针对信息物理系统线性欺诈攻击的水印加密策略

2020-12-23李芳菲许思遥刘昌洪

汪 迪, 李芳菲, 许思遥, 刘昌洪

(华东理工大学理学院,上海 200237)

随着计算机和动力学系统方面研究的长足发展,信息物理系统(CPS)在当今社会中起着越来越不可或缺的作用[1-2]。CPS 作为一个集成计算、网络和物理环境的复杂系统,可通过3C(计算机、通信、控制)技术的有机集成和深度协作,实现大型工程系统的实时感知、动态控制和信息服务[3]。由于信号通过无线通信通道时系统的安全性不能得到有效的保障,对CPS 的成功攻击可能会造成巨大的损失,包括信息泄漏、工业流程暂停和基础架构损坏等。因此,CPS 的安全性问题逐渐引起研究人员的关注[4]。

为了保证CPS 的安全运行,近十年来攻击策略和防御机制受到了广泛的关注。文献[5]中,从攻击者对系统开放资源破坏的角度出发,对CPS中的几种攻击模式进行了分类,其中拒绝服务(DoS)攻击是最常见的攻击类型之一,在这其中攻击者试图阻止通信通道,并使系统的估计误差变大[6]。与DoS 攻击相比,欺诈攻击的重点是隐身性,隐身的攻击在攻击系统时不太可能被发现,从而使欺诈攻击所造成的危害更加严重。文献[7]研究了基于卡方检测器的最优线性欺诈攻击。文献[8] 研究了基于KL 散度的隐身攻击,该隐身攻击独立于任何特定的检测方案,并分析了此类攻击的隐身性和性能特征。文献[9] 进一步证明了控制性能下降和攻击隐身性之间的权衡。最近的研究提供了针对某些攻击的防御策略。比如在文献[10] 中,作者建议使用水印来达到检测重放攻击的目的,但同时牺牲了部分系统性能。

在信息物理系统的信息安全问题方面尽管已经取得了一些成果,但仍有一些问题需要进一步考虑。当提到基于KL 散度检测器的CPS 的安全性问题时,由于KL 散度的复杂计算,一些代表性的结果仅考虑了系统为一维的情况[9-11]。另外,大多数研究仅考虑网络攻击问题,而没有给出针对这种攻击的防御或检测策略。与卡方检测器不同,KL 散度检测器可以应用于非高斯分布的情况,因此具有广泛的应用[12],国内学者则进一步针对KL 散度检测器提出了新型的线下欺诈攻击[13]。然而,对基于KL 散度检测器的CPS 的安全性问题的研究还远远不够,尤其是在防御或检测问题上。出于上述原因,本文考虑使用水印加密来针对带有KL 散度检测器的CPS 中的线性欺诈攻击。

本文通过选择适当的水印参数,证明了KL 散度检测器在攻击者不知道水印参数的统计特征时会触发警报,结果表明本文方法对于给出的特定欺诈攻击也有效,并且当攻击者知道水印的统计特征时,水印的存在仍然可以削弱攻击所造成攻击效果,使得估计误差方差尽可能控制在能容忍的范围内。

1 问题设置

1.1 系统模型

1.2 KL 散度检测器

1.3 攻击模型

2 水印加密以及性能分析

2.1 水印加密模型

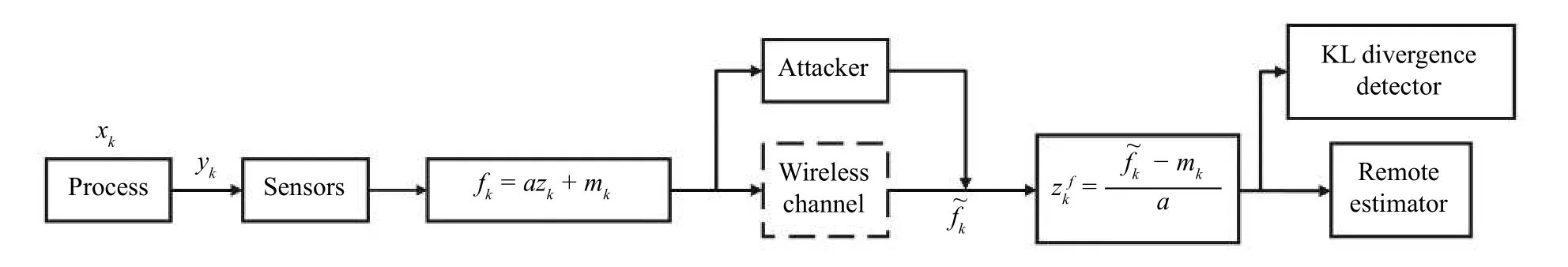

基于上述内容的讨论,我们了解到KL 散度的大小取决于两个正态分布的方差的差距,因此为了检测上述线性欺诈攻击,我们期望扩大攻击存在时的新息序列的方差以帮助检测器检测攻击的存在。我们给出水印加密的模块,具体模式如图1 所示,在系统发送新息序列之前,我们对数据进行预处理:

图 1 系统运行阶段的水印加密以及解密Fig. 1 Watermark encryption and decryption during system operation

容易得到,它的均值为0,方差为:

2.2 不同情况下的性能分析

故KL 散度检测器会触发警报,从而发现攻击的存在,证毕。

进一步可以看到由于KL 散度在一侧单调递增,若水印参数较大,则可以使KL 散度值进一步变大,使得攻击的暴露速度加快,但同时较大的参数会使得容易被攻击者发现水印的存在。同时基于上述定理,可以得知水印的存在可以有效地使文献[13] 中的最优攻击被检测器发现。

2.2.2 完全了解水印信息 因较大的水印参数可能使得水印被攻击者发现,若攻击者知道了水印参数u 以及mk的方差σm,此时攻击者会重新构造攻击,从而避开KL 散度检测器[15]。即使攻击者重构攻击,水印的存在会使得攻击的效果变差,即估计误差方差仍被控制在一定范围内。在此之前需要得到估计误差方差关于攻击参数tk的表达式:

引理 1:当有水印存在时,在如式(5)的攻击形式下,估计误差方差的表达式为:

通过引理1 以及定理2 可知,水印的存在可以降低估计误差方差,从而减小对系统的影响,在实际运用中,适当大小的水印参数即可限制攻击者的策略,并非要求趋向于无穷。

3 数值模拟

我们比较了不同水印情况下对于线性欺骗攻击的影响,考虑下面这样的系统,系统参数为a=0.7,c=0.3,p=0.5 和 q=0.1,KL 散度检测器的阈值 δ=1。

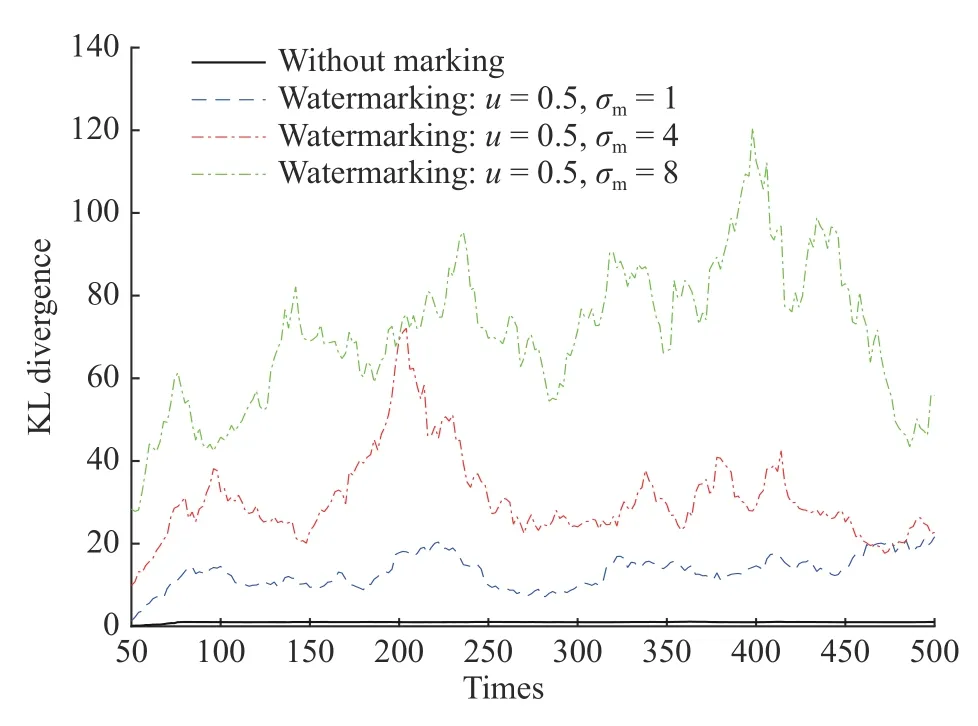

图2 示出了不同的水印参数对于KL 散度检测器的影响,其中黑线为攻击不存在时的KL 散度值,蓝线,红线和绿线分别表示原最优攻击存在时参数分别为 u=0.5,σm=1;u=0.5,σm=4;u=0.5,σm=8 时,KL散度检测器所得到的KL 散的值的变化曲线。结果表明,在存在最佳攻击的情况下,水印的存在可以增加KL 散度的值,从而触发警报。

当攻击者完全了解水印的存在,即知道水印的协方差矩阵并重构最佳攻击策略时,我们分析水印参数对攻击者造成的估计误差协方差的影响。对于相同的KL 散度阈值,图3 给出了在重构的最优线性欺诈攻击下,不同水印参数的影响下,远程估计误差协方差的演变。其中红线表示任意水印存在、攻击不存在时的估计误差方差,黄线,黑线,蓝线和绿线分别表示当存在攻击而不加水印时的远程估计误差协方差。从图3 可以看出,水印参数越大,估计的误差协方差越小。根据定理2 的结论,参数的值变大,重构攻击可能引起的估计误差协方差变小。根据仿真结果,当u=0.5,σm=1 000 时,估计误差方差的值趋向于攻击不存在时的估计误差方差的值。

图 2 不同程度的水印参数对KL 散度值的影响Fig. 2 Influence of different degrees of watermark parameters on KL divergence value

图 3 不同水印参数下,重构的最优欺诈攻击所能造成的估计误差方差的大小比较Fig. 3 Comparison of estimated error variances caused by reconstructed optimal deception attacks under different watermark parameters

4 结 论

本文使用水印加密和解密来帮助KL 散度检测器在远程状态估计方案中识别线性欺骗攻击。与以前的结果不同,当不存在攻击时,我们使用加水印加密和解密的过程来恢复传输的数据,以避免影响系统的估计性能。针对不同的线性攻击场景,进一步分析了该方法的可靠性及其对估计误差的影响。当攻击者采取最佳线性欺骗攻击时,可以证明该攻击将触发警报,事实上在适当的参数选择下,KL 散度的值趋于正无穷大。当攻击者重构针对水印的最佳线性欺诈攻击时,通过选择适当的参数,这种攻击只能对系统性能产生有限的影响。总结上述情况并获得最佳参数选择,可以削弱攻击者的影响或使KL 散度检测器尽快检测到攻击。同时本文提供了一个仿真示例,以验证本文的方法对线性欺骗攻击的影响。