分布式网络连续数据流脆弱点识别方法研究

2020-08-07万红霞

万红霞

摘 要: 分布式网络连续数据流脆弱点识别能够有效地保证网络计算应用的安全性。为了提高识别效果,提出基于连续数据流脆弱点的错误信息识别方法,选取信号级错误及网络模块集传播的连续数据脆弱点特征,定义错误渗透率,分析当前模块脆弱数据流的传播错误,生成传播树定义分布式网路线脆弱信号影响因子,建立错误传递矩阵,并将不同数据错误对当前网络影响程度作为评判标准建立评价机制,根据权重从比特级、模块级、信号级识别连续数据流脆弱点。实验结果表明,所提的识别方法在分布式网络连续数据流脆弱点识别过程中具有較好的识别效果。

关键词: 脆弱点识别; 数据流脆弱点; 特征选取; 数据流分析; 影响因子构建; 评价机制

中图分类号: TN915.08?34 文献标识码: A 文章编号: 1004?373X(2020)13?0081?04

Research on vulnerable point recognition method for continuous data

flow in distributed network

WAN Hongxia1, 2

(1. Department of Computer Science & Technology, Jianghan Petroleum Institute, Jingzhou 434000, China;

2. Sinopec Geophysical Research Institute, Nanjing 211100, China)

Abstract: The identification of vulnerable points of continuous data flow in a distributed network can effectively guarantee the security of network computing applications. In order to improve the recognition effect, an error information recognition method based on vulnerable points of continuous data flow is proposed. Signal level errors and continuous data vulnerable point characteristics of network module set propagation are selected, the error penetration rate is defined, the propagation errors of the current module vulnerable data flow is analyzed to generate a propagation tree to define the distributed network route vulnerability signal impact factor and establish the error transfer matrix. The influence degree of different data errors on the current network is taken as the evaluation standard to establish an evaluation mechanism, and the vulnerable points of continuous data flow are identified from bit level, module level and signal level according to the weight. The experimental results show that the proposed identification method has a good identification effect in the process of identifying the vulnerable points of continuous data flow in distributed networks.

Keywords: vulnerability recognition; vulnerable point of data flow; feature selection; data flow analysis; influence factor construction; evaluation mechanism

0 引 言

在一些高科技行业领域,计算数据和计算系统的应用越来越广泛,例如:交通控制、医疗、发电、通信系统、航空航天系统等[1]。在这些领域中,计算系统的效率和可靠性至关重要,一旦出现计算问题,很有可能造成大面积的损失,甚至造成人员伤亡。分布式网络下,计算机通常需要进行高密度、高强度的应用计算[2?3],数据流的连续性显得至关重要。在数据输出过程中,数据流在软件或者传输节点的影响下,会出现连续数据流脆弱点,这种脆弱点从广义上可以定义为数据系统中一些不好的特征成分或者数据部分。数据流脆弱点在外部入侵下可能会对当前计算机系统相关资源产生不利影响[4]。这种不利影响可以从两个方面进行理解:对数据整体安全产生破坏性;因为环境的扰动性,导致数据流最敏感的部分出现问题,这部分同样被称为数据流脆弱点[5]。针对上述两种情况,现有的解决方法一般是通过数据代码或者授权权限保证数据流脆弱点的安全性。例如,利用进程执行干扰、格式字符串、条件竞争、SQL注入等方式,保证数据流脆弱点不会受到外部威胁,但是这需要进行大规模的定位和识别,尤其是目前的数据网络大多采用分布式网络,多层级结构下数据流极为分散。大面积的数据流需要一种统一的分析方法,针对数据流脆弱点进行有效识别。目前数据流脆弱点识别主要有静态分析、校验模型等,整体效果并不理想。由此,本文提出了一种用于分布式网络下的数据流脆弱点识别方法,该方法可以有效用于数据可靠性测评中,不仅结合了分布式网络结构的特征,还考虑现代数据流错误环境和入侵检测干扰引起的错误特性,与传统识别方法相比,具有更大的优势。

1 分布式网络联机数据流脆弱点识别

1.1 脆弱点特征选取

根据当前分布式环境网络系统的不同运行方式,设计从两个角度对当前连接数据流的应用层面选取不同的脆弱点错误传播特征。主要考虑变量和脆弱点信号的错误数据传播过程,不仅需要考虑数据错误问题,还需要考虑错误点的生成问题[6]。

1.1.1 脆弱点信号级上的错误

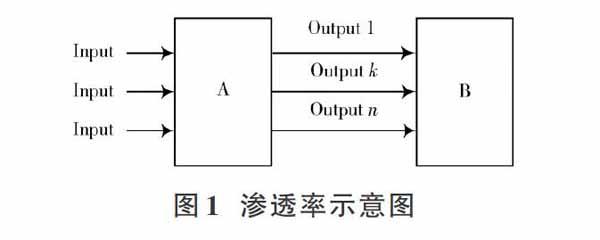

信号级错误特征选取之前需要定义信号错误渗透率的概念。当前分布式网络模块A的输入数据流信号[i]在错误条件下,导致网络模块A对模块B的输出数据流信号[k]出现错误的概率,称其为信号错误渗透率[7?8]。记作[PEPA→Bi,k],如图1所示。

此定义主要用于输入当前模块下的输入和输出数据对错误数据的渗透性,它与数据流脆弱点的生成和出现概率的大小有直接关系。此外,网络模块的负载以及输入端的错误类型均可能改变错误渗透率的具体数值[9]。

基于错误渗透率,可以分析某一端网络数据流对当前模块的影响性。因为脆弱数据可能存在于多路径传播系统中,所以,为了准确计算当前数据流信号[S]对系统输出的影响性,设计构造了传播数据生成算法如下:

Step1:选择系统输入数据信号或者中间数据信号,将其作为传播数据流的根节点[10]。

Step2:确定当前数据流的流向,并把对应模块的输出数据流均作为根点数据。

Step3:对于当前数据的子节点,如果对应数据不是常规数据,则跟踪数据信号,保证其信号摄入,确定模块输出,然后根据Step2构建信号传播子节点。如果对应的数据是常规数据,则该节点作为反馈输入节点。

Step4:如果有其他数据信号,返回Step1。

使用该算法可以为当前网络模块下输入信号和输出信号各生成一个传播树,其中,根节点作为系统输入端数据出现,其他节点代表输出端数据。系统内部数据每条边均对应当前信号错误的渗透率指标,从根节点到叶子节点之间具有最高权重的数据流路径,就有可能是脆弱点错误特征路径。建立路径示意图如图2所示。

输入[IA1]的传播树如图3所示。

其中,每条路径的错误传播概率就是将当前路径上所有可能出现的错误渗透率数值相乘,如果出现[IA1]的错误是根据[IB1]传输到模块E的输入端,则输出概率为:

如果已经确定错误概率在输入端[IA1]中出现的概率为[Pr(IA1)],那么可以调整为:

根据式(1)和式(2)定义当前分布式网路线脆弱信号影响因子,输入信号或者中间信号[S]对数据流的影响因子为:

式中[ωk]表示从[S]点到当前数据流某条数据传输路径[k]上的目标权重[11]。

假设当前数据流所用传输路径均具有独立性,那么数据影响因子就在[S]发生的错误路径下,采用当前路径传播输出。式(3)可以看作是一种风险度量,该度量解释影响因子越大,存在脆弱点特征的概率越高。

式(3)只考虑单一的系统输出,对于独立分布式网络存在多个输出情况,考虑到不同的输出数据的路径程度,所以首先需要将当前系统输出信号赋予一个重要的数据参数,用1代表该数据信号中的最高级别重要性。这些参数可以从系统设计人员给出的数据流传输过程导向数据中获取,基于此提出定义公式:

式中[S→Osys]可以看作是信号[S]对数据流的影响因子[12]。

在已知当前分布式网络模块输入和输出渗透率参数的基础上,根据信号集错误传播分析路径和权值可以初步确定数据脆弱点特征。

1.1.2 模块集上的传播错误

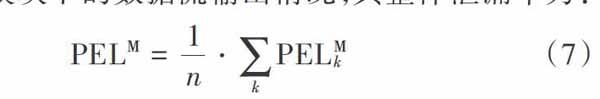

根据定义信息确定模块错误渗透率。当前网络模块A对模块B的数据错误渗透率为[PEPA→B]:

式中:模块A存在[m]个数据信号,对模块B的输出数据信号为[n]。

式(5)可以表示为一个用于获取模块连续数据的相对抽象度量,并不能直接反映当前实际错误的输出传播和输出概率。假设所有的输出数据流均相互独立,一个传输错误只能引起一种连续数据流脆弱点,那么式(5)可以代表实际脆弱数据流的传播错误。

除了数据输入性错误以外,分布式网络数据流还有可能自身产生错误输入(输入端正确、输出端错误),特别是在特殊環境下传播的脆弱数据流,为了完整体现数据流传播错误,给出连续数据流脆弱点模块泄漏概率。

在单一模块内部状态不同条件下,数据流输出情况[y]的概率称之为泄漏率,其计算公式为:

式中[y]表示当前分布式网络下模块M的数据流输出情况。

对于多模块下的数据流输出情况,其整体泄漏率为:

式中[n]表示当前网络模块的输出个数。

当前模块的泄漏率并不能表示分布式网络数据流存在的脆弱点,在模块正常执行时,同样会产生脆弱点的错误输入。由此,可以定义网络模块下的影响因子为:

对于多网络输出情况,其数据影响因子如下:

与上述影响因子类似,如果考虑当前分布式网络数据错误特征信号的权值,可以将其改变为:

1.2 识别数据流脆弱点

从1.1节中可以明确,数据流脆弱点传播错误特征包括模块集和信号集两个层面,以此可以确定节点度的分布、节点距离和聚焦系数三项常规特征。其中,节点度参数被定义为该节点的连续性节点数目,一个节点度可以被划分为入度和出度。入度表示该节点指向节点边的数量,出度则表示指向其他节点边的数量,入度越大证明该数据点的实用度越高。根据上述三项数据特征,建立错误传递矩阵,结合上述求取的错误渗透率,可以确定数据节点的度矩阵为:

式中:[MD]表示当前网络模块下输入数据构成的矩阵,模块I的第[k]个数据标注就是当前度矩阵MD的第[k]个元素。因为元素是数据间错误渗透率的表现,因此式(11)可以表示为一种加权的度值,其权值就是错误渗透率。

为了挖掘当前分布式网络的连续数据流脆弱点,设计基于上述数据,采用最优化分析方法,将脆弱数据点作为故障点,结合故障注入提取的故障记录和跟踪记录,对所有需要考察的网络区域设定集合[D=D1,D2,…],以不同的数据错误对当前网络影响程度作为评判标准,建立评价机制,选择最大影响率的错误数据。具体做法如下:

Step1:根据错误特征按照系统模块之间的数据交互关系,生成所有错误矩阵。每个错误矩阵均可以构成传递网络的局部信息,确定网络模块之间的渗透率[PEPA→B1,1]。对于[PEPA→B1,1]求解的方法为:根据数据流脆弱点错误改变信号[i]的实际值,以此为基础确定数据偏差。

Step2:生成数据加权选项,对所有错误数据根据矩阵内容按照数据行列要求求和,得到数据元素的度,计算方法参考式(6)~式(10)。根据数据元素度和渗透率加权。

Step3:数据比特级识别。统计不同数据单位的SEU渗透率并组织排序,渗透率越高,其数据脆弱性也越高。

Step4:系统模块级识别。统计当前模块的平均节点数量,对模块矩阵求平均值,其节点越高对应脆弱性越高。

Step5:网络系统信号级识别。基于节点度的分布,根据局部特征筛选,并考虑平均错误率对当前数据系统影响程度,加权平均渗透率,计算公式为:

式中:[Di]为模块[i]的数据总数;[Pi]表示模块[i]的平均渗透率。

2 实验数据分析

进行分布式网络连续数据流脆弱点识别实验,需要进行以下操作:

1) 选择需要识别的网络区域;

2) 选择错误类型和识别位置;

3) 选择错误触发方式,包括数据流脆弱点类型;

4) 记录可回收变量,包括内存区域和集群事件的值;

5) 创建策略文件生成结果分析器。

实验采用SAVIE运行程序执行识别,该程序可以划分为四个功能区,包括数据结果的显示和数据图生成等。脆弱数据流样本根据八位二进制数据表来表示,其平均值如表1所示。

根据表1给出的数据流脆弱点样本可以看出,高位数据错误更具有错误渗透率,因为高位数据流脆弱点的数据破坏性更强。同时,说明各网络模块具有明显的差异性。对其进行识别对比,结果如图4所示。

根据实验数据对比结果可以看出:单纯决策树识别方法的识别度系数在0.5~0.7之间,另一种Markov数据链识别方法同样介于该区间内,但是波动较大,而此次设计的分布式网络下识别方法其识别度系数达到了0.9左右,提高幅度非常明显,证明了其有效性。

3 结 语

连续数据流的安全性是计算机应用安全的前提,连续数据流脆弱点会直接影响数据应用效果。对其有效识别可以规避安全应用风险,保证网络健康应用。本文设计基于分布式网络多层架构,根据连续数据流脆弱点错误传输特征,提出对应识别方法,经过实验证实可以有效提高识别度。

参考文献

[1] 侯春多.关于无线网络通信脆弱点实时提取仿真[J].计算机仿真,2018,35(6):321?324.

[2] 李焕.关于无线网络中分布式入侵检测系统的混合体系架构研究[J].自动化技术与应用,2018,37(5):52?55.

[3] 刘海燕,张钰,毕建权,等.基于分布式及协同式网络入侵检测技术综述[J].计算机工程与应用,2018,54(8):1?6.

[4] 王红凯,黄海潮,毛冬,等.基于devops的多载体数据流传输路径标定方法[J].电子设计工程,2019,27(11):123?127.

[5] 卫彦伉,王大鸣,崔維嘉.一种引入复杂网络理论的软件数据流脆弱点识别方法[J].计算机应用研究,2015,32(4):1100?1103.

[6] 杨洋,刘旭,刘艺林,等.基于贝叶斯定理的能源供应网络脆弱性研究[J].统计与决策,2018,34(16):35?39.

[7] 赵丹丹,陈兴蜀,金鑫.KVM Hypervisor安全能力增强技术研究[J].山东大学学报(理学版),2017,52(3):38?43.

[8] 周季璇,顾巧云,凤丹.面向OSPF脆弱点的分节点污染方法研究[J].计算机技术与发展,2018,28(5):122?126.

[9] 王健,赵国生,赵中楠,等.面向SDN的脆弱性扩散形式化建模与扩散因素分析[J].计算机研究与发展,2018,55(10):2256?2268.

[10] 仝武宁,刘道华,李宏斌.异构分布式系统中实时可任意切分任务调度算法[J].信阳师范学院学报(自然科学版),2018,31(3):479?483.

[11] 张莹,步晓亮,李强,等.基于交换中心的分布式系统数据同步技术[J].通信技术,2018,51(2):365?369.

[12] 宋守信,许葭,陈明利,等.脆弱性特征要素递次演化分析与评价方法研究[J].北京交通大学学报(社会科学版),2017,16(2):57?65.