地区调度网络安全管理平台配置分析

2022-02-11张东,李健,孙蒙

张 东,李 健,孙 蒙

(呼和浩特供电公司,内蒙古 呼和浩特 010050)

当前,网络安全形势日益严峻,计算机病毒、木马、黑客攻击等恶意网络攻击行为日益猖獗,网络信息战和网络恐怖行动等国家、集团性网络攻击行为对全社会的生产和生活都造成了严重影响。针对电力监控网络,无论从国家层面还是各电网企业,都高度重视网络安全工作,将网络安全视为大电网安全的重要组成部分,尤其是电力监控系统网络,在突发网络安全事件的时候,调度主站能够快速反应并切除网络攻击行为,逐步形成预防预控机制。

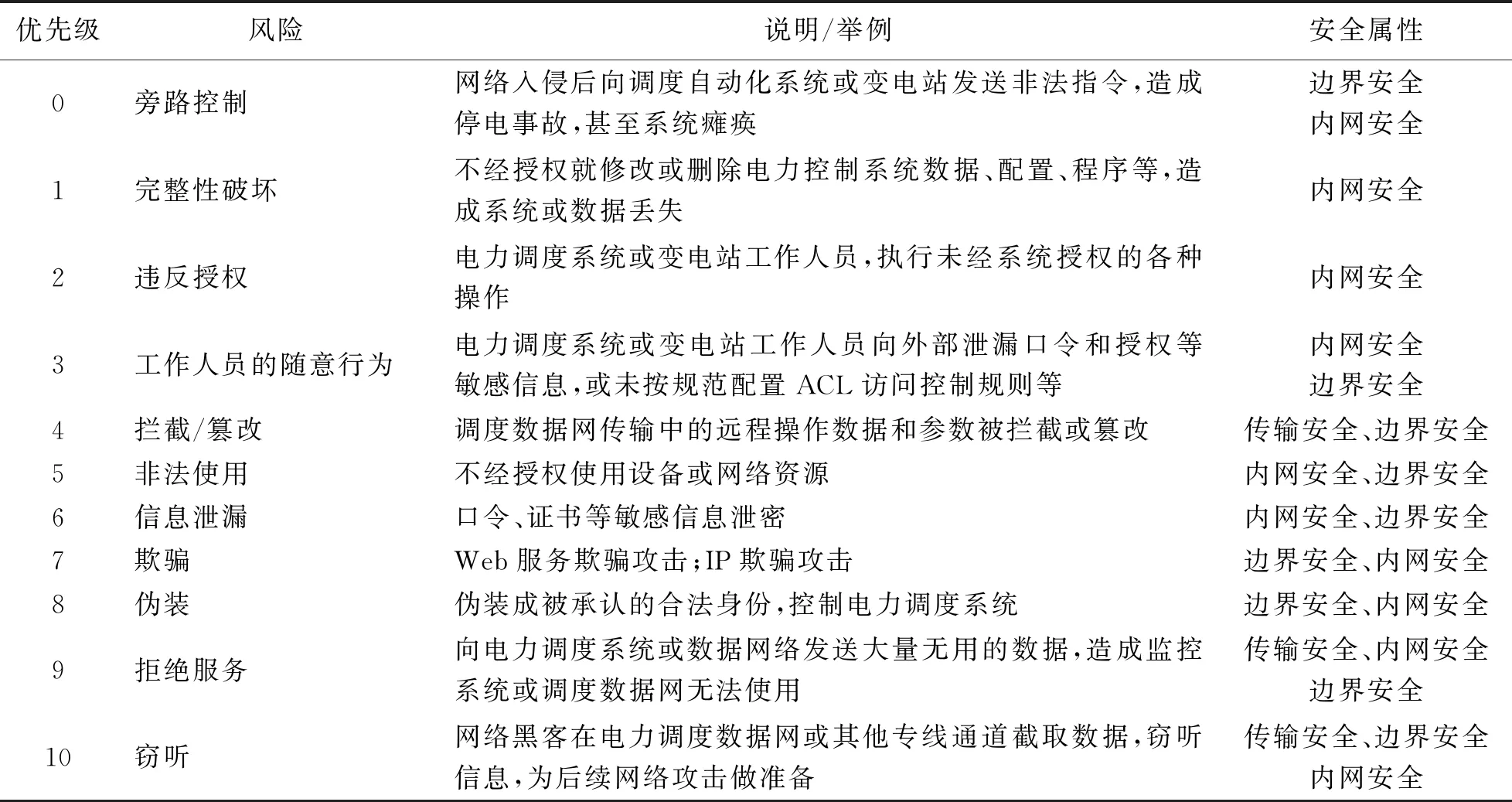

随着地区电网调度业务的大量增加,如遥控和遥调等远方控制功能也被大量采用。这将严重挑战电力控制系统和数据网络的安全可靠运行;同时内部IT基础设施,如服务器、网络设备、工作站等硬件设备,存在被外部威胁和攻击的风险;操作系统、数据库等各业务应用软件,普遍存在后门或漏洞等安全风险。电力监控系统面临的主要安全风险见表1。

表1 电力监控系统面临的主要风险

呼和浩特供电公司现有的内网安全监视功能实现了电力监控系统安全防护设备的集中管理和在线监视,能够监视安防设备的运行状态及异常网络访问。但生产现场存在的非法外联行为、移动介质和设备接入管理不严格、运维的安全管理不到位等问题时有发生,亟待解决。针对以上问题,结合地区调度内网系统生产实际,笔者提出了呼和浩特地区调度网络安全管理平台配置方案并进行分析。

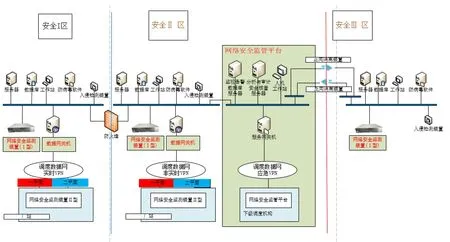

1 地区调度网络安全管理平台的总体架构

地区调度网络安全管理平台采用独立组网的形式进行网络部署,平台运行硬件按功能划分为安全监测装置、数据网关机、应用服务器、人机工作站4类。网络安全监测装置包括Ⅰ型和Ⅱ型网络安全监测装置,分别部署在主站和厂站。作为业务系统网络内部及外部网络的边界,主要实现对调度自动化系统及直调厂站监控系统的数据采集;数据网关机置于网络安全管理平台内外网边界,主要作用是汇集内部数据以及平台间信息交互;各种应用服务器置于平台内网中,用来为网络安全数据存储、监测、分析、审计等功能提供支撑;人机工作站也置于网络安全管理平台内网,主要为人机界面展示、人机交互提供支撑。系统总体架构图如图1所示。

图1 地区调度网络安全管理系统配置示意

平台侧:网络安全管理平台采用在调度端安全Ⅱ区内部独立组网的部署方式,组网使用1台交换机,平台内部采用1台监视与告警服务器,1台分析审计与核查服务器;负责对主站侧、变电站站控层及发电厂涉网生产控制大区Ⅰ型、Ⅱ型网络安全监测装置收集到的相关设备的运行信息、操作信息、告警信息进行分析处理,并将分析后的结果发送至平台Ⅱ的UI工作站,实现UI图形化界面展现各相关信息。另外,平台内还包括2台数据网关机,1台数据库服务器,2台分析与审计服务器和1台服务网关机。平台内的数据网关机连接调度数据网管理VPN实现平台间的数据通信,服务网关机与平台内网交换机相连实现数据交互,实现调阅下级平台关键运行指标、告警信息、拓扑结构以及对外提供接口等服务。

Ⅰ、Ⅱ区数据网关机:部署在安全Ⅰ区的数据网关机负责收集来自厂站侧实时Ⅱ型网络安全监测装置上传的相关告警信息。安全Ⅰ区上的网关机收到数据后,从Ⅰ区通过防火墙将数据转发至网络安全监管平台;安全Ⅱ区上的网关机收到数据后,从Ⅱ区地址将数据发送至网络安全监管平台。厂站侧安全Ⅱ区的相关告警信息通过调度数据网非实时VPN上传至主站Ⅱ区网关机;厂站侧在安全Ⅰ区如果存在Ⅱ型网络安全监测装置,其相关告警信息通过调度数据网实时VPN上传至主站Ⅰ区网关机。主站建设时Ⅰ、Ⅱ区的数据网关机应分别接收厂站Ⅱ型网络安全监测装置发送上来的双平面数据。

网络安全监测装置:在调度自动化主站侧安全Ⅰ、Ⅱ、Ⅲ区各部署1台Ⅰ型网络安全监测装置,分别负责收集各自内网区域的主机设备、网络设备(交换机)、安防设备以及数据库的相关运行信息、操作信息、告警信息等并转发给监管平台。其中在安全Ⅰ、Ⅱ区部署的Ⅰ型网络安全监测装置收到数据后,通过内网地址发给安全Ⅱ区的管理平台;在安全Ⅲ区部署的Ⅰ型网络安全监测装置,将收到的数据形成符合反向隔离传输的文件,通过反向隔离装置将采集到的告警信息转发给Ⅱ区平台服务器。厂站建设时,厂站Ⅱ型网络安全监测装置应向上级平台的Ⅱ区的数据网关机Ⅰ、Ⅱ平面地址分别发送数据。厂站内如果Ⅰ区也有Ⅱ型网络安全监测装置,也应向上级平台的Ⅰ区的数据网关机Ⅰ、Ⅱ平面地址分别发送数据。

2 地区调度网络安全管理平台的数据采集功能研究

电力监控系统中主站侧及厂站侧主机操作系统的安全事件感知,由运行于操作系统内核层的可信计算安全模块和操作系统厂商负责研发的主机感知程序两部分组成,从事件产生的根源实现安全感知,并通过可信计算安全模块的可信审计功能和消息总线分别将主机违反可信策略的操作和登录信息、运行信息和安全事件传输至网络安全管理平台。由操作系统进行自身安全事件的感知能够在第一时间发现安全事件的产生,并且操作系统对自身运行状态及安全事件的监视信息的获取更加直接和准确,同时操作系统能够更好地在自身安全体系框架内完成对自身安全事件的感知。

基于可信免疫和操作系统自身感知的主机设备感知架构如图2所示。

图2 基于可信免疫和操作系统自身感和主机设备感知架构

基于可信免疫的操作系统感知通过部署可信计算安全模块主动监控主机本地未知恶意代码的执行、策略的强制执行控制、业务应用软件版本的管理等状态,方式如下:①通过恶意代码免疫机制主动监控未知代码的执行并生成审计;②通过软件版本管理功能识别软件版本来源的可信性并生成审计;③通过强制执行控制功能捕获违反可信策略执行操作并生成审计。

上述方式不改变操作系统和业务程序的源码,不影响业务程序的正常运行。监测程序运行在内核态,如若程序异常则功能失效不影响系统正常运行。可信计算安全模块CPU和内存占用率低于1%,对程序加载时间影响在2 ms~30 ms级别,对程序访问时间无影响。

操作系统自身感知通过部署安全服务代理程序读取主机硬件配置、系统运行状态、用户登录/退出、外网连接监视、硬件异常监视等信息,方式如下:①通过系统日志捕获操作系统内核动态信息;②调用系统提供的标准人机命令并读取相关信息;③采用轮询方式,查询系统关键资源使用状态信息。

上述方式不改变操作系统源码,保证了操作系统源码的安全性和完整性。操作系统通过内核层感知发生的所有事件,感知模块通过操作系统标准接口(包括但不限于sysfs、procfs、hotplug等接口技术),捕获特定的安全事件如设备接入、用户操作、重要目录变更、权限变更等信息,按照《GB/T 31992-2015 电力系统通用告警格式》转发到网络安全管理平台。

操作系统内核和感知模块均受到可信计算的保护,感知模块以审计管理员的身份运行。感知模块利用Linux现有内核运行机制获取相关信息准确、安全,且不会影响系统原有功能及原有应用的运行,对系统性能负载影响较小。

3 结论

笔者针对呼和浩特地区调度自动化系统提出了网络安全管理平台的配置方案并对数据采集功能进行简单分析,通过测试表明该平台具备对主机操作系统和业务程序违反可信策略的操作和运行的主动监控和审计功能,并能够通过可信计算安全模块的可信审计接口向网络安全管理平台推送审计信息。平台数据采集完整、分析结果准确,达到地区调度网络安全管理平台对数据采集的基本要求。