基于匿名代理签名的LTE-R车-地无线通信安全认证方案

2020-04-16张文芳王小敏高尚勇吴文丰

王 宇,张文芳,王小敏,,蔺 伟,高尚勇,吴文丰

( 1. 西南交通大学 信息科学与技术学院, 四川 成都 610031;2. 国家铁路智能运输系统工程技术研究中心, 中国铁道科学研究院集团有限公司, 北京 100081)

铁路数字移动通信系统GSM-R(Global System for Mobile Communications-Railway)是目前我国列车控制系统的重要组成部分,主要负责承载铁路车-地无线通信业务,包括调度通信和紧急通信等。但采用窄带通信技术的GSM-R难以满足铁路未来智能化调度、视频监控和运营管理等高数据速率业务的需求[1]。为此,2009年国际铁路联盟UIC已明确采用LTE-R(Long Term Evolution for Railway)作为新一代列控系统的无线通信技术。LTE-R沿用了SAE/LTE的基本结构,采用全IP的扁平化网络构架,具有高数据传输率、低接入延迟和多网兼容的特点,但也继承了Internet网固有的安全缺陷,并且过渡阶段多网共存,无线接口以及核心网段都具有前所未有的开放性,这些都为LTE-R系统带来了更多的安全挑战,因此对于LTE-R系统安全性的研究具有重要意义。

长期以来国内外铁路信号系统研究主要侧重于功能安全,严重威胁行车安全的信息安全问题并未引起足够的重视。为此本文从信息安全角度对LTE-R系统进行分析。LTE-R沿用了SAE/LTE的基本结构,其身份认证及密钥协商信令流程采用了3GPP定义的EPS-AKA协议[2],该协议采用4层密钥和分层保护机制,安全性相比GSM-R有了较大改善,但依旧存在如下安全与性能问题:(1)国际移动用户识别码(IMSI)缺乏保护。在移动终端(UE)首次接入某移动管理实体(MME)管辖网域时,会以明文形式在无线信道上传输IMSI,攻击者可轻易窃取IMSI从而假冒合法用户身份入网并发动中间人、拒绝服务等各类攻击[3-7]。(2)MME缺乏对UE的预认证,难以抵抗拒绝服务(DoS)等攻击。在EPS-AKA协议中,MME对于UE的认证通过归属用户服务器(HSS)计算并回传的认证向量实现,当MME识别出UE虚假身份时,HSS已耗费资源完成多组认证向量的生成与传递。因此,攻击者可通过伪造并发送大量包含IMSI的接入请求报文发起针对HSS的拒绝服务攻击,阻塞认证过程甚至造成HSS瘫痪[4-7]。(3)认证向量远程请求及传输开销大。由于无法实现认证向量的本地生成,MME将频繁的向HSS请求认证向量,增加了有线信道的信令开销和带宽消耗[7]。

针对IMSI泄漏问题,现有方案主要采用公钥加密[8-11]、对称密钥加密[12-14]和添加密钥标识符[15-17]等方法进行改进。但采用公钥加密的方案不可避免的引入了公钥证书的传递和验证开销,并且由于接入请求缺乏认证保护,易遭受重放攻击。鉴于此,文献[12,14]方案在UE接入网络前首先利用Diffie-Hellman(DH)密钥协商算法生成UE同MME的共享密钥,以实现IMSI的加密传输及对UE的间接认证。但初期的DH密钥协商过程由于仍然缺乏身份认证,易遭受中间人攻击。文献[15,17]方案引入动态密钥标识符来检索IMSI及根密钥K,避免了IMSI的传输,但该类方案UE和HSS间需要同步标识符,易受到去同步攻击。上述方案虽然在一定程度上解决了IMSI泄漏问题,但均未实现MME对UE的预认证,易遭受针对核心网(EPC)的拒绝服务攻击。针对认证向量无法本地生成问题,文献[11,14,17]方案借助HSS计算并发送的密钥KASME实现了认证向量的本地生成,但UE长期停留在同一个MME管辖网域时,KASME存在泄露风险。

鉴于EPS-AKA存在的问题以及现有改进方案的不足,本文提出了一个基于匿名代理签名的LTE-R车-地无线通信安全认证方案。所提方案引入匿名代理签名算法,将HSS的代理签名权授予车载移动单元OBU。当OBU首次接入某MME管辖网域时,首先使用隐含IMSI的代理签名私钥生成对接入请求的签名,随后连同接入请求发送至MME,MME利用HSS公钥即可验证该签名的合法性,从而实现IMSI的保护以及对OBU的预认证,避免了中间人攻击和DoS攻击。此外,本方案利用可动态更新的密钥KASME实现了认证信息的本地生成,有效提高了认证效率,避免了初始认证的频繁重启。分析表明,相比现有方案,本方案具有更高的安全性和良好的认证效率,可实现LTE-R车地通信过程中安全实时的认证。

1 LTE-R系统结构

LTE-R沿用SAE/LTE基于IP的扁平化网络体系结构,见图1。

LTE-R网络由EPC和接入网(E-UTRAN)组成。核心网由MME、HSS等构成,主要负责为终端提供会话管理、移动性管理、承载管理及切换管理等功能。接入网由演进型基站(eNodeB)组成,负责实现空口管理、S1口处理等接入网功能。OBU负责列车端无线通信相关功能。本文根据列车运行的实际情况,将LTE-R非接入层认证过程分为注册认证、初始认证和重认证3个阶段。注册认证发生在制卡中心进行信息写入时。初始认证发生在OBU由分离模式切换到空闲模式并认证入网时,见图1中a。重认证主要发生在OBU在MME管辖网域内再次入网、位置更新和呼叫切换时,见图1中b。本文针对上述3种不同认证过程分别设计了相应的认证协议,在保证系统安全性的前提下,提高认证效率。

2 基于匿名代理签名的LTE-R车-地无线通信安全认证方案

本文引入匿名代理签名算法以解决EPS-AKA的安全问题,HSS作为原始签名者,将其签名权授予代理签名者OBU,验证者MME通过验证OBU签名实现预认证,借助匿名性和可追踪性实现对IMSI的保护。现有匿名代理签名算法大多基于环签名进行设计,其计算复杂度随代理签名者数量的增加而增长;此外,为实现可追踪性,现有代理签名算法中往往包含与签名者身份相关的公开信息(长期不变),进而使得匿名性在一定程度上退化,存在与IMSI泄露类似的安全问题。为此,本文首先提出了一个改进的匿名代理签名算法,并以此为基础设计车-地无线通信安全认证方案。

2.1 匿名代理签名算法

(2) 签名授权:原始签名者O计算R=[IDu×h(xo‖ro)]·P和代理私钥σ=h(w)×xo+IDu×h(xo‖ro),其中w为代理授权文件,包含O的身份等信息,IDu为用户身份,ro为随机数。随后,发送代理授权证书W=(w,ro,R,σ)至代理签名者。

(3) 授权验证:收到W后,代理签名者验证等式σ·P=R+h(w)·PKo来判断授权有效性。

(4) 代理签名验证:收到PS后,验证者验证等式pσ·P=[h(m‖I‖Rrand)×h(w)]·PKo+h(m‖I‖Rrand)·Rrand+I。

(5) 身份追踪:当出现争议,原始签名者首先计算(x,y)=xo·N和ro=rrand-x-y,之后按下式计算用户身份

IDu= (pσ-x)/[h(m‖I‖Rrand)×h(xo‖ro)]-

[y+xo×h(w)]/h(xo‖ro)

( 1 )

2.2 LTE-R车-地无线通信安全认证方案

针对LTE-R车-地认证的不同场景,本方案分为注册协议、初始认证协议和重认证协议。为简化系统,HSS作为原始签名者,代表EPC完成系统初始化过程,确定公共参数(p,q,G,P,h)及其公私钥(xH,PKH=xH·P),并将公共参数及其公钥传输并存储在MME中。方案中所用符号说明见表1。

表1 符号说明

2.2.1 注册协议

注册协议主要完成USIM卡在HSS的注册以及认证相关信息的写入,具体操作如下:

HSS签名授权:针对注册申请,HSS计算R=[IMSI×h(xH‖rH)]·P和代理私钥σ=h(w)×xH+IMSI×h(xH‖rH),并将W=(w,rH,R,σ)发送至USIM卡。

USIM卡授权验证:收到W后,验证等式σ·P=R+h(w)·PKH,如成立则保存W。

2.2.2 初始认证协议

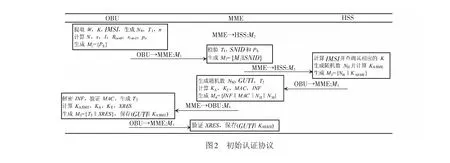

当OBU首次接入网络时,需要执行认证协议见图2,具体步骤为:

Step1OBU→MME:M1={PS}

OBU读取USIM卡中存储的K、IMSI以及W=(w,rH,R,σ),生成时戳T1及随机数NO和n,随后分别计算N=n·P,(x,y)=n·PKH,I=x·P,m=SNID‖T1‖NO,Rrand=R+y·P,rrand=rH+x+y和pσ=(σ+y)×h(m‖I‖Rrand)+x,生成对消息m的代理签名PS=(w,m,Rrand,I,rrand,N,pσ),最后将PS送至MME。

Step2MME→HSS(安全信道):M2={M1‖SNID}

MME首先检查m中时戳T1以及SNID的有效性,随后验证等式pσ·P=[h(m‖I‖Rrand)×h(w)]·PKH+h(m‖I‖Rrand)·Rrand+I是否成立。如成立则说明接入具有HSS的合法授权,实现对OBU的预认证,随后根据w中HSS信息,将M2通过安全信道发送至HSS完成接入者具体身份的确认。

Step3HSS→MME(安全信道):M3={NH‖KASME}

HSS首先计算(x,y)=xH·N和rH=rrand-x-y,随后根据式( 2 )计算接入者的IMSI,并利用其检索共享根密钥K,并计算KASME=h1(IMSI‖NH‖NO‖K),最后将KASME和NH用过安全信道发送至MME。

IMSI= (pσ-x)/[h(m‖I‖Rrand)×h(xH‖rH)]-

[y+xH×h(w)]/h(xH‖rH)

( 2 )

Step4MME→OBU:M4={INF‖MAC‖NH‖NM}

MME生成临时标识GUTI和随机数NM,分别计算KA=h2(KASME‖NM‖NO)和KE=h3(KASME‖NM‖NO),随后生成MAC=H(NO‖T2‖GUTI,KA)、INF=E(IDM‖T2‖GUTI,KE),最后连同NH和NM送至OBU。

Step5OBU→MME:M5={T3‖XRES}

OBU首先计算KASME、KA和KE,解密INF获取T2和GUTI,检测T2并计算XMAC=H(NO‖T2‖GUTI,KA),如XMAC=MAC则保存(GUTI‖KASME),计算XRES=H(NM‖T3‖GUTI,KA),并送至MME。

Step6MME

MME检查T3新鲜性,计算RES=H(NM‖T3‖GUTI,KA),如果XRES=RES则保存(GUTI‖KASME)。

2.2.3 重认证协议

重认证主要发生在OBU在同一个MME管辖网域内再次接入、位置更新或者呼叫切换时,此时OBU和MME存储有(GUTI‖KASME),执行认证协议即可实现重认证见图3。

这里需要注意的是,在列车运行过程中发生跨MME切换时,本方案所设计的重认证协议稍作如下修改即可实现OBU同目标MME的认证过程:OBU发送M1至当前MME后,当前MME检索对应的密钥KASME,连同M1经S10接口安全的传输至目标MME,之后目标MME按重认证过程计算M2,完成后续认证即可。

3 安全分析及形式化证明

本节先对所提匿名代理签名算法进行形式化安全证明,随后对基于该算法的认证方案进行安全分析。

3.1 匿名代理签名算法的安全性分析

(1) 不可伪造性证明

设PSA=(Setup, Delegate, DVeri, PSign, PVeri)是一个基于椭圆曲线密码体制的匿名代理签名方案,挑战者C和攻击者A之间的游戏模型具体定义参考文献[18],详细证明过程如下:

定理1在随机预言模型下,如果存在概率多项式时间的攻击者A0运行上述游戏,并在时间T内已不可忽略的概率ε攻破所提方案,则存在一个挑战者C能在时间T′解决ECDLP困难问题,其中T′≤120 686q0q1T/ε,其中q0和q1分别是对h(m‖I‖Rrand)和h(w)的哈希询问次数,分别记为对H0和H1[19]。

证明:首先给出本算法的初始化部分,随后通过如下两个引理对定理1进行证明。

引理1如果攻击者A0可以攻破所提方案,即伪造一个合法的代理签名,那么可构造另一个攻击者A1伪造一个合法的随机化代理私钥。

攻击者A1在实例(p,q,G,P,h,s·P,k)的基础上按如下规则回答A0的询问。

引理2如果A1可以成功伪造一个随机化代理私钥,那么挑战者C可以利用A1解决ECDLP难题。

挑战者C在实例(p,q,G,P,h,s·P,k)的基础上按如下规则回答A1的询问。

综上,定理1得证,结论与求解ECDLP是困难的相矛盾,因此,本算法的不可伪造性证毕。

(2) 匿名性

如式( 3 )所示,攻击者想获取代理签名者身份IDu,需要求解椭圆曲线上的离散对数难题(ECDLP)以获取私钥xo。又如式(4)所示,Rrand中IDu由原始签名者私钥和秘密值y保护,即使攻击者获取h(xo‖ro)和y,计算IDu也等价于求解ECDLP。因此,匿名性得证。

pσ=[xo×h(w)+IDu×h(xo‖ro)+y] ×

h(m‖I‖Rrand)+x

( 3 )

Rrand=[IDu×h(xo‖ro)+y]·P

( 4 )

(3) 可追踪性和不可否认性

当代理签名者存在错误行为需要追责时,原始签名者可利用式( 5 )计算其身份IDu,因此可追踪性得证。由不可伪造性可知,只有合法的代理签名者才能生成有效的代理签名,而每一个有效的代理签名皆包含身份信息IDu,由可追踪性可知,原始签名者可以追踪代理签名者身份IDu,因此不可否认性得证。

IDu= (pσ-x)/[h(m‖I‖Rrand)×h(xo‖ro)]-

[y+xo×h(w)]/h(xo‖ro)

( 5 )

3.2 LTE-R车-地无线通信安全认证方案的安全性分析

(1) 双向身份认证(抗中间人攻击)

由不可伪造性可知,只有HSS授权的合法OBU才能生成有效的代理签名。因此MME利用HSS公钥可验证接入请求报文中代理签名的有效性,进而判定OBU的合法性。由可追踪性可知,HSS可从代理签名中计算出IMSI,确定OBU的具体身份,并以此为基础采用基于HMAC的挑战应答机制实现高效的实体间双向身份认证。中间人攻击主要针对缺少双向身份认证的协议,故本方案亦可抵抗中间人攻击。

(2)IMSI保护(抗重放攻击)

由匿名性可知,攻击者无法从PS中获取有关IMSI的任何信息,由可追踪性可知,只有HSS可以利用式( 6 )计算出IMSI完成对根密钥K的检索以及后续认证。因此,本方案实现了对IMSI的机密性保护。由于OBU所签消息m以及后续传输的各报文中皆包含了时戳,因此可以避免重放攻击。

IMSI= (pσ-x)/[h(m‖I‖Rrand)×h(xH‖rH)]-

[y+xH×h(w)]/h(xH‖rH)

( 6 )

(3) MME对OBU的预认证(抗DoS攻击)

由不可伪造性可知,只有合法OBU才能获得有效的代理签名私钥进而生成合法的代理签名。因此,MME可以在OBU发起接入请求后利用HSS公钥完成对代理签名的验证,进而实现对OBU合法性的预认证,并不需要转发接入请求到HSS进行间接认证,避免了恶意接入请求进入核心网。因此,本文方案可实现MME对OBU的预认证,同时也有效避免了针对HSS的拒绝服务攻击。

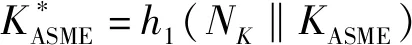

(4) 认证信息的本地生成及KASME的动态更新

本方案中认证信息由MME借助KASME衍生的认证密钥KA本地生成,无需HSS参与,因此不存在EPS-AKA协议中因认证向量耗尽而频繁地进行认证向量的远程请求与传输问题。此外,每次重认证时KASME会进行更新,相比文献[17]具有更高的安全性。

(5)KASME的完备前向安全性

( 7 )

( 8 )

(6) 抗去同步攻击

3.3 安全性对比

所提方案与已有方案进行对比分析结果见表2。其中,EPS-AKA[2]是3GPP制订的LTE标准方案,文献[11,14,17]分别是基于代理签名算法、基于DH密钥协商算法和基于对称密码体制的代表方案。

表2 安全特性对比

由表2可见,EPS-AKA缺少对IMSI的保护以及MME对移动终端的预认证,因此易遭受多种网络攻击。方案[11、14,17]分别引入代理签名、DH密钥协商算法和密钥标识符进行改进,但仍未实现MME对OBU的预认证,难以抵抗DoS攻击。此外,方案[14]密钥协商过程缺乏身份认证,易遭受中间人攻击和拒绝服务攻击。方案[17]无法提供不可否认性,难以抵抗去同步攻击,且会话密钥不具有完备前向安全。而本方案利用匿名代理签名算法实现了表中所列安全特性,相比现有方案具有更高的安全性。

4 效率分析

本节分析本文所提方案的各项性能指标,如计算量和通信量,以及在模拟列车运行场景下本方案的性能表现,并与现有典型方案进行对比。

4.1 计算量与通信量

表3 性能对比

注:n为预生成认证向量的数量,当n>6个时,EPS-AKA、文献[11,14]方案通信量将大于本方案。

由表3可见,本方案初始认证协议虽具有较高的计算量和通信量,但其引入代理签名算法实现了相较于现有方案更高的安全性。本方案的重认证协议采用对称密码算法,计算量和通信量与现有方案持平,同时,借助动态可更新的KASME实现了认证信息的本地生成,避免了认证向量耗尽而重启初始认证协议的问题,降低了初始认证协议对整体认证效率的影响。正是由于上述特点,本方案在OBU高速移动的LTE-R系统中相比现有方案,具有更高的安全性、适用性和认证效率。

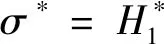

4.2 列车运行过程的性能仿真

根据表3指标,对列车运行1 200 km的整个过程进行Matlab仿真。考虑到铁路系统对安全性和可靠性的苛刻要求,以及无线闭塞中心对列车位置的需求,铁路沿线基站间隔设为3 km,追踪区列表范围设定为9 km,每次初始认证生成5个认证向量,移动过程的性能仿真比较见图4。

由图4可见,列车每次驶离当前跟踪区列表覆盖范围便进行一次位置更新,执行重认证协议并获取新的跟踪区列表,计算量与通信量呈阶梯状上升趋势。计算量方面,本方案引入了匿名代理签名算法,初始计算耗时较高,但随着列车运行距离增加至大约793 km后,本方案相较其他方案具有更低的计算耗时,这是由于本方案初始认证仅需执行一次,且本方案的重认证具有较高的效率。通信量方面本方案略高于文献[17]方案,但文献[17]方案难以提供不可否认性,不支持MME预认证,难以抵抗DoS攻击。综上,在高速移动、重认证频繁的铁路无线通信中,本方案在保证比现有方案更高安全性的基础上,实现了较高的认证效率,且随着列车运行距离的增加,本方案的效率优势会更加明显。

5 结束语

为解决EPS-AKA和现有方案中存在的安全与性能不足,本文面向LTE-R中的不同认证场景,提出了一个基于匿名代理签名的LTE-R车-地无线通信安全认证方案。本方案引入椭圆曲线匿名代理签名算法实现了IMSI机密性保护以及MME对OBU的预认证功能,进而提供了对中间人攻击、重放攻击和DoS攻击的抵抗。此外,本方案利用高效的重认证过程以及认证信息本地生成功能,有效避免了初始认证的频繁重启,提高了方案整体认证性能。相比现有方案,本方案具有更高的安全性和良好的认证效率,更加适用于对安全性和实时性要求苛刻的LTE-R车地通信过程。