大规模可控负荷被恶意控制场景下配电网风险分析

2018-05-23吴亦贝李俊娥刘权莹罗剑波

吴亦贝, 李俊娥, 陈 汹, 刘权莹, 王 宇, 罗剑波, 倪 明

(1. 武汉大学电气工程学院, 湖北省武汉市 430072; 2. 空天信息安全与可信计算教育部重点实验室, 武汉大学国家网络安全学院, 湖北省武汉市 430072; 3. 南瑞集团(国网电力科学研究院)有限公司, 江苏省南京市 211106; 4. 国电南瑞科技股份有限公司, 江苏省南京市 211106; 5. 智能电网保护和运行控制国家重点实验室, 江苏省南京市 211106)

0 引言

物联网的发展使得越来越多的负荷成为可控负荷,如智能家电、电动汽车、可控工业负荷等。智能家电正朝着可通过互联网远程控制的方向发展,电动汽车充放电、可控工业负荷的控制终端可能被用户物理接触[1]。同时,负荷侧安全防护措施薄弱或缺失,使得可控负荷极易被攻击者恶意控制以达到影响配电网安全稳定运行的目的。如果大量负荷被恶意控制而同投同退或频繁投退,配电网负荷将异常波动,对供电可靠性与供电质量造成威胁,在分布式能源高度渗透的主动配电网中,还可能影响输电网的安全稳定运行。而另一方面,敌对势力通过信息空间攻击关键基础设施的趋势增加,可能造成大范围停电事件,典型案例如2010年伊朗核电站铀离心机损坏事件和2015年乌克兰电网停电事件。因此,在可控负荷被攻击的状态下,如何保证配电网的安全稳定运行是亟待解决的问题。

近年来,信息安全风险对电网运行的影响问题日渐被重视。文献[2]指出,智能电网的发展增强了电力信息设施与其他信息基础设施的通信,也增大了电力系统信息设施的安全风险。文献[3]强调了研究网络攻击造成的潜在影响的重要性,认为要深入研究智能电网的信息物理关系及可能攻击的路径,以确保网络安全。文献[4]以乌克兰停电事件为例,定义了针对电力系统的网络协同攻击,其特点为发生于信息域并明确作用于物理域的目标。文献[5]研究了信息安全风险在电力信息物理融合系统(electrical cyber-physical system,ECPS)中的传播机制,阐述了ECPS中信息安全风险跨空间传播的基本形式。但这类研究目前还比较初步,且侧重于一般性问题,未挖掘针对电网安稳运行的信息安全攻击具体模式及其影响,从而无法建立针对性的安全防御策略。

在可控负荷对配电网的影响研究方面,鲜见对负荷被恶意控制的风险研究。文献[6-9]研究了大量电动汽车接入电网对配电网的影响,并提出智能充电策略以优化配电网运行,但并未考虑充电站遭受攻击的情况。文献[10]建立了居民用电概率模型,并制定了负荷需求响应方案,使居民负荷成为优化配电网运行的参与者。但此为居民用电的正常用电行为,虽然该行为有可能对配电网产生影响,但与负荷被恶意控制不同,此类影响可以通过电力公司的政策引导来减小[11-12]。文献[13]指出攻击者会破坏电网负荷管理的正常秩序,但只考虑了攻击者通过渗透电网侧信息网络对负荷管理系统的攻击,没有考虑负荷本身被恶意控制的安全风险。

中国针对配电环节的信息安全问题研究较少[14],配电网用户侧通信网络的安全防护措施较弱,使得可控负荷可能成为配电网信息安全攻击的突破口。而大规模可控负荷接入配电网和分布式能源的高渗透接入是电网发展的必然趋势。因此,本文针对可控负荷可能被恶意控制的问题,建立含有可控负荷的配电网控制模型与攻击模型,通过案例分析大规模可控负荷被恶意控制对配电网的影响,挖掘可控负荷被恶意控制引发的配电网异常运行特性,以发现可控负荷导致的配电网风险,从而为配电网安稳控制方法的研究提供依据,为智能电网的进一步发展保驾护航。

1 含可控负荷的配电网控制模型

1.1 可控负荷及面临的安全威胁

可控负荷分为两类:一类是以储能技术为基础的可控负荷,该类负荷的特点是能够实现与配电网的能量双向交流,以电动汽车为代表;另一类是纯消耗型可控负荷,根据用途又可将其分为工业可控负荷与民用可控负荷。

1.1.1电动汽车面临的安全威胁

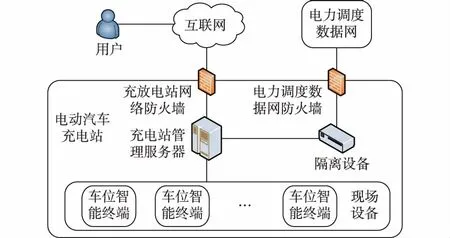

电动汽车储能设备与电网之间的能量交换通过充电站来完成。电动汽车充电站的通信网络架构[15]如图1所示,可见电力调度数据网与充电站之间有数据通信,同时,用户可以通过互联网与充电站管理服务器通信。充电站管理控制系统能够实现对各个车位设备充放电的监控和管理,并由架设在现场的车位智能终端执行。通过互联网,攻击者更易利用车位智能终端的嵌入式系统漏洞植入恶意代码和发送恶意控制命令[16],破坏充电汽车的有序充放电模式,从而影响电能质量,破坏配电网能量平衡。

1.1.2工业可控负荷面临的安全威胁

工业负荷的控制主要由负荷侧工业控制系统完成。工业智能化的要求促进了具有模块化、可重构、可扩充特点的开放式控制系统的发展。开放式控制系统的控制网络整体呈开放性,如核心组件采用基于Windows-Intel平台的工控个人计算机(PC),组件之间广泛使用工业以太网进行通信,同时现场总线技术将嵌入式系统应用到了现场控制仪表上[17]。在上述环节中,PC操作系统、以网络通信协议(TCP/IP)为代表的通信协议及嵌入式操作系统均存在漏洞,同时,工控系统安全防护手段以隔离为主,其底层安全性反而较其他信息系统更为薄弱,并且不受电网管理部门信息安全策略的约束。因此,工业可控负荷极易受到工业控制系统内部工作人员或外部攻击者的攻击[18]而行为异常,从而影响配电网的稳定运行。

图1 电动汽车充电站通信网络架构Fig.1 Communication network architecture of charging station for electric vehicle

1.1.3民用可控负荷面临的安全威胁

民用可控负荷以智能家电为代表。智能家电的控制核心为控制平台,由嵌入式微处理器实现,可通过互联网与控制终端(手机或PC)相连实现远程控制[19]。而智能家电的控制平台目前几乎没有安全防护措施,利用嵌入式系统的漏洞,攻击者极易通过互联网将恶意代码植入控制平台,使智能家电设备行为异常;攻击者也可以向手机、PC等智能终端植入恶意代码,由终端对控制平台发出异常的控制命令。当遭受攻击的智能家电规模足够大时,配电网负荷量骤变,可能影响供电可靠性与电能质量。

上述三种可控负荷的攻击成本有所差异:由于工业在国民经济中的重要性,工业控制系统信息安全防护要求较高,攻击成本也相应较高;电动汽车充电系统有一定安全防护措施,但由于与公网相连,相对工业负荷的攻击成本较低;以智能家电为代表的民用可控负荷自身多数未嵌入安全机制,可与公网相连,且在线时间长,因此攻击成本低、攻击成功率高、安全风险最大。可见以民用负荷为主的区域更容易遭受网络攻击,若大规模可控负荷异动,势必会对其所在配电网的安全稳定运行造成影响,甚至可能引发电力系统连锁故障。

1.2 含可控负荷的配电网控制模型

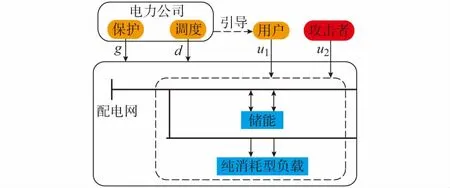

配电网的评价指标包括供电可靠性、经济性、安全性、电能质量等,本文称其为被控量,用S表示。一般情况下,这些被控量由电力公司的保护动作、调度控制及用户行为决定。可控负荷的引入增加了配电网的控制手段。一旦大规模可控负荷被攻击者控制,可能造成负荷异动,从而影响配电网的性能。因此,含有可控负荷的配电网控制模型如图2所示,可表示为:

S=f(g,d,u1,u2)

(1)

式中:S为被控量;g为保护动作;d为调度控制;u1为正常用户行为;u2为攻击行为。

图2 含可控负荷的配电网控制模型Fig.2 Distribution network control model with controllable loads

式(1)是一个非线性方程,方程的解与输入量g,d,u1,u2及配电网初始状态有关。在传统配电网中,没有设备针对负荷的攻击行为,用户行为体现在日常生活与生产活动中,是一个符合一定规律的随机变量,此时配电网主要由调度与保护控制。调度系统与保护装置根据状态检测量对配电网进行控制,确保被控量S符合配电网稳定运行的要求。而在含有可控负荷的配电网中,新增了攻击行为,其由攻击者发出,以负荷为攻击对象,具有不可预测性,使得配电网负荷既不符合日常活动规律,也不受电力公司调控,从而可能导致被控量S偏离配电网安全稳定运行要求,引起安全稳定事故。

2 可控负荷被恶意控制的攻击建模

2.1 攻击模型

将以负荷为对象的攻击记为Au,为一个包含控制命令M与命令发送时间T两个要素的二元组{M,T}。大规模可控负荷遭受网络攻击被恶意控制,直接表现为配电网负荷的变化。用P(t)表示配电网负荷,符号“→”表示信息系统的网络攻击与物理系统的负荷异动的映射关系,则可控负荷被恶意控制的攻击模型可表示为:

Au={M,T}→P(t)

(2)

式中:T=a[n],a[n]为控制命令发送时间的序列,n=0,1,2,…。

攻击场景下配电网负荷可由两部分组成,正常运行负荷p0与异动负荷ΔP。考虑恶意控制命令发出后,有部分负荷并未改变运行状态,因此引入负荷有效控制率α;考虑网络时延等因素可能造成部分控制命令无效,引入有效攻击率β。p表示攻击者攻击的负荷,则攻击命令发出后的实际异动负荷可表示为:

ΔP=αβp

(3)

本文考虑对大规模可控负荷的同时开/关控制,负荷表现为异常同投/同退和频繁投退,并据此将攻击分为三类。

1)负荷同投攻击

Pt=p0+ΔP

(4)

控制命令发送时间的序列a[n]中,n=0时为最简单的负荷同投攻击形式;n≠0时,攻击为持续发送“开”命令,配电网长时间保持高负荷状态。

2)负荷同退攻击

Pt=p0-ΔP

(5)

类似地,控制命令发送时间的序列a[n]中,n=0时为最简单的负荷同退攻击形式;n≠0时,攻击为持续发送“关”命令,在该攻击场景下,会阻碍负荷恢复运行。

3)负荷频繁投退攻击

(6)

式中:i=0,1,2,…。

接收“开”命令而骤增的负荷记为ΔPon=αβp;接收“关”命令而骤减的负荷记为ΔPoff,此时,遭受攻击的负荷均已被“开”命令改变为开启状态,因此接收“关”命令时负荷有效控制率α=1,则ΔPoff=βp。该攻击场景下负荷可表示为:

Pt=

(7)

式中:i=0,1,2,…。

2.2 网络时延对攻击有效率的影响

大规模可控负荷执行恶意控制命令的时间越集中,对配电网的冲击性越大,但由于网络时延,攻击者通过互联网从远端向大规模可控负荷发送的控制命令不一定能同时作用于攻击目标。从攻击者到攻击目标的网络时延抖动情况决定了式(3)中β的取值。

网络时延是指控制命令从网络一端传送到另一端所需的时间,记为TDelay,由信道上所有节点和链路产生的处理时延(Tp)、发送时延(Ts)、传播时延(Tt)及排队时延(Tq)组成,如式(8)所示。

TDelay=∑(Tp+Ts+Tt+Tq)

(8)

时延抖动,即端到端时延的变化情况,记为ΔT,ΔT=TDelay-TBase,TBase为计算抖动的基准值,本文取TBase为分布最多的时延值(也是最小时延)。理想情况下,ΔT=0。

处理时延是各节点对数据包进行处理的时间,主要与节点的性能相关,比较确定。发送时延是各节点发送控制命令时报文从节点进入传输介质所需的时间,由发送速率和报文大小决定,时延较确定。传播时延是电磁波在信道中传播一定距离所需的时间,主要与传播介质的长度有关,较为确定。排队时延是数据包在中间节点暂存等待处理和转发的时间,受网络通信状态影响,不确定性较大。由此可见,时延抖动主要由排队时延的不确定性产生,受网络拓扑距离(源节点到目标节点经过的转发节点数)和网络状况影响。网络拓扑距离越大,则数据包经过的中间节点越多,随机因素多,排队时延差异越大;网络状况差,则数据包在中间节点等待处理的时间长且随机性大,排队时延差异也越大。

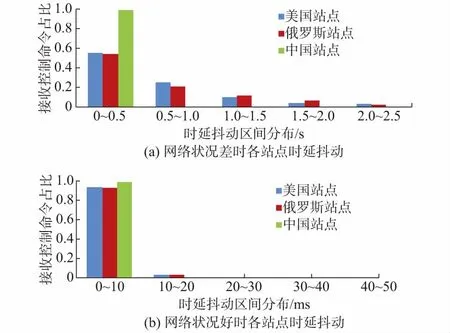

本文选取了俄罗斯、美国及中国三个目标站点,在不同网络状况下测试其时延,计算时延抖动,统计结果见图3。可见,站点拓扑距离越近、网络状况越好、时延抖动越小,且主要影响因素为网络状况。攻击者以破坏为目的,在攻击成本相当的情况下,通常选取攻击危害性最大、成功率最高的手段。因此,本文考虑网络状况良好时的网络时延抖动情况。

考虑攻击效果最大化,攻击者会在网络状况良好状态下从拓扑距离较近的站点发送大量控制命令。由统计结果可得,99%以上的控制命令能够在5 ms内被接收,时延抖动情况甚至小于一个周波的长度,由于本文研究配电网供电可靠性与稳态电能质量问题,因此可忽略毫秒级的时延。在这种情况下,认为攻击者发送的控制命令全部同时被可控负荷接收,有效攻击率β=1。若未来的研究中涉及到电磁暂态过程,由于电磁暂态过程的时间数量级为毫秒级,则时延抖动不能忽略不计,而需要根据具体情况再作分析。

图3 不同网络状况下典型站点间的时延抖动情况Fig.3 Delay jitter in different conditions between typical networks

3 大规模可控负荷被恶意控制对配电网的影响分析

大规模可控负荷被恶意控制后,配电网的风险大幅增加,安全稳定性将受到威胁(如出现供电中断等可靠性事件),电能质量也可能受到影响(如电压波动或闪变等),这些问题会影响用户的正常用电,严重时会损坏供用电设备。下面以开/关型攻击对供电可靠性和供电质量的影响为例,说明恶意攻击的影响。

3.1 网络攻击对供电可靠性的影响

选取用电负荷为研究对象,分析其遭受攻击时的供电可靠性。

场景1:假定某智能化程度较高的住宅区,包含200住户,配有1 000 kVA的10 kV/0.4 kV变压器,小区内负荷遭受攻击。

使用需用系数法对该小区进行负荷预测[20-21],考虑到住宅内负荷不会同时投入使用,引入负荷需用系数λ;考虑小区内住户不会同时全部在线,引入住户同时系数η,则小区的总用电功率为:

P=ηNP0=ηNλ1∑Pi+λ2∑Pj

(9)

式中:P0为单个住户的负荷测算;λ1为常用负荷的需用系数;λ2为其他负荷的需用系数;∑Pi为单个住户常用负荷功率;∑Pj为单个住户其他负荷功率;N为该区域内住宅户数。

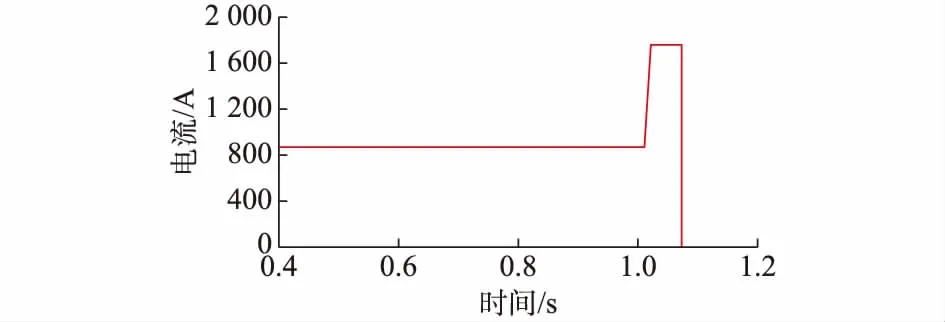

根据测算标准[21],η=0.35,λ1=0.5,λ2=0.3;根据日常用电统计,∑Pi为7~9 kW,∑Pj为8~10 kW。由式(9)得到小区负荷测算结果为560 kW,满足所配变压器经济运行的要求。从电流角度考虑,所配变压器二次侧的额定电流IN=1 443 A,测算所得电流In大小约为850 A,In

图4 攻击前后变压器二次侧电流Fig.4 Current of transformer on secondary side before and after being attacked

3.2 网络攻击对电能质量的影响

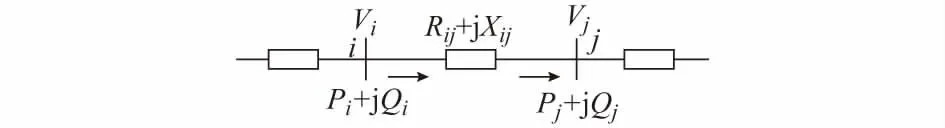

配电系统中的节点支路模型见图5。

图5 节点支路模型Fig.5 Node branch model

支路bij的潮流从节点i流向节点j,根据潮流计算可得节点j电压为:

(10)

式中:ΔV为该支路的电压降;VN为额定电压;Vi和Vj分别为节点i,j的电压;Pj和Qj分别为节点j的有功功率和无功功率;Rij和Xij分别为支路(i,j)的电阻和电抗。

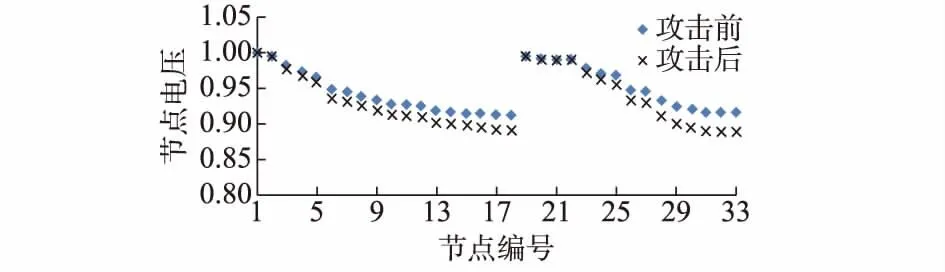

假设遭受攻击后,负荷为正常运行状态时的2倍,此时P/PN=0.65。通过仿真,得到配电网遭受攻击前后的节点电压,如图6所示。由于恶意攻击导致负荷增加,各节点电压均有下降,且离供电端越远,电压下降得越多。遭受攻击后,新增了4个低电压越限节点,电能质量降低。进一步计算可知,当攻击后P/PN>0.42时,便会新增低压越限节点,这些节点的电能质量不符合要求。

图型攻击前后各节点电压标幺值Fig.6 Per-unit values of nodes before and

低电压偏差过大,对用电设备而言,会使其运行效率降低,如照明设备电压低于标称电压5%时通光量减少18%,低于10%时通光量减少30%;电动机长时间处于较大的电压偏差下运行,电动机温升增加,可能烧坏电动机绕组,缩短电动机寿命。对配电网而言,会降低功率极限和系统稳定性,甚至导致电压崩溃。

三项不平衡度计算公式为:

(11)

式中:I1为三相电流正序分量有效值;I2为三相电流负序分量有效值。

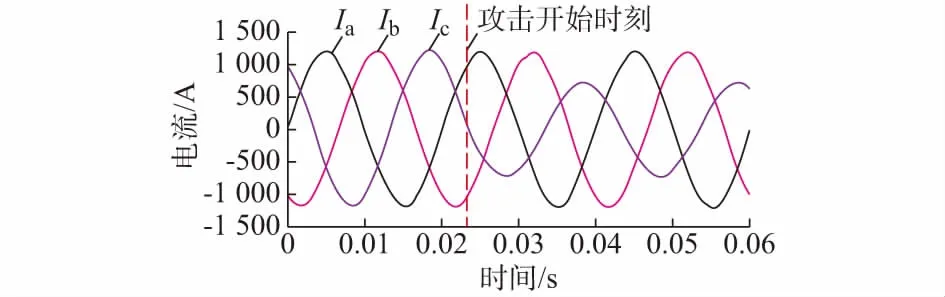

低压配电系统中,配电变压器出口三相负荷电流的不平衡度应小于10%。为方便量化,假设遭受攻击的负荷均集中于一相,即单相。

在场景3中,通过仿真得到攻击前后配电变压器出口各相电流如图7所示。攻击前,三相电流有效值Ia=Ib=Ic=850 A,三相不平衡度为0;攻击后,三相负荷不平衡,Ia=Ib=850 A,Ic=525 A,三相不平衡度为14.8%。可见攻击前,三相平衡;遭受攻击后,三相不平衡度超出标准,电能质量不达标。进一步计算可得,当单相ΔP/p0=0.1时,ε=10%,由此可得,单相ΔP/p0>0.1时,三相不平衡度超标。

图型攻击前后变压器二次侧三相电流Fig.7 Three phase current of transformer on secondary side before and after type attacks

三相不平衡度过大,会增大线路和变压器的损耗,影响用电设备安全运行。在电压不平衡状况下供电,容易造成电压高的一相接带的用户用电设备烧坏,而电压低的一相接带的用户用电设备可能无法使用。

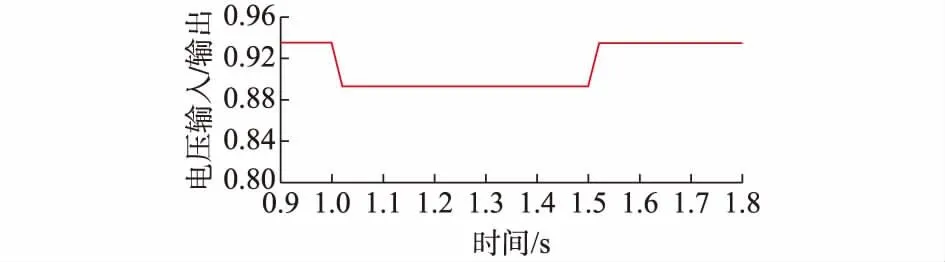

图8 遭受型攻击时节点18的电压变化Fig.8 Changes of voltage for node 18 when being attacked by type attacks

电压暂降可能造成日常用电设备故障,如电梯故障;造成服务器瘫痪、用户端数据丢失或出错;控制器、设备等停止工作,严重影响配电网电能质量。

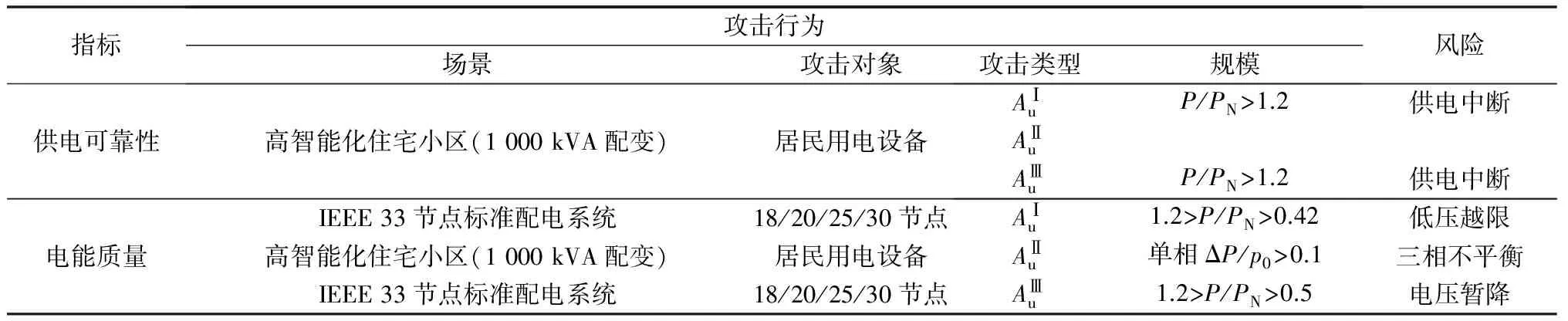

上述分析结果列于表1。从表1可见,即使是简单的攻击命令也会使配电网负荷骤变,大规模可控负荷一旦被恶意控制会降低配电网供电可靠性与电能质量,影响配电网稳定运行。为保证配电网正常运行,必须考虑网络攻击带来的风险。

4 结语

表1 大规模可控负荷被恶意控制对配电网的影响小结Table 1 Summary of influence of distribution network under large-scale controllable load controlled maliciously

附录见本刊网络版(http://www.aeps-info.com/aeps/ch/index.aspx)。

参 考 文 献

[1] GREENBERG A. Researchers found they could hack entire wind farms[EB/OL]. [2017-06-28]. https://www.wired.com/story/wind-turbine-hack/.

[2] DAN G, SANDBERG H, EKSTEDT M, et al. Challenges in power system information security[J]. IEEE Security and Privacy, 2012, 10(4): 62-70.

[3] SRIDHAR S, HAHN A, GOVINDARASU M. Cyber—physical system security for the electric power grid[J]. Proceedings of the IEEE, 2012, 100(1): 210-224.

[4] 刘念,余星火,张建华,等.网络协同攻击:乌克兰停电事件的推演与启示[J].电力系统自动化,2016,40(6):144-147.DOI:10.7500/AEPS20160122101.

LIU Nian, YU Xinghuo, ZHANG Jianhua, et al. Coordinated cyber-attack: inference and thinking of incident on Ukrainian power grid[J]. Automation of Electric Power Systems, 2016, 40(6): 144-147. DOI: 10.7500/AEPS20160122101.

[5] 叶夏明,文福拴,尚金成,等.电力系统中信息物理安全风险传播机制[J].电网技术,2015,39(11):3072-3079.

YE Xiaming, WEN Fushuan, SHANG Jincheng, et al. Propagation mechanism of cyber physical security risks in power systems[J]. Power System Technology, 2015, 39(11): 3072-3079.

[6] 王建,吴奎华,刘志珍,等.电动汽车充电对配电网负荷的影响及有序控制研究[J].电力自动化设备,2013,33(8):47-52.

WANG Jian, WU Kuihua, LIU Zhizhen, et al. Impact of electric vehicle charging on distribution network load and coordinated control[J]. Electric Power Automation Equipment, 2013, 33(8): 47-52.

[7] 李惠玲,白晓民.电动汽车充电对配电网的影响及对策[J].电力系统自动化,2011,35(17):38-43.

LI Huiling, BAI Xiaomin. Impacts of electric vehicles charging on distribution grid[J]. Automation of Electric Power Systems, 2011, 35(17): 38-43.

[8] 胡泽春,宋永华,徐智威,等.电动汽车接入电网的影响与利用[J].中国电机工程学报,2012,32(4):1-10.

HU Zechun, SONG Yonghua, XU Zhiwei, et al. Impacts and utilization of electric vehicles integration into power systems[J]. Proceedings of the CSEE, 2012, 32(4): 1-10.

[9] CLEMENT-NYNS K, HAESEN E, DRIESEN J. The impact of charging plug-in hybrid electric vehicles on a residential distribution grid[J]. IEEE Transactions on Power Systems, 2010, 25(1): 371-380.

[10] 汤奕,鲁针针,伏祥运.居民主动负荷促进分布式电源消纳的需求响应策略[J].电力系统自动化,2015,39(24):49-55.DOI:10.7500/AEPS20150326003.

TANG Yi, LU Zhenzhen, FU Xiangyun. Demand response strategies for promoting consumption of distributed power generation with residential active loads[J]. Automation of Electric Power Systems, 2015, 39(24): 49-55. DOI: 10.7500/AEPS20150326003.

[11] MOGHADDAM M P, ABDOLLAHI A, RASHIDINEJAD M. Flexible demand response programs modeling in competitive electricity markets[J]. Applied Energy, 2011, 88(9): 3257-3269.

[12] SINGH M, KUMAR P, KAR I. A multi charging station for electric vehicles and its utilization for load management and the grid support[J]. IEEE Transactions on Smart Grid, 2013, 4(2): 1026-1037.

[13] MOHSENIAN-RAD A H, LEON-GARCIA A. Distributed internet-based load altering attacks against smart power grids[J]. IEEE Transactions on Smart Grid, 2011, 2(4): 667-674.

[14] 汤奕,陈倩,李梦雅,等.电力信息物理融合系统环境中的网络攻击研究综述[J].电力系统自动化,2016,40(17):59-69.DOI:10.7500/AEPS20160315001.

TANG Yi, CHEN Qian, LI Mengya, et al. Overview on cyber-attacks against cyber physical power system[J]. Automation of Electric Power Systems, 2016, 40(17): 59-69. DOI: 10.7500/AEPS20160315001.

[15] 黄哲忱.电动汽车无线充放电站通信网络研究与设计[D].南京:东南大学,2015.

[16] 徐超,何炎祥,陈勇,等.面向嵌入式系统的威胁建模与风险评估[J].计算机应用研究,2012,29(3):826-828.

XU Chao, HE Yanxiang, CHEN Yong, et al. Embedded system oriented threat modeling and risk evaluation[J]. Application Research of Computers, 2012, 29(3): 826-828.

[17] 陶耀东,李宁,曾广圣.工业控制系统安全综述[J].计算机工程与应用,2016,52(13):8-18.

TAO Yaodong, LI Ning, ZENG Guangsheng. Review of industrial control systems security[J]. Computer Engineering and Application, 2016, 52(13): 8-18.

[18] TEN C, LIU C, MANIMARAN G. Vulnerability assessment of cyber security for SCADA systems[J]. IEEE Transactions on Power Systems, 2008, 23(4): 1836-1846.

[19] 毛博,徐恪,金跃辉,等.DeepHome:一种基于深度学习的智能家居管控模型[J/OL].计算机学报,[2017-02-21].http://kns.cnki.net/kcms/detail/11.1826.tp.20170221.1009.002.html.

MAO Bo, XU Ke, JIN Yuehui, et al. DeepHome: a control model of smart home based on deep learning[J/OL]. Chinese Journal of Computers. [2017-02-21]. http://kns.cnki.net/kcms/detail/11.1826.tp.20170221.1009.002.html.

[20] 中国建筑东北设计研究院.民用建筑电气设计规范:JGJ 16—2008[S].北京:中国建筑工业出版社,2008.

[21] 中国建筑标准设计研究院.国家建筑标准设计图集,建筑电气常用数据:04DX101-1[M].北京:中国计划出版社,2006.

[22] BARAN M E, WU F. Network reconfiguration in distribution systems for loss reduction and load balancing[J]. IEEE Transactions on Power Delivery, 1989, 4(2): 1401-1407.

[23] 中国电力科学研究院.电能质量供电电压允许偏差:GB/T12325—2008[S].北京:中国标准出版社,2008.