一种安全高效的电子标签群组认证方案

2018-01-06张海鹏郝希亮

张海鹏,程 雨,何 健,韩 标,郝希亮,王 彬

(1.杭州电子科技大学 电子信息学院,浙江 杭州 310018;2.杭州电子科技大学 浙江智慧城市研究中心,浙江 杭州 310018)

一种安全高效的电子标签群组认证方案

张海鹏1,2,程 雨1,2,何 健1,2,韩 标1,2,郝希亮1,2,王 彬1,2

(1.杭州电子科技大学 电子信息学院,浙江 杭州 310018;2.杭州电子科技大学 浙江智慧城市研究中心,浙江 杭州 310018)

针对现有标签认证存在的效率不高和安全威胁等问题,文中提出了一种新的标签群组认证方案。该方案中,采用随机数和聚合哈希函数技术,将标签分组,每组共享一个组秘钥。充分利用群组秘钥和标签私有秘钥之间关系,采用聚合哈希技术,减少阅读器和服务器之间的通信次数,在满足安全性和隐私等方面要求的前提下,该方案认证效率较高,并通过模拟仿真实验对方案进行验证。结果表明,该方案在认证效率和安全性方面都优于其他群组认证方案,且认证全过程所需时间花费比现有的认证方案降低了20%以上。

RFID;群组认证;安全;隐私

射频识别(Radio Frequency Identification,RFID)是一种自动识别技术,通过无线射频获取用来标识实体的标签数据,从而实现实体信息的自动采集[1-4]。随着物联网的兴起和发展,RFID技术作为最重要的核心技术之一,被广泛运用在物流、供应链、零售业等多个领域。然而RFID系统所面临的隐私和安全威胁也越来越严重。为保障RFID系统的信息安全,随着密码技术的发展,许多基于哈希函数加密的标签认证方案被提出[2-7]。常见的是单个标签认证,阅读器每次只能认证一个标签[3]。然而当标签数量很多时,单标签认证的方案耗时较长,效率低。同时,在供应链或物流等领域,货物是按组进行转移或销售,在这样的背景下,标签批量认证模式便应用而生[8-13]。

本文提出了一种新的标签认证方案,将电子标签进行分组,为每个群组分配一个组秘钥,结合低成本电子标签的计算能力有限、存储空间不足等特点,充分利用组秘钥和标签私秘钥之间的关系,同时使用聚合哈希函数,在满足安全和隐私要求的前提下,提高系统认证效率。

1 相关研究工作

文献[6]中提出一种基于Hash函数和对称加密的认证方案,该方案分为3步:初始化过程,系统生产厂家生成对称秘钥k,同时将Ek(ID)写入标签中;在认证过程和所有权转移过程中,对称密钥被更新。该方案满足抗重放攻击、保护隐私等许多安全性要求,然而,该认证方案存在Dos攻击、跟踪攻击和前向安全不足等缺陷。

为解决文献[6]方案存在的问题,文献[7]中提出了一种改进的方案,该方案中使用随机数和阅读器的查询消息b=H((Ek(ID))‖e‖s)来解决Dos攻击和跟踪攻击等问题。上面的提到的方案都是基于单个标签的认证方案,下面介绍几种批处理模式的认证方案。

一般来说,批处理模式方案按照能否确定标签中非法标签的具体数量,可分为确定性和概率性两种。在文献[11~12]中,作者提出SEBA和INC两种概率性认证方案。这两个认证方案都被用于大规模RFID系统中识别非法标签数量。在文献[10]和[13]中,作者提出了包括YA-TRIP,YA-TRAP和YATRAP*在内的确定性批量认证协议族,并且这3个认证协议的安全性是依次增强。在YA-TRAP*的基础上,文献[9]通过使用聚合哈希函数对协议进行改进,使认证效率得到提高。此外,文献[8]在YA-TRAP*的认证方案基础上,通过解决定时攻击和使用聚合哈希函数来提高系统的认证效率。

2 认证方案

2.1 前提假设条件

本文方案是基于以下前提条件的:服务器和阅读器之间的信息传输稳定安全;阅读器与标签之间的信道可能会被攻击;不考虑对系统的任何物理攻击[14];标签可以进行哈希函数、异或运算等;阅读器是合法的;最后是假设对象标签已经被分组,每组内标签共享一个组秘钥,同时组内标签拥有各自独立的私秘钥。

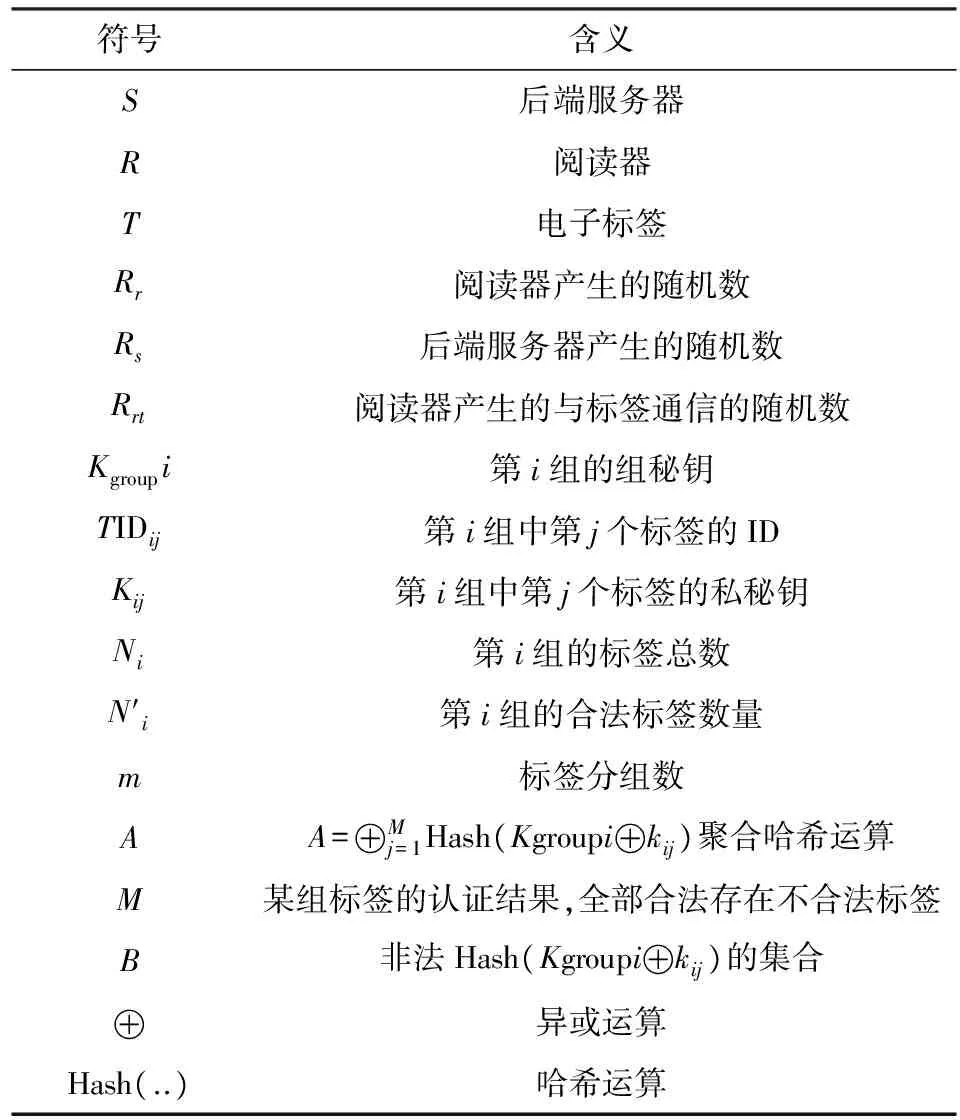

首先对方案中用到的各种符号及其含义进行说明,如表1所示。

表1 符号含义

2.2 方案描述

方案分为预认证和认证两个阶段。在预认证阶段,阅读器、服务器、标签应该完成以下准备工作:

(1)对R进行初始化,同时将Ni预先存储在R中;

(2)采用一定的物理隔离、屏蔽等措施,确保在阅读器的通信范围内仅有一组标签在进行认证;

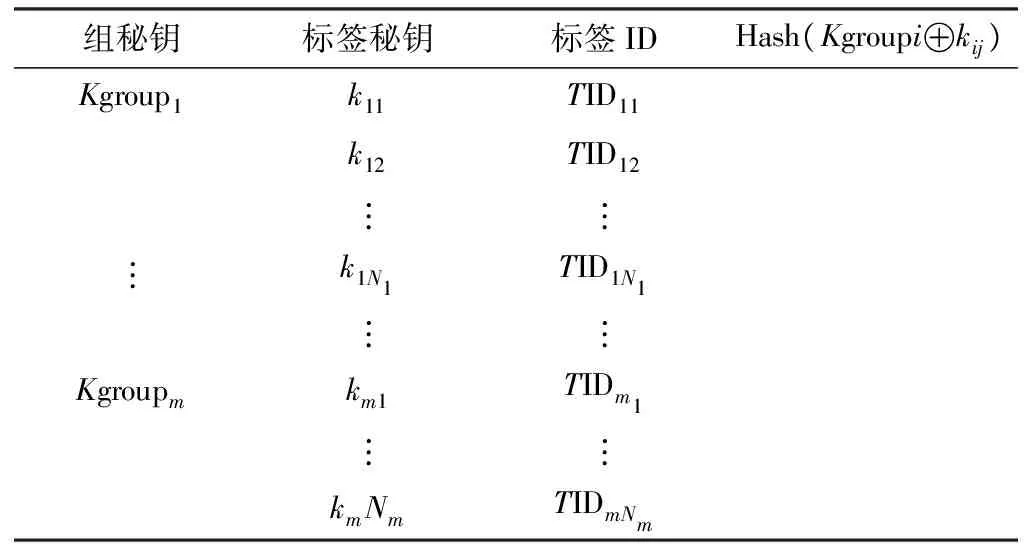

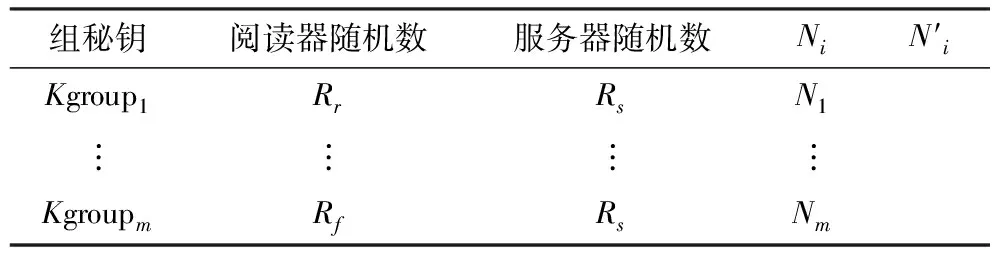

(3)在服务器端建立标签信息表,如表2所示,用于存储标签的相关信息。其中Hash(Kgroupi⊕kij)的信息初始值为空,在该组标签认证时更新。

表2 标签信息表

表3 服务器端信息记录表

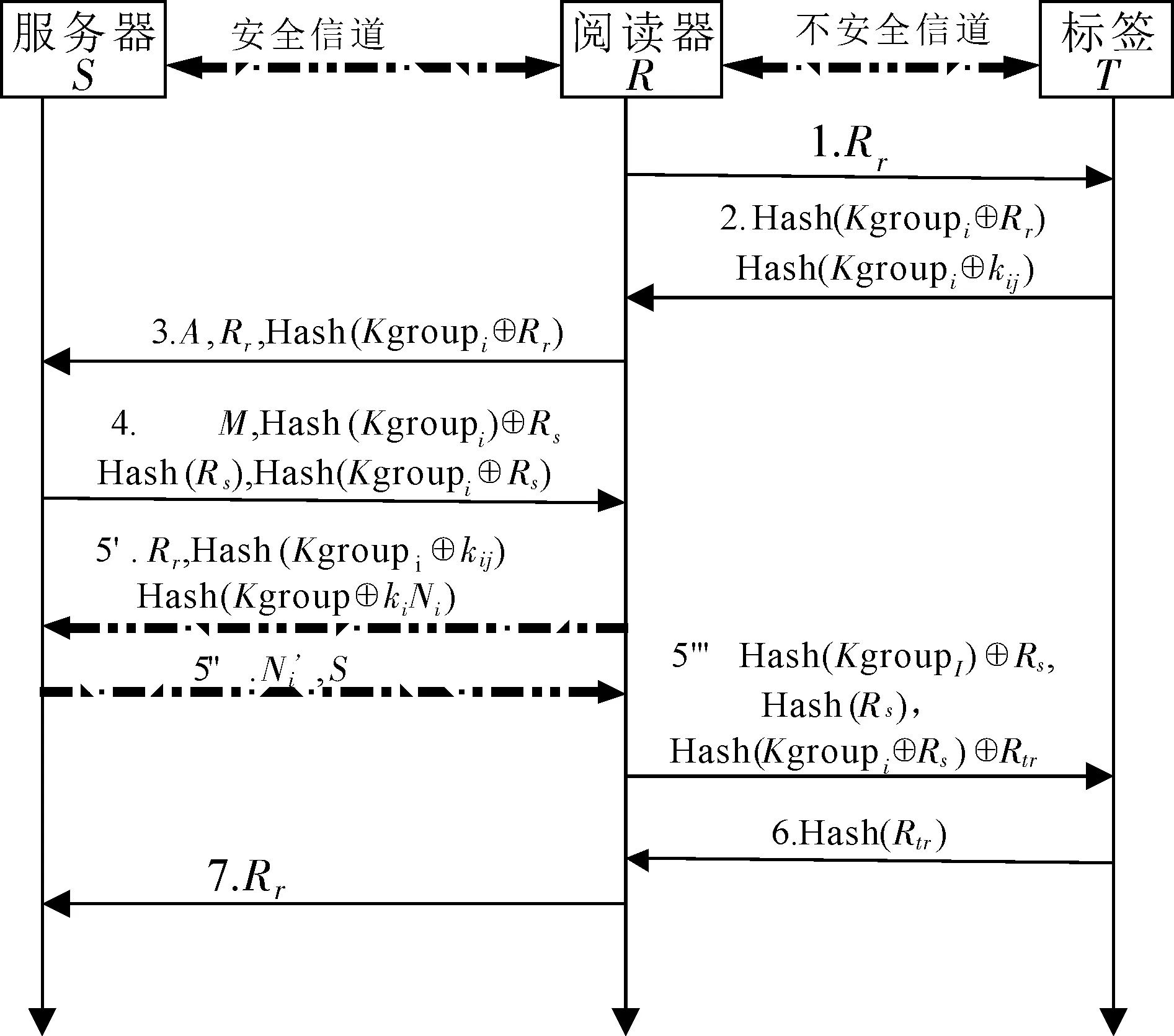

在认证阶段,方案具体的认证过程如图1所示。

图1 具体认证过程

详细步骤如下:

(1) 阅读器:生成一个随机数Rr,并以广播的方式向第i组标签发送该随机数;

(2) 标签:收到Rr后,组内标签同步计算各自的Hash(Kgroupi⊕Rr),Hash(Kgroupi⊕kij),并将结果发送回R;

(3) 阅读器:为确保能够及时收到步骤(2)中传回的消息,可以采用超时重传机制。检测(2)中传回的值。如果组内某个标签的应答消息与其他不一致,则阅读器向其再次发送Rr,如果仍然不一致,则可以基本判定该标签不属于该组。在R收到合法的应答消息后,使用聚合哈希函数计算A的值,并将A、Rr、Hash(Kgroupi⊕Rr)发送到服务器;

(4) 服务器:首先在表2中找出所有满足Hash(Kgroupi⊕Rr)的组秘钥Kgroupi,如果没找到,则表示该组内所有标签都不合法,此时认证终止;如果找到,则计算Hash(Kgroupi⊕kij)的值,同时记录在表2的中;然后对所有计算结果Hash(Kgroupi⊕kij)进行聚合运算并与A进行对比,如果两个结果相同,则该组标签都是合法标签,此时将M标识为Valid_Group,否则表示该组内存在非法标签,此时将M标识为Exist_Invalid_Group;同时生成随机数Rs,然后将M,Hash(Rs),Hash(Kgroupi⊕RS)传回阅读器,并将Rr、Rs记录在表3中;

(5) 阅读器:首先检测M,如果M为Exist_Invalid_Group,则顺序执行5′,如果M为Vaild_Group,则直接跳到5‴;

(5') 阅读器:将随机数Rr、Hash(Kgroupi⊕kij)的值传送给后端服务器;

(6) 标签:根据接收到的Hash(Kgroupi)⊕Rs和自身预置的组秘钥计算得到Rs,将RS进行哈希运算,与接收到的Hash(Rs)进行比较,若相同,则说明标签与服务器认证成功;更新群组秘钥Kgroupi;标签产生Rrt,并将Hash(Rrt)传送给阅读器;

(7) 阅读器:接收到Hash(Rrt)以后,逐个进行检验,如果某个值与预先设置的匹配,则表示该组密钥更新成功,否则更新失败。最后将保留的随机数Rr传送回服务器;

(8) 服务器:当接收到Rr后,标签群组秘钥更新成功;将信息记录表Hash(Kgroupi⊕kij)、Rr、Rs列的信息清空。

3 安全性和性能分析

3.1 安全性分析

本文提出的方案采用与文献[15]相同的攻击模型,即假设攻击者可以非法窃取无线信道中的通信内容,可以分析这些通信内容并得到所需要的信息,但无法修改标签数据。

(1)标签信息隐私保护。方案采用单向哈希函数和随机数进行方案设计,根据哈希函数的单向性、抗弱碰撞性和抗强碰撞性等特点[18],本方案可以对敏感信息进行有效的保护。即便攻击者窃听到阅读器和标签的通信消息,也不能从中获得针对某个特定标签的秘密信息,从而保护了标签的信息隐私;

(2)前向安全性。每次不同会话过程中都对Kgroupi和Rr进行更新,且秘钥更新过程中也使用哈希函数进行加密,使得攻击者不能从当前获取的信息中得到之前认证过程的任何信息,实现前向安全性;

(3)标签位置隐私保护。每次会话中随机数Rr都不同,且通信消息都通过哈希函数进行散列运算,使得每次应答的消息都是随机变化,所以标签的信息不能被特定识别,实现标签的隐私及位置信息的保护;

(4)抵抗重放攻击。在每个会话中都会生成新的随机数Rr、Rrt,同时Kgroupi也在更新,即使不法分子截取到之前的应答消息,也无法通过重放应答消息来进行非法认证,满足抵御重放攻击的要求;

(5)抵抗拒绝服务攻击。阅读器采用了超时重传机制来确保每个标签都能收到消息(5‴)。标签对Rs进行验证,如果验证通过,标签则更新其群组密钥,并计算Hash(Rrt)传送给阅读器;如果验证没有通过,标签不会进行群组密钥更新,其计算和传送的Hash(Rrt)值也是一个错误的值。因此,如果(5‴)或者(6)中会话消息被攻击者拦截,并不会对方案造成拒绝服务的影响,实现抵抗拒绝服务攻击。

表4是几种典型的标签认证方案的安全性对比,其中文献[6]、文献[7]和[17]中提出的方案是单个标签认证,文献[8]和[14]和本文提出的方案是群组标签认证。

表4 几种认证方案安全性对比

通过理论分析和表4的对比,可得出本文提出的认证方案与其他方案相比,可以满足大多数的安全和隐私需求,安全性较高。

3.2 性能分析

在RFID系统中标签计算能力、存储空间、数据交互能力等受到限制,所以在设计标签认证方案时,要使得标签内存储的数据量和标签计算复杂度都要尽量小[2,15]。同时,阅读器与服务器之间通信消息的数量、规模也要尽可能小,以尽可能降低通信成本[2,10]。

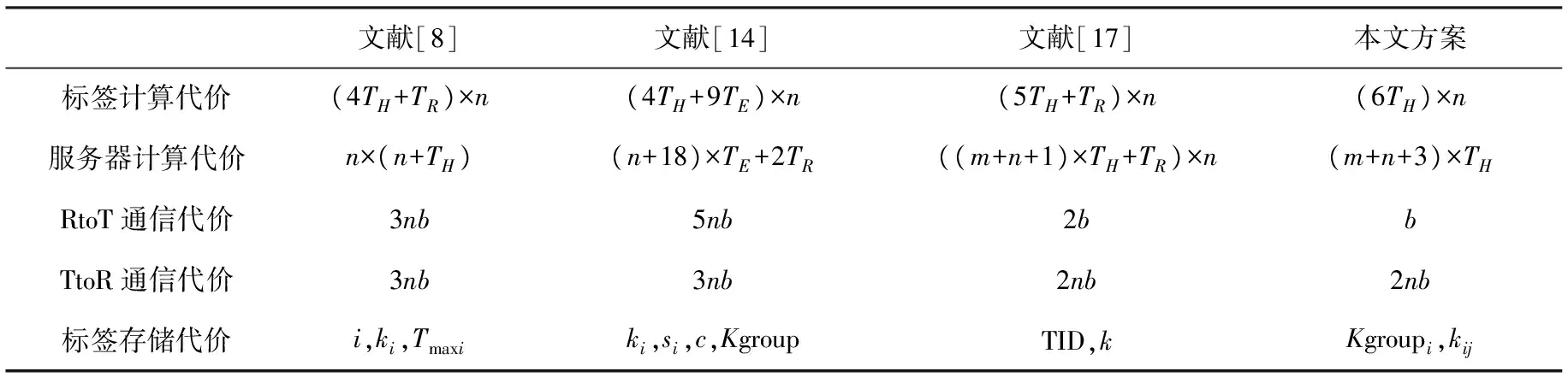

为了与现有方案进行比较,在考虑计算代价、通信次数和所占存储空间时,不考虑如异或运算等简单运算的计算代价[5,16-17]。假设哈希运算、随机数生成运算以及加解密运算的时间分别为TH,TR,TE,每组标签都为n个。在这样的假设条件下,分析了文献[8,14,17]以及本文方案的计算代价、通信代价以及标签的存储代价,分析结果如表5所示。

表5 几种认证方案的性能比较

对不同方案中标签和后端服务器的计算代价进行了分析和比较可以看出,文献[8]和[17]中的方案在服务器端的计算代价远高于文献[14]及本文提出的方案。且本文方案在标签和服务器两端的计算代价均较小,系统延时小。

在通信代价比较中,假设每次认证过程的每条消息数据量是b,从表5可以粗略的看出本文提出的方案要优于其他几个。与传统的单个标签认证相比,批处理模式认证的优势在于多个标签的认证过程几乎同步进行,一次批量认证n个标签和一次认证一个标签的时间基本相当,所以当标签量很大的情况下,批量认证的优势更明显。

在本文方案中,当有n个标签进行认证时,如果不采用聚合函数,则阅读器需要传输(n+2)b的数据到服务器中;如果使用哈希聚合函数,在最优情况下,从阅读器传递到服务器的数据仅为一条消息的数据量,即1b;在最差的情况下,也即方案需要执行第5′和第5″步时,此时阅读器需要向服务器传送(n+4)条消息,此时传送的数据量为(n+4)b,很显然,本文方案中的聚合函数可以极大程度的缩短阅读器与后端服务器两者之间的通信时间。

为了有更为直观的对比,将通过软件仿真实验对文献[8,14,17]以及本文方案进行模拟实验验证。

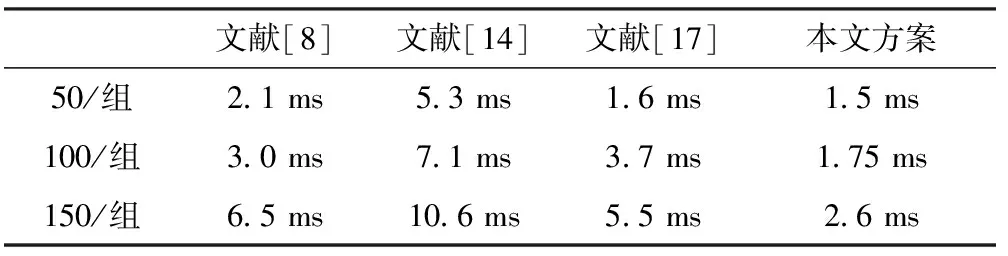

首先是计算组内标签端的时间成本。分别验证当组中有50、100、150个标签时标签的计算时间。从表6的实验结果可以看出,与其他方案相比,本文方案的时间花费最少,并且随着标签增多所需时间增长幅度也低于其他方案,实验结果符合前面的理论分析。

表6 标签端计算成本

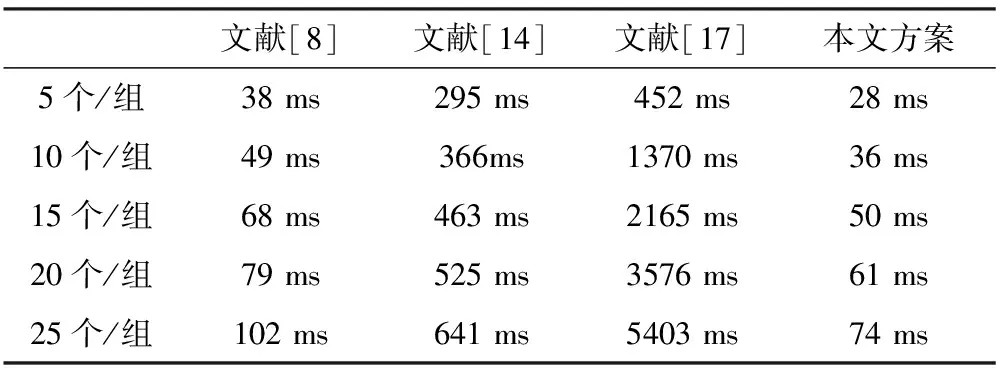

其次是测试方案认证全过程的总时间花费,包括计算时间以及信息传输所需要的时间。该实验中,将标签分组数固定为50组,通过改变每组标签的数量,测试不同认证方案的认证全过程所需时间,结果如表7所示。

表7 不同方案的认证全程时间

从表7的结果中可得出,随着标签总数增多,每个方案标签认证所需要的时间也在逐渐增加,其中文献[17]的单个标签认证方案时间增长最快,另外3个群组模式认证所需时间增长幅度较慢,且本文提出的认证方案增长最慢,所需时间也最少。本文方案的群组标签认证与其他方案相比,具有标签计算时间短、认证过程总时间较短,且随着标签总数的增多,本文方案耗时增长幅度较小的优势。

4 结束语

本文提出了一种基于聚合哈希函数的安全高效群标签组认证方案。通过理论分析,证明本文提出的方案的可以满足标签信息隐私、前向安全、抗跟踪、抗重放等安全和隐私要求,同时通过模拟实验对方案的性能进行实验验证。结果表明本文提出的方案在降低计算代价和通信代价的同时,认证过程所需的时间较少,比现有的群组认证方案认证全过程所需时间花费降低20%以上。在标签量较多的大规模系统中可以显著提高系统整体运行效率,可广泛用于标签数量很大且群组认证的场景中。

[1] 陈媛媛,张恒龙.基于物联网RFID智能化仓库系统设计[J].电子科技,2014,27(9):68-70.

[2] 马紫宁,马一鸣,王世志.射频识别系统安全防范策略[J].电子科技,2015,28(11):170-172.

[3] Shuang M,Yang X.An efficient authentication protocol for low-cost RFID system in the prensence of malicious readers[C].Shanghai:International Conference on Fuzzy Systems and Knowledge Discovery,IEEE,2012.

[4] 马昌社.前向隐私安全的低成本RFID认证协议[J].计算机学报,2011,34(8):1387-1398.

[5] Piramuthu S.RFID mutual authentication protocols[J].Decision Support Systems,2011,50(2):387-393.

[6] Osaka K,Takagi T,Yamazaki K,et al.An efficient and secure RFID security method with ownership transfer[C].Porland:Computational Intelligence and Security,Springer-Verlag,2007.

[7] Lei H,Cao T.RFID protocol enabling ownership transfer to protect against traceability and DoS attacks[C].Tianjin:International Symposium on Data, Privacy, and E-Commerce,IEEE,2007.

[8] Miyaji A,Rahman M S,Soshi M.Efficient and Low-Cost RFID authentication schemes[J].Journal of Wireless Mobile Networks Ubiquitous Computing & Dependable Applications,2012(2):4-25.

[9] Rahman M,Shahriar M,Soshi K,et al.An RFID authentication protocol suitable for batch-mode authentication[J].Grampus,2008(6):59-63.

[10] Zhang R,Zhu L,Xu C,et al.An efficient and secure RFID batch authentication protocol with group tags ownership transfer[C].Hangzhou:IEEE Conference on Collaboration and Internet Computing,IEEE,2015.

[11] Yang L,Han J,Qi Y,et al.Identification-free batch authentication for RFID tags[C].Hong Kong:IEEE International Conference on Network Protocols,IEEE Computer Society,2010.

[12] Gong W,Liu K,Miao X,et al.Informative counting: fine-grained batch authentication for large-scale RFID systems[C].Guilin:Fourteenth ACM International Symposium on Mobile Ad Hoc Networking and Computing,ACM,2013.

[13] Tsudik G.A family of dunces: trivial RFID identification and authentication protocols[C].Grace:International Conference on Privacy Enhancing Technologies,Springer-Verlag,2006.

[14] Zuo Y.Changing hands together: a secure group ownership transfer protocol for RFID tags[C].Hawaii:International Conference on System Sciences,IEEE,2010.

[15] Song B,Mitchell C J.Scalable RFID security protocols supporting tag ownership transfer[J].Computer Communications,2011,34(4):556-566.

[16] Yang M H.Secure multiple group ownership transfer protocol for mobile RFID[J].Electronic Commerce Research & Applications,2012,11(4):361-373.

[17] Wang H,Yang X,Huang Q,et al.A novel authentication protocol enabling RFID tags ownership transfer[C].Shanghai:International Conference on Communication Technology,2012.

A Secure and Efficient RFID Batch Authentication Protocol

ZHANG Haipeng1,2,CHENG Yu1,2,HE Jian1,2,HAN Biao1,2,HAO Xiliang1,2,WANG Bin1,2

(1.School of Electronic Information,Hangzhou Dianzi University,Hangzhou 310018,China; 2.Smart-City Research Center of Zhejiang Province,Hangzhou Dianzi University,Hangzhou 310018,China)

A new tag group authentication scheme is proposed to solve the problem that the existing tag authentication is inefficient and the security threat. In this scheme, the random number and the aggregate hash function technique are used to group the labels, each group sharing a group key. The use of aggregate hash technology to reduce the number of communications between the reader and the server, to meet the security and privacy requirements under the premise of the program certification efficiency than High, and through simulation experiments to verify the program. The results show that the proposed scheme is superior to other group authentication schemes in terms of authentication efficiency and safety, and the time required for the whole process of certification is reduced by more than 20% compared with the existing certification scheme.

RFID;batch authentication;security;privacy

2017- 03- 20

浙江智慧城市区域协作中心开放基金

张海鹏(1973-),男,博士,教授。研究方向:射频、半导体器件、物联网。程雨(1991-),男,硕士研究生。研究方向:物联网技术。

TP309

A

1007-7820(2018)02-065-05