一种基于时间戳的移动RFID认证协议

2017-12-20孙梅,张娟

孙 梅,张 娟

(淮北师范大学 计算机科学与技术学院,安徽 淮北 235000)

一种基于时间戳的移动RFID认证协议

孙 梅,张 娟

(淮北师范大学 计算机科学与技术学院,安徽 淮北 235000)

针对一些无线射频识别RFID协议易受到重放攻击,设计一种基于时间戳的移动RFID认证协议,认证过程中,阅读器带上时间戳常量,有效地避免一些动态RFID协议中存在的阅读器重放和冒充攻击问题.本文采用伪随机数和共享密钥机制,提出一种轻量级的移动RFID认证协议,实现阅读器、服务器和标签的双向认证,分析表明,给出的协议能有效地抵御各种攻击,具有较高的执行效率.

射频识别;时间戳;认证

0 引言

无线射频识别(Radio Frequency IDentification,RFID)是智能感知技术的核心,在未来的智能医疗、智能交通、智慧地球等应用中具有广泛的应用前景.RFID的隐私和安全性问题是影响RFID技术被广泛使用的关键问题之一.RFID系统通常由阅读器、标签和后台数据库组成,标签的计算资源、存储资源非常有限,一个低成本的标签提供的存储空间是1 kbit~1 KB,可用于安全运算的电路门是3 000[1].因此,设计轻量级的认证协议,实现RFID隐私和安全保护是现在研究的热点.随着移动终端的普及,移动RFID系统有较好的应用前景.在移动RFID系统中,阅读器和后台服务器,标签和阅读器之间使用不安全的无线信道传输.现有很多的轻量级RFID认证协议在安全性和隐私保护方面都面临威胁[2-5].

对于移动RFID系统,由于后台数据库和阅读器之间的信道是不安全的,需要双向认证.文献[6]提出基于二次剩余定理的具有认证和隐私保护的移动RFID协议.据文献[7]分析,该协议认证效率低,后台数据库对接收的消息缺乏新鲜性验证,易受重放攻击.文献[8]提出一种面向移动RFID系统的基于时间戳的互认证协议,该协议能有效抵御同步化攻击,但不具有前向安全性.文献[9]提出基于共享密码的伪随机数散列RFID双向认证协议,实现标签、阅读器、后台服务器的双向认证,但是该协议的标签和阅读器传输的标签标识UID容易被跟踪,并且存在重放攻击.文献[1]提出常数时间的轻量级RFID双向认证协议,该协议利用直线斜率作为共享密钥,引入时间戳来抵抗重放攻击,但是不适用移动RFID环境.王国伟等[10]提出一种基于动态共享密钥的移动RFID双向认证协议,协议基于Hash函数,每次利用随机数对共享密钥更新,受到去同步攻击后,能保证密钥同步,通过分析发现,该协议的后台服务器对阅读器的消息没有新鲜性检测,遭到异步攻击后,可以对消息进行一次重放攻击.

基于一些移动RFID系统的认证协议,易遭到重放攻击.本文借鉴文献[1]的思想,设计一个基于时间戳的认证协议.

1 相关协议分析

1.1 文献[10]的安全性分析

该协议的具体流程见文献[10],假设攻击者监听文献[10]中的阅读器、标签、后台数据库的第i次的全部通信,并通过去同步攻击使得标签与后台数据库的共享密钥Kti没有更新,然后攻击者冒充阅读器向标签发送Query,标签回复攻击者截获后,向后台数据库重放上一次阅读器生成的数据将标签回复的消息和阅读器上次生成的消息一起发送给后台数据库,,后台数据库对于收到的消息没有进行新鲜性检测,认证通过后返回,攻击者截获后,根据文献[10]的认证流程,直接把PRNGKit(St||IDt)发送给标签,标签验证通过.攻击者成功地冒充阅读器实现重放和假冒攻击.

图1 文献[10]的认证流程

1.2 文献[9]的安全性分析

该协议的认证流程参考文献[9],该协议的标签标识UID没有更新,并且攻击者可以直接从信道上截获,可以追踪某个标签和阅读器的通信全过程.假设攻击者窃听阅读器和标签的一次认证的全过程,由于标签没有对消息的新鲜性检测,同时标签不产生自己的随机数.攻击者重放上一次阅读器向标签发送认证请求Query,N.标签计算UID⊕H(N||M),M=f(N||K),N是阅读器产生的随机数,f()是安全散列函数,K是标签和阅读器的共享密钥.标签将以上消息发送给阅读器,攻击者截获后,不需要产生其他数据,只需要把上次截获的阅读器发送给标签的消息H(K⊕M)再次发送给标签,攻击者就可以冒充阅读器通过标签的认证.

文献[9]和文献[10]之所以存在重放攻击和假冒攻击,主要因为没有对消息做新鲜性检测,还有阅读器收到后台数据库返回的消息后,没有做进一步的运算,直接发送给标签,这样很容易受到重放攻击和假冒 攻击.

2 本协议设计与描述

本协议涉及阅读器、标签、阅读器后台数据库和标签后台服务器,它们之间的通信信道是不安全的,本协议要实现它们之间的双向认证.假设标签的计算和存储能力有限,阅读器、阅读器后台数据库具有较强的计算和存储能力.协议中使用的hash函数H()和伪随机生成器PRNG()是安全的.

2.1 符号定义和初始化

R表示阅读器;T表示标签;H()表示单向hash函数;PRNG()表示安全伪随机数生成器;IDR和IDT表示阅读器R和标签T的身份标识;KT表示标签T和阅读器服务器的共享密钥;KR表示阅读器R和阅读器服务器的共享密钥;KRT表示阅读器R和标签T的共享密钥;RR,RT分别表示阅读器、标签产生的随机数;Ttime表示标签根据当前时间生成的时间戳.

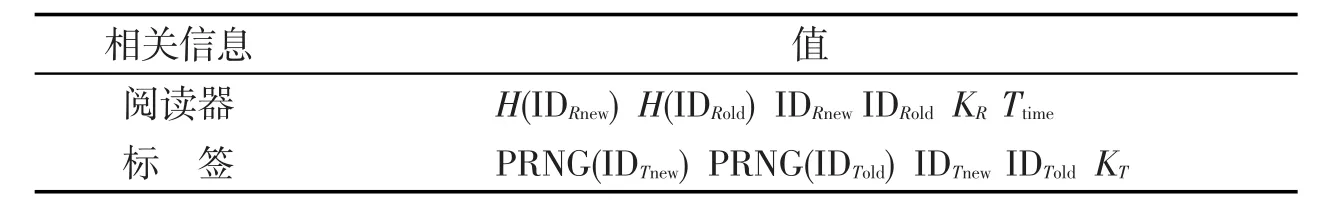

标签保存阅读器服务器和标签的共享密钥KT,阅读器和标签的共享密钥KRT,标签的标识IDT,标签具有产生随机数RT的能力;阅读器保存阅读器标识IDR以及KR和KRT,阅读器能根据当前时间生成时间戳Ttime;阅读器服务器存储的信息如表1.

表1 阅读器服务器存储的信息

IDRnew表示阅读器更新后的标识,IDRold表示阅读器更新前的标识,IDTnew表示标签更新后的标识,IDTold表示标签更新前的标识.

2.2 认证过程

图2 认证基本流程

协议的认证见图2:

1)阅读器发送认证请求和随机数RR.标签产生随机数RT,并计算伪随机数PRNG(RR⊕RT⊕KT),向阅读器发送PRNG(RR⊕RT⊕KT),RT和PRNG(IDT).

2)阅读器收到标签的消息后,产生时间戳Ttime,根据阅读器与阅读器服务器的共享密钥KR,计算hash值HKR(IDR⊕RT⊕Ttime),发送 PRNG(RR⊕RT⊕KT),HKR(IDR⊕RT⊕Ttime),Ttime,RR,RT,PRNG(IDT)和H(IDR)给阅读器服务器.

3)阅读器服务器收到阅读器的认证消息后,根据H(IDR),找到阅读器的相应记录,比较收到的时间戳Ttime是否大于阅读器服务器上保存的时间戳.如果是,阅读器服务器计算HKR(IDR⊕RT⊕Ttime)是否成立. 若成立,阅读器服务器保存新的时间戳Ttime,更新IDRold为IDRnew,IDRnew=H(IDR⊕RR⊕KR),并计算和保存H(IDRnew),H(IDRold). 对阅读器认证成功后,阅读器服务器根据 PRNG(IDT)查找标签记录,计算PRNG(RR⊕RT⊕KT)是否成立. 如果成立,阅读器服务器更新IDTold为IDTnew,IDTnew=PRNG(IDT⊕KT),计算和保存PRNG(IDTold)和PRNG(IDTnew),并产生 PRNG(IDT⊕RT⊕KT)和HKR(RT⊕RR),发送给阅读器.

4)阅读器收到阅读器服务器的返回信息,取出阅读器和阅读器服务器的共享密钥,验证HKR(RT⊕RR)是否成立.若成立,阅读器计算PRNG(KRT⊕RT),并且向标签发送PRNG(IDT⊕RT⊕KT),PRNG(KRT⊕RT).

5)标签收到阅读器发送的信息后,验证PRNG(IDT⊕RT⊕KT)和PRNG(KRT⊕RT)是否成立.如果成立,标签更新:IDT=PRNG(IDT⊕KT).

3 协议性能分析

3.1 安全性分析

1)去同步化攻击.为防止阅读器服务器、阅读器和标签失去同步,阅读器服务器保存IDRnew,IDRold,IDTnew,IDTold.当标签遭到去同步攻击后,IDT没有更新,但是服务器上的IDTold=IDT,IDT=IDTnew,标签发送PRNG(RR⊕RT⊕KT),RT和PRNG(IDT)给阅读器,阅读器再发送给阅读器服务器,阅读器服务器先检测IDTnew,如果不符合,再检测IDTold.所以对标签去同步不能成功,同理,对阅读器去同步也不能成功.

2)抗重放攻击.假如某攻击者对阅读器服务器进行去同步攻击后,然后重放图2中的消息③,阅读器服务器首先要检查时间戳是否大于阅读器服务器上保存的时间戳,即使满足要求,阅读器返回消息④,攻击者截获消息④,还需要构造消息⑤中的PRNG(KRT⊕RT),但是攻击者没有密钥KRT,无法构造PRNG(KRT⊕RT),仍然无法通过标签认证.

3)假冒攻击.假如攻击者冒充标签,当阅读器发出认证请求和随机数RR时,标签需要计算PRNG(RR⊕RT⊕KT),因为没有KT,无法得到PRNG(RR⊕RT⊕KT).重放上一次截获的标签发送给阅读器的消息也不行,因为RR是随机数,每次都不一样.假如攻击者冒充阅读器,向标签发出认证请求,攻击者需要构造图2中的消息③的HKR(IDR⊕RT⊕Ttime),攻击者没有阅读器和服务器的密钥KR,无法计算得到HKR(IDR⊕RT⊕Ttime),重放以前截获的消息,时间戳Ttime小于服务器上保存的Ttime,认证也无法通过,即使通过服务器认证,阅读器还要在消息⑤计算PRNG(KRT⊕RT),才能通过标签认证.没有密钥KRT,攻击者无法冒充阅读器通过标签的认证.假如有攻击者冒充服务器欺骗标签和阅读器,服务器需要有密钥KT,才能通过标签的认证,需要密钥KR,才能通过阅读器的认证.综上所述攻击者冒充标签、阅读器和阅读器服务器都不能成功.

4)拒绝服务攻击.阅读器服务器保存H(IDRnew),H(IDRold),PRNG(IDTnew),PRNG(IDTold),阅读器和标签标识的索引值,标签或阅读器发送给服务器的认证信息中也包含阅读器或标签的索引值,服务器通过简单检索索引值就可以找到需要计算认证信息的数据,不会给服务器带来大量的计算.阅读器服务器认证标签和阅读器的复杂度是O(1).能有效地抵御拒绝服务器攻击.

5)前向安全性.每次认证过程,密钥都与随机数异或,然后使用安全的hash函数或伪随机数生成器PRNG进行加密,随机数是每次随机产生的,攻击者即使获得密钥,也无法获得上次的认证信息.

6)位置追踪.认证过程中传输的信息均由随机数参与运算的,随机数具有随机性,每次标签和阅读的响应消息都不相同,另外标签和阅读器的标识IDR,IDT认证成功都要更新,攻击者即使获得认证信息也无法区别标签或阅读器,可有效地避免位置追踪.

本协议和其他协议的安全性比较,见表2.

表2 协议的安全性比较

本协议和文献[7]都支持移动RFID环境,具有机密性,能实现标签的位置隐私保护,能抵御重放攻击、假冒攻击、去同步攻击,具有前向安全性.但是文献[7]需要在阅读器服务器和各个阅读器之间实现严格的时间同步,而本文协议不需要.

3.2 效率分析

协议的效率主要从认证一次的通信量,计算量和存储量方面来衡量.H代表一次hash运算代价,P代表一次PRNG伪随机数运算代价,MM表示一次模乘运算代价,MB表示一次模开方运算代价,G表示一次时间戳生成运算代价,E表示一次对称加解密运算代价,R表示一下随机数生成代价.协议的计算量比较见表3.本协议中,标签在完成一次认证中需要5次PRNG运算,并产生一个随机数,PRNG运算最多需要2 000门即可满足运算要求,而一次Hash运算和二次剩余运算至少需要8 000的门电路[11].本协议的标签需要存储两个密钥和一个ID.低成本标签可提供的存储空间是1 kbit~1 KB,小于3 000门运算的硬件需求,完全能满足本协议的存储和运算需求,所以本协议适合低成本标签认证.

表3 计算量比较

4 总结

从安全性分析和计算分析看,本文提出的协议能满足移动环境下低成本标签认证的需求,能够抵御去同步攻击、重放攻击、拒绝服务攻击、位置追踪,具有前向安全性等安全性能,在计算量上和同类的协议相差不多,但是可有效避免其他协议中存在的消息缺乏新鲜性检测的重放攻击和假冒攻击.

[1]周景贤,周亚建,顾兆军.常数时间的轻量级RFID双向认证协议[J].北京邮电大学学报,2016,29(3):60-63.

[2]金永明,吴棋滢,石志强,等.基于PRF的RFID轻量级认证协议研究[J].计算机研究与发展,2014,51(7):1506-1514.

[3]PERIS-LOPEZ P,HERNANDEZ-CASTRO J C,PHAN R C W,et al.Quasi-linear cryptanalysis of a secure RFID ultra light weight authentication protocol[J].Information Security and Cryptology,2011,6584(1):427-442.

[4]AHMADIAN Z,SALMASIZADEH M,AREF M R.Recursive linearand differential cryptanalysis of ultra lightweight au⁃thentication protocols[J].IEEE Trans on Information Forensics and Security,2012,8(7):1140-1151.

[5]D’ARCO P,SANTIS A D.On ultra lightweight RFID authentication protocols[J].IEEE Trans on Dependable and Secure Computing,2011,8(4):548-563.

[6]DOSS R,SUNDARESAN S,ZHOU W.A practical quadratic residues based scheme for authentication and privacy in mo⁃bile RFID systems[J].Ad Hoc Networks,2013,11(1):383-396.

[7]周治平,张惠根.一种更具实用性的移动RFID认证协议[J].传感技术学报,2016,29(2):271-277.

[8]WU Xiaoqin,ZHANG Min,YANG Xiaolong.Time stamp based mutual authentication protocol for mobile RFID system[C]//Wireless and Optical Communication Conference(WOCC),2013 22nd.IEEE,2013:702-706.

[9]石乐义,贾聪,宫剑,等.基于共享秘密的伪随机散列函数RFID双向认证协议[J].电子与信息学报,2016,38(2):361-366.

[10]王国伟,贾宗璞,彭维平.基于动态共享密钥的移动RFID 双向认证协议[J].电子学报,2017,45(3):612-618.

[11]SUNDARESAN S,DOSS R,ZHOU Wanlei,et al.Secure ownership transfer for multi-tag multi-owner passive RFID en⁃vironment with individual-owner-privacy[J].Computer Communications,2015,55:112-124.

An Authentication Protocol of Mobile RFID Based on Timestape

SUN Mei,ZHANG Juan

(School of Computer Science and Technology,Huaibei Normal University,235000,Huaibei,Anhui,China)

Some Radio Frequency IDentification(RFID)protocols are vulnerable to replay attacks,this paper presents a RFID protocol based on timestamp.During the authentication,the reader takes the timestamp con⁃stant,which effectively avoids the problem of replay and impersonation attack in some mobile RFID proto⁃cols.Based on the pseudo random number and shared key mechanism,the paper proposes a lightweight mo⁃bile RFID authentication protocol,it implements the mutual authentication among the tags,readers,and serv⁃er.Analysis shows that proposed protocol can effectively resist various attacks,has relatively high execution efficiency compared with the other protocols.

radio frenquency IDentification(RFID);timestamp;authentication

TP 309

A

2095-0691(2017)04-0028-05

2017-08-20

安徽省高等学校省级质量工程项目(2016ckjh180,2016tszy074);2016安徽省大学生创新创业计划项目(201610373066)

孙 梅(1979- ),女,安徽肥东人,硕士,副教授,主要研究方向:网络与信息安全.