一种无线传感器网络隐私保护数据聚合方案

2016-10-13马建峰

付 帅 姜 奇 马建峰

1(北京电子科技职业学院电信工程学院 北京 100176)2(西安电子科技大学计算机学院 西安 710071)

一种无线传感器网络隐私保护数据聚合方案

付帅1,2姜奇2马建峰2

1(北京电子科技职业学院电信工程学院北京100176)2(西安电子科技大学计算机学院西安710071)

(ljhfs0803@126.com)

隐私保护是基于无线传感器网络(wireless sensor networks, WSNs)的数据聚合技术中最具挑战性的安全问题之一.在WSNs环境中,现有的隐私保护数据聚合机制不能同时满足安全性及节能性要求,存在计算复杂、通信量大及安全性低等缺点.提出一种能量有效的、抗数据丢失的隐私保护数据聚合方案,该方案利用2次不同形式的数据扰动同时实现了数据对基站及网内其他节点的隐私保护.首先,从防止基站入侵角度,给出了初次扰动数据设计方法;在此基础上,为实现对邻居节点的隐私保护,提出二次扰动数据的构造方法,并给出中间聚合节点及基站的聚合验证操作流程.通过引入消息认证码技术,有效抵御了多种外部攻击.安全及性能分析表明,该方案可在不过多消耗节点能量的前提下保证节点的安全性,且具有较好的抗数据丢失能力,安全性及能效性均优于现有方案.

无线传感器网络;数据聚合;隐私保护;数据扰动;能量有效

在无线传感器网络(wireless sensor networks, WSNs)中,由于传感器节点能量有限,以减小传输数据量、延长网络生命周期为目的的数据聚合技术常应用在WSNs中[1].而在WSNs早期的研究中,传感器节点通常被部署在边境、战场等无人值守、复杂恶劣的环境中,因而大多不考虑人为因素,WSNs中数据的隐私安全问题也一直未得到充分的关注.但是,随着研究的深入和技术的不断成熟,WSNs逐渐扩展到交通管理、智能家居等诸多与人类日常生活密切相关的领域[2].传感器节点能够采集和记录各种活动数据,且其采集的数据往往携带重要的敏感信息.在数据聚合过程中,中间节点需要对接收的数据进行处理并向上传递,从而可能获取到相应的敏感信息.因此,人类在享受高科技带来的便利及周到服务的同时也面临着一场前所未有的隐私危机.目前,WSNs隐私问题已引起业界的广泛关注,保护人类的隐私安全、保证被监测目标的敏感信息不被未授权者获取具有重要的研究意义.但是,隐私保护技术的应用在一定程度上增大了数据聚合机制的复杂性,因而造成节点能耗量的增加.所以,能量有效性成为一项在数据聚合过程中与隐私保护紧密相关又相互制约的问题.

为实现数据聚合机制的隐私性、能效性及健壮性,一个高效的隐私保护聚合方案应同时满足以下安全及性能要求:1)隐私保护的有效性.首先,能够确保每个节点的原始数据对基站或网络中其他任意节点的隐私性;其次,在网络中部分节点或基站被捕获、且攻击者能够窃听所有通信信息的情况下,高效的隐私保护数据聚合方案仍可以最大程度地降低未被捕获节点的敏感数据泄露概率.2)算法效率.在资源受限的WSNs中,数据聚合机制的应用旨在降低网络能耗及节省通信带宽.高效的隐私保护数据聚合算法应在无明显增加通信负载及计算代价的前提下达到隐私保护的目的.3)抗数据丢失能力.在WSNs中,数据丢失意味着部分节点未参与聚合.因此,对于一个高效的隐私保护数据聚合方案,基站应可以在移除与隐私保护相关的信息后正确提取出所有参与聚合的节点的最终聚合结果,不会因部分数据丢失而导致无法正确计算最终聚合值.目前,已有的典型数据聚合隐私保护机制并不能同时满足以上安全及性能要求[3-6].文献[3]提出了一种针对加性聚合函数sum的隐私保护数据聚合方案PDA(privacy-preserving data aggregation),具体包括CPDA (cluster-based private data aggregation)和SMART(slice mix aggregate)两种算法.CPDA是基于分簇的数据聚合算法,该算法计算过程复杂且计算量大.SMART则采用切分重组技术实现对聚合数据的隐私性保护:通过将私有数据切分为J个数据切片(piece)并分发给随机选择的邻居节点来隐藏原始数据,其通信开销和保护力度均随J的增长而增长.文献[4]采用了一种简单的求和同态加密函数(additively homomorphic encryption, AHE).该机制存在以下缺陷:假如攻击者获取了隐藏数据及秘密数的范围,则能够推测出相应原始数据的范围.另外,该机制不能满足聚合数据对基站的隐私性,这一问题在基站妥协时尤为突出.文献[5]提出的ESPART(energy-saving privacy-preserving data aggregation)方案借助了树形结构本身的特性达到节省能耗、降低通信量的目的,延长了网络的寿命.文献[6]针对PDA方案计算量及通信量大的特点进行了改进,提出了一种基于复数代数表达式的隐私保护方案.这2种典型的隐私保护技术能够保证聚合数据的安全且提高了算法的效率,但并未对其抗数据丢失能力进行评估.针对上述问题,本文提出了一种能量有效的隐私保护数据聚合方案,可在保证算法效率的前提下保护节点的数据隐私,且健壮性高.

1 预备知识

1.1消息认证码

本文采用消息认证码机制为数据完整性的实现提供保证.定义h(·)表示一个安全的加密Hash函数,则依据文献[7]可在2n中构造带密钥的Hash函数MAC(m,k,n)=h(m‖k) mod 2n.其中,m,k,n分别表示消息内容、密钥和可调整参数.若n=1,则MAC(m,k,1)可提供1 b的认证,即过滤错误消息的概率为12;若n=θ,则MAC(m,k,θ)可以更高的概率过滤错误数据.

1.2密钥分配机制

为每个节点分配2种类型的密钥:

1) 基于TinyECC的非交互式密钥对.假设任一大素数p,E(Fp)为定义在有限域Fp上的椭圆曲线,设G为E(Fp)中阶为素数q的基点.为每个传感器节点Ni加载一个基于TinyECC的公私钥对(Yi,xi),其中,私钥xi∈,公钥Yi=xiG.对于任意2个传感器节点Ni,Nj∈G(V,E),无论Ni和Nj能否直接通信,持有密钥对(Yi,xi)的节点Ni和持有密钥对(Yj,xj)的节点Nj都能建立一个安全的椭圆曲线Diffie-Hellman(ECDH)密钥对[8]:

ki j=xiYj=xixjG=xjxiG=xjYi=kj i.

(1)

基于椭圆曲线离散对数问题的困难性,只有节点Ni和Nj可以共享同一密钥.同时,建立的密钥对是独立的,即若节点Ni妥协,只会泄露Ni和Nj共享的密钥ki j,而Nj和其他节点共享的密钥kj x不受影响.设本文中每个节点Ni都与父节点Np建立了相应的安全ECDH密钥对,分别应用在聚合过程的不同阶段.

2) 基于随机密钥的分配方法[9].产生一个具有X个密钥的密钥池,每次基站发起聚合请求时,每个节点都会从该密钥池中随机选取α个密钥k1,k2,…,kα作为私钥.因此,一个节点可能与其他节点匿名共享密钥池中的部分密钥.在x≪α时,任意2个节点匿名共享完全相同的私密钥的概率非常小.在本文所提的聚合算法中,因构造扰动数据需要,应确保聚合过程中所选择的任何密钥都被至少1对节点匿名共享.

2 网络及攻击模型

2.1网络模型

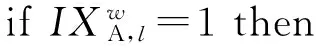

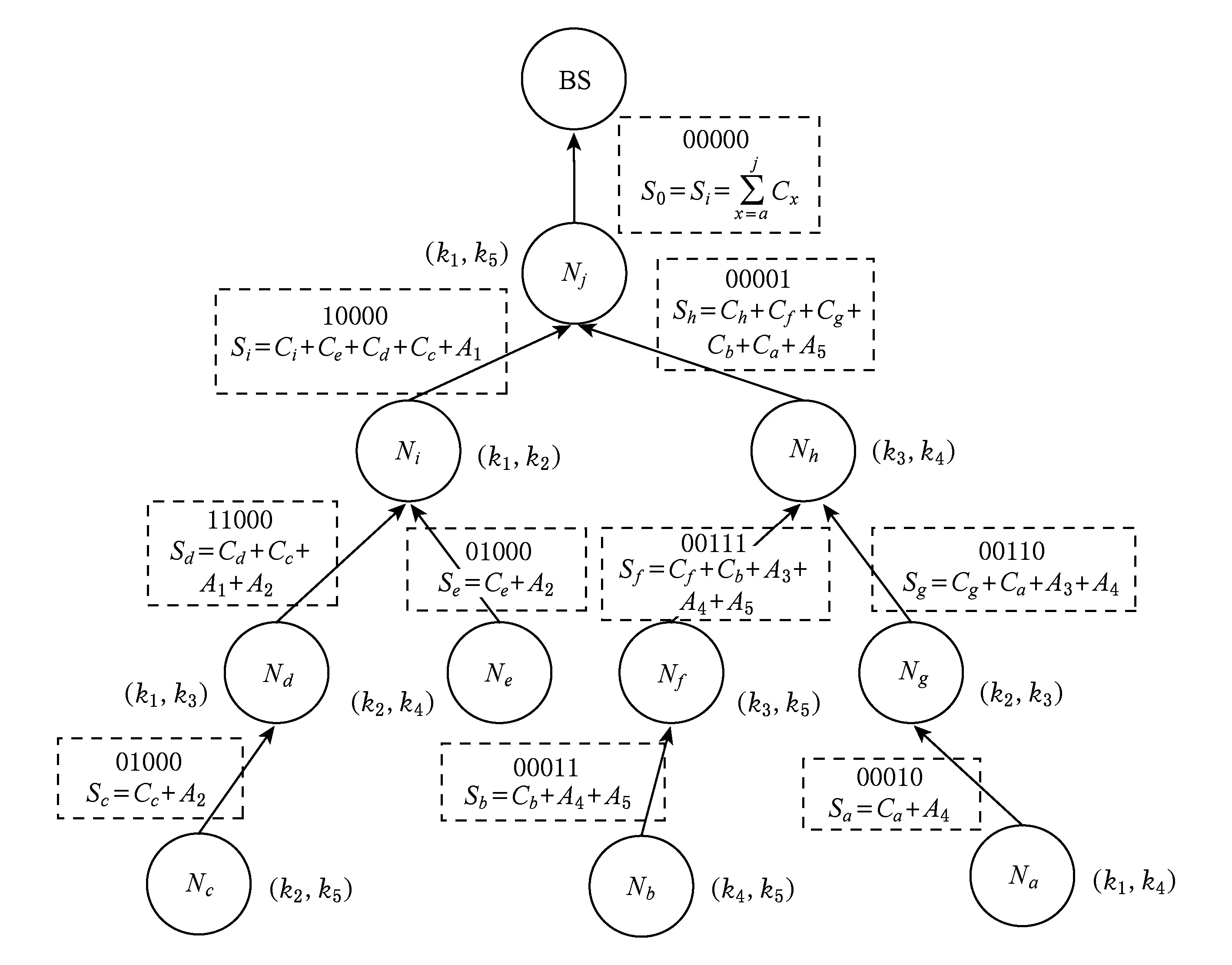

假设N个传感器节点随机分布在一个面积为S的区域内,且该传感器网络具有如下性质:1)网络是静态的,节点部署后不再移动,且每个节点拥有一个唯一的非零标识符(ID);2)链路是对称的,所有节点都可通过无线信道和邻居节点进行通信;3)基站位置是固定的,且具有强大的计算能力和充足的能量.可将该传感器网络抽象为连通图G(V,E),其中,|V|=|{N1,N2,…}|=N表示传感器的节点数;E={(Ni,Nj)|Ni,Nj∈V}为节点间的通信链路.如图1所示,本文中的传感器网络采用树形结构.因重点关注数据聚合过程中的安全问题,且现已有诸多文献对WSNs中构建路由树问题进行了大量研究并取得了系列成果,所以不再对其进行详细讨论.

Fig. 1 Data aggregation mode in WSNs.图1 传感器网络数据聚合模型

在聚合开始阶段,基站首先向距离最近的根节点发出聚合请求消息,再由根节点通过孩子节点逐级向下发送到所有节点.聚合响应过程数据的发送顺序则正好相反,由叶子节点开始,将数据通过父节点逐级向上传送到基站.

典型的聚合函数有求最大、最小、均值及方差等,但这些函数均可以转化为求和函数,所以求和是一种基础聚合函数,实现求和函数的隐私保护则意味着可以实现该系列函数中的隐私保护.本文仅讨论求和函数.定义加性聚合函数

y(t)=f(d1(m)+d2(m)+…+dN(m)),

其中,di(m)(i=1,2,…,N)表示节点i在第m次聚合过程中采集到的数据.

2.2攻击模型

1) 隐私性攻击.外部攻击者试图通过窃听等手段捕获节点间无线传输的信息,从而推测获取其隐私数据所对应的明文信息.网内邻居节点或基站遵循“诚实但好奇”模型.另外,如果网络中的部分节点被攻击者捕获,攻击者将会试图利用妥协节点的私密信息推测原始数据;而当大量节点被攻陷时,攻击者则会利用这些妥协节点发起共谋攻击,试图获取网络中的敏感信息.

2) 完整性攻击.数据聚合过程面临的完整性攻击主要涉及3个方面:①外部攻击者发起的注入错误数据攻击;②节点被捕获后,攻击者利用获取的节点内部信息对消息进行篡改或伪造;③攻击者在捕获节点间无线传输的消息后故意延迟发送发起的重放攻击.我们认为少量被物理捕获的普通传感器节点对网络不构成安全威胁,且仅依赖安全协议很难避免妥协节点的隐私数据不被泄露,所以重点关注外部攻击节点对聚合结果的篡改或伪造,并设法使基站接受该错误消息,不考虑妥协节点对自身感知数据的修改.

3 高效的隐私保护数据聚合方案

为达到WSNs中隐私保护有效性、高效性及抗数据丢失能力的要求,本节设计了一种高效的隐私保护数据聚合方案.该方案将WSNs数据聚合过程划分为聚合请求、密文构造和聚合及验证3个阶段.本节将对每一阶段的实现过程进行详细描述.

3.1聚合请求

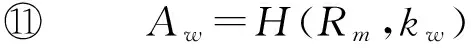

根节点在接收到基站的聚合请求消息后重新确定自身索引值,并向所有孩子节点转发该请求.节点聚合请求索引值的计算方法如下:对密钥池中的任意密钥kw,1)若节点Nj拥有密钥kw,则Nj将其所有孩子节点索引值的第w位设置为1,以保证其孩子节点在计算返回的聚合结果时可以应用kw;2)若Nj没有选取kw,但其父节点发送的请求消息中索引值的第w位为1(父节点选取了密钥kw),则Nj将任意选择一个孩子节点,设定其请求索引值的第w位为1;3)若Nj及其父节点均未选取kw,则Nj发往所有孩子节点的请求消息中索引值的第w位均为0.具体算法表述如下:

算法1. 中继节点请求索引值分配算法.

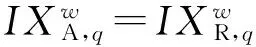

①Nj从父节点Nt接收聚合请求消息 (Rm,IXR,t);

② ifNj为叶子节点 then

④ end if

⑤ for 密钥池中任意密钥kw(1≤w≤p) do

⑥ ifkw是节点Nj的私钥 then

⑦ forNj的所有孩子节点Nchildrendo

⑨ end for

Nchildren;

Nchildren-Nq) do

同时,以λ=5,α=2为例,图2给出了聚合请求转发过程中索引值的计算示例.

Fig. 2 Construction of the request index value.图2 请求索引值计算示例

3.2密文构造

所有节点均接收到基站发来的聚合请求后,由叶子节点开始,通过父节点逐级向上将感知数据传送到基站.为同时实现节点的原始数据对基站和网络中其他任意节点的隐私性,每个节点均采用数据扰动的方法对提交数据进行2次不同形式的加密.具体实现过程如下:

1) 基础密文构造.在一些特定环境中,传感器节点采集的数据值往往在某个特定的范围内,如用来采集人体温度的传感器的感知数据值通常在[34℃,42℃].所以,为防止攻击者进行蛮力搜索,首先采用以下数据扰动方法对原始数据进行隐藏:

假定原始数据di为l(l为系统参数,单位:b),节点选择θ(单位:b)的秘密随机数ri,θ为系统参数,决定了蛮力搜索的难度,得到密文

Ci=2l+lb N×ri+di.

(2)

执行sum聚合后,得到的密文数据满足以下特性:

因此,

(3)

应用该特性,基站可以在对所有节点选择的随机数未知的情况下计算得到最终的聚合结果.同时,从该特性还可以看出,节点只提交密文Cl是不安全的.假定叶子节点Nl向其父节点Np发送密文Cl,Np将接收到的密文Cl与自身密文Cp进行聚合,得到C′=Cl+Cp.利用上述特性,Np可获取明文聚合值d′.然后,通过计算d′-dp即可获取叶子节点Nl的原始数据dl.所以,只提交密文Cl不能满足节点原始数据的隐私性要求.基于此,本文设计了一种构建索引值的数据扰动方案,通过对基础密文添加扰动索引值完成聚合密文的构造,保证了单个节点数据对网络中其他节点和基站的隐私性.

2) 聚合密文构造.每个节点在向其上级节点提交聚合数据前,采用一种构建索引值的方式对基础密文数据进行二次扰动.3.3节将详细描述其实现过程.

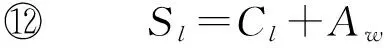

3.3聚合及验证

1) 叶子节点的聚合.在聚合响应阶段,叶子节点Nl应用其私钥计算新的λ位聚合索引值.每个叶子节点按如下步骤进行操作:①若节点Nl拥有密钥kw,则Nl将其索引值的第w位设置为1,其他位设置为0;②Nl将初步确定的λ位索引值与其接收的请求索引值进行与操作,得到聚合索引值IXA,l;③Nl应用该聚合索引值计算扰动数据Aw:若索引值的第w位为1,则Aw=H(Rm,kw).将扰动数据Aw与基础密文Cl进行运算得到聚合密文Sl.具体算法表述如下:

算法2. 叶子节点聚合索引值分配算法.

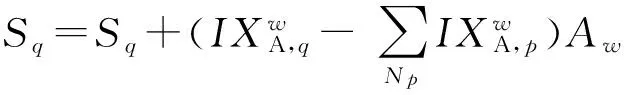

① for 密钥池中任意密钥kw(1≤w≤p) do

② ifkw是节点Nl的私钥 then

④ else

⑥ end if

⑧IXA,l=IXA,l0∧IXR,l;

⑨ forw=1 topdo

算法1运行结束后,Nl利用与父节点Np的独立共享密钥kl p生成消息认证码macl p=MAC(Sl‖IXA,l,kl p,1),并向其父节点发送消息:Nl→Np:Sl‖IXA,l‖macl p‖T.其中,T表示时间戳.

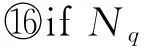

算法3. 中继节点聚合索引值分配算法.

① forNq的任意孩子节点Npdo

②Nq从Np接收消息〈Sp,IXA,p〉;

③ end for

⑤Sq=Sq+Cq;

⑥ for 密钥池中任意密钥kw(1≤w≤p) do

⑦ ifkw是节点Nq的私钥 then

⑩ else ifNq只有一个孩子节点Npthen

最后,Np生成消息认证码macp q=MAC(Sp‖IXA,p,kp q,1),并向其父节点Nq发送消息:Np→Nq:Sp‖IXA,p‖macp q‖T.

结合图2,图3给出了聚合响应过程中索引值及扰动数据的计算示例.

3) 根节点的聚合.对于基站,当根节点Nr将数据S0传送给基站后,基站首先应用ksr计算macsr.若macsr⊕macrs≠0,认为该数据出错,直接放弃;否则,基站根据接收到的S0值计算其明文聚合结果.由式(3)可知:

(4)

Fig. 3 Construction of aggregation index value and perturbation data.图3 聚合索引值及扰动数据计算

4 安全分析

4.1隐私性

2) 妥协节点攻击.攻击者可通过捕获传感器节点Ni获得该节点的私钥ki(i∈X),并试图通过计算Ai推测其他节点Nj的原始数据dj.假定除目标节点外,攻击者共捕获了Y个节点,且对目标节点的所有通信流进行了窃听.用Qi(1≤i≤α)表示攻击者对目标节点的第i个私钥是未知的,则目标节点索引值泄露的概率为

(5)

攻击者未获取i个特定密钥(i个密钥不包含在被捕获的Y个节点中)的概率可表示为

其中,X表示密钥池的规模,α表示每个节点的私钥数.由此可得,

(6)

由索引值的构建原理可知,对于每个传感器节点持有的α个私钥,该节点均与其父节点或子节点共享其中的部分密钥.节点在构建索引值时使用的密钥越多,攻击者就越难破坏其隐私性.因此,最坏情况下的隐私泄露发生在叶子节点.假定一个叶子节点有φ个祖先,φ表示聚合树的高度,其取值通常依赖于网络规模、密度及连通度等特性.根据以下公式,可得叶子节点与其祖先共享的密钥数:

(7)

进而,可得叶子节点索引值失效的概率:

(8)

(9)

所以,最坏情况下叶子节点隐私泄露的概率为

4.2完整性

对于所有的外部节点攻击,每个节点Ni在提交数据时均利用与其父节点Nj的独立共享密钥ki j构造消息认证码maci j.如果Ni向Nj发送的消息被外部攻击者篡改或伪造,Nj将在验证时发现错误,即maci j⊕macj i≠0.同时,节点在提交数据时采用了时间戳技术,如果网络中存在重放攻击,上级节点在利用消息认证码对接收消息进行验证时同样能够发现错误.

5 性能分析

5.1通信复杂度

5.2计算复杂度

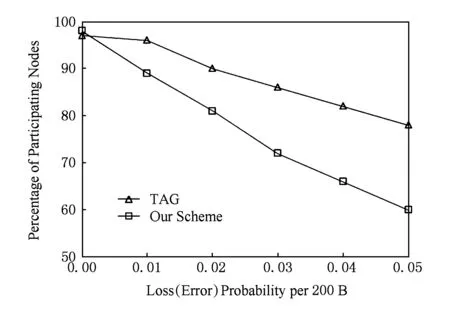

和一些典型的聚合算法相比,本文所提算法并未引入额外的消息,而是在聚合结果的基础上增加了λ位的索引值作为隐私保护信息.在该协议中,每个节点应用自己的私钥计算其索引值.由于每个节点的私钥数为α(α为常数),且α 5.3能量消耗 本方案的能量消耗主要来自于构建非交互式密钥对时昂贵的ECDH操作.但是,在本方案中每个传感器节点均和其直接相连的节点构建一对独立共享密钥,且该构建过程仅在系统启动时执行一次.假定采用传感器节点MICAz[10],且应用160 b的椭圆曲线(可取得与1 024 b的RSA相同的安全级别[11]).由文献[12]可知,在该平台下建立一对非交互式共享密钥所需能量仅为50.82 mJ.因此,该ECDH操作不会给系统造成较重的负担. 表1给出了本方案与部分现有安全聚合协议各项性能指标的对比结果.其中,C表示簇规模.由表1可以看出,在相同的安全级别下,本方案具有更高的能效性. Table 1 Properties Evaluation of Protocols 5.4仿真实验 在覆盖面积为200 m×200 m的区域内随机部署1 000个节点,对所提算法的隐私性进行实验观察.假设密钥池规模X=2 000,节点传输半径为15 m,妥协节点的比例ρ=YX,且ρ≤30%.用β=αX表示节点选取私钥数α占密钥总数的比例. 1) 节点隐私泄露概率随α,ρ的变化情况 Fig. 4 Probability of privacy disclosure with different compromised nodes.图4 隐私数据泄露与妥协节点数的关系 由图4可见,当妥协节点所占比例ρ较大时,隐私泄露的概率随β的减小而降低.这是因为节点只能使用与其父节点或子节点共享的私钥构建索引值.β的增加将带来2方面的影响:①节点将会使用更多的密钥构建索引值以生成更为复杂的扰动数据,进而增强了抵抗外部攻击者的能力;②如果节点被捕获,攻击者将会获取更多的敏感信息,从而增大隐私数据泄露的风险.从图4可以看出,当妥协节点数超过15%时,负面影响增大,数据隐私泄露的概率将随β的增加而增加;反之,正面影响起主导作用,数据隐私泄露的概率将随β的增大而降低.由此可知,实验结果与式(6)~(9)的理论分析结果保持一致. 2) 抗数据丢失能力 Fig. 5 Percentage of nodes actually participating in data aggregation.图5 实际参与数据聚合的节点比例 当部分节点数据未被基站成功接收时,便会出现数据丢失情况.为对协议的该特性进行评估,本文采用TAG[13]进行对比.本文所提机制为每个节点的原始数据添加了部分扰动信息,所以可将其封装为一个数据包以对丢包率进行评估,进而获知参与节点的比率.实际上,数据丢失的概率会受很多因素影响,如节点密度、通信量等.本文对此进行了简单分析,且将所有这些复杂因素抽象为一个基本决定因素——每位丢失(错误)率.如果一个消息中出现一个错误位,整个消息都要被丢弃.因此,本文定义位丢失(错误)率,并就实际参与聚合的节点数情况与TAG进行对比.由图5可见,当每位丢失率较低时,本文所提方案与TAG(无任何隐私保护策略)中实际参与聚合的节点数相当.另外,因TAG中消息的规模约为200 B,为便于比较,图5中X轴以每200 B丢失率为单位进行对比. 本文对WSNs中聚合数据的隐私保护问题进行了分析,提出一种能量有效的隐私保护数据聚合方案.通过进行2次不同形式的数据扰动分别实现单个节点数据对基站及邻居节点的隐私保护.安全及性能分析表明,所提方案可在不过多消耗节点能量的前提下保证节点的安全性,且具有较好的抗数据丢失能力,安全性及能效性均优于现有方案. [1]Ramesh R, Varshney P K. Data aggregation techniques in sensor networks: A survey[J]. Communications Surveys & Tutorials, 2006, 8(4): 48-63[2]Yick J, Mukherjee B, Ghosal D. Wireless sensor network survey[J]. Computer Networks, 2008, 52(12): 2292-2330[3]He Weibo, Nguyen H. PDA: Privacy-preserving data aggregation in wireless sensor networks[C]Proc of the 26th IEEE Int Conf on Computer Communications. Piscataway, NJ: IEEE, 2007: 2045-2053[4]Castelluccia C, Mykletun E, Tsudik G. Efficient aggregation of encrypted data in wireless sensor networks[C]Proc of the 2nd Annual Int Conf on Mobile and Ubiquitous Systems in Computing, Networking and Services. Piscataway, NJ: IEEE, 2005: 109-117[5]Yang Geng, Wang Anqi, Chen Zhengyu, et al. An energy-saving privacy-preserving data aggregation algorithm[J]. Chinese Journal of Computers, 2011, 34(5): 792-800 (in Chinese)(杨庚, 王安琪, 陈正宇, 等. 一种低能耗的数据融合隐私保护算法[J]. 计算机学报, 2011, 34(5): 792-800)[6]Bista R, Kim D, Chang J. A new private data aggregation scheme for wireless sensor networks[C]Proc of the 10th Int Conf on Computer and Information Technology. Piscataway, NJ: IEEE, 2010: 273-280 [7]Mao Wenbo. Modern Cryptography: Theory and Practice[M]. Upper Saddle River, NJ: Prentice Hall, 2003: 118-160 [8]Colin B, Mao Wenbo, Kenneth G P. Key agreement using statically keyed authenticators[C]Proc of the 2nd Int Conf on Applied Cryptography and Network Security (ACNS’04). Berlin: Springer, 2004: 248-262[9]Eschenauer L, Gligor V. A key-management scheme for distributed sensor networks[C]Proc of the 9th ACM Conf on Computer and Communications Security. New York: ACM, 2002: 41-47 [10]Lu Rongxing, Lin Xiaodong, Zhu Haojin, et al. BECAN: A bandwidth-efficient cooperative authentication scheme for filtering injected false data in wireless sensor networks[J]. IEEE Trans on Parallel and Distributed Systems, 2012, 23 (1): 32-43[11]Mao Wenbo. Modern Cryptography: Theory and Practice[M]. Upper Saddle River, NJ: Prentice Hall, 2003: 212-236[12]Liu An, Ning Ping. TinyECC: A configurable library for elliptic curve cryptography in wireless sensor networks[C]Proc of the 7th Int Conf on Information Processing in Sensor Networks (IPSN’08). New York: ACM, 2008: 245-256[13]Madden S, Franklin M J, Hellerstein J M, et al. TAG: A tiny aggregation service for ad-hoc sensor networks[C]Proc of the 5th Symp on Operating Systems Design and Implementation. Berkeley, CA: USENIX Association, 2002: 131-146 Fu Shuai, born in 1986. PhD and assistant professor. Student member of China Computer Federation. Her main research interests include wireless network security, wireless sensor network and data aggregation. Jiang Qi, born in 1983. PhD and associate professor. Member of China Computer Federation. His main research interests include protocol security analysis and wireless network security (jiangqixdu@gmail.com). Ma Jianfeng, born in 1963. Professor and PhD supervisor at the School of Computer Science and Technology, Xidian University. Senior member of China Computer Federation. His main research interests include distributed systems, wireless and mobile computing systems, and network and information security (jfma@mail.xidian.edu.cn). A Privacy-Preserving Data Aggregation Scheme in Wireless Sensor Networks Fu Shuai1,2, Jiang Qi2, and Ma Jianfeng2 1(SchoolofElectronicandInformationEngineering,BeijingPolytechnic,Beijing100176)2(SchoolofComputerScienceandTechnology,XidianUniversity,Xi’an710071) Privacy preservation is one of the most challenging problems on secure data aggregation in wireless sensor networks (WSNs). In WSNs, current data aggregation schemes with privacy preservation cannot meet the requirements of security and energy saving, and have several disadvantages such as complex computation, considerable communication load or low-security. An energy-efficient and data-loss resilient data aggregation scheme with privacy preservation is proposed in this paper. Two different forms of perturbation data are adopted to protect the data privacy of each node from being disclosed to the sink and any other nodes in the network. Firstly, from the point of view of sink intrusion, we describe the design scheme of initial perturbation data. On the basis of it, we present the construction method of second data perturbation and the operation procedures of aggregation validation for intermediate aggregators and the sink. To resist various external attacks efficiently, the technique of message authentication code is introduced. Security and property analysis show that the proposed scheme can ensure the security of nodes on the premise of lower energy power. In addition, it has a strong ability against data-loss, and both its security and energy efficiency perform better than current works. wireless sensor networks (WSNs); data aggregation; privacy preserving; data perturbation; energy efficient 2015-06-09; 2015-11-13 长江学者和创新团队发展计划基金项目(IRT1078);国家自然基金委员会-广东联合基金重点基金项目(U1135002);国家自然科学基金项目(61272541,61202389);中央高校基本科研业务费专项资金(JY10000903001);陕西省自然科学基础研究计划基金项目(2012JQ8043);北京市教委教改课题(PXM2015_014306_000017) TP393 This work was supported by the Program for Changjiang Scholars and Innovative Research Team in University (IRT1078), the Key Program of NSFC-Guangdong Union Foundation (U1135002), the National Natural Science Foundation of China (61272541,61202389), the Fundamental Research Funds for the Central Universities (JY10000903001), the Natural Science Basic Research Plan in Shaanxi Province of China (2012JQ8043), and the Teaching-Reform Project of Beijing Municipal Education Commission (PXM2015_014306_000017).

6 结 论