基于移动设备的钓鱼攻击新技术研究

2015-10-24刘源蒋建锋

刘源 蒋建锋

摘要:移动网络的高速发展让人们意识到其背后所蕴藏的巨大商机,但是自古机遇与挑战是并存的。人们在无拘无束地使用各种有线和无线网络的同时,却并没有意识到其背后的风险。文章分析了传统网络钓鱼攻击的主要技术,针对新型的基于移动设备的钓鱼攻击技术的原理进行了阐述,最后通过一个实际的实验叙述了这种新的攻击技术的优缺点,并提出一些防范这类网络攻击的建议。

关键词:移动设备;钓鱼攻击;Wi-Fi热点;KALI Linux

中图分类号:TP311 文献标识码:A 文章编号:1009-3044(2015)05-0044-03

A New Technology of Phishing Attack Base on Mobile Devices

LIU Yuan, JIANG Jian-feng

(Career Academy, Suzhou Industrial Park Service Outsourcing,Suzhou, 215123,China)

Abstract:This paper describes the main technologies and features of the traditional phishing attack, aiming at the practical problems arising in the new type of Phishing attack base on mobile devices. Finally the advantages and disadvantages of this new attack technology are described through an experiment, and some suggestions to prevent these network attacks are put forward.

Key words:mobile device;phishing attack; Wi-Fi hotspot; KALI Linux

全球移动互联网的使用量持续增长,互联网的未来发展趋势也在向移动端迁移,移动互联网对我们生活各个方面的影响逐渐加大,在潜移默化中改变了我们的学习、工作和娱乐形态,产生了更多的商业机会。但随着2013年以来一些重大突发的网络安全事件,例如2013年“棱镜门”事件、2014年的“心脏滴血”漏洞等。各国在网络安全领域不断提高网络安全技术水平、提高安全标准、加强安全教育。尽管如此,可依然难以阻挡网络安全威胁的持续发生。

在公共场所里,越来越多的“蹭网族”习惯于一坐下来就使用手机或者PAD等移动设备搜索附近有没有免费的无线网络,通过公共Wi-Fi上网进行邮件收发、上网支付和获取资讯等。但是“蹭网”是有风险、登录须谨慎,在这些看似免费的Wi-Fi中,却可能暗藏着陷阱。例如有的市民由于急需使用信用卡转账,便搜索附近有无免费的Wi-Fi,使用公共网络完成转账业务。当他正在高兴蹭到免费的无线网络,不仅顺利完成转账,还解决了手机流量时,黑客已经通过钓鱼攻击窃取了他的银行卡信息,将卡内的钱全部盗刷。那么如何防范这类网络钓鱼攻击呢?本文通过一个新型的网络钓鱼攻击实验阐述这类攻击的共同特性,从中总结如何防范此类攻击的方法。

1钓鱼攻击的基本原理

钓鱼攻击(phishing attack)是fishing和phone两个单词的合成,起源于1996年左右,是指攻击者通过垃圾邮件、社交攻击、QQ等即时通讯,发布欺诈性消息,骗取网络用户登录其伪造的拥有良好信誉的法人媒体,获取用户个人信息的一种网络攻击方式。受害用户,轻者泄露个人隐私,莫名其妙接到非常多的骚扰电话,重者遭受巨大的经济损失。

传统的钓鱼攻击通常利用多种欺骗和伪装手段,将受害用户引诱到一个和真实网站极其相似的欺骗网站,通过中奖、问卷调查等多种方式引诱用户泄露个人其敏感信息如银行卡卡号、用户名和密码等,图1显示的是网络钓鱼攻击的基本原理图。

随着钓鱼攻击技术的不断发展,钓鱼攻击出现了很多新的变种,其中通过Wi-Fi钓鱼陷阱对移动设备进行钓鱼攻击是目前比较流行的攻击形式。这种攻击通常使用“三一”方式,即一台笔记本电脑、一套无线网络设备和一套网络流量分析工具。黑客选择的钓鱼地点通常是一些人流密集的区域(例如火车站、快餐店等),所设置的无线热点名称一般同公共场所的免费Wi-Fi名称相似(如在麦当劳内设置成McDonalds free),在公共场所上网的用户对这种名称的无线热点警觉性一般比较低。如果用户通过这类钓鱼Wi-Fi进行网银支付或邮件收发,黑客将有很大的机会通过一些分析软件窃取用户的个人敏感信息。而移动设备的性能在近几年有了飞跃的发展, 4G网络的基本覆盖给了移动设备更快速的网络带宽。相比于传统的Wi-Fi钓鱼攻击形式,使用移动设备进行攻击由于隐蔽性更强,速度更快,欺骗效果更好受到了黑客的极力追捧,所以如何保障移动网络的安全是当今网络安全工程师急需解决的难题。

2 移动设备组网方式

传统网络钓鱼攻击的组网需要一套专门的无线网络设备,而如今只需要一台智能手机,利用其本身既有无线热点功能,又有4G上网功能的特征,完成整个网络钓鱼攻击。本文攻击实验中通过一部三星NOTE2智能手机(简称:NOTE2)阐述移动设备钓鱼攻击的组网方式。在NOTE2设置中有便携式热点功能,该功能可以将NOTE2变为无线热点供其他移动设备接入,这些设备再通过NOTE2的4G网络接入互联网。在配置中可以设置无线热点的名称,通常黑客会采用一些迷惑性的名称,如在Starbucks内,设置成Starbucks free。而安全方面的设置选择开放(无需密码),这样用户可以方便的接入无线热点。在已允许设备的设置中,可采用只允许特定的MAC地址设备接入无线热点的方式进行特定目标攻击。下图2显示的是NOTE2便携式WLAN热点设置:

在图2中NOTE2建立了一个名为Starbucks free的无线热点,这个热点的已连接设备有两台,分别是安卓设备(IP地址:192.168.43.210)和苹果iPad(IP地址:192.168.43.138)。至此,钓鱼攻击的组网完成,黑客通过欺骗性的无线热点引诱用户连接,再通过4G网络将用户的正常上网请求转发出去。用户正常上网时没有任何异常,但用户所有发送和接受的数据内容都在黑客的监控之下。

3 移动设备攻击平台的部署

攻击平台是黑客分析用户数据、窃取密码和敏感信息的重要手段,在移动设备中通常使用的网络攻击平台是Kali Linux。在该平台上黑客可以对用户电脑进行端口扫描、密码破解,对过往数据包进行分析。Kali Linux前身是Backtrack,是一个基于Debian的Linux发行版,设计用于数字取证、渗透测试和黑客攻防。

这个攻击平台有两种安装方式,一是在三星ARM版chromebook中直接安装基于三星ARM架构的原生Kali Linux系统,二是利用安卓系统Linux的特性,利用Linux内核、服务和应用程序来运行Linux桌面,其原理是chroot。由于第一种方式存在很大的局限性(必须三星ARM版本的设备),本文采用兼容性更强的第二种方式,即在NOTE2中安装Linux Deploy应用程序,在应用程序中虚拟Kali Linux系统。

完成安装并挂载系统后有两种方式可以远程登录Kali Linux,第一种使用VNC连接器,第二种使用SSH连接器。无论使用哪个连接器登录系统,都需要在系统内安装网络流量分析工具(Wireshark)。如果是SSH连接,在登录后使用apt-get Wireshark命令安装,如果是VNC连接,可以按照GUI界面操作方式在浏览器中打开官网,下载安装最新版本的Wireshark。

4 移动设备钓鱼攻击实验过程及结果

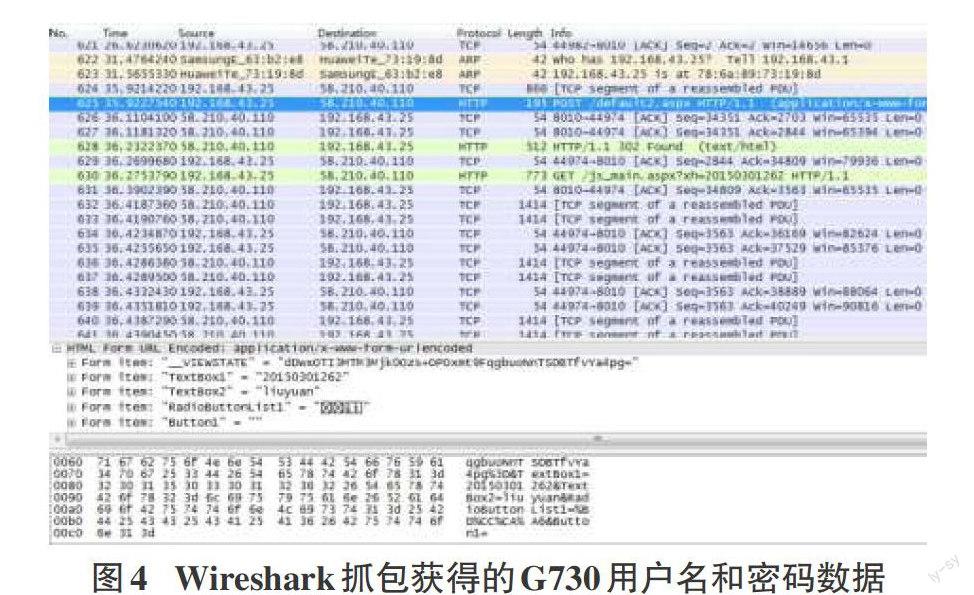

本次Wi-Fi钓鱼攻击实验的拓扑图如下:

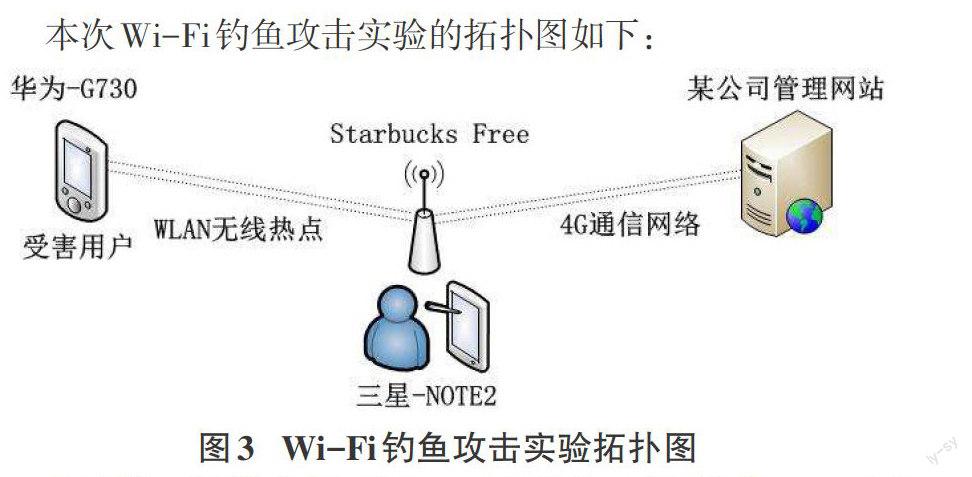

实验第一阶段,图中华为-G730智能手机(简称:G730)作为受害用户,登录NOTE2设置好的钓鱼陷阱无线热点Starbucks free,NOTE2通过VNC客户端连接Kali Linux系统,在系统内打开Wireshark软件,抓取无线热点中关于G730的所有数据流量。

实验第二阶段,G730连接无线热点成功后,打开浏览器登录到某公司的管理系统网站,在用户登录界面中输入用户名和密码登录到相应管理系统,NOTE2内的Wireshark同步截获这些传输的用户名和密码数据。

从上图中可以看出,当受害用户打开管理系统网页输入用户名和密码后,G730通过HTTP协议发送POST的请求消息给服务器(图4中高亮处),这条请求消息内携带着受害用户输入的用户名和密码信息。由于HTTP协议是不加密的,并且该管理系统发送敏感消息也没有采用加密措施,使得黑客可以很容易的截获用户名和密码信息。图4中Form item后的TextBox1、TextBox2、RadioButtonList1和Button1分别对应了用户名输入框、密码输入框、单选按钮和登录按钮,每个参数后面的值对应了受害用户的输入。本次实验中,受害用户通过G730输入的用户名:20150301262和密码:liuyuan很清晰的反应在了黑客所抓的数据包中。

5 移动设备钓鱼攻击的防范

通过本文分析的网络钓鱼攻击技术,我们可采取如下安全防范措施:

1) 网站的设计可采用安全性更高的加密协议HTTPS,而不是明文的HTTP协议。

2) 网站服务器和用户之间的数据包(表单)传输采用加密,不采用明文传输。

3) 对终端用户来讲,应认真查看公共场所Wi-Fi登录须知,只登陆公告名称的无线热点,而不是登录其他名称相似的热点(即使这些是免费的)。特别是在登录涉及敏感信息的网站或在进行网银支付时使用信任的无线热点,谨慎使用公共免费Wi-Fi,以降低遭受网络攻击的可能性。

4) 网络从业人员应多从安全的角度思考网站、系统和设备的部署和配置,配置防火墙、入侵检测系统等,降低网络攻击事件发生的概率,以减少可能带来的损失。

6 结束语

随着移动智能终端成为人们使用最多最频繁的上网设备,黑客们也盯上了这块诱人的蛋糕,网络攻击形式从有线向无线发生着转变。近些年,关于短信诈骗、钓鱼陷阱和手机病毒等致人遭受重大经济损失的报道层出不穷,怎样防范此类网络攻击成了人们绕不开的坎。所以只有加强网络安全防范意识、采用有效的网络安全防范措施才是人们应对网络攻击行之有效的办法,它不但可以降低受到网络攻击的频率和危害,还能保障我们在网络空间中的权益。

参考文献:

[1] 思科网络技术学院 CCNA安全[M].北京邮电大学,2011.

[2] 邵奇峰.基于Android的无线渗透测试平台的设计[J].互联网天地,2015(3):67-72.

[3] 赵跃华,胡向涛.网络钓鱼攻击的防御技术及防御框架设计[J].计算机应用研究,2013(2).

[4] TEDI H,LEE A.Kali Linux:Assuring Security by Penetration Testing[M].Birmingham, UK:Packt Publishing,2014:37-38.