消息内容保护的间断连接移动自组织网络转发机制

2015-07-12吴大鹏周之楠张炎王汝言

吴大鹏周之楠张 炎王汝言

①(重庆邮电大学宽带泛在接入技术研究所 重庆 400065)

②(工业和信息化部电信研究院 北京 100191)

消息内容保护的间断连接移动自组织网络转发机制

吴大鹏*①周之楠①张 炎②王汝言①

①(重庆邮电大学宽带泛在接入技术研究所 重庆 400065)

②(工业和信息化部电信研究院 北京 100191)

移动自组织网络资源有限,且节点之间共享无线信道并以协作的方式完成消息转发,导致所传输消息的机密性较为脆弱。为保护消息内容的机密性,该文提出一种间断连接移动自组织网络中的消息转发机制。各节点对原始消息进行切割,并利用多副本消息转发过程的冗余性和节点相似性控制各片段消息在不相交的路径上进行转发,进而由网络中的摆渡节点收集、检验并还原、加密得到仅目的节点能够解密的完整消息,确保转发过程中消息的机密性、完整性。数值分析表明所提机制在保障网络性能前提下,能有效保护消息的机密性。

移动自组织网络;消息转发;机密性;节点相似性

1 引言

传统的移动自组织网络中,节点在转发消息之前需要建立完整的端到端路径。然而,节点稀疏、运动频繁等因素使网络呈现出间断连接特性,需要消耗大量的网络资源来完成路径恢复及重建。为了实现此种状态下的高效消息转发,国内外研究人员提出了间断连接移动自组织网络体系结构,节点依靠运动产生的相遇机会,利用“存储-携带-转发”的模式,以多个节点协作的方式更加灵活地实现了消息转发[1,2]。然而节点之间的协作以及无线信道的共享特性使得消息内容极易泄露给网络中的攻击者和协助转发的中继节点,造成节点隐私信息的泄露。显然,消息内容的保护是影响其应用的关键因素。通常,源节点希望其消息内容仅被目的节点所获知,而不泄露给网络中的其他节点或是外部窃听者。在存在基础设施的传统网络中,广泛应用密钥系统解决上述机密性保护的问题。但受限于以下因素,此类方法无法在间断连接移动自组织网络中应用。首先,链路的间断连接特性使密钥分配困难,同时,节点分布式运行,不存在可信任的基础设施与各个节点保持实时连接,无法为节点提供密钥查询等安全服务。其次,网络中节点之间相互协作并共享无线信道,使消息内容极易泄露给网络中的攻击者和协助转发的中继节点。因此,需要针对间断连接移动自组织网络的特点设计具有动态性、灵活性、可靠性及低开销特性的消息内容保护机制。

针对上述问题,国内外研究人员提出了相应的解决方案。文献[3]提出了一种基于身份的加密机制,各个节点可根据给定节点的身份信息计算其公钥,解决了通信对象公钥难以获知的问题,但其需要在网络中部署私钥生成服务器,应用范围受到较大限制。文献[4]提出了一种消息内容保护的消息传输机制,其根据节点社会属性进行消息的加密、解密及转发,能够保障消息机密性并使其仅在特定节点之间传播,但其同样要求部署离线的基础设施以提供密钥服务。文献[5]提出了一种间断连接网络公钥分配机制,各个节点在运动过程中不断交换所知的节点公钥,进而累计各公钥的信任值,直至将其作为可信任公钥。本文的方法不需要为节点预置其他节点密钥等安全信息,也无需在网络中部署保障实时连接的基础设施,但是在源节点无法获知目的节点公钥的情况下,逐跳加密的方式将导致消息内容泄露给中继节点。

此外,为了解决基础设施缺乏的问题,研究人员提出并部署了一种摆渡节点辅助的间断连接移动自组织网络架构[6],并针对其设计了相应的消息转发机制[7−9]。此种网络架构下存在普通节点和摆渡节点两类节点。摆渡节点较普通节点具有更强的存储能力、更充足的电量和更远的通信范围,在网络中按照一定的轨迹移动,如城市中配备通信设备的公共汽车。对于间断连接且资源受限的网络来说,摆渡节点能够有效地协助普通节点完成消息转发,改善网络性能。此外,针对此种架构所设计的消息转发机制中,各个节点仅采用“节点-摆渡节点-节点”的通信模式,普通节点不被选作中继节点,一定程度上保障了消息内容的机密性。但此种方法无法防止监听信道行为所导致的消息内容泄露,另外,由于普通节点之间无法直接通信,其运动所产生的临时链路资源无法得到充分利用。显然,此种带有摆渡节点的间断连接移动自组织网络中,在进行保障机密性设计的同时,还需要充分利用普通节点之间的通信机会,以最大化网络资源利用率。

为了保护间断连接移动自组织网络中消息内容的机密性,面向带有摆渡节点的体系架构,本文提出了一种消息内容保护的转发机制。在无需基础设施以及为节点预置其他节点密钥信息的状态下,以逐跳加密的方式防止信道窃听行为,以消息切割的方式向中继节点隐藏原始消息,并利用间断连接移动自组织网络多副本消息转发过程的冗余性和节点的相似性,经不相交的路径将片段消息送达目的社区,由摆渡节点检验其合法性,进而得到只有目的节点能够解密的完整消息,保障消息转发过程中的机密性、完整性。

2 消息隐藏

实际测量表明,间断连接移动自组织网络具有“大世界,小世界”特性[10],节点的社会关系使其运动呈现出聚集特性,进而将整个网络从逻辑上划分为多个社区。网络中的普通节点包括遵守协议规定、给予相遇节点真实信息的协作节点,以及主动窥探其他节点消息内容、给予相遇节点虚假的信息的好奇节点。而摆渡节点相对普通节点具有更丰富的网络资源并且对于普通节点是可信任的。由于其采用较为固定的移动轨迹,与普通节点类似,摆渡节点也对某一社区具有较大的归属程度。典型的网络环境实例如下:搭载着通信设备的公共汽车为网络中的摆渡节点,其由于移动轨迹的差异而分别在不同的区域活动时间较长,并分别与同样在该区域活动较多的普通节点频繁地建立连接。为了保障通信的持续性,通常每个社区至少有一个在本地较为活跃的摆渡节点,但因其移动轨迹覆盖有限而不保证其在全局范围内有较大的活跃度。本文就是针对此种网络环境,设计能够保护消息内容机密性的转发机制。

如前所述,保障消息机密性的传统方法是采用端到端的加密方式,仅消息的目的节点能够解密获知其内容,但在间断连接的移动自组织网络中密钥分配困难,无法建立端到端的安全路径,消息的机密性无法保障。与端到端加密方式不同,逐跳加密方式可通过节点运动过程中所建立的临时链路执行消息的安全传输,其无需基础设施支持,易于在间断连接的网络环境中实现,因此本文采用逐跳加密的方式防止消息泄露给监听信道的其他节点。然而逐跳加密无法防止消息泄露给共建连接的中继节点,为了避免消息泄露,源节点只能等待与目的节点或摆渡节点相遇并进行消息的安全传输,显然此种方式无法充分利用节点运动过程中所建立的传输链路。因此,在逐跳加密之前,本文采用异或操作将明文消息切割为多个片段,因而中继节点在转发密文片段消息时无法获知其内容,使下一跳选择更为灵活。同时,源节点不需要与目的节点进行安全信息交换,也无需预置任何节点的密钥信息,显著地提高了消息隐藏的灵活性。原始消息经过处理之后,形成3类密文消息在无线媒介中传输:源节点对原始明文消息逐跳加密后所形成的完整原始密文消息,即OG类型消息;源节点对原始明文消息进行切割并逐跳加密后所形成的片段密文消息,即SG类型消息;摆渡节点对消息进行检验并针对目的节点加密后所形成的完整密文消息,即FU类型消息。

2.1 密钥交换

如前所述,为防止消息内容泄露给监听信道的其他节点,本文对消息进行逐跳加密。普通节点之间使用迪菲-赫尔曼(Diffie-Hellman, D-H)协议[11]完成密钥的交换:节点A和B在相遇时,根据符合D-H协议的参数,随机生成并交换双方的公开值,进而使它们能通过不安全的信道共同产生一对临时的对称密钥,由此在困难环境中完成密钥交换。此外,为了在资源受限的网络中高效地完成信息的加密解密过程,节点采用广泛应用的数据加密标准(Data Encryption Standard, DES)[11]对交换的信息进行对称加密。此种方法加密解密耗时耗能少,效率极高,能有效适用于资源受限的间断连接移动自组织网络。虽然其因密钥长度较短,存在被穷举破译的危险,但节点每次建立临时连接时使用不同的对称密钥,某一密钥被破译并不会影响其他密文的机密性,因而可以降低穷举破译对网络安全的威胁。

为了使得网络中的摆渡节点能够检验消息的完整性及其源节点身份的真实性,本文采用基于椭圆曲线加密(Elliptic Curve Cryptography, ECC)[12]的签名方法,要求网络中的普通节点和摆渡节点使用ECC算法各自生成一对非对称密钥pk/sk。ECC算法能在密钥较短的情况下取得较高的安全等级,且加密解密较短信息时的资源消耗较低,适合资源受限的网络环境。为了使到达目的节点的消息仅能被其解密,并且目的节点能够确定该消息已通过摆渡节点的检验过程,摆渡节点采用以下方式进行密钥交换:摆渡节点在其通信范围内广播其公钥pkF,普通节点或摆渡节点A与其相遇时,向其发送EpkF(KAF||pkA),以同时完成临时对称密钥的交换和向摆渡节点秘密注册自身公钥的过程。其中,KAF表示A随机生成的对称密钥,pkA表示A的公钥,Ea(∗)表示使用密钥a加密。摆渡节点使用其私钥对接收的密文解密获得明文信息,此时,摆渡节点使用对称密钥KAF以及DES算法完成本次通信的逐跳加密,并收集节点公钥pkA,以用于完成以下工作:(1)生成只能由摆渡节点生成、仅能由目的节点解密的密文消息。当摆渡节点需要发送消息M给目的节点A时,其随机生成对称密钥KAF,并生成消息EKAF(M)||EpkA(KAF),将其转发给合适的相遇节点。目的节点A在接收到该密文消息后,可使用其私钥解密得到KAF,进而解密得到消息M。由于节点A的私钥仅为节点A持有的秘密信息,因此该密文消息只有节点A能够解密;而节点A的公钥pkA只秘密告知过摆渡节点,因此这个使用pkA加密的密文消息一定来自摆渡节点。(2)对消息进行源节点身份检验。当摆渡节点还原得到原始消息时,需用注册公钥对该消息签名的生成者进行验证。最后,经上述普通节点向摆渡节点的公钥注册过程,在网络运行一段时间后,摆渡节点能够获知其活跃社区中大部分普通节点的公钥信息。

2.2 密文消息生成

当源节点S生成原始消息时,除了消息的文本内容(CT),还需要附加消息标识(MID)、源节点地址(SN)、目的节点地址(DN)、源节点公钥(pkS),得到消息m:{MID||SN||DN||pkS||CT}。

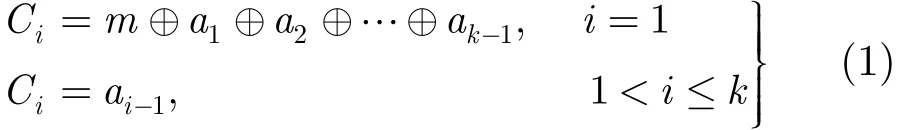

源节点采用异或方法将原始消息切割为k个片段消息,以此进行原始消息的隐藏,其切割方式为

其中ai(1≤i≤k−1)是节点S生成的随机数。由式(1)可知,单个的消息片段是不包含任何明文信息的密文序列,某节点只有获得C1~Ck全部k个片段,才能计算得到该消息的明文内容m。为了使消息合法性能够得到检验,片段消息需附上签名signi=SIGNskS(Ci),其中skS表示源节点的私钥,SIGNa(*)表示使用密钥a签名。此外,为了使消息能有效转发,片段消息还需附上消息标识、目的社区、源社区以及生存时间(Time To Live, TTL),由此形成带有路由信息明文的片段消息mi:{MID ||SC||DC||TTL||Ci||Signi}, 1≤i≤k。

当源节点S选择普通相遇节点A为中继节点时,它逐跳加密mi(1≤i≤k),并为其附上消息类型标识,以区分消息类型及消息的不同片段,最后转发SG类型消息{SGi||EKSA(mi)}给节点A。当源节点S与摆渡节点相遇时,由于摆渡节点为可信任对象,因此源节点对原始消息直接进行逐跳加密,并附上代表原始完整消息的类型标识,最后转发OG类型消息{OG||EKFS(m)||SIGNskS(m)}给摆渡节点。

2.3 消息合法性检验

网络中的片段消息需要由摆渡节点进行合成、还原,此外,由于好奇节点可能篡改消息内容,甚至将冒充其他节点生成的消息注入网络,因此摆渡节点还需要对消息进行检验,以剔除恶意消息。

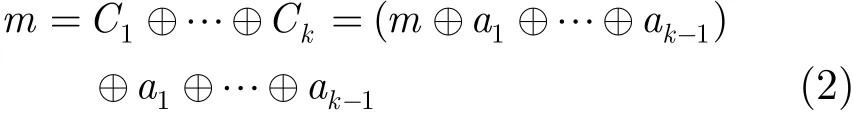

当与源节点相遇而接收到OG类型消息时,摆渡节点得到完整原始消息m,并能用对方的公钥及时验证消息签名;若到来消息为SG类型,摆渡节点可根据持有消息的MID和消息类型标识还原原始消息m:

由式(2)可知,还原获得明文消息需要全部k个片段消息。若某节点只获得部分片段,那么它无法从这些密文序列中获知消息内容。因此,部分的片段消息不会泄露原始消息的明文信息,且切片数k越大,好奇节点收集片段、窃取内容的难度就越大,机密性保护的效果就越好。

当得到原始消息m之后,摆渡节点若持有该消息源节点的公钥,则首先检验其签名,以及时丢弃非法消息。为了保障投递率,避免消息到达目的社区后因摆渡节点没有源节点公钥、无法验证签名,而被放弃继续投递,仅当该摆渡节点属于消息的目的社区时其可使用m中所声明的公钥进行签名验证,并将其验证标识位(CK)置0,表示仅能保证该消息的完整性,但不确定其发送者身份。而使用注册公钥完成签名验证的消息,其CK位置1,表示其源节点身份已得到可靠验证。目的节点可通过CK标识位考虑是否信任该消息,或是在获得来自多个摆渡节点的FU类型消息时,选择相信经过可靠验证的消息。

对消息m完成以上的检验后,若摆渡节点持有目的节点的公钥,则可生成一个新的FU类型消息:

为了不泄露源节点的公钥,摆渡节点去除原始消息m中的源节点公钥信息,得到:{MID m' ||SN||DN||CT||CK}。为了保障消息m'到达目的节点过程中的完整性,摆渡节点为其生成消息认证码(Message Authentication Code, MAC) MACKFD(m'),其由KFD对消息m'的摘要进行加密所形成,目的节点可通过其验证消息的完整性。最后,由于FU类型消息是仅能由目的节点解密的完整密文消息,下游中继节点无需对其做包括逐跳加密在内的任何处理,直接等待合适的转发机会。

3 转发路径控制

源节点以切割方式进行的消息隐藏,要求片段消息经不相交的路径到达摆渡节点,以此使普通节点不能因获得某消息的过多片段而能还原其内容。间断连接移动自组织网络中的消息转发机制要求两节点相遇时交换各自的摘要向量(Summary Vector, SV),以消息标识为依据,避免转发对方已持有的消息。因此,协作节点不会同时获得MID相同的多个消息,也就无法获知消息内容。但是好奇节点却会给予虚假的SV,诱导相遇节点转发其持有的片段消息,以此收集片段消息、窥探消息内容。为了防止此种恶意行为,需要对片段消息的转发路径进行控制,因此转发决策要求节点对相遇节点做以下检验:(1)检验对方SV;(2)以相遇信息检验节点相似性,避免相遇节点获得某一消息的多个片段;(3)检验对方给予的相遇信息是否可信。

3.1 可信度计算

节点根据自身的观测及相遇节点推荐的相遇信息,累积网络中节点的历史相遇信息,即节点之间的累积相遇次数,并以此为依据估计节点之间的相似度,进而做出消息转发决策。若节点接收了较多虚假相遇信息,其维护的历史相遇信息的准确性会受影响,导致其做出错误的转发决策,增加消息泄露的危险。因此,节点需判断其收到的推荐信息的可信度。当相遇节点给予伪造的相遇信息时,由于该虚假信息与本节点自身所维护的信息存在明显差异,本节点能够判断对方的恶意行为,因此,本文通过计算相遇节点推荐的相遇信息与本节点所维护的历史相遇信息的相似性,衡量其给予信息的可信度。

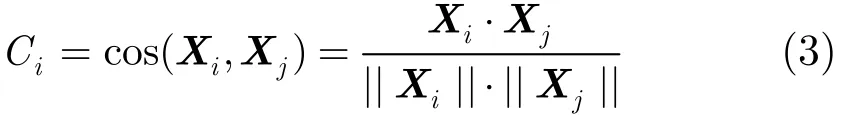

若单纯地以各节点间的相遇次数来衡量相似度,节点可能因间断连接特性所造成的网络信息更新滞后而产生误判。而运用余弦相似度则能反映节点之间的相遇趋势而不是具体的次数,因此能适用于间断连接的网络环境。由上所述,本文使用余弦相似度计算相遇节点给予信息的可信度,其表示为

其中Xi表示节点i给予的相遇信息向量,Xj表示本节点j自身所维护的节点i的相遇信息向量,它们可表示为(N1… Na… Nn),n≤Num , Na表示节点i与节点a的相遇次数,Num表示网络中的总节点数。

相遇节点i所提供相遇信息的可信度Ci大于阈值C时,则认为i给予的相遇信息可信,并更新本节点历史相遇信息,继续与其的消息交换。由于网络中的节点可能由于活跃程度的不同,再加之信息更新的滞后,所维护的历史相遇信息的更新频率有高有低,各节点所计算的可信度数值区间存在差异,因而固定的阈值可能引起误判。因此,阈值C应该是一个受到节点相遇情况影响的动态值,其计算方法如式(4)所示:

3.2 转发决策

节点A判断普通节点B所给予的相遇信息可信进而继续消息转发时,需为待转发消息做以下转发决策。首先,检验对方的SV,并通过对方的活跃度判断其是否为有效的消息转发者。其中,节点活跃度用于衡量节点的消息转发能力,是常见的消息转发依据,本文采用BUBBLERap[13]机制中的方法对节点的活跃度进行估计。FU类型消息不存在泄露危险,因此通过以上判断之后就能完成转发决策,而片段消息则还需要节点A为其做节点相似度检验。

由于节点之间的社会关系使其相遇对象和相遇频率呈现异同,因此对这种异同的检测能够获知节点社会属性之间的相似程度,进而估计节点在相遇倾向、消息交换上的差异,即越相似的节点之间越容易相遇,其相遇的节点也越为相近,所进行的消息交换也越为相似。因此当本节点发现,相遇节点与携带过待转发消息的某节点过于相似时,则认为相遇节点可能已获得该消息片段,因而不将待转发片段发送给对方。即使对方不曾获得该MID消息,但网络中存在与之相似且持有该消息的节点,它们可以完成近似的转发工作,因此不会对该消息的投递造成太大影响,同时还能限制多余的消息转发所造成的网络资源浪费。

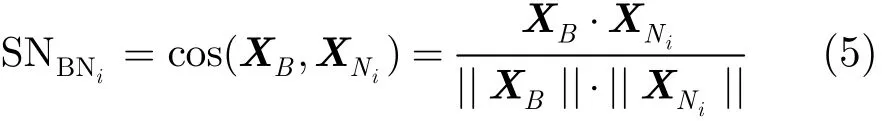

节点A通过获得的SV以及自身的转发记录,可得到待转发消息的持有节点集合N。节点B与节点Ni∈N的相似度同样使用余弦相似度公式计算,如式(5)所示:

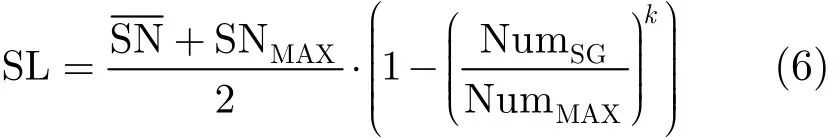

其中,XB表示节点B给出的相遇信息向量,XNi表示节点A所维护的节点Ni的相遇信息向量。若集合N中有节点与节点B的相似度大于阈值SL,则不将待转发片段发送给节点B。如4.1中所述,由于网络的间断连接特性,各节点的相遇信息更新频率产生差异,进而使所计算的节点相似度落在不同的数值区间,因此需要根据节点的相遇状态动态地调整阈值SL。另外,当待转发片段消息在网络中的扩散程度较高时,其被收集还原的概率也更高,特别是在切片数k较小时,消息内容更易泄露。因此,阈值SL还应受到待转发片段消息扩散情况的影响。由上所述,阈值SL的计算方法如式(6)所示:

4 数值分析

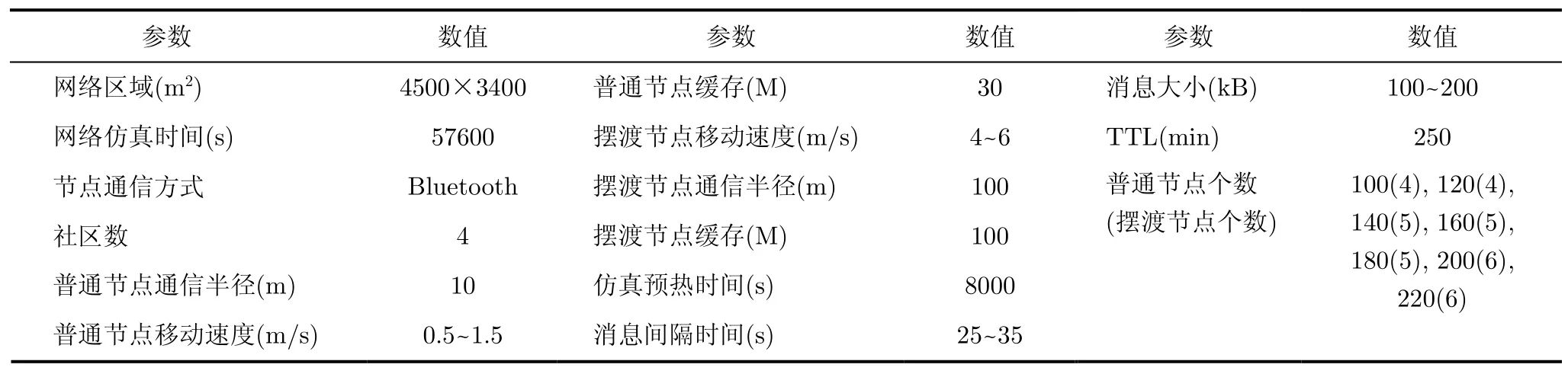

本节采用间断连接的无线自组织网络仿真环境(Opportunistic Network Environment, ONE)[14]验证所提机制的在保护消息机密性上的有效性和各项网络性能,具体仿真场景的参数设置如表1所示。

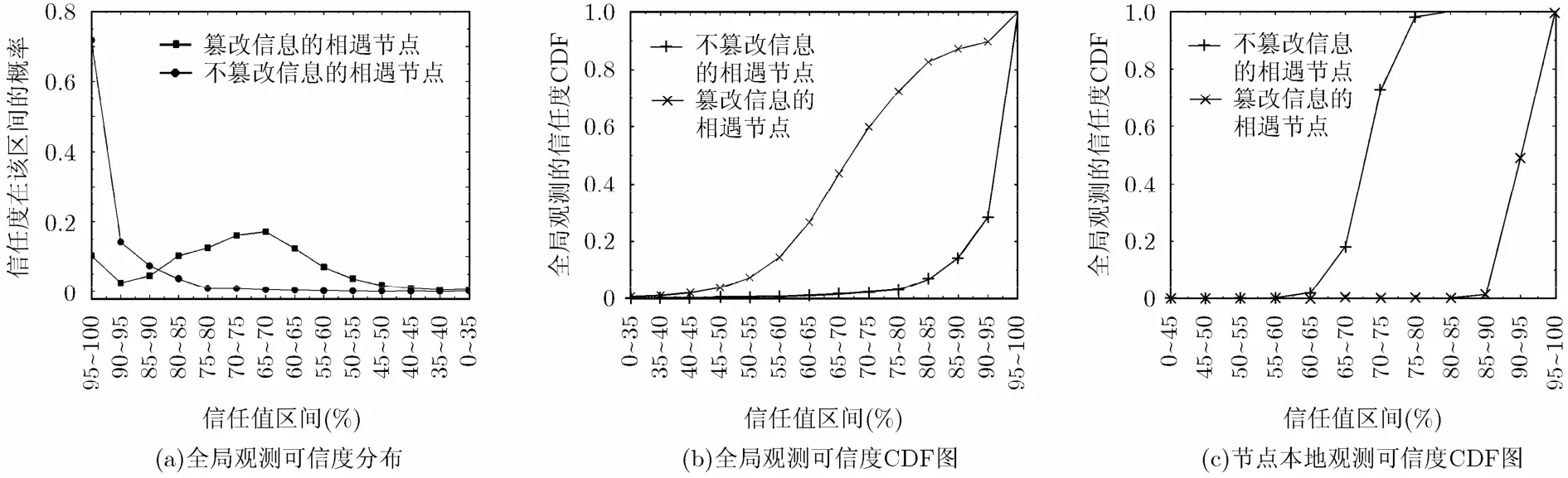

4.1 相遇信息可信度

本小节仿真检验相遇节点给予的相遇信息可信度与相遇节点是否伪造相遇信息的关系,网络中包含160个普通节点,其中20%是好奇节点。好奇节点给予的虚假相遇信息是其根据自身相遇情况,随机生成的相遇向量。图1(a), 1(b)描述的是从全网观测,所有节点计算相遇节点给予相遇信息的可信度落在各区间的比例以及累积分布函数(Cumulative Distribution Function, CDF);图1(c)描述了从节点本地观测,各节点分别计算的相遇节点给予相遇信息的可信度平均值的CDF图。由图1(a), 1(b)可见,真实相遇信息的可信度落在90%~100%区间的概率达到0.7以上,而虚假相遇信息的可信度分布比较平散。由图1(b), 1(c)可知,无论是从全网观测还是从节点的本地观测,真实相遇信息与虚假相遇信息的可信度落在较为分离的两个数值区间,可以通过一个在其之间的阈值将其分离辨别。

表1 仿真参数设置

图1 信任度与相遇节点是否给予虚假相遇信息的关系

4.2 消息内容保护机制

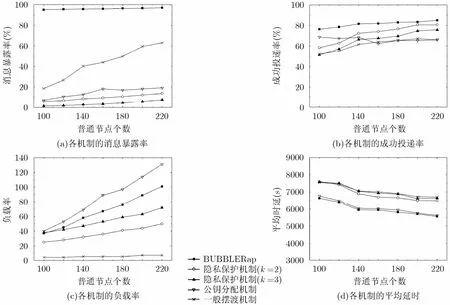

本小节仿真检验本文提出机制的各项性能,并对比BUBBLERap机制、一般的摆渡转发机制以及文献[5]提出的公钥分配机制,而公钥分配机制中,公钥的信任阈值θ=1.5,节点的信任权重ti取0~1,为保证消息内容不泄露给中继节点,仿真要求源节点必须对消息进行端到端加密。网络中普通节点个数为100~220个,好奇节点比例为20%,且全体进行窜通,即两个好奇节点相遇时交换所携带的片段消息以获取消息内容。图2描述了随着网络中节点的增加,各项网络性能的变化情况,其中,投递率为成功投递的消息数占生成消息总数的百分比,平均延时为成功投递消息的投递耗时平均值,消息暴露率表示暴露的消息占生成消息百分比。由于间断连接移动自组织网络中节点的主要能耗来自消息的传输和监听,约占总能耗的95%以上[15],因此,仿真主要以消息传输的开销衡量网络资源的消耗,即负载率表示消息传输的冗余。

由图2(a)可知,随网络中节点密度的增加,泄露的消息随之增多。一般摆渡机制中出现的消息泄露来自于其他节点的信道监听行为;其公钥分配机制则是由于网络中串谋的好奇节点散布其他节点的虚假公钥,并解密用虚假公钥加密的消息以窃取其内容。由图2(a)可知,各种机制的消息暴露率都不低,其主要原因在于网络环境中整体相互窜通的好奇节点达到20%,安全威胁比较严峻。而在实际应用环境中,如社会网络中,以消耗自身资源为代价、主动进行攻击的网络内部恶意节点的比例较低,如文献[16]中对社交网络Facebook上约350万的用户进行调查,发现其中采取恶意行为用户约为57000,占1.6%左右。此仿真旨在以严峻情况检验各机制对消息的保护能力,且结果表明,本文提出机制能有效地防止消息泄露,且切片数k为3时比为2时更利于防止消息内容的泄露,将全局的消息暴露率控制在5%左右,较BUBBLERap机制下降了90%以上,较一般摆渡机制下降了80%以上,且低于公钥分配机制60%以上。

图 2 完整消息内容保护机制与其他机制的对比

由图2(b)可知,BUBBLERap机制的投递率最高。公钥分配机制中由于目的节点的公钥不能及时获知、虚假公钥导致源节点错误加密的问题,其投递率被限制在60%~70%,并随着节点数的增加、获知全网节点公钥的难度增加,其投递率有所下降。本文提出机制在节点较稀疏的网络环境中投递率较低,因为中继节点的缺少为收集片段、还原消息增加了难度。节点数的增加使其投递率上升,在节点数达到200个时,k=2条件下的投递率接近BUBBLERap转发机制,较其下降5%左右,而优于公钥分配机制20%左右。由图2(c)可知,各机制的负载率随着网络中节点数的增加而上升。由于本机制进行了相遇节点相似度检测,控制了多余的消息转发,因而其负载率优于BUBBLERap机制和公钥分配机制,其在k=2时负载率较BUBBLERap机制下降30%~50%,低于公钥分配机制37%~60%。而一般摆渡机制因其受限的转发模式而负载率最低。由图2(d)可知,各机制的平均延时随节点数的增加而降低。由于本文提出机制还原消息需要等待多个片段消息,因此平均延时最高,高于BUBBLERap和公钥分配机制14%左右。公钥分配机制的平均延时与BUBBLERap转发机制接近,主要是因为在源节点得到目的节点公钥时所进行的消息加密和转发过程与BUBBLERap机制类似,而因无法得知公钥而投递失败的消息没有被计算入平均延时中。

由数值分析可知,即使在较为严峻的网络环境中,本文提出的消息内容保护的转发机制在k=2时可以使投递率达到80%、暴露率在10%左右,k=3时可以使投递率达到76%、暴露率在5%左右。实际应用中,可根据应用环境是更注重投递率等基本网络性能,还是注重消息内容保护,选择合适的切片数k。虽然牺牲了平均延时这项网络性能,本文提出的机制在投递率、负载率和消息暴露率方面都优于公钥分配机制,能够在保障应有网络性能的前提下,有效地保护间断连接移动自组织网络中消息内容的机密性。

5 结束语

为了保护转发消息的内容,本文针对带有摆渡节点的间断连接移动自组织网络提出一种消息内容保护的转发机制,它不需要为节点预置其他节点密钥等安全信息及基础设施,以逐跳加密的方式防止窃听行为,以消息切割向中继节点隐藏原始消息,并利用多副本消息转发过程的冗余性和节点的相似性,经不相交的路径将片段消息送达目的社区,由摆渡节点检验其合法性,进而还原、加密得到只有目的节点能够解密的完整消息,在实现转发过程中消息的机密性、完整性的同时,保障应有的网络性能。

[1] Thrasyvoulos S, Rao N, Bin R, et al.. Routing for disruption tolerant networks: taxonomy and design[J]. Wireless Network, 2010, 8(16): 2349-2370.

[2] 苏金树, 胡乔林, 赵宝康. 容延容断网络路由技术[J]. 软件学报, 2010, 21(1): 120-124.

Su Jin-shu, Hu Qiao-lin, and Zhao Bao-kang. Routing techniques on delay/disruption tolerant networks[J]. Journal of Software, 2010, 21(1): 120-124.

[3] Anand D, Khemchandani V, and Sharma R K. Identity-based cryptography techniques and applications (a review)[C]. Proceedings of the 5th International Conference on Computational Intelligence and Communication Networks (CICN), Mathura, India, 2013: 343-348.

[4] Guo L, Zhang C, Yue H, et al.. PSaD: a privacy-preservingsocial-assisted content dissemination scheme in DTNs[J]. IEEE Transactions on Mobile Computing, 2014, 13(12): 2903-2918.

[5] Jia Z, Lin X, Tan S H, et al.. Public key distribution scheme for delay tolerant networks based on two-channel cryptography[J]. Network and Computer Applications, 2012, 35(3): 905-913.

[6] Zhao W, Ammar M, and Zegura E. A message ferrying approach for data delivery in sparse mobile Ad Hoc networks[C]. Proceedings of the 5th International Symposium on Mobile Ad Hoc Networking and Computing, New York, USA, 2004: 187-198.

[7] Xue L, Liu J, and Peng J. An adaptive message ferry routing algorithm for delay tolerant networks[C]. Proceedings of the 14th International Conference on Communication Technology (ICCT), Chengdu, China, 2012: 699-703.

[8] Wang X, Chen M, Zhang G, et al.. HMFRS: a hierarchical multiple ferries routing scheme for clustered DTNs[C]. Proceedings of the 8th IEEE International Conference on Wireless Communications, Networking and Mobile Computing (WiCOM), Shanghai, China, 2012: 1-4.

[9] Wang Y, Peng W, and Dou Q. Energy-constrained ferry route design for sparse wireless sensor networks[J]. Journal of Central South University, 2013, 20(11): 3142-3149.

[10] Fall K and Farrell S. DTN: an architectural retrospective[J]. IEEE Journal on Selected Areas in Communications, 2008, 26(5): 828-836.

[11] Pardo J L G. Introduction to Cryptography with Maple[M]. Berlin Heidelberg: Springer, 2013: 131-179, 399-417.

[12] Sinha R, Srivastava H K, and Gupta S. Performance based comparison study of RSA and elliptic curve cryptography[J]. International Journal of Scientific & Engineering Research, 2013, 4(5): 720-725.

[13] Pan H, Jon C, and Eiko Y. BUBBLE rap: social-based forwarding in delay tolerant networks[J]. IEEE Transactions on Mobile Computing, 2010, 10(11): 1576-1589.

[14] Keränen A, Ott J, and Kärkkäinen T. The ONE simulator for DTN protocol evaluation[C]. Proceedings of the 2nd International Conference on Simulation Tools and Techniques, Rome, Italy, 2009: 1-10.

[15] Zhou H, Chen J, Zhao H, et al.. On exploiting contact patterns for data forwarding in duty-cycle opportunistic mobile networks[J]. IEEE Transactions on Vehicular Technology, 2013, 62(9): 4629-4642.

[16] Gao H, Hu J, Wilson C, et al.. Detecting and characterizing social spam campaigns[C]. Proceedings of the 10th ACM SIGCOMN Conference on Internet Measurement, New York, USA, 2010: 35-47.

吴大鹏: 男,1979年生,教授,硕士生导师,主要研究方向为泛在无线网络、无线网络服务质量管理等.

周之楠: 女,1990年生,硕士生,研究方向为间断连接移动自组织网络、网络安全.

张 炎: 男,1982年生,高级工程师,主要研究方向为泛在无线网络.

王汝言: 男,1969年生,教授,博士生导师,主要研究方向为泛在网络、多媒体信息处理等.

Message Content Protected Forwarding Mechanism for Intermittent Connectivity Ad-hoc Networks

Wu Da-peng①Zhou Zhi-nan①Zhang Yan②Wang Ru-yan①

①(Broadband Ubiquitous Network Research Laboratory, Chongqing University of Posts and Telecommunications, Chongqing 400065, China)

②(China Academy of Telecommunications Research of MIIT, Beijing 100191, China)

In the resource-constrained intermittent connectivity Ad-hoc networks, the wireless media is shared by collaborated nodes for message forwarding, and the confidentiality of messages is particularly vulnerable. To protect the confidentiality of the message content, a message forwarding mechanism for intermittent connectivity Ad-hoc networks is proposed. In this mechanism, the original message is sliced into several pieces to conceal the confidentiality, then taking advantage of the redundancy of message forwarding process from multi-copy routing and the node similarity, the forwarding paths of each piece are controlled to be disjoined. Consequently, the ferry nodes collect these pieces, verify their reliability, and restore to the original message, then encrypt it where only the destination node can decrypt the ciphertext. Finally, the confidentiality and integrity of messages in the forwarding process can be achieved. Numerical analysis shows that under the premise of network performance guaranty, the proposed mechanism can effectively protect the confidentiality of the message.

Ad-hoc networks; Message forwarding; Confidentiality; Node similarity

TP393

: A

:1009-5896(2015)06-1271-08

10.11999/JEIT141259

2014-09-26收到,2015-02-09改回

国家自然科学基金(61371097),重庆市自然科学重点基金(CSTC2013JJB40001, CSTC2013JJB40006),重庆市自然科学基金(CSTC2011JJA40043, CSTC2014JCYJA40039),重庆市教委项目(KJ1400402),重庆市青年科技人才培养计划(CSTC2014kJRCQNRC40001)和重邮青年自然科学基金(A2012-93)资助课题

*通信作者:吴大鹏 wudapengphd@gmail.com