内容中心网络的DoS攻击研究*

2015-03-25王志文向福林曾梦岐

王志文,向福林,曾梦岐

(1.海军驻成都通信军事代表室,四川 成都 6100415;2. 中国电子科技集团公司第三十研究所,四川 成都 610041)

内容中心网络的DoS攻击研究*

王志文1,向福林2,曾梦岐2

(1.海军驻成都通信军事代表室,四川 成都 6100415;2. 中国电子科技集团公司第三十研究所,四川 成都 610041)

“内容中心网络”(Content Centric Networking,CCN)是未来互联网架构体系群中极具前景的架构之一。CCN的核心思想在于内容命名,即用户不需要根据数据的地址而仅根据数据的名字来获取目标内容。在设计上,CCN是一种基于拉(pull-based)的网络,即用户为了获取相应的内容,必须向网络发送一个兴趣包(Interest)以便获取同名数据包(Data),也就是说CCN是一个用户驱动的网络。安全对任何一种网络架构来说,都是不容忽视的一个问题,其中,拒绝服务攻击(DoS)是TCP/IP网络中最为常见的攻击手法之一,这里研究了CCN中常见的DoS攻击,并提出了具有针对性的解决方案。

内容中心网络; 安全; DoS

0 引 言

随着互联网技术进步、互联网业务及规模的爆发式增长,实时视频、语音等通信业务量的日益激增,同时物联网、大流量视频、社交网络等新型应用模式的出现,宽带化、个性化和内容化已经成为互联网发展的潮流。基于TCP/IP的互联网的发展速度已经难以满足全球网络规模的急剧扩张。

CCN[1]是一种全新的未来网络架构,整个网络的根本需求是获取内容本身,即用户不关心内容存储的地理位置。CCN从根本上改变了数据包的封装结构和寻址方式,同时通过引入了实时缓冲的功能,按照最优带宽进行内容缓存。

如图1所示,我们从架构上对比了IP网络及内容中心网络,从图中我们可以看出,两者架构体系非常相似,二者的协议栈拥有很多的共同点,譬如都采用七层协议的分层策略,同时底层协议完全相同,即适应不同底层网络的接入。它们都采用沙漏模型的设计思路,关键区别在于CCN将IP网络中的IP细腰模块使用“Contentchunk”进行了替代。具体来说,内容中心网络改变了全网统一标识的中间层,CCN协议栈的核心是内容块协议,而TCP/IP协议栈的核心是IP协议,CCN下使用数据块命名的策略替代了基于物理实体命名的传统方式。与此同时,网络的缓存可以有效地缓存经过节点的数据包,同时任何节点上的数据包,都可以在其它用户进行相同内容请求的时候将内容直接返回给请求用户,这样便减少了其他用户访问相同的数据包的时候响应时间,同时减少了大量的网络流量。

CCN中所有通信都是通过两种包类型完成的:兴趣包(Interest)和数据包(Data)[3]。每种包都有对应的名字,CCN中数据包采用层级式命名规则,例如优酷上的一个视频文件的第一块类似于”/youku/videos/0F8Ydlk80gK/0”,为了检索到需要的内容,用户需要发送一个兴趣包,该兴趣包和被请求的数据包要求同名,沿路CCN路由根据名字将兴趣包路由至缓存或内容源,并且回传一个与兴趣包同名的内容数据包沿兴趣包来的路径返回。

图1 TCP/IP网络与CCN协议栈对比[2]

每一个CCN路由器由三部分构成,见图2。

图2 CCN节点转发模型[2]

图2展示了CCN节点的转发模型。整个响应、查询、转发流程如下:用户广播内容请求数据包,每个接收到该兴趣包的CCN节点都会根据兴趣包的标识名进行最长匹配查询。查询的先后顺序为CS、PIT和FIB。首先,节点会查找CS中是否包含有与名称相同的内容,若有,就直接返回用户请求的内容,并丢弃该请求兴趣包,若无,就继续查询PIT,对比PIT中是否已经有了该条目,若有,就在存在的条目后面记录下对应的端口号,接下来就开始转发到下一跳路由器中,查询FIB,若有对应的内容条目,那么就直接从对应的下一跳端口转发出去,若无,说明FIB中没有对该内容信息进行记录,说明不存在相关的内容匹配路由,丢弃该请求包。

1 CCN中的安全隐患

CCN是一个与TCP/IP完全不同的架构,最显著的区别在于CCN允许路由器对内容进行缓存,然而,缓存就需要在转发效率和隐私之间做权衡[3]。因为用户在缓存中会留下通信痕迹,这些痕迹很容易被攻击者检索,同时,攻击者也可以通过遍历路由缓存进而找到有效信息。甚至有可能完整提取第三方通信的完整信息序列。攻击者只需要入侵到一个普通缓存中,即可进行追溯内容及攻击。CCN中缓存的数据还可以通过加密应对这种攻击,然而密码学认为大部分有效密码生存时间在30年左右,攻击者可以截获信息并存储起来至加密算法不能抵抗强力攻击时再破解。

虽然CCN架构本身就考虑了安全属性,每个数据包都绑定了一个数字签名,以便确保数据完整性和数据源认证,但这不能解决所有的安全问题。并且这样的做法会带来三个挑战:(a)有效性,即如何设计出平衡效率和带宽占用率的签名策略;(b)无法真正建立数字签名的可信任管理基础设施;(c)CCN同时伴随着用户的隐私问题出现,因此在CCN的架构之上的安全威胁亟待解决。

2 CCN中的DoS攻击

拒绝服务攻击(DoS)即攻击者刻意让目标机器停止提供服务,是黑客常用攻击手段之一。

一个典型的DoS攻击系统主要包括三部分:(1)一个主节点或者节点下控制的一群“僵尸”机,即肉机;(2)主节点;(3)若干受害目标主机,路由器等网络设备。我们认为,任何新的互联网架构应该有如下功能:(1)能天然抵抗一定量的现存DoS攻击;(2)利用架构本身能抵抗一部分新的攻击;(3)架构的设计应该包含基本防御。我们相信,这些要求是合理且重要的。本文通过分析若干典型的针对CCN的DoS攻击并提出了相应的对策。

2.1 CCN兴趣包泛洪攻击[4]

2.1.1 攻击策略分析

CCN中数据包的路由路径是根据PIT中的记录而定的,每个进入路由节点的数据包,首先都会查询PIT,根据PIT表列出的端口,从而将内容转发出去。攻击者就可以利用这个特性建立一个有效的DoS攻击,即 “兴趣包泛洪”。在这种攻击中,攻击者产生大量名字连续的兴趣包,使得(1)路由设备的PIT中表项急剧增长,可能造成PIT“爆表”,导致无法为合法的兴趣包提供路由服务;(2)使内容源进入瘫痪状态。由于CCN的命名机制缺少主机地址从而很难确定攻击者并采取具有针对性的对策。

基于被请求目标内容的存在形式不同,存在三种类型的“兴趣包泛洪”攻击:(1)已经存在静态内容;(2) 实时产生的内容,如直播视频等;(3)不存在的内容。在任何情况下,攻击者利用僵尸网络产生大量的兴趣包从内容提供者获取内容。

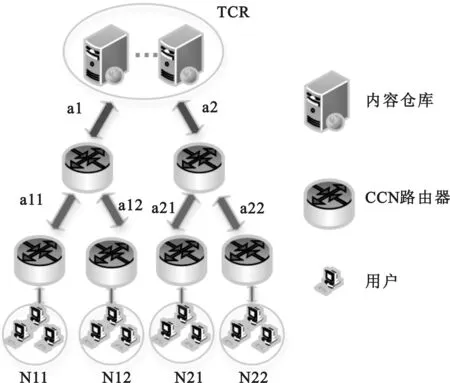

如图3,在DoS攻击之前,N11,N12,N21,N22中所有计算机向目标内容仓库,即TCR,发送兴趣包,所有的攻击兴趣包通过a1和a2链路都可以到达TCR,然而当有数据已经被请求过了,那么该数据就会缓存在沿路路由器中,例如R1,当N11,N12发送大量的兴趣包时,在R1处就满足了这些请求,兴趣包则不会出现在主干链路上,也就是说路由缓存策略可以减少DoS攻击。然而,路由器缓存的内容具有一定的生命周期,当内容过期,则被路由器删除后,N11等又会重新发起攻击,直到路由器再次缓存了该内容。

图3 兴趣包泛洪攻击示意

针对(2)的攻击中,由于请求的内容都是实时产生的,那么网内缓存的优势则不复存在,所有的兴趣包都会被导向内容源,从而会消耗沿路带宽和占有路由器的PIT。

针对(3)的攻击,攻击者发送大量的不可满足的兴趣包去请求不存在的内容,同时在路由器中兴趣包会占用PIT的大量空间,直到最后“爆表”。从而可能拒绝合法信息请求。

2.1.2 泛洪攻击对策

我们认为引起兴趣包泛洪的DoS攻击,部分原因在于缺乏认证:即任何人都可以产生一连串的兴趣包,且由于CCN的命名机制很难确定兴趣包的来源是否来自于攻击者,我们提供的一种解决策略是给兴趣包进行数字签名,通过密钥证书可以揭示攻击者的身份。如图4所示。

图4 CCN兴趣包数字签名及验证

CCN的通信模型是纯粹面向内容的。CCN处理的是内容本身而非内容所在的位置。因此用户信任的内容本身及其原作者,而不是源地址。因此,有必要将内容的完整性绑定到内容的名字和作者上面。

2.2 强负载DoS攻击

2.2.1 攻击策略分析

当攻击者进行伪装,窃取用户的合法密钥,这样发送大量合法兴趣包,或者直接建立恶意内容源,从内容源获取大量内容。

目前CCN的策略收到数据包则进行验证,因此路由器需要缓存所有密钥,显然,路由器容量有限,是不可能保存全网节点所有公钥。攻击者从恶意的内容源获取大量的数据。每条数据都是不同的并且利用不同的密钥进行了签名。为了验证签名,路由器必须从内容源处重新检索得到密钥。路由器一直忙于验证签名,并降低为合法用户的服务质量。

2.2.2 强负载攻击对策

按照一定的策略,当负载过高的时候减缓或停止验证。在任何时候,CCN的接收者都会验证所有的签名为了防止欺诈内容进入缓存,签名需要验证。然而验证可以推后直到处理能力足够再继续验证,对大量可疑的不同密钥加密的内容源进行检测。要么对签名不进行验证,要么当处理能力强劲了之后再次获得密钥进行验证。

相对来说,这种攻击方式风险还是较低的,因为攻击是可以检测到的,主要使用的是入侵内容源以及产生大量的流量进行攻击。

2.3 内容源DoS攻击

2.3.1 攻击策略分析

攻击者可以避免沿路缓存命中,从而直接将兴趣包发送到内容源处,导致内容源的负载过大从而拒绝合法用户。假设构建不存在的内容名字,例如ccnx:/youku/film_no_exist/001,这样可以保证沿路不会有缓存命中,这样兴趣包就会直接路由到内容源,如果大量的被入侵“肉机”同时执行攻击,内容源将会处理大量的兴趣包,从而使内容源处理效率急剧下降,从而拒绝合法服务。

2.3.2 内容源DoS攻击对策[4]

路由器可以根据兴趣包的前缀统计兴趣包的响应数量。如果路由器检测到大量且未被响应的兴趣包时,则可以减缓转发该前缀的兴趣包。尽管攻击者可以伪装大量无内容的数据包,然而路由器可以通过兴趣包的数量来进行检测,而且攻击的前提是需要一个僵尸网络。

3 仿真与分析

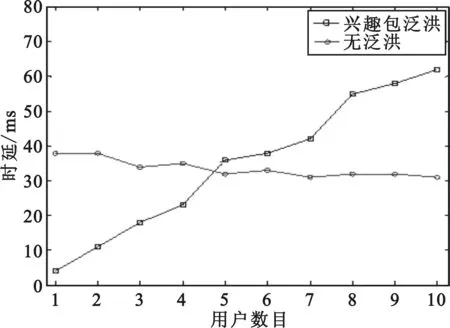

(1)为了达到控制变量的目的,我们利用ndnSIM仿真,按照图3所示搭建仿真环境就,为了统计,我们将参数做如下设置:链路容量为4 Mb/s、延时delay=50 ms、队列长度为200、兴趣包发送速率为3 000个/s,每个数据包的负载为1024,通过上述参数设置,我们得出仿真结果如图5所示。

图5 兴趣包泛洪与改进策略网络流量对比

如图5所示,兴趣包泛洪会随着用户数量的增加,获取相同内容的时延也逐渐增大,相反,采用了我们改进策略后,获取内容的时延基本不随用户的增加而增大,从而有效地抵制了兴趣包泛洪。

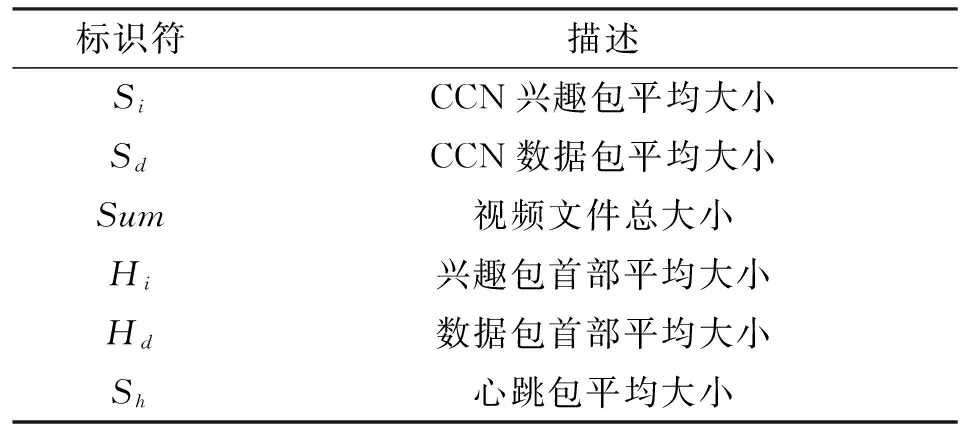

(2)我们设计了在直播的情况下,传输相同大小的文件,对比有无DoS攻击下网络带宽的占用率,首先我们定义若干标识,见表1。

表1 标识定义

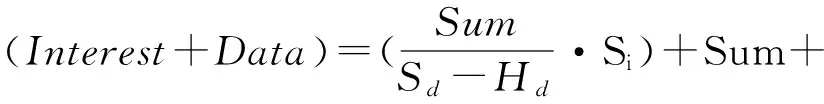

因此,我们得出主干链路带宽计算公式如下:

(1)

为了将上述模型定量分析,我们根据实际情况,参考ndnSIM项目等,我们假设前面的参数值如下:Si=50,Sd=300,Hi=27,Hd=52,Sh=20,其中Si,Sd和Sh是任意选择的,而Hi和Hd数据来源于ndnSIM项目,我们将上面的参数带入模型中,得出结果,统计、对比及分析得出结论如图6所示。

图6 内容源攻击与改进策略中链路流量对比

可以看出, 在传输相同文件的前提下,DoS攻击比没有DoS攻击更加浪费带宽资源。

4 结 语

本文重点分析了针对CCN网络架构的DoS攻击,通过对CCN网络可能存在的DoS攻击进行了分析,并提出了相应的解决策略;分析和讨论仅仅是解

决DoS攻击的首要工作,接下来更多的工作是需要验证各种策略的有效性,在实验床上进行详尽的实验,最终确定出策略的最优参数。

[1] Jacobson, Van, Diana K. Smetters, James D. Thornton, et al. 2009. Networking Named Content. In Proceedings of the 5th International Conference on Emerging Networking Experiments and Technologies (CoNEXT′09). ACM, New York, NY, USA, 1-12. DOI=10.1145/1658939.1658941.

[2] ZHANG L, Estrin D, Burke J, et al. Named Data Networking (ndn) Project[J]. Relatório Técnico NDN-0001, Xerox Palo Alto Research Center-PARC, 2010.

[3] NDN Project[EB/OL]. http:// anr-connect. org/, 2011-12-12.

[4] LIU Song-qing (Research Institute of the Jingling Petrochemical Corp. Nanjing 210046, China),Analysis of the Network System Security[J]. Telecommunications For Electric Power System,2002-02.

[5] John Ioannidis and Steven M. Bellovin. Implementing pushback: Router-based Defense against DDoS Attacks. In Proceedings of Network and Distributed System Security Symposium, 2002.

DoS Attack in Content-Centric Network

WANG Zhi-wen1, XIANG Fu-lin2, ZENG Meng-qi2

(1.Navy Representative Office of Communication in Chengdu, Chengdu Sichuan 610041,China;2.No.30 Institute of CETC, Chengdu Sichuan 610041,China)

CCN (Content-Centric Networking) is one of the most promising architectures for future network. The core idea of CCN is content-based naming, i.e., the user could acquire the target content not based on the data address but on the data name. CCN is designed to be a pull-based network, and the user must send, an interest packet (Interest) to the network and thus get the data packet (Data) with same name. This indicates that CCN is a user-driving network. For any kind of network architecture, security is a problem which could not be ignored, and DoS attack is one of the most common attacking methods against TCP / IP network.Common DoS attack in CCN is studied and targeted solution also presented in this paper.

content centric networking; security; DoS

10.3969/j.issn.1002-0802.2015.11.018

2015-06-07;

2015-09-22 Received date:2015-06-07;Revised date:2015-09-22

TP309

A

1002-0802(2015)11-1295-05

王志文(1978—),男,硕士,主要研究方向为未来网络理论;

向福林(1988—),男,硕士,主要研究方向为网络安全;

曾梦岐(1981—),男,硕士,工程师,主要研究方向为网络安全。