基于复杂网络的装备保障网络结构脆弱性分析*

2015-02-22张勇孙栋刘亚东杨宏伟郭智慧

张勇,孙栋,刘亚东,杨宏伟,郭智慧

(1.装甲兵工程学院,北京100072;2.军事交通研究所,天津300161;3.军事交通学院,天津300161)

基于复杂网络的装备保障网络结构脆弱性分析*

张勇1,孙栋2,刘亚东3,杨宏伟1,郭智慧2

(1.装甲兵工程学院,北京100072;2.军事交通研究所,天津300161;3.军事交通学院,天津300161)

通过网络化实现装备保障一体化是装备保障体系建设的重点问题。在分析复杂网络脆弱性基本理论的基础上,通过定义装备保障网络中节点、边,构建了典型的装备保障网络拓扑结构模型,提出了装备保障网络的随机失效和蓄意攻击失效两种失效模式,并对两种失效模式下不同装备保障网络的结构脆弱性进行了仿真分析,为装备保障网络的构建以及防护策略的制定提供了科学的参考依据。研究结果表明:从防御角度而言,适当增加不同保障实体之间的交叉连接有助于提高装备保障网络的抗毁性;而从攻击角度而言,二次攻击则可有效提高攻击效率,以达到迅速瘫痪装备保障体系的目的。

复杂网络,装备保障网络,脆弱性,拓扑结构,仿真

0 引言

装备保障资源的有限性、贫乏性与装备保障需求的时效性、多样性之间不可调和的矛盾,导致传统的一对一的装备保障体系建设模式日显捉襟见肘。在这种情况下,突破传统、打破禁锢思维,积极探索基于信息系统的联合装备保障、划区装备保障模式,并通过网络化实现装备保障一体化,是未来一段时期装备保障体系建设和发展的重点问题。但是随之而来的一个重要问题就是网络化的装备保障体系是否可靠?在遭受打击情况下能否保持较高的鲁棒性或抗毁性?如何提高和改进等一系列的问题亟待解决和回答。

本文尝试借鉴复杂网络中的经典理论,从事理层面分析装备保障网络的结构脆弱性。具体来说,包括以下3个方面:①简要阐述复杂网络脆弱性相关知识和研究现状;②从网络科学的角度出发,构建装备保障网络拓扑结构模型并给出相应的统计特征;③装备保障网络结构脆弱性仿真实验,并对结果进行分析和讨论。

1 复杂网络脆弱性概述

现代复杂网络理论的快速发展得益于20世纪末期在“Nature”和“Science”杂志上发表的两篇文章[1-2],发现了复杂网络中的“小世界现象”和“无标度特征”,使得现实生活中的很多复杂网络现象有了一个较为明确和清晰的认识,再加上其较好的可视化表现能力,使得在目前社会的各个科研领域都有了较为广泛的应用和推广[3]。其典型的逻辑思维起点在于将繁杂的研究对象抽象为节点,而将节点之间的联系(有形或无形)抽象为边,从而将现实世界抽象为一拓扑网络结构图,并借助现代技术和仿真手段来分析该网络的拓扑性质和演化规律等。

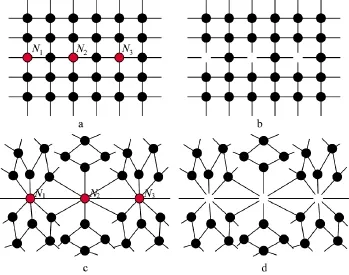

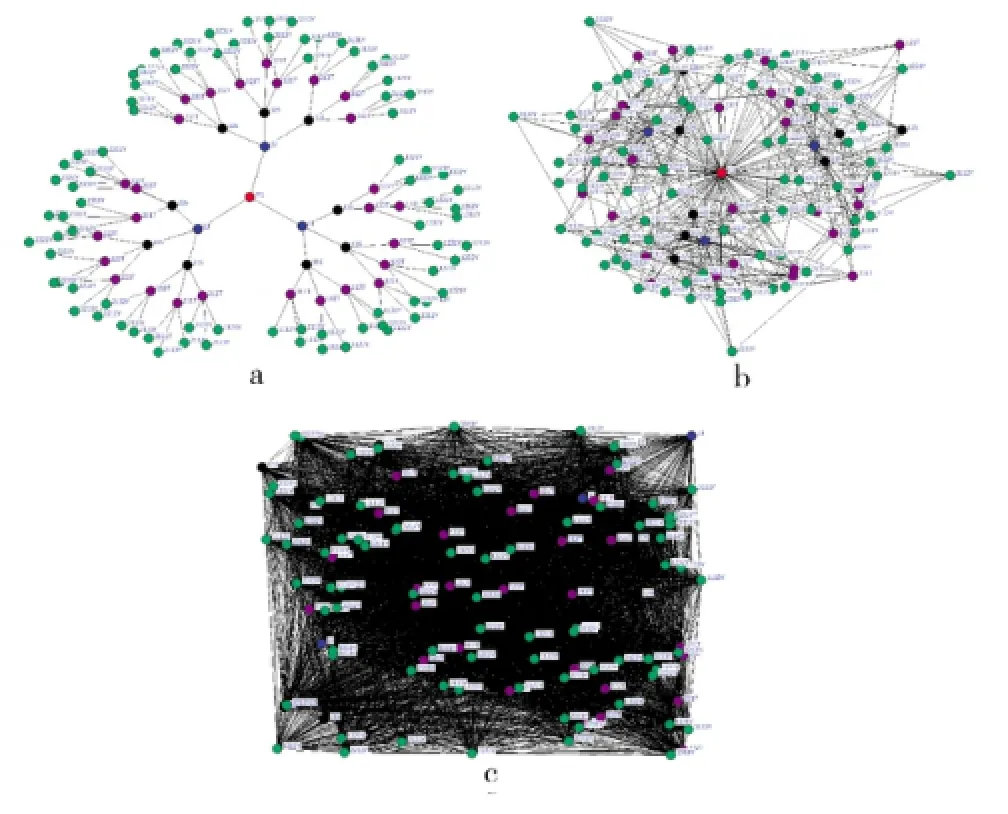

图1 随机网络和无尺度网络部分节点失效时模拟

而复杂网络的脆弱性就是考察网络是否健壮,其与可靠性、抗毁性等方面研究的原理和所研究的问题基本是相同的,都是分析网络节点或边不能正常工作时引起网络性能变化的程度,差异仅为引起变化的原因不同。脆弱性的描述角度与可靠性和抗毁性是相反的,它不是从正面分析网络的承受能力或者可靠程度,而是直指人们最关心的问题,即引起网络性能下降的脆弱部位或节点[4]。图1即为考量不同网络类型面临同样的失效模式(图1a、c中N1、N2和N3节点失效)的形式化描述。如随机网络(图1b)可以通过其他节点继续保持网络整体特征,而无尺度网络(图1d)则会导致网络的整体结构遭到破坏,分裂为6个子图。

2 装备保障网络建模

2.1 概念建模[6-7]

(1)节点,按职能划分,装备保障网络中节点可代表管理机构、修理分队、器材保障分队和培训机构等保障实体;按专业兵种划分,可代表军械、装甲、车辆、船艇、工程、防化等专业保障实体。为了研究对象的普适性和统一性,文中设定装备保障节点为在一定的时间、空间范围内,具备接收和发出各种装备保障资源功能的实体单位。

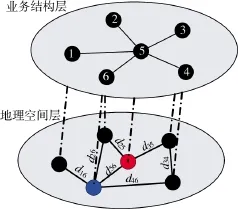

(2)边,代表节点(对象)之间的相互作用、相互关联。文中主要从业务层面构建装备保障网络模型,图2为业务结构层面与地理空间层面之间的对应关系,与现实空间拓扑网络不同的是,业务网络拓扑高于地理空间拓扑网络同时也源于地理空间拓扑网络,这主要因为业务关系网络往往是抽象的、看不见的,它的功能的实现也必须通过地理空间层的各种实体进行实现,如公路、铁路、水路、航线、管道甚至网线等。另外,本文设定所研究的装备保障业务网络为连通网络,即其对应的空间地理网络是连通的,如图2中节点5和节点4之间虽然没有直接的实体连接路径,但是由于其二者存在业务关系,那么对应的业务负载可从节点5通过节点3或者节点6到达节点4。

图2 装备保障网络结构示意图

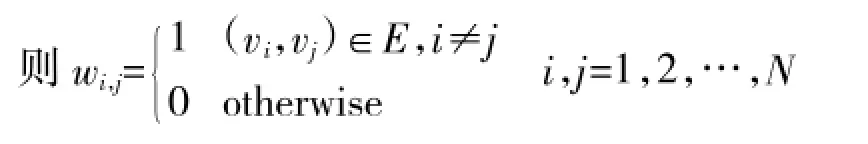

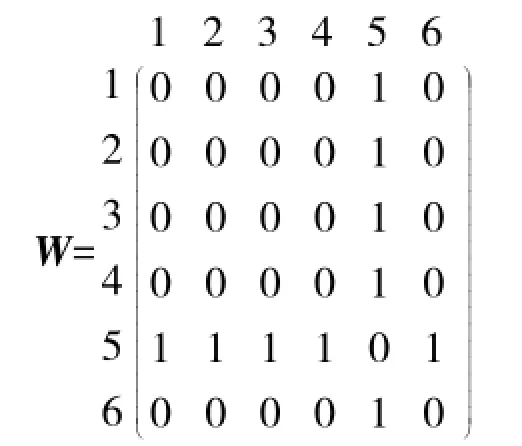

(3)网络拓扑,为了研究网络拓扑模型的性质,将该网络用一个矩阵来表示,也称网络结构邻接矩阵,其表征网络中各节点之间的连接关系的有无。如果用wi,j表示节点vi,vj连接情况,

称[wi,j]N×N为图G的邻接矩阵。其中N表示网络中节点的总数。

对应图2所示业务结构层,有连接关系矩阵,

2.2 模型的基本假设

在分析大量外军和我军装备保障现行体制的基础上,对装备保障网络模型进行如下假设:

一是上下级之间为3∶3编制,即设定1个战区辖3个集团军,1个集团军辖3个师,以此类推;

二是忽略各专业兵种和保障职能的区别,设每级为一综合装备保障实体,兼具管理、修理、供应、训练等保障职能。

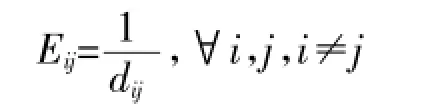

从而对这些信息进行整理分析后,得到了一个包括121个节点、546条边的装备保障网络(见图3b),为了对比分析,文中给出了严格树状拓扑结构条件下的装备保障网络(见图3a,121个节点、120条边)和全连通网络模型(见图3c,121个节点、7260条边)。

图3 典型战区装备保障拓扑网络结构图

3 装备保障网络结构脆弱性分析

3.1 失效模式

对于复杂网络失效模式的研究,比较全面的要数Holme[8]等的研究工作,其综合研究了根据初始网络和当前网络节点的度、介数分步骤移除节点或边,一般一次移除一个节点或边。另外比较有特色的就是国防科技大学吴俊副教授研究的不完全信息条件下的故障失效模式[9],由于篇幅关系,在此不再赘述。

借鉴文献[10]的观点,为开展装备保障网络结构脆弱性的研究,本文进行了网络节点(边)的独立失效性假设。所谓网络节点(边)的独立时效性是指:一个节点(边)的失效不会导致其他节点(边)失效。与大多数文献相同[20],文中主要研究随机性攻击(Random Failure)和基于节点度的选择性攻击(D-based attack)两种攻击模式。所谓随机性攻击就是指网络中节点(边)以某种概率被随机破坏,或网络中节点由于自身原因引起的故障性失效;选择性攻击,也称蓄意攻击,则是网络节点(边)按照一定的策略(文中按节点度的大小顺序)被破坏,从攻击者的角度就是有选择性地进行攻击,例如,敌人在选择攻击目标时,总是先选择重要的军事目标,而不是随机破坏。

值得说明的是,按照节点度的大小进行攻击时,根据是否重新计算剩余网络中节点的度还可以分为:按照初始网络的节点度进行攻击(ID-based attack)和每次攻击当前网络中节点度最大的节点(RD-based attack),文中为了简便分别称之为一次性打击和二次性打击,二者的区别在于是否重新评估计算剩余网络中节点的度来调整打击策略。

3.2 测度指标

网络中节点遭到攻击后,必将引起网络拓扑结构和连通性能的改变,以下是比较简单和常用的测量特征参数[11-12]:

(1)连通节点数目:指网络失效后除孤立节点之外所有剩余节点的数目;

(2)连通子图数目:指某些节点失效后网络分裂成不同连通子图的数目;

(3)最大连通子图:指将图中所有节点用最少的边连接起来的子图。对于文中所示装备体系而言,在初始状态时,最大连通子图的节点数目为121,即初始网络是一个全连通无向图。随着网络中的节点受到攻击,最大连通子图的相对大小会逐渐变小;

(4)全网连通效率

定义节点i到节点j的连通效率为:

其中,dij为节点i到节点j的最短距离。则全网连通效率为:

式中:N为网络节点总数。

3.3 仿真分析

文中基于Matlab7.0软件平台,以图3所示装备保障网络拓扑邻接矩阵为原型,研究了随机失效和蓄意攻击两种失效模式,每次(Step)失效节点数目为1,经过50次仿真试验,得出如下仿真结果:

3.3.1 仿真试验1

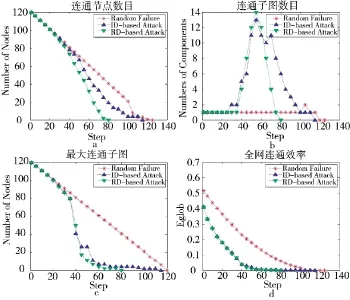

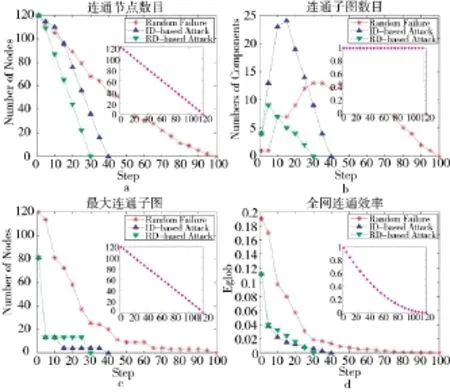

针对图3b所示装备保障网络,考虑Random Failure、ID-based attack和RD-based attack等3种失效模式进行仿真试验,以下为仿真结果(见图4)。

图4 装备保障网络结构脆弱性分析1

3.3.2 仿真试验2

为了对比分析,文中特别对图3a、c所示的装备保障网络模型进行与上述相同的失效模式仿真试验,以下为仿真结果(见图5)。

图5 装备保障网络结构脆弱性分析2

3.3.3 结果分析

通过分析上述仿真结果,可以得到以下几点结论或启示:

(1)对于本文所构建的装备保障网络模型(见图3b),相对于随机攻击来说,按照网络节点的度攻击模式(ID或RD)具有较高的攻击效率(见图4b)。在这种模式下,仅需攻击网络中一半左右度数较大的节点,就可以使得网络迅速分割成12个以上的小群体,而对于随机攻击,则很难破坏网络的整体连通性。这就意味着在网络化装备保障体系建设过程中,应该尽可能避免度数较大的节点出现,如文中的战区级保障节点,应当实施分散建设,但是随之带来则是因为分散建设导致的保障效益不高和不便于管理等若干问题,这些也应该注意和考虑。

(2)不难发现,二次打击模式(RD-based Attack)相比于一次打击模式(ID-based Attack)具有较高的攻击效果(见图4a和图5a)。这就启示我们在攻击对方保障节点时,最有效的攻击方式为在每次攻击后重新评估网络中的最重要节点,而不是想当然地按照给定的节点重要度顺序逐次进行攻击。这也从另外一方面说明战场损伤评估的重要性。

(3)通过图4和图5的对比数据发现,全连通网络模型的抗毁性最好,文中给出的装备保障网络模型的抗毁性次之,按照严格树状的网络模型的抗毁性最差。从而,在装备保障网络建设过程中,应该尽可能地打破不同编制、体制之间的限制,加强不同保障实体之间的联系,以提高抗毁性。

4 结束语

本文借鉴复杂网络理论相关研究成果,对其进行适当的调整和改进,构建了与现实情况相符合的装备保障网络拓扑结构模型,并结合典型的攻击模式和测度指标,仿真分析了不同失效模式下装备保障网络的脆弱特性。最后对仿真结果的分析可以很好地解释现实装备保障体系建设过程中一些问题,可以为装备保障建设工作提供借鉴和参考。

另外,本文仅对装备保障网络拓扑结构脆弱性进行了简要的分析,其仅冰山之一角。比如,因为现实中装备保障网络中各保障实体之间不仅存在着连接,而且连接的强度也往往是不同的;节点的失效也不一定是完全孤立的。那么如何对装备保障网络加权,加权后装备保障性能将如何变化,节点失效会如何影响其他节点等一系列问题都有待进一步深入研究。

[1]WattsD J,StrogatzS H.CollectiveDynamicsof“Small-world”Networks[J].Nature,1998(393):440-442.

[2]Barabási A L,Albert R.Emergence of Scaling in Random Networks[J].Science,1999(286):509-512.

[3]Boccaletti S,Latora V,Moreno Y,et al.Complex Networks: Structure and Dynamics[J].Physics Reports,2006(424): 175-308.

[4]郭静.基于复杂网络理论的电力通信网脆弱性分析[J].电力系统通信,2009(9):6-10.

[5]宗跃光,陈眉舞,杨伟,等.基于复杂网络理论的城市交通网络结构特征[J].吉林大学学报(工学版),2009,39(4): 910-915.

[6]李勇.物流保障网络级联失效抗毁性研究[D].长沙:国防科技大学博士论文,2009.03:15-16.

[7]汪小帆,李翔,陈关荣.复杂网络理论及其应用[M].北京:清华大学出版社,2006:10-46.

[8]Holme P,Kim B J,Yoon C N,et a1.Attack Vulnerability of Cornplex Networks[J].Physical Review E,2002,65(5): 106-109.

[9]吴俊,谭跃进,邓宏钟,等.基于不等概率抽样的不完全信息条件下复杂网络抗毁性模型[J].系统工程理论与实践,2010,30(7):1207-1217.

[10]赵娟,郭平,吴俊,等.复杂网络可靠性研究进展[J].后勤工程学院学报,2010,26(5):72-79.

[11]王志强,徐瑞华.基于复杂网络的轨道交通网络可靠性仿真分析[J].系统仿真学报,2009,21(20):6670-6674.

[12]Seaton K A,Hackett L M.Station Trains and Small-world Networks[J].Physica A,2004(339):635-644.

Structural Vulnerability Analysis of Equipment Support Network Based on Complex Networks

ZHANG Yong1,SUN Dong2,LIU Ya-dong3,YANG Hong-wei1,GUO Zhi-hui2

(1.Academy of Armored Force Engineering,Beijing 100072,China;

2.Institute of Military Transportation of the General Logistics,Tianjin 300161,China;

3.Academy of Military Transportation,Tianjin 300161,China)

It is the key issue of the construction of equipment support systems that the integration of equipment support is realized by networking.Based on analysis of the basic theory of complex networks structural vulnerability,the nodes and links in the equipment support network are defined,and the topology model of typical equipment support network is built;the random failure and deliberate attack failure for the equipment support network is put forward,and the simulation of structural vulnerability under the different topology model and different mode of failure for the equipment support network is carried out,and the research provide reference for the construction and protection of the equipment support network.The results shows that setting more links between the different equipment support units can improve the invulnerability of equipment support network with the purpose of defense. On the other hand,the mode of attacking based on the evaluations of the last attack can upgrade the efficiency rapidly with the aim of paralyzing the equipment support network.

complex networks,equipment support networks,vulnerability,topology,simulation

E92;TP306

A

1002-0640(2015)01-0092-04

2013-11-05

2014-02-07

军队科研计划基金资助项目(2010CX02)

张勇(1984-),男,山东济宁人,博士研究生。研究方向:装备保障系统运行与优化。