基于模糊数学的MANET恶意节点识别

2014-08-05龚旭东陆琦玮

王 亚,熊 焰,龚旭东,陆琦玮

(1. 中国科学技术大学计算机科学与技术学院,合肥 230027;2. 阜阳师范学院计算机与信息学院,安徽 阜阳 236037)

基于模糊数学的MANET恶意节点识别

王 亚1,2,熊 焰1,龚旭东1,陆琦玮1

(1. 中国科学技术大学计算机科学与技术学院,合肥 230027;2. 阜阳师范学院计算机与信息学院,安徽 阜阳 236037)

移动Ad hoc网络(MANET)是一种无线自组织网络,易受内部恶意节点攻击。针对由于网络内部攻击行为复杂而导致内部恶意节点不易识别的问题,提出一种基于模糊数学理论的MANET内部恶意节点识别方法。通过分析节点通信行为,建立由节点平均包转发延迟、转发率和丢包率组成的属性向量,利用最大隶属度原则进行分类识别。设置不同的仿真场景和恶意节点密度,采用NS2软件进行仿真实验,结果表明,该方法能识别多数内部恶意节点,虽然恶意节点密度对识别结果影响较大,但在恶意节点密度为30%的情况下,仍能保持96%以上的识别率和5%以下的误检率。

移动Ad hoc网络;恶意节点;模式识别;模糊数学;隶属度

1 概述

随着移动通信技术和设备的迅速发展,移动Ad hoc网络(Mobile Ad hoc Network, MANET)已经在安全通信领域[1]得到了广泛应用。MANET是由相互合作的移动节点组成的自组织无线网络,无需基础网络设施即可通信。网络节点不仅具有主机功能,同时还兼具报文转发的路由功能。但MANET采取合作的路由机制,缺乏中心管理节点,很难确保在网络中合作节点是正常的。另外节点在移动过程中致使网络拓扑结构动态变化,使得检测和识别恶意节点比较困难。同时节点能量有限,使得设计安全方案时,需要注意方案的复杂性。

网络攻击可以从协议各层发起,若由路由层发起的攻击,则具有攻击性强的特点,是目前网络攻击研究的热点[2],该层攻击可以分为外部攻击和内部攻击。外部攻击主要针对无正确授权的控制包和数据包,因此,可采用密码和认证机制很容易地阻止该类攻击。而内部攻击是由内部被俘节点发起的[3],并且节点已经获取认证和密码信息,即通过了身份认证,所以,其发起的攻击行为更具有破坏性。由于恶意节点总是通过与其他节点进行通信来发起网络攻击行为。比如,贪婪攻击(Greedy)——节点对收到的数据包不继续转发,而优先发送自己的数据包,和拒绝服务攻击中的消息延迟转发攻击类似;选择性转发(Selective Forwarding)——选择性丢弃一些数据包;黑洞攻击(Blackhole)——通过谎称到目的地的新鲜路径,吸引所有的数据包,但并没有转发到目标,即丢掉需要转发的所有数据包,也是拒绝服务攻击的一种。这些内部网络攻击形式,直接干扰了MANET正常通信,造成严重的网络通信安全问题。因此,研究如何识别内部恶意节点具有重要意义。

在日趋复杂的网络环境下,处理信息具有不确定性,也即由于信息差异的中间过渡性所引起划分上的不确定性,使其具有“亦此亦彼”的模糊性,因此信息完全归属的分类是很难获得的,并且由于MANET的计算和存储能力有限,使得传统的识别分类算法已经不能满足MANET的需求[4]。如:K最近邻(K-Nearest Neighbor, KNN)算法需要的计算量和存储量太大;最大似然方法处理缺乏先验知识的多维复杂问题效果不佳;SVM虽然对小样本的二分类问题有很好的分类性能和泛化能力,但对于复杂问题,提取的支持向量很多,对计算和存储要求很高;BP算法对复杂问题具有良好的拟合能力,但泛化能力较差,且训练方法十分复杂。

针对上述模糊不确定性问题,研究者通常采用模糊数学理论来解决[5]。模糊数学是处理模糊信息的工具,用数学的方法去描述模糊现象,揭示模糊现象的本质和规律。在科学分析和决策中,经常需要对某一事物进行判断、识别和归类。在处理一些模式识别的问题,如图像、文字的识别,疾病、故障的诊断,矿藏情况的判别,指纹、脸形的识别[6]等,以及传感器信息融合目标识别[7]中,都取得了较成功的应用。此外,文献[8-9]将模糊数学理论应用在网络安全领域进行攻击识别,从而对入侵检测系统性能进行综合评判。

本文主要针对MANET中从路由层发起攻击的内部恶意节点,分析节点通信行为,确定内部恶意节点的属性,并建立由多个属性组成的属性向量,采用模糊数学理论进行恶意节点识别。

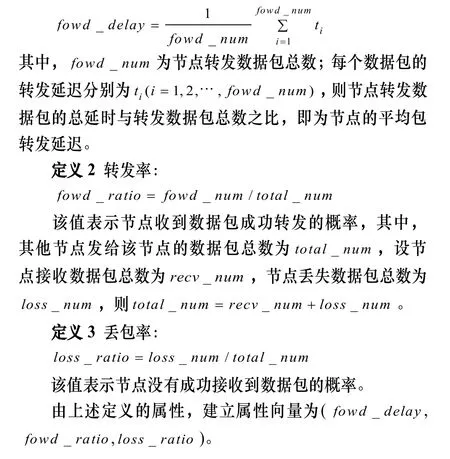

2 节点属性建模

内部恶意节点破坏网络通信状态和路由信息的完整性及正确性[10],阻碍节点间正常通信,并且消耗有限的网络资源,对网络通信的危害较大。上文介绍的几种攻击形式,虽然攻击方式各有不同,但总体上都可以看成是拒绝服务攻击中的连通性攻击。所以,需要分析节点的通信行为,确定识别内部恶意节点几个属性,并建立由多个属性值组成的属性向量[11]。

在MANET数据包传输过程中,若某节点是目标节点,则成功接收数据处理;若是中间节点,则根据路由协议进行转发数据包,正常转发时包转发率、包平均转发延迟时间以及丢包率都在一定的范围内浮动[12]。若有破坏正常网络通信行为的内部网络攻击行为出现,则这些值会出现大幅度的变化。所以,在考虑节点是否积极参与数据传输,也即通信行为是否正常,同时参考文献[3,11],选取和内部恶意节点通信行为密切相关的3个属性:节点的平均包转发延迟,转发率和丢包率。

定义1 平均包转发延迟:

3 基于模糊数学理论的恶意节点识别算法

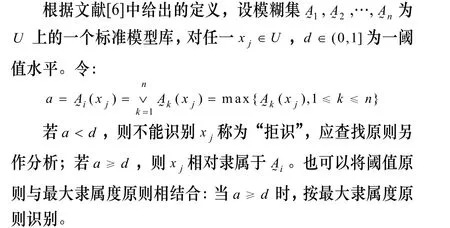

3.1 最大隶属度原则

3.2 阈值原则

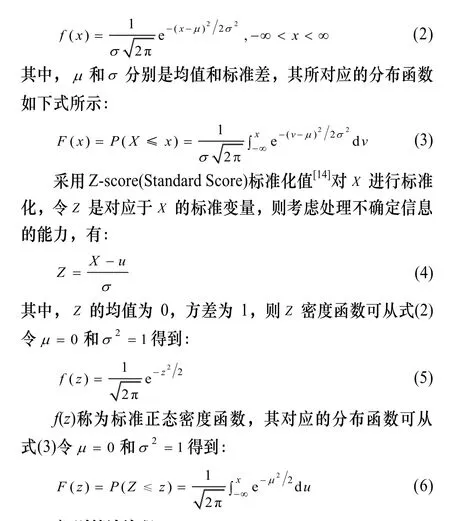

3.3 正态分布

3.4 识别算法流程

一般模式识别过程可分为信息(数据)获取、特征提取和选择、建立隶属函数和匹配分类4个步骤,在最后步骤运用模糊数学理论,即为模糊模式识别。

步骤1信息(数据)获取。在仿真实验中利用脚本文件收集正常数据集作为样本进行分析,收集恶意节点攻击数据集作为识别对象,该步是整个实验的前提工作。

步骤2特征提取和选择。从识别对象中提取和识别相关特征,并度量这些特征。即对记录仿真过程trace文件,利用第2节中节点属性建模中定义的公式,提取出所需各节点属性值,其特征提取过程如下:(1)对无线trace旧格式文件进行分析;(2)记录事件动作(发送、转发和丢弃);(3)记录事件发生的节点号、时间;(4)根据公式得到节点的转发延迟、转发率和丢包率。

步骤3建立隶属函数。模糊模式识别中,如何构建隶属函数是个难点。在提取属性参数时,由于节点属性值具有随机性,符合正态分布,因此可以使用正态形隶属函数。

步骤4匹配分类。选择最大隶属原则作为识别判决准则,并用之待识别对象,其匹配分类过程如下:(1)统计各属性的均值与方差;(2)利用式(4)对各属性标准化,使其服从标准正态分布;(3)利用式(6)得到各属性的隶属度;(4)根据最大隶属度原则,利用式(1)对各属性的隶属度进行比较;(5)将得到的识别对象最大隶属度与设定阈值进行比较;(6)获得识别分类结果。

4 实验仿真

4.1 实验场景设置

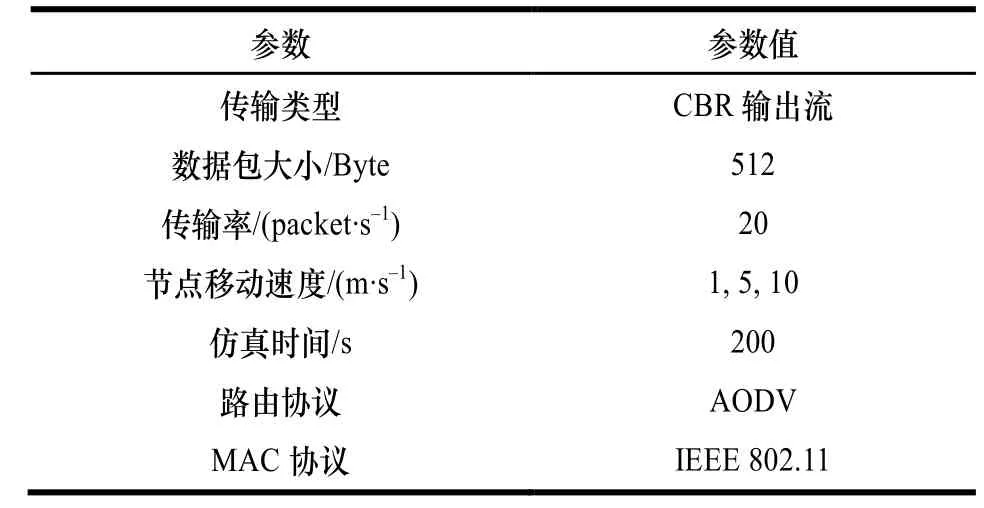

本文实验采用NS2软件[15]进行仿真,版本为2.35,仿真测试参数的设置如表1所示。

表1 仿真测试参数设置

设置多种场景:场景1:网络覆盖范围:670 m×670 m,节点数:20个;场景2:网络覆盖范围:1 000 m×1 000 m,节点数:50个,其他参数如表1所示。其中,场景2节点密度要高于场景1节点密度。根据表1中测试参数,使用cbrgen工具来产生CBR流量,生成流量文件。同时使用setdest来随机产生无线网络仿真所需场景,生成随机移动场景文件,并且节点分别以3种速度在网络覆盖范围内移动,移动暂停时间都设为30 s。

4.2 仿真过程

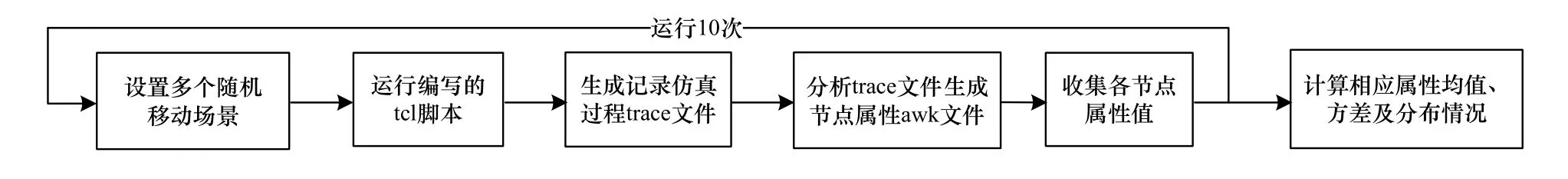

针对设置的多个随机移动场景,运行tcl脚本文件,仿真结束后生成记录仿真过程的trace文件[16]。然后利用awk工具对trace文件进行分析,生成awk文件,以获取各节点相应属性。将设置的仿真场景运行10次,即可收集10组样本集,以便分析得出相应属性均值、方差及分布情况。仿真过程如图1所示。

图1 仿真过程

5 实验数据分析

5.1 正常样本集处理

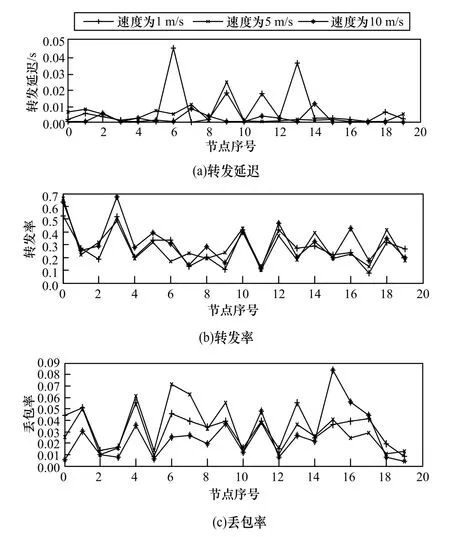

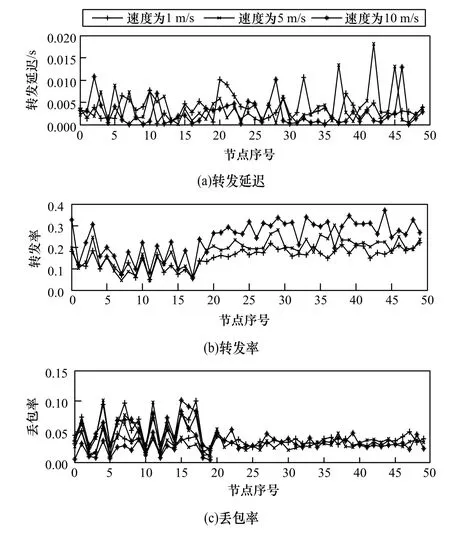

对收集的10组正常数据样本进行处理,根据场景特征即节点个数和移动速度,得到该场景下所有节点相应属性的均值和标准差,处理结果如图2和图3所示。图3中所示场景节点密度要高于图2节点密度。可以看出,图3中各节点的属性值趋于平稳,而图2中会出现一些小的波动。分析发现在相对稀疏的节点密度场景中,可能会出现离群节点,其属性值和其他节点差别较大。因此,可以得出结论:不同节点密度的场景对节点检测结果会有一定影响。

图2 不同速度下3个属性的平均值(20个节点)

图3 不同速度下3个属性的平均值(50个节点)

可以看出,当存在离群节点时,节点属性值波动范围较大,但从总体分析来看,各节点属性值均在一个范围内进行较小的波动。在不同的节点移动速度下,以上多个属性图中3条曲线都基本吻合,这说明节点的移动速度对3个属性值的统计影响并不大。因此,下文实验选择了中间速度5 m/s为节点的移动速度。

5.2 恶意节点添加

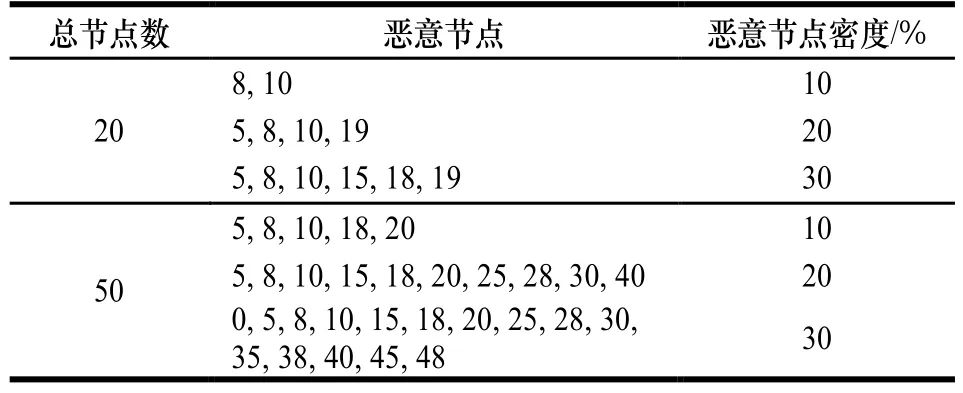

仿真实验采用AODV路由协议,修改源码aodv.cc和aodv.h,设置3类恶意标签greedy、selectfowd和blackhole,分别实现贪婪攻击、选择性转发和黑洞攻击,并在相应的tcl脚本文件中添加恶意节点。由于恶意节点密度会对识别结果造成影响,因此在场景布置中又分别设置了不同恶意节点密度,以观察恶意节点密度对识别恶意节点的影响程度,具体如表2所示。

表2 不同场景中恶意节点布置情况

5.3 识别过程及结果

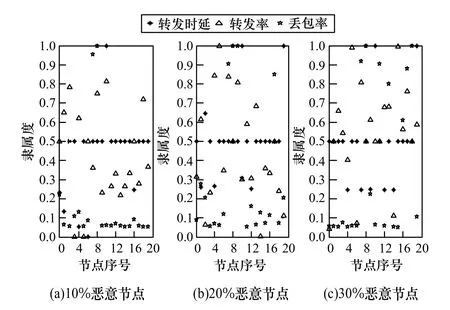

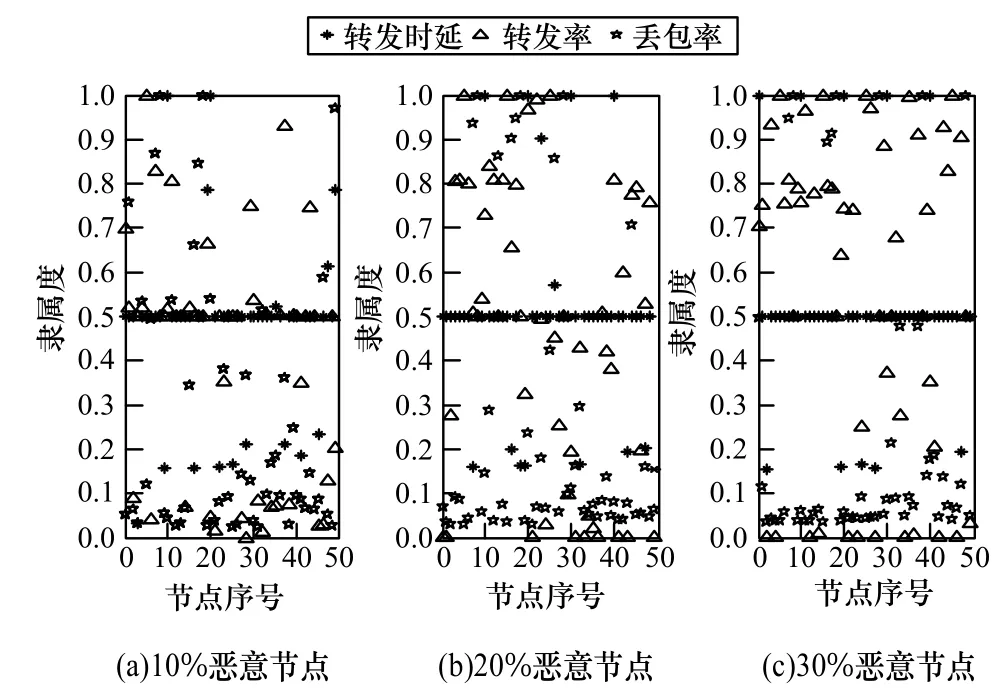

图4 不同恶意节点密度下3个属性值的隶属度(20个节点)

图5 不同恶意节点密度下3个属性值的隶属度(50个节点)

若仅以最大隶属度值进行判断,会出现较高的误判率,由于每个属性的评判标准存在一些差异,不能用统一标准去衡量。因此,为提高识别率、降低误判率,本文分别对每类隶属度值设置相应阈值,进而将最大隶属度原则与阈值原则结合进行识别。通过对不同恶意节点密度场景进行多次实验,取10次实验数据最终确定相应阈值为

对恶意节点识别结果,主要从正确识别率和错误判断率2个指标进行比较,其中:节点识别率=正确识别为恶意节点数/总的恶意节点数×100%;节点误判率=错误识别为恶意节点数/总的正常节点数×100%。分析图4可知,在恶意节点密度为10%的20个节点场景中,节点的识别率很高,基本保持在100%;误判率较低,基本保持在1%左右。但在多次实验中,偶尔会出现设置的恶意节点在场景中成为离群节点,会导致识别率急剧下降,所以,对节点识别率及误判率的统计取10次实验均值。在场景2中,没有出现类似情况。而随着恶意节点密度增加,误判率会有所上升,上升至3%~4%;识别率会降至98%左右。在恶意节点密度为10%的50个节点场景2中,节点识别率和误判率都有所下降,识别率在98%,误判率在2%~3%。而随着恶意节点密度增加,误判率会有所上升,上升至3%~5%;识别率会降至96%左右。对实验数据分析可以看出,当恶意节点密度过大时,节点间相互影响程度会逐渐提高,识别率和误判率都会受到很大影响。当节点密度过大,网络通信会变得繁忙,节点间的通信冲突也会增加有限的网络带宽。

6 结束语

针对网络内部攻击行为复杂性使内部恶意节点不易识别的问题,本文提出基于模糊数学理论识别内部恶意节点的方法。分析节点通信行为,提取节点的包转发延迟、转发率和丢包率3个属性,在对属性建模的基础上,通过最大隶属度原则识别恶意节点。采用NS2进行仿真验证,结果表明,本文方法能识别多数的内部恶意节点。从实验结果看,节点移动速度对节点识别率和误判率影响不大,但节点数量和恶意节点密度产生的影响较大。随着节点恶意密度增加,误检率会有所提升,但本文方法在50个节点恶意节点密度为30%时,误检率能到达5%以下,识别率能达到96%以上。为更好地提高识别率和降低误检率,可继续在此基础上进行优化学习。

[1] 易 平, 蒋嶷川, 张世永, 等. 移动Ad hoc 网络安全综述[J].电子学报, 2005, 33(5): 893-899.

[2] Ehsan H, Khan F A. Malicious AODV: Implementation and Analysis of Routing Attacks in MANETs[C]//Proc. of TrustCom’12. Liverpool, UK: IEEE Press, 2012: 1181-1187.

[3] Liu Fang, Cheng Xiuzhen, Chen Dechang. Insider Attacker Detection in Wireless Sensor Networks[C]//Proc. of INFOCOM’07. Anchorage AK, USA: IEEE Press, 2007: 1937-1945.

[4] Sun Bo, Lawrence O, Xiao Yang, et al. Intrusion Detection Techniques in Mobile Ad Hoc and Wireless Sensor Networks[J]. Wireless Communications, 2007, 14(5): 56-63.

[5] Gong Xudong, Xiong Yan, Lu Qiwei. A Trusted Ad Hoc Routing Protocol Based on Fuzzy Mathematics[J]. Chinese Journal of Electronics, 2013, 22(1): 155-159.

[6] 张曾科. 模糊数学在自动化技术中的应用[M]. 北京: 清华大学出版社, 1997.

[7] 刘 兵, 李 辉, 邢 刚. 基于加权证据理论的模糊信息融合目标识别[J]. 计算机工程, 2012, 38(15): 172-174.

[8] Cao Yan, Zhang Lijuan, Wu Hao. An Evaluation System for Network Attack Effect Based on Fuzzy[C]//Proc. of EBISS’09. [S. l.]: IEEE Press, 2009: 1-5.

[9] 穆成坡, 黄厚宽, 田盛丰. 基于多层模糊综合评判的入侵检测系统报警验证[J]. 计算机应用, 2006, 26(3): 553-557.

[10] Nadeem A, Howarth M. A Survey of MANET Intrusion Detection & Prevention Approaches for Network Layer Attacks[J]. Communications Surveys & Tutorials, 2013, 15(4): 2027-2045.

[11] 刘华博, 崔建明, 戴鸿君. 基于多元分类的无线传感器网络恶意节点检测算法[J]. 传感技术学报, 2011, 24(5): 771-777.

[12] Yu Zhenwei, Tsai J J. A Framework of Machine Learning Based Intrusion Detection for Wireless Sensor Networks[C]// Proc. of SUTC’08. [S. l.]: IEEE Press, 2008: 272-279.

[13] 梁保松, 曹殿立. 模糊数学及其应用[M]. 北京: 科学出版社, 2007.

[14] Srinivasan R A, Spiegel M R, Schiller J J. 全美经典学习指导系列·概率与统计[M]. 孙山泽, 戴中维, 译. 北京: 科学出版社, 2002.

[15] 于 斌. NS2与网络模拟[M]. 北京: 人民邮电出版社, 2007.

[16] 柯志亨, 程荣祥, 邓德隽. NS2仿真实验: 多媒体和无线网络通信[M]. 北京: 电子工业出版社, 2009.

编辑 金胡考

Malicious Node Identification in MANET Based on Fuzzy Mathematics

WANG Ya1,2, XIONG Yan1, GONG Xu-dong1, LU Qi-wei1

(1. College of Computer Science and Technology, University of Science and Technology of China, Hefei 230027, China; 2. School of Computer and Information, Fuyang Teachers College, Fuyang 236037, China)

Mobile Ad hoc Network(MANET) is a wireless Ad hoc network, and it is vulnerable to be attacked by inside malicious nodes. For the complexity of inside attack behavior, the malicious nodes are difficult to be identified. In order to solve this problem, this paper presents a method of identifying inside malicious nodes based on fuzzy mathematics. By analyzing the node’s communication behavior, it finds an attribute vector which consists of node’s average packet forwarding delay, forwarding ratio and packet loss ratio, then classifies it using the principle of maximum membership grade. Experiment simulates on the NS2 software, and sets different simulation scenarios and malicious node density. The simulation results show that the moving speed of nodes has little impact on the recognition results, while the malicious density has larger impact. Even the malicious nodes are rather dense, reaching 30%, a high recognition ratio still maintains more 96%, and the false recognition ratio is less 5%.

Mobile Ad hoc Network(MANET); malicious node; pattern recognition; fuzzy mathematics; membership grade

10.3969/j.issn.1000-3428.2014.05.028

国家自然科学基金资助项目(61170233, 61232018, 61300170);全国统计科研计划基金资助项目(2012LY009)。

王 亚(1980-),女,讲师、硕士,主研方向:网络安全,模式识别;熊 焰,教授、博士生导师;龚旭东、陆琦玮,博士研究生。

2013-05-28

2013-07-01E-mail:wangya@fync.edu.cn

1000-3428(2014)05-0134-05

A

TP393.08