云存储中一种抗窃听攻击的弱安全再生码

2014-05-30王会梅

刘 建 王会梅 鲜 明 黄 昆

云存储中一种抗窃听攻击的弱安全再生码

刘 建*王会梅 鲜 明 黄 昆

(国防科技大学电子信息系统复杂电磁环境效应国家重点实验室 长沙 410073)

纠删码和再生码是保证云存储可靠性的有效机制,但是它们并不能提供节点被窃听情况下存储数据的机密性。该文设计了两类抗窃听攻击的弱安全再生码方案,方案结合All-or-Nothing变换与精确修复再生码策略,保证了攻击者在窃听能力有限的情况下无法获取关于原始数据符号的任何有意义信息,同时具有较小的数据修复带宽。该文给出了通用编码构造方法,证明了其安全性,并通过实验进行了对比分析,结果表明与其它安全再生码相比该方案的编解码时间更短,且具有更好的秘密数据存储能力。

云存储;再生码;安全;窃听;All-or-Nothing变换

1 引言

本文主要结构如下:第2节主要介绍一些基本知识、模型和准则;第3节介绍了弱安全最小带宽再生码和弱安全最小存储再生码并给出了通用的编码构造方法;随后在第4节进行了安全性分析、设计实验分析了计算复杂度、存储开销等方案性能;第5节总结全文。

2 模型与准则

2.1 All-or-Nothing 变换

该变换由Rivest[16]首先提出,保证了攻击者在获得全部密文之前无法获取任何单个明文符号。定义如下:

2.2 攻击者模型

2.3 安全准则

3 抗窃听攻击的弱安全再生码

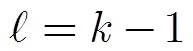

3.1 弱安全最小带宽再生码(WSMBRC)

WSMBRC方案主要包括3个过程,分别是数据编码与分发、失效数据修复以及数据重构与恢复。其中失效数据修复过程与传统PM-MBR相同,下面主要介绍其余两过程:

(1)数据编码与分发

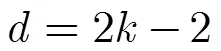

式中=(+1)/。

(2)数据重构与恢复

3.2 弱安全最小存储再生码(WSMSRC)

类似地,WSMSRC也主要包括3个过程:数据编码与分发、失效数据修复以及数据重构与恢复。这里主要介绍第1个部分,另外两个部分参考WSMBRC,此处不再详述。

3.3 通用构造方案

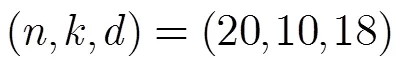

由2.1节可知,WSMBRC与WSMSRC本质上是AONT变换与PM-MBR/MSR编码的级联。如果将其中的PM-MBR/MSR编码替换为其它采用精确修复策略的MBR/MSR编码(如图1所示),只要相关参数满足特定条件,就可以保证数据存储的弱安全。对于其安全性证明及需要满足的条件将在4.1节详细分析。

4 讨论

4.1 安全性分析

图1 弱安全再生码构造方法

证毕

图2 MSR情况下数据重构示意图

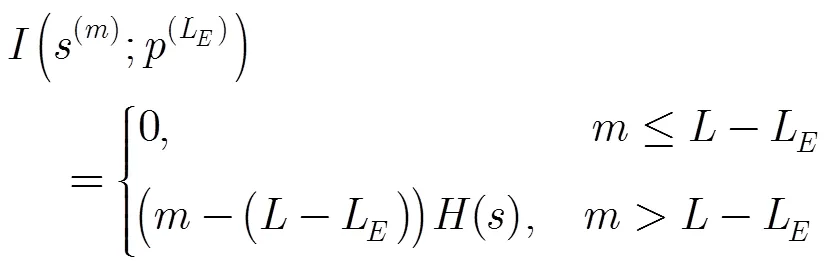

此时攻击者所获取的数据量为

(4)窃听能力对安全性的影响 方案利用范德蒙矩阵实现了AONT变换,由文献[5]中的定理1可知:

4.2 实验结果及其分析

图3 WSMBRC方案数据编码上传过程

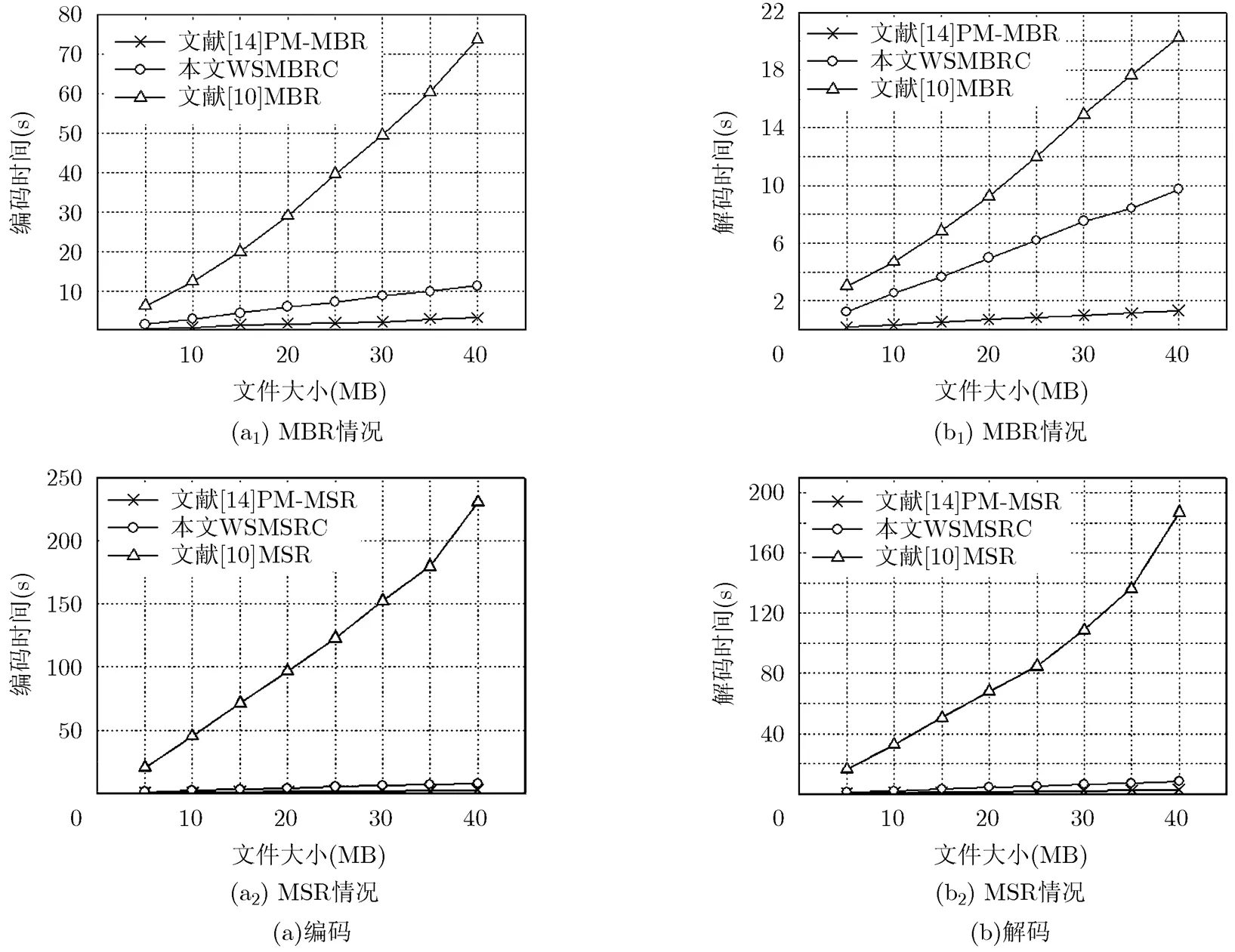

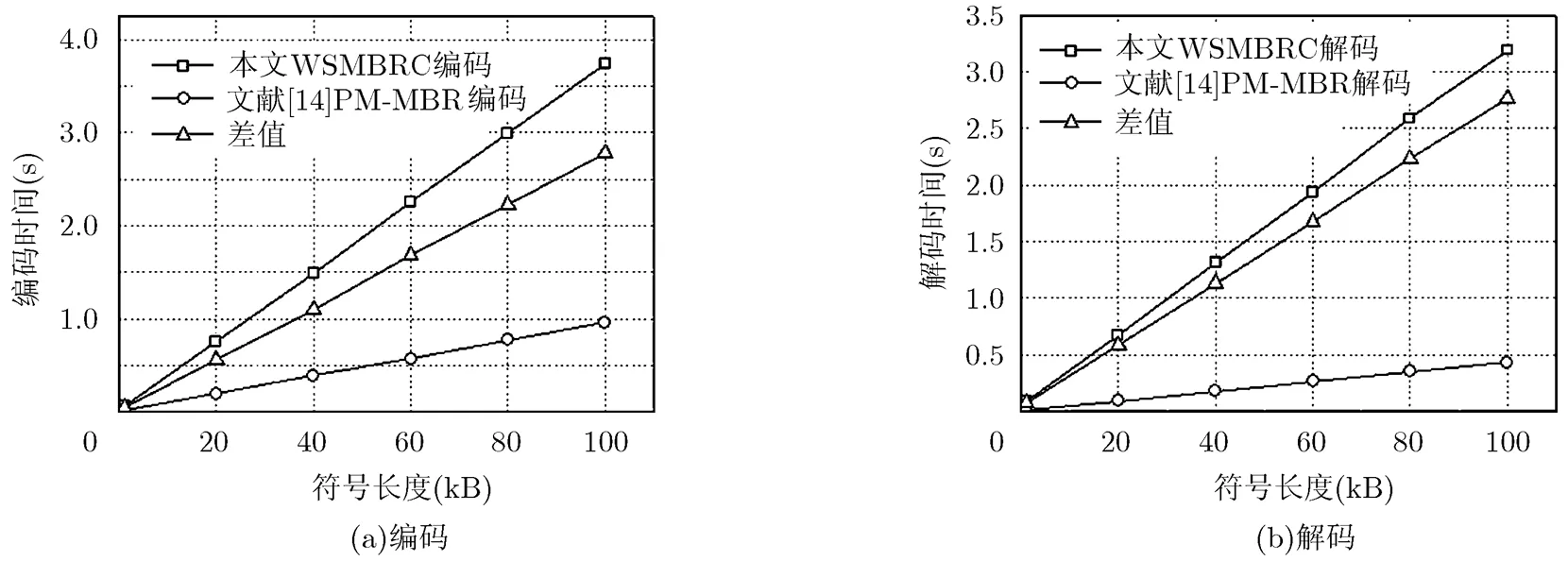

图4 方案编解码时间对比

本文方案计算复杂度虽然优于文献[10]方案,但是仍增加了数据上传和下载时延,因此适用于保存归档数据,而且对实时性要求不高的存储场合,这与传统的非系统再生码/纠删码的应用场合是一致的。

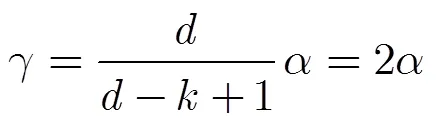

表1 MSR情况下存储空间对比(MB)

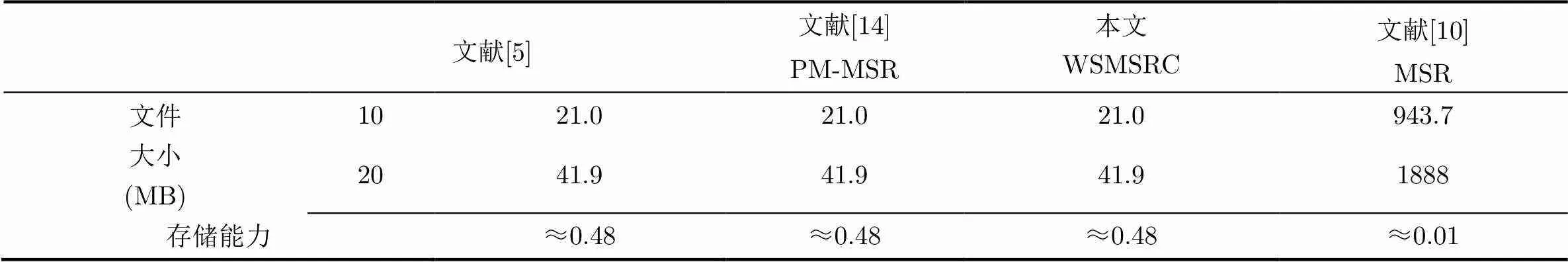

表2 MBR情况下存储空间对比(MB)

5 结束语

本文主要考虑云存储系统中部分节点被窃听的条件下数据存储的安全性,针对传统纠删码或再生码策略无法提供该类安全需求的问题,提出了基于AONT变换和精确修复再生码的弱安全再生码——WSMBRC和WSMSRC,随后给出了通用的编码构造方案并证明了其安全性。该方案具有如下特点:其安全性不依赖于传统加解密体制,不需要密钥管理与分配等操作,因而具有较低的系统设计复杂度;相比其它安全再生码方案具有较小的编解码时间;提供弱安全保证,即当攻击者窃听能力低于门限值时无法获取关于原始数据符号的任何有意义信息;与其它门限存储方案相比,具有较低的失效数据修复带宽,且没有造成任何的存储容量损失,即安全存储的信息量达到了系统存储容量。

本文利用线性AONT变换实现了弱安全性,但造成了较大的计算复杂度。因此如何降低方案的计算复杂度,以及非线性AONT变换对数据安全性和计算复杂度会产生何种影响将是下一步的工作方向。

图5 编解码时间随符号长度变化情况

[1] Bessani A, Correia M, Quaresma B,.. DepSky: dependable and secure storage in a cloud-of-clouds[C]. Proceedings of ACM EuroSys, Salzburg, Austria, 2011: 31-46.

[2] Dimakis A G, Godfrey P G, Wu Y,.. Network coding for distributed storage systems[J]., 2010, 56(9): 4539-4551.

[3] Shamir A. How to share a secret[J]., 1979, 22(11): 612-613.

[4] Yamamoto H. Secret sharing system using (,,) threshold scheme[J].(), 1986, 69(9): 46-54.

[5] Oliveira P F, Lima L, Vinhoza T T V,.. Coding for trusted storage in untrusted networks[J]., 2012, 7(6): 1890-1899.

[6] Kurihara M and Kuwakado H. Secret sharing schemes based on minimum bandwidth regenerating codes[C]. 2012 International Symposium on Information Theory and its Applications (ISITA), Honolulu, Hawaii, USA, 2012: 255-259.

[7] Rawat A S, Koyluoglu O O, Silberstein N,.. Optimal locally repairable and secure codes for distributed storage systems[OL]. http://arxiv.org/pdf/1210.6594v2.pdf, 2013.

[8] Rawat A S, Koyluoglu O O, Silberstein N,.. Secure locally repairable codes for distributed storage systems[OL]. https://webspace.utexas.edu/ok756/www/pdfs/ISIT13\_SecrecyLocal.pdf, 2013.

[9] Pawar S, Rouayheb E S, and Ramchandran K. Securing dynamic distributed storage systems against eavesdropping and adversarial attacks[J]., 2012, 58(10): 6734-6753.

[10] Shah N B, Rashmi K V, and Kumar P V. Information-theoretically secure regenerating codes for distributed storage[C]. Proceedings of IEEE Global Communications Conference (GLOBECOM), Houston, TX, USA, 2011: 1-5.

[11] Silva D and Kschischang F R. Universal weakly secure network coding[C]. Proceedings of IEEE Information Theory Workshop (ITW), Volos, Greece, 2009: 281-285.

[12] Dimakis A G, Ramchandran K, Wu Y,.. A survey on network codes for distributed storage[J]., 2011, 99(3): 476-489.

[13] Suh C and Ramchandran K. Exact-repair mds code construction using interference alignment[J].2011, 57(3): 1425-1442.

[14] Rashmi K, Shah N B, and Kumar P V. Optimal exact-regenerating codes for distributed storage at the MSR and MBR points via a product-matrix construction[J].2011, 57(8): 5227-5239.

[15] Tamo I, Wang Z, and Bruck J. Zigzag codes: MDS array codes with optimal rebuilding[J].2013, 59(3): 1597-1616.

[16] Rivest R. All-Or-Nothing Encryption and the Package Transform[M]. New York: Springer, 1997: 210-218.

[17] Stinson D R. Something about All-Or-Nothing (transforms)[J]., 2001, 22(2): 133-138.

[18] Shah N B, Rashmi K V, Kumar P V,.. Explicit codes minimizing repair bandwidth for distributed storage[C]. Proceedings of IEEE Information Theory Workshop (ITW), Cairo, 2010: 1-5.

[19] Goparaju S, Rouayheb S E, Calderbank R,Data secrecy in distributed storage systems under exact repair[OL]. http://arxiv.org/pdf/1304.3156v2.pdf, 2013.

[20] Gohberg I and Olshevsky V. Fast algorithms with preprocessing for matrix-vector multiplication problems[J]., 1994, 10(4): 411-427.

刘 建: 男,1986年生,博士生,研究方向为网络安全.

王会梅: 女,1981年生,讲师,研究方向为网络安全、电子信息系统建模仿真与评估.

鲜 明: 男,1970年生,研究员,博士生导师,研究方向为网络安全、电子信息系统建模仿真与评估.

黄 昆: 男,1989年生,博士生,研究方向为网络安全.

Weakly Secure Regenerating Codes for Cloud Storage against Eavesdropper

Liu Jian Wang Hui-mei Xian Ming Huang Kun

(,,410073,)

Erasure codes and regenerating codes can guarantee data reliability, but fail to provide data confidential when some nodes are observed by eavesdropper. Thus, two regenerating code schemes satisfying the security property against the eavesdropper are proposed in this paper. Combining the All-or-Nothing transform and exact repair regenerating codes, the proposed schemes not only ensure that an intruder eavesdropping limited number of nodes are unable to obtain any meaningful information about the original data symbols, but also provide data reliability with low repair bandwidth. Furthermore, a general construction method is presented, and the security is proved, and the performance of the proposed scheme is evaluated by a serial of experiments. The result shows that the proposed schemes achieve faster encode/decode procedures and better secrecy capacity compared with other secure regenerating coding schemes or threshold storage schemes.

Cloud storage; Regenerating codes; Security; Eavesdropper; All-or-Nothing transform

TP393; TP309

A

1009-5896(2014)05-1221-08

10.3724/SP.J.1146.2013.01035

刘建 ljabc730@nudt.edu.cn

2013-07-16收到,2013-11-27改回