物联网空间内LBS隐私安全保护模型研究

2014-01-31路红廖龙龙

路红,廖龙龙

LU Hong1,LIAO Longlong2

1.南京理工大学紫金学院计算机系,南京210046

2.南京体育学院信息科学与技术教研室,南京210014

1.Department of Computer,Zijin College,Nanjing University of Science&Technology,Nanjing 210046,China

2.Laboratory of Information Technology,Nanjing Sport Institute,Nanjing 210014,China

1 引言

基于物联网的LBS系统通过物理空间和信息空间的感知互动,灵活高效地采集和传输各类情景感知数据,并通过通信网络将所收集到的感知数据传输到服务器端进行智能化处理,从而为用户提供可定制的个性化实时位置感知服务。一方面,由于无线传感网络、移动通信网络、移动终端设备、RFID标签等技术和设备自身存在安全漏洞,感知数据在采集和网络传输过程中面临被非法监听、干扰、窃取和篡改等安全威胁;另一方面,感知数据在服务器端存储和智能化处理过程中,由于大多数LBS系统只能对解密之后的明文数据进行挖掘和分析,使得攻击者和不法LBS服务提供商有机会获取、出售和利用服务器端的隐私数据。物联网空间内LBS服务的情景感知数据不仅包含用户身份、银行账号、当前位置、活动轨迹、行为方式、生活习惯等个人隐私信息,而且可能涉及企业的营销计划、产品信息、客户资料等商业机密。与以往基于互联网的LBS系统相比,物联网空间内的LBS系统面临更严峻的隐私安全问题。如果无法保障物联网空间内LBS服务的隐私安全,LBS服务在个人应用领域的普及和商业领域的大规模推广都会受到严重的影响,甚至带来灾难性的损失和后果。

文献[1]提出了一种基于角色访问控制机制实现的企业级RFID系统隐私安全模型,通过RFID标签信息的分块存储和加密认证防止RFID标签的恶意扫描和跟踪。文献[2]提出在物联网中应用同态加密的基本方法以及基于同态加密的数据处理流程,并分析了物联网应用服务商如何在不涉及用户隐私的前提下直接对加密的隐私数据进行分析和处理。文献[3]提出利用安全多方计算[4]保护物联网环境下的隐私安全。文献[5]提出了一种安全、高效的模糊关键字查询方案,不仅可实现加密云数据的模糊关键字查询,而且可保证查询关键字的机密性。文献[6]针对云数据存储的隐私安全问题,提出了一种支持云数据存储过程中密文检索和隐私保护的加密方法。文献[7]提出了一种可实现云端数据隐私保护和销毁控制的Dissolver系统,数据以密文形式存储在云端服务器上,使隐私数据在其整个生命周内都不会以明文形式被攻击和外泄。文献[8]基于假名隐藏理论提出利用假名替换用户真实身份方法保护用户隐私。文献[9]等提出了一种保护LBS位置隐私的群代理转发模型,其基本思想是切断位置服务请求命令和用户身份信息之间的关联性。文献[10]提出了一种利用相互邻近的多个用户位置信息构建一个混合区域,用户在进入和离开该混合区域时采用不同的身份标识码,通过消除用户在混合区域内外的位置信息与其真实身份的相关性,避免用户的真实位置和活动轨迹被泄漏和跟踪。文献[11]提出对用户位置查询请求内容采用改进的K-匿名算法进行隐私保护。

已有的相关研究分别针对RFID隐私、物联网隐私、位置隐私、轨迹隐私、查询隐私、云计算隐私等问题进行了探讨,但并没有基于物联网技术支持下的LBS服务框架深入研究其面临的隐私安全威胁,并有针对性地提出一种物联网空间内的LBS隐私安全保护方法。本文在研究物联网支持下的LBS服务框架基础上,分析其所面临的各种隐私安全问题及其安全需求,并设计了一种物联网空间内的LBS隐私安全模型。

2 物联网环境中LBS隐私安全需求

2.1 基于物联网的LBS服务框架

结合物联网信息感知与交互的特点以及位置感知服务的要求,提出一种由感知层、网络层、支撑层和应用层构成的LBS服务框架,如图1所示。

2.1.1 感知层

感知层主要通过各类终端感知设备获取物体静态信息实现物理空间内实体对象的编码和识别。同时,感知层通过采集应用场景相关的动态时空信息,将传统通信网络扩展到人与物理空间内的各种实体对象之间以及物与物之间的主动信息交互,这是物联网空间内LBS服务区别于传统互联网环境下LBS服务的基础。感知层主要实现主动式位置信息获取、场景信息感知、位置相关动态时空信息感知等,并将所采集到的感知信息和位置数据通过短距离通讯技术上传到网络层。

2.1.2 网络层

网络层主要完成感知信息、位置信息、服务请求与响应结果等数据的快速、安全、可靠传输与交换。一方面,将来自感知层的感知数据和位置信息传输到支撑层,以进行数据共享与处理;另一方面,将用户从应用层提交的位置信息和位置服务请求传输到支撑层,并将支撑层的智能化信息处理结果返回到应用层。

图1 基于物联网的LBS服务框架

2.1.3支撑层

支撑层以云计算平台为基础,采用云存储技术实现位置感知数据、时空感知信息、实体对象信息、用户信息、服务请求与服务内容等海量数据的存储与管理,利用云计算所提供的高性能计算能力以及数据挖掘、人工智能、智能推理、社会计算等技术为应用层的用户提供个性化位置服务,并实现对感知层物理实体对象的跟踪、控制和监测等。

2.1.4 应用层

应用层主要由提供定位服务的定位模块、支持LBS应用开发的中间件、各类LBS应用服务三部分构成。定位模块获取移动设备或用户的当前位置信息后,通过与地图数据库中相关数据的快速检索与实时匹配实现数字地图绘制、路径轨迹描述等。由于定位模块所采用的定位设备和定位技术各异,其获得的数据描述标准也千差万别,需通过支持移动定位协议MLP(Mobile Location Protocol)、开放位置服务OpenLS(OpenGIS Interface Standard)标准、OMA(Open Mobile Alliance)组织相关位置服务规范的中间件为LBS应用开发者提供统一、规范的应用开发接口,提高异构感知数据的可用性,降低LBS服务系统开发和维护成本。

物联网空间内的LBS服务可分为被动模式和主动模式两大类。被动式LBS服务是指用户向LBS服务端发送位置信息和包含服务需求的位置服务请求命令,LBS服务端根据对用户请求的智能化信息处理结果为用户提供基于位置的导航、位置游戏、位置社交、对象监控、位置营销等应答式交互服务,是互联网环境下传统LBS服务的主要模式。主动式LBS服务是指用户或实体对象无需向LBS服务端发送位置服务请求,而是LBS系统利用传感器、定位设备、RFID标签等实时获取服务对象的当前位置或活动轨迹,然后利用云计算中心存储的相关信息自动向其提供位置相关服务或自动实现对目标对象的跟踪、监控等,是区别于互联网环境下LBS服务的重要标志。

LBS服务框架中各层之间传输与交互的数据往往包含用户的真实身份、财产账户、兴趣爱好、活动轨迹等个人隐私,以及企业营销计划、新产品开发规划、保密物品信息等商业隐私。

2.2 隐私安全威胁

依据物联网空间内LBS服务框架的层次模型,其面临的隐私安全威胁主要表现在以下几个方面。

2.2.1 感知层面临的隐私安全威胁

一方面,包含实体对象编码和属性信息的RFID标签、二维码、SIM卡、无线网卡等可能被攻击者利用非授权阅读器和扫描器通过非法扫描获取其中的敏感信息,传感器节点、标签阅读器等采集到的感知数据、位置数据等在近距离无线传输的过程中可能被窃听、干扰、篡改等,使得传输到网络层的感知信息不准确、被外泄或恶意跟踪等。另一方面,由于物联网中的许多感知设备和终端设备由于缺少人的有效监控,存在丢失、被非法移动等的安全问题,攻击者可利用这些合法的感知设备和移动终端获取相关实体对象的隐私信息。

2.2.2 网络层面临的隐私安全威胁

感知节点的频繁加入和断开需保证其是可信的,但现有的无线传感网技术和自组网技术还无法完全防御恶意感知节点的干扰和攻击行为。此外,由于通信网络的异构性、网络系统的不安全性、网络通信设备的物理安全问题等,在感知层、应用层、支撑层之间进行海量数据远距离传输与交换的过程中,敏感数据信息可能被窃听、伪造、篡改、外泄等。

2.2.3 支撑层面临的隐私安全威胁

当感知层和应用层的海量数据提交到支撑层之后,感知层的终端设备、应用层的服务系统和用户就失去了对这些数据的直接控制能力,云服务商可能丢失、泄漏、出售、非法利用存储在云数据中心的隐私数据,如Google、MediaMax、Saleforce.com等云服务提供商近年来就发生了多次用户隐私信息泄漏和丢失的问题。更严重的是,恶意攻击者和云服务商在获取相关隐私信息之后,利用云计算平台所提供的智能化信息处理能力挖掘和推理新的个人隐私信息或组织机构的机密文件、商业规划、最新研究成果等隐私信息。此外,云计算平台上许多利益相关的用户都可能在其上存储着自己的敏感数据,合法用户随意访问、检索、利用、获取或出售云计算平台上非授权数据,也可能造成利益冲突用户的隐私安全问题。

2.2.4 应用层面临的隐私安全威胁

攻击者可利用硬件设备和应用系统的安全漏洞监听、窃取、伪造和篡改相关数据。同时,系统设置不当、操作失误等也可能造成LBS隐私外泄。此外,攻击者利用病毒木马、欺诈性网站或链接、网络监听等方式获取LBS相关的位置信息、服务内容等,可能向用户发送垃圾信息、非法广告信息、欺诈性信息等,甚至非法跟踪和监视感知层的主体对象。

2.3 隐私安全目标

物联网空间内LBS隐私安全就是要保障真实身份、实体位置和服务内容等隐私信息的机密性、完整性、真实性、可控性、可信性。

在图2中,真实身份是指物联网空间内物理实体和人等可编码识别的实体对象身份信息,不仅要防止攻击者获取RFID标签和二维码等存储的身份标识信息,而且要拒绝非授权用户访问LBS系统的任何资源和服务。实体位置主要是指物体对象和真实用户的当前位置或活动轨迹,需保障其在位置感知、定位服务及其网络传输过程中不被窃听、干扰和篡改。IPv6网络地址的应用使得终端设备的IP地址也成为实体对象和用户身份信息及其位置信息的组成部分,终端设备和通信节点IP地址相关的隐私保护也成为LBS隐私安全保护的目标之一。服务内容包括实体对象属性信息、时空信息、位置服务请求信息以及从支撑层返回的相关位置服务响应信息等,一方面要保证这些服务内容数据在网络传输与交换的过程中不被恶意窃听、篡改、丢失等,另一方面要保证LBS相关数据在云计算平台上存储、共享、检索与处理的机密性和安全性,让用户在享受高质量实时位置服务的同时,云服务提供商无法获知或根据已知数据推导用户的任何隐私信息。这是因为LBS三个方面的隐私存在一定的关联性,一旦攻击者获取了某两个方面的隐私信息就可以挖掘得到其他方面的隐私信息。

图2 物联网空间内LBS隐私安全目标框架

3 物联网空间内LBS隐私保护模型的设计

3.1 设计思想

数据加密是信息安全保护的重要方法,但数据加密技术往往需要终端设备具有较强的信息处理能力和一定的存储空间,且加密和解密过程需要较长的计算时间[12],同时由于感知层设备处理性能、存储空间、网络通信、供电模式等方面的限制,基于物联网的LBS系统并不适合在感知节点和移动终端设备上采用复杂的数据加密算法对数据进行加密处理。匿名通信是将网络通信中信息接收方和信息发送方的网络地址、通信关系、身份标识等敏感信息进行隐藏,使窃听者无法直接获取或推知通信双方的位置信息、身份信息及其通信关系,实现信息发送方匿名、信息接收方匿名、实体间通信关系的匿名、位置匿名(无法辨识信息发送方和信息接收方的位置、移动、路由和拓扑信息)等,从而实现对隐私数据传输和涉密数据通信的安全保护[13]。因此,匿名通信技术适用于物联网空间内LBS系统感知数据和位置信息在短距离传输过程中的隐私保护以及其他各层之间数据在网络传输和交换过程中的隐私保护。

目前,云数据的隐私安全保护目前主要采用数据混淆和可计算加密方法,在不获知具体数据内容的情况下对云数据直接进行处理和分析,从而实现云端数据的隐私保护。有关密文数据计算的研究始于Rivest[14]等人在1978年提出的同态加密(Homomorphic Cryptograph)思想,文献[15]利用“理想格(ideal lattice)”的数学对象设计了一种同时支持加法和乘法运算的全同态加密(Fully Homomorphic Encryption)算法,具有良好的可行性和较高的运算效率,支持任意次多项式同态的加密方案,使得同态加密技术可应用在支持隐私保护的密文数据计算方面,且已被广泛应用在云计算[16]与网络安全[17]等方面。同时,云计算平台的海量数据存储能力和高性能数据分析与处理能力为采用全同态加密技术保护物联网空间内LBS隐私安全奠定了重要基础。

因感知设备、RFID标签、移动终端设备、网络通信设备等硬件丢失、非法移动、人为损坏,以及LBS应用系统及其相关网络通信系统管理和使用不规范等非技术因素造成的隐私安全问题涉及隐私安全管理制度、法律法规等,本研究对此不作深入讨论。

3.2 模型架构

如图3所示,物联网空间内LBS隐私安全模型反映了位置服务请求发送方、位置服务接收方和位置服务提供者三者之间的交互过程,具体流程如下:

(1)服务接收方的终端实体对象利用同态加密机制中的密钥生成算法生成用于服务请求明文数据加密的公钥PK和服务响应结果数据解密的私钥SK。

(2)服务发送方主要是指发送位置服务请求的用户、感知节点、移动终端等,其发送的服务请求信息包括身份标识、当前位置和服务内容等明文数据U。服务发送方利用服务接收方所拥有的公钥PK对要发送的服务请求明文U进行全同态加密,得到相应的服务请求密文U′[18]。在互联网环境下,LBS服务请求的发送方和LBS服务接收方大多数是同一个终端实体对象,但物联网空间内各种智能感知设备的应用使得各类感知节点设备也称为服务发送方的重要构成部分,如当移动用户进入某商场LBS服务系统覆盖范围后,个性化信息推荐服务器根据感知节点采集的用户位置信息主动向该用户推送购物优惠信息和商品推介广告,这时的服务发送方就包括感知节点和移动用户所使用的移动终端设备。与此同时,感知节点在获取服务接收方位置和真实身份之前,需要通过服务接收方的身份认证和访问授权,只有获得服务接收方认证和授权的感知节点才可以主动采集经公钥PK同态加密之后的相关服务需求信息,保证只有服务接收方信任的感知节点才可以获取其相关信息,从而确保感知数据采集的安全性和可控性。

(3)采用匿名通信技术将来自发送方的服务请求密文U′传输给位置服务提供者,即支撑层的云计算平台。

(4)云计算平台直接对所接收到的服务请求密文U′进行智能推理、数据挖掘、模糊检索等,得到密文形式的服务响应结果R,并将服务响应结果密文R采用匿名通信方式返回到服务接收方。

(5)服务接收方接收到服务响应结果密文R′之后,利用服务发送方的私钥SK对其进行同态解密,得到预期的服务响应结果明文R。

图3 物联网空间内LBS隐私安全模型

4 模型的算法实现与分析

4.1 全同态加密算法

设明文数据为M={m1,m2,…,mt},mi∈{0,1},t∈Z,F为算术运算、模糊匹配、智能推理等密文计算方法,全同态加密方案的密钥生成算法KeyGenE、加密算法EncryptE、解密算法Decrypt和密文计算算法Cal分别如下[19]:

(1)密钥生成算法KeyGenE

首先,选择两个保密的互异大素数p和q,并计算n=p×q的数值;然后,选取适当大小的安全参数e,使其与n的最大公约数为1,即gcd(e,n)=1,则私钥SK为p,公钥PK为集合{q,e}。

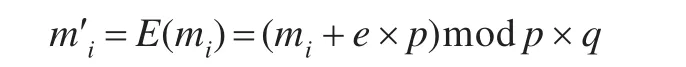

(2)全同态加密算法EncryptE

利用公钥PK对于明文mi(1≤i≤t)进行如下加密变换:

即可得到全同态加密后的密文m′。

(3)全同态解密算法Decrypt

利用私钥SK对密文m′进行如下解密变换:

即可恢复得到明文m′。

(4)密文计算算法Cal

对于云计算平台上所进行的任何一种密文计算F来说,都满足以下关系:

即对任何一个全同态加密数据M′的F运算与对其相应明文M的F运算结果完全一致。

4.2 匿名通信算法

自Chaum[20]于1981年提出基于MIX节点的匿名通信算法之后,国内外开展了许多有关匿名通信算法及其系统实现的研究,主要提出了假名替换、MIX算法、Onion Routing算法[21]、泛洪算法[22]等匿名通信算法。MIX算法主要应用在延迟不敏感匿名通信系统中;Onion Routing算法注重数据通信的实时性和匿名系统的有效性、简单性和实用性,如提供实时匿名连接服务的公共匿名通信系统Tor[23];基于泛洪算法的匿名通信系统目前处于实验研究阶段,暂无成熟的匿名通信系统案例。因此,本研究采用基于Onion Routing算法的实时双向匿名通信技术实现物联网空间内LBS系统感知数据和位置信息在短距离传输过程中的匿名通信以及其他各层之间数据在网络传输和交换中的匿名通信。

Onion Routing是一种基于通道的匿名通信算法,第一个数据包创建一条匿名通信链路,随后的数据包都沿着这条已创建的数据通信链路进行传输,直到最后一个数据包传输结束时关闭该通信链路。因此,物联网空间内LBS服务相关数据的匿名通信过程主要涉及匿名通信链路创建、数据包生成和消息转发三个方面,发送者Alice(A)沿匿名通信节点C、D、E发送消息Msg给接收者Bob(B)的匿名通信过程如图4所示[24]。

图4 数据匿名通信的基本过程

4.2.1 匿名通信链路的创建

需要匿名的通信节点C、D、E启动匿名代理程序,在消息发送节点A和消息接收节点B之间根据路由信息获取消息数据包传输所需经过的中间通信节点,从而创建一个安全的匿名通信链路。每个匿名通信节点负责对消息Msg的非对称加密和解密,并采用私钥对匿名通信节点进行加密。

4.2.2 数据包的生成与消息转发

数据包在传输之前,首先获取其后续一个匿名通信节点C的公钥,然后利用该公钥对消息Msg进行非对称加密获取加密后的数据包P(Msg,KC),当加密后的数据包传输到下一个匿名通信节点C时就利用其拥有的私钥进行解密,获得消息Msg;消息Msg在经过匿名通信节点D和E时候,采用同样的加密和解密流程。这样,当数据到达目的节点B时就可以获得解密之后的消息Msg。

由于在匿名通信链路创建时采用的是非对称加密算法,在数据通信时采用的是对称加密算法,数据传输的效率和时效性得到了保证。同时,也可以在已创建的匿名通信链路上传输服务端返回的位置服务响应结果信息,达到物联网空间内LBS系统对匿名通信系统双向数据交互的要求。

4.3 匿名性和安全性分析

4.3.1 匿名性分析

在数据传输与交换过程中,每个匿名消息转发节点只知道它的前驱节点和后继节点的IP地址信息,其他消息转发节点对它来说都是透明的。当某一个节点转发消息数据包时只能得到其下一个匿名消息转发节点的身份信息,而无法得知其他消息转发节点的身份信息,更无法得到消息的源地址和目的地址,从而保证了消息发送方和消息接收方位置的匿名性及其身份的机密性。同时,第三方也不能通过对信息发送方和信息接收方的跟踪和监视来推断位置信息和服务内容之间的关联性。

4.3.2 安全性分析

在匿名通信过程中,消息按匿名通信转发节点的顺序依次使用通信转发节点的公钥对LBS服务请求数据进行层层加密和解密,直到LBS服务请求数据到达支撑层的云数据中心或目标用户端,任何中间通信节点都不知道消息发送方和接收方的真实身份。同时,消息发送方和接收方也不知道消息转发节点的真实身份,从而保证通信双方身份和位置的隐私安全。另一方面,需要传输的LBS服务数据本身采用了全同态加密算法进行加密处理,只有合法的授权用户才可对其进行解密、获取相应的明文信息,其他任何第三方都无法获取LBS服务相关的明文信息。这样,既保证了感知信息、位置信息、身份信息等数据在感知、采集、传输、存储和处理等阶段的隐私安全,又保证了只有合法的用户才能对服务内容和服务响应结果进行访问和检索,即可防御攻击者通过在数据传输、处理和使用过程中的窃取、干扰和篡改等方式获取和推知相关隐私信息。

5 结束语

针对基于物联网的LBS服务框架进行分析,探究物联网空间内LBS服务所面临的各种隐私安全问题及其安全需求,并基于匿名通信和可计算加密的思想设计了一种物联网空间内LBS隐私安全模型。模型实现算法的分析表明该模型对物联网空间内LBS服务的真实身份、实体位置和服务内容等隐私信息具有很好的安全保护。下一步将针对所提出的隐私安全模型进行原型系统的设计与实现,通过实验分析验证模型的有效性和实用性。

[1] Chen Chun-Te,Lee Kun-Lin,Wu Ying-Chi,et al.Construction of the enterprise-level RFID security and privacy management using role-based key management[C]//IEEE International Conference on Systems:Man and Cybernetics,2006:3310-3317.

[2] 刘艮,蒋天发.同态加密技术及其在物联网中的应用研究[J].信息网络安全,2011(5):61-64.

[3] 暴磊,张代远,吴家宝.物联网与隐私保护技术[J].电子科技,2010,23(7):110-112.

[4] Yao A.Protocols for secure computation[C]//Proc of the 23rd IEEE Symposium on Foundations of Computer Science,1982:160-164.

[5] Li J,Wang Q,Wang C,et al.Fuzzy keyword search over encrypted data in cloud computing[C]//Proc of the 29th IEEE International Conference on Computer Communications(INFOCOM 2010),San Diego,CA,USA,2010:441-445.

[6] 黄汝维,桂小林,余思.支持隐私保护的云存储框架设计[J].西安交通大学学报,2011,45(10).

[7] 张逢喆,陈进,陈海波,等.云计算中的数据隐私性保护与自我销毁[J].计算机研究与发展,2011,48(7):1155-1167.

[8] Beresford A R,Stajano F.Location privacy in pervasive computing[J].IEEE Pervasive Computing,2003,2(1):46-55.

[9] 张国平,樊兴,唐明,等.面向LBS应用的隐私保护模型[J].华中科技大学学报:自然科学版,2010,38(9):45-49.

[10] Thomas J,Liu L.Protecting location privacy with personalized k-anonymity:architecture and algorithms[J].IEEE Transactions on Mobile Computing,2008,7(l):l-18.

[11] 朱青,赵桐,王珊.面向查询服务的数据隐私保护算法[J].计算机学报,2010,33(8):1315-1324.

[12] Danezis G,Dingledine R,Mathewson N.Mixminion:design of a type III anonymous remailer protocol[C]//Proceedings of the 2003 IEEE Symposium on Security and Privacy,Oakland,California,USA,2003:2-15.

[13] 刘鑫,王能.匿名通信综述[J].计算机应用,2010,30(3):719-722.

[14] Rivest R L,Adleman L,Dertouzos M L.On data banks and privacy homomor-phisms[M].New York:Academic Press,1978:169-179.

[15] Gentry C.Fully homomorphic encryption using ideal lattices[C]//Proceedings of the 41st Annual ACM Symposium on Theory of Computing(STOC’09).New York:Association for Computing Machinery,2009:169-178.

[16] Gomathisankaran M,Tyagi A,Namuduri K.HORNS:a homomorphic encryption scheme for cloud computing using residue number system[C]//Proceedings of the 45th Annual Conference on Information Sciences and Systems(CISS),Baltimore,2011:1-5.

[17]Boneh D,Freeman D M.Linearly homomorphic signatures over binary fields and new tools for lattice-based signatures[EB/OL].[2012-08-11].http://eprint.iacr.org/2010/453.pdf.

[18] 张鹏,喻建平,刘宏伟.传感器网络安全数据融合[J].计算机科学,2011,38(8):106-108.

[19] Coron J S,Mandal A,Naccache D,et al.Fully homomorphic encryption over the integers with shorter public keys[C]//Proc of the 31st Annual International Cryptology Conference(CRYPTO 2011),2011:487-504.

[20] Chaum D L.Untraceable electronic mail,return addresses and digital pseudonyms[J].Communications of the ACM,1981,24(2):84-88.

[21] Goldschlag D,Reed M,Syverson P.Onion routing for anonymous and private Internet connections[J].Communications of the ACM,1999,42(2):39-41.

[22] Han Jinsong,Liu Yunhao.Rumor riding:anonymizing unstructured peer-to-peer systems[C]//Proceedings of the 14th IEEE International Conference on Network Protocol,2006:22-31.

[23] Dingledine R,Mathewson N,Syverson P.Tor:the secondgenerationonionrouter[C]//Proceedingsofthe13th USENIX Security Symposium,San Diego,CA,USA,2004:303-320.

[24] 赵福祥,王育民,王常杰.可靠洋葱路由方案的设计与实现[J].计算机学报,2001,24(5):463-467.