基于Honeynet技术的网络防御系统研究

2013-01-15查志琴

查志琴

(常州工学院计算机信息工程学院,江苏 常州 213002)

0 引言

随着网络技术的不断发展,人们的日常生活和工作越来越离不开Internet了,Internet给人们带来了很多方便,同时也带来了网络安全方面的问题。目前网络安全防御系统的研究和设计可以分为两大类,一类是被动防御,一类是主动防御。广泛使用于个人计算机系统和内部网络中的各类防火墙系统及入侵检测系统就是最常用的网络安全防御系统,防火墙技术和入侵检测系统只能被动地阻挡攻击者的攻击,因此属于被动防御技术。最近几年才被重视起来但还没有被广泛使用的蜜罐(HoneyPot)和Honeynet是一种网络诱骗技术,蜜罐或Honeynet是用来吸引攻击者攻击,使攻击者的攻击行为受到监控,这种技术属于主动防御技术。

主动防御系统最大的优点是对于网络上的各类攻击有判断,通过这种防御手段可以了解攻击者的攻击方法。本文主要研究的内容就是基于Honeynet技术的网络防御系统,重点讨论如何使用蜜罐和 Honeynet技术,分析蜜罐和Honeynet技术在实际应用中所面临的困难和问题。从蜜罐和Honeynet的构建,得到相应的攻击信息,并据此来决定如何构建一个全面的网络防御系统。

1 Honeynet技术与防御技术

Honeynet技术是建立在蜜罐技术的基础上,蜜罐技术就是利用一台没有安装补丁的计算机引诱外网的各类攻击,捕获并分析出各类攻击,从而了解网络上的各类攻击手段,在真正需要做网络防御的计算机系统上设置各类防御软件,以防受到各类攻击。

由各类蜜罐主机经过Internet构建成一个组织机构比较松散的网络,在多台蜜罐主机的组网基础上,使用防火墙和路由器等硬件网络互联设备,再加上入侵检测系统、软件防火墙等软件设备,可以构建成一套交互性较高的蜜罐诱骗网络系统,以搜集更多的、不同地理位置的网络攻击,这样的诱骗网络系统就称为Honeynet。

1.1 Honeynet的国内外研究现状

2000年成立了一个非官方、非营利、由多国的网络安全专家组成的研究蜜罐和Honeynet技术的组织,其被称为 Honeynet项目(Honeynet Project)。该组织专门研究黑客使用的工具、策略和动机,从而得出防范方法。Honeynet项目的主要目的:首先是提升大家对已知威胁的防范意识;其次是Honeynet项目志愿者安全合作研究工作,包括数据分析方法,独特的安全工具的开发,收集数据的攻击和恶意软件的使用;最后是给需要的组织机构提供网络安全的防范工具与技术。目前研究已经形成了一系列的理论,并提出了Honeynet一代和二代模型。

在国内蜜罐和Honeynet的研究起步不久,还没有形成自己的理论体系和流派,更没有成熟的产品。国内在这方面研究较深入的团体是北京大学,其于2004年9月提出了狩猎女神项目(The Artemis Project),该项目组随后加入Honeynet项目研究联盟。

1.2 蜜罐的分类

蜜罐的研究相对来说比较独立,类别也很多,根据不同的要求蜜罐又可以分为不同的类型。根据产品设计的目的可以分为产品型蜜罐和研究型蜜罐。

产品型蜜罐的主要目的是减轻攻击的威胁,增强受保护机器的安全性。这种蜜罐所做的工作是检测恶意的攻击者,并防范恶意攻击者。这种类型的蜜罐应用于商业组织的网络中。

研究型蜜罐是专门为研究和获取攻击信息而设计。这类蜜罐并没有增强内部组织的安全性,正相反研究型蜜罐要做的是使用各种监控技术来捕获攻击者的行为,也就是要求网络健壮,并且系统监视能力强大,监视机制还有具有隐蔽性,这些是记录攻击者攻击活动的基本条件。这类蜜罐是应用网络诱骗技术实现设置的主机,它可以将攻击者入侵系统的所有信息包括攻击过程、使用工具等都记录下来,可以达到混淆攻击者攻击目标的目的,从而保护含有重要服务的机器,使之能正常运行。

1.3 Honeynet技术

通常情况下,Honeynet是建立在一个真实的网络系统环境中,系统中的计算机系统都是标准的机器,而在计算机系统中运行的也是真实完整的操作系统及应用,不会刻意去模拟某种环境或者是不安全的系统,这样的网络环境对于攻击者来说是比较真实可信的,可达到增加诱骗的效果。在这样的Honeynet系统中,整个网络系统与计算机系统都由防火墙和入侵检测系统保护,所有出入网络系统的数据都会受到监听、捕获和控制。从该系统中捕获到的所有数据都将被用于研究网络攻击行为,进一步分析攻击者使用的工具、方法及其攻击动机。

随着网络的不断发展,被动防御方式已经不能适应现代网络的安全要求了,因此各研究机构为对网络安全要求较高的单位开发更高层次的网络安全防御系统,即构建立体的网络安全防御系统——主动防御系统。现今网络中的主动防御方式主要是使用各类技术组合形成多方位的网络防御方式,如现流行的蜜网防御系统,就是采用防火墙技术、入侵检测技术、蜜罐技术、数据挖掘技术等等构建了一套防御系统。

2 Honeynet技术在网络防御中的应用

现行的内部网络系统中的安全防御系统都会在内外网交界处部署防火墙,防火墙在内外网间起隔离作用,此类防御系统属于被动防御。被动防御系统对于一些新的网络攻击行为和网络内部产生的攻击是无法防御的。为主动有效地防御网络攻击,可以考虑在内部网络中构架Honeynet,它能有效识别来自内外网的攻击行为,并根据攻击行为来分析攻击者的攻击能力和采用的攻击方式,从而防范其可能引起的进一步攻击。

2.1 Honeynet的架构

Honeynet是由蜜罐技术发展而来的,从本质上来说是蜜罐技术的延伸。Honeynet相比蜜罐来说提供了更高的交互性,高交互性可以广泛获取来自各个蜜罐的攻击信息。Honeynet与多个蜜罐主机以及防火墙、入侵检测系统、跟踪日志记录、自动报警系统、攻击行为分析系统等一系列系统和工具组成了一套松散的网络体系结构,这种体系结构具有高度可控性,可以由管理人员控制和监视网络中的所有攻击行为并分析出攻击者的攻击动机。对于分析不同的网络攻击需要使用的主机系统会有所不同,可以由多台主机系统来实现多种不同的功能,也可以使用应用软件在一台主机系统上实现不同服务及功能。

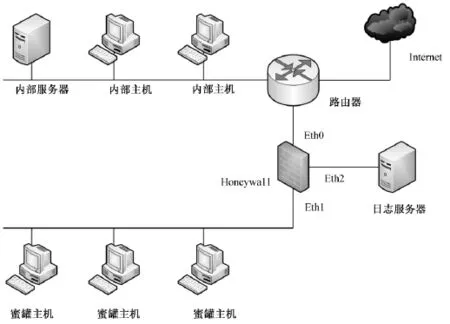

Honeynet的部署如图1所示,在该Honeynet体系结构中Honeynet网关对整个系统起到了极为重要的作用,所有进出Honeynet的数据都需要通过Honeynet网关的控制。为了使内部构建的Honeynet环境对外部攻击人员透明化,在Honeynet网关处以桥接模式与外网进行相连。Honeynet网关共有3个网络接口,其中以太网口Eth0通过桥接模式与外网相连,使外部攻击人员能够进入内部Honeynet环境。由于使用了桥接模式,因此流经Honeynet网关的数据不会进行TTL值的递减,攻击者也不会觉察自己的攻击行为已被Honeynet监控。为了使Eth1口和真实的宿主操作系统可以进行通信,就需要将宿主操作系统上的一块网卡地址信息额外地添加,Honeynet网关的另一网络接口Eth2连接到日志控制服务器,将Honeywall捕获到的数据发往日志服务器,也可让安全研究人员能够对Honeywall进行远程控制。为了使宿主操作系统上的管理人员可以对日志进行分析,同样也需要将宿主操作系统上的一块网卡地址信息额外地添加到另一个网段地址信息中。

图1 Honeynet拓扑图

2.2 Honeynet在网络中的应用

在一般的网络管理中,网络基本的管理软件不可缺少,而对于部署了Honeynet的网络,可以有效地提高网络的防御能力,因此引入Honeynet技术后,提高了识别攻击行为和攻击目的的能力,并可以对通过Honeynet搜集到的数据进行攻击行为的分析,最终达到利用Honeynet技术对攻击者的活动进行提前预警和事后响应的目的。

在网络中部署Honeynet后,Honeynet开始工作。Honeynet的主要工作围绕数据捕获、数据分析和数据控制进行。因为蜜网是以蜜罐为主,配合防火墙和入侵检测系统组成的一种体系结构,需要监控的数据较多,能捕获的数据也很多。为在众多数据中找到需要的敏感数据,需要对这些数据进行初步的数据挖掘,并从中得到积极有效的网络防御方法。整个系统部署并启用后,只要有攻击通过了防火墙并攻击内部网络中的蜜罐,系统就能及时发现攻击行为并立即向系统管理员发送报警信号。

2.2.1 捕获数据

对于进入蜜网的数据,可以分情况进行捕获,由于有正常的数据访问,对于进入蜜罐主机的所有数据都进行监视。蜜罐主机有两种,一种是完全独立的主机系统称为独立蜜罐,另一种是虚拟主机系统称为虚拟蜜罐。蜜罐上可以安装各种数据捕获软件,而且蜜罐主机可以使用远程管理和数据采集。另外,蜜罐自身也可以进行数据采集,即蜜罐系统中所有系统和用户的活动也都记录在日志服务器上。现在流行的数据捕获软件有基于内核的Sebek、各类数据包捕获软件如Sniff系列等等。这些软件都安装在蜜罐主机上,采集到的各类数据通过蜜罐主机传送到系统管理员处,再结合其他软件对这些数据进行分析。

2.2.2 分析数据

对于捕获到的数据,不同的数据使用不同的分析工具进行分析,可以在网络层进行分析,也可以在数据链路层进行分析。对于使用EtherPeek类软件捕获的数据就可以在数据链路层进行分析,因为这类软件捕获的数据帧,数据具有很好的完整性,对大量的数据进行分析后,可以轻松了解网络中一般的攻击手段与方法,而对数据进行深度挖掘后可以更加深入了解黑客的攻击手法。

2.2.3 数据控制

蜜网的体系结构中,存在着大量的不安全因素,一是蜜罐的诱惑本身就存在隐患,二是网络中存在一些安全漏洞。黑客会利用这些不安全因素,攻击蜜网系统中的蜜罐主机,将蜜罐主机变成僵尸主机,最后构成僵尸网络,成为攻击其他机器的工具。鉴于以上原因,蜜罐主机必须是可控的。控制蜜罐主机数据的流入和流出,对整个网络安全有着极其重要的作用。

3 结语

本文研究了如何使用蜜网技术来实现网络防御系统,通过使用蜜网的高交互性来主动防御网络中的潜在威胁和隐患。本系统在实验室运行良好,下一步就是把这一系统运用到实际中,并进一步研究它在实际应用中是否会对计算机网络性能产生一定影响;还有对未知攻击的防御性能及对内部发起的攻击的防御性能等。

[1]The Honeynet Project.Know Your Enemy:Honeynets[EB/OL].[2012-08-08].http://www.honeynet.org/papers/honeynet.

[2]The Honeynet Project.Know Your Enemy:Tracking Botnets[EB/OL].[2012-08-08].http://www.honeynet.org/papers/bots.

[3]杨雄,查志琴,朱宇光,等.基于能量有限型无线传感网的恶意软件攻防优化策略[J].计算机工程与科学,2011(5):22-26.

[4]查志琴,高波.基于Web搜索的数据挖掘系统的研究与实现[J].常州工学院学报,2011(2):36-41.

[5]程杰仁,殷建平,刘运,等.蜜罐及蜜网技术研究进展[J].计算机研究与发展,2008(Z1):375-378.