IPv6+技术的安全风险与安全机制

2025-02-21宋华茂高晓飞段霞陈乐

摘要:随着信息技术的快速发展,IPv6+技术作为互联网发展的前沿阵地,其安全性不仅关乎技术的持续进步,更与广大用户的切身利益紧密相连。基于此,围绕IPv6+技术的安全风险与安全机制展开深入探讨,提出一种基于IPv6的层级化网络架构设计方案,通过扩展内部网关协议网络拓扑结构,实现对IPv6资源的精细化划分与高效管理。在网络切片方面,设计包括用户权限验证与访问控制、安全接入策略、切片安全隔离技术以及分段加密技术等一系列安全措施,以避免不同层级间的资源相互干扰,确保信息的保密性和完整性,旨在为相关人员提供参考。

关键词:IPv6+;安全风险;安全机制

一、前言

IPv6(Internet Protocol version 6)作为下一代互联网协议,具有庞大的地址空间、增强的安全性和更高的效率,正逐步取代IPv4,引领互联网进行新一轮变革。IPv6+技术则是一种融合SRv6、网络切片等先进技术,为用户提供更加灵活、高效、安全的网络服务。随着信息技术的快速发展和应用场景的日益丰富,IPv6+技术也面临着前所未有的安全挑战,网络切片作为IPv6+技术的核心组成部分,其安全性直接关系到整个网络系统的稳定运行和用户的隐私保护。因此,深入研究IPv6+技术的安全风险与安全机制,特别是针对网络切片的安全问题,对促进互联网安全发展具有重要意义。

二、IPv6+网络协议的安全风险

(一)从IPv4网络继承的安全风险

尽管IPv6在多方面超越IPv4,但它仍然面临着嗅探攻击、拒绝服务攻击、中介攻击以及应用层攻击等多种安全威胁。这些攻击手段在IPv4时代就已经存在,并会继续对IPv6网络的发展构成挑战[1]。

(二)IPv6+新协议引入的安全风险

IPv6在设计之初,虽然注重性能的提升,但在安全性方面的考虑仍存在较多不足。这种设计上的局限性为黑客提供可乘之机,使他们能够利用网络的薄弱环节,发动新的攻击方式。具体如下:

1.IPv6扩展头风险

IPv6引入的扩展报头是其与IPv4之间的显著区别之一[2]。这种报头不受头数限制,且同一类别的标头可以重复出现。但当遇到大量分组时,攻击者可以构造包含多个头的分组,通过阻塞这些分组来实施存取控制攻击。由于每个节点都需要检查并操作这些报头,因此扩展头的逐个增加会导致处理延迟,甚至可能引发拒绝服务攻击。

2.ICMPv6安全风险

ICMPv6结合IPv4 ICMP、地址解析、后向地址分析等基础通信技术,具有地址生成、地址解析、差错控制、组播控制等功能。但这些功能也为攻击者提供利用ICMPv6漏洞进行攻击的机会。攻击者可以针对ICMPv6的弱点,设计并实施针对IPv6网络的攻击[3]。

3.NDP协议的安全隐患

IPv6以NDP为基础对IPv4进行技术改进。尽管两者在技术上存在差异,但其实现机制基本相同,导致ARP欺诈、中间人攻击等多种攻击方式在IPv6网络中仍然有效。这些攻击方式利用NDP协议的漏洞,对IPv6网络的安全性构成严重威胁。

4.DAD和前缀欺骗攻击

在IPv6网络中,攻击者可以在给某台电脑分配IP地址后,监听DAD(地址解析协议)过程,并向其发送邻居非法声明(NA),使受害者无法设定IP地址,从而无法接入网络。这种攻击利用NAD过程中NA分组合法性验证的缺陷。

三、IPv6+技术网络安全风险与安全策略

针对IPv6协议中潜在的安全问题,IETF(互联网工程任务组)发布的RFC9099等文档对其进行了深入的探讨与研究。同时,CCSA(中国通信标准化协会)也发布了《IPv6安全标准化关键问题研究》等行业标准。这些标准不仅概述了IPv6的发展现状和可标准化的应用领域,还对其安全性进行系统的阐述。

随着IPv6+技术的不断发展,其网络安全风险也日益凸显。目前,国际上仅有IET的《SRv6安全顾问团》以及CCSA的《SRv6网络安全技术研究》等项目针对IPv6+的网络安全问题进行专项研究[4]。这些研究内容广泛,包括但不限于IPv6+的安全性分析、具体安全问题的深入探讨以及《SRv6网络安全技术研究》等多个方面。此外,还涉及一系列创新性的协议和技术,如“网络应用感知”等,以进一步提升IPv6+网络的安全性和稳定性。

(一)SRv6的安全风险与安全策略

SRv6(分段路由IPv6)作为IPv6的一项创新技术,利用SRH(分段路由头)实现数据包的灵活传输。但随着SRv6技术的广泛应用,其潜在的安全风险也日益凸显。

1.SRv6安全风险分析

(1)信息窃取与监听

攻击者可能通过监听SRv6网络中的数据包,收集SRv6节点的关键信息,如节点位置、SR策略等,进而构建SRv6网络的拓扑结构。虽然这些信息本身不一定直接泄露用户隐私,但攻击者可以利用这些信息策划更复杂的攻击。如通过数据包分析,攻击者可以窃取敏感数据或进行定向攻击。

(2)数据包篡改与伪造

攻击者可能对SRv6数据包进行回放、插入、删除或修改,从而破坏数据的完整性和真实性。数据包回放是指攻击者复制并重新发送数据包,以干扰正常通信。信息隐藏则是攻击者故意生成并插入虚假信息到网络中[5]。此外,攻击者还可能修改数据包路由,使数据包能够随意访问或拦截,导致数据丢失或延迟,给用户带来经济损失。

(3)段路由安全漏洞

SRv6的碎片列表可能被攻击者篡改,导致数据包偏离预定路径。攻击者可以通过添加、删除或替换SID(段标识符)来操纵数据包的传输路径,实现路径攻击。

(4)特定路径/流量攻击

攻击者可以利用SRv6的特定功能,如特殊地址,来实施流量劫持、提高流量等不正当攻击。同时,攻击者还可以绕过特定节点或路径,进行非法接入、恶意攻击等行为。

(5)拒绝服务(DoS)攻击

SRv6的隐藏特性使得攻击者可以创建大量隐藏的数据包,在网络中反复转发,造成大带宽的DoS攻击。这种攻击不仅会影响网络性能,还可能导致整个网络瘫痪。

(6)规则与策略攻击

攻击者可以利用SRv6的规则和策略进行攻击,如通过SID实现任意节点的接入和删除、重放和被动监听等功能。这种攻击方式具有高度的隐蔽性和破坏性。

(7)对安全设备的影响

SRv6的引入对传统的安全设备构成挑战。由于SRv6的外部消息和信道机制难以被传统安全设备识别,可能导致SRv6报文无法正常传输。SRv6的IP地址频繁变化也增加安全设备获取真实目的和起源的难度。

2.SRv6安全机制

在传统网络环境中,源路由报文的安全防护往往通过移除源路由报文或禁用源路由功能来实现。但SRv6技术在确保源路由功能不变的同时,也为信息系统的安全性带来新的挑战。为应对这一挑战,IETF在RFC7855和RFC8799文档中明确SRv6网络中的信任区域界限,即只有被信任的设备才能被视为安全。

(1)边缘滤波机制

第一,在信任域设备的外侧接口上配置ACL规则。当SRv6的信任区域从当前设备转移到另一个受信任的SRv6设备时,如果数据包的来源是可分配的SID地址,但该地址并非来自信任区域内部,则该数据包将被丢弃。同样,如果数据包中的SID列表的目的地址及其后续的SID列表均来自一个可配置的SID地址范围,而这些信息通常不应泄露给外部,一旦检测到此类数据包,也将被丢弃[6]。

第二,在内外接口上设置ACL规则。当SRv6数据包的目的地址为本地SID,但其源地址并非来自本地SID或可信任的源地址范围时,该数据包同样会被丢弃。这是因为SRv6数据包通常只能在企业设备内部进行封装,因此,若目的地址为本地SID,则源地址必须是内部SID或内部介质地址。

第三,SRv6仅利用明确标识为SID发布的本地IPv6接口地址进行通信。对于未宣布为SID的本地IPv6介质地址,即使它们被添加到分区列表中,也不会触发SID的处理。当本地IPv6接口中存在SID(即SL=0)时,节点要么会忽略SRH处理,要么会将其作为错误而移除。

(2)增强型SRH头部验证

SRv6路由器增信头的安全性依赖于SRH的完整性。通过采用HMAC(基于哈希的消息认证码)技术,对SRv6的来源进行身份验证,并对SRv6数据包进行完整性校验,可以有效防止数据包被篡改而引发的攻击。

尽管SRv6提出的信任域边界过滤算法能够有效防御来自外部的攻击,但在当前协议中,对于段路由的认证和安全性问题,尚未提出一种全新的解决方案。因此,未来在SRv6技术的发展中,仍需不断探索和完善其安全机制,以确保信息系统的稳定运行和数据的安全传输。

(二)SFC的安全风险与安全策略

SRv6 SFC,作为SRv6 SDN架构的扩展,通过引入服务功能(SF)来满足用户的定制化服务需求,但这一特性也带来潜在的安全风险。

1.SRv6 SFC安全风险剖析

攻击者可能利用服务功能链(SFC)的漏洞,绕过预设的服务功能,如例如计费、安全检查等,从而对用户发起攻击。不同服务所提供的安全保障水平参差不齐,使得SRv6 SFC系统面临着来自多方面的安全威胁。

2.SFC安全机制构建

(1)SRv6信托域防护

通过划分SRv6 SFC的信任时间区间,并对业务分组、业务功能及业务链进行细致划分,构建出安全可靠的分区防护机制,为SRv6 SFC提供全方位的安全保障。

(2)控制器与网络设备安全

研究的重点在于确保控制器本身及其在网络设备中的控制面和数据面的安全,包括但不限于控制器在极端环境下的稳定运行,以及网络设备的安全防护策略。

(3)业务功能安全增强

提出以客户为中心的安全防护标准,通过增强业务功能的安全性,提升整个网络的安全防护能力。

(4)接入认证机制

在SRv6 SFC的接入过程中,对用户进行严格的身份认证,以确保只有合法的用户才能访问SRv6 SFC服务。这一机制有助于实现对SRv6 SFC的有效拦截和防护。

(5)SRv6 SFC路径检测

本项目提出基于SRv6的SFC路径定制、检测与优化策略,以确保SFC路径的准确性和安全性。

(6)多用户安全隔离

为降低安全风险,应根据不同用户采取相应的安全验证机制,实现多用户之间的安全隔离。

(三) APN的安全风险与安全策略

1.APN安全风险剖析

当前,有源神经网络(APN)的标准尚未在全球范围内确立,其安全机制的研究也处于初级阶段。在IPv6数据包中,由于接入点可能超出互联网服务提供商(ISP)的网络信任边界,因此在将必要信息封装于IPv6数据包的扩展头部时,会面临潜在的安全威胁。

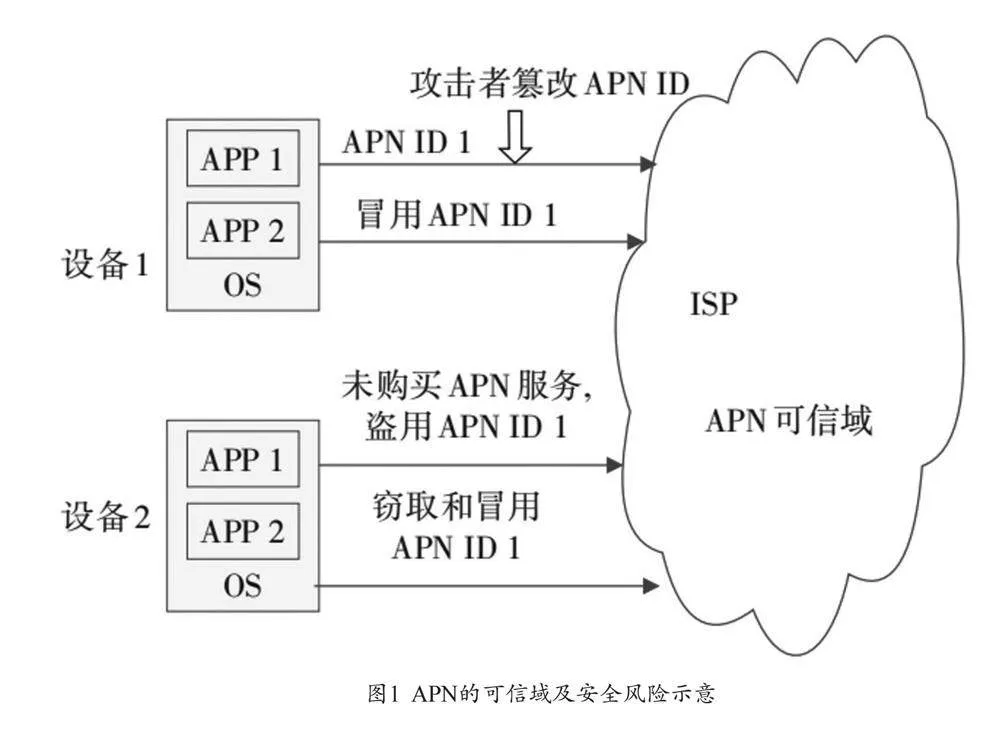

APN的信任范围如图1所示,其报头后方是ISP的内部网络,业务传感节点及其连接链路构成互联网的业务骨干,这些节点最终连接到网络管理的数据中心,确保高可靠性,但APN仍面临以下四大安全隐患。

(1)在某一应用(无论是终端还是服务器)中,恶意程序可能窃取其他软件的APN ID。例如,通过电子邮件应用获取其他应用的APN ID,从而非法获取更多的网络通信流量。

(2)在同一设备中,若某应用未获得访问接口业务的权限,却试图窃取已获权应用的访问接口ID,将构成安全威胁。

(3)当APN ID被传输至应用的某个用户设备时,若该设备通过一条不可信的路径到达APN头部,则该ID存在被盗取或篡改的风险。

(4)恶意用户可能会同时使用多个APN ID,进行非法操作或攻击。

2.APN安全机制构建

针对上述安全风险,可在软件层面构建一个完善的客户端/服务器架构,以确保网络访问的顺畅与安全。还可引入“外部信任”的概念,即在报文发出后,通过特定手段确保报文中的APN标识符是可信且不可篡改的。

为确保APN ID的可靠性和安全性,通过设计一种能同时包含用户和数据的信息机制。通过采用HMAC(基于哈希的消息认证码)、数字签名和PSec(安全协议)等先进技术,在业务敏感的边缘节点接收到数据包后,对数据包进行严格的认证。若数据包通过认证,则将其映射到相应的网络资源,如SRv6路径、网络切片等;若未通过认证,则对通信进行过滤或降级至普通安全级别。这种身份认证机制能够有效地防止多个用户间的数据伪造、盗用、仿冒和篡改,从而大幅提升APN系统的整体安全性。

(四)网络切片的安全风险与安全策略

在此基础之上,本文提出一种基于IPv6的层级化网络架构设计方案,该方案通过扩展内部网关协议(IGP)网络拓扑结构,实现对IPv6资源的精细化划分与高效管理。SRv6 SID(段路由IPv6标识符)依据SRv6 SID协议进行数据的分组传输与封装。本项目拟以Slice-1D为蓝本,依托IPv6报头,将Slice-ID及其相关联的切片参数进行封装,从而构建起一套完整的网络切片体系。

1.用户权限验证与访问控制

除进行身份确认外,还需对用户进行安全性检验,确保用户仅能访问其权限范围内的网络切片,同时防止用户非法访问未授权的网络切片。

2.安全接入策略

在接入层面通过对访问控制信息(ACI)进行调优,将符合IP地址要求的服务添加到切片通道中,从而实现安全的网络接入。

3.切片安全隔离技术

利用灵活的E技术和时隙化技术,增强多层网络间的频带隔离能力,有效降低各层网络间相互干扰所带来的资源损耗,实现切片间的安全隔离。

4.分段加密技术

针对芯片内网络的拓扑特性和可扩展性,研究多节点之间的端到端安全需求,并采用分段加密技术,以确保数据在传输过程中的安全性。

四、结语

综上所述,随着信息技术的不断发展和攻击手段的不断更新,IPv6+技术的安全挑战也将持续存在。通过对IPv6+技术安全风险与安全机制进行深入探讨,有助于构建一个安全、可靠、高效的IPv6+网络环境,对提高网络安全具有重要意义。

参考文献

[1]孙监湖,周文,朱学勤,等.IPv6技术在计算机监控系统应用中的安全风险研究[J].水电站机电技术,2024,47(06):84-87.

[2]佟恬,赵菁,庞冉,等.IPv6+技术的安全风险与安全机制[J].邮电设计技术,2024(04):32-38.

[3]王宏杰,徐胜超,杨波,等.基于SRv6技术的云网安全服务链自动编排方法[J].计算机与现代化,2024(01):1-5+12+28.

[4]强锋,郭绍波.基于IPv6+的云网融合建设策略[J].网络安全技术与应用,2023(11):12-13.

[5]陈励凡.IPv6+技术在新型电力系统中的应用[J].数字通信世界,2023(04):137-140.

[6]刘乔俊,关宏宇,杨清.IPv6+背景下电信运营商城域云网架构演进趋势浅析[J].通信与信息技术,2023(01):6-12.

作者单位:华北油田公司数智技术公司

责任编辑:张津平 尚丹