多源数据融合的物联网安全知识推理方法

2022-12-15张书钦白光耀张敏智

张书钦 白光耀 李 红 张敏智

1(中原工学院计算机学院 郑州 450007)2(物联网信息安全技术北京市重点实验室(中国科学院信息工程研究所) 北京 100093)(zhangsq@zut.edu.cn)

物联网(Internet of things, IoT)领域的发展改变了传统的工业形态,方便了人们的生活,海量物联网设备的使用和新型物联网技术的普及促使物联网应用扩展到更广泛的领域,如工控物联网、医疗领域、智能城市、智能电网等[1],但潜在的物联网安全问题也在逐步浮现.伴随信息化与工业化的深度融合,采矿、电力、化工等领域的工业控制网络与政府、军事、金融等系统的网络从相对独立且完全与外网隔离,逐渐发展为网络化连接和信息化管理并向互联网开放.传统的内网外网界限逐渐模糊,引入了无处不在的网络安全风险.物联网背景下的工控设备与网络技术相融合,消除了工业环境的内外部安全边界[2].工控网络设备不仅面临传输链路上的软硬件安全、网络防护边界模糊等安全风险,还面临云平台服务虚拟化中的跳板入侵、违规接入、数据丢失、窃听和篡改等新型安全风险.

同时,物联网供应链的安全威胁也随着供应链复杂程度的提高而不断出现.物联网供应链涉及执行各种任务的不同子系统,包括内部开发、信息传递、中间组件以及产品或服务制造的全过程;并涉及多个参与者例如生产者、系统集成商、服务商、供货商、销售商等.物联网供应链安全涵盖了第三方供货商、制造商和服务商之间各种软硬件产品和信息安全外包,包括在物联网环境与物联网设备上搭载的运营技术和信息技术.随着物联网供应链的复杂程度不断提高,物联网供应链的风险控制能力逐渐降低,任何组件或服务出现漏洞或数据泄露都会破坏业务的连贯性,带来难以控制的安全风险.

如上所述,物联网安全面临着复杂且多变的威胁,遭受的入侵和攻击变得越来越智能化与多样化.在大量物联网设备接入互联网的过程中,异构信息的交互和网络结构的快速变化使攻击面进一步扩大,不断产生新的弱点和威胁[3].同时在物联网供应链中,一个上下游供应链环境中的漏洞可以从源节点级联到整个网络系统的多个目标节点,所以对物联网供应链整体网络安全威胁情报属性的关注非常重要.在面对物联网环境中的新型威胁时,传统的安全入侵检测和响应技术无法适应物联网安全领域面临的攻击,安全信息及事件管理(security information and event management, SIEM)和安全操作中心(security operation center, SOC)[4]也存在很大的局限性,迫切需要一种有效的方法智能地响应安全入侵.针对物联网的威胁事件,可以采用多种智能推理技术来实现,例如基于本体的推理技术和语义网技术,以及基于智能访问控制模型、文本挖掘和自然语言处理(natural language processing, NLP)的恶意代码检测技术.但是由于物联网的异构性和复杂性,对物联网系统进行全局的安全状态检测和威胁事件感知非常困难.针对整个物联网系统与供应链系统的安全管理与威胁分析具有挑战性,本文提出了一种物联网安全多源知识推理方法,通过分析物联网安全公开知识库的特点,构建了一个本体模型以描述物联网与供应链安全威胁要素、进行知识整合以解决多源知识的语义异质性问题、并利用推理规则进行威胁分析.该方法可以感知物联网环境内的安全状况、自动化推理可采用的缓解措施、并丰富物联网供应链与威胁情报之间的上下文语义信息,以提高威胁响应能力.

本文工作的主要贡献有3个方面:

1) 分析物联网安全公开知识库的特点,将物联网多源知识与威胁情报整合并构建关系映射链接图模型,对物联网安全威胁要素评估提供支持.

2) 提出了一个物联网供应链风险分析本体模型以描述威胁信息对象间的关联性、拓展目前网络安全领域本体建模的知识域范围、解决多源安全知识的语义异质性问题,可提供更广泛的安全状况感知.

3) 提出了一种基于本体的物联网安全多源知识推理方法,该方法能够感知物联网系统内的高脆弱性组件、对物联网供应链与威胁情报之间的上下文语义信息进行补全,并自动化响应威胁入侵.

1 相关工作

目前围绕漏洞和潜在的威胁已经存在大量的基础研究,网络安全专家可以通过使用公共的结构化描述语言和公开的信息安全知识库来制定防御的策略、技巧和操作.Syed等人[5]搭建了一个统一网络安全模型UCO,集合了来自不同网络安全系统的异构数据和知识模式与常用的网络安全标准,并用于信息共享交换和网络态势感知.Kiesling等人[6]通过集成网络安全领域的标准词汇表与可用于更新知识图谱的ETL工作流,构建了一个动态的网络安全知识图谱,并通过接口提供集成访问服务.田建伟等人[7]利用图论对能源互联网网络结构进行建模,提出LR-NodeRank节点加权方法来评估融合网络的安全状况,并且基于威胁图的安全状况改进方法计算需要加固的网络边界.黄克振等人[8]利用区块链的去中心化和匿名性,保护威胁情报中的身份信息,并利用区块链的回溯能力构建完整攻击链.但以上研究均未正式描述物联网安全领域核心概念之间的关系,对威胁分析的研究尚未提高到语义级别,无法定义推理规则.本文整合了安全领域异构多源知识库并以图结构统一表示数据,通过来自不同知识源的上下文语义信息为后续的知识推理工作提供支持.

网络供应链(cyber supply chain, CSC)安全是用于控制和增强供应链系统以确保业务连续性、保护产品安全和提供信息保障的机制.Sun等人[9]分析了电力系统网络安全风险并设计了增强电力物联网安全的解决方案,以增强智能电网环境下的CSC安全性.Kieras等人[10]提出了一个I-SCRAM框架,用于分析物联网系统中供应链安全风险,并基于此模型提出了量化供应链风险的指标.Yeboah-Ofori等人[11]应用威胁情报分析和机器学习技术,基于已有的威胁情报属性分析来预测威胁,并识别已存在的CSC漏洞,最终为网络供应链安全威胁提供适当的控制措施.Benthall[12]将漏洞数据与开源项目OpenSSL的开放版本控制数据相关联,应用AML(Alhazmi-Malaiya logistic)模型将融合数据用于软件供应链风险发现.Nakano等人[13]提出了一个供应链可信度框架,用于验证供应链中的组织是否符合预定义的要求,并以拟议的框架为基础设计了新方法来提高性能与可用性.但目前的工作均围绕供应链漏洞与上下游供应链弱点展开,对CSC安全威胁参与者攻击过程与战术意图的研究仍然缺乏.本文在物联网安全知识整合过程中融入了供应链信息,并与攻击者的战术、技术与活动等知识相关联,丰富了供应链安全的上下文语义信息并为物联网供应链威胁分析研究提供了新机制.

本体被用于刻画信息对象、进行领域知识共享和重用,目前研究者对网络威胁情报(cyber threat intelligence, CTI)的分析与本体建模已经取得一定进展.司成等人[14]以漏洞属性、漏洞对象等元素出发,结合网络安全态势要素的特点,提出了一种基于本体的网络安全态势要素知识库模型,用于整合和利用网络安全态势知识.李涛等人[15]提出了一种通用的网络安全参数分类架构,根据类型的继承关系扩展了主机域中的漏洞本体.Jia等人[16]以基于规则和机器学习相结合的信息提取方式来获取与网络安全相关的实体,提出了构建网络安全知识图谱的实用方法,并基于五元组模型来推理新规则.Rastogi等人[17]设计了恶意软件本体MALOnt,支持恶意软件威胁情报结构化信息提取,并以MALOnt为基础构建了恶意软件知识图谱从知识图谱中推理隐含的关系.Mozzaquatro等人[18]将网络安全知识以及相应的预防措施集成到运行时安全监视和启动工具可以访问的本体IoTSec中[19],使安全系统自动检测对IoT网络的威胁并动态地提出合适的保护服务.Choi等人[20]对电力系统漏洞与安全上下文本体进行建模,并以智能电表为示例创建了电力物联网中的攻击场景,实现了可以有效运行的安全机制.但目前将攻击者的战术意图、攻击技术与攻击过程与漏洞和弱点相结合的研究仍处于初级阶段,网络安全领域多是以漏洞、弱点与攻击模式为重心进行研究,很难进行复合攻击预测和威胁分析与其后续工作.本文提出的本体模型拓展了目前网络安全领域本体建模的知识域范围,提供更广泛的安全状况感知以提高威胁响应能力.

2 物联网安全多源知识整合

目前,海量的安全信息碎片化分散在互联网上,其中安全组织MITRE所维护的公共知识库逐渐发展成为网络安全领域的行业标准.通过一整套信息安全描述标准和规范,物联网安全研究成果可以通过格式化的语言进行表达,并实现情报共享.安全领域知名公共知识库包括通用漏洞披露(common vulnerabilities and exposures, CVE)、国家漏洞数据库(national vulnerability database, NVD)、通用弱点枚举(common weakness enumeration, CWE)、通用攻击模式枚举和分类(common attack pattern enumeration and classification, CAPEC)、通用平台枚举(common platform enumeration, CPE)和ATT&CK(adversarial tactics, techniques, and common knowledge)矩阵.本文的威胁情报来自开放威胁交换平台(open threat exchange, OTX)的信息共享.

2.1 安全知识与威胁情报数据来源

CVE披露了已暴露的漏洞,数据库中的每个漏洞都有一个由MITRE定义的标识号和相关描述.NVD提供与安全相关的软件漏洞,相关产品配置和影响指标的有关信息.NVD建立在CVE列表上并与CVE列表完全同步,NVD为CVE列表中的条目提供了增强的信息,例如结构化信息、根据通用漏洞评分系统(common vulnerability scoring system, CVSS)给出的严重性得分和影响等级等.CVSS是评估漏洞严重性的行业公共标准,大多数漏洞严重性研究与商业漏洞管理平台都基于CVSS进行评估.CAPEC提供了攻击模式分类的汇总,关注的是攻击者对网络空间脆弱性的利用方式,了解到攻击模式对于威胁分析与防御至关重要.相关弱点信息则由CWE知识库汇总.OTX是全球权威的开放威胁信息共享和分析网络.OTX可以提供威胁摘要、入侵指标(indicators of compromise, IoC)、恶意软件家族等有价值的信息,最重要的是,OTX平台对每条开放威胁情报相关联的ATT&CK技术知识进行了枚举,OTX平台为本文将CTI与整合后的物联网安全知识相映射提供了可行的路径.

2.2 ATT&CK矩阵

ATT&CK矩阵由MITRE在2013年首次提出[21].通过汇总分析真实的观察数据与高级持续性威胁(advanced persistent threat, APT)组织活动,ATT&CK逐渐发展成为针对攻击者行为描述的通用语言和攻击链全生命周期的行为分析模型.ATT&CK抽象地描述了由顺序网络攻击战术组成的框架,并且每种攻击战术涵盖了大量攻击技术.从攻击检测和威胁分析的角度分析,只有明确攻击战术和技术,才能进一步推测攻击所关联的上下文信息.ATT&CK旨在持续构建并丰富攻击者的战术意图和技术模式,帮助安全研究者掌握技术全景,以支持对安全入侵的评估和自动化响应.

目前将ATT&CK矩阵应用于威胁分析的可行性引起了研究者的极大兴趣.在安全情报研究领域,漏洞情报研究发展较早,漏洞情报多是从软件、硬件、操作系统、协议的脆弱性等角度入手,发展较为成熟[21],而威胁情报主要收集与攻击者或攻击行为相关的外部因素,通过整合威胁信息并提供威胁信息的共享,达到对威胁的及时管控[22].在物联网安全领域,由于物联网本身的内在复杂性,物联网设备与系统之间发生的异构信息交换进一步加剧了物联网的结构复杂性,围绕漏洞情报的研究在物联网的复杂环境中存在很大的局限性[23],所以目前研究者希望通过分析和理解攻击者目标与系统性风险的角度进行物联网环境下的威胁分析.ATT&CK矩阵能够串联起威胁事件和观测数据,从而打通对威胁事件的理解链路.

2.3 多源知识关系映射

Fig. 1 Schematic of relational mapping linkages图1 关系映射链接示意图

本文以CAPEC所关注的攻击模式(attack pattern)为桥梁,将攻击者所使用的手段,即战术(tactic)和技术(technique)与攻击目标存在的弱点(weakness)关联在一起,由于CWE中的弱点可以链接到CVE中的漏洞(vulnerability),并且该条目可以链接CPE库中已知受影响的平台(platform).从OTX平台获取的CTI信息则通过与技术建立映射,完成与所有安全知识的链接.通过这种端到端的链接方法,安全研究者可以在网络空间中选择某种特定的应用、硬件平台或操作系统,查看它会受到哪些策略或技术的影响,从而对物联网环境中潜在的威胁进行分析.图1描绘了根据所选的知识源映射出的关系链接.

以映射出的关系链接为基础,本文结合了各知识库的源数据与结构特征,使用图结构统一表示数据,每一层表示不同的来源,图的节点来自知识源的条目,保留了知识源之间的内部和外部链接并以图的边来表示.原知识库中的关系链接不是双向的,但在整合为统一的图结构数据时,可以进行双向遍历,从而很容易的从任意一个节点去追溯不同知识源之间的关系.总的来说,ATT&CK提供了攻击者对易受攻击的系统所施加的战术和技术,CWE,CVE,CPE提供了被攻击者利用的弱点和漏洞在物联网中的位置,CAPEC将潜在的攻击行为与可能成为攻击目标的弱点联系起来.

OTX在时刻汇总最新披露的威胁事件的同时将威胁事件条目自动导入并丰富已构建的物联网安全图结构知识库,完成对CTI的动态更新.本文以ATT&CK中的技术条目T1083为例,展示将相关CTI条目映射至ATT&CK的情况,如图2所示.

2.4 异构数据整合与关系链接示例

本文使用不同来源的数据完成多源知识的映射与整合.这些数据在各自的网站上提供可供下载的异构格式,如JSON,XML,CSV,这些网络安全知识定期更新,以反映现实网络安全领域的变化.不同知识源之间虽然缺乏语义层面的关系描述,但是这些知识在设计之初就考虑到了互相之间的联系,源数据中预留了公共标识符可以链接来自特定来源的数据.图3展示了一个示例,CAPEC-497在源数据中引用了ATT&CK中的文件和目录发现(File and Directory Discovery)技术,基于Taxomy_Mappings公共标识符,可以在CAPEC与ATT&CK存在关联的相关条目之间直接创建关系链接.

本文构建的物联网安全统一图结构知识存储在Neo4j图数据库中,与来自OTX的相关CTI条目信息集成,并记录各知识源与汇总的威胁事件条目统计信息,表1提供了当前各元素的汇总统计信息.

Fig. 3 Graph structure data integration and relational sources图3 图结构数据整合与关系来源

Table 1 Statistics of Each Element for Unified Graph Structure Dataset

3 基于本体的物联网安全多源知识推理

物联网环境中针对异构网络的攻击最为突出[24].第2节的方法打通了对威胁事件的理解链路,并提供物联网安全状况整体视图,但针对实际物联网环境与供应链系统的安全管理与威胁分析仍是一个挑战.本文提出了一种基于语义本体和规则逻辑的物联网安全多源知识推理方法.本体通过对特定领域知识的形式化描述,在解决物联网供应链安全与CTI之间的语义异质性问题中发挥了重要作用[25-26].

本文分析了物联网安全领域多个知识源,提出了物联网供应链风险分析本体(risk analysis of IoT supply chain ontology, RIoTSCO).受到多个本体[5,19,27]的启发,本文抽取了部分概念并调整了大量细节,使本体更适合本文的知识源.首先,围绕ATT&CK矩阵设计了与战术和技术相关的类.同时在对物联网威胁事件发生的场景部分进行建模时,拟议的本体模型考虑了上下游供应链安全所必须的概念,这些类关联的知识源在所参考本体中均是没有涉及的.其次,使用OWL语言类来构建统一的形式化描述,概念被实现为类(Class),关系被实现为属性(Properties).OWL的表达能力仅限于描述逻辑,不能表达不确定的知识,例如事件在时间和空间上的变化以及语义关系.最后,为了增强模型的推理能力,本文后半部分使用基于语义Web规则语言设计推理规则来补全本体的描述能力.

3.1 RIoTSCO本体的类和属性分析

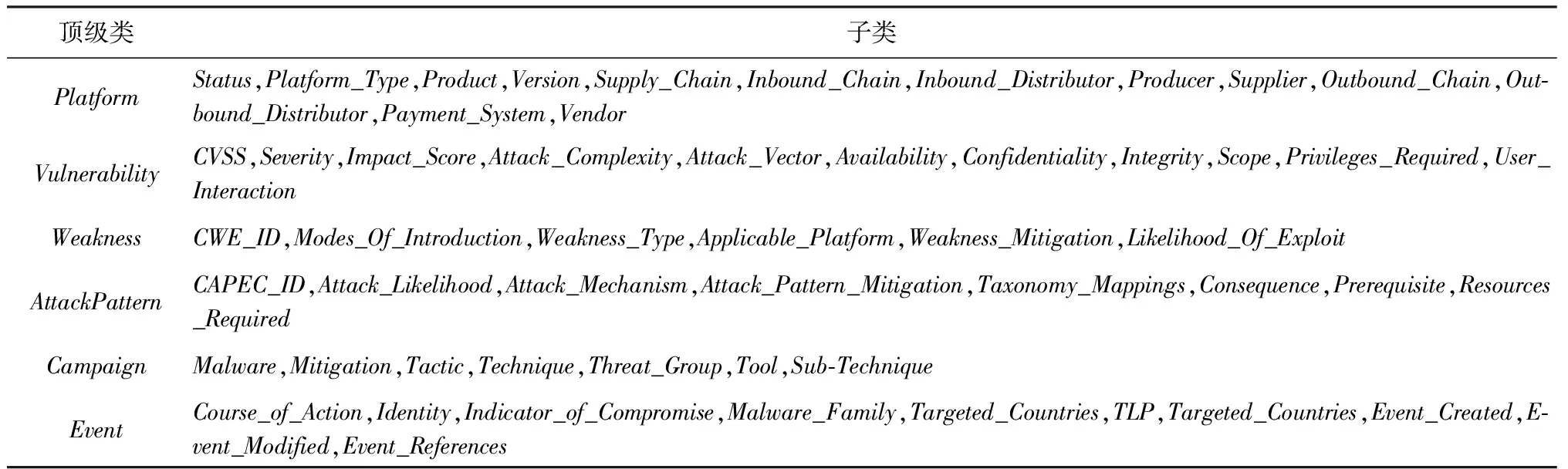

本文提出的RIoTSCO本体包括6个顶级类:平台(Platform)、漏洞(Vulnerability)、弱点(Weakness)、攻击模式(AttackPattern)、活动(Campaign)和事件(Event),使用一种基于描述逻辑的本体语言(OWL DL)来表示模型中的类,顶级类之间的关系如图4所示.表2给出了RIoTSCO本体中顶级类与其子类,本节以RIoTSCO本体的顶级类为基础,介绍模型子域的各种本体描述.

Fig. 4 Relationship between top classes of RIoTSCO图4 RIoTSCO的顶级类之间的关系

Table 2 Top Classes and Their Subclasses of RIoTSCO Ontology表2 RIoTSCO本体顶级类与其子类

1) 平台的本体描述.平台类描述了威胁事件发生的场景信息,包含了可能受到漏洞影响的软件、硬件与操作系统,同时包含了产品的供应链信息.状态(Status)是平台类的子类,用于描述受影响平台的脆弱性.使用描述逻辑对产品Cohu 3960HD进行描述:

Cohu 3960HD⊆Platform∩

∀hasPlatformType.PT(Hardware∪)∩

∃hasSupplyChain.SC(∃Outbound_Chain∩

∃Inbound_Chain)∩

∀hasStatus.Status(Normal_Vulnerable∪

Serious_Vulnerable∪Critical_Vulnerable)∩

∀hasVendor.String∩∀hasVersion.Version.

2) 漏洞的本体描述.漏洞指攻击者可利用的软件、硬件或系统中的缺陷或错误.本文的本体模型中,CVSS评分标准提供了一个定量模型来描述漏洞的特征和影响,同时用来评估漏洞的严重程度.以漏洞条目CVE-2017-8860为例,此漏洞会使平台通过目录列表进行信息泄露,使得敏感信息被暴露给未经授权的攻击者.以CVE-2017-8860为漏洞的一个实例进行描述:

Vulnerability(CVE-2017-8860)∩

∀hasSeverity.Severity(Critical)∩

∀hasAttackVector.AV(Network)∩

∀hasAttackComplexity.AC(Low)∩

∀hasPrivilegesRequired.PR(Low)∩

∀hasUserInteraction.UI(None)∩

∀hasScope.S(Unchanged)∩

∀hasConfidentiality.C(High)∩

∀hasIntegrity.I(None)∩

∀hasAvailability.A(None)∩

∃exploitedBy.AttackPattern

(File Discovery).

3) 弱点的本体描述.对弱点域进行建模过程中,模式类(Modes_Of_Introduction)描述物联网环境中如何以及何时引入此弱点的相关信息,其子类阶段类(Phase)标识了产品生命周期中可能发生引入的点,注释类(Note)提供了与特定引入阶段有关的典型场景.CWE根据弱点之间的关系将其抽象为10个类别,本文的弱点类型类(Weakness_Type)采用此类分类方法.以将敏感信息暴露给未经授权的行动者(Exposure of Sensitive Information to an Unauthorized Actor)为例,存在此弱点时,产品有可能向未明确授权访问该信息的活动者公开敏感信息,其描述为:

Exposure of Sensitive Information to an Unauthorized

Actor⊆WeaknessType(Improper Control of a

Resource Through its Lifetime)⊆Weakness∩

∀hasCWE_ID.CWE_ID(CWE-200)∩

∀hasApplicablePlatform.String∩

∀hasModesOfIntroduction.MOI(Phase∩Note)∩

∀hasWeaknessMitigation.String∩

∀hasLikelihoodOfExploit.LOE(High).

4) 攻击模式的本体描述.CAPEC根据攻击者利用漏洞时采用的机制对攻击模式进行分类,将攻击模式抽象为9个类别,本文本体模型中的攻击机制类(Attack_Mechanism)采用此分类方法,包含了与CAPEC给出的分类方式一一对应的9个子类.以文件发现(File Discovery)为例,此攻击模式利用产品存在暴露敏感信息相关的弱点,攻击者可以通过探索活动来确定是否存在通用密钥文件,并为可能发生的破坏性攻击行为做铺垫,其描述为:

File Discovery⊆Attack_Mechanism(Collect

and Analyze Information)⊆AttackPattern∩

∀hasCAPEC_ID.CAPEC_ID(CAPEC-497)∩

∀hasAttackLikelihood.AL(High)∩

∀hasConsequence.C(∃Scope∩∃Impact)∩

∀hasAttackPatternMitigation.String∩

∀hasPrerequisite.String∩

∀hasTaxonomyMappings.TM(File and

Directory Discovery).

5) 活动的本体描述.与一次攻击相比,活动是针对某个特定目标在一段时间内所采取的一组恶意活动或攻击的集合,活动类描述了一段时间内针对一组特定目标发生的一组恶意活动或攻击,活动可以通过其所使用的战术、技术、所使用的恶意软件、执行恶意活动的团体和防御此活动的缓解措施来表示.在ATT&CK框架中,每个攻击战术包含了多个攻击技术,且每个攻击技术由多个子技术组成,本文的本体建模参考了其结构.以File and Directory Discovery为例,攻击者在主机或网络共享的特定位置搜索文件系统内的信息,以支持诸如感染目标或尝试特定操作之类的后续行为,其描述为:

Technique(File and Directory Discovery)⊆

Campaign∩

∀belongToTactic.Tactic(Discovery)∩

∀hasMitigation.String∩

∀hasMapped.AttackPattern(Directory

Indexing∩File Discovery)∩

∃hasSoftware.Software(Tool∩Malware)∩

∀hasThreatGroup.Group.

6) 事件的本体描述.本文的事件指的是威胁交换平台中分享的开放威胁信息.事件类是对开放威胁信息共享中的威胁指标、威胁事件行动方案、威胁参与者、恶意软件家族等信息的描述.以一个威胁事件“Sunburst:Supply chain attack targets SolarWinds users”为例,一场破坏SolarWinds Orion软件更新机制的供应链攻击已经感染了100多个客户的2 000多台设备.本次事件披露了24个相关的IOC指标,使用描述逻辑对其描述为:

Sunburst:Supply Chain Attack Targets SolarWinds

Users⊆Event∩

∀hasMalwareFamily.MF(CobaltStrike-S0154∩Backdoor.Sunburst∩Backdoor.SuperNova∩Backdoor.Teardrop)∩

∀hasIndicatorOfCompromise.IOC

(IndicatorType)∩

∀hasCourseOfAction.String∩

∀hasThreatActor.TA(Role∩Sector).

3.2 推理规则设计

推理规则既服务于本体模型定义,又服务于领域实例数据描述.推理规则在补充本体描述语言的语义描述能力的同时,又可用于描述领域专家提供的启发式经验知识.记RIoT-security为物联网安全领域推理规则集,KBIoT-security为物联网安全领域知识库,则推理规则集定义为:

RIoT-security={R1,R2,…,Rn|R∈KBIoT-security},n≥0.

R1表示某条推理规则.只有当特定陈述(state-ment)集合都为真时,推理规则才会为本体模型添加新的知识.例如,使用推理规则描述某个攻击团体时,当收集到的某次活动的信息满足某个攻击团体已被披露的战术或技术特征时,可以基于规则建立攻击团体与本次活动之间的语义关系.W3C推荐的语义推理规则描述语言为SWRL(Semantic Web Rule Language)[28],故本文选择SWRL来处理本体模型的直接和间接关系,以增强OWL的描述能力.SWRL与OWL建立在相同的描述逻辑基础上,同时在解决本体中多层次、复杂的相互关系推理与数据值推理时有更强大的表达能力.在编写规则时,SWRL可以直接使用本体中描述的关系和词汇,每个SWRL规则都是本体中的一种OWL公理,这些新规则还可以与本体中存在的现有公理进行交互.SWRL规则的形式为:

A1,A2,…,Am→B1,B2,…,Bn.

箭头两边的逗号表示连词,描述复杂逻辑关系时可以写为合取式与析取式.A1,A2,…,Am→B1,B2,…,Bn的形式可以表示为C(x),P(x,y)或者(x,y),其中C是一个OWL描述、P是OWL属性、x和y可以是OWL实例或者OWL数据值.推理规则能够从已知的知识中发现新的关系.为便于讨论物联网安全领域推理规则的推理能力,本文记ClassIoT-security为物联网安全领域类的集合,PropertyIoT-security为物联网安全领域对象属性集合,有

ClassIoT-security={Class1,Class2,…,Classn},n≥0,

PropertyIoT-security=

{Property1,Property2,…,Propertyn},n≥0.

记EntityIoT-security为物联网安全领域实例集合,且有

EntityIoT-security={Entity1,Entity2,…,Entityn|

Entityi∈ClassIoT-security},n≥0.

图5根据推理规则可以得到新的关系:

Fig. 5 Examples of inference rule and graphical representation图5 推理规则示例与图形化表示

给定图5推理规则,对象属性hasProperty1(?c1,?c2),hasProperty2(?c2,?c3),hasProperty3(?c3,?c4)提供了类Class1(?c1),Class2(?c2),Class3(?c3),Class4(?c4)之间的关系链接,这种关系链接可以从对象属性hasProperty4(?c1,?c4)与现有知识中推理出隐式事实.

知识推理能够在物联网场景下发现资产、漏洞、安全机制和威胁之间的隐式关系.本文设计物联网环境安全状态推理规则R1与缓解措施推理规则R2推理物联网环境中的安全状态,并利用多源知识自动化推理系统中可采用的缓解措施.推理规则R1描述为:

[

R1:rule_severity

Platform(?p)∧hasVulnerability(?p,?v)∧Vulnera-bility(?v)∧hasSeverity(?v,?se)∧Severity(?se)∧Status(?st)∧affect(?se,?st)→hasStatus(?p,?st)

].

物联网环境安全状态推理规则语义为:物联网环境中存在受漏洞影响的平台,当漏洞的严重程度为“高”或“危急”时,系统将自动标记出受特定漏洞影响的平台为高脆弱性,并对安全分析人员评估物联网环境所受威胁的严重性提供支持.在上述推理规则的基础上,推理机通过推理规则R2实现对高脆弱性平台自动化关联缓解措施.

缓解措施推理规则语义为:当已知物联网环境中的高脆弱性位置时,通过平台中漏洞可能受到的攻击模式映射至技术,利用已知的威胁事件对与特定技术相关联的恶意行为与战术进行分析,从系统中自动化提取与之相关的缓解措施.推理规则R2描述为:

[

R2:rule_mitigation

Platform(?p)∧hasStatus(?p,?st)∧

Status(?st)∧hasVulnerability(?p,?v)∧

Vulnerability(?v)∧Att-ackPattern(?a)∧

target(?a,?v)∧mapping(?a,?t)∧

Technique(?t)∧Mitigation(?m)→

useMitigation(?p,?m)

].

SWRL无法进行OWL查询,本文使用SQWRL(Semantic Query-Enhanced Web Rule Language)对已集成的本体模型进行知识提取.SQWRL是SWRL的扩展,并且可以与SWRL结合使用,将已有规则转化为模式匹配机制,对OWL类、OWL属性、OWL实例和OWL数据值等推理出的隐式知识进行查询和检索.推理机可以分离出受到特定威胁的物联网节点.物联网环境内存在的弱点和可能受到的威胁是随机的,且数量庞大,但部分威胁的目标是特定的,且威胁活动的特征是明显的[29].在感知物联网环境内的脆弱性分布后,结合CTI的上下文信息将高危节点分离出来并针对特定威胁优先进行处理,将大大减少时间和空间的消耗,提高对威胁入侵的响应速度.如分离高危节点推理规则R3所示,推理机可查询物联网环境内是否存在Exposure of Sensitive Information to an Unauthorized Actor弱点,并且将有可能被攻击者使用File Discovery技术对物联网环境完成File and Directory Discovery并最终达成环境探索战术目标的高危节点分离出来.此外,当在物联网环境中更新组件时,只需在数据层增加相应的实例,RIoTSCO本体和推理规则就可以轻松推理当前环境的网络安全态势.推理规则R3描述为:

[

R3:rule_critical_vulnerable_platforms

Platform(?p)∧hasVulnerability(?p,?v)∧

Vulnera-bility(?v)∧hasStatus(?p,

CriticalVulnerable)∧hasWeakness(?p,

Exposure of Sensitive Informa-tion to an

Unauthorized Actor)∧target(File and

Directory Discovery,?p)∧AttackPattern

(?a)∧exploitedBy(?v,?a)∧mapping

(?a,File Discovery)→sqwl:select(?p,?v)

].

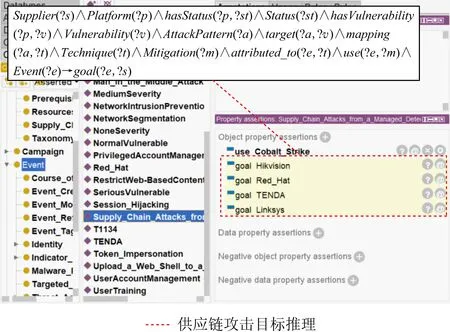

RIotSCO模型结合推理机,可以挖掘威胁事件与已有的物联网供应链安全知识之间的隐式关系,从而补充威胁情报与物联网供应链之间的上下文语义信息.本文设计供应链攻击目标推理规则R4,其描述为:

[

R4:rule_supply_chain_attack_goal

Supplier(?s)∧Platform(?p)∧hasStatus

(?p,?st)∧Status(?st)∧hasVulnerability

(?p,?v)∧Vulnerabi-lity(?v)∧

AttackPattern(?a)∧target(?a,?v)∧

mapping(?a,?t)∧Technique(?t)∧

Malware(?m)∧attributed_to(?e,?t)∧

use(?e,?m)∧Event(?e)→goal(?e,?s)

].

推理规则R4语义为:通过分析威胁事件情报信息中的恶意软件枚举,利用已有的恶意软件家族知识关联攻击者使用的相关技术,并在物联网安全多源知识库中逐步映射至受影响的组件相关知识,推理出特定威胁事件的所有攻击目标与其厂家,从而辅助供应链安全研究者绘制威胁事件所能波及到的上下游供应链情报全貌.

4 示例与评估

在本节中,我们演示几种情况以进一步说明所提出方法的可行性和有效性.针对物联网安全多源知识库的融合与建模,本节首先给出一个链接示例,以展示整合后的图结构数据提供上下文关联语义信息的能力;然后展示推理规则在物联网安全多源知识推理方法中的具体用法:物联网中的各种软硬件对应于本体模型中的实例和物联网环境的安全状态同时在本体中反映.本文将物联网环境中的特定实例映射在本体模型中,并通过设计推理规则展示模型对物联网环境进行威胁评估的能力.

4.1 链接示例与可行性分析

本文将多个信息安全知识库进行了整合,构建了一个将多源知识库相互连接的图结构统一链接集.为了展示这一方法的可行性与主要优点,本节以一个链接查询为示例,即从“Cohu 3960HD视频监控设备”到“发现战术”.链接中的条目列举为:

1) 战术(TA0007)发现.发现战术包括攻击者可能用来获取特定系统和内部网络信息的技术,攻击者通过多种技术试图找出你的环境.发现战术描述攻击者在决定如何行动之前观察环境并确定自己的渗透方向,也表示攻击者在探索他们可以控制的内容以及入侵切入点周围的环境.

2) 技术(T1083)文件和目录发现.攻击者可能会枚举文件和目录,或者可能会在主机或网络共享的特定位置搜索文件系统内的某些信息.攻击者可以在探索期间使用来自文件和目录发现的信息来确定后续威胁入侵,包括攻击者是否完全感染目标或尝试特定操作.

3) 攻击模式(CAPEC-497)文件发现.攻击者利用身份验证中的弱点来创建并模拟不同实体的访问令牌(或等效令牌),然后将进程或线程与该模拟令牌相关联.当利用令牌来验证身份并基于该身份采取措施时,攻击者可以使用此操作.

4) 弱点(CWE-200)将敏感信息暴露给未经授权的行动者.此弱点会导致该产品向未明确授权访问该信息的用户公开敏感信息,并导致信息泄露.

5) 漏洞条目.CVE-2017-8860.

6) 受影响的平台与CPE条目.“cpe:2.3:h:cohu-hd:3960hd:-:*:*:*:*:*:*:*”,根据CPE条目中的第4段和第5段,可知受影响的平台为“固件版本为3960HD的CohuHD品牌视频监控设备”.

从攻击者视角,以战术为出发点对链接进行简要说明,假设攻击者的目标是试图找出防御者的环境信息,即通过主机或网络共享的特定位置搜索文件系统内的某些信息,从而发现目标系统或网络的配置和安全参数,并为下一步更具破坏性的入侵铺平道路.攻击者可以利用固件版本为3960HD的CohuHD视频监控设备的漏洞,通过信息泄露的弱点来获得密钥文件、网络信息或安全参数,为后续破坏行动或窃取信息提供参考.

Fig. 6 Query example for CVE-2017-8860图6 CVE-2017-8860的查询示例

反之,从防御者视角以受影响的平台为出发点对此链接的叙述为,如果拥有固件版本为3960HD的CohuHD视频监控设备,则网络管理者需要保持警惕,防止攻击者通过信息泄露的弱点窥探信息,最终获得密钥文件或安全参数文件.网络管理者可以利用文件保护机制使这些设备只能被授权方访问.同时网络管理者可以在系统内绘制信任边界,不要让敏感信息超出信任边界,减小攻击者与信任边界内交互的可能性,降低被攻击者发现敏感信息的概率,以缓解此类威胁.

如链接示例所示,使用此方法整合多源知识库,给定链接集中的任何节点条目,本文给出的方法均可用于查询来自于不同知识源的上下文关联信息.本文根据固件版本为3960HD的CohuHD视频监控设备和漏洞CVE-2017-8860为基础给出一个查询示例,自漏洞条目CVE-2017-8860与弱点条目CWE-200关联之后,遍历出的攻击模式、技术和战术如图6所示,且链接示例也在其中.本文给出的上下文关联信息包含多个已经公开且相互关联的信息安全公共资源,通过此方法将多源知识整合为统一的图结构知识,可以改善CTI的分析能力和可理解性.

4.2 物联网供应链安全多源知识推理规则

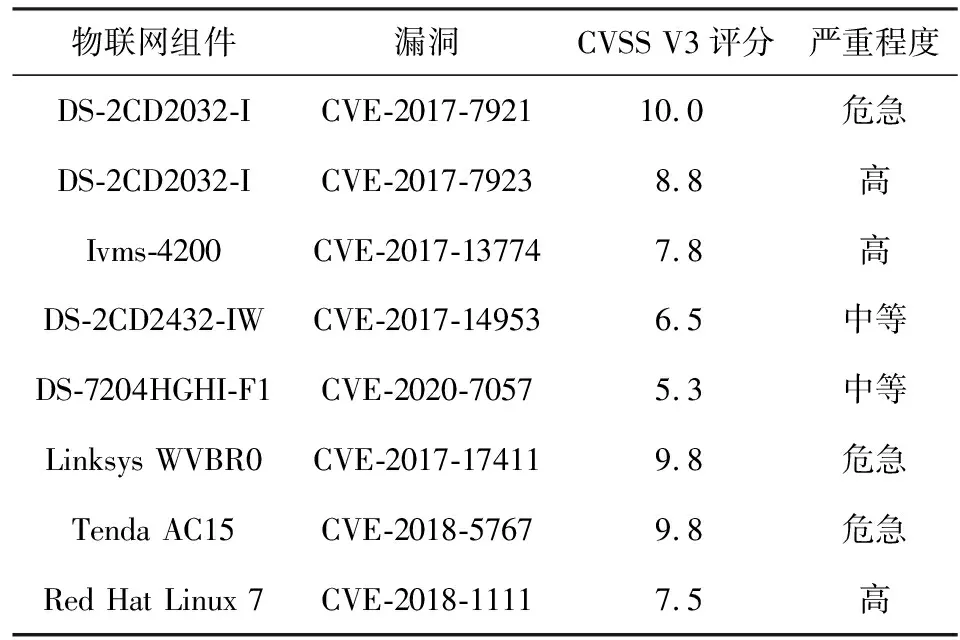

本节构造一个物联网测试示例场景,如图7所示,物联网环境有一个视频监控设备协作组且均已联网,其中存在多个海康威视视频监控设备并与Linksys无线网桥连接.网络中部署了Tenda AC15路由器和一个Red Hat Linux 7环境,管理者使用Ivms-4200网络视频监控软件对视频监控设备协作组进行控制.所有组件在RIoTSCO本体中实例化.物联网环境中存在的已知漏洞、CVSS评分与漏洞严重程度如表3所示.

Fig. 7 IoT context example图7 物联网场景示例

Table 3 Vulnerability, CVSS Score and Severity表3 漏洞、CVSS评分与严重程度

使用Pellet通用规则推理机描述拟议的推理规则集,并在RIoTSCO本体模型中集成.模型基于物联网安全领域知识库和推理规则集中的条件模式进行推理.以DS-2CD2032-I为例可以看出,根据规则推理出了新的隐式事实,DS-2CD2032-I的Status被划分为CriticalVulnerable,即脆弱性程度为危急,并通过对象属性useMitigation与缓解措施相关联,具体推理结果如图8所示:

Fig. 8 Results of security status and mitigation reasoning图8 安全状态与缓解措施推理结果

推理机通过供应链攻击目标推理规则枚举特定CTI条目所关联的受攻击目标的厂家,从而推理威胁事件所能波及到的上下游供应链情报全貌.以CTI条目Supply Chain Attacks from a Managed Detection and Response Perspective为例,根据规则推理出了新的隐式事实,推理机通过对象属性goal将CTI条目与物联网环境中可能受此类威胁事件影响的厂家相关联,具体推理结果如图9所示:

Fig. 9 Results of supply chain attack goal reasoning图9 供应链攻击目标推理结果

图8、图9验证了本文给出的方法在异构物联网环境中结合供应链感知并自动化处理威胁的能力,如果系统中具有可被某些攻击模式、战术或技术所利用的漏洞,RIoTSCO本体将通过预设的推理规则感知系统脆弱性高的位置,根据已构建的多源知识库自动化推理可采用的缓解措施,分离存在特定威胁的物联网节点,为安全管理者感知物联网供应链全局的安全态势并部署适当的安全解决方案.最关键的是应根据实际的物联网环境来设计推理规则,并且需要对复杂的物联网环境特点进行总结和分析.

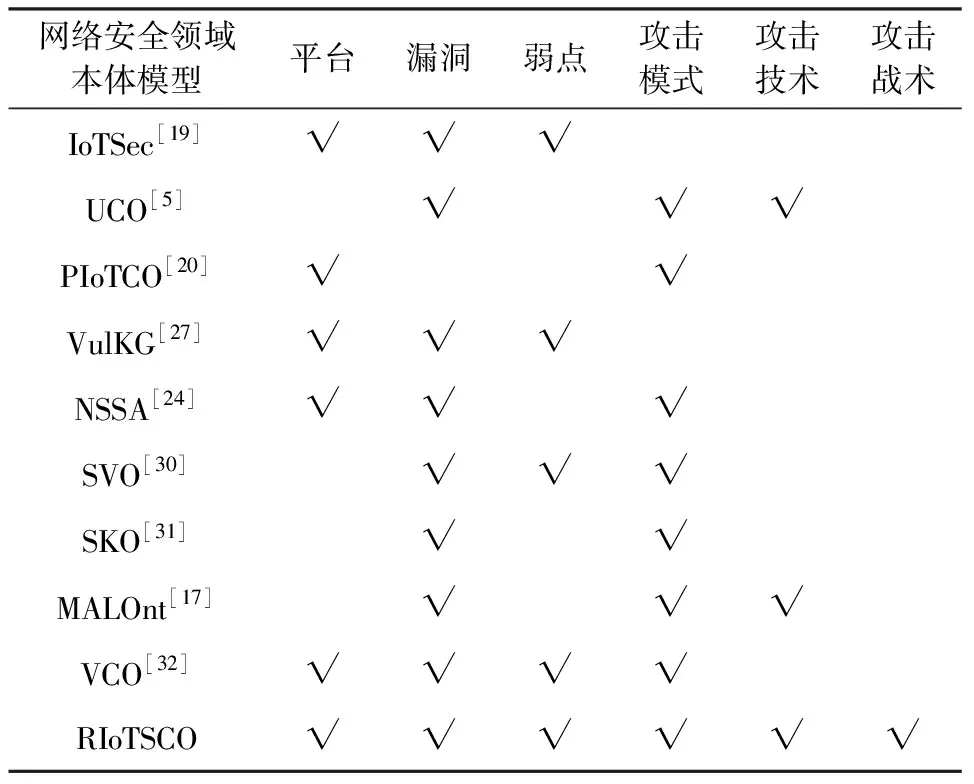

本文提出的本体模型拓展了目前网络安全领域本体建模的知识域范围,表4比较了RIoTSCO本体和其他本体模型所涉及到的知识域范围.

Table 4 Knowledge Domain Scopes of Several Related Cybersecurity Ontology Models

本文提出的RIoTSCO本体集中了防御方所关注的安全知识与攻击者的战术、技术和攻击模式知识,提供了对物联网环境安全态势更广泛的感知,同时RIoTSCO本体的可扩展性足以适应不断变化的物联网环境,用户可以针对所观测物联网环境的特点去定义相关规则,以满足模型对实际物联网环境的适应性,同时增强本体模型的推理能力.

5 结束语

本文对网络安全领域公开知识库进行整合和分析,将漏洞、防御性弱点、受影响的资源与战术意图、攻击技术和攻击模式等多源异构知识整合成一个统一的关系映射链接图知识库,丰富网络安全知识库的上下文语义信息,改善CTI的可分析性和可理解性,提升物联网安全威胁要素评估能力.此外,本文提出了可以在整合后的图知识库支持下使用的知识推理方法,利用本体的表达能力建立物联网与供应链安全知识之间的语义关系,以解决多源知识的语义异质性问题.定义了针对实际物联网环境的推理规则,能够感知物联网环境内的高脆弱性组件并自动化推理缓解措施,使其在复杂异构环境下响应威胁入侵,并描绘受威胁事件影响的上下游供应链情报全貌.

作者贡献声明:张书钦提出了方法详细思路,负责研究方案的实施并指导初稿撰写与修订;白光耀负责算法处理与模型构建,完成数据分析与实验,并参与论文的撰写与修订;李红指导研究方案设计,并指导论文修订;张敏智参与方案可行性讨论与数据处理.