基于拓扑篡改的电力市场虚假数据注入攻击方案

2021-11-20王胜锋吴劲松邱爱兵

王胜锋,丁 洲,吴劲松,邱爱兵

(南通大学 电气工程学院,江苏 南通 226019)

0 引言

随着电力系统通信智能化的快速发展,现代电力系统已发展成为由信息网和电力网深度融合而成的典型电力信息物理融合系统(CPPS)[1-2]。2019 年10月16日,《泛在电力物联网白皮书2019》的发布标志着我国CPPS 的建设正在加速推进[3]。与此同时,随着《关于进一步深化电力体制改革的若干意见》的发布,我国电力体制改革稳步推进,逐步开始建设电力市场[4]。能量管理系统(EMS)、市场管理系统(MMS)是实现信息层(现场传感器测量和通信网络)与物理系统和市场运营深度融合的关键。网络拓扑处理器(NTP)和状态估计是EMS 的核心功能。NTP根据断路器/开关的状态数据构建系统拓扑,EMS使用NTP 生成的网络拓扑结构,根据传感器测量的节点注入功率和线路流过功率估计节点电压幅值以及电压相角,MMS 则使用EMS 估计所得数据进行电价计算以及运营决策等操作[5]。

电网拓扑的一致性、完整性是监控中心确保电力系统安全经济运行的基本前提[6]。然而,在上述融合过程中,由于通信网络具有开放性、脆弱性,会导致NTP 面临各种类型的网络攻击。此外,MMS 计算的节点边际价格(LMP)与电力系统的实际运行状态密切相关,这使得准确的状态估计至关重要。网络攻击者可通过修改量测值来改变拓扑结构及状态估计结果,进而影响电力市场,这给电力市场带来了隐患[7]。虚假数据注入攻击(FDIA)是典型的针对状态估计的网络攻击,此类攻击具有隐蔽性、复杂性、破坏性大等特点[8]。由于LMP 是根据实际系统运行的状态估计结果计算确定,攻击者可发起FDIA来操纵节点电价并获利。因此,建立直观的攻击模型并系统地分析FDIA对实时电力市场的影响,有助于电力系统监控中心、运营商采取相应的防御措施。

为此,有关电力市场FDIA 的研究受到了广泛关注[9-17]。文献[9]首次通过虚拟竞标研究了FDIA 对电力市场运营中的状态估计可能产生的经济影响;文献[10]根据市场收入评估所提的数据攻击方案;文献[11]研究了不同的不良数据模型对LMP 的影响;文献[12]提出攻击者能使用FDIA 及伪造的双边合同从日前市场与实时市场之间的LMP 差异中获利;文献[13]提出了一种攻击者无需电网拓扑或参数信息就可通过电表测量的实时数据流发起的在线攻击方案。值得指出的是,上述研究均假设电力系统的网络拓扑结构未受到攻击,而事实上攻击者可轻易地通过篡改传感器测量的开关状态离散数据,在不被监控中心的拓扑误差处理(TEP)检测的情况下,误导监控中心认为电力系统在与现实不同的拓扑结构下运行,这具有更强的隐蔽性、破坏性[17]。文献[5,14-16]探索了拓扑攻击对电力市场的影响,其中文献[14]提出了一个分析框架,用于评估在线路阻塞情况下网络拓扑偏差对LMP 的影响;特别地,文献[15]提出了线路增加攻击、线路断开攻击、线路交换攻击3种拓扑攻击框架,并根据3种攻击方案提出一种统一的最优攻击模型,通过直接误导监控中心的决策过程以影响电力系统的经济运行和安全性。

受上述研究工作的启发,本文针对线路断开攻击研究了一种更为具体的针对电力市场的攻击方案,通过在状态估计框架下研究线路断开隐蔽攻击方案并分析其对电力市场的影响,以更全面地发现电力市场潜在的经济风险。与现有FDIA 方案不同的是,本文所提FDIA方案考虑了攻击易被忽略的拓扑结构数据,并构造了比现有FDIA方案收益更高且更隐蔽的攻击策略。具体而言,本文从攻击者的角度出发,提出了一种基于拓扑篡改的电力市场FDIA方案。通过篡改传感器传输的离散的网络数据以及连续的模拟量数据分析拓扑攻击对电力市场的影响。主要内容及创新点如下:①为了保证攻击后拓扑结构与传感器测量的连续数据的一致性及隐蔽性,给出了躲避残差检测以及TEP 检测的隐蔽攻击的定义;②根据上述隐蔽攻击定义及隐蔽攻击向量的代数条件,提出一种能在发电机节点获得最大收益的同时通过残差检测以及TEP 检测的攻击方案,并可通过求解凸规划问题实现该方案;③算例仿真结果表明,在拓扑攻击的基础上,当攻击者篡改的传感器数量越多,所提攻击方案获得的收益越高。

1 电力市场模型

在以美国为代表的放松管制的电力市场中,节点电价由区域输电组织(RTO)决定。实时LMP 是所有市场参与者的结算价格。本节介绍了包含网络拓扑信息的量测模型、状态估计、实时市场中的事前市场和事后市场模型,并给出了LMP的计算形式。

1.1 量测模型

现代电网通过大量远程终端单元(RTU)或相量测量单元(PMU)等传感和感知设备获取电网数据,并将其传输至监控中心。从信号特征角度而言,这些数据可分为以下2 类:一类是各种断路器以及开关状态的二进制数据s∈{0,1},这些二进制数据构成了电网的拓扑结构,可以采用有向图g=(ν,ε)表示,其中ν为节点集合,ε为连接线路集合;另一类是由节点注入功率和线路潮流等组成的模拟量,这些模拟量与电力系统的状态和拓扑结构g有关,可用式(1)所示交流潮流模型表示[5]。

式中:z为由节点注入功率和线路潮流传感器测量的有功、无功功率组成的向量;x为由所有节点电压相角、幅值组成的电力系统状态向量;h为包含x和g的非线性函数;w为加性测量噪声。

目前,实际工程中应用的LMP 都是基于直流潮流模型计算所得[14]。基于直流潮流模型计算LMP的优势在于:可以利用线性规划法进行求解,其计算速度明显优于交流模型,适合在线应用[9]。将非线性函数h在稳定点附近进行线性化,即做如下假设:①电压相角都很小;②忽略电网损耗;③电压幅值都接近于额定值。则可得直流潮流模型为:

式中:由于在直流意义下不存在无功功率,z∈Rm仅由节点注入功率和线路潮流测量的有功功率组成,m为观测量数量;x∈Rn为由所有节点电压相角组成的状态向量,n为状态变量数量;H∈Rm×n为测量矩阵;w∈Rm为方差是Q的高斯噪声。

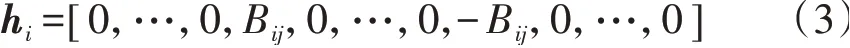

测量矩阵H依赖于网络拓扑g,但是H不与g显式相关,为了便于表示,在直流潮流模型中用H表示拓扑结构。根据式(2),线路ij的潮流zij=Bij(xi-xj),其中Bij为线路ij的电纳,xi、xj分别为节点i、j的电压相角,H中对应的行向量hi为:

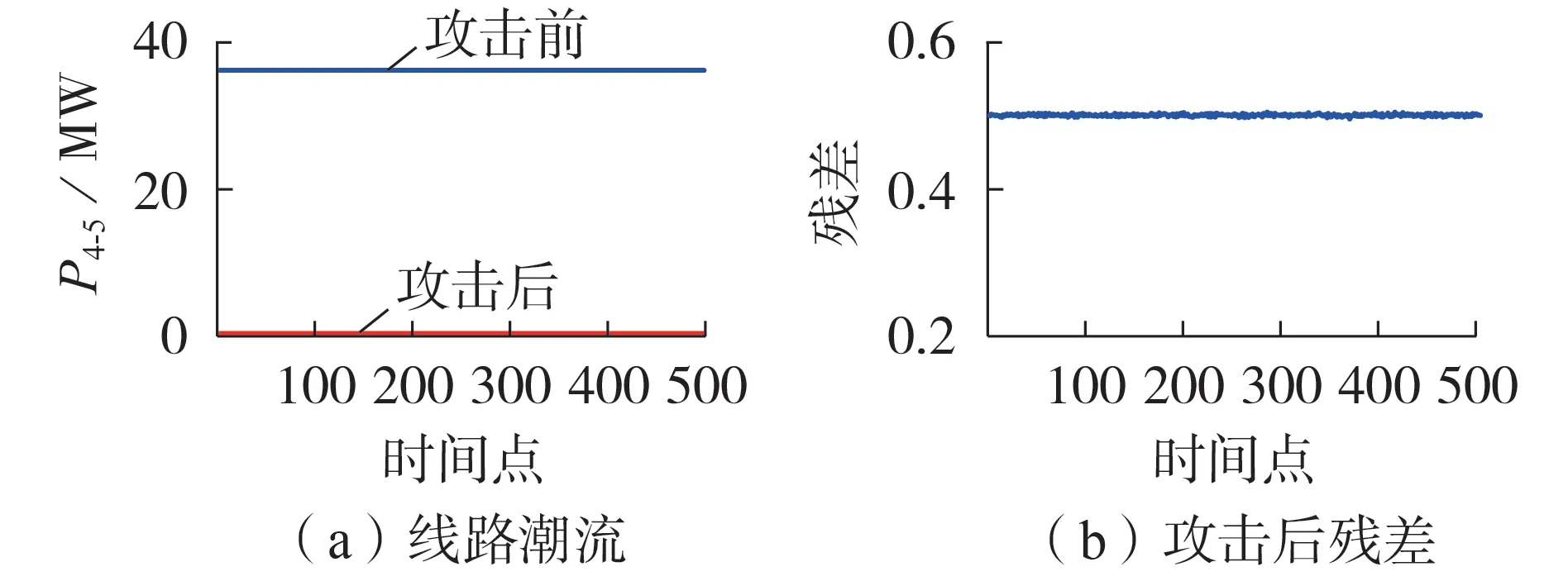

如果zij为1 条断开线路的潮流测量,则zij=0,H中对应行向量的各元素均为0。

线路潮流zf与节点注入功率zin存在如下关系:

式中:S⊂H为功率传输分布因子矩阵,表示线路潮流对节点注入功率的灵敏程度[14]。

1.2 状态估计

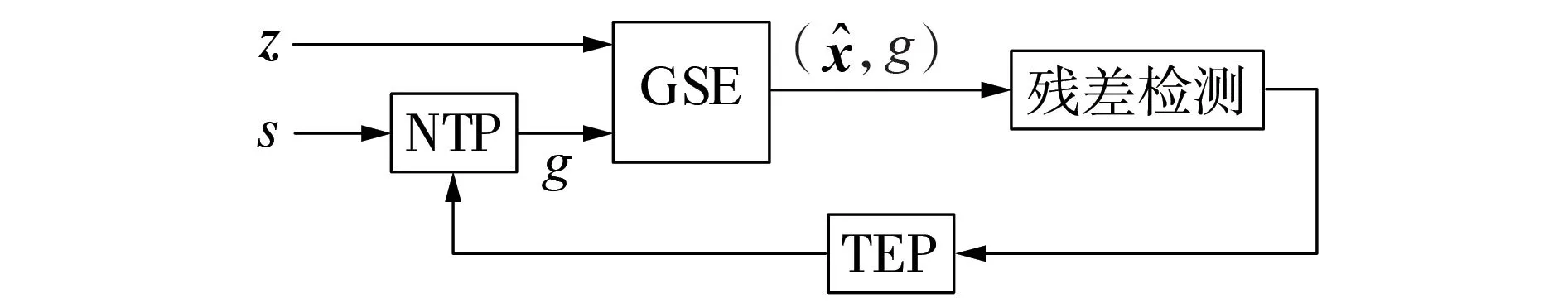

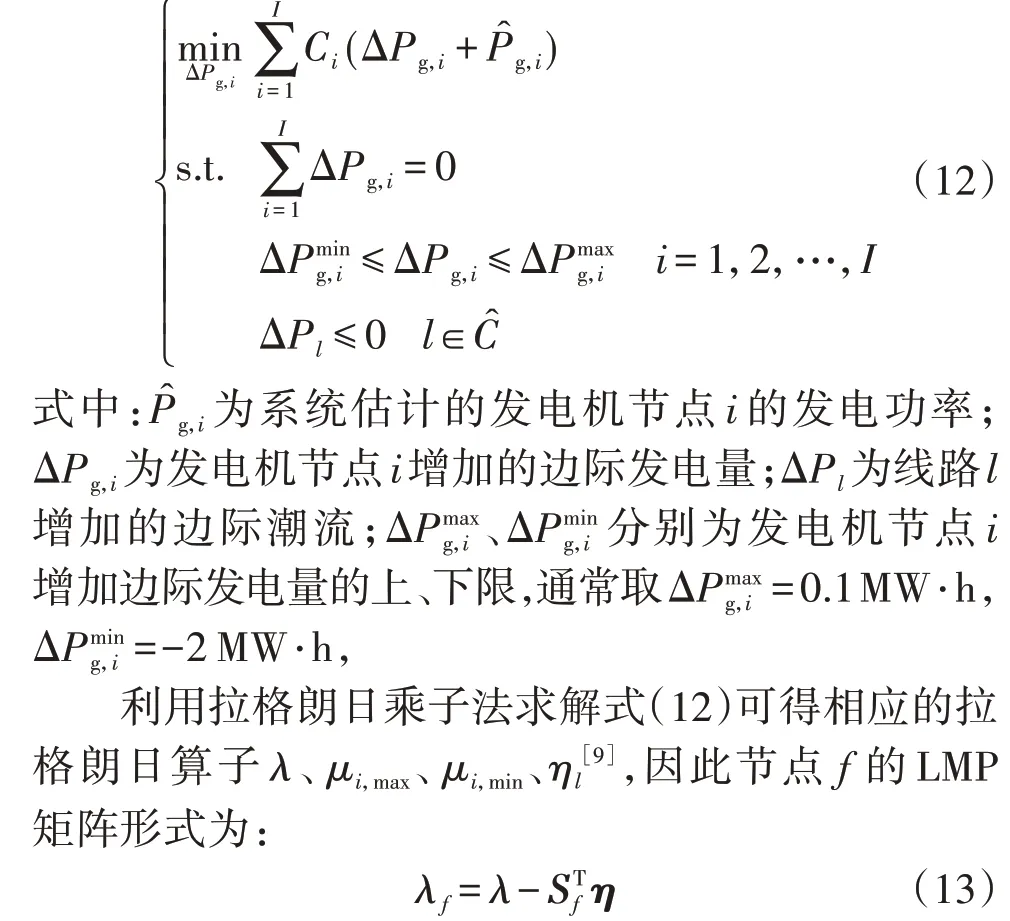

监控中心进行以网络和传感器数据为输入的广义状态估计(GSE)。基于交流潮流模型(式(1))的状态估计示意图见图1。图中,(s,z)为GSE的输入;x̂为电力系统状态的非线性最小二乘估计,如式(5)所示,可通过迭代算法进行求解;在未受攻击时有ĝ=g。

图1 基于交流潮流模型的状态估计示意图Fig.1 Schematic diagram of state estimation based on AC power flow model

x̂=argmin[(z-h(x,ĝ))T(z-h(x,ĝ))] (5)

进一步地,考虑简化后的直流潮流模型式(2),最小二乘估计则退化为线性估计,如式(6)所示。

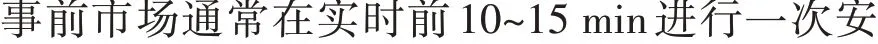

1.3 事前市场模型

1.4 事后市场模型

由于实时运行状态与事前市场调度的最优状态不同,RTO 将基于状态估计数据计算LMP 进行出清结算。首先定义式(11)所示阻塞集Ĉ。

式中:P̂l为线路l的潮流估计值。

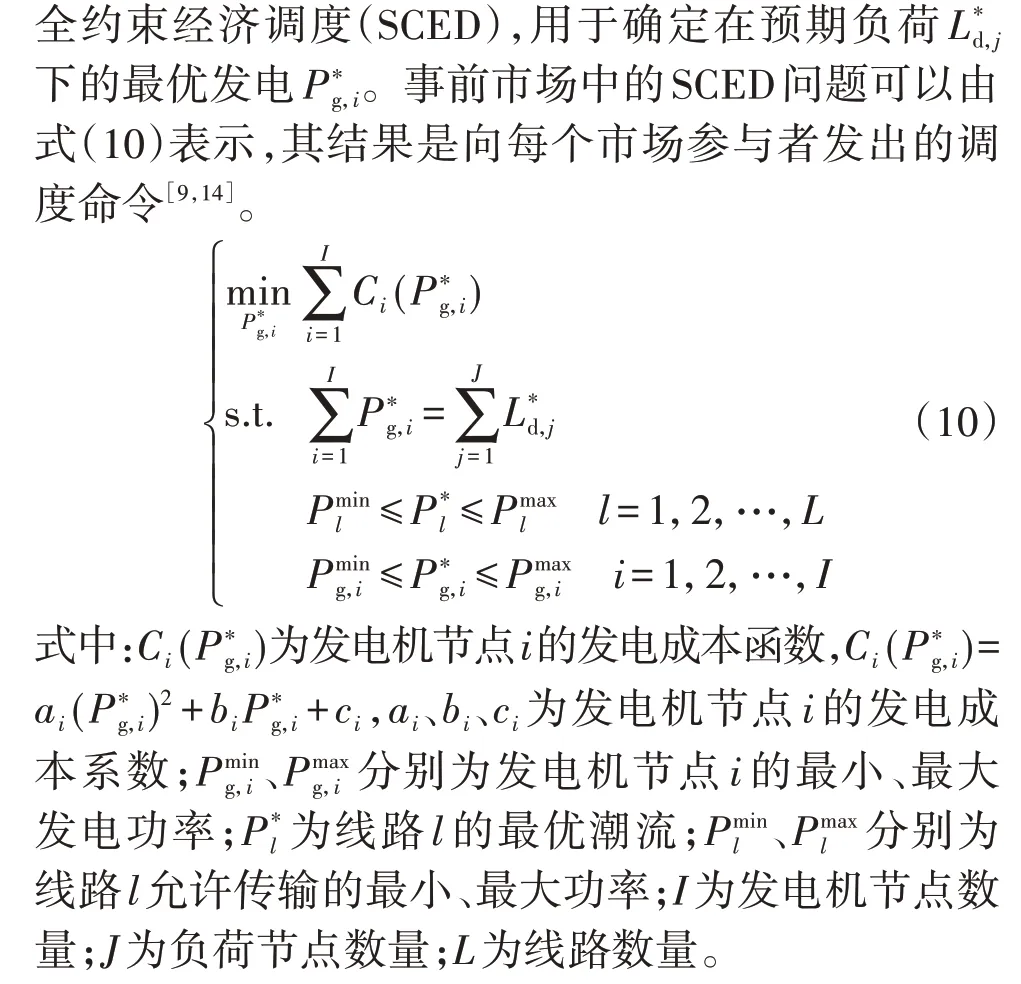

为了获得用于结算的LMP,事后市场在实际系统状态附近的较小范围内求解SCED[9],见式(12)。

式中:λf为节点f的LMP[12];η=[η1,η2,…,ηL]T;Sf为矩阵S的第f列向量。

由上述LMP 的计算过程可以看出,节点注入功率以及线路潮流的估计结果决定了LMP 式(13),因此状态估计在市场价格制定中至关重要。为了出清实时市场,发电机节点i获得的收益为λi(P̂g,i-P*g,i),消费客户在负荷节点j支付的费用为λj(L̂d,j-L*d,j),L̂d,j为节点j的负荷估计值。

2 基于拓扑篡改的FDIA

2.1 攻击模型及攻击目标

假设恶意第三方想要通过破坏一定数量的传感器来攻击系统并向监控中心发送虚假测量结果而从市场中获利。为了分析极端情况下FDIA 对电力系统的影响,通常假设攻击者有如下能力[15-17]。

1)攻击者知道系统的拓扑矩阵、线路参数、状态估计方案以及数据检测方法,即攻击者知道系统模型并能在发起攻击前获取(s,z)的所有数据。

2)攻击者可篡改传感器数据,包括传输到NTP的断路器/开关的离散数据、传输到状态估计的数据。这与现有大多有关FDIA的研究中假设拓扑网络数据不受攻击不同。将拓扑g篡改为g′的模型为:

式中:g′为篡改相应的网络数据s′后对应的系统拓扑;b∈{0,1}为添加到网络数据s中的篡改值;a∈Rm为添加到传感器数据z中的攻击向量;Γ=diag(γ1,γ2,…,γm)为可行攻击向量空间,当且仅当γi=1 时表示第i台传感器的数据被篡改,Γ完全反映了攻击者的能力。

3)假设直流模型式(2)中的测量矩阵H为满秩矩阵,即无论是否存在攻击,系统都是可观的[5]。这就要求攻击者不能通过剧烈的系统改变来误导监控中心,从而避免引起监控中心的过多关注。

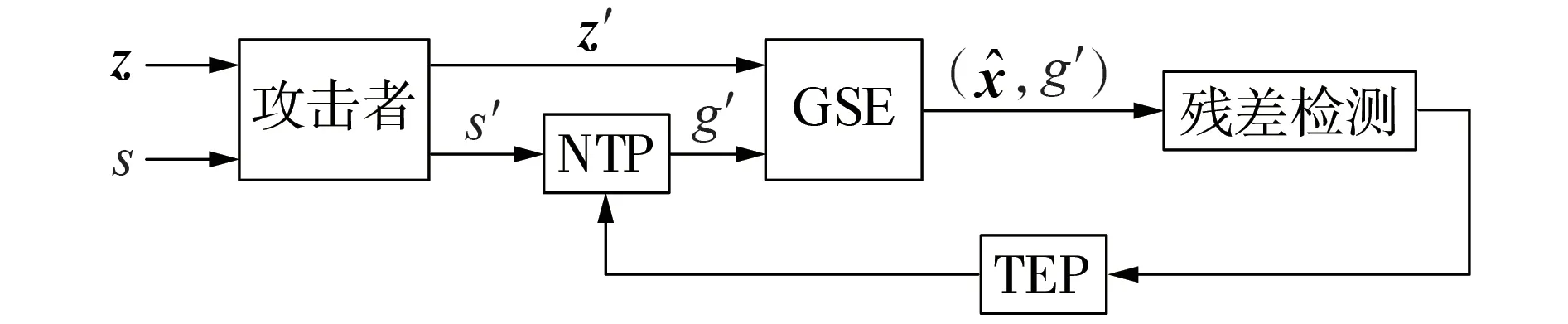

攻击者的目标是将拓扑g=(ν,ε)篡改为不同的目标拓扑g′=(ν,ε′)。为了改变网络的拓扑结构,攻击者发起了一次中间人攻击,攻击者拦截(s,z)并篡改部分传感器数据,然后将篡改后的(s′,z′)发送给监控中心。攻击后的状态估计示意图见图2。

图2 攻击后的状态估计示意图Fig.2 Schematic diagram of state estimation after attack

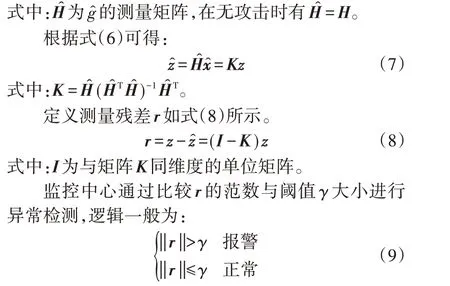

由图2 可看出,当发生攻击后,GSE 接收到篡改后的数据(s′,z′)并进行状态估计,残差检测基于状态估计结果进行数据一致性检验,若测量数据和估计结果不一致,则GSE 会报警。当然系统允许一定的误报率,如果攻击被检测的概率不大于系统所允许的误报率,则此类攻击无法被检测到。为此给出如下定义。

定义1:如果攻击被检测的概率不大于系统的误报率,则将g篡改为g′的攻击a不可检测。

在无噪声的情况下,攻击不可检测问题可视为一个确定性问题。此时若对于每个测量值z都存在相应的状态向量x′使z+Γa=h(x′,g),则(s′,z+Γa)将拓扑从g篡改为g′是不可检测的。

相比于非线性模型,直流模型下攻击不可检测条件可通过一个简单的代数形式给出。对于直流模型式(2),当发生攻击后,GSE 接收到攻击后的测量数据(s′,z′),对应的拓扑状态信息s′的测量矩阵可表示为H′。在不考虑噪声的情况下,TEP 检测等同于检测接收到的传感器数据是否在测量矩阵的列空间中。因此,不可检测攻击可由下述定义表示。

定义2:如果攻击向量a满足式(15),则将g篡改为g′的攻击可以躲避TEP检测。

2.2 攻击方案

本节首先给出一个将g篡改为g′且躲避TEP 检测的充要条件。

引理1:在可行攻击向量空间Γ的子空间中存在TEP 无法检测的攻击的充要条件为Ccol(H)⊂Ccol(H′,Γ)[5],Ccol(H′,Γ)为以H′与Γ为基组成的矩阵空间。

引理1 考虑的是无噪声情况,文献[5]也证明了在有噪声的情况下引理1仍成立。

在正常情况下,实时阶段的估计发电量应与日前阶段的最优调度相匹配,根据式(7),对于发电机节点i有:

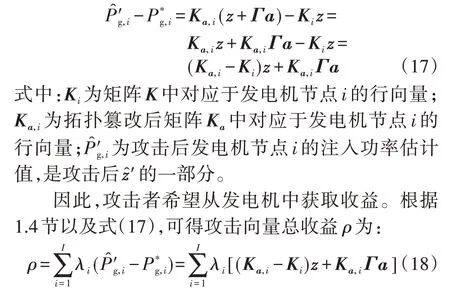

根据2.1 节的定义1—3 和式(18),针对实时电力市场的基于拓扑篡改的FDIA 问题攻击策略可以描述为如下凸优化问题:

由式(19)易知,目标函数、约束条件均为凸,上述优化问题是一个凸优化问题,KKT 条件是求解其最优解的充分必要条件。攻击策略的目标函数是连续的,且a的可行域是非空的,因此优化问题存在最优解。凸性规划问题目前有很多种求解算法,如拉格朗日乘子法、对偶内点法、遗传算法等。本文采用MATLAB中的Global Optimization Toolbox进行求解。

从式(17)—(19)中可看出,本文所提基于拓扑篡改的FDIA方案使测量矩阵H′、Ka,i分别发生变化,这会影响发电收益;式(19)中不等式约束保证了残差隐蔽及能躲避TEP检测,这确保了攻击不被检测。

3 仿真结果

以标准IEEE 9 节点与14 节点系统为例,基于MATLAB 平台中的MATPOWER 以及Global Optimization Toolbox 求解器进行仿真,分析基于拓扑篡改的FDIA对电力市场的影响。

IEEE 9 节点系统的拓扑结构见附录A 图A1,其由3台发电机、9个节点、9条支路组成。假设在网络中部署9 个断路器收集所有线路的数字信息,在每条线路上部署9台传感器测量线路潮流,并在9个节点处部署传感器测量节点注入功率。系统中共有18 台传感器。所有参数均使用MATPOWER 中标准IEEE 9节点系统的默认值,且不考虑阻塞情况。

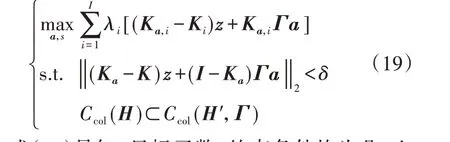

假设攻击者篡改线路4-5的拓扑数据使线路4-5断开,即拓扑篡改的目标线路为4-5。这使得H′中与线路4-5、节点4、节点5 相关的元素与H不一致,其他元素都不变。当Γ中与线路4-5 相关的列元素不为0时,则满足引理1。为了全面验证本文所提方案,考虑不同数量的传感器遭受FDIA。为了在保持隐蔽性的同时保证收益的最大化,根据攻击策略式(19)求解攻击向量如表1所示。

表1 不同数量传感器被攻击时的攻击向量Table 1 Attack vectors with different numbers of sensors under attack

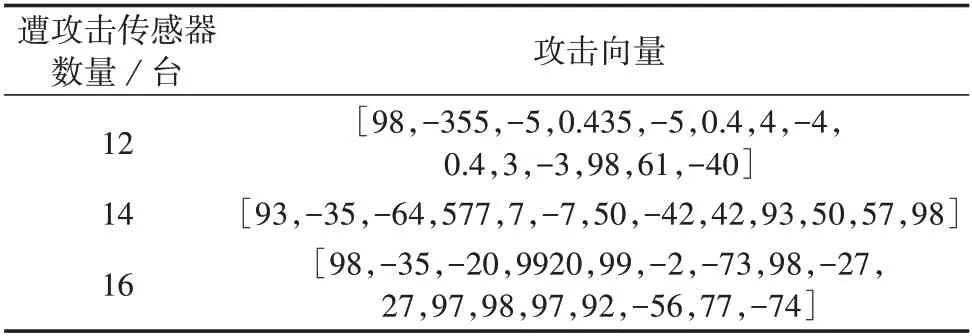

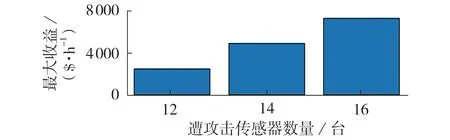

线路4-5 在不同时间点遭攻击前、后线路潮流P4-5见图3(a)。从图中可看出,攻击后线路4-5 无潮流通过,这表明拓扑篡改起到了攻击效果。16 台传感器遭攻击后的残差见图3(b),12、14 台传感器遭攻击后的残差结果与图3(b)类似,限于篇幅不再赘述。从图3(b)中可看出,遭攻击后的残差小于报警值0.6。IEEE 9 节点系统遭攻击后的最大收益见图4。由图可知,遭攻击的传感器越多,系统收益越大。上述结果表明本文所提攻击方案在成功实现盈利的同时保持了隐蔽性。

图3 IEEE 9节点系统遭攻击前、后的仿真效果Fig.3 Simulative results of IEEE 9-bus system before and after attack

图4 IEEE 9节点系统遭攻击后的最大收益Fig.4 Maximum benefit of IEEE 9-bus system after attack

IEEE 14 节点系统的拓扑结构见附录A 图A2,其包括5台发电机、14个节点、20条支路。假设系统通过20 个断路器测量所有线路上的数字信息,安装34 台传感器测量线路潮流以及节点注入功率,且设置如下2种攻击情景。

Case 1:攻击者篡改线路4-5 的拓扑数据使线路4-5断开,且考虑不同数量的传感器遭受攻击。

Case 2:攻击者篡改线路3-4、4-5、6-12 的拓扑数据,使这3 条线路断开,且考虑不同数量的传感器遭受攻击。

攻击策略与IEEE 9 节点系统相同,Case 1 的幅值结果见附录A 图A3、A4。图A3(a)为线路4-5 遭攻击前、后线路潮流P4-5结果,可见基于拓扑的攻击成功使线路断开;图A3(b)为遭攻击后的残差,可见残差始终在阈值0.6 之内;图A4 为攻击不同数量传感器时的系统最大收益,可见攻击的传感器越多,收益越大。上述结果表明本文所提攻击方案可以在保持盈利的同时保证隐蔽性。

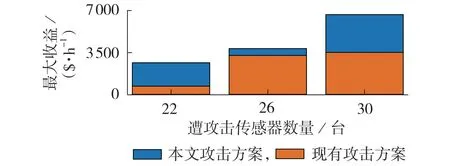

为了突出本文攻击方案的效果,将Case 2 与文献[13]中无拓扑篡改的针对模拟量量测的FDIA 进行对比,Case 2 的残差以及线路潮流仿真结果均与上述算例相同,限于篇幅不再赘述。

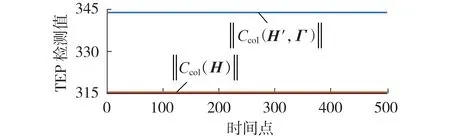

本文攻击方案Case 2与现有攻击方案[13]的最大收益对比见图5。由图可知,本文攻击方案的收益更大。现有攻击方案并未考虑躲避TEP 检测,这意味着一旦存在拓扑篡改情况,则无法满足TEP 隐蔽条件Ccol(H)⊂Ccol(H′,Γ)。TEP检测值见图6。由图可知,现有攻击方案躲避不了TEP检测,这意味着本文攻击方案更隐蔽。综合图5和图6可知,与现有无拓扑篡改的攻击方案相比,本文所提攻击方案更隐蔽且盈利更多。

图5 本文攻击方案与现有攻击方案的最大收益对比Fig.5 Comparison of maximum benefit between proposed attack scheme and existing attack scheme

图6 TEP检测值Fig.6 TEP detection values

4 结论

本文提出了一种基于拓扑篡改的电力市场FDIA方案。通过篡改传感器离散的开关量数据以及连续的模拟量数据,给出了可以躲避监控中心TEP 检测的充分必要条件以及躲避残差检测的定义,基于此通过分析发电机节点的最大化收益以及隐蔽条件将攻击策略描述为一类易于求解的凸规划问题。研究结果表明:基于拓扑篡改的FDIA 更难防范,监控中心不仅需要防范常见的针对传输模拟数据传感器的攻击,还需重点防范针对传输离散量的传感器的攻击,可通过增加冗余传感器以提高系统的安全性。在非线性状态估计框架下研究不同的拓扑结构篡改方式对电力市场的影响将是未来的研究方向。

附录见本刊网络版(http://www.epae.cn)。