基于波动-均衡的部队信息安全管理评价

2018-08-29张文龙戴宗友沈延安

张文龙 戴宗友 沈延安 俞 波

(陆军炮兵防空兵学院 合肥 230031)

1 引言

随着国家、行业、社会公众等各个层面对网络空间的不断重视,网络信息安全的地位日益突出,安全问题已成为网络空间竞争的前沿和焦点[1]。部队信息化建设水平不断提高,需要借鉴和引用创新科技的成果,但由此带来的信息安全管理风险却不容忽视,特别是部队的信息安全事关部队能否打胜仗,因此,进行部队信息安全管理研究是十分重要的课题。评价是信息安全管理体系中关键的一环,有效的评价能够促进管理效果、管理水平的提高。

当前,已产生了多种用于信息安全风险评价模型和方法,杨姗媛提出了基于TOPSIS的多属性群决策方法,该方法联合熵权法和TOPSIS对信息安全风险进行排序,一定程度上消除主观因素影响[2]。吴文刚提出将层次分析法运用于建立信息安全风险评估的模型;但是层次分析法和模糊综合评价法往往采取专家经验法来确定指标权重,主观性较强[3]。王姣结合模糊集和DS证据理论的优点并运用于信息安全风险评估,一定程度减少了主观因素的影响,然而并不能从根本上解决主观因素的影响[4]。张鸣天利用贝叶斯网络从攻击图的角度研究了信息安全管理的办法;该方法主要是通过计算攻击发生概率得出信息安全风险度,主要是从威胁发生的角度对信息安全管理进行评价[5]。这些模型基本上把信息安全管理当作相对静态的模型,不考虑信息安全风险处于相对动态的实际。为了克服以上缺点,本文提出基于波动-均衡的信息安全风险定性模拟,并结合部队信息安全管理进行研究。

2 模型的建立

2.1 波动-均衡模型

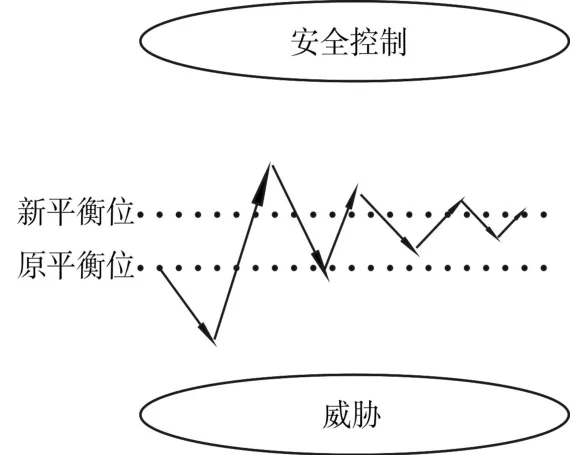

华中科技大学的胡斌教授在研究员工工作行为过程中提出波动-均衡规律,并指出员工工作行为变化是一种受社会场引力和费用引力吸引的波动-均衡过程[6]。部队涉密网络、涉密信息系统同时受到管理技术等控制手段和病毒木马等威胁的双重影响,如果将部队信息安全管理作为一个整体对象进行研究,其管理过程随时间也是呈现波动-均衡的状态。事实上,信息安全风险评估倡导的是一种适度安全。从理论上讲,也不存在绝对的安全,风险总是客观存在,风险评估并不追求零风险、不计成本的绝对安全、试图完全消灭风险或避免风险[7]。在平时,部队信息安全管理是一个基本稳定状态,它受威胁和安全控制的共同影响和相互制约,达到均衡。部队信息安全管理风险一般是指部队内部或外部的威胁主体利用部队信息系统或者管理体系中的薄弱点,对部队信息资产造成影响或者损害的可能性[8~9]。

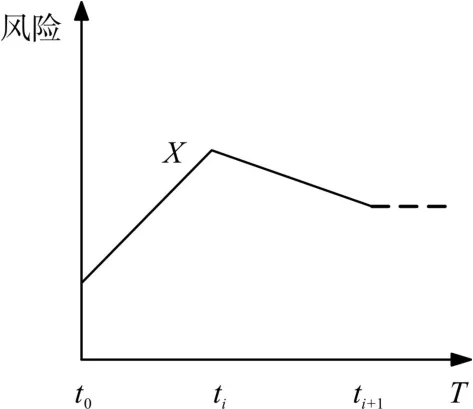

图1 部队信息安全风险波动-均衡模型

2.2 引力场描述

1)安全控制引力场。图1显示了部队信息安全管理风险的变化。部队信息处于一个特定的安全控制之中,安全控制包含安全技术和安全管理等各个方面。部队信息处在安全控制引力场,受其影响,并呈现信息距离引力场核心越近,即信息处理的过程越符合安全控制的要求,那么信息安全就越有保障,此时部队信息安全管理风险越低。这是从信息安全管理风险的正向转化进行描述。

2)威胁引力场。从另外一个角度看,部队信息也一直处于特定的威胁引力场影响之中,安全威胁其实一直存在,但一般情况下也不会发生剧变,出现集中爆发。部队信息安全处在威胁引力场之中,并呈现信息距离威胁引力场核心越接近,即信息处理的过程越接近威胁爆发的边缘,那么信息安全就越有可能出问题,此时部队信息安全管理风险越高。这是从部队信息安全管理风险的负向转化进行描述。

2.3 变量描述

定性模拟于1983年由美国学者提出,它是为了能从给定的系统模型结构描述出发,采用非定量的措施推导出该系统潜在的变化动向。当前,存在多种定性模拟的方法,而其中最为成熟且应用最广泛的是 Kuipers的 QSIM 算法[10~12]。本文将采用QSIM算法进行研究。

为了将部队信息安全管理过程转换为物理模型,同时为了简化计算的需要,将各类因素归结为三个变量,分别是环境变量E,控制变量C,状态变量 X[13]。

环境变量E={e1,e2,…,en},包含增加部队信息安全管理风险的威胁、薄弱点和资产价值等外部和内部变量。这些变量都会影响部队信息安全,如使用Hadoop进行云平台建设,由于新平台的运用就会带来新的威胁,如安全漏洞、兼容问题等。

控制变量C={c1,c2,…,cn},指所有减少部队信息安全管理风险的安全控制手段。当部队信息安全出现新的威胁就会产生相应的安全控制手段,有可能是一个或多个手段。

状态变量X={x1,x2,…,xm},指所有部队信息安全风险的类别,比如系统崩溃,帐号被盗用,信息丢失等。用QS(xi,ti)描述状态变量xi在某个时间点ti的风险状态。对于xi,QS可用二元组<qval,qdir>表示,其中 qval是 xi的量,qval∈{-0.9,-0.6,-0.3,0,0.3,0.6,0.9}(所代表的模糊评语分别为很低、低、较低、一般、较高、高、很高),qdir是xi的变化方向,qdir∈{-,0,+}。

3 模型运行过程

3.1 函数训练

在初始均衡状态,部队信息安全管理已经处于内外威胁和一惯的安全控制措施相互平衡,因此,设安全风险值为xi=0。BP神经网络(Error Back Propagation,EBP)由于结构简单,运算速度快,是目前应用最为广泛的人工神经网络之一,它可以进行自我训练而且精度较高[14]。运用神经网络,将QS(E,t0)作为输入,xi=0作为输出,以此为训练样本对BP神经网络进行训练,那么收敛后的神经网络就代表了环境变量对安全风险的影响度F,当E发生变化后,将变化了的QS(E,t1)作为F的输入,计算得到输出,那么输出xj就代表新的环境变量对安全风险的增加度。同理,将QS(C,t0)输入神经网络进行训练,xi=0为输出,得到控制变量对安全风险的影响度G,当E变化后,C也要相应的进行调整,将调整后的C输入网络G,那么输出的xj'表示新的控制手段对安全风险的减少度。

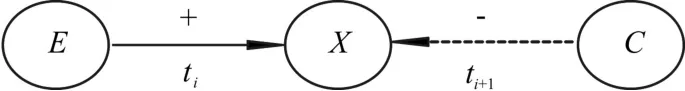

3.2 因果关系

部队信息安全管理是一个动态均衡的状态,受环境变量和控制变量的共同影响,处于一般风险的状态。这也符合风险管理的适度原则,因为完全没有风险确实难以做到,要做到的话,付出的代价或者成本过于巨大,一般情况下也用不着为了绝对的零风险而损害其他建设。当ti时刻,环境变量改变,对部队信息安全风险管理来说是增加了威胁,风险等级提高。当ti+1时刻,部队进行安全控制,风险等级随之降低。其因果关系见图2。

图2 因果关系图

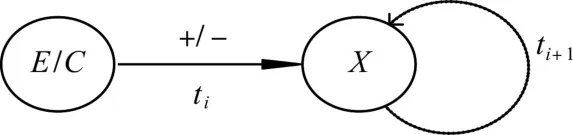

另外,部队信息安全管理风险不仅受外界变量的影响,还与自身风险变化有联系,由于自身风险提高,管理效能降低,风险可能继续提高,这是一种恶性循环的结果,也就是自反馈带来的结果。如果自身风险降低,管理效能上升,风险可能继续降低,形成良性循环。其反馈如图3所示。

图3 自反馈示意图

受安全控制引力场和威胁引力场的综合作用,部队信息安全管理风险变化呈现波动状态,当达到安全控制引力场和威胁引力场的平衡点,就可能出现一种近似平衡的状态,而这种平衡也是动态平衡。时间过程如图4所示。

图4 时间过程图

3.3 状态转换

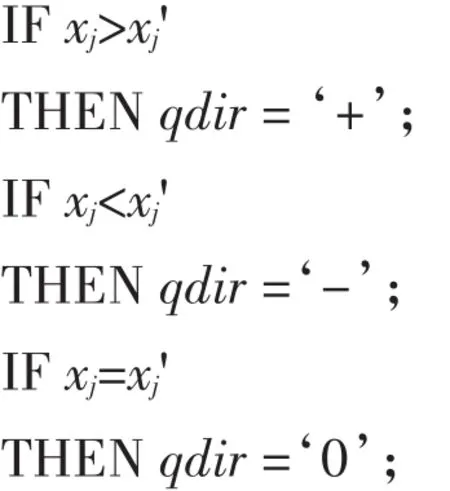

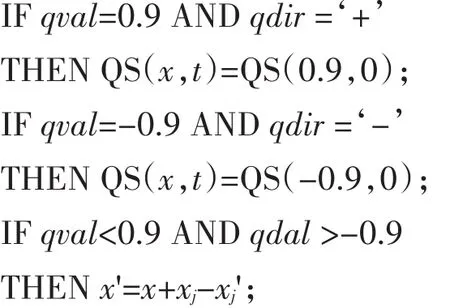

根据前面关于函数训练和因果关系的分析,当部队信息安全管理的状态发生改变,这可能是内部的或外部的威胁,来自内部的比如人员执行保密规定流于形式,外部的比如大数据工具对部队信息的挖掘、分析。将ti时刻环境变量的值输入训练过的神经网络F,得出安全风险的增加值xj。将ti+1时刻的控制变量的值输入训练过的神经网络G,得出安全风险的减少值xj'。在此基础上得到如下的状态变化方向条件规则:

其状态转换的条件规则如下:

上式表明在环境变量和控制变量分别输入之后,状态变量也发生变化,而变化后状态变量如果没有进入可接受范围,则需要进一步采取措施。这预示着部队信息安全管理的威胁和控制不一定成正比,如果威胁比较大,而采取的措施不足以扼制风险,则风险系数提高,对部队信息安全造成隐患。而经过安全检查、安全审计,进一步采取安全措施后,风险得到控制,整个风险管理又进入均衡状态。一般达到qval=0 AND qdir=‘0’就满足这一要求。

3.4 模拟步骤

对于均衡状态的某部队信息安全管理系统,设E 或 C 发生了变化,则 t=to,且 qdir≠<0>,X={x1,x2,…xm}的 QS{X,t0}={gval,qdir},qval=0 那么模拟步骤为

设u=0,i=0。

步骤1,根据QS{xi,ti},输入初始变量组合,输出0,以此为训练样本对BP神经网络进行训练,收敛后的网络作为F函数和G函数;

步骤2,输入环境变量E,得出风险增加值xj,启动X的状态转换,得X转换组合。

步骤3,输入控制变量C,得出风险减少值xj',启动X的状态转换,得X转换组合。

步骤4,启动X的点转换,令i=i+1,得QS{X,t1},如果QS{X,ti}与QS{X,ti-2}重复,那么,模拟结束,QS{X,ti-2}即为新的均衡;否则,继续。

步骤5,令u=u+1,转步骤1。

4 实例分析

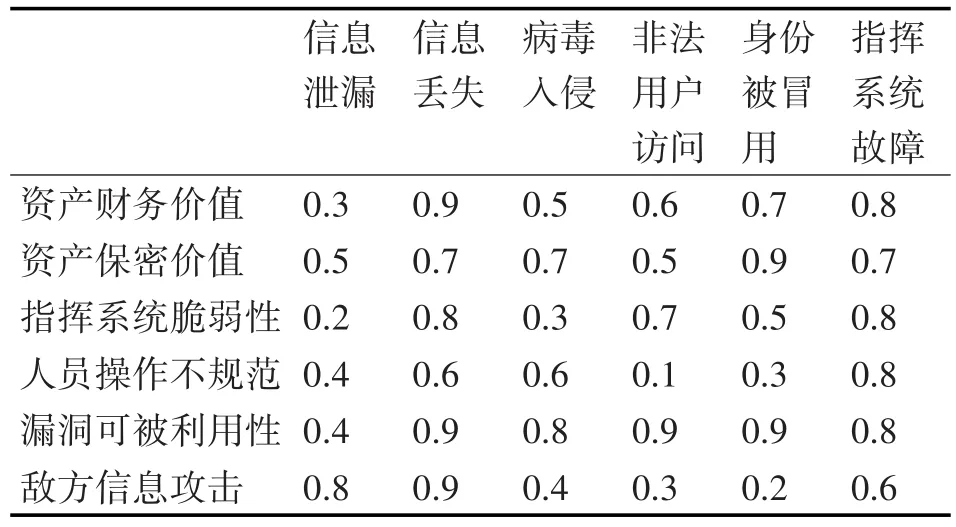

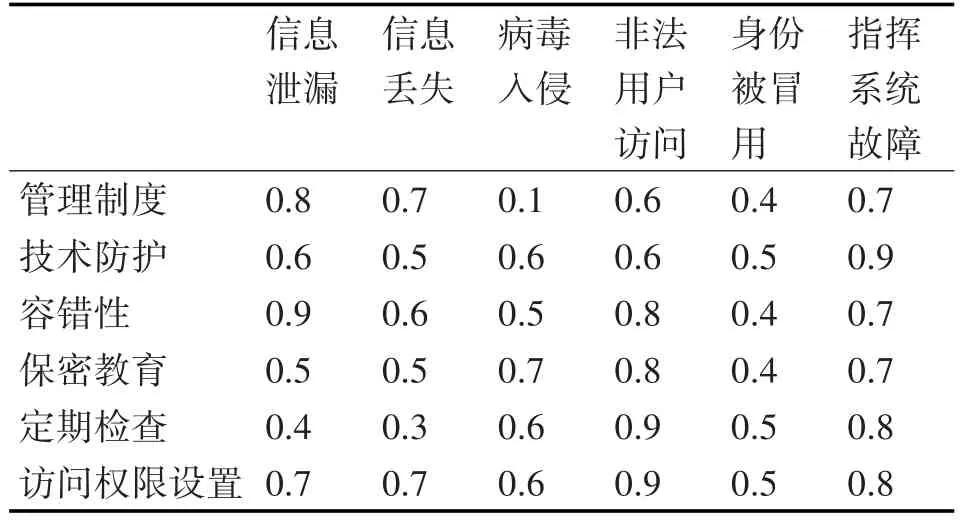

设某炮兵旅部队对某型号的指挥车进行信息安全风险评估,分别从资产财务价值、资产保密价值、指挥系统脆弱性、人员操作不规范、漏洞可被利用性和敌方信息攻击等六个方面进行威胁研究;从管理制度、技术防护、容错性、保密教育、定期检查和访问权限设置等六个方面进行安全控制研究;从信息泄漏、信息丢失、病毒入侵、非法用户访问、身份被冒用和指挥系统故障等六个方面进行风险研究。将初始值输入Matlab,并以当前的风险值为输出,进行神经网络训练。得到如下结果:

表1 经过BP网络训练的威胁值

表2 经过BP网络训练的控制值

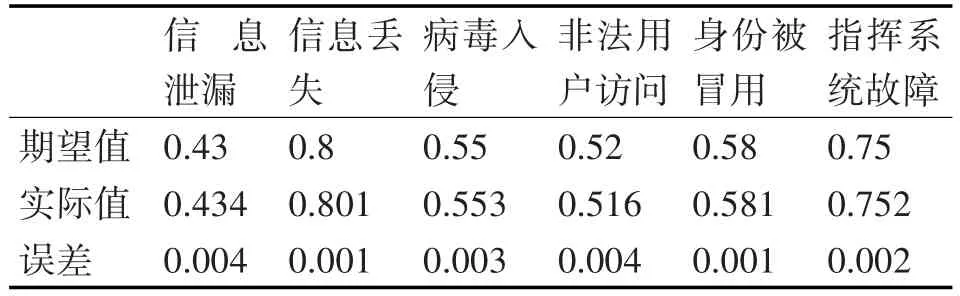

得出威胁分析网络F期望风险值和实际输出值:

表3 威胁分析网络F期望风险值和实际输出值

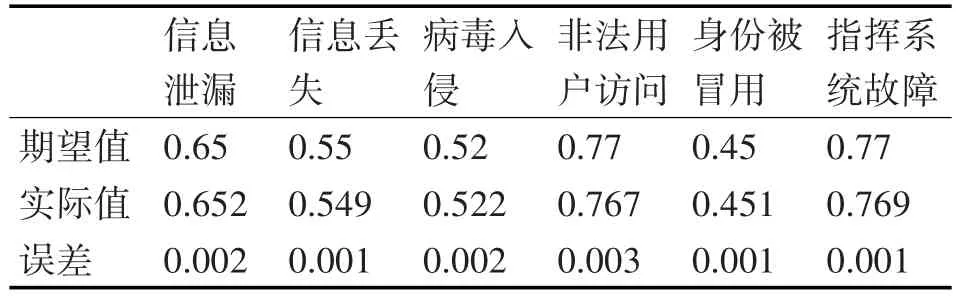

同理,得出安全控制分析网络G期望值和实际输出值:

表4 安全控制分析网络G期望值和实际输出值

当出现新的安全威胁,如基于大数据手段的信息分析挖掘,将其输入训练好的神经网络F,得出风险增加值xj为0.557,属于风险高的威胁。因此要采取相应的措施,将一个或多个措施进行综合运用得到的安全控制,需要将风险减少值达到或超过0.557,即xj≥0.557,才能使该炮兵旅某指挥车的信息安全恢复平衡状态,如果达不到要求,则指挥车处于高风险当中。

5 结语

部队信息安全管理不同于一般的安全管理,是一项政策性、技术性很强的系统工程。通过风险评估既能够预测部队信息安全事件一旦发生可能造成的危害程度,提出有针对性的抵御威胁的防护对策和整改措施,也能够防范和化解部队信息安全风险,或者将风险控制在可接受的水平[15]。在研究部队信息安全管理的过程中,应当对管理体系的各个方面和环节进行防护,并遵循木桶原理,同时要注意新的威胁出现,识别系统中存在的漏洞和薄弱环节,重点是将安全管理的过程视为动态的波动-均衡过程。如果在管理过程中只突出重点防护,而忽视均衡防护,或者平时不重视安全,而指望通过集中突击检查几次达到安全目标,安全就容易出现问题。部队信息安全管理不是一成不变的,其威胁和防护处于此起彼伏的相互作用中,对其波动-均衡状态的研究也要不断地深入。