基于证据推理规则的网络安全态势评估

2018-08-29程珊钮焱李军童坤

程珊钮焱李军童坤

(湖北工业大学计算机学院 武汉 430068)

1 引言

网络安全态势感知是一种新型网络安全技术,它是从宏观上实时评估网络安全态势,并对网络安全态势的发展趋势进行预测,为管理员的决策分析提供依据。态势评估是其中的核心部分,它通过综合分析网络各方面的安全因素,反映网络整体的安全状况。Tim Bass[1]首次将态势感知引入网络安全领域,之后很多学者对网络安全态势问题进行了一系列研究。

Frigault[2]、文志诚[3]等应用贝叶斯网络进行网络安全态势评估。谢丽霞[4]等分别设计了基于BP神经网络的网络安全态势评估方法和基于RBF神经网络的态势预测方法。P.Barford[5]等提出了利用蜜网进行网络安全态势评估的方法。陈秀真[6]等提出层次化评估方法,利用主机、服务、系统进行分层计算得到三级安全威胁态势。刘磊[7]等应用模糊层次分析法进行网络服务级安全态势评估,填补了网络服务级安全态势评估的空白。

上述的研究中,贝叶斯网络的先验概率难以获得,层次分析法的层次结构模型和成对比较矩阵大多依据经验确定,其主观性较强,神经网络计算量大耗时长,难以实时评估。证据推理规则是评估中常见的方法之一,具有处理不确定和模糊信息的能力,并且无需训练大量样本,计算速度快[8]。综合比较各类方法,本文选择使用证据推理规则进行评估。现有的评估方法主要分析利用攻击造成的安全事件,对正常行为峰值导致的威胁考察不足。因此本文综合分析网络环境中的正常行为和攻击行为,以此来对网络安全态势进行评估。

2 证据推理规则

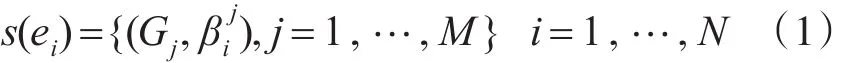

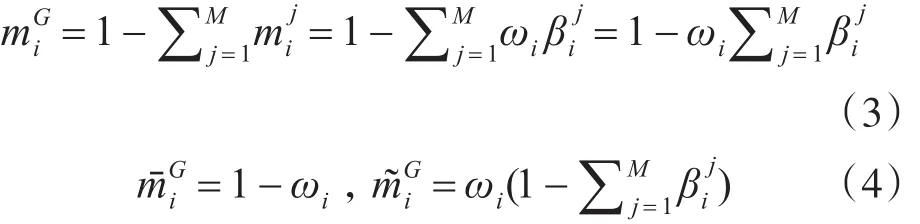

证据推理规则(evidential reasoning rule,ER规则)是2006年由Yang[9~10]提出的。假定一个两层结构里,顶层的属性T在底层有N个基本属性{e2。…。ei。…。eN} 。基本属性的权重为 {ω2。假设有 M 个评估等级 {G1。G2。…。Gj。…。GM} ,其中Gj优于Gj+1。对于属性ei的评估可以描述为

1)计算基本概率指派函数。

2)计算剩余基本概率指派函数,并将其分解成两部分。

3)证据的聚合,聚合过程可以被描述为

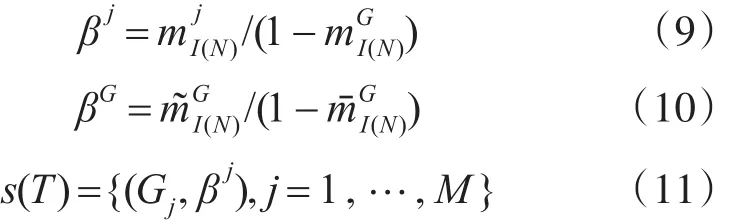

4)信任度的聚合如下所示,其中s(T)代表T被评估为每一个等级的信任度。

按照上述过程,最后得到评估对象的最终信任度,可以依照评估结果做出决策。

3 基于ER规则的网络安全态势评估

3.1 网络安全态势评估的推理结构

由于网络的安全状况会受到正常行为峰值和攻击行为的影响,本文将网络安全分为正常行为和攻击行为综合来考虑网络安全态势。网络资源的变化会反映网络安全态势的变化。网络中的CPU资源和内存资源是网络中重要的资源,不当使用网络或者网络被攻击时,可能会耗尽这两种资源,从而导致网络性能下降甚至崩溃。不同行为也会引起磁盘资源的变化,而且网络行为都隐藏在流量中。因此本文选择流量、CPU利用率、内存消耗和磁盘消耗作为安全因子来评估网络安全态势,将这四种安全因子设置为ER规则推理结构中的基本属性。

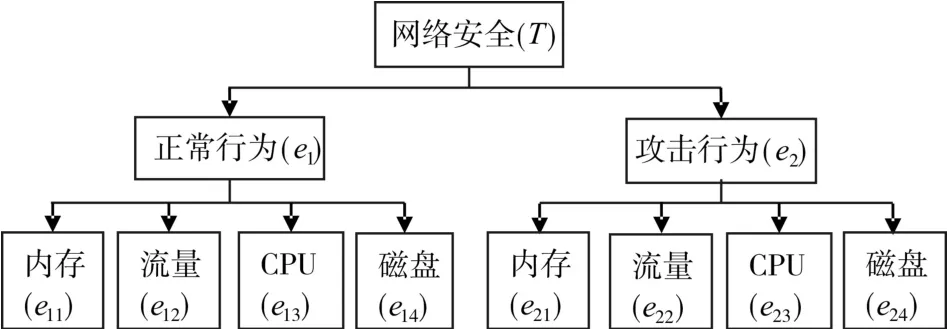

依据上述分析和ER规则思想,首先确定评估的基本结构,如图1所示。顶层的属性T代表网络的安全态势等级,第二层属性包括正常行为和攻击行为,底层的基本属性分别为不同行为的内存消耗、流量、CPU利用率和磁盘消耗情况。

图1 网络安全态势评估的基本结构图

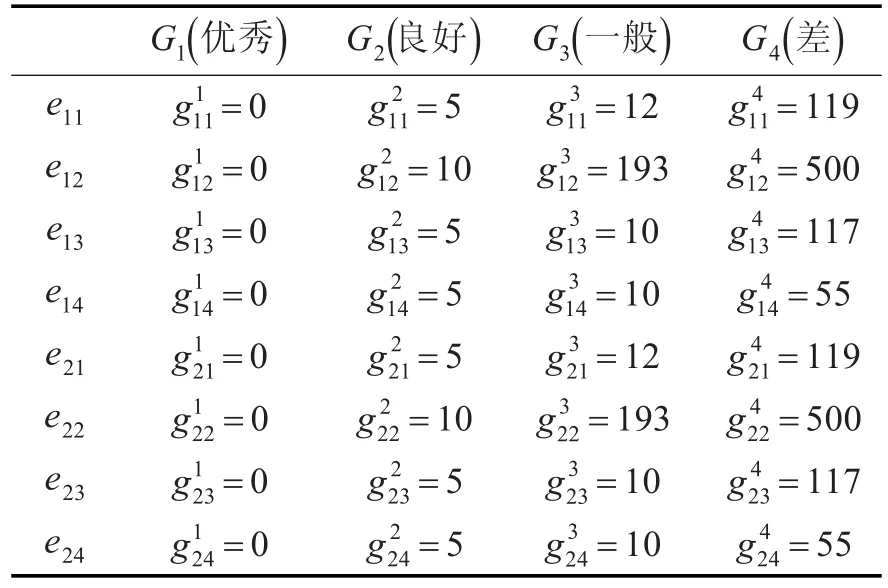

为了提取证据,收集到数据之后需要进行预处理。输入数据的预处理形式如下所示:

其中,e1表示正常行为,e2表示攻击行为。e11~e14和e21~e24分别表示正常行为和攻击行为下内存消耗、流量、CPU利用率和磁盘消耗的变化。以500s作为一个统计时间段,基本属性的值表示500s里超出指定阈值的次数。根据文献[11],当流量特征值超过0.6时,表明网络可能处于不安全状况,因此将阈值均设定为0.6。

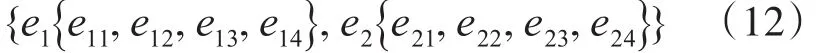

网络的安全状况对内存消耗、CPU利用率和流量的影响较大,磁盘消耗的影响较小,因此将基础属性的权重分别设置为{ω11=0.3。ω12=0.3。ω13=0.3。ω14=0.1} 和 {ω21=0.3。ω22=0.3。ω23=0.3。ω24=0.1}。相较正常行为,攻击行为对网络环境造成的危害要严重得多,设e1,e2证据的权重分别为{ω1=0.2。ω2=0.8}。在本文中,评估等级设置为{G1=优秀。G2=良好。G3=一般。G4=差},评估规则的设置如表1所示。

表1 网络的评估规则

以e11为例,的含义分别为,不同评估等级下500s内正常行为和攻击行为的内存消耗值都没超过阈值,有5次超过阈值,有12次超过阈值和有119次超过阈值。

3.2 网络安全态势推理过程

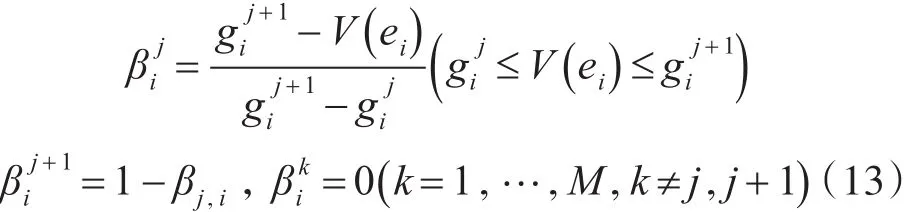

为了获得评估等级的信任度,首先需要通过式(13)提取出处理后的网络数据的特征。

其中,V()ei代表证据ei的值。

然后应用ER规则评估顶层属性T,评估过程需从底层到顶层逐层评估。

第一步,评估正常行为e1。首先,根据评估规通过式(2)~(4)计算概率指派函数;其次,通过式过式(9)和式(10)获得e1的信任度。

第二步,评估攻击行为e2。由于结构和e1相同,评估过程和第一步相似。

第三步,评估网络安全T。首先,通过式(2)~(4)计算概率指派函数;然后,通过式(5)~(8)对e1。e2进行聚合;最后,通过式(9)和式(10)获得 T的信任度。

3.3 网络安全态势的量化

通过应用ER规则进行评估,可以得到网络安全的最终信任度,但是网络管理员难以根据评估结果做出决策。因此需对网络安全态势进行量化,量化公式如下:

至此,网络安全态势评估完成,最后得到的是网络安全态势值,态势值越高,代表该时段网络安全风险状况越差。

4 实验分析

构造一个网络,通过服务器分别对互联网进行网页浏览、视频播放和文件下载访问,另使用LOIC进行DDOS攻击,每种行为持续500s。收集上述四种行为产生的流量、CPU利用率、内存消耗和磁盘消耗的数据,并归一化处理。由于1s~499s的历史数据不足500个,因此将缺失的数据设置为0。应用本文研究的方法进行网络安全态势评估。

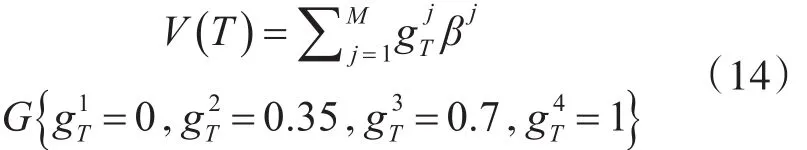

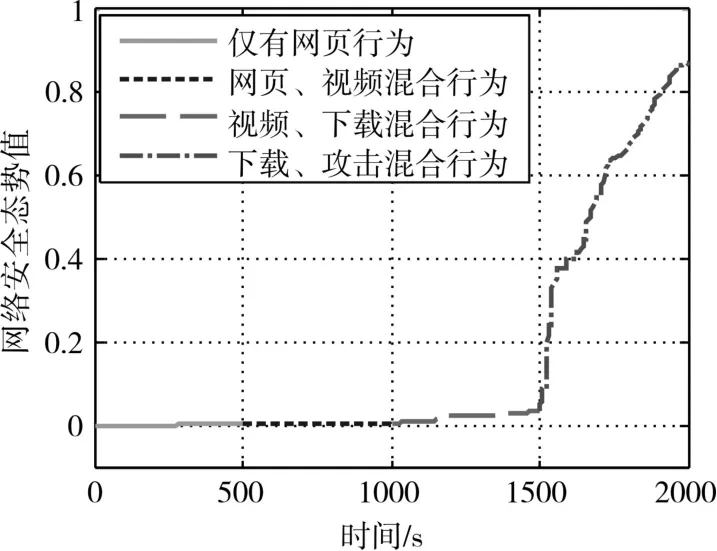

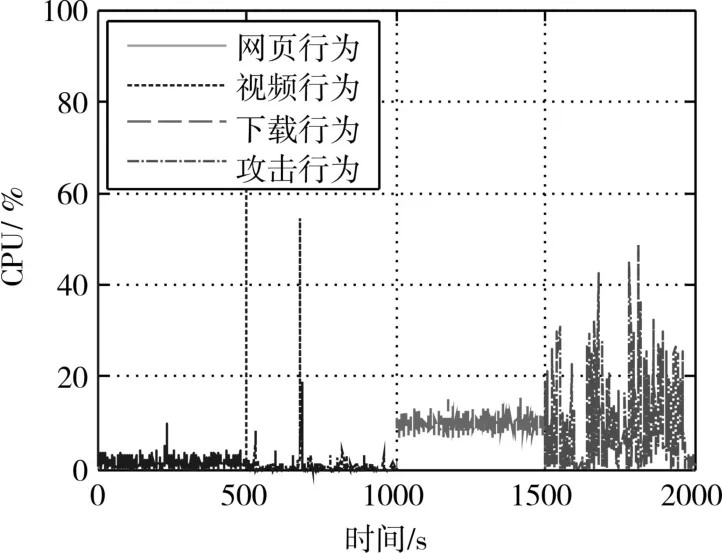

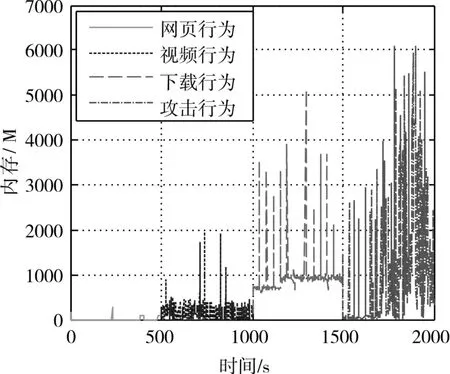

四个时段时长总计2000s的网络安全态势如图3所示,其中x轴是时间,y轴是网络安全态势值,网络安全态势值越高表示此刻的网络安全风险状况越严重。不同行为的CPU利用率和内存消耗如图4和图5所示,其中x轴是时间,y轴分别是CPU利用率和内存消耗的值。

从图3可以看出,第一时段(0s~500s内)和第二时段(500s~1000s内),网络安全态势值极低趋近于0,表示此段时间网络很安全;第三时段(1000s~1500s内),网络安全态势值有所增长,态势值在0~0.1之间,仍然在较低范围内,表示此刻网络很安全;第四时段(1500s~2000s内),此时的态势值处于0~0.9之间,态势值增长明显并且不断增高,表示此时段的网络处于极度不安全状态,存在攻击行为,并且网络环境越来越不安全。

通过图4和图5可知,实际情况下,第一时段和第二时段网络环境中仅有浏览网页和视频这两种正常行为,并且CPU和内存资源的消耗都很低,这两个时段的网络都处于安全状态。第三时段的网络混合了浏览视频和下载两种行为的流量,下载行为会使用较多的网络资源,因此可能影响到用户的使用体验,此时段的网络仍然处于安全状态,但网络状况略差。第四时段的网络环境中开始有了连续的攻击流量,它会大量消耗网络资源,此时段的网络处于极度危险的状态,攻击行为越多持续时间越久,网络越不安全。

图3 网络安全态势

图4 CPU资源消耗图

图5 内存资源消耗图

综上所述,本文得到的网络安全态势曲线,反映出的网络安全状况的变化和实际情况一致,可以较准确地反应当前网络状况。因此网络管理员发现网络安全态势值有所增加时,可以适量调用补充网络资源来保证服务质量。当发现网络安全态势值偏高,并且上涨趋势过快时,需检测网络是否遭受攻击,以便及时采取防御措施,避免造成更大的损失。

以上实验结果表明:本文提出的网络安全态势评估方法和量化算法是必要的、合理的,可以较为准确反映网络当前的安全状况变化。

5 结语

本文主要研究了基于证据推理规则的网络安全态势评估问题,提出了相应的评估方法,并进行了实验证明。该方法综合分析正常行为和攻击行为,将网络资源作为安全因子并应用ER规则来评估网络的安全等级,另外分析计算出网络安全态势值。实验结果表明,本文提出的方法有效可行,可以较为准确地反映网络安全状况,具有一定的实际应用价值。

关于证据推理规则的网络安全态势评估,所定义的时间窗口宽度为固定值,而不同的时间窗口宽度评估效果会有差异,未来的研究中需要找出最优的时间窗口宽度。