使用非正交量子态的秘密验证协议

2018-05-02张德喜李晓宇

张德喜,李晓宇

(1. 许昌学院 信息工程学院,河南 许昌461000; 2. 郑州大学 信息工程学院,河南 郑州 450001)

量子密码学是量子力学在密码学中的应用,是当今信息安全中最活跃、最引人注意的研究领域.与建立在计算复杂性基础上的经典密码学不同,量子密码协议安全性是基于量子力学的定律,因此可以实现无条件的安全性.历史上第一个量子密钥分配协议是1984年Bennett等提出的文献[1],简称BB84协议.自那以后,多种量子密码协议陆续被提出来,例如量子密钥分配[2-5],量子秘密共享[6-9],量子比特承诺[10]等.量子密码协议的实验工作也获得了长足的进展,在光纤中实现了量子密钥分配,其传输距离超过了400 km[11].最近,中国的墨子号量子卫星成功实现了超过1 200 km的卫星—地面站之间的纠缠态分发[12],它很快将会用来实现卫星—地面站之间量子密钥分配.

还有一个很有趣的问题:秘密验证.用户Alice和用户Bob事先分别拥有了同一个秘密消息.然而双方并不知道对方拥有该秘密消息,甚至可能不知道对方的存在.现实中,有些场景下Alice和Bob有可能需要确认对方拥有该秘密消息,以决定下一步的交流与合作.例如,该秘密消息可能是一个密钥,双方可以使用它进行加密通信;该秘密消息也可能是一个身份标志,双方可以通过验证它来确认对方的身份;该秘密消息也可能是一份秘密文件,双方可以依据文件的指导进行下一步的合作等等.验证过程必须是可靠的,如果有一方不拥有该秘密消息,或者只拥有秘密消息的一部分,验证都不能通过.另一方面,验证过程也必须是安全的.由于一般情况下Alice和Bob之间不存在可靠的安全信道,双方只能通过不安全的公开信道交换某些信息来实现秘密验证.任意的第三方可以监听验证的全过程,但是却不能获取有关该秘密消息的任何信息.这就是秘密验证问题.经典密码学中,有多种方法可以实现秘密验证,但是它们都是建立在计算复杂性基础上,无法实现无条件的安全,而且也难以绝对避免攻击者多少获取有关秘密消息的一些信息.

量子秘密验证协议可以解决这个问题.本文提出一个量子秘密验证协议,它是建立在非正交量子态的不可区分性的基础上,因而可以具有无条件的安全性.

1 基本思想

在量子信息科学中,一个具有两个本征态{|0>, |1>}的量子系统叫做一个量子位.它的状态空间为一个二维的希尔伯特空间,其中任意一个状态可以记作

|φ>=α|>+β|1>.

(1)

其中,α,β为任意的实数.{|0>, |1>}构成了一个正交完备测量基,人们可以以它为基测量一个量子位.{|+>, |->}是另一个正交完备测量基,其中,

(2)

众所周知,非正交的量子态是无法区分的,换句话说,如果已知一个量子位处于集合{|0>,|1>,|+>,|->}中某一个态,那么,没有办法唯一确定它的状态究竟是哪一个.

按照密码学研究的习惯,假定通信的双方为Alice和Bob,可能的第三方攻击者为Eve.起初,Alice和Bob都拥有一个秘密的n位二进制字符串P,双方都是从别的途径得到P,因此他们彼此并不知道对方也拥有该秘密消息P.如果在Alice和Bob需要确定对方确实拥有P,他们可以借助上述非正交量子态的不可区分性来验证它.首先,约定以下编码规则.

编码规则:

|0>→0,|1>→0,|+>→0,|->→1.

(3)

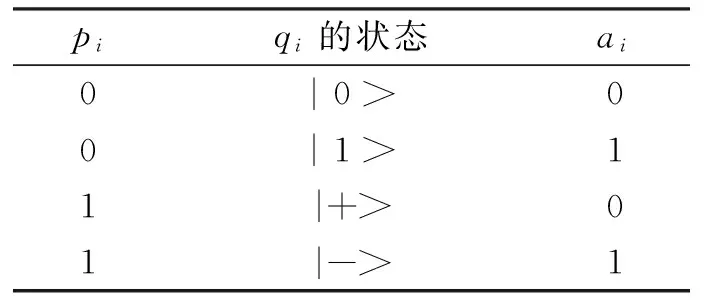

然后,Alice和Bob对于P中每一个位pi,Alice按照以下规则生成一个量子位qi:如果pi的值是0,则qi随机处于状态|0>或者|1>;如果pi的值是1,则qi随机处于状态|+>或者|->.同时,根据编码规则,Alice记录下一个二进制位ai.如表1所示.

表1 Alice的记录

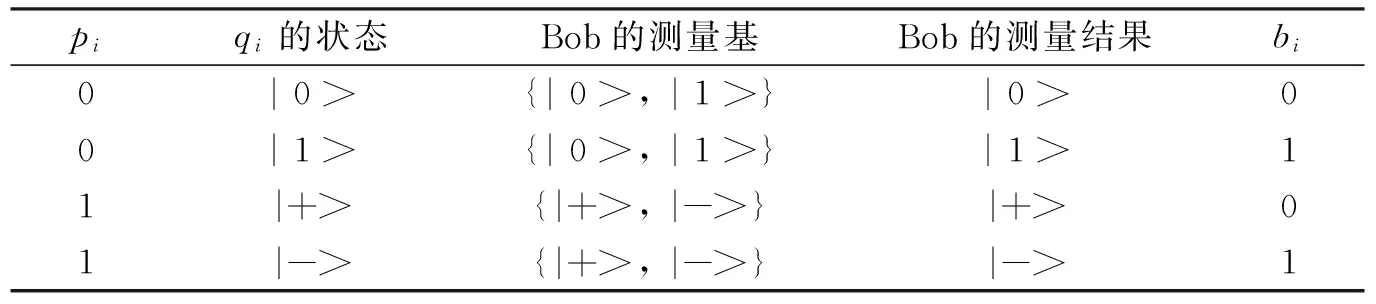

然后,Alice将该量子位发送给Bob.当Bob收到之后,他根据pi的值确定测量基:如果pi的值是0,测量基为{|0>, |1>};如果pi的值是1,测量基为{|+>, |->}.然后,Bob测量qi,记录自己的测量结果并且根据编码规则记为一个二进制位bi.结果如表2所示.

表2 Bob的记录

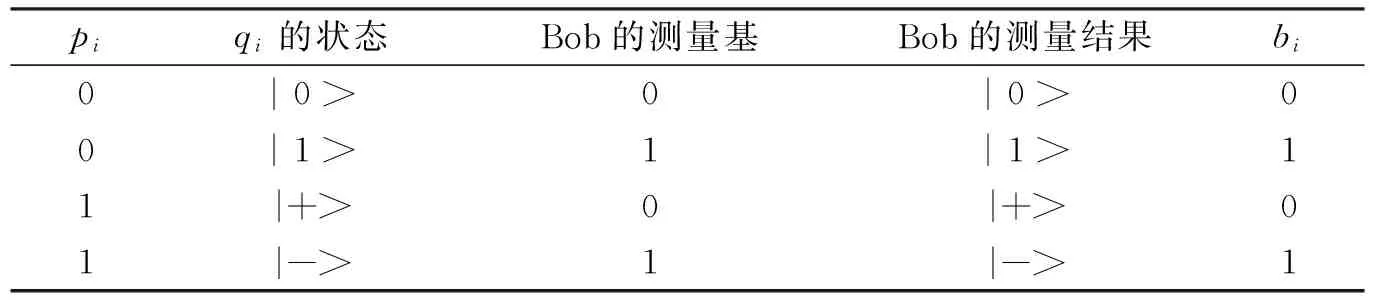

容易看到,最后,Bob记录bi与Alice的记录ai完全一致,如下表3所示.

表3 记录关联

进一步,对于P中的所有位重复以上操作.最后,Alice和Bob分别得到一个n位的二进制字符串a和b,他们可以在经典信道上公开自己的结果.显然,如果没有信道传输错误或者攻击者破坏,双方的字符串应该完全一致.因此,Alice和Bob可以确认双方拥有共同的秘密消息P.第三章里将证明任何不拥有P的第三方都不可能通过验证,而且上述验证过程不会泄漏任何有关P的信息.因此,可以利用上述结果来设计一个密钥验证协议.

2 使用非正交态的量子秘密验证协议

假定Alice和Bob预先共享了某个消息,它可以用一个n位的二进制字符串P来代表.

P=p1p2…pi…pn,pi∈{0,1}.

(4)

Alice和Bob双方之间有一条量子信道和一条经典信道相连.前者可以用来交换量子位,后者用来交换经典信息.量子信道和经典信道都是不安全的,任何人都可以监听.

如果Alice和Bob需要验证对方是否拥有P,他们执行下列步骤:

1.Alice 根据P生成n个量子位,其中每一个量子位的状态如下:如果pi=0,量子位状态随机处于|0>或者|+>;如果pi=1,量子位状态随机处于|1>或者|->.同时,Alice根据编码规则和自己的选择记为一个二进制字符.最后,Alice得到一个n量子位序列Q,其中,

Q=q1a2…qi…qn.

和一个n位的二进制字符串a,其中,

a=a1a2…ai…an.

2.Alice将Q发送给Bob.

3.收到Q之后,Bob按照下列规则测量Q中的每一个量子位qi:如果pi=0,则Bob以{|0>, |1>}为基测量qi;如果pi=1,则Bob以{|+>, |->}为基测量qi.同时,Bob根据编码规则和自己的测量结果记为一个二进制字符.最后Bob也得到一个n位的二进制字符串b,其中

b=b1b2…bi…bn.

4.Alice和Bob公开各自的字符串a和b并对比这两个字符串.如果a=b,验证通过,Alice和Bob确认双方拥有共同的秘密消息;否则验证失败,Alice和Bob不拥有共同的秘密消息.

3 协议的安全性

本文提出的量子秘密验证协议是安全的,任何不拥有完整秘密消息的人都不可能通过验证,验证过程中也没有任何有关秘密消息的信息泄漏.证明如下.

首先,参与验证的双方都必须拥有秘密消息P.在协议步骤3,为测量qi,Bob必须根据P来选择对应的测量基,如果Bob不拥有P,他就无法100%保证选中正确的测量基,从而无法得到正确的测量结果和二进制字符串.那么Bob有没有办法通过其他更复杂的方法获得qi的状态呢?那是不可能的.因为qi的可能状态集合为{|0>, |1>, |+>, |->}.显然这四个状态之间不是彼此正交的.根据量子力学,非正交的量子态是无法100%的彼此区分的,也就是说,无论采用什么方法,Bob都无法100%地确定qi究竟是处于哪一个状态,而且也无法确定qi的状态属于集合{|0>, |1>}还是属于{|+>, |->}.因此Bob恰好猜中正确的测量基,从而得到正确的测量结果和正确的二进制字符bi的概率最多为

(5)

所以,Bob恰好得到正确的字符串b的概率不超过,

(6)

如果n=100,则,

(7)

显然,这是一个小得难以想象的概率,因此事实上Bob是根本不可能通过验证的.

反过来,如果Alice在不拥有秘密消息P的情况下试图欺骗Bob从而通过验证,她必须生成一个n量子位序列Q,然后发送给Bob.但是,在协议步骤1,由于Alice手中没有P,她就无法根据每一个位pi的值来生成正确的量子位qi以保证Bob一定能够根据pi的规定选中正确的测量基.Alice生成的量子位qi只能随机地处于{|0>, |1>, |+>, |->}之一.那么,Bob根据pi的值选择的测量基恰好是正确的概率也只有1/2.同样地推理可知,Alice和Bob得到相同的字符串的亦为公式(6)和(7).

显然,Alice也不可能通过验证.

其次,如果一个攻击者Eve监听了整个验证过程,试图窃取秘密消息P,她注定不会成功.Eve可以截获Alice发送给Bob的量子位序列Q,试图从中获取有关P的信息.对于Q中的每一个量子位qi,它可能处于{|0>, |1>, |+>, |->}中的某一个状态.这四个状态彼此是不正交的,根据量子力学,Eve没有任何办法唯一确定qi的状态,也没有办法确定qi的状态属于集合{|0>, |1>}还是属于{|+>, |->}.因此,Eve据此推断出pi的值的概率不超过1/2,实际上这和随机猜测pi值并无区别.那么,Eve得到秘密消息P的概率最大是公式(6)和公式(7).

所以,Eve不可能获得秘密消息P.

综上所述,本文的秘密验证协议是安全的.而且它是建立在量子力学的定律基础上的,所以具有无条件的安全性.

4 结语

本文的量子秘密验证协议不需要使用纠缠态,也不需要任何复杂的量子操作,双方只需要通过一个公开的量子信道交换单个量子位和对单量子位进行测量.使用今天的量子通信和量子测量技术可以轻而易举地实现这些操作.所以,本协议是技术上可行的,可以在实验室中顺利完成,也可以很容易在实践中得到应用.另一方面,由于相关的技术都很成熟,抗干扰性很好,所以本协议有着很好的鲁棒性.

本文提出了一个利用非正交量子态的不可区分性基础上的量子秘密验证协议.共享秘密消息的双方可以通过传输和测量量子系统来验证消息的一致性和完整性.量子物理的定律保证了该协议的无条件安全性.该协议在实践中容易实现,鲁棒性较好.

参考文献:

[1] Bennet C H, Brassard G. Quantum cryptography: Public-key distribution and tossing[C].In: Proceedings of IEEE International conference on Computers, Systems and Signal Processing, Bangalore, India, IEEE Press, 1984: 175.

[2] Ekert A K. Quantum cryptography based on Bell's theorem[J]. Physical Review Letters, 1991, 67: 661-663.

[3] Qi B, Zhao Y, Ma X F, et al. Quantum key distribution with dual detectors[J]. Physical Review A, 2007, 75(5): 052 304.

[4] Aguilar E A, Ramanathan R, Kofler K, et al. Completely Device Independent Quantum Key Distribution[J]. Physical Review A, 2016, 94(2): 022 305.

[5] Hatakeyama Y, Mizutani A, Kato G, et al. Differential-phase-shift quantum key distribution protocol with small number of random delays[J]. Physical Review A, 2017, 95(4): 042 301.

[6] Hillery M, Buzek V, Berthiaume A. Quantum secret sharing[J]. Physical Review A, 1999, 71(4): 044 301.

[7] Tavakoli A, Herbauts I, Zukowski M, et al. Secret Sharing with a Single d-level Quantum System[J]. Physical Review A, 2015, 93(3): 030 302.

[8] Lu H, Zhang Z, Chen L K, et al. Secret Sharing of a Quantum State[J]. Physical Review Letters, 2016, 117: 030 501.

[9] Lunghi T, Kaniewski J, Bussieres F, et al. Practical relativistic bit commitment[J]. Physical Review Letters, 2015, 115: 030 502.

[10] Verbanis E, Martin A, Houlmann R, et al. 24-Hour Relativistic Bit Commitment[J]. Physical Review Letters, 2016, 117: 140 506.

[11] Yin H L, Chen T Y, Yu Z W, et al. Measurement-Device-Independent Quantum Key Distribution Over a 404 km Optical Fiber[J]. Physical Review Letters, 2016, 117:190 501.

[12] Yin J, Cao Y, Li Y H, et al. Satellite-based entanglement distribution over 1200 kilometers[J]. Science, 2017, 356: 1 140.