基于混沌理论的灰度变换图像加密算法研究

2018-04-25李红梅李春杰

李红梅,李春杰

(安徽新华学院,安徽合肥 230088)

与文本信息相比,图像信息的直观性和交互性较强,成为人们表示和描述客观世界的主要手段之一。也正是由于图像含有丰富的数据量,组成图像的像素点之间具有很高的冗余度和相关性,使得其加密过程中不能直接应用已有的文本加密算法。在以往的研究中,研究人员提出了诸多的加密算法,如DES、AES等,但均已被不同程度地破译。传统的加密算法中最安全的方法是一次一密的方法,但密码本的保存又十分困难。根据理论的不同,图像加密理论可分为置乱、灰度变换及混沌理论图像加密三大类。

置乱加密算法的主要思路是通过运算打乱描述图像的灰度信息的次序,使加密后的图像看起来杂乱无章,而将图像的真实信息进行隐藏,该算法思想简单,加密效率高且易于实现,但是由于该类方法仅仅是按照某种算法对像素位置进行了重新排列,对应像素点值并没有发生改变,当运算速度越来越快,或其尺寸不足够大时,其安全性就会受到威胁。而基于灰度变换图像加密思路则是对组成图像的所有像素值应用变换方法进行加密,该类算法具有更高的安全性,但该算法的计算量大,应注意该算法的效率问题。混沌是一种看似无规则的运动,其结果会生成一种天然的伪随机序列,但混沌又是一种确定性的运动,在初始状态确定的情况下其混沌序列也就固定了,因此可以引入混沌序列对图像进行灰度变换处理。

1 基于混沌理论的灰度变换图像加密

1.1 Logistic映射

研究昆虫繁殖的过程时,在对研究范围和昆虫种类进行限定的情况下,若其亲代昆虫的数量远远小于子代昆虫的数量,使得拥有子代后可以忽略其亲代的数量,则可得出其第N年的数量与年份有关,可用式(1)表示,该公式又称为Logistic映射。

Xn+1=μXn(1-Xn),n∈{1,2,…}.

(1)

图1 Logistic映射分岔图

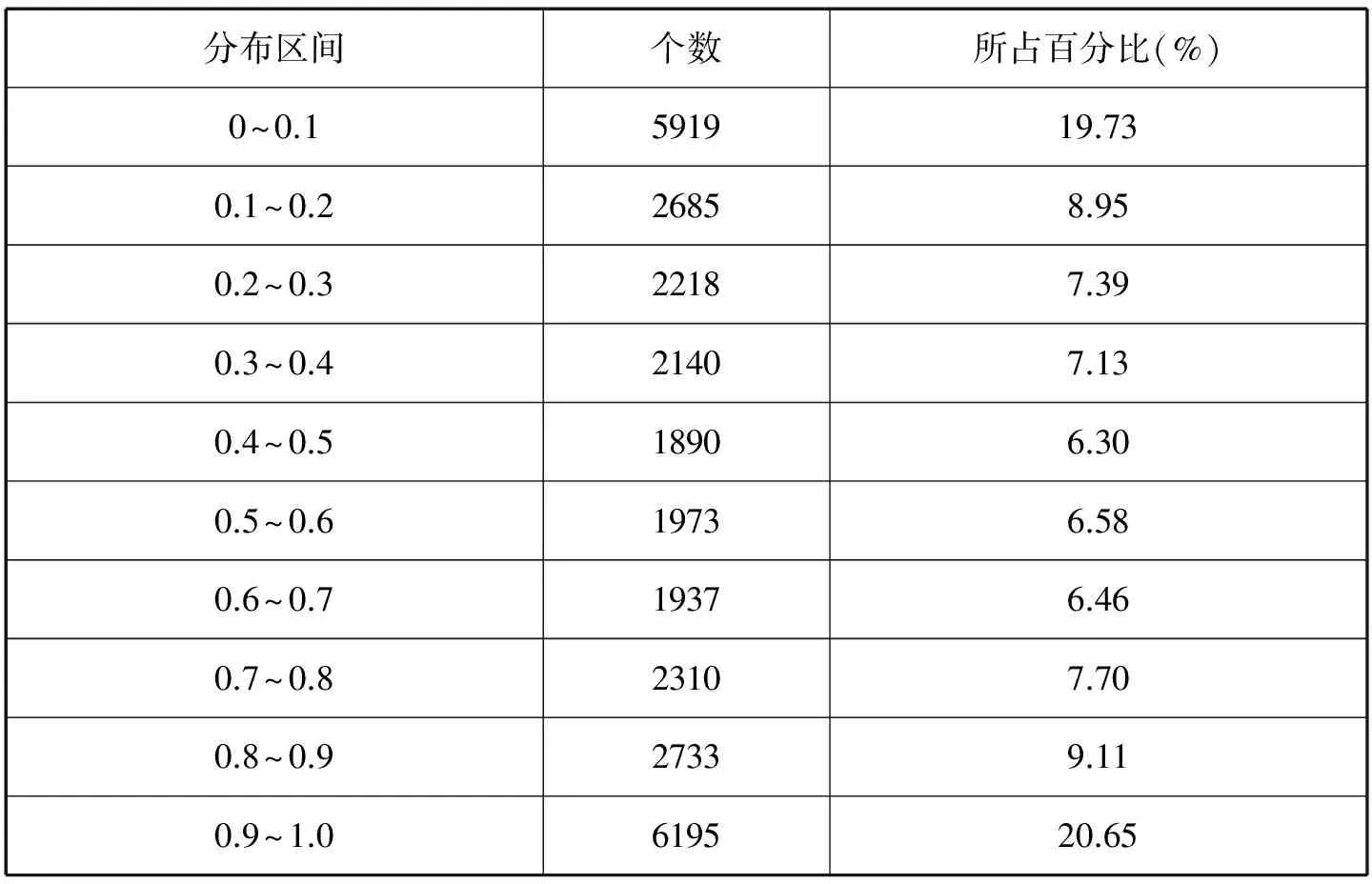

从图1可以看出,若要使Logistic映射具有较好的随机分布性能,可将μ的取值设置在[3.678573,4]范围之内。表1所示的是将初值μ设置为3.9999、X0设置为0.2时,利用C++软件对Logistic映射进行编程,得到迭代30000次的随机值分布情况,可以看出0~0.1区间和0.9~1.0区间内随机值的个数较多,所占的百分比也较高,虽然该映射所产生的随机数不能平均地分布在其解空间中,但在中间部分却具有较好的随机分布,利用该映射也能得到较满意的结果。

表1 Logistic映射随机分布

1.2 Chebychev映射

Chebychev映射的形式简单,具有K阶的Chebychev映射可表示为式(2),该映射与Logistic映射一起使用,可以克服Logistic映射中产生的平凡密钥问题。

Xn+1=cos[K×arccos(Xn)].

(2)

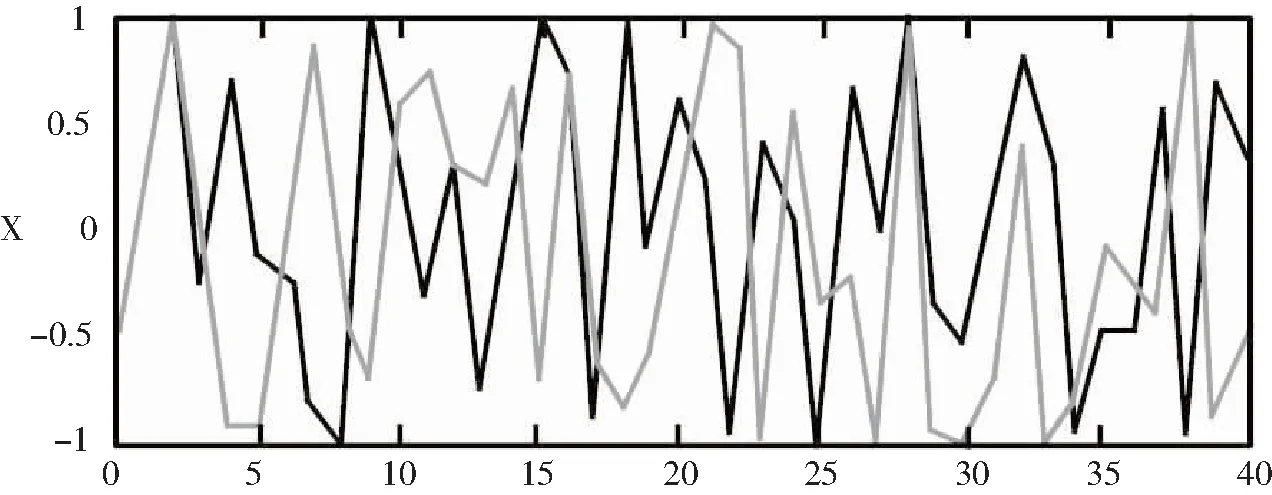

当参数K的值为6时,该映射处于混沌状态,图2表示了初值分别为0.20000和2.0001时其运动的轨迹,可以看出该映射对初始状态具有依赖性,初始时两条轨迹较类似,但经若干步的计算后,两条轨迹有了明显的区别。

图2 初值敏感依赖图

1.3 图像预处理

数字图像在进行加密之前需要进行预处理操作,数字图像由若干个像素组成,而每个像素p可以分为R、G、B三部分,数值均在0~255之间。本文采用如下定义:A1代表B分量部分,A2代表G分量部分,A3代表R分量部分。采用S盒变换来对图像进行预处理,S盒变换是一个非线性的变换,可以有效增加图像被攻击时的难度。其定义如式(3)所示。

A1=(p>>16)&255;

A2=(p>>8)&255;

A3=p&255;

A3’=A1⊕A2⊕A3;

p’=(A2<<16)+(A1<<8)+A3’;

(3)

1.4 图像加密过程

确定图像的大小为X×Y,首先对图中的每个像素点进行S盒变换,得到二维矩阵P(X,Y),其中,矩阵中的每个点表示图像在该点的灰度值,再将其转换为一维矩阵Pn,其中n=X×Y。确定密钥K1,利用Chebychev映射得到-1~1之间的混沌序列,根据其特点去掉前100个值后将结果经过正数化处理后分成T1和T2两部分。T1部分经过放大后模运算再与Pn中的每个分量逐个进行异或运算得到新的结果T1’。再确定参数K2和K3作为Logistic映射初始参数,并计算得到第一次混沌参数,将T1’和经过线性变化后的T2作为新的初始值继续进行迭代,且迭代的结果作为下一次Logistic映射的初始值,经过若干次迭代直至生成个数为X×Y×3的两个双精度数组为止,对该数组继续进行放大取模操作,其结果再与Pn中的每一个分量分别进行异或,得到最终结果,即可完成加密过程。

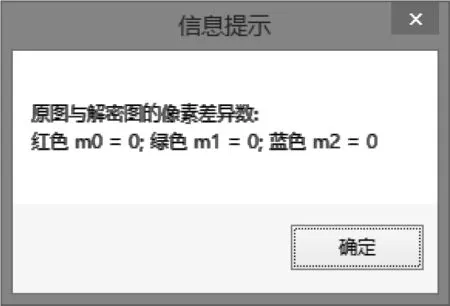

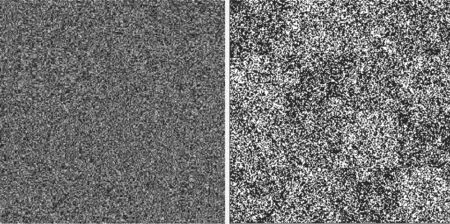

图3是Lena原始图像,按照上述过程进行加密操作,得到如图4所示的密图,提供正确的密钥可进行解密操作,图5是正确输入密钥解密后的图像,在程序中提供了原图与解密图像素差异数的计算,图6是加解密过程中的像素差异的计算结果。可以看出,运用此算法进行图像加解密过程中没有像素损失,此方案是一种无损的加解密方案。

图3 原始图像

图4 加密图像

图5 解密图像

图6 参数变化

2 加密算法的评估与测试

从对加密过程的描述可以看出,基于混沌理论的灰度变换图像加密算法在加密过程中通过映射计算对像素值进行了根本性的改变,加密图像对统计攻击的抵御能力主要体现在算法的扩散和混乱性能方面,因此对加密算法进行统计分析可以得到该算法的抵御能力。一个合格的加密算法应该能够将图像的像素分布变得比较均匀,使得密图不能提供有用的信息,让明文和密文的相关性大大降低。

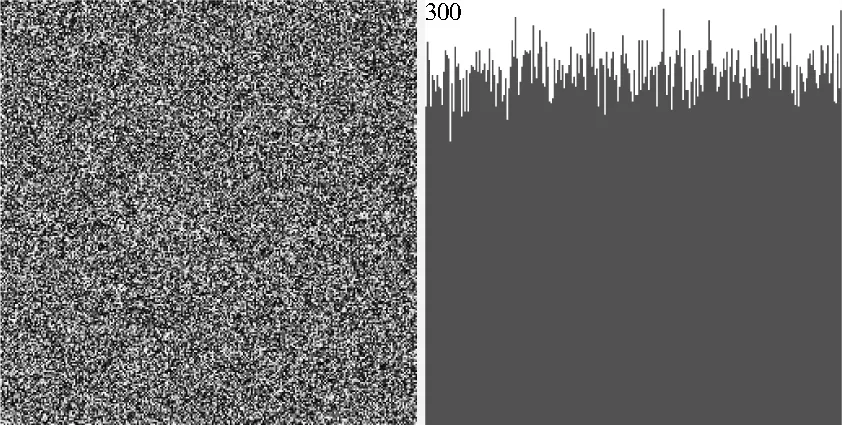

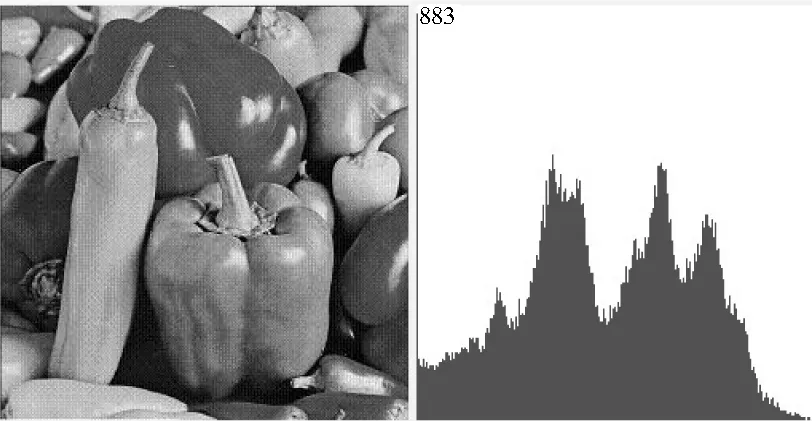

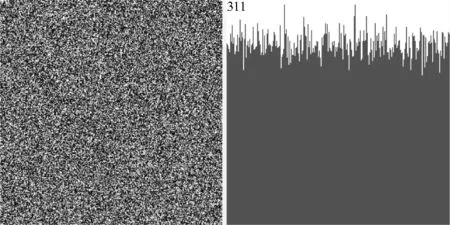

2.1 直方图分析

直方图能够直观地反映图像中各灰度出现的次数,从直方图中能找出图像的基本特征。

图7 Lena图像加密前及其直方图

图8 Lena图像加密后及其直方图

图9 Fruit图像加密前及其直方图

图10 Fruit图像加密后及其直方图

图11 Lena图像加密前相关性图示

图12 Lena图像加密后相关性图示

图7和图9是两幅加密前的图像,从图像内容可以看出这两幅图像有着明显的区别,加密前的直方图中每个像素出现的次数也有较大差别。图8是Lena图像加密后的图像,图10是Fruit图像加密后的图像,加密后的两幅图没有明显区别,加密图的直方图也很相似,可以看出,该加密算法能够有效地掩盖原图的统计特征,密图的直方图也不能提供关于图像内容的任何有用信息。

2.2 像素相关性分析

可以从图像中相邻像素点之间的相关性统计和分析图像加密前后的统计特征。由图11可以看出,加密前图像的相邻像素之间的相关性较大;由图12可以看出,加密后图像的相关性分布比较均匀,加密后图像像素之间的相关性发生了较大变化,基本不具有相关性。

3 结语

本文所研究的图像加密算法是在加密过程中利用混沌理论对组成图像的像素值进行根本改变。从对加密前后的图像信息分析可知,利用该方法进行图像加密可以有效地改变明文的统计特征,使密文的安全性有进一步的提高。

[参考文献]

[1]蒋君莉,张雪峰.基于多混沌系统的彩色图像加密方法[J].计算机应用研究,2014(10):3131-3140.

[2]张雪锋.混沌序列生成技术及其若干应用研究[D].西安:西安电子科技大学,2011.

[3]徐洁.基于超混沌模型的彩色图像自相关加密算法[J].湖北民族学院学报:自然科学版,2015(4):412-416.

[4]薛香莲.一种新的基于超混沌映射的彩色图像加密算法[J].计算机应用与软件,2013(8):318-321.

[5]Fridrich J,Kodovsky J.Rich models for steganalysis of digital images[J].IEEE Transaction on Information Forensics and Security,2012(3):868-882.

[6]Patidar V,Pa Reek N K,Purohit G.Modified substitution-diffusion ijnage cipher using chaotic standard and logistic maps[J].Communications in Nonlinear Science and Numerical Simulation,2010(10):2755-2765.

[7]Zhou N,Wang Y,Gong L,et al.Novel color image encryption algorithm based on the reality preserving fractional mellin transform[J].Optics & Laser Technology,2012(7):2270-2281.

[8]Lang J.Image encryption based on the reality-preserving multiple-parameter fractional frourier transform and chaos permutation[J].Optics and Lasers in Engineering,2012(7):929-937.

[9]李晓茹.基于超混沌系统胡融合数字图像加密研究[J].内蒙古师范大学学报:自然科学汉文版,2014(1):51-55.

[10]沈洪兵,索洪敏.一种计算最大Lyapunov指数的改进小数据量法及其实现[J].遵义师范学院学报,2009(6):73-76.

[11]Ye R.A novel chaos-based image encryption scheme with an efficient permutation-diffusion mechanism[J].Optics Communications,2011(284):5290-5298.

[12]Wu Y,Noonan J,Agaian S.NPCI and UACI randomness tests for image encryption[J].Journal of Selected Areas in Telecommunications,2011(19):31-38.

[13]冯炽,叶桦.基于改进ZigZag变换与混沌序列相结合的数字图像加密算法[J].西安邮电大学学报,2013(2):43-51.