基于Logistic混沌映射和IWT-SVD量化的盲鲁棒水印算法*

2018-01-26蒋晓丹范航宇陆哲明

蒋晓丹,范航宇,陆哲明

(1.衢州学院 电气与信息工程学院,浙江 衢州 324000;2.浙江大学 航天航空学院,浙江 杭州 310027)

0 引 言

数字水印技术[1]能够将版权信息经过处理以可见或不可见的方式嵌入到数字媒体中,从而达到版权保护、内容认证和保密通信等目的。

数字水印算法研究的一个关键问题是提高水印的鲁棒性和不可见性。研究发现变换域水印算法可充分利用人类的感知特性,不可见性和鲁棒性较好[2]。奇异值分解(singular value decomposition,SVD)是一种有效的矩阵分析工具,分解后的奇异值具有较好的抗攻击能力[3,4]。因此,基于变换域和SVD的数字水印算法因其隐蔽性高、鲁棒性强等优点受到研究者的追捧,有关的各种算法[5~15]层出不穷。文献[4]提出了将Tetrolet变换和SVD相结合的水印算法,主要解决水印信息的鲁棒性和保密性,该算法对常规图像处理、几何攻击等具有较好的稳健性;文献[5]提出了一种抗JPEG压缩攻击的离散小波变换(discrete wavelet transformation,DWT)域图像量化水印算法,算法对JPEG压缩攻击具有很强的鲁棒性,但文献中的实验结果表明在JPEG质量因子为20时,提取的水印质量明显降低;文献[10]提出了一种新的基于SVD和整数小波变换(integer wavelet transform,IWT)的数字水印算法,实验结果表明,采用启发式的遗传算法获得的量化步长使水印系统具有优异的鲁棒性。文献[14]针对SVD水印算法存在过高的虚警率问题,提出了一种水印算法和数字签名相结合的加密认证机制,载体图像在嵌入水印后再进行数字签名得到加密认证的含水印图像,因此,提取水印前即可通过数字签名技术避免虚警率过高的问题,但该算法在水印提取时需要原始载体图像,无法实现水印盲提取。

此外,许多研究文献为了确保水印信息的安全性,采用Arnold置换、Logistic混沌映射、Chebyshev映射等方法对水印信息进行预处理操作。文献[4]针对二值水印图像安全性的预处理操作结合了Arnold置换和Logistic混沌映射双因子加密算法;文献[13]利用Logistic混沌映射置乱变换水印图像,得到一个加密的二进制混沌序列。

为确保水印信息加密的同时,考虑到水印嵌入位置的安全性,本文提出了一种基于Logistic混沌映射和IWT-SVD量化的盲鲁棒水印算法。算法先对原始载体图像进行8×8分块,再利用混沌序列的遍历性与随机性特性,将生成的Logistic混沌序列用于选择嵌入水印的图像块,充分保证了嵌入水印位置的保密性。仿真实验结果证明,算法具有较好的稳健性。

1 基本理论

1.1 IWT

与DWT相比,IWT[16]提高了计算机的运算速度,而且能够实现图像的无损重建,该特性可用于提高鲁棒性并保持不可察觉性。图1描述了任何提升小波变换过程的3个步骤:分裂、预测和更新。

图1 提升小波变换的实施步骤

1)分裂:将图像数据uj,k(x,y)分解成偶数部分uj-1,k(x,y)和奇数部分vj-1,k(x,y),即

S[uj,k(x,y)]:=[uj-1,k(x,y),vj-1,k(x,y)]

(1)

2)预测:假设预测操作为P[·],保持偶数部分不变并用偶数部分预测奇数部分,然后用奇数部分与预测值的差替代奇数部分

(2)

3)更新:构造作用于细节函数的更新算子U[·],并叠加到偶数部分以获得近似信号

(3)

对图像进行IWT后,将图像分成近似部分和细节部分。偶数部分作为近似部分,集中了原始图像中绝大多数能量,嵌入水印能较好抵抗外部攻击,鲁棒性强,但水印透明性差;奇数部分作为细节部分,保留了原始图像的细节特性,嵌入水印时透明性较好,但对噪声、图像操作等攻击鲁棒性较差。

1.2 SVD

SVD是一种数值分析技术,目前被广泛应用于图像水印、图像隐藏、图像压缩和降噪等处理中。若将数字图像看作是一个N×N的矩阵A,A的奇异值分解为

(4)

式中UA和VA分别为N×N的正交矩阵;SA为N×N对角矩阵,主对角线的值是以降序排列的奇异值,其他非对角线上的值均为0。SVD具有以下特性:1)具有良好的稳定性[17],当对图像添加微小的干扰时,奇异值不会产生显著的变化,因此,将水印嵌入到图像的奇异值中具有强鲁棒性;2)图像的奇异值S表示其代数属性,正交矩阵U和V表示图像的几何属性,将水印嵌入到图像的奇异值中,保障了水印的不可见性。因此,选择SVD提高水印鲁棒性同时也保障了水印的不可见性。

1.3 Logistic混沌映射

Logistic混沌映射[18]具有良好的随机性和遍历性,水印的嵌入位置由混沌映射确定将提高水印位置的安全性。本文采用的Logistics混沌映射定义为

x(t+1)=1-μ·x2(t)

(5)

式中t为迭代次数;u为可调参数,对于任意t,保证映射得到的x(t)∈[0,1]。研究表明,Logistics混沌映射对初始值敏感,令u和初始值x0为密钥产生混沌映射序列{xi},i=1,2,…;再由序列x产生的嵌入位置{ki},i=1,2,… 满足

ki=[(M×N-1)×xi],i=1,2,…

(6)

式中 [·]为取整操作;M,N分别为嵌入水印区域的宽度和高度。

2 水印算法

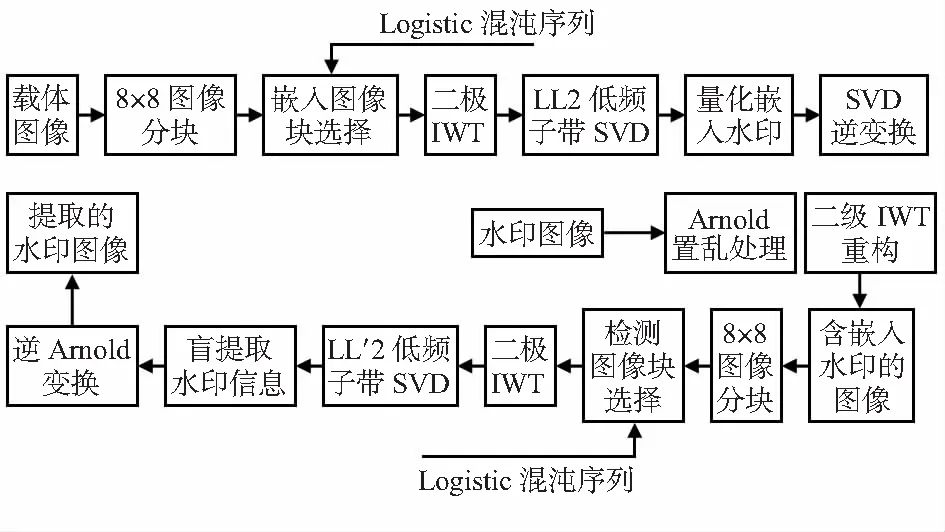

算法主要分为水印嵌入和水印提取两个阶段,图2给出了水印算法的操作过程。文中对载体图像进行两级IWT,选择能量集中的低频子带作为水印嵌入区域。为了提高水印嵌入的安全性,水印嵌入和检测的位置选择通过logistics混沌序列确定,混沌序列的遍历性和随机性可以保证水印随机嵌入到低频子带的各个位置,从而提高水印序列的安全性。

图2 水印算法的嵌入和提取框图

2.1 预处理

为了提高水印算法的安全性和鲁棒性,一般需要对数字水印进行预处理。本文载体图像采用512×512的灰度图像I,水印图像为32×32的二值图像W,先对水印二值图像W进行Arnold置换[4],同时通过生成Logistics混沌序列来选择水印的嵌入位置。

1)水印图像Arnold置换。对水印二值图像W进行t次Arnold置换,改变了水印图像各像素的位置,得到置乱后的二值序列W′。

2)Logistics混沌序列生成。混沌序列具有良好的随机性和遍历性,水印的嵌入位置由混沌序列确定将提高水印的安全性。算法采用式(5)密钥产生混沌序列{xi},i=1,2,…,1 024;通过式(6)产生嵌入位置{ki},i=1,2,…,1 024,取1 024个互不重合的位置。

2.2 水印嵌入

水印嵌入的具体步骤为:

2)图像分块和嵌入位置选择:对载体图像I进行8×8大小分块,得到64×64块互不重合的图像块Blocki,i=1,2,…,4 096。根据预处理中产生的嵌入位置序列{ki},i=1,2,… ,1 024,选择了水印嵌入区域块Blockk(i),i=1,2,…,1 024。

3)二级IWT:对8×8大小的区域块Blockk(i);i=1,2,…,1 024,进行Haar二级IWT,得到7个子带:LL2,LH2,HL2,HH2,LH1,HL1,HH1,取2×2大小的LL2低频子带。

4)SVD:将LL2子带根据式(4)进行SVD,得到奇异值Si,i=1,2。

(7)

2.3 水印提取

采用数字水印的盲水印算法,从嵌入水印的载体图像I′中提取原始水印时不需要原始的载体图像,仅需要知道产生混沌序列的可调参数u和初始值x0,以及量化步长λ,具体提取步骤如下:

(8)

3 仿真结果和分析

3.1 有效性验证

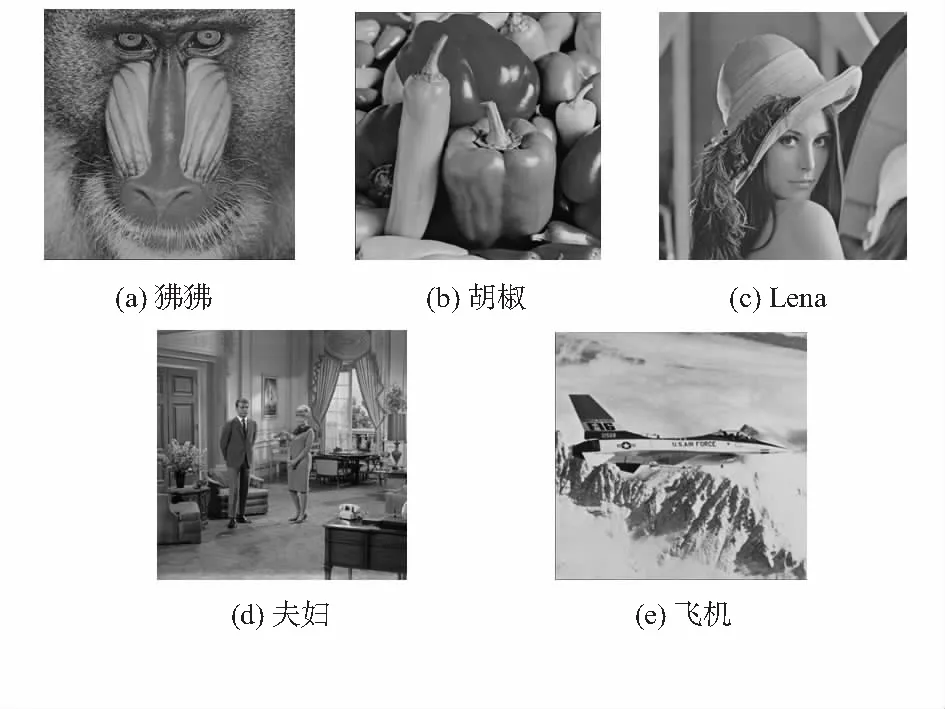

选用MATLAB 2012进行仿真实验,实验中的图像选自西班牙格拉纳达大学计算机视觉组的数据库[19],选取如图3所示的5幅灰度图像(均为512×512)为载体图像。图4表示选择Logistics混沌映射参数u=2,x0=0.66,嵌入水印的量化步长λ=20时本文水印算法的仿真结果,图4(a)为baboon原始载体图像,图4(b)为含水印的载体图像,图4(c)为未攻击时提取32×32二值水印图像。

图3 5幅原始灰度载体图像

图4 嵌入和提取水印的仿真实验

实验过程中,引入两个客观参数对结果进行评估:1)峰值信噪比(peak signal to noise ratio,PSNR)用来评估水印图像的不可感知性,数值越大表明PSNR嵌入信息的透明度越好;2)归一化系数(normalized correlation efficient,NC)用来衡量水印提取的质量,NC值介于0~1,值越大说明提取的水印质量越好,鲁棒性更高。表1给出了5幅灰度原始载体图像在不同量化值下的仿真测试实验结果。

表1 不同量化值下的仿真测试实验结果

由于量化步长λ的取值对本文算法的不可见性和抗攻击能力有重要影响,因此,表1中列举λ的3种不同取值情况下含水印图像的PSNR值。λ越小,PSNR值越高,不可见性越好,但抗攻击能力越弱;反之λ越大,PSNR值越低,不可见性越差,但抗攻击能力越强。因此,为了兼顾不可见性和抗攻击能力,本文在攻击测试中选择折中的量化步长λ=20。同时,表1仿真结果也表明:不同载体图像在不同量化步长下,PSNR值均高于30,符合人眼视觉系统,不易察觉水印的存在;NC值为1,嵌入水印图像均可有效地进行提取。有效验证了本文水印算法的实用性和通用性。

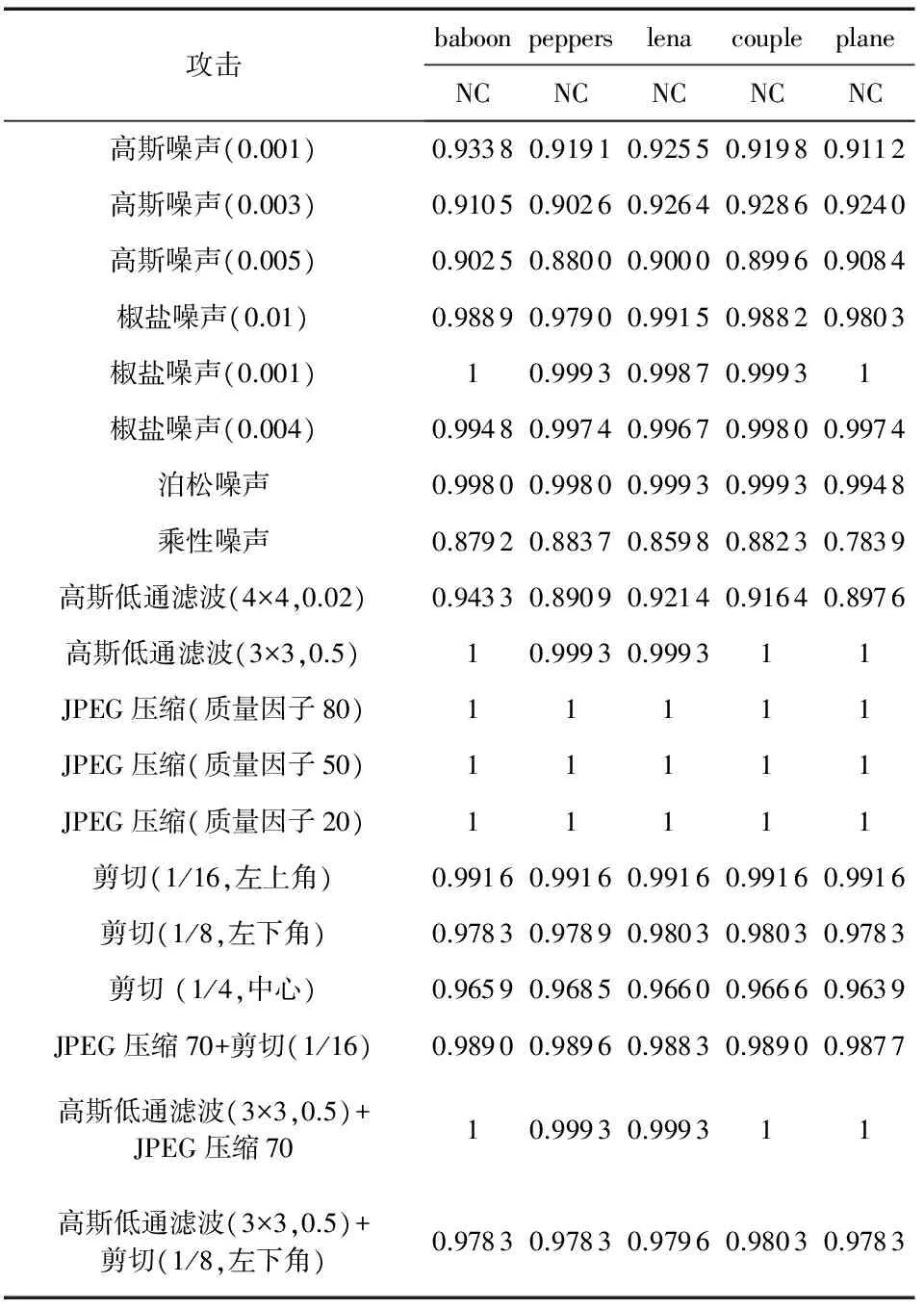

3.2 水印算法鲁棒性验证

分别对含水印的载体图像进行多种攻击测试,包括:高斯噪声、椒盐噪声、泊松噪声、乘性噪声、高斯低通滤波、JPEG压缩,剪切、多种组合攻击等,并采用NC系数下进行分析。表2是对5幅含水印的载体图像在各种攻击下的NC值进行汇总。

从表2实验结果中看出,本文算法对噪声攻击、JPEG压缩攻击、剪切攻击以及多种组合攻击均表现出较强的鲁棒性,尤其对JPEG压缩攻击和剪切攻击表现尤为明显,当JPEG压缩的质量因子达到20时,NC值仍取到1,而图像剪切区域为1/4时,NC值也取到0.96以上。可见,虽然各类攻击测试和参数取值不同,但本文水印算法仿真效果良好。

表2 不同攻击仿真测试实验结果

3.3 水印算法鲁棒性对比验证

采用与文献[4,5]的算法进行对比,不同算法面对各种攻击后提取出来的水印NC值如表3所示。

从表3实验对比结果中看出,文献[4]对噪声攻击、JPEG压缩攻击以及多种组合攻击同样表现出色,具有较强的鲁棒性,但在椒盐噪声和剪切攻击中,随着参数取值不同,NC值明显降低,反映出算法的脆弱性。文献[5]在噪声攻击、JPEG压缩等中有不俗表现,但对剪切攻击和JPEG质量因子为20时,NC值较低,算法显示出脆弱性。因此,与其他2种算法对比比较,本文水印算法对表3中的大部分攻击测试,性能均呈现一定的优越性。

4 结 论

提出了一种基于Logistic混沌映射和IWT-SVD量化的盲鲁棒水印算法。算法利用Logistic混沌映射来选择嵌入水印的图像块,充分保证了嵌入水印位置保密性问题,对选中的图像块进行二级IWT,对二级低频子带系数进行SVD,并将Arnold置乱后的水印信息嵌入。水印提取时,算法不需要原始载体图像,实现水印算法的盲提取。仿真实验结果表明:算法对图像操作攻击、压缩攻击和剪切攻击都具有较强的优越性,是一种实用性很强的算法。但抵御几何攻击和实时性等问题还有待进一步研究。

[1] Macq B M,Quisquater J J.Cryptology for digital TV broadcas-ting[J].Proceedings of the IEEE,1995,83(6): 944-957.

[2] 张 利,吕建平,杨 龙.基于DCT和DWT变换域的双功能水印方法[J].西安邮电大学学报,2013,18(1):50-53.

[3] Makbol N M,Khoo B E.Robust blind image watermarking scheme based on redundant discrete wavelet transform and singular value decomposition[J].International Journal of Electronics and Communications,2013,67(2):102-112.

[4] 黄刚劲,范玉刚,冯 早,等.基于SVD-形态降噪的TKEO故障诊断方法研究[J].传感器与微系统,2017,36(7):29-32.

[5] 李旭东.抗JPEG压缩攻击的DWT域图像量化水印算法[J].光电子·激光,2012(2):342-348.

[6] 熊祥光,曾文权.基于LWT-SVD的鲁棒自适应水印方案[J].计算机工程与设计,2015(6):1494-1497.

[7] 叶天语.DWT-SVD域全盲自嵌入鲁棒量化水印算法[J].中国图象图形学报,2012,17(6):45-51.

[8] 雷 蕾,郭树旭,王 雷.基于小波变换的SVD数字图像水印算法研究[J].计算机仿真,2013,30(9):169-172.

[9] 汤永利,张亚萍,叶 青,等.基于DWT域对数量化索引调制的数字水印算法[J].计算机应用与软件,2017,34(8):206-212.

[10] 曹文梁.基于奇异值分解和整数小波变换的优化图像数字水印[J].计算机测量与控制,2013,21(8):2251-2254.

[11] 曾文权,熊祥光.基于整数小波变换的鲁棒零水印算法[J].微电子学与计算机,2016,33(4):97-101.

[12] 吴 捷,唐红锁.基于离散小波—奇异值分解的多水印嵌入算法[J].计算机系统应用,2015,24(8):181-185.

[13] 马 婷,高大鹏,王 欣.基于Logistic混沌加密的NSCT-SVD抖动调制盲水印算法[J].包装工程,2016(5):156-160.

[14] Makbol N M,Khoo B E.A new robust and secure digital image watermarking scheme based on the integer wavelet transform and singular value decomposition[J].Digital Signal Processing,2014,33:134-147.

[15] 暴 琳,张贞凯,李垣江,等.Tetrolet变换和SVD结合的盲检测稳健数字水印嵌入策略[J].计算机工程与科学,2017,39(3):492-499.

[16] Sweldens W.The lifting scheme: A construction of second gene-ration wavelets[J].Siam Journal on Mathematical Analysis,1997,29(2):511-546.

[17] 杨宗举,黄国勇.改进的CKF算法及其在BDS/INS中的应用[J].传感器与微系统,2016,35(12):156-160.

[18] 谢荣生,赵欢喜,陈玉明.基于QR码的防伪电子票数字水印方法[J].厦门大学学报:自然科学版,2013,52(3):338-342.

[19] 西班牙格拉纳达大学计算机视觉组.图像测试的数据库[DB/OL].http:∥decsai.ugr.es/cvg/dbimagenes/