基于分数阶小波变换的无线物理层信号水印嵌入方法*

2018-01-19田永春赵太银

谭 齐,田永春,陈 捷,赵太银

(1.中国电子科技集团公司第三十研究所,四川 成都 610041;2.电子科技大学 通信与信息工程学院,四川 成都 611731)

0 引 言

随着人类社会的进步和科技的发展,无线通信技术正在不断改变人们的生活和工作方式,无线通信网络成为人们日常生活不可或缺的一部分。特别是近几年,无线通信技术进入了一个更新换代的蓬勃发展时期,各种无线通信新技术不断涌现并逐步走向成熟。鉴于无线媒介的广播特性,其信息传输的安全性一直备受关注。作为对加密技术的一种补充,物理层安全成为一种新的研究方向。在目前的无线通信网络中,现有的物理层认证机制可分为三类:①基于无线信道的身份认证机制(信道机制)[1-2];②基于收发机硬件差异的机制(硬件机制),如射频(Radio Frequency,RF)指纹;③物理层信号水印机制(水印机制)[3]。本文主要研究物理层信号水印机制。它借鉴图像中数字水印思路,将秘密的安全认证编码或标签与主传输消息一起传输,具有不需要消耗额外带宽﹑安全性更强的特点[4]。它的研究工作主要可以分为两类:①物理层信号水印机制的框架:P. Yu首先提出了物理层信号水印机制的框架,并应用于多径衰落不变信道和时变信道;②物理层信号水印机制框架在不同具体无线网络的应用:最早水印机制思想用于电话网[5]﹑OFDM﹑扩频技术[6],后来P. Yu将该水印机制进行系统化形成框架,而后该认证框架扩展到MIMO﹑多载波[7]﹑软件无线电[8]等网络。

现有的物理层信号水印方法都是基于小波变换的水印信号嵌入方法,容易被破解。本文提出了基于分数阶小波变换的稳健信号水印嵌入方法,最明显的优点是分数阶小波变换通过调节阶次可以实现调节小波系数的目的。收发双方如果预先不知道分数阶的阶次,则无法恢复水印信号,且分数阶小波变换更适用于对水印信号的提取和消除信道噪声,因此比传统小波变换进一步提高了物理层水印信号的稳健性和安全性。最后,通过性能分析验证了分数阶小波变换的安全性。

1 分数阶小波变换

小波变换的作用是在时频域对信号进行多分辨率分析。分数阶变换是一种非常灵活的频域分析方法,而分数阶小波变换则同时具备两者的优点,成为一种新的时频分析方法和应用工具,将小波变化的多分辨分析理论推广到了广义时频域。跟小波变换相比,分数阶小波变换具备一个可以调节的参数即分数阶阶次。这也是分数阶小波变换最明显的一个优点。通过调节阶次可以实现调节小波系数的目的,因此更加灵活。

设有一维标签信号或者载波信号f(x),对其进行分数阶小波变换。这里采用的是Mendlovic提出的数学定义,可以得到:

其中h*ah(x)为小波基函数,BP(x,x')为核函数,其表达式为:

Hn为f(x)的n阶Hermit多项式。

利用一维信号进行分数阶小波变换得到的结果重构出原始的一维信号的表达式为:

其中p为分数阶小波变换W(P)(a,b)的阶次,其取值范围为(0,1)。

分数阶小波变换域和时频域在一定程度上存在联系,由此可以看出分数阶小波变换的合成和分解的形式本质上是在时间频率域进行的一致性变换,能够准确通过变换将信息规范在时域和频域的范围内。相比传统的时频分析工具,分数阶小波变换的一个重要优势在于拥有一个单一的可调变量即分数阶阶次。因此,利用分数阶小波变换能更好地对各种随机变化的时频信号进行处理,且获得的分析和处理效果往往更好。

Mendlovic等[9]在定义了分数阶小波变换的同时给出了实现方式。以一维信号为例,分数阶小波变换的实现过程如下:

步骤1:输入一个一维信号;

步骤2:对输入信号进行p阶分数阶Fourier变换,获得Fourier频域信号;

步骤3:对获得的Fourier频域信号执行小波分解,获得分数阶小波域信号;

步骤4:按应用需要对获得的分数阶小波域信号进行各种处理和储存;

步骤5:重构第一步,对处理后的分数阶小波域信号执行小波重构,恢复出Fourier频域信号;

步骤6:重构第二步,对Fourier频域信号执行p阶分数阶Fourier变换,恢复出处理后的最终信号。

2 总体架构

2.1 安全场景

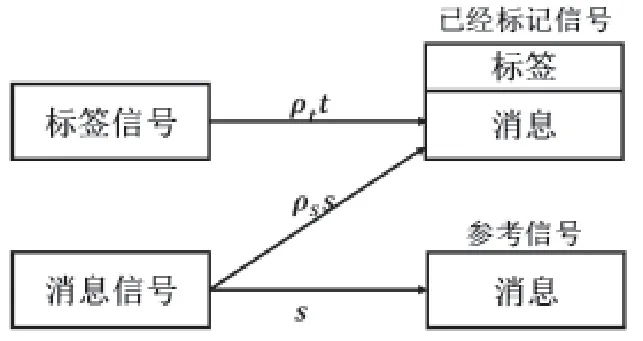

考虑如图1所示的存在窃听节点的无线通信网络场景,其中网络中4个节点共享无线介质。当Carol和Eve侦听信道时,Alice使用参考信号向Bob发送消息。无线网络使用共享介质,所以节点Carol和Eve也可以了解到Alice发送给Bob的内容。现在假设Alice和Bob提前商定好了一个密钥认证方案,该方案允许Bob验证他收到来自Alice的消息。为了认证消息,Alice需要向Bob发送认证证明,称为标签。它与每个消息一起共同用于Bob的验证。在该认证方案中,将所发送的信号称为已标记信号,标签反映了Alice和Bob之间共享的密钥信息。

在图1的安全场景中,设定Carol事先不可能知道该方案,也无法验证Alice的消息,虽然她仍然可以接收和恢复得到消息。设定Eve事先知道有该认证方案,但是没有掌握密钥,她仍然不能认证Alice的消息。所以,认为Bob和Eve知道认证方案的接收节点,Carol不知道认证方案的接收节点。一个认证方案是否具有隐蔽性,需要满足以下调价:①认证方案不能显著影响像Carol这样无关的接收节点;②不容易被检测。需要注意,不能在传输过程中添加任何隐私权限,因为我们允许无关或者未知的接收节点能够顺利进行消息解码。

图1 Alice﹑Bob﹑Carol和Eve的安全场景

认证是一种安全机制,因此必须考虑所有可能的攻击。假设Eve是知道该方案但不知道秘密密钥的攻击者。Eve希望通过攻击使得Bob拒绝真实消息或接受不真实消息来中断其身份验证过程。假设当Eve可以达到她的目标,其成功概率高于某概率门限时,则认为该认证方案被击败了。Eve还可以发挥更积极作用,可以将自己的恶意信息主动注入共享无线介质中。由于标签通常取决于消息,所以任何对消息或标签的未经授权修改都很容易被检测出来。认证方案的有效工作需要能够有效检测出以下三种情况:①Eve能够为她的消息创建有效的标签(假冒攻击);②在不知道Bob信息情况下,能够修改Alice的消息(篡改攻击);③Eve直接破坏标签,以至Bob无法验证信息的真实性(删除)。只有能够检测出以上三种典型的攻击,使得攻击者Eve很难击败这个认证方案时,才可以认为该认证方案是安全的。

2.2 基本原理与方法

首先需要考虑未知的接收机如何来判定观察得到的信号是否异常。根据异常判定定义,只要信号具有与参考信号不同的统计特性,则判断为异常信号。比如,信号通常被限制为只占据某个频带,假如信号泄漏出其分配的频带,则接收机可以将其识别为异常。因此,标记的信号应当遵守与参考信号相同的带宽约束。

在无线网络物理层用户认证过程中,标签信号将叠加到消息上,且假设标签和消息是不相关的,但并不要求消息和标签强制执行正交。因为正交信号的带宽效率低,对于给定速率的情况,与非正交信号相比,所需带宽相对高。最终,得到的已经标记了的消息信号带宽只会稍微扩展。由于标签的传输比特率非常低,带宽扩展将会非常小。此外,通过减少消息能量,一些带宽可用于传输标签。

不仅仅依赖于功率分配来约束带宽,本文使用分数阶小波变换方法来控制标签的带宽来替代传统的小波变换方法。过去几十年,小波变换在信号处理领域发挥了巨大作用[10]。小波变换是将一维信号分解为时间尺度域,对于信号的高频段频率分辨率较低,而对于信号的低频段频率分辨率较高,即进行小波变换后的信号在时域频域平面的不同位置具有不同的分辨率。基于这个特点,小波变换可以作为一种工具来对信号进行多分辨率分析。

与小波变换不同的是,分数阶小波变换具备一个可以自己调节的参数,即分数傅立叶变换的阶次。具体地,分数阶小波变换在分数阶傅立叶最优p阶域变换后再进行小波变换处理,如图2所示。这种方法更适用于对水印信号的提取和消除信道噪声,而且如果预先不知道分数阶的阶次是无法恢复水印信号的,因此基于分数阶的水印信号嵌入方法更安全和稳健。

图2 分数阶小波变换示例

为了保证标签或者水印信号的安全性,防止被第三者攻击检测,本文将标签信号能量添加到消息信号所在的频率范围上。为了最大程度避免发生频谱泄漏,导致被接收者错误检测为异常信号,一方面将标签信号的能量仅添加到消息信号能量所分布的分数阶小波变换的系数中;另一方面减少消息能量和叠加标签能量,从而降低频谱泄漏的可能。

2.3 物理层信号水印嵌入

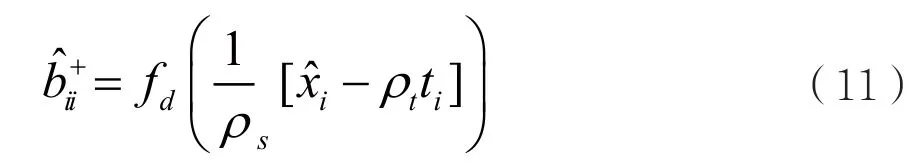

在无线物理层身份认证过程中,发送者希望将认证标签t与消息s一起发送,如图3所示,使得接收者可以验证他或她的身份。通常,标签是消息si和秘密密钥k的函数[11]:

图3 构造参考和标记信号

本文使用基于S变换的物理层水印信号嵌入方法来进行水印信号的嵌入,具体步骤如下:

步骤1:首先使用式(1)对消息信号si和标签信号ti进行p阶傅立叶变换(该p值需要和密钥一样,收放双方必须已知),然后再进行小波变换得到消息信号的分数阶小波变换的系数

步骤2:根据消息信号si的带宽信息,确定消息信号在p阶分数阶小波变换频率-时间平面上的能量分布范围。在相应能量范围上,叠加标签信号ti,得到叠加后的分数阶小波变换系数:

其中0<ρs,ρt<1。

同时,为了便于本文后面讨论,引入干扰比(MIR)和标签-噪声比(TNR):

2.4 物理层信号水印恢复

如图4所示,接收方面有两个工作[12]:一是恢复消息;二是接收器确定信号的真实性。如果接收方决定观察结果证明了密钥的知识,则其认证发送方;否则,信号不被认证。

图4 无关节点的接收机

第一部分工作,通过p阶分数阶小波变换方式进行消息恢复,具体过程如下:

根据估计得到的消息信号和标签产生函数,可以获得真正的标签信号估计:

其中k为通信双方使用的秘密密钥,g(·)针对输入错误具有稳健性,即使包含一些错误,也可以生成没有差错的标签。g(·)函数常用鲁棒的哈希函数[13]。

第二部分工作是通过假设检验方法来验证信号的真实性。首先,定义标签信号的残差:

其中:本系统在消息和标签之间划

然后,执行假设阈值检验:

H0没有预设置;

H1

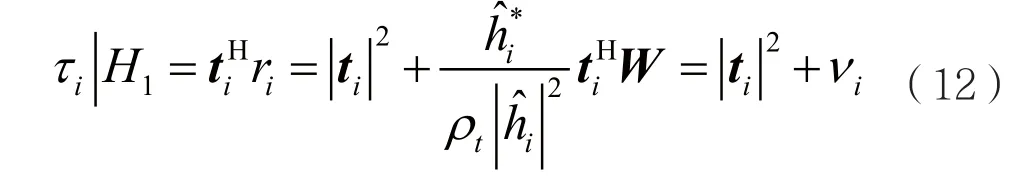

通过用估计标签的匹配滤波残差来获得检验统计量τi。假设能够完全正确地进行信道估计

当接收到标签信号时的统计量是:

其中ti和vi是具有方差为:

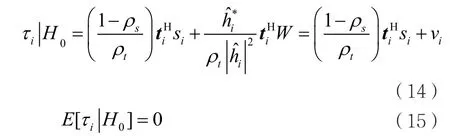

的零均值高斯变量。当接收到参考信号时,其统计值为:

其中Φ(·)为标准高斯累积分布函数,估计:

第i标签的检测概率为:

且利用随机信道实现检测随机选择的标签概率为:

3 性能分析

为了验证提出的基于分数阶小波变换的无线网络水印信号嵌入方法的性能,分析水印信号对数据解调的影响和接收机对数据包进行认证的能力,并量化嵌入式信号水印识别方法的性能。本文使用MATLAB进行仿真,仿真场景如下:仿真使用NIUSRP单天线单载波实验[14],并将其与理论预测进行比较。实验中使用两个USRP1器件(其频率为2.39 GHz)对数据和标签采用正交相移键控(QPSK)调制,模拟两个无线电设备在距离约5 m的办公楼内,且现场具有许多散射体。通过模拟缩放变送机的功率来获得各种接收各信噪比,并在每个被测试级别传输25 000至30 000个数据包。整个MATLAB实验主要分为两个部分。

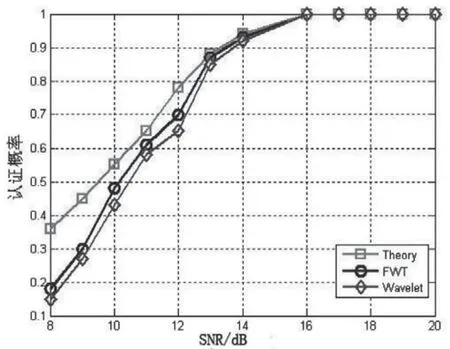

(1)认证性能对比测试。图5显示了小波方法﹑分数阶小波方法和理论在不同标签功率下认证性能对比图。具体实验中,分组包含400个QPSK数据符号和相应的400个QPSK符号标签,标签功率范围为发射功率的0.1%至1%。认证测试阈值设置为实现1%的误报概率。图5显示了在保持分组长度恒定的同时改变标签功率的效果。可以看到,可通过增加标签能量来提高认证性能。另外,实验表明,修改分组长度在理论和实验之间,也产生了非常好的一致性,且分数阶小波的认证性能要好于小波变换的性能,更趋紧于理论极限。

图5 认证概率与信噪比关系

(2)安全性能测试。这里主要量化使用本文认证方案传输低功耗标签所带来的好处,既保护密钥的保密性。虽然Eve最初没有Alice和Bob共享的密钥k,但她通过观察他们的通信获得关键信息。如果她对k有完整知识和标签生成功能,那么她可以通过为她的消息生成合法的标签来模拟Alice。因此,密钥的保护对认证系统的安全性至关重要。

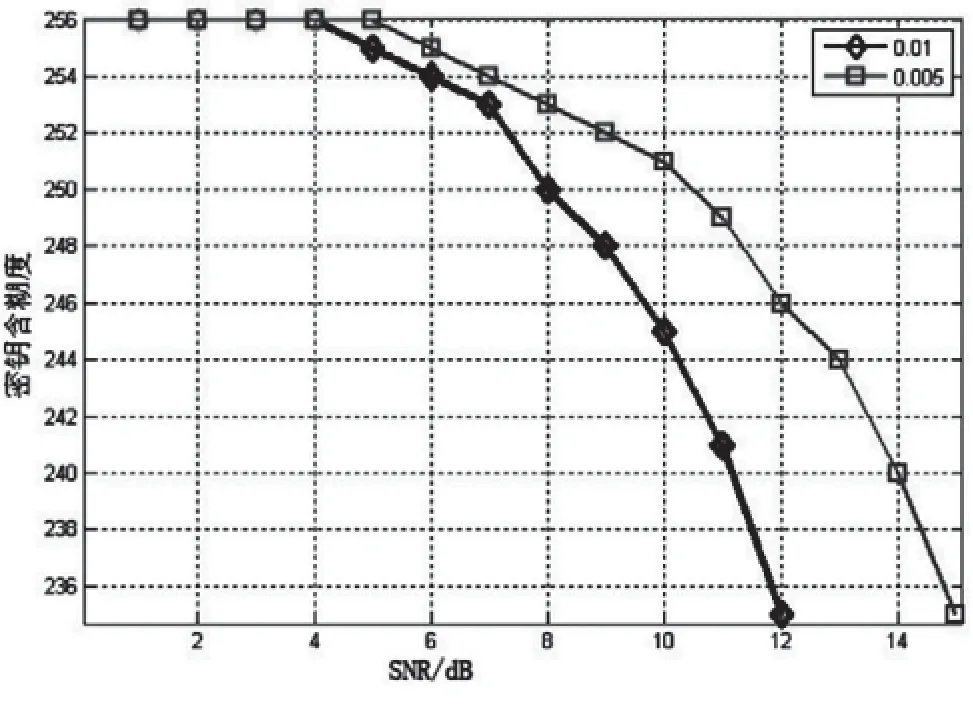

图6显示了各种标签功率与密钥含混度关系的实验结果。图6描述了密钥k具有256 bits且认证标签t具有800 bits的情况下,基于每个SNR观测的标签BER来计算得到密钥的含混度。假设在无噪声情况下存在零密钥,即每个消息标签对与唯一密钥相关联。较高的接收信噪比降低了关键的含混度。直观地,干净的观察值导致标签的不确定性变小,导致密钥的含混度变小。同时,较低的标签功率增加了密钥的含混度。与接收到的SNR的影响一样,降低标签功率降低了接收机对标签的准确估计能力。当将标签功率从1%降低到0.5%时,密钥含混度的大幅度增加显而易见。如图6所示,降低标签功率确实影响预期接收机正确认证的能力。因此,需寻求设计平衡以实现期望的认证性能,同时保持高水平的安全性。

图6 标签功率与密钥含糊度的关系

4 结 语

本文提出了基于分数阶小波变换的信号水印嵌入方法,其最明显的优点是分数阶小波变换通过调节阶次可以实现调节小波系数的目的,收发双方如果预先不知道分数阶的阶次则无法恢复水印信号,因此比传统小波变换进一步提高了物理层水印信号的安全性。最后,通过认证性能和安全性性能两个实验,验证了所提认证方案的性能。

[1] Patwari N,Kasera S K.Robust Location Distinction Using Temporal Link Signatures[C].In Proceedings of the 13th annual ACM International Conference on Mobile Computing and Networking,2007:111-122.

[2] Zhang J,Firooz M H,Patwari N,et al.Advancing Wireless Link Signatures for Location Distinction[C].Proceedings of the 14th ACM International Conference on Mobile Computing and Networking,2008:26-37.

[3] Paul L Y,Baras J S,Sadler B M.Physical-layer Authentication[J].IEEE Transactions on Information Forensics and Security,2008,3(01):38-51.

[4] Paul L Y,Verma G,Sadler B M.Wireless Physical Layer Authentication via Fingerprint Embedding[J].IEEE Communications Magazine,2015,53(06):48-53.

[5] Supangkat S H,Eric T,Pamuji A S.A Public Key Signature for Authentication in Telephone[C].APCCAS,2002:495-498.

[6] Wang X,Wu Y,Caron B.Transmitter Identification Using Embedded Pseudo Random Sequences[J].IEEE Trans.Broadcast.,2004,50(03):244-252.

[7] Paul L Y,Baras J S,Sadler B M.Multicarrier Authentication at the Physical Layer[C].World of Wireless,Mobile and Multimedia Networks,2008:1-6.

[8] Verma G,Yu P,Sadler B M.Physical Layer Authentication via Fingerprint Embedding Using Software-defined Radios[J].IEEE Access,2015(03):81-88.

[9] Mendlovic D,Zalevsky Z,Mas D,et a1.Fractional Wavelet Transform[J].Applied Optics,1997,36(20):4801-4806.

[10] Menezes A J,van Oorschot P C,Vanstone S A.Handbook of Applied Cryptography[C].Boca Raton,FL:CRC,2001.

[11] Kleider J E,Gifford S,Chuprun S,et aL.Radio Frequency Watermarking for OFDM Wireless Networks[C].ICASSP,2004:397-400.

[12] Paul L Y,Sadler B M.MIMO Authentication via Deliberate Fingerprinting at the Physical Layer[J].IEEE Transactions on Information Forensics and Security,2011,6(03):606-615.

[13] Fei C,Kundur D,Kwong R H.Analysis and Design of Secure Watermark-based Authentication Systems[J].IEEE Trans. Inf. Forensics Security,2006,1(01):43-55.

[14] Ettus Research-Product Detail[EB/OL].(2013-03-01)[2017-08-26].https://www.ettus.com/product/details/USRP-PKG.