移动目标防御系统安全评估方法的研究进展*

2018-01-19张保稳

张 莹,张保稳,2

(1.上海交通大学 网络空间安全学院,上海 200240;2.上海市信息安全综合管理技术研究重点实验室,上海 200240)

0 引 言

随着信息技术的飞速发展,信息系统正在成为国家建设的关键基础设施。然而,伴随着信息系统的发展,暴露出诸多安全性问题。一方面,现有的网络系统通常是确定的﹑静止的和相似的,另一方面网络系统防御方主要依靠防火墙﹑杀毒软件﹑入侵检测系统(IDS)﹑入侵防御系统(IPS)等传统网络空间安全技术,攻击者有充足的时间研究这些结构设施及其存在的漏洞发动攻击,并以低成本扩展到更大网络范围。因此,对于常规的信息系统,攻击者具备了时间优势﹑信息不对称优势及成本优势等。配合以日益复杂的攻击手段和零日漏洞,使得传统防御机制更加被动,网络与系统安全面临“易攻难守”的困境。

为了改变这种不对称局面,学术界一直试图通过创新防御思路,寻求能够“改变游戏规则”的防护技术。移动目标防御(MTD)就是一种典型的新型安全防御技术。MTD通过内部可管理的方式对被保护目标实施持续﹑动态的变化以迷惑攻击者。自诞生以来,MTD技术研究发展较快,现已在网络防御的软件﹑网络﹑平台﹑数据等多个层面得以原理性实现。

随着MTD技术在信息系统安全保护中的不断应用,如何针对实施MTD机制的信息系统进行安全评估,成为信息安全领域研究的一个新方向。目前,主流网络安全评估技术主要用以解决静态安全防御系统的安全评估问题,具体方法有基于安全标准和漏洞检测等规则的评估方法,基于模糊评价和贝叶斯网络等数学的评估方法,基于故障树﹑状态转移图﹑攻击图﹑Petri网﹑神经网络等模型的评估方法[1]。这些主流网络安全评估技术难以适用于动态﹑主动的攻防博弈,无法有效解决MTD系统的安全评估问题。

本文介绍MTD的核心思想和主要实施机理,结合移动目标防御系统的机理分析,总结MTD系统在系统安全评估与分析领域带来的新难题和挑战。此外,调研目前主要的MTD系统相关安全评估方法的研究进展,并对有关工作在安全建模和评估方法层面重点进行归纳分析。最后,进一步对MTD安全评估研究工作进行总结与展望。

1 移动目标防御概念

网络空间安全任重道远,现有信息系统的静态安全防御措施正面临越来越多的网络安全威胁,在保护网络系统层面日趋捉襟见肘。在这个背景下,MTD思想在2011年被初次明确提出,移动目标防御(MTD)技术应运而生。美国国家科学技术委员会(NITRD)在《可信网络空间:联邦网络安全研发战略规划》中发布了这一概念。MTD思想的革命性体现在并非建立无缺陷的系统来阻止攻击,而是“建立﹑评估和部署多样化﹑不停迁移﹑随时间变化的机制和策略,增加攻击者的复杂性和成本,限制漏洞的暴露,减少攻击的机会,并提高系统的弹性能力”[2]。MTD系统通过不断随机变换系统配置达到切断攻击链的目的,可以生效于完整攻击链的任何阶段,使攻击者难以组织有效攻击,增加攻击的复杂度和成本,降低攻击成功率,从而提高网络系统安全弹性。由此可见,MTD是一种全新的保护方式,防御者要不断转移系统的攻击面,以增加攻击者利用系统漏洞的难度,其核心理念是移动攻击面[3]。

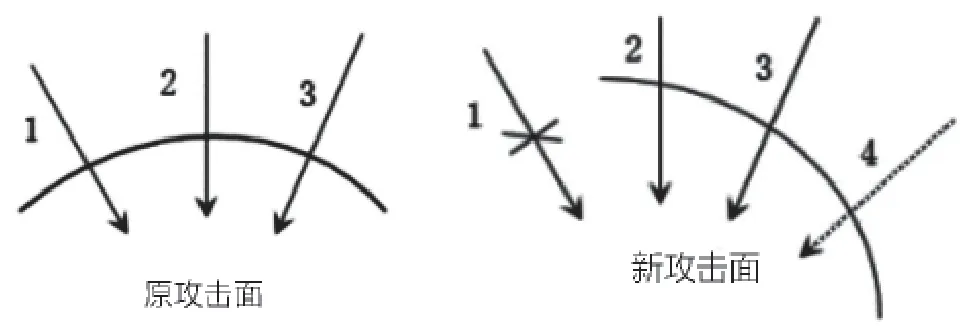

移动攻击面具有动态﹑随机及多样等特点,是指系统可能接受攻击的资源的变化,包括资源数量﹑资源收益成本差值的变化。作为防御方,它的方向是减小攻击面或降低新旧攻击面交集部分的收益成本差值。如图1所示,若防御者移动攻击面,则存在原本有效的攻击(如攻击1)不再有效,且对该原本有效的攻击的探测和攻击努力变为零,造成攻击者不得不增加成本探测新攻击面(如攻击4),从而明显增加成功攻击的难度和成本。

图1 “移动攻击面”原理

MTD以不可预测的参数或安全自适应的方式,依靠网络突变自动更改系统配置,积极主动实现一个或多个目标:(1)欺骗攻击者,使其无法达到目标;(2)通过改变对抗行为来破坏攻击计划;(3)增加攻击代价和成本,让攻击者望而却步[4]。

2 移动目标防御常见实现机理

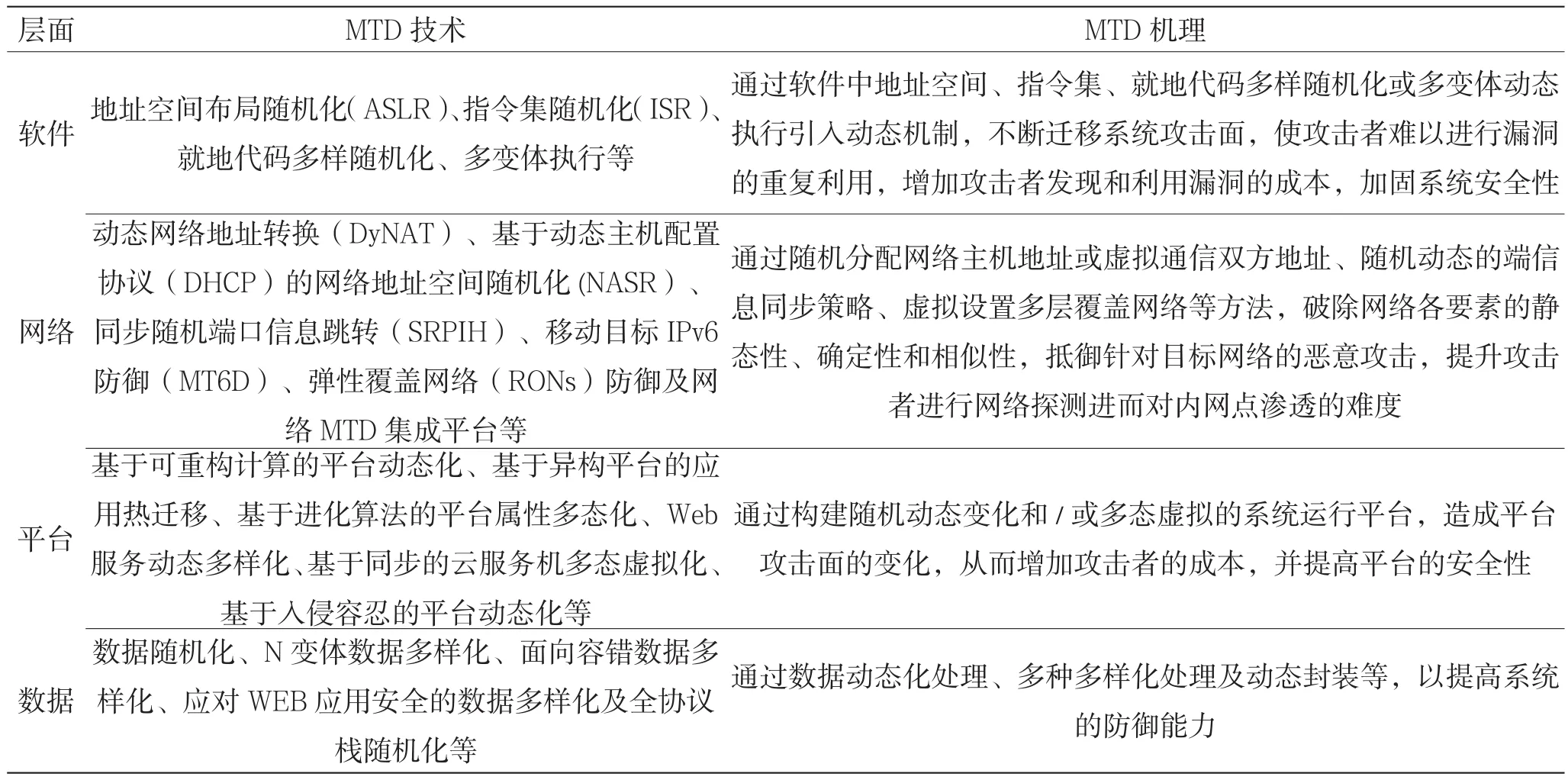

近年来,国内外对M TD的相关研究如火如荼,已经提出了大量MTD策略。现有MTD通常主要在软件﹑网络﹑平台及数据四个层面上实现。不仅如此,MTD体系还可以利用多个层面进行组合实现,并且同时可融入传统网络空间安全防御体系。

各层面MTD的实现机理都以通过时空等多维度的随机变化保护信息系统为目标。软件层面MTD以软件变换作为移动参数,主要以密码技术﹑编译技术﹑动态执行技术及反汇编技术等为要素。网络层面MTD主要在网络拓扑﹑网络配置﹑网络资源﹑网络节点及网络业务等网络要素实施。平台层面MTD主要依靠改变平台属性(网络空间硬件和操作系统的属性)以增加攻击难度,主要针对处理器﹑操作系统﹑虚拟化平台及具体应用开发环境等平台要素。数据层面MTD主要是对重要数据的格式﹑句法﹑编码及表现形式等数据层面要素进行动态变换。

信息系统四层面MTD的实现机理各不相同,其常见实现机理可归纳如表1所示[5]。

表1 信息系统各层面MTD常见实现机理汇总表

3 移动目标防御安全评估问题及难点

针对移动目标防御系统的实施机理,MTD系统在安全评估与分析领域带来了新的难题和挑战,主要涉及以下方面。(1)安全建模。常规的安全评估与分析方法,多数针对静态信息系统进行建模后再进行分析评估。以网络脆弱性分析方法为例,主流方法往往通过生成网络攻击图来对系统进行脆弱性分析。但是,攻击图的构建前提是网络拓扑体系需要保持稳定性。在MTD系统里,网络层面常常实施动态化﹑虚拟化和随机化等机制,破除网络各要素的静态性﹑确定性和相似性。这为攻击图的生成及其分析带来了极大困难。如何针对MTD系统内部组织关系的动态性进行处理和建模,是对其进行有效安全评估分析的前提。

(2)安全目标。常见信息系统的安全防护目标主要涉及数据机密性﹑完整性,系统的控制权和系统的可用性等方面。在MTD系统里,对于系统的控制权和可用性方面的保护要求考虑更多。因此,在对MTD系统进行安全评估时,需要针对其安全防护目标的特点,在评估目标和指标体系层面加以针对性地调整处理。

(3)安全评估方法。在MTD系统设计时,它的动态防御机理致力于提升攻击行为的复杂度。这使得在MTD系统面临攻击威胁时,攻击者与MTD之间存在着一定动态博弈的特性。量化评估方法在处理这类动态博弈特性时需要考虑动态博弈细节,否则评估方法的设计应寻求在统计意义层面更有说服力的评估结果。

4 现有移动目标防御安全评估技术研究进展

目前,国内外在移动目标防御安全评估领域的研究已经有了初步进展,主要研究成果聚焦于MTD系统的安全建模和MTD评估方法两个方面。

4.1 MTD评估模型研究

目前,针对MTD系统的安全评估模型研究方面,主要有随机Petri网﹑Markov随机过程等概率模型和变点监测模型等。

Moody等人[6]针对网络空间关键基础设施开发了一种随机Petri网评估模型。该模型能够在分布式应用环境中理解﹑评估和权衡具有“机动”军事理念的MTD成本和收益。它研究了单个节点状态转换和系统参数配置,通过平台独立Petri网编辑器来查看和评估系统,发现系统中非空闲节点比例和节点在不同状态间转换的速率可以提高MTD的有效性。该方法对安全的评估主要是定性的,且假设监控和指挥转换所有节点状态的集中控制器不会受到攻击。

Anderson等人[7]描绘了含调查﹑工具研发﹑植入﹑运行﹑破坏/渗透﹑清除等六个阶段的攻击序列图,利用闭式数学模型和随机Petri网模型进行分析及交叉验证基于MTD的动态平台技术对攻击成功概率的影响。该模型假设过于理想化,如配置均匀分布﹑漏洞对于所有配置利用率相同等,不适用于DoS攻击。

Zhuang等人[8]创建了一种基于Markov链的分析模型,用于评估企业网络环境中MTD系统的有效性。该模型根据三个关键参数(网络节点配置﹑适应间隔以及在每个间隔中适配的节点数量)计算攻击概率,以深入了解关键MTD参数对安全性的影响,从而达到指导MTD的部署和实施的效果。该模型因假设和简化过多而有一定失真,扩展性不强。

Carrol等人[9]介绍了一组概率模型,用于度量网络地址跳变的安全防御性能。通过静态地址(零变换)和完美地址变换(每次攻击者嗅探后变换)两种极端情况比较,得出攻击者的成功概率和网络地址空间大小﹑攻击者每次发出的嗅探数量﹑网络中的漏洞数量以及变换频率等四个因素有关。

雷程等人[10]针对静态检测度量无法准确度量网络MTD动态改变的问题,提出了一种基于资源脆弱性的变点检测模型,通过分层网络资源图将网络资源图抽象为节点层和资源层,设计变点检测和标准化度量算法,在保证度量标准统一的基础上,实现对网络移动目标的安全成本和安全收益的实时检测和动态度量,以提高评估的准确性和结果的可比性。

Han等人[11]将MTD技术分为基于网络﹑主机和工具等三类,利用网络传播动力学进行了MTD安全评估建模。他们根据是否考虑成本定义了两个度量指标,研究了MTD最佳策略,为MTD安全量化评估提供了一种新方法。该模型中,攻防结构和参数如何有效获取仍须进一步研究,且建模有抽象失真现象且难以扩展到异构模型。

Xu等人[12]将MTD评估技术分为低级方法和高级方法,提出了一种集成两种方法优点的三层模型,以评估MTD有效性。第一层可望捕获一个系统中单个程序的最底层部分信息;第二层对不同程序之间的交互作用进行建模,使模型可以在系统规模上运用;第三层作为用户界面来明确表达评估结果。该方法既能成功利用较细粒度底层信息,又能实现整个系统范围的安全评估。但是,在该评估方法中,攻击面度量问题仍没能得到很好解决。

Hamlet[13]等人提出了一种利用依赖图方法建模评估给定MTD功效的方法。为攻击者和防御者各设置了六个度量指标,建立了攻击成本与成功率之间的映射函数,根据依赖图攻击路径展示攻防效果变化分布规律。他们分别对初始系统状态﹑ASLR﹑DEP﹑DEP及限制运行ASLR﹑DEP及完整运行ASLR等五种情况的防御效果进行了分析对比,同时也为识别部署MTD的适当位置提供了参考。然而,该方法过于繁琐,对不同MTD技术的评估都要重新描绘依赖图。

4.2 MTD评估方法研究

目前,针对MTD的评估方法研究不仅仅限于安全评估,性能评估的指标也纳入了研究人员的考虑范围。

Zhuang等人[14]采用一个基于网络安全模拟器NeSSi2的仿真实验平台,评估网络MTD系统中每个要素(安全策略执行单元/虚拟机)的初步设计有效性。该平台由Defense﹑Attack及Ground Truth三大组件构成,含有配置管理器﹑3台主机及4台虚拟机。虚拟机刷新被用来替代MTD技术,对目标虚拟机的访问视为攻击尝试,并采用保守的攻击图指导攻击。虚拟机的刷新先由配置管理器随机选择一个功能,接着关闭在一个主机中执行该功能的原虚拟机,接着在随机主机中重新启动同功能新虚拟机,同时生成新的虚拟机ID和IP地址。实验通过对比不同时间间隔的防御效果,分析研究随机改变系统的执行角色到虚拟机的映射对降低攻击成功率的影响。数据显示,MTD相对静态防御明显优势,且时间间隔越小MTD安全性越好。该仿真实验偏简单,构建更复杂攻击环境值得期待。

Eskridg等人[15]介绍了一种可用于MTD安全评估的网络仿真虚拟基础设施(Virtual Infrastructure for Network Emulation,VINE)。该设施为网络安全研究人员提供了一种可以加速大规模重复实验的工具。具体地,它介绍了VINE的发展历程﹑实验过程﹑功能和构建方法,并将其运用于AppOSDiversity防御案例研究。

Zaffarano等人[16]将攻击过程描述为一条含侦察﹑武器化﹑交付﹑开发﹑安装﹑命令控制﹑行动七个阶段的网络攻击链,给攻防双方都参数化了生产率﹑成功性﹑机密性和完整性四个指标。这些指标都能独立计算并列出相应计算公式。他们基于联合分析架构提出了一种MTD安全评估定量模型,试图通过实现成本和收益的度量来衡量调整及优化MTD策略。由仿真实验模拟一系列潜在的攻击和防御目标,通过对比任务模板和攻击模板下MTD实施效果,抽象分析了MTD实施的成本消耗和安全收益。其中,量化公式中关键部分仍缺少赋值﹑估值或测值方法,有待进一步研究。

Okhravi等人[17]通过建立MTD动态平台技术广义模型来量化评估安全有效性,同时还进行了测试平台仿真实验验证。研究认为,该技术具有多样性﹑多实例﹑有限持续和清洗等四个特征。由于动态平台技术没有隔离非活动平台,攻击者便仍可以继续访问和控制它,而理论分析和试验分析两种评估方法都未考虑该因素,容易造成相互验证成功的假象。同时,文中以攻击者控制时间超过T(攻击者破坏服务需要的时间)的百分比作为一个度量参数,对安全评估的意义有限。另外,该方法仅提取了部分攻击阶段代替完整过程,会在一定程度上影响评估结果的科学性。

Clark等人[18]对基于诱饵的MTD方法有效性进行分析研究,以最大限度地减少对系统性能的损耗。基于诱饵的MTD方法主要是通过在网络中引入大量的诱饵(虚假)节点,通过随机化所有真实和诱饵节点IP地址误导对手,靠权衡检测概率和性能来选择最优随机化策略,以此减少真实节点被识别和攻击的可能性,从而达到保护真实节点的加固防御目标。他们首先将攻击方与虚拟节点之间的交互作为一个序贯检测过程建立概率模型,然后根据减少真实节点检测概率和最小化网络服务中断的平衡,制定IP地址随机化最优策略。通过NMAP软件工具模拟仿真研究表明,IP随机化策略降低了检测概率,同时最小化了被随机化中断的连接数。

Hong等人[19]建立了分级攻击表征模型(HARM)来评估MTD的混洗﹑多样性和冗余等有效性。HARM可扩展性通过采用重要性度量得到了进一步提高,并同攻击图模型进行了对比。他们将性能变化(如可靠性﹑可用性)和安全性(如系统风险和﹑攻击成本)作为评估MTD的度量指标。通过模拟仿真实验分析研究发现,混洗技术主要存在可扩展性问题。具体地,以随机方式部署多样性技术效率低下,部署冗余技术会线性增加系统风险。该评估技术仅针对已知的操作系统漏洞,且未考虑多种MTD技术组合效应。

5 MTD安全评估技术研究总结与展望

MTD作为网络空间一种新型的“移动攻击面”的主动动态安全防御模式,具有时空等多维度持续变换的复杂性。综上所述,目前针对MTD系统的安全评估方法主要有以下特点:

(1)MTD评估模型主要针对具体系统层面的MTD机制进行建模(尤其是网络层的MTD机制),在统一的MTD信息系统整体安全模型构建方面,缺乏突出的研究工作。

(2)在MTD评估方法研究层面,引入了性能﹑效应和成本等指标作为评估对象,并且通过仿真实验研究MTD调优机制。但是,这类评估方法主要针对仿真模型实施,无法直接移植应用到实际工程应用环境完成系统评估的任务。

(3)随机Petri网﹑马尔科夫模型以及其他概率方法可以解决一部分MTD系统评估中的动态特性评估问题,成为目前MTD系统安全评估的一类主流方法,值得重点跟踪与关注。

(4)在MTD系统中,如果实施多重的MTD机制,这些不同层面的MTD机制产生的叠加和组合效应的评估问题如何处理,目前尚未见到相关研究文献。

综上所述,随着MTD技术的普及与应用,为了解决MTD系统的安全评估方面的工程问题,可以预期:未来的MTD系统安全评估研究应逐渐从仿真环境向真实系统过渡;从面向各类层面单项MTD机制的安全评估到面向组合MTD机制的安全评估﹑面向MTD系统整体性系统评估方面逐渐发展完善。

[1] 徐玮晟,张保稳,李生红.网络安全评估方法研究进展[J].信息安全与通信保密,2009(10):50-53.

XU Wei-sheng,ZHANG Bao-wen,LI Sheng-hong.Research Progress on Methods of Network Security Assessment[J].Information Security and Communications Security,2009(10):50-53.

[2] Jangda A,Mishra M,Sutter B D.Adaptive Just-In-Time Code Diversification[C].ACM Workshop on Moving Target Defense,2015:49-53.

[3] Manadhata P K,Wing J M.An Attack Surface Metric[J].IEEE Transactions on Software Engineering,2011,37(03):371-386.

[4] Al-Shaer E.A Cyber Mutation:Metrics,Techniques and Future Directions[C].ACM Workshop on Moving Target Defense,2016:1.

[5] 杨林,于全.动态赋能网络空间防御[M].北京:人民邮电出版社,2016.

YANG Lin,YU Quan.Dynamically-enabled Cyber Defense[M].Beijing:Posts & Telecom Press,2016.

[6] Moody W C,Hu H,Apon A.Defensive Maneuver Cyber Platform Modeling with Stochastic Petri Nets[C].IEEE International Conference on Collaborative Computing:Ne tworking,Applications and Worksharing,2014:531-538.

[7] Anderson N,Mitchell R,Chen I R.Parameterizing Moving Target Defenses[C].International Conference on New Technologies,Mobility and Security,2016:1-6.

[8] Zhuang R,Deloach S A,Ou X.A Model for Analyzing the Effect of Moving Target Defenses on Enterprise Networks[C].Cyber and Information Security Research Conference ACM,2014:73-76.

[9] Carroll T E,Crouse M,Fulp E W,et al.Analysis of Network Address Shuffling as a Moving Target Defense[C].IEEE International Conference on Communications,2014:701-706.

[10] 雷程,马多贺,张红旗等.基于变点检测的网络移动目标防御效能评估方法[J].通信学报,2017,38(01):126-140.

LEI Cheng,MA Duo-he,ZHANG Hong-qi,et al.Performance Assessment Approach based on Changepoint Detection for Network Moving Target Defense[J].Journal on Communications,2017,38(01):126-140.

[11] HAN Yu-juan,LU Wen-lian,XU Shou-huai.Characterizing the Power of Moving Target Defense via Cyber Epidemic Dynamics[C].Proceedings of the 2014 Symposium and Bootcamp on the Science of Security,2014:23-33.

[12] Xu J,Guo P,Zhao M,et al.Comparing Different Moving Target Defense Techniques[C].ACM Workshop on Moving Target Defense,2014:97-107.

[13] Hamlet J R,Lamb C C.Dependency Graph Analysis and Moving Target Defense Selection[C].ACM Workshop on Moving Target Defense,2016:105-116.

[14] Zhuang R,Zhang S,Deloach S A,et al.Simulation-based Approaches to Studying Effectiveness of Moving-Target Network Defense[C].National Symposium on Moving Target Research,2013:15111-15126.

[15] Eskridge T C,Carvalho M M,Stoner E,et al.VINE:A Cyber Emulation Environment for MTD Experimentation[C].ACM Workshop on Moving Target Defense,2015:43-47.

[16] Zaffarano K,Taylor J,Hamilton S.A Quantitative Framework for Moving Target Defense Effectiveness Evaluation[C].ACM Workshop,2015:3-10.

[17] Okhravi H,Riordan J,Carter K.Quantitative Evaluation of Dynamic Platform Techniques as a Defensive Mechanism[C].International Workshop on Recent Advances in Intrusion Detection,2014:405-425.

[18] Clark A,Sun K,Poovendran R.Effectiveness of IP Address Randomization in Decoy-based Moving Target Defense[C].Decision and Control IEEE,2013:678-685.

[19] Hong J B,Dong S K.Assessing the Effectiveness of Moving Target Defenses Using Security Models[J].IEEE Transactions on Dependable & Secure Computing,2016,13(02):163-177.