基于动态授权机制的自适应云访问控制方法研究

2017-08-12陆佳炜吴斐斐张元鸣

陆佳炜 吴斐斐 徐 俊 张元鸣 肖 刚

(浙江工业大学计算机科学与技术学院 浙江 杭州 310023)

基于动态授权机制的自适应云访问控制方法研究

陆佳炜 吴斐斐 徐 俊 张元鸣 肖 刚*

(浙江工业大学计算机科学与技术学院 浙江 杭州 310023)

随着云计算的快速发展,其新型计算模式为我们提供了高效、便捷的服务。但这种计算方式拥有大量敏感性数据,如果不对数据加以有效保护,后果不堪设想。目前解决数据泄露的有效方法之一,云访问控制能够保障云服务只被授权的用户合法操作,得到广泛应用。然而传统的访问控制方法,当用户的行为方式发生改变,无法及时发现并动态调整访问控制策略,存在紧耦合、静态性等问题。在当前的云环境中,用户所拥有的角色数量众多,其职责经常性发生改变,云服务与用户之间的访问授权关系不易建立和维护。针对以上不足,提出基于动态授权机制的自适应云服务访问控制方法。方法中,采用基于信誉模型和用户角色树构建模型的动态授权机制,对用户的行为特征进行信誉评估,提前预测及实时监控,确保授权结果的高实时性和高可靠性。并为每一云服务引入可信认证模块,由云服务自主控制云用户的可访问性,增强所提方法的安全性和准确性。模拟实验表明,该方法能够较好地预测和监控云用户行为变化,及时调整云用户的服务访问权限,有效保障敏感数据的安全性。

云访问控制 云认证 动态授权 信誉模型 云计算 云服务

0 引 言

云计算[1]是继分布式计算[2]、网格计算[3]、对等计算[4]后出现的一种新型计算方式。云计算将计算任务分布在大量计算机构成的资源池上,使各种应用系统能够根据需要获取计算力、存储空间和信息服务,具有按需服务、快速弹性架构、虚拟化资源池、可测量的服务等特点。

随着云计算的快速发展,云服务亦越来越丰富。依据云服务的可访问性,可将其分为公有云、私有云和混合云。公有云建立在由第三方控制的服务中心,其灵活性使得它可以为所有用户提供满足QoS的服务,然而由于公有云的应用程序及相关数据均存储在公共服务器上,安全性和可靠性较差。私有云在企业内部搭建和使用,具有可控安全性的特点,但需要专门技术人员维护,存在投资大并且无法独立于其他资源之外而单独运作的弊端。混合云是私有云和公有云的融合方式,但不同服务提供商提供的云服务在各个层次存在差异,并且公有云和私有云之间数据的转移无法得到有效保护。作为数据保护的关键技术基础之一,云访问控制可应对用户私有数据泄露的威胁,保障合法的资源只能被授权的用户合法操作。

然而,目前传统的访问控制[16]方式往往采用强制访问控制策略,即将云服务的功能与用户预先进行一一映射。但由于用户的职责经常性发生变化,用户与服务之间的访问授权关系不易建立和维护。例如当合法用户进行非法操作,其行为方式发生改变,传统方式无法及时发现并动态调整访问控制策略。本文针对以上问题,提出一种基于动态授权机制的自适应云服务访问控制方法。在云计算环境下,使用继承思想分层管理用户的访问权限,从而简化用户角色与访问权限的映射关系,依据用户行为进行信誉建模,以实现服务的动态可信授权,保障用户访问的可靠性及敏感数据的安全性。

1 相关工作

云访问控制指的是判断某个用户或程序是否具有对某一云服务执行某种特定操作的权限的一种安全机制[5]。目前,学术界就开放云环境下服务访问控制策略已有深入研究,现有的云访问控制主要有基于用户属性[6-8]的服务分配策略,基于用户行为[9,18]的服务分配策略,基于信誉[10-14]的服务分配策略等。

1.1 云访问控制

文献[6]提出了一种基于属性的授权委托模型,属性集合作为实体自身的代表进行授权,从而确保拥有相同属性凭证链的实体其权限是一致的。文献[7]针对现有的角色管理方法中关键角色可被赋予多个用户可能导致冲突以及缺乏角色移交机制的问题,设计并实现了一种灵活的关键角色管理方法把角色划分为关键角色与非关键角色,限制关联关键角色的用户数量,确保关键权限不被滥用。文献[8]提出了一种基于角色的信息流风险多级评判模型,根据用户访问行为产生的信息流和主客体风险等级差评定访问风险。文献[9]在云环境下,通过统计用户的行为习惯,建立用户行为特征信息表,从而动态调整云计算资源分配策略。文献[18]提出一种基于行为的多级访问控制模型,通过将BLP模型和基于行为的访问控制模型进行有机结合,将原有的主体安全等级、范畴的描述扩展到行为上。

1.2 信誉模型

信誉一词最早出现于社会科学,表示对某个客观实体的信任度[14]。信誉模型[15]因其上下文相关性和动态性的特点被广泛应用于云服务和用户行为的评级过程。文献[10]提出了一种基于信任的云计算身份管理模型,首先通过计算用户信任度并将其作为群签名分组的依据,再利用群签名机制实现用户认证。文献[11]提出使用通信时间作为用户信誉评估的参数,通过动态调整信誉值提高信息传输的安全性。在云计算环境下,文献[12]提出了一种基于信任机制的动态访问控制模型,将用户的角色及信任度通过证书的形式来验证其合法身份。文献[13]通过对用户的行为进行信誉等级划分,并详细阐述了评估用户信誉度的标准,但并未对基于信任的用户管理建模。

然而,上述文献中,云服务需提前在云访问中心与用户协商信任关系,当云服务的可信度发生变化,用户无法及时发现并进行动态调整,存在一定的滞后性。并且,云访问中心无法动态监控用户的行为变化,自适应调整用户的访问权限。因此本文提出一种基于动态授权机制的自适应云服务访问控制方法。首先对用户行为进行信誉建模,使用继承思想分层描述云用户访问权限,云认证中心依据用户历史信誉度与用户角色树构建模型的映射关系,授予不同的云用户身份令牌,为用户推荐允许访问的云服务。云认证中心通过实时监控用户行为变化,动态调整用户的综合信誉度,若用户可信,则授予云服务访问令牌,云用户凭借云服务访问令牌获取服务,以此建立高信誉度的云服务访问环境。

2 框架设计

在云计算环境下,云用户与服务之间的信誉关系不易建立和维护,存在敏感信息易泄露的威胁。目前众多文献提到的云服务需在云平台进行统一注册,通过云平台请求服务。本节提出了一种基于动态授权机制的云访问控制框架,为每一云服务引入可信认证模块TAM(Trusted Authentication Module),并给出了可行的用户身份认证过程,以保障用户访问的可靠性,解决用户不能自适应动态授权等关键性问题。所提框架如图1所示。

图1 自适应云服务访问控制框架

2.1 框架设计

框架共包含四个参与交互的实体:云用户CU(Cloud User)、云服务CS(Cloud Service)、云认证中心CCC(Cloud Certification Center)、数据管理模块DMM(Data Management Module)。 三个阶段:云信息初始化阶段、云用户身份认证阶段及云服务访问阶段;两个模型:信誉模型RM(Reputation Model)、用户角色树构建模型MURBT(The Model of User Role Building Tree);一个关键算法:云服务动态授权算法ADACS(The Algorithm of Dynamic Authorization of Cloud Services)。

主要功能部件CCC的职责主要分为四个部分:用户角色管理、用户授权管理、云服务管理及用于管理信誉度的信誉库。DMM采用目录型数据库及标记语言方便用户信息的读取和修改。

云访问控制的生命周期可分为三个阶段:第一阶段为云信息初始化阶段,包括用户的角色管理,云服务的配置及可信认证模块TAM的引入等。

第二阶段为云用户身份认证阶段,云用户在获取服务之前需访问云认证中心,认证中心依据用户的历史信誉度,与用户角色树构建模型进行权限映射,分发云用户身份令牌CCCATu(CCC Access Token),为云用户推荐允许访问的云服务。

第三阶段为云服务访问阶段,云认证中心通过实时监控用户行为的变化(例如服务请求次数,服务请求的时间间隔等),获取云用户当前的综合信誉度。若云用户的综合信誉度达到云服务的访问阈值,则授予用户云服务访问令牌CSATu(CS Access Token),云用户凭借唯一的云服务访问令牌CSATu访问云服务。访问结束后,云服务对用户的行为进行可信评估,并将信誉度存储至云认证中心的信誉库。

RM由直接信誉度、历史信誉度、直接信誉度及综合信誉度四个部分组成,为用户的动态授权提供更准确的依据。

MURBT采用继承思想分层描述及管理云用户的访问权限,在云用户身份认证阶段,通过映射方式关联云用户历史信誉度与云服务的访问权限,授予云用户不同的服务访问权限集。在云服务访问阶段,通过比较用户的综合信誉度与云服务的访问阈值,以判断云用户对该服务的可访问性。

ADACS在云信息初始化阶段,对可访问云服务及用户的访问角色进行初始化设置。在云用户身份认证阶段,根据计算云用户的历史信誉度授予不同云用户身份令牌CCCATu,在云服务访问阶段,根据云用户身份令牌CCCATu的有效性及其综合信誉度,授予云服务访问令牌CSATu。

TAM通过验证CSATu的有效性以判断服务的可访问性。

定义1 (云服务CSx)由单一服务或组合服务完成服务请求的实体。

定义2 (云用户CU) 使用云服务的个体称为云用户。

定义3 (云用户身份令牌CCCATu)访问云认证中心的用户凭证称为云用户身份令牌。

定义4 (云服务访问令牌CSATu)访问云服务的用户身份凭证称为云服务访问令牌。

2.2 Token设计

用户的访问令牌可分为云用户身份令牌CCCATu,云服务访问令牌CSATu等,其生成函数如下:

(1) CCCATu设计

在云用户身份认证阶段,云用户在访问云认证中心前需要验证用户身份信息authccc。用户向CCC服务器发出平台验证请求:包含用户名IDu、登录口令Cu、验证码Idu、用户身份Iu等相关验证信息authccc。CCC请求用户信息存储服务器DMM,如果用户信息合法,DMM返回True,否则返回false。

verifyUser(IDu,authccc:NAME;out result:

BOOLEAN)◁

result=(IDu∈DMM)(isvalid(authccc));▷.

若云用户合法,云认证中心需根据信誉模型RM获取用户的历史信誉度。用户角色树构建模型MURBT判断用户目前所处的信誉等级并分配云服务访问权限集Puser,云认证中心依据Puser生成唯一云用户身份令牌CCCATu,该令牌由云用户的身份标识IDu,身份有效开始时间Ts,身份有效时间Tv。CCCATu生成函数如下:

generateCCCATu(IDu,Ts,Tv,Puser:NAME;out

CCCATu:NAME)◁

CCCATu.IDu=IDu;

CCCATu.Ts=Ts;

CCCATu.Tv=Tv;

CCCATu.Puser=Puser;▷.

(2) CSATu设计

用户信息初始化后,在CCCATu的有效时间内,云服务动态授权算法ADACS通过解析云用户身份令牌并推荐允许云用户访问的CSx。用户在获取服务之前,需调用CSx认证接口。

若用户初次访问CSx,用户需提供访问CSx认证信息authcs,例如服务秘钥等;如果目录信息库DMM已存储云用户对CSx的认证信息,authcs的相关信息可从DMM中直接读取。认证通过,返回true,认证失败返回false。云服务认证接口函数如下:

verifyUserByCS(authcs,CCCATu:NAME;out result

:BOOLEAN)◁

if(authcs∈DMM)

then authcs=DMM.authcs;

else getFromUser

result=(isvalid(CCCATu))(isvalid(authcs));▷.

云认证中心首先采用RM获取云用户当前的综合信誉度Ruser。依据MURBT判断云用户对服务的可访问性,若用户的综合信誉度大于云服务的访问阈值valuecsx,则生成一个云服务访问令牌CSATx。CSATx由标识用户唯一身份的CCCATu,用户在云服务CSx中认证信息authcs和云用户当前的综合信誉度Ruser所决定。CSATu生成函数如下:

generateCSATu(CCCATu,authcs,Ruser,CSx:NAME;

out CSATu,dmm:NAME)◁

if Ruser>valuecsx

then{

dmm.CSx=CSx;

dmm.authcs=Ekkk{authcs};

CSATu.CCCATu=CCCATu;

ASATu.authcs=authcs;

ASATu.Ruser=Ruser;}▷.

用户若认证成功,将已认证的云服务信息通过加密函数Ekkk存放于用户目录信息数据库DMM中。

2.3 身份认证

自适应云服务访问框架用户身份的认证过程,可分为云信息初始化阶段,云用户身份认证阶段及云服务访问阶段,具体认证流程如下:

2.3.1 云信息初始化

在云服务可访问之前,管理员manager需在云认证中心对云服务进行配置,添加云服务的访问地址addx,允许访问的信誉阈值value,提供用户认证等服务info。

服务注册中心CCC对每一注册的云服务添加可信认证模块TAM,其作用是拦截云用户的服务访问请求,通过验证云用户的认证信息及云服务访问令牌CSATu的有效性,从而判断是否允许云用户访问。云信息初始化流程如下:

initialService(service,maneger:NAME;out CSx:

NAME)◁

CSx.addx=service.addx;

CSx.value=maneger.value;

CSx.info=service.info;

CSx.TAM=maneger.TAM;

register CSxinto CCC;▷.

2.3.2 CCC用户身份认证

云用户在访问云认证中心前需要验证用户身份信息authccc。云认证中心根据DMM服务器返回的authccc认证结果及云服务访问权限集Puser生成唯一云用户身份令牌CCCATu。CCC用户身份认证流程如下:

userAuth(IDu,authccc,Puser,Ts,Tv:NAME;out

CCCATu:NAME)◁

if (verifyUser(IDu,authccc))

then{

CCCATu=generateCCCATu(IDu,Ts,Tv,Puser);

save CCCATuto cookie;

}

else (the accessis denied);▷.

认证通过后,CCC服务器将生成的CCCATu分发给用户,并保存在用户浏览器的cookie中,云用户凭借CCCATu的有效性以保持登录状态。

2.3.3 云服务访问认证

在云服务访问阶段,云用户在获取云服务之前,需调用CSx认证接口。若用户的综合信誉度大于云服务的访问阈值,则生成一个云服务访问令牌CSATx,并将CSATx分发给CCC及云用户。云服务访问认证流程如下:

serviceAccessAuth(CCCATu,authcs,Ruser,CSx:NAME

;out result:NAME)◁

if (verifyUserByCS(authcs,CCCATu))

then{

CSATu=generateCCCATu(CCCATu,authcs,Ruser,CSx);

save CSATuto user and CCC;}

else (the service access is denied);▷.

用户携带令牌CSATx访问云服务,CSx中的TAM对CSATx进行一致性验证。若CCC与云用户所持有的CSATx相同,提供服务资源,否则拒绝云用户访问。

CSATAuth(CSATu,CSx:NAME;out result:

BOOLEAN)◁

result=isvalid (CCC.CSATu==user.CSATu);▷.

云用户结束服务访问后,云服务CSx对用户的行为进行评估,将结果反馈至云认证中心,并存储至信誉库。

3 自适应动态授权机制

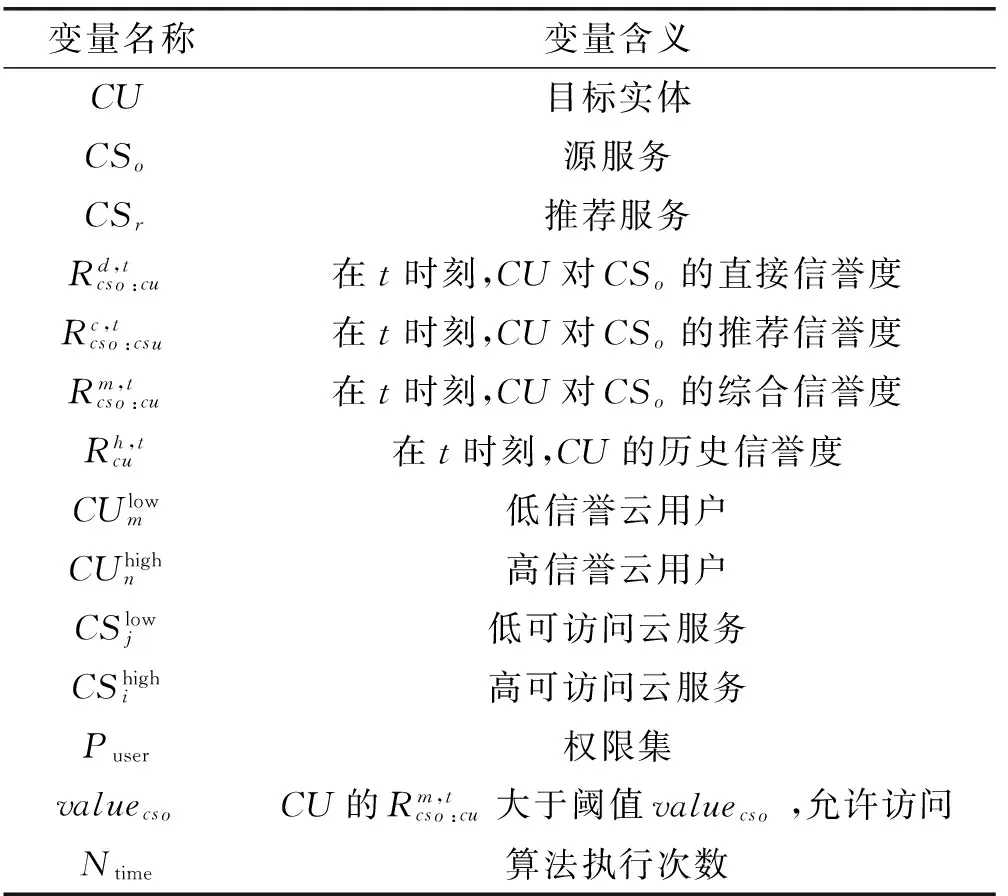

本文采用自适应动态授权机制以实现自适应云服务访问框架中云用户的访问权限问题。涉及到的关键算法是云服务动态授权算法ADACS,算法通过信誉模型RM对云用户的信誉度进行量化评估及计算,并采用用户角色树构建模型MURBT对用户的权限进行分层描述,最终达到云服务动态授权的目的。为描述方便,动态授权机制中的变量定义如表1所示。

表1 变量定义

3.1 信誉模型

信誉模型的核心思想是基于本文所提出的云访问控制框架,为用户访问敏感数据时提供安全保障。信誉模型是一个动态模型,随着用户访问次数增多,使得用户的信誉值更加准确。

(1)

本文所提的信誉模型使用区间[0,1]来代表用户的信誉变化范围,0代表完全不可信,1代表完全可信。用户信誉模型主要包括四个部分:直接信誉度、推荐信誉度、综合信誉度、历史信誉度。其中直接信誉度是基于云用户和云服务直接交互的历史经验,以及云认证中心监控云用户当前行为变化,对其进行的信誉评价。推荐信誉度是指其他云服务对同一用户的历史访问评价。综合信誉度指基于直接信誉度和推荐信誉度的综合量化评价。历史信誉度是对云用户历史的综合信誉度进行加权求和,代表云用户的历史信誉情况。

为方便说明,本文将信誉模型中的实体按角色分为四类。

目标实体CU:获取其信誉度的实体。如云用户。

源服务CSo:想获取其他实体信誉度的服务。如云用户当前访问的服务。

推荐服务CSr:向源服务反馈目标实体信誉信息的服务。

行为监控者BM:实时监控用户的行为变化的实体。如云认证中心。

(1) 直接信誉度

直接信誉度的计算基于目标实体与源服务、行为监控者的直接交互,主要影响因素有:服务请求次数,服务请求的时间间隔,服务请求的历史信誉度等。

(2)

(2) 推荐信誉度

推荐信誉度的计算方法主要基于其他推荐服务CSr与同一目标实体CU的历史可信评价,主要影响因素有:推荐服务本身的可信程度,推荐服务与目标实体历史交互的可信程度等。

(3)

(4)

(3) 综合信誉度

(5)

(6)

(7)

(8)

则综合信誉度可表示为:

(9)

(4) 历史信誉度

(10)

3.2 用户角色树构建模型

在云用户身份认证阶段,用户角色树构建模型依据云用户历史信誉度,授予云用户对应的云服务访问权限集Puser,云认证中心根据云用户的登录信息及权限集,授予云用户身份令牌CCCATu,云认证中心通过解析CCCATu推荐用户允许访问的云服务。在云服务访问阶段,用户角色树构建模型通过比较云用户的综合信誉度与源服务访问阈值,若用户的综合信誉度高于源服务的访问阈值,云认证中心则授予用户云服务访问令牌。

3.3 云服务动态授权算法

在云信息初始化阶段,设定用户的访问角色及初始化云服务信息等。在云用户身份认证阶段,首先依据用户在云认证中心的访问信息以及云用户的历史信誉度,通过用户角色树构建模型MURBT对用户分配相应的云用户身份令牌CCCATu。在云服务访问阶段,云服务中的可信认证模块TAM通过验证云用户的访问令牌CSATu及认证信息的有效性,若验证通过,则允许云用户访问服务,否则,直接反馈拒绝访问信息。云服务动态授权算法(ADACS)如下:

算法 ADACS

1. for time t = 0:Ntime

3. for eachCU

5. generatePuserwith MURBT

6. generateCCCATu

7. for time k = 0:τtime

9. ifPuserincludeCSoP

10. ifCUhas visitedCSo

//conpute direct reputation

12. ifCUhas visitedCSr

//compute recommended reputation

//compute comprehensive reputation

16. generateCSATu

17. authorize tokenCSATuwith TAM inCSo

18. if(authorized)

19. commitCUaccess

4 实验验证

(11)

(12)

高信誉度云用户可访问高可访问性服务及低可访问性服务,低信誉度用户只允许访问低可访问性服务。其中,云服务对低信誉度用户的信誉评价采用区间内[0,1]随机值来模拟低信誉用户行为的变化。

(1) 不同阈值下,可访问云用户的变化

如图3所示,阈值越小,对低信誉度云用户信誉值变化越敏感,容易将低信誉度云用户误判。阈值越大,对高信誉度云用户信誉值变化越敏感,容易将高信誉度云用户误判。从图3中可看出,阈值为0.62时,查准率为92%左右,误判率在8%左右,综合效果较好。在后面仿真中,采用该阈值作为标准。

图3 阈值对云服务动态授权算法的影响

图4 高可访问服务对算法的影响

图5 低可访问服务对算法的影响

(3) 本文服务选取方法与其他方法的比较

本实验通过与文献[10]所提出的基于信誉的云计算身份管理模型(Trust_Model)进行比对。Trust_Model通过事先设定云服务反馈权重,历史反馈权重及交易前用户信誉度权重,在交互过程中,通过设定奖赏惩罚机制,动态调整权值。

如图6所示,在起始阶段,Trust_Model与本文算法并无明显差别,查准率均处于上升趋势。但随着算法执行次数的增加,本文算法的查准率在92%左右浮动,而Trust_Model维持在85%附近。由此可见,本文算法具有较高的查准率,表现出不错的性能,且适用性更加广泛。

图6 本文方法与Trust_Model比较

本文所提出的云服务动态授权算法ADACS的仿真实验源码及相关文档可在http://114.55.84.231:8080/ADACS获取,所发布的ADACS源码允许读者自由重用。

5 结 语

传统的访问控制技术无法适用于开放、动态、多变的云环境中,面临着用户行为和角色的不确定性,存在一定的安全隐患。本文提出了一种基于动态授权机制的自适应云访问控制方法,对用户的行为角色进行信誉建模。通过用户角色树构建模型将用户的历史信誉度与服务访问权限进行一一映射分发云用户身份令牌CCCATu。若用户的综合信誉度达到云服务访问的信誉阈值,云认证中心向云用户分发云服务访问令牌CSATu,云服务中的TAM模块通过验证CSATu的有效性来判断是否允许云用户访问该服务。相比于传统方法,本文所提的方法具备较高的安全性和可靠性。通过仿真实验验证了方法的可行性。

[1] 林闯,苏文博,孟坤,等.云计算安全:架构、机制与模型评价[J].计算机学报,2013,36(9):1765-1784.

[2] Garg V K.Elements of Distributed Computing[M].Wiley- IEEE Press,2002.

[3] Foster I,Kesselman C,Tuecke S.The anatomy of the grid:enabling scalable virtual organizations[J].International Journal of High Performance Computing Applications,2001,15(1):6.

[4] Schoder D,Fischbach K.Peer-to-peer prospects[J].Communications of the ACM,2003,46(2):27-29.

[5] 田俊峰,吴志杰.一种可信的云存储控制模型[J].小型微型计算机系统,2013,34(4):789-795.

[6] 吴槟,冯登国.多域环境下基于属性的授权委托模型[J].软件学报,2011,22(7):1661-1675.

[7] 范小康,何连跃,王晓川,等.一种基于RBAC模型的角色管理方法[J].计算机研究与发展,2012,49(S1):211-215.

[8] Ghazizadeh E,Zamani M,Ab Manan J L,et al.Trusted Computing Strengthens Cloud Authentication[J].Scientific World Journal,2014,2014(1):260187-260187.

[9] 周景才,张沪寅,查文亮,等.云计算环境下基于用户行为特征的资源分配策略[J].计算机研究与发展,2014,5(5):1108-1119.

[10] 李丙戌,吴礼发,周振吉,等.基于信任的云计算身份管理模型设计与实现[J].计算机科学,2014,41(10):144-148.

[11] Dong J,Tan C,Zhang Y.A Reputation Evaluation Method in P2P Anonymous Environment[C]//Young Computer Scientists,2008.ICYCS 2008.The 9th International Conference for.IEEE,2008:1516-1521.

[12] Tan Z,Tang Z,Li R,et al.Research on trust-based access control model in cloud computing[C]//Information Technology and Artificial Intelligence Conference (ITAIC),2011 6th IEEE Joint International.IEEE,2011,2:339-344.

[13] Tian L Q,Lin C,Yang N.Evaluation of user behavior trust in cloud computing[C]//Computer Application and System Modeling (ICCASM),2010 International Conference on.IEEE,2010:V7-567 - V7-572.

[14] Blaze M,Feigenbaum J,Lacy J.Decentralized trust management[C]//Security and Privacy,1996.Proceedings,1996 IEEE Symposium on.IEEE,1996:164-173.

[15] 李乔,何慧,方滨兴,等.基于信任的网络群体异常行为发现[J].计算机学报,2014,37(1):1-14.

[16] 王于丁,杨家海,徐聪,等.云计算访问控制技术研究综述[J].软件学报,2015,26(5):1129-1150.

[17] 王艳辉,肖雪梅,贾利民.互操作信任的模糊变权动态综合评价方法[J].计算机研究与发展,2012,49(6):1235-1242.

[18] 苏铓,李凤华,史国振.基于行为的多级访问控制模型[J].计算机研究与发展,2014,51(7):1604-1613.

[19] 周茜,于炯.云计算下基于信任的防御系统模型[J].计算机应用,2011,31(6):1531-1535.

A SELF-ADAPTIVE CLOUD ACCESS CONTROL METHOD BASED ON DYNAMIC AUTHORIZED MECHANISM

Lu Jiawei Wu Feifei Xu Jun Zhang Yuanming Xiao Gang*

(CollegeofComputerScienceandTechnology,ZhejiangUniversityofTechnology,Hangzhou310023,Zhejiang,China)

With the rapid development of cloud computing, the new computing model provides us with services efficiently and conveniently. However, this method has many sensitive data, if there is no effective method to protect the data, the consequences will be terrible. Aiming at solving data leakage, the cloud access control is one of the most effective and widely used methods to permit authorized users to visiting services. The traditional access control is close coupling and static, which is unable to choose service according to users’ behavior adaptively. In the cloud environment, many users’ roles have responsibilities which may be changed frequently, the relationships of access authorization between cloud services and users are uneasy to build and maintain. For these problems, we propose a method with adaptive cloud access control based on dynamic authorized mechanism. The cloud authentication center provides services like dynamic authorization for users, reputation management and behavior monitoring. To realize the dynamic authorization of users and reduce the risk of certified information leakage, we proposed the user role building tree model and the reputation mode. Extensive simulation results show that the method can monitor the changes under user behaviors, and ensure the security of sensitive data effectively.

Cloudy access control Cloud authentication Dynamic authorization Reputation model Cloud computing Cloud service

2016-10-08。浙江省自然科学基金项目(LQ12F02016);浙江省科技厅公益性技术应用研究项目(2014C33071,2014C31078);浙江省重大科技专项计划项目(2014C01048)。陆佳炜,讲师,主研领域:云计算,软件复用。吴斐斐,硕士。徐俊,硕士。张元鸣,副教授。肖刚,教授。

TP311

A

10.3969/j.issn.1000-386x.2017.07.060