基于群签名及伪名认证的车载自组网地图路由协议*

2016-12-20覃科李志梅

覃科 李志梅

1 桂林航天工业学院 计算机科学与工程系, 广西 桂林 541004;2 桂林航天工业学院 实践教学部, 广西 桂林 541004

基于群签名及伪名认证的车载自组网地图路由协议*

覃科**1李志梅2

1 桂林航天工业学院 计算机科学与工程系, 广西 桂林 541004;2 桂林航天工业学院 实践教学部, 广西 桂林 541004

在车载自组网中,车辆真实身份及位置信息的暴露将会给整个网络带来严重安全隐患。基于此,在GyTAR的基础上提出了一种支持群签名及伪名认证的安全地图路由协议S-GyTAR。在S-GyTAR协议中,车辆节点利用群私钥自身生成伪名,使用频繁更换的伪名证书进行网络通信,防止车辆节点的隐私泄露并对信息进行签名。S-GyTAR在利用电子地图提供高效、实时路由的同时能够保护车载自组网中消息的安全及车辆节点的真实身份。仿真实验表明,在网络中存在10%泛洪攻击节点的情况下, S-GyTAR比GyTAR表现出了更短的端到端时延及更高的数据包投递率性能。

车载自组网;地图路由;群签名;伪名认证;安全路由

随着无线通信技术和现代汽车技术的发展,车载自组网逐步成为了智能交通系统的主要支撑[1]。车载自组网衍生于移动自组网,由安装了通信与计算设备的车辆与路边基础设施构成,车辆间通信及车辆与路边基础设施间通信是车载自组网的主要通信方式[2]。目前,智能交通已经成为社会发展的重点领域,车载自组网将在应急通信、辅助驾驶、事故预警、交通信息查询和发布、交通管理及乘客娱乐等多个领域广泛应用,起到至关重要的作用。

车载自组网在带来便捷智能交通的同时,也为通信过程中的车辆带来了信息安全及隐私保护的隐患[3]。例如,在辅助驾驶、事故预警及交通管理等应用情景中,车载系统接收邻居车辆发布的包含车速、路径、位置、紧急情况等信息的数据包,对实时路况做出判断,选择对应的驾驶策略。在车辆相互通信的过程中,攻击者可能伪装成为车载自组网中的合法成员向其他车辆发送伪冒信息或者篡改合法信息,从而影响车辆对路况的正常判断,引发安全隐患。攻击者还可能截获数据包,根据车辆的位置信息及身份信息对车辆进行跟踪,窃听用户隐私、泄露用户的路径信息。车载自组网的安全性问题成为了其应用过程中急需解决的问题之一[4]。目前,已经有许多专家和学者提出了相应的解决方案。例如Fredudiger等人提出的基于伪名证书的认证方法,但是伪名证书计算和存储代价高[5]。LIN X等人提出使用群签名的方式来保护车辆间通信,但是消息签名和验证计算开销大[6]。本文将群签名技术及伪名认证应用于GyTAR路由过程中,提出了安全的地图路由协议S-GyTAR。S-GyTAR利用权威机构CA建立群系统,用户自我颁发伪名证书,减少伪名证书的计算及签名的生成和验证开销,从而实现车载自组网的匿名认证及信息安全保护。

1 车载自组网地图路由协议

车载自组网中的路由协议主要分为基于拓扑的路由、基于位置的路由及基于地图的路由[7]。在车载自组网中,节点数量多、计算能力强、运动速度快、拓扑结构变化频繁,并沿公路形成线性路径运动[8]。在这种网络环境中,基于地图的路由借助车载GPS系统和电子地图将车辆位置信息在地图中定位,从而获知节点的位置信息、邻居节点和道路拓扑信息,规划更加可靠、实时、有效的路径,更适合车载自组网的特性。因而,基于地图的路由协议将会成为车载自组网路由协议未来的发展方向。

GyTAR是一种典型的基于地图的车载自组网路由。该路由协议中的转发节点使用城市地图寻找邻居十字路口,并依据GPS技术获得实时的车辆流量密度,根据各路段的长度及车流密度来选择下一十字路口,然后使用改进的贪婪算法朝下一十字路口进行数据包的转发[9]。

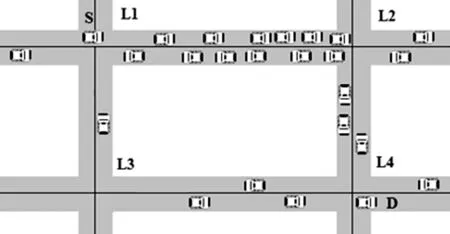

如图1所示,若车辆节点S向目标车辆D发送数据包,则S依据获取的十字路口位置信息计算各个路段的长度,并综合考虑各个路段的车流量信息,选择L2作为下一路口,其间车流密度大且距离目的节点D较近。因而,S将数据包转发至离L2路口最近的邻居节点。

在GyTAR中,每个车辆节点维护一个邻居节点表,表中包含每个邻居节点的位置、速度和方向。车辆节点之间通过周期性的广播HELLO消息对邻居节点表进行更新。当车辆节点收到转发数据包时,该节点根据邻居节点表的信息预测邻居节点位置,选择离目的十字路口最近的节点作为下一跳节点。

图1 GyTAR路口选择

在车载自组网中,车辆节点自身位置通过GPS获得,目的节点位置通过位置信息服务GLS获得。假设位置信息服务可信,在GyTAR的路由过程中,攻击节点能够获取车载自组网中的所有数据包,通过邻居节点周期性广播的HELLO数据包获取车辆节点的真实身份、位置、速度和方向信息,从而对车辆节点进行跟踪,侵犯节点隐私。同时,攻击节点能够向邻居车辆广播伪造或篡改的HELLO数据包,造成合法车辆节点的邻居结点表更新错误,从而造成路由失败。攻击节点还可能伪装成为合法的车辆节点,向周围的车辆节点发送错误信息的数据包,对正常交通进行干扰,引起事故。

2 群签名及伪名认证方案

群签名认证允许每个群成员使用成员密钥代表群体对消息进行数字签名,验证者能够使用群公钥验证群签名是否来自群体,而无法获知签名者的真实身份。若产生纠纷,群主管能够打开签名确认签名者的身份,签名者不能否认自己的签名[10-11]。因此,使用群签名认证能够保证消息不会被伪造或篡改,并对群成员提供匿名保护。但是,在通信过程中,信息发送者的身份需要得到认证,而在合法车辆身份认证的过程中,隐私信息可能会被泄露。因此,在车载自组网通信中使用伪名是保护车辆节点隐私的重要手段。伪名与用户的真实身份没有关联,除了车辆自身及权威机构,其他第三方均无法从伪名推断其真实身份[12]。通信时,车辆通过频繁改变私钥及其所对应的伪名,从而防止攻击者对签名和签名者身份的关联跟踪[13]。

在群签名及伪名认证方案中,包含3种通信实体:车辆、路边单元RSU及权威机构CA。车辆需要安装OBU(On Board Unit,车载单元)用于实现车辆在网络中的通信,负责安全消息的产生并对消息进行签名、发送,同时接收安全消息并对其进行签名验证。RSU属于车载自组网的基础,接入有线网络并为本区域内的车辆提供网络接入服务。RSU容易受到攻击者的攻击,一般都作为半可信第三方。CA为完全可信的第三方,负责整个安全方案的实施。CA引导群的建立,生成群的公共参数并向OBU分发私钥。网络中的所有通信实体都需要向CA注册,一旦出现纠纷,CA负责进行追责。该安全方案的认证流程如下:

(1)系统建立

车辆Vi向CA注册,获得群成员合法身份IDvi、群公钥gpkCA及用户私钥vskvi。CA使用安全信道将vskvi发送给Vi。CA将(IDvi,vskvi)保存到成员列表ML。IDvi标记为Vi的身份ID,比如车辆的发动机号码或车牌号。

(2)伪名生成

Vi根据vskvi独立生成伪名。过程如下:

Vi选择一组签名私钥{k1,k2,k3,....,kn}(n为生成的伪名个数),同时计算对应的验证公钥{K1,K2,K3,...,Kn}。

Vi利用vskvi对验证公钥Ki(i∈[1,n])进行群签名计算,从而生成伪名集合Certvi={Certi},其中Certi=GSING(vskvi,Ki)。GSING(•)为群签名算法。

Vi使用Certvi作为公钥证书来进行匿名通信,并定期更换伪名。

(3)消息签名与验证

Vi向车辆Vj发送消息msg={m},Vi使用伪名Certi所对应的签名私钥ki对m进行签名得到σki(m)(σki(m)=SIGN(m),SIGN(•)为签名算法),则Vi向Vj发送的消息为msg={m,σkx(m),Kx,Certx}。Ki为签名私钥ki所对应的验证公钥。Certi为签名私钥ki与验证公钥Ki所对应的伪名。

当Vj收到Vi发送的消息后,使用群签名验证算法GVERIFY(gpkCA,RL,Ki,Certi)对消息进行验证。首先,使用gpkCA对伪名证书Certi进行验证。RL为成员撤销列表,记录群内被撤销合法身法的车辆信息,由RSU定期广播给群内车辆。若验证通过,说明Vi为合法群成员。然后,Vj使用Ki对消息签名σki(m)进行验证,以证明消息没有被篡改。

(4)身份追踪

若遇到纠纷,CA收到消息msg={m,σkx(m),Kx,Certx}后,首先对σkx(m)进行验证,随后执行OPEN(Certx)打开相应的Certx。然后查询ML,根据车辆Vx的用户私钥vskvx,揭示发送消息车辆的真实身份IDvx。

3 安全地图路由协议S-GyTAR

在安全地图路由协议中,节点车辆根据电子地图获取邻居十字路口的信息,并通过安装在十字路口旁的交通传感器获取两个十字路口间的车辆数目。

3.1 邻居列表的建立

群中的节点车辆Vi周期性广播HELLO消息,HELLO消息包含6个域:HELLO标记、验证公钥Ki、伪名Certi、消息负载INFO、时间戳Ts、Vi签名σki,其结构为:〈HELLO,Ki,Certi,INFO,Ts,σki〉。INFO包括Vi的位置、方向、速度、时间。Ts是信标发出时的时间戳,能够通过车载GPS获得同步时钟。签名σki=SIGN(HELLO,INFO,Ts,Ki,Certi)。

当节点Vj收到邻居节点Vi发送的HELLO消息后,执行GVERIFY(•)对Vi身份及签名进行验证,并对比Ts和当前时间,以防止恶意节点的重放攻击。若验证成功,则Vj将Vi的信息加入其邻居节点列表NNL。NNL的结构为:〈Certi,Ki,INFO,T〉。T为该条项目创建的时间,Vj根据收到的HELLO信息更新NNL,并在一定时间后,根据T删除过期的条目。

3.2 数据包的转发过程

S-GyTAR中,发送数据包的源节点Vs根据(1)、(2)、(3)式计算每个邻居十字路口J的权值W(J):

(1)

Dp=Dj/Di

(2)

Navg=Nv/Nc

(3)

(2)式中,Dj为邻居十字路口J与目的节点Vd之间的距离,Di为Vs所在的十字路口I与Vd之间的距离。(3)式中,Nv为十字路口J与I之间的车辆总数目,Nc为J与I之间的车载自组网数量,由OBU的无线传输范围决定。Ncon为一个常数,代表一个车载自组网中能够维持连通性的理想车辆节点数目。α为距离权重,β为连通性权重,且α+β=1。Vs选择权值最大的Jmax十字路口作为下一跳目的十字路口。

确定了目的十字路口以后,Vs查看自身的NNL,根据NNL条目中的INFO计算预测每个邻居节点的新位置,选择当前距离目的十字路口最近的节点车辆Vn作为下一跳,将数据签名后转发给Vn,数据包的格式为:

Vn收到数据包后,首先对比Certn的有效性,若Certn不是Vn的伪名,则丢弃该数据包。否则,使用群公钥对Certs进行认证,确保消息来自于群内的合法成员。然后使用Ks对消息签名σks进行验证,若签名无误,则说明该消息是安全的。经过安全性验证后,计算LOC(Vn),若LOC(Vn)=LOC(Vd),则说明Vn即为目的节点,数据包转发结束。否则,Vn需要对数据包进行转发。

若LOC(Vn)位于Jmax的范围,则Vn按照上述的方式选择下一跳目的十字路口及下一跳车辆节点。否则,Vn按照贪婪算法将数据包转发给距离Jmax最近的车辆节点。若出现局部最优的情况,则Vn将继续携带数据包直到下一十字路口或遇到距离目的十字路口更近的车辆节点。

4 安全性分析

S-GyTAR依据电子地图真实拓扑及实时车流量,使用群签名及伪名来保护节点车辆的身份隐私,并对消息进行认证,从而提供安全、有效的路由。

(1)身份保护。CA为申请注册的车辆节点生成用户私钥,并用加密通道将用户私钥传送给该车辆,在整个过程中只有CA知道车辆的真实身份,而CA是完全可信的。车辆节点在通信过程中使用伪名来证实自身的合法身份,伪名是通过群签名算法生成的,伪名的认证使用群公钥,不带车辆的任何身份信息。对消息的签名和认证使用的是车辆节点自身生成的公、私钥对,与车辆身份信息无关。并且,车辆节点在通信过程中周期性的更换伪名。因此,在整个通信中,HELLO数据包及节点发送的普通数据包都没有使用真实身份,车辆节点的隐私得到了保护。

(2)消息保护。所有的消息都使用了车辆节点的伪名来证明其合法身份。消息中的伪名通过群签名算法生成,收到消息的节点使用群公钥验证伪名的合法性。车辆节点的群私钥保存于绝对安全的环境,攻击节点无法获取。因此,攻击节点无法冒充群中的合法成员使用伪名发送消息,保证了消息的正确性。同时,群中的消息还使用了发送节点自身生成的私钥进行签名,保证了消息在传送的过程中不会被恶意节点篡改,保护了消息的完整性。

(3)可追踪。在车载自组网中,对于消息的保密性要求不高,在大多数情况下无需对消息进行加密传输。但是,要求能够对发送消息的节点进行身份追踪。若有合法的车辆节点发送了恶意消息,其他的节点可以向CA进行举报,将恶意消息发送至CA。CA对消息进行认证,首先确认消息是否来自群内合法成员,然后利用伪名证书追查成员的群私钥,查找合法成员列表,最后查明该节点的身份进行追责处罚。

(4)可作废。一旦发现群成员有恶意行为,CA会将其从合法成员列表中删除,并且将该成员的信息记录到成员撤销列表RL中。RSU将以广播的方式将RL定期广播给群内的节点。节点在对消息进行伪名验证时,RL作为验证算法的输入部分。若伪名与RL中的信息匹配成功,则说明使用该伪名的群成员身份已被撤销,其发布的消息不再合法。

由于在HELLO消息中使用了时间戳,S-GyTAR还能够有效抵御重放攻击。群签名和伪名认证是安全的,因此该方案的安全性是可以保证的。

5 性能分析

在S-GyTAR中,车辆节点自身生成、管理伪名,并能够在数据传输开始之前生成足够的伪名及用于签名认证的公私钥对,因此更换伪名的代价非常小。S-GyTAR群签名及伪名认证的具体协议构造采用文献[14]提出的方案。假设Tpair为对运算的时间代价,Texp-1及Texp-2为相同素数阶循环群G1及G2上的幂运算时间代价,则S-GyTAR验证同一节点的n个消息的代价Ts为:Ts=(3+n)Tpair+(4+n)Texp-1+5Texp-2。若采用传统群签名GSB,则验证时间TGSB为:TGSB=3nTpair+4nTexp-1+5nTexp-2。

根据文献[15],1个对运算时间约为4.5 ms,1个幂运算时间约为0.6 ms。因此,在S-GyTAR中即使同时验证20个消息,所需时间也仅在120 ms左右,而GSB的验证时间则在380 ms左右。

借助MOVE及NS2,从端到端延迟和投递率两个方面对S-GyTAR的性能进行进一步的分析评估,使用GyTAR作为对比协议。MOVE是一款微观交通仿真器,包括地图编辑模块、车流设置模块和仿真模块,能够真实反映实际车流情况及道路拓扑[16]。利用MOVE生成车载自组网的移动轨迹文件,然后将轨迹文件加载到NS2中进行仿真,从而对S-GyTAR性能进行验证。在仿真实验中,采用的参数如表1所示。

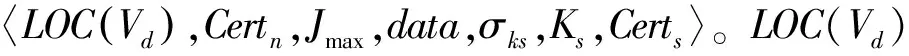

表 1 仿真参数

分别对车辆总数为100、200、300、400的场景进行仿真,每个场景都设置10%的车辆为攻击节点并随机出现,攻击节点主要采用泛洪攻击。

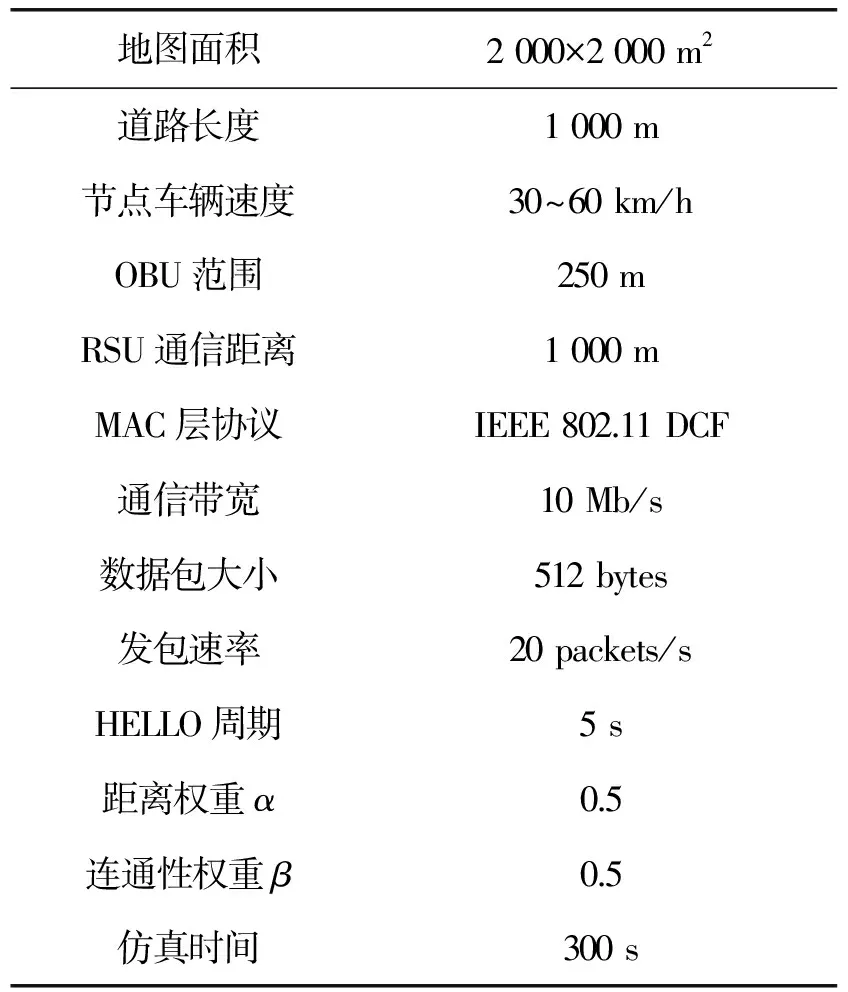

图2 端到端延迟

图2展示了在不同的车辆节点数目下,S-GyTAR与GyTAR的端到端时延的比较结果。从图中可以看到,随着车辆节点数目的增加,S-GyTAR与GyTAR的端到端时延都会减小。这是因为车辆节点数目越多,车流密度越大,网络连通性越好。S-GyTAR与GyTAR都采用改进的贪婪算法转发数据包,网络连通性越好,数据包能够选择离目的节点尽可能近的十字路口及下一跳节点,因此端到端时延减小。S-GyTAR的端到端时延要明显小于GyTAR,这是因为在网络中存在10%的泛洪攻击节点。S-GyTAR发现攻击节点不是本群合法节点则会丢弃非法数据包,发现恶意节点会向CA举报将其记入RL。而GyTAR没有对攻击节点进行处理的措施,因此当网络中存在攻击节点时,其端到端时延会受到严重影响。虽然S-GyTAR需要对消息进行签名和验证,产生额外的开销,但是在网络中存在恶意节点的情况下,S-GyTAR体现出了良好的端到端时延性能。

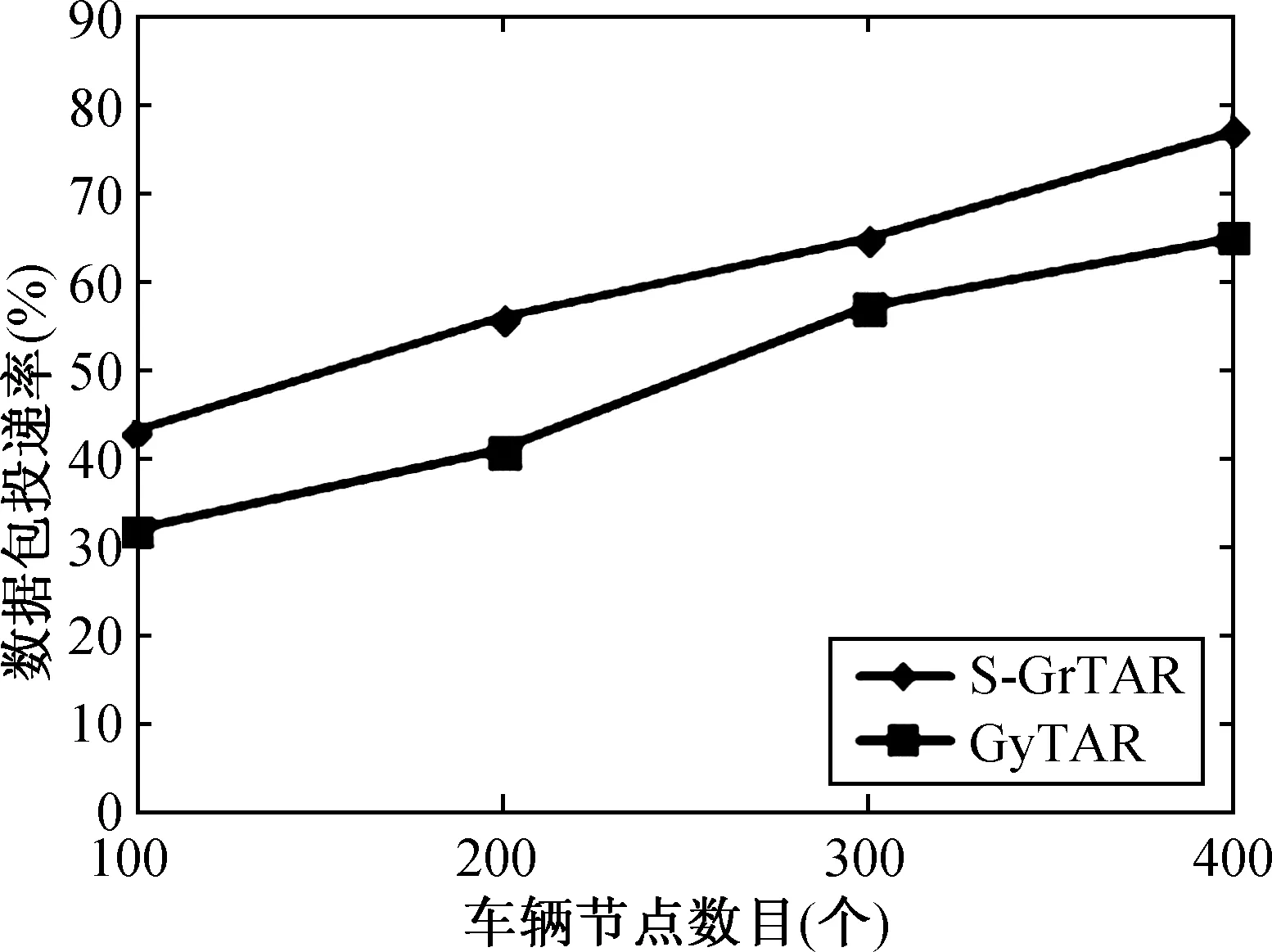

图3为在不同的车辆节点数目下,S-GyTAR与GyTAR的数据包投递率的比较结果。随着车辆节点数目的增多,S-GyTAR与GyTAR的数据包投递率都随之增长。产生这样的结果,同样是因为车流密度随着车辆节点数目的增多而增大,网络连通性良好,数据包重传次数减少。车辆节点数目少,网络的连通性无法得到保证,数据包投递率随之下降。在网络中存在10%的泛洪攻击节点的情况下,S-GyTAR的数据包投递率要明显高于GyTAR。 因为在GyTAR中,攻击节点的泛洪数据包会抢占带宽资源,使得合法数据包无法正常到达目的节点,从而产生丢包的情况。而S-GyTAR所采取的群签名和伪名认证方式使得攻击节点无法伪装成为合法车辆节点,在网络连通性良好的状况下保持了较高的数据包投递率。

图3 数据包投递率

从仿真结果可以看到,虽然S-GyTAR增加了签名及验证的开销,但是在网络中存在相当数量攻击节点的情况下,其在端到端时延及数据包投递率方面均体现出了良好的功能特性。S-GyTAR采用了GyTAR中基于地图及实时车流密度来规划数据包转发路径的方式,因此能够提供更加真实有效的路径,相比较于基于拓扑的路由及基于位置的路由而言性能更优,更适合于车流量大、路况复杂的城市道路场景。虽然签名及验证需要额外的开销,但是随着OBU能力越来越强,其代价会进一步降低。

6 结论

车载自组网中的信息安全及隐私问题是一个非常有挑战性的领域,也是车载自组网得以规模化应用必须解决的问题。本文提出了一种应用群签名及伪名认证技术的地图路由协议S-GyTAR,利用电子地图提供高效、真实路由的同时能够保护网络中消息的真实性、完整性及准确性,并在消息的签名和验证过程中保护车辆节点的真实身份,防止车辆节点的隐私泄露。在S-GyTAR中,用户根据群私钥自我颁发伪名证书,减少伪名证书的计算及签名的生成和验证开销。从仿真结果可以看到,在网络中存在一定数量攻击节点的情况下,S-GyTAR的端到端时延及数据包投递率均优于不采用任何安全技术的GyTAR,表现出了良好的性能,适用于车辆节点多、车流量大、路况复杂的城市场景。在以后的工作中,将继续研究如何在S-GyTAR中进一步降低群签名及验证开销,考虑采取分布式的群签名方案,充分利用RSU的辅助作用,减轻CA负担。

[1] 程嘉朗,倪巍,吴维刚,等.车载自组织网络在智能交通中的应用研究综述[J].计算机科学,2014,41(6):1-10.

[2] Toor Y, Muhlethaler P, Laouiti A. Vehicle Ad Hoc networks: applications and related technical issues[J]. IEEE Communications Surveys&Tutorials,2008,10(3):74-88.

[3] Lacroix J, EI-Khatib K. Vehicular Ad Hoc Network Security and Privacy: A Second Look[C]//The Third International Conference on Advances in Vehicular Systems Technologies and Applictaions(VEHICULAR 2014).2014:6-15.

[4] B Yin, D Makrakis, HT Mouftah. Dynamic Mix-Zone for Location Privacy in Vehicular Networks[J]. IEEE Communications Letters,2013,17(8):1524-1527.

[5] 李春彦,王良民.车载自组网Sybil攻击检测方案研究综述[J].计算机科学,2014,41(11):235-262.

[6] LIN X, SUN X, HO P-H, et al. GSIS:a secure and privacy-preserving protocol for vehicular communications [J]. Vehicular Technology, IEEE Transactions on,2007,56(6):3443-3456.

[7] HARTENSTEIN H, LABERTEAUX K. VANET:vehicular applications and inter-networking technologies [M]. John Wiley&Sons,Ltd,2010.

[8] Nicholas Loulloudes, George Pallis, Marios D.Dikaiakos. On the Performance Evaluation of VANET Routing Protocols in Large-Scale Urban Environmens.[C]//Vehicular Networking Conference (VNC), 2012. IEEE, 2012: 129-136.

[9] Moez Jerbi,Sidi-Mohammed Senouci,Rabah Meraihi,et al.GyTAR:Improved greedy traffic-aware routing protocol for vehicular ad hoc networks in city environments[C], Proc.3rdInt. Workshop VANET,2007,88-89.

[10]马海英, 曾国荪. 一种新型的撤销成员的无加密短群签名方案[J]. 计算机科学, 2012, 39(4): 41-45,66.

[11]BONEH D, BOYEN X. Short signatures without random oracles and the SDH assumption in bilinear groups[J]. Journal of Cryptology, 2008, 21(2): 149-177.

[12]Ma Z,Kargl F, Weber M. Pseudonym-on-demand: a new pseudonym refill strategy for vehicular communications[C]. Vehicular Technology Conference, 2008. VTC 2008-Fall. IEEE 68th. IEEE, 2008: 1-5.

[13]S Zeadally, R Hunt, YS Chen, et al. Vehicular ad hoc networks (VANETS): status, results, and challenge[J]. Telecommunication Systems, 2012, 50(4):217-241.

[14]Lu Rong-xing, Li Xiao-dong, Luan TH, et al. Pseudonym changing at social spots: an effective strategy for location privacy in VANETs[J]. IEEE Transaction on Vehicular Technology, 2012, 61(1): 86-96.

[15]SCOTT M. Implementing cryptographic pairings[J]. Lecture Notes in Computer Science,2007(4575):197-207.

[16]LAN K, CHOU C M. Realistic mobility models for vehicular ad hoc network (VANET) simulations [A]. Proc of IEEE 8 th International Conference on ITS Telecommunications[C]. Venue Hilton Phuket,Thailand,2008. 362-366.

(责任编辑 陈葵晞)

桂林市科学研究与技术开发计划资助项目《机器人焊接的物联网监测系统研究与实践》(20130102-6);广西高校科研项目《基于跨层协作的无线自组网能量控制研究》(201204LX522);桂林航天工业学院科研基金资助项目《VANET中基于位置的安全路由协议研究》(Y12Z030);2013年广西教育厅科研项目《面向对象数据库在本体存储中的应用研究》(2013LX172)。

TP393

A

2095-4859(2016)03-0315-07

**作者简介:覃科,女,湖北松滋人。硕士,讲师。研究方向:无线自组网技术,网络优化及仿真技术。