信号博弈网络安全威胁评估方法

2016-12-07张恒巍余定坤韩继红王晋东

张恒巍,余定坤,韩继红,王晋东,寇 广

(解放军信息工程大学密码工程学院,河南郑州 450001)

信号博弈网络安全威胁评估方法

张恒巍,余定坤,韩继红,王晋东,寇 广

(解放军信息工程大学密码工程学院,河南郑州 450001)

目前,基于博弈理论的网络安全防御多数使用完全信息或静态博弈理论来进行攻防博弈模型的建立.为了更加贴近网络实际进行安全威胁评估,提出了基于信号博弈的网络攻防博弈模型,从动态、不完全信息角度对攻防行为建模;给出了信号博弈完美贝叶斯均衡求解过程,并对存在的各类均衡进行分析;将后验信念作为防御者对攻击者类型的预测,提出基于上述模型的网络安全威胁评估算法,对防御者面临的安全威胁进行评估,给出相应安全威胁等级.最后,通过对一个网络实例进行分析,验证了提出模型和方法的可行性和有效性.

信号博弈;动态;不完全信息;威胁评估;完美贝叶斯均衡

威胁是一种对拥有或使用信息系统的组织及其资产构成潜在破坏的可能因素,是客观存在的.威胁的大小和可能造成的损失不但与信息系统自身的脆弱性有关,而且由攻击行为和防御行为的对抗结果决定.然而,传统的安全风险评估方法,例如基于入侵检测系统(Intrusion Detection System,IDS)的风险评估方法[1]、基于攻击图[2-3]的安全评估方法、基于风险传播模型的安全评估方法[4],只从防御方自身出发对威胁作静态分析,而没有考虑攻击方的相关策略以及攻防对抗的结果,对信息安全威胁的评估在准确性和可信性上存在缺陷.因此,研究一种能够全面、定量地描述攻防对抗过程和结果,进而准确地对威胁进行评估的方法十分必要.

博弈论是研究各博弈方之间发生直接相互作用时的决策及决策的均衡问题的理论[5],基于攻防博弈模型的主动防御技术近年来逐渐成为研究的热点.文献[6]以攻防双方的博弈策略为出发点,分析了其在网络安全中的运用,将博弈中的收益定义为网络被攻击后所需要的恢复时间,基于此建立博弈模型分析了网络的安全性.文献[7]通过建立网络攻防模型来选取防御策略,该模型可看作攻防双方在网络中的一种两角色、非合作零和博弈过程.文献[8]基于完全信息博弈理论来指导防御策略的选取,并分析了在线社会网络的服务中所发生的攻击行为.文献[9]在网络主动防御中运用动态博弈模型,将网络攻防图通过“虚拟节点”转化为网络博弈树.上述文献存在的共性不足都基于完全信息假设建立了博弈模型,而在现实信息的攻防中,很难使这一假设得到满足,这不仅使研究成果的实用性有所降低,而且更主要的问题在于随机博弈模型中状态转移概率函数的不易确定性.文献[10]在蠕虫策略的绩效评估方面,运用了不完全信息静态博弈模型,但其并未考虑多种防御者类型的情况,且仅分析了纯策略贝叶斯均衡.文献[11]在对分布式拒绝服务(Distributed Denial of Service,DDoS)防御机制的分析过程中,建立了信号博弈模型,不足之处在于并未给出通用信号博弈模型及均衡求解方法.

在网络安全攻防中,当攻击者对防御者进行攻击时,防御者可通过IDS和防火墙等方式检测到攻击者攻击手段的相关信息,例如攻击方式、攻击目标和攻击路径等.这些信息在防御者看来,是攻击者释放的信号,代表了攻击行为的某些本质特征.防御者可以利用相关信号来预测威胁,并进行防御策略安排和调整.为此,笔者采用信号博弈模型.信号博弈是最常用的不完全信息动态博弈模型,相比完全信息、静态博弈模型,信号博弈模型充分考虑了攻击者行为的动态性及其对防御者行为的影响,适用性较好,贴近信息安全攻防实际.

1 网络攻防信号博弈模型

在网络攻防信号博弈模型的构建中,将攻击者定义为信号发送者,防御者定义为信号接收者.防御者首先基于历史数据对攻击者的威胁类型形成先验信念,其次通过IDS、防火墙等防御手段在同攻击者对抗的过程中获取攻击者的信息(即攻击信号),攻击信号中既包含了攻击者的真实攻击信息,同时也包含了攻击者的欺骗攻击信息.然后基于攻击信号对攻击类型做出概率修正,形成对攻击者威胁类型的后验信念,最后利用后验信念对攻击者威胁类型进行可信预测,进而指导网络安全防御的实施.

定义1 网络攻防信号博弈模型(Network Attack-Defense Signaling Game Model,NAD-SGM)是一个七元组,其中

(1)N=(NA,ND),是信号博弈的参与者空间.由上述可知,在笔者所建立的模型中,攻击者NA为信号发送者,防御者ND为信号接收者.

(2)T=(TA,TD),是攻击者与防御者的类型空间.攻击者的类型是由攻击者所采取的攻击行动决定的,是攻击者的私人信息,防御者的类型是公共信息(即只有一个类型),则TA={t1,t2…,tn},表示攻击者的类型集合,TD={t},表示防御者的类型集合.

(3)M为攻击者的信号空间.其中,M≠Ø,M=(m1,m2,…,mn),信号空间中攻击信号的类型数量与攻击者的类型数量是对应的.攻击者释放的信号与自身的类型之间不存在确定性关系.

(4)B=(A,D),是攻击者与防御者的行动空间.A={A1,A2,…,Ag},D={D1,D2,…,Dh},表示攻击者与防御者的行动集合,攻击者与防御者都应有1种以上的行动,即g,h≥1.

(5)PA是防御者的先验信念集合.其中,PA≠Ø,PA=(p1,p2,…,pn),表示防御者对攻击者类型ti的初始判断.

(7)U=(UA,UD),是防御者和攻击者的收益函数集合.收益函数表示参与者从博弈中可以得到的收益水平,由所有参与者的策略共同决定,参与者不同的策略组合所得到的收益不同.

2 完美贝叶斯均衡求解

定义2 网络攻防信号博弈模型的完美贝叶斯均衡是策略组合(m*(t),d*(m))和后验信念的结合,满足:

(a)d*(m)

由于不完全信息动态博弈的均衡动态变化,求解过程相对静态博弈而言更加复杂.文中给出求解攻防信号博弈模型的完美贝叶斯均衡的过程和步骤描述.

算法过程描述如下:

(1)在防御者的每个信息集上建立一个后验信念推断P(t|m).

(2)求防御者推断依存的最优反应策略集.

(3)求攻击者推断依存的最优策略.

在博弈的第1阶段,类型为ti的攻击者,预期到防御者的最优反应行动,求m*(t)∈M,最大化自己的支付函数,即求解,可求得攻击者的推断依存的最优策略

(4)求网络攻防信号博弈模型的完美贝叶斯均衡.

利用(2)、(3)两步所得到的参与人推断依存的子博弈完美纳什均衡,求出满足贝叶斯法则的防御者关于攻击者类型的推断.如果P(t|m)与不冲突,则为网络攻防信号博弈模型的完美贝叶斯均衡.

3 网络安全威胁评估

攻防双方在网络安全博弈过程中,都希望能使自己的期望收益最大化.因此,博弈结果将会达到完美贝叶斯纳什均衡.攻击者没有积极性去改变自己的攻击行动,防御者亦不会去尝试改变自己的信号及防御行动,因为攻防双方偏离均衡而改变行动只会使自己的收益降低.所求解的完美贝叶斯均衡存在多种类型:

(1)混同均衡是指不同类型的攻击者选择相同的信号.这样的话,攻击者的选择没有任何信息量,防御者就不会修改先验概率.假设mj是均衡战略,那么

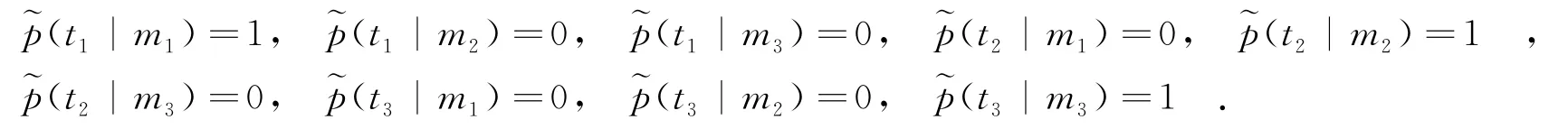

(2)分离均衡指不同类型的攻击者选择不同的信号.在分离均衡条件下,信号可以准确地反映攻击者的类型.那么,在这样的情况下,后验信念为

(3)准分离均衡指某些类型的防御者随机地选择信号,另一些类型的防御者选择特定的信号.假定类型t1的防御者随机地选择m1,m2或m3,类型t2和t3的防御者分别以1的概率选择m2和m3.若这个战略组合都是均衡战略组合,那么

在实际的网络场景中,防御者所采取的防御行动是确定的,不存在不确定性.假设防御者所采取的防御行动为D2,结合上述对攻击行为的预测及防御者的收益函数,可得到该博弈场景下,攻击者类型为i时,防御者面临威胁的期望为

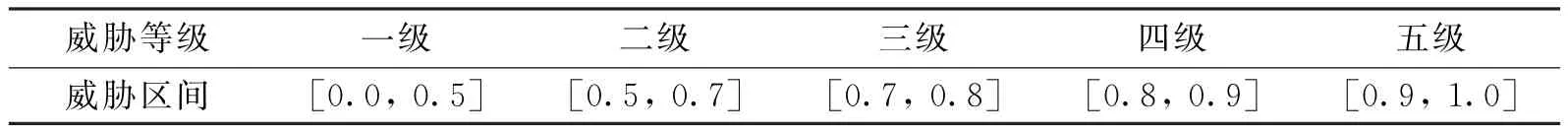

根据经典文献[1]中的威胁等级划分标准和计算方法可得到威胁等级TL,如表1所示.网络安全威胁评估算法受篇幅所限,故略.

表1 威胁等级划分标准

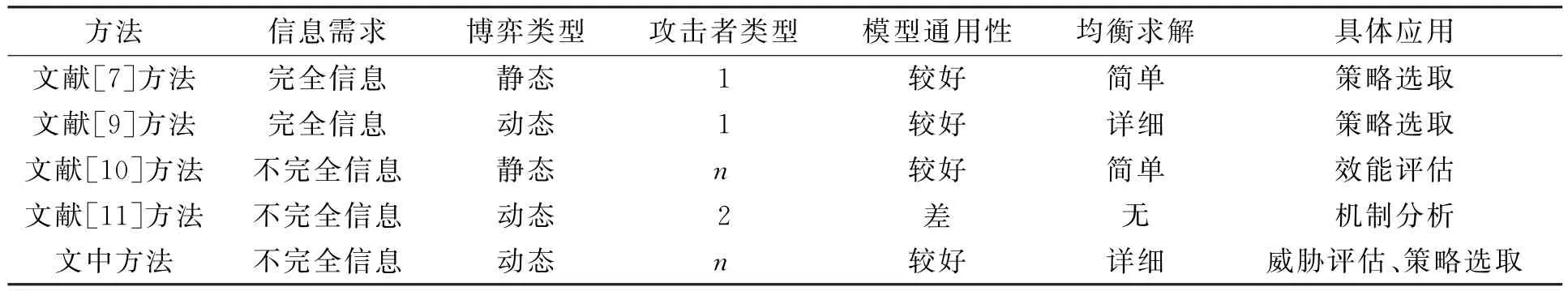

由于博弈模型之间的差异较大,无法通过一个实验来详细地分析不同博弈模型之间的好坏.因此,需要进行本节工作比较,通过信息需求、攻击者类型、防御者类型、时间复杂度等方面对博弈模型进行对比,以此来分析不同博弈模型的优劣.

将文中方法和其他文献方法进行比较,结果如表2所示.一方面,信号博弈作为不完全信息博弈模型,与完全信息博弈相比,其考虑了攻防双方不清楚对方信息的情况,更加贴近网络实际.另一方面,静态博弈要求攻击者和防御者同时做出选择,在实际攻防中,这一条件很难满足.信号博弈作为动态博弈模型,充分考虑了攻防双方的博弈顺序问题,更加符合实际要求.

表2 方法比较

若将信号博弈中攻击者的信号忽略,则此博弈退化为不完全信息静态博弈.不完全信息静态博弈模型中防御者对攻击者类型的判断是根据历史数据做出的先验判断,是预设的且不可更改的,可能与本次的博弈场景并不完全吻合,此时即使发现偏差也无法进行修正,往往影响评估结果的准确性.而在文中构建的网络攻防信号博弈模型中,根据攻击信号可以对攻击者类型先验判断进行修正,对攻击者类型形成更加准确的后验判断,可以提高评估结果的准确性.

模型的通用性是指模型中的类型集合和策略集合是否可以扩展至n,若可以,则说明模型的通用性较好;若不可以,则说明该模型仅适用于特殊情况,推广应用性较差.均衡求解是指文中是否给出博弈均衡的求解过程.与静态博弈相比,动态博弈的均衡动态变化,求解过程更加复杂,均衡求解过程给出较详细,而文献[11]未给出博弈均衡的求解过程,结果可重复性差.

4 应用实例与分析

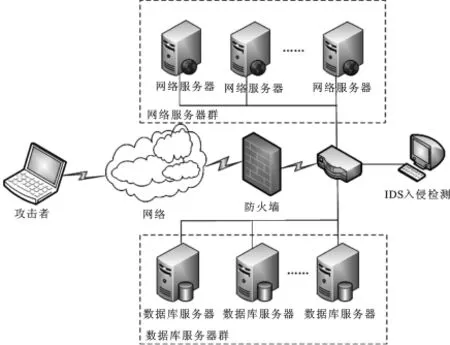

在前述的基础上,笔者部署了网络信息系统拓扑结构来模拟真实的网络环境,以实验的方法来验证文中所提出的基于网络攻防信号博弈模型及相关均衡求解方法的科学性和有效性.如图1所示,由一台网络服务器、一台文件服务器、一台数据库服务器和防火墙组成了网络信息系统拓扑结构.非本网络的主机受防火墙限制,其只能访问网络服务器和文件服务器,而数据库服务器可由系统内网络服务器、文件服务器进行访问.

图1 网络拓扑结构

攻击者拥有所使用主机的Root权限,攻击者以获取数据库服务器中存储的重要数据为目标,并以其具有主机Root权限为起点发起攻击.攻击者仅可以获得Access权限去访问邮件、文件服务器,但对数据库服务器无法访问.但是对于数据库的访问权限,攻击者可以根据弱点间存在的相互依赖关系,利用一系列的原子攻击手段来获得.文献[13]给出了攻击者的原子攻击信息.

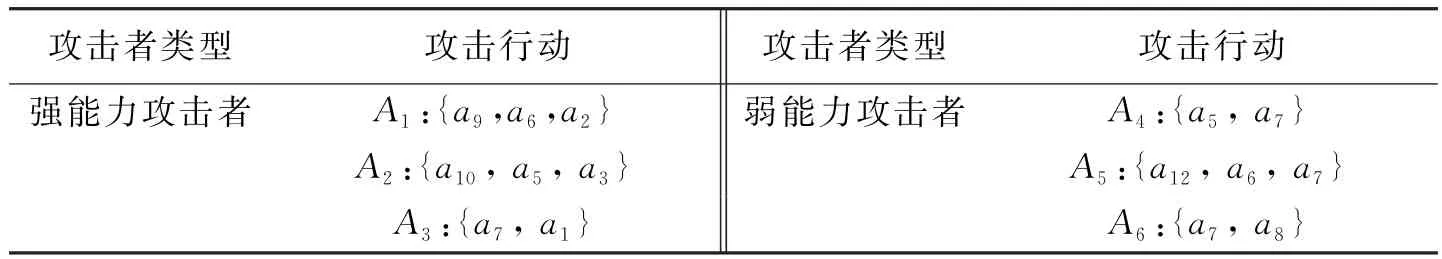

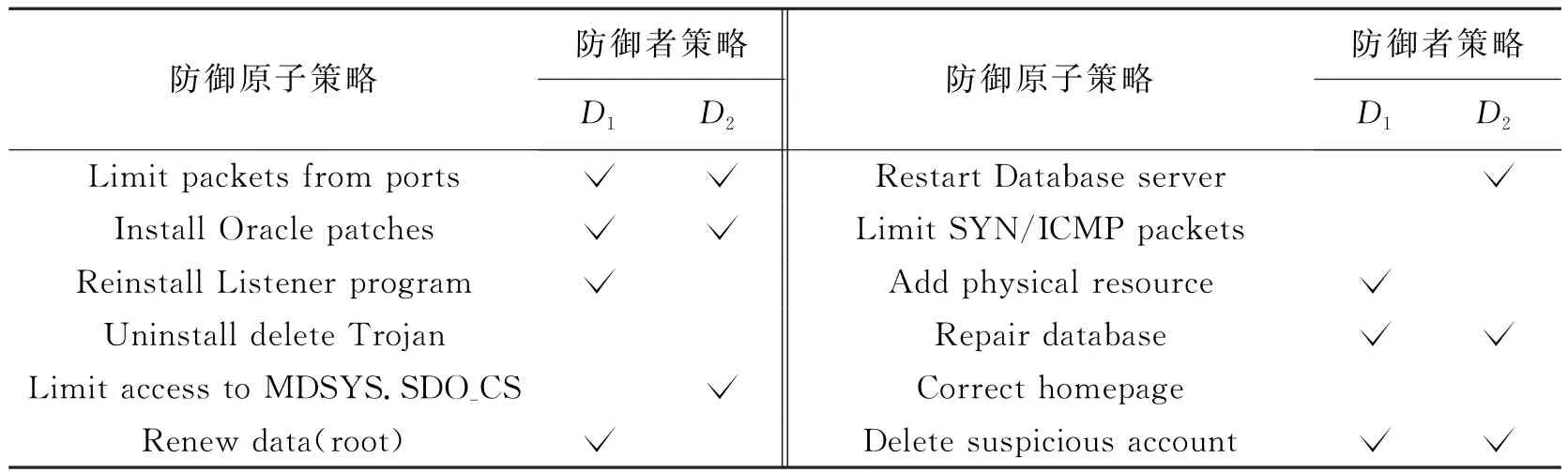

为简洁说明文中模型、均衡求解及威胁评估的有效性,实验中假设攻击者有强能力攻击者、弱能力攻击者两个类型.参考麻省理工学院(Massachusetts Institute of Technology,MIT)林肯实验室攻防分类,对网络拓扑进行分析可得到攻击者可采取的各类攻击策略.不同类型的攻击者采取的攻击策略不同,表3给出了不同类型的攻击者所采取的行动.防御者选取的防御行动常常是各项防御措施的集合.经过对成本、影响及专家建议等方面的考虑,可得到供选取的防御行动集合.为简洁说明问题,文中选取其中两个防御策略来进行实例分析,如表4所示(表中“”表示选中).

表3 不同类型攻击者采取的攻击行动

表4 防御者行动集合

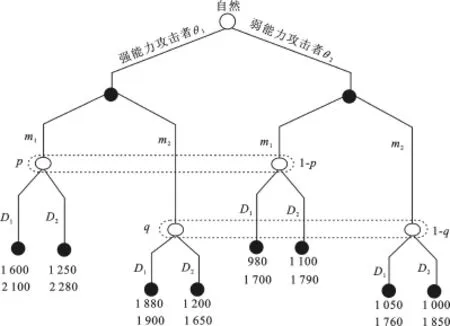

通过文献[7]中的收益量化方法来计算攻击者和防御者策略的收益,可得到网络博弈树如图2所示.

经过博弈分析,可得p*=0.6,q*=0.4.

攻击者类型为强能力攻击者

图2 网络攻防信号博弈树

同理,可得攻击者类型为弱能力攻击者时的情况.

由此可得到网络攻防信号博弈模型的完美贝叶斯均衡的情况如下:

(1)当p>p*,q>q*时,攻击者的类型为强能力攻击者t1,防御者收集到的攻击者信号为m1,防御者采用防御策略D1;攻击者的类型为低防御等级t2,防御者收集到的攻击者信号为m1,防御者采用防御策略D1.此时攻击者采用混同策略,此情况下的完美贝叶斯均衡为[(m1,m1)→(D2,D2),p=θ,q>q*],记为PE1.

同理,

(2)当p>p*,q

(3)当p

(4)当p

由于(θ1,θ2)=(0.4,0.6),θ1

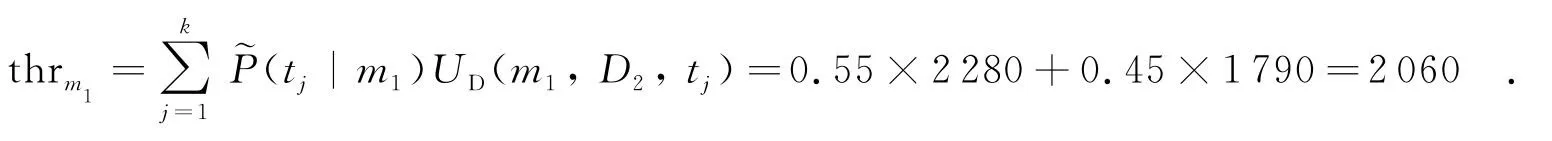

在实际的网络场景中,防御者所采取的防御行动是确定的,不存在不确定性.假设防御者所采取的防御行动为D2,当防御者收集到关于攻击者的信号为m1时,防御者此时所面临的威胁为

同理,当防御者收集到关于攻击者的信号为m2时,防御者此时所面临的威胁为1 810.

根据经典文献[1]中的威胁等级划分标准和计算方法,可知当防御者收集到攻击者信号为m1时,面临的威胁等级为五级;而当防御者收集到攻击者信号为m2时,面临的威胁等级为三级.

5 结束语

传统威胁评估方法仅从自身出发,静态地对系统面临的威胁进行评估,评估结果较片面.为此,文中提出了网络攻防信号博弈模型,从防御者角度将其攻击者划分为多种类型,并将防御者根据收集到的攻击者信号修改其后验信念的过程形式化表示.然后,给出了信号博弈的均衡求解过程,并通过对网络博弈模型的详细博弈分析,根据防御者修正的后验信念对防御者面临的威胁进行评估.最后,通过一个网络实例对文中提出模型和方法进行了验证.实验证明,文中所提出的模型和方法是有效和可行的.

[1]ROESCH M.Snort-Lightweight Intrusion Detection for Networks[C]//Proceedings of the 13th System Administration Conference and Exhibition.Berkeley:USENIX,1999:229-238.

[2]杨宏宇,江华.基于攻击图的多Agent网络安全风险评估模型[J].计算机科学,2013,40(2):148-152. YANG Hongyu,JIANG Hua.Multi-agents Network Security Risk Evaluation Model Based on Attack Graph Assocation [J].Computer Science,2013,40(2):148-152.

[3]谢丽霞,仇晓锐,李学菲.基于攻击图模型的网络安全风险评估研究[J].微电子学与计算机,2014,31(7):77-83. XIE Lixia,QIU Xiaorui,LI Xuefei.Research on Network Security Risk Assessment Based on Attack Graph Model[J]. Microelectronics and Computer,2014,31(7):77-83.

[4]张永铮,方滨兴,迟悦.用于评估网络信息系统的风险传播模型[J].软件学报,2007,18(1):137-145. ZHANG Yongzheng,FANG Bingxing,CHI Yue.Risk Propagation Model for Assessing Network Information Systems [J].Journal of Software,2007,18(1):137-145.

[5]FALLAH M S.A Puzzle-based Defense Strategy Against Flooding Attacks Using Game Theory[J].Dependable and Secure Computing,2010,7(1):5-19.

[6]LYE K,WING J.Game Strategies in Network Security[J].International Journal of Information Security,2005,4(1/ 2):71-82.

[7]姜伟,方滨兴,田志宏,等.基于攻防博弈模型的网络安全测评和最优主动防御[J].计算机学报,2009,32(4): 817-825. JIANG Wei,FANG Bingxing,TIAN Zhihong,et al.Research on Defense Strategies Selection Based on Attack-Defense Stochastic Game Model[J].Chinese Journal of Computers,2009,32(4):817-825.

[8]WHITE J,PARK J S,KAMHOUA C A,et al.Game Theoretic Attack Analysis in Online Social Network(OSN) Services[C]//IEEE/ACM International Conference on Social Networks Analysis and Mining.New York:ACM,2013: 1012-1019.

[9]林旺群,王慧,刘佳宏,等.基于非合作动态博弈的网络安全主动防御技术研究[J].计算机研究与发展,2011,48(2): 306-316. LIN Wangqun,WANG Hui,LIU Jiahong,et al.Research on Active Defense Technology in Network Security Based on Non-cooperative Dynamic Game Theory[J].Journal of Computer Research and Development,2011,48(2):306-316.

[10]刘玉岭,冯登国,吴力辉,等.基于静态贝叶斯博弈的蠕虫攻防策略绩效评估[J].软件学报,2012,23(3):712-723. LIU Yuling,FENG Dengguo,WU Lihui,et al.Performance Evaluation of Worm Attack and Defense Strategies Based on Static Bayesian Game[J].Journal of Software,2012,23(3):712-723.

[11]GAO X,ZHU Y F.DDoS Defense Menchanism Analysis Based on Signaling Game Model[C]//Proceedings of the 5th Interantional Conference on Intelligent Human-Machine Systems and Cybernetics.Washington:IEEE Computer Society,2013:414-417.

[12]BABAR S D,PRASAD N R,PRASAD R.Game Theoretic Modelling of WSN Jamming Attack and Detection Mechanism[C]//Proceedings of the 16th International Symposium on Wireless Personal Multimedia Communications. Washington:IEEE Computer Society,2013:1-5.

[13]KAYODE A B,BABATUNDE I G,ISRAEL H D,et al.DGM Approach to Network Attacker and Defender Strategies [C]//Proceedings of the 8th International Conference for Digital Object Internet Technology and Secured Transactions. Washington:IEEE Computer Society,2013:313-320.

(编辑:李恩科)

Network security threat assessment based on the signaling game

ZH ANG Hengwei,YU Dingkun,H AN Jihong,WANG Jindong,KOU Guang

(Institute of Cipher Engineering,PLA Information Engineering Univ.,Zhengzhou 450001,China)

Nowadays,researches on network security defense based on game theory mostly use completed information or static game theory to establish the attack-defense model.In order to perform security threat assessment in a closer way to the practical situation in a network,this paper proposes a network attackdefense game model based on the signaling game,which is modeled in a dynamic and uncompleted way. After putting forward the solving process of the perfect Bayesian equilibrium of the signaling game,this paper analyzes all kinds of equilibriums existing in the game.Taking the posterior belief as the defender’s prediction of the attacker’s type,this paper puts forward the assessment algorithm for the network security threat based on the model above,predicts the security threat the defender is facing,and provides the security threat grade for the evaluator.Finally,the feasibility and validity of the model and the method proposed by this paper are testified through the analysis of a network example.

signaling game;dynamic;uncompleted information;threat assessment;perfect Bayesian equilibrium

TP309

A

1001-2400(2016)03-0137-07

10.3969/j.issn.1001-2400.2016.03.024

2015-01-20

时间:2015-07-27

国家自然科学基金资助项目(61303074,61309013);国家重点基础研究发展计划(“973”计划)资助项目(2012CB315900)

张恒巍(1978-),男,解放军信息工程大学博士研究生,E-mail:zhw11qd@126.com.

http://www.cnki.net/kcms/detail/61.1076.TN.20150727.1952.024.html