基于分块的DCT域和DWT域的双水印算法改进

2016-11-25杨剑朱莉

杨剑,朱莉

(上海交通大学 电子信息与电气工程学院,上海200240)

基于分块的DCT域和DWT域的双水印算法改进

杨剑,朱莉

(上海交通大学 电子信息与电气工程学院,上海200240)

单水印算法在图像保护中功能较为单一,文中提出了一种基于分块的离散余弦变换DCT和离散小波变换DWT相结合的双水印算法。小波域水印算法基于人类视觉特性HVS对图像进行分解,具有较好的鲁棒性,可作为图像版权保护;基于分块的离散余弦变换水印算法鲁棒性较差但可块定位,可用于图像完整性认定。同时,设计嵌入模型时论证了两种水印的嵌入顺序,使后嵌入的dct域水印不会对先嵌入的dwt域水印形成攻击。经攻击测试,该算法DCT域水印可较好的反映出图像被篡改情况;同时DWT域水印对恶意攻击有较好的抵抗力,能作为版权保护的有效手段。

双水印;离散余弦变换;分块;离散小波变换;鲁棒性;人类视觉系统

数字水印技术是一种保护数字产品的科学技术方式,尤其在当今数字信息产品急速发展传播的信息时代,如何保护数字信息产品的版权成为一个迫切的难题。传统的数据保护方法已不适用,因此急需一种新型的安全可靠的方式在保护信息版权[1]。数字水印的基本原理是通过某种算法将某一种特定的标识加入到数字信息中,并通过反推这种算法来提取水印,从而辨别数字产品的真伪。

文中主要研究的是结合基于分块的DCT域水印鲁棒性较差但可块定位的特点和DWT域水印鲁棒性[2]较好抗攻击能力较强的特点,设计出一种全新的双水印方案。首先在对宿主图像进行三级小波分解的基础上,在第三层逼近子图上嵌入一定强度的置乱后鲁棒性水印,图像重构后进行分块,在DCT域上嵌入比特数较少的用于完整性认定的脆弱性水印,经攻击测试,两种水印对一般无意干扰具有一定的抵抗力,在遭受恶意攻击时,DCT域水印可反映出攻击情况,DWT域水印则可有效的抵抗攻击,具有较好的鲁棒性。该算法实现较为简单,可有效应用于图像版权保护和完整性认定。

1 DWT域数字水印技术

1.1 小波理论

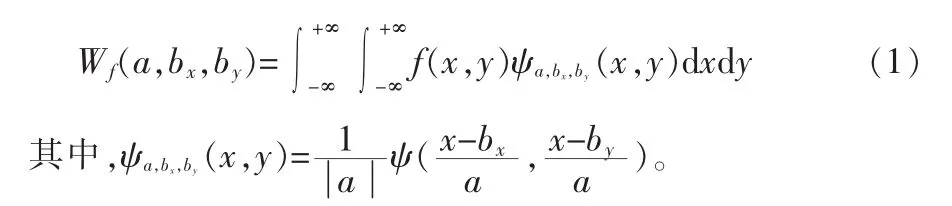

若ψ(x,y)是一个二维基本小波,f(x,y)为二维函数,则其的连续小波变换为[3]

由于计算机处理的是离散信号,因此本文对连续小波变换的尺度参数a和平移参数b进行离散化。

离散化小波变换系数则表示为

其重构公式为

C是一个常值,与处理信号无关,为了使得图像重构[5]时能尽量恢复原样,应保证小波函数 ψj,k(t)和小波系数 Cj,k一定的密度,因此,拉伸系数a0和平移系数b0应该尽可能选择比较小的值。

1.2 多分辨率分析与Mallat算法

多分辨率分析理论[6]可大概描述为在L2(R)函数空间中,f函数可用一系列子函数来逼近,每一个子函数均是原函数f的近似版本,且会越来越逼近原函数。由多分辨率分析进一步发展的Mallat算法将水印算法从理论变成可实际应用的技术。

运用基于Mallat算法对的Lena宿主图像[7]进行小波分解,第一层分解为4个部分:低频分量LL1、水平分量HL1、垂直分量HL1、高频分量HH1,其中,低频分量LL1描述宿主图像的主要信息,其他3个分量描述宿主图像的细节部分,第二层小波分解中,对第一层分解的低频子图LL1进行分解,同样分解出4部分:低频分量LL2、水平分量HL2、垂直分量LH2、高频分量HH2,以此类推,如图1所示。

图1 Lena图像三级分解的子图

图2[8]给出了对应于图1的三级小波分解后的实际的Lena图像。

由图2再根据HVS原理分析可知,图像的绝大部分能量都集中于第三层小波分解的高频逼近子图上,在该位置嵌入经预处理后的水印信息可保证较好的鲁棒性。

1.3 DCT域数字水印技术

二维有限离散序列x(i,k),0≤i≤M-1,0≤k≤N-1,用x= {xi,k}M×N表示。

X的二维离散余弦变换定义为:

图2 Lena图像三级分解示意图

式中au,v为

二维离散余弦变换可将自然图像的主要信息集中在低频子图上,引起的图像块效应较小。基于分块的DCT水印算法是将图像分为8×8子块,然后对每一个子块进行DCT变换。定义如下:

基于DCT域水印算法不可知性较好,但鲁棒性较差。可作为脆弱性水印对图像进行完整性认定。

2 双水印嵌入算法与攻击实验

2.1 嵌入顺序

在Lena宿主图像中嵌入双重水印,首先需确定嵌入顺序问题。DCT域嵌入水印算法鲁棒性较差,对图像改动非常敏感,而DWT域嵌入水印鲁棒性较好,对于常规的几类攻击具有较好的抵抗力,因此本文采用先对宿主图像进行小波分解,嵌入DWT域水印,然后对已嵌入DWT域水印的图像进行分块DCT变换,在子块上嵌入DCT水印信息,这样,由于先嵌入的DWT域水印有较好的鲁棒性,后嵌入的DCT域水印不会对DWT域水印形成攻击。

2.2 嵌入算法

文中采用的原始图像是256*256的Lena图像,而水印则是采用32*32标识为“印”的图像。算法流程如下:

1)文中采用32*32大小的二值图像作为水印原始信息,出于对水印系统安全性和鲁棒性的考虑,在嵌入之前,应先对水印信息进行置乱,这样可以加强水印信息的安全性,也为了降低水印像素彼此之间的相关性。产生的置乱次数可以作为提取水印的密钥。置乱的方法有很多种,文中采取一种简单有效的置乱方法——Arnold置乱,这种算法具有周期性,且大幅减少了计算量。

2)为了降低原始图像像素之间的相关性,并提高水印的不可感知性和鲁棒性,文中要对原始图像进行小波分解。然后出于对水印不可感知性和鲁棒性的综合考虑,将选取HH3作为水印的嵌入位置。嵌入公式为:

其中,XI(i,j)是嵌入水印图像的小波系数,X(i,j)是原始图像的小波系数,WI(i,j)为置乱后的水印图像的小波系数,aw是水印嵌入的强度。

3)将已嵌入DWT域水印的图像分成32×32个8×8的块,并对每一个子块进行DCT变换。

4)嵌入DCT域水印。

dct水印嵌入公式如下

其中,i为水印嵌入坐标,j为dct水印的像素定位 (av为加权系数),BLOCK(i)为带dwt水印图像子块,WBLOCK(i)为dct水印的子块。

设计嵌入模型为:

图3 水印嵌入算法

2.3 攻击测试

根据嵌入模型和公式,编写MATLAB程序,运行程序得到仿真结果如下。

图4 未受攻击带水印图像和直接提取水印

由图4可看出,嵌入水印后的带水印图像只有局部出现噪点,这是由于dwt域水印算法中水印嵌入强度较大的缘故,其目的也是为了保证dwt水印的鲁棒性,未受任何攻击时,提取出的水印清晰可辨,以此为基础进行下一步的攻击测试。

图5 白噪声攻击后图像和提取水印

由图5可看到,经白噪声攻击后,带水印图像出现了明显的噪点,这主要是因采用了10倍强度的随机噪声进行图像攻击,从提取出的水印可看到dct域嵌入的水印遭到破坏,而dwt域嵌入的水印则具有较好的鲁棒性。

图6 高斯低通滤波攻击后图像和提取水印

中值滤波攻击是一种常见的图像攻击,由图6可看到经中值滤波攻击后图像的干扰情况要优于白噪声攻击,从提取出的水印看,dct域水印显示出图像遭到强烈的攻击,而dwt域水印依然具有较强的鲁棒性。

图7 剪切攻击后图像和提取水印

剪去带水印图像左上角1/4后提取水印,dct域水印清晰的反映了原图像遭受的攻击,同时提取出的dwt域水印依然可以辨识,因此,该鲁棒性水印对剪切攻击依然具有较好的抵抗力。

2.4 算法评价

对水印算法不可感知性量化分析主要依靠峰值信噪比PSNR,对水印算法鲁棒性量化分析主要依靠归一化系数NC。

峰值信噪比表现的是嵌入水印后图像与原图像视觉差别的量化分析系数,其公式为:

WI(i,j)和W(i,j)分别是嵌入水印后图像和原图像像素信息,M和N为宿主图像和水印图像的尺寸。PSNR值越大,不可见性越好。

归一化系数主要表现的是经攻击后提取出的水印图像和原图像的相似程度的量化分析,其公式为:

其中I′(i,j)是经攻击后提取出的水印,I(i,j)是原始水印,N为水印图像的尺寸。

由于文中主要讨论的是dct域嵌入水印反映图像被攻击情况和dwt域水印的鲁棒性,所以在此对几类攻击后提取的水印图像与原始水印信息比对,求出其相似系数NC。

由表1可看出,Dct域嵌入水印对图像恶意攻击较为敏感,其水印NC比对值明显偏小;而Dwt域嵌入水印NC比对值较接近1,对恶意图像攻击具有较好的抵抗力,具有较好的鲁棒性。

表1 各类攻击后提取水印NC系数

3 实验结果分析

文中主要在分析小波变换原理的基础上,应用三级小波变换对256*256的Lena宿主图像进行分解,然后在综合考虑嵌入水印对宿主图像的影响(不可知性)和水印的强健性(鲁棒性)以及水印嵌入强度的实验分析的基础上,在第三层小波分解的对角线高频子带HH3上嵌入Arnold置乱后的32*32的图像标识为“印”的二值图像水印;然后对带dwt水印的图像进行分块,并对每一个子块进行DCT变换,在高频系数子块上嵌入另一个水印,形成双水印方案。

经实验分析,脆弱性水印(dct域嵌入水印)鲁棒性较差,但可清晰反映图像是否被攻击,并可反映部分攻击的具体位置;鲁棒性水印(dwt域嵌入水印)对白噪声、中值滤波、剪切等几类常见攻击具有较好的抵抗力。

经实验证明,该设计算法实现较为简单,可用于数字图像产品的版权保护和完整性认定,具有较好的实用性。

4 结束语

信息时代高速发展,对数字产品的产权保护和完整性认定是一个重要问题。本文提出的基于分块离散余弦变换和离散小波变换的双水印算法可以较好的解决这个问题。DCT域嵌入水印较为脆弱,对一般无意干扰具有一定的抵抗力,但对图像恶意篡改较为敏感,可作为图像是否被恶意攻击的标识;而DWT域算法基于人类视觉系统,在宿主图像能量集中的高层分解子带嵌入水印,对几类常见的攻击都具有较好的抵抗力,具有较好的鲁棒性,可作为图像版权保护的有力手段。

[1]姜军,王朝霞,卓嘎,等.一种基于曲波变换的数字水印算法[J].电子科技,2013,26(3):143-146,150.

[2]宋雪松.基于离散小波变换的数字水印技术[D].长春:长春理工大学,2008.

[3]刘涛,肖汉.基于小波变换的图像自适应数字水印算法研究[J].计算机应用研究,2010,27(3):1058-1060.

[4]刘轶群,张建奇,王晓蕊,等.基于集成成像的三维空间数字水印新技术[J].电子科技,2015,26(5):1-4.

[5]傅德胜,黄伟.基于小波变换的数字水印及Matlab实现[J].计算机工程与设计,2008,29(4):1004-1006.

[6]汪太月.基于变换域的数字图像水印算法研究[D].武汉:中国地质大学,2013.

[7]钮心忻,杨义先.基于小波变换的数字水印隐藏与检测算法[J].计算机学报,2000,23(1):21-27.

[8]段晓明,杨家明,金宁.基于图像置乱和小波变换的数字水印算法[J].微计算机信息,2007(21):38-39.

Dual watermarking algorithm based on DCT domain and DWT domain chunked improvement

YANG Jian,ZHU Li

(School of Electronic Information and Electrical Engineering,Shanghai Jiao Tong University,Shanghai 200240,China)

Single watermarking algorithm in image protection function is single,dual watermarking algorithm proposed in this paper DCT discrete cosine transform and discrete wavelet transform DWT based on a combination of sub-blocks.Wavelet domain watermarking algorithm based on human vision system HVS image decomposition,have robust,can be used as image copyright protection;block-based discrete cosine transform watermarking algorithm less robust but block positioning can be used to image integrity finds.After the attack to test the algorithm DCT domain watermarking can resist interference in general,integrity authentication of digital images,and when subjected to malicious attacks may reflect the image is tampering;and DWT domain watermark has good resistance to malicious attacks.

dual watermark;DCT;block;DWT;rubustness;HVS

TP317.4

A

1674-6236(2016)18-0145-04

2015-09-02 稿件编号:201509009

杨 剑(1991—),男,江西九江人,硕士研究生。研究方向:电机设计。