基于内网行为分析的未知攻击检测模型

2016-09-23俞艺涵付钰吴晓平

俞艺涵,付钰,吴晓平

(海军工程大学信息安全系,湖北 武汉 430033)

基于内网行为分析的未知攻击检测模型

俞艺涵,付钰,吴晓平

(海军工程大学信息安全系,湖北 武汉 430033)

日益增多的未知攻击手段对内网造成安全威胁,提出了一种基于内网行为分析的未知攻击手段检测模型。借助对内网信息资源充分可知的优势,首先,收集内网信息资源资料;然后,分析内网信息节点的行为异常风险要素;最后,以信息节点与信息资源获取路径为要素构建检测有向图模型。通过验证,该模型可以达到预期的检测效果。

内网行为;未知攻击;有向图;检测模型

1 引言

内网的安全性一直被人们广泛关注,现有的内网安全防御技术在日益复杂多样的网络攻击手段面前,显现出不能全方位以及长时间跨度内保证内网安全的情况。近年来,发生的许多信息安全事件都是与内部网络相关的,特别是日益猖獗的APT(advanced persistent threat)攻击[1,2],往往是针对一些蕴含信息价值高的内网实施的。

对已知网络攻击手段的检测技术相对成熟,现阶段急需解决的是如何对那些未知的攻击手段进行入侵检测[3,4]。通过分析发现,任何对于内网的攻击,在实施的过程中,难免都会引起内网中网络行为特征的一些变化,这些变

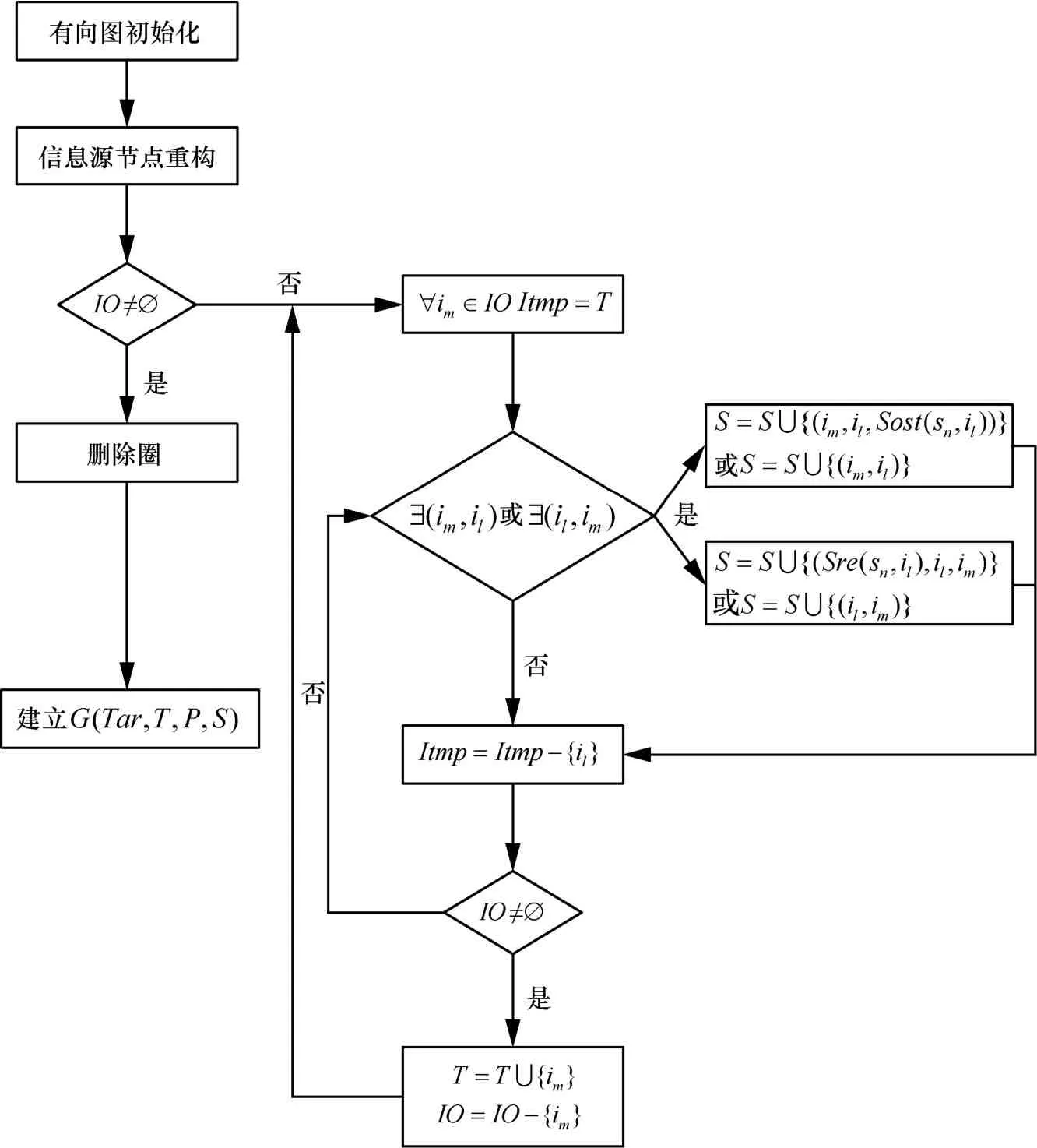

图1 未知攻击有向图模型建立流程

4 未知攻击检测模型原理性验证

5)建立入侵检测有向图

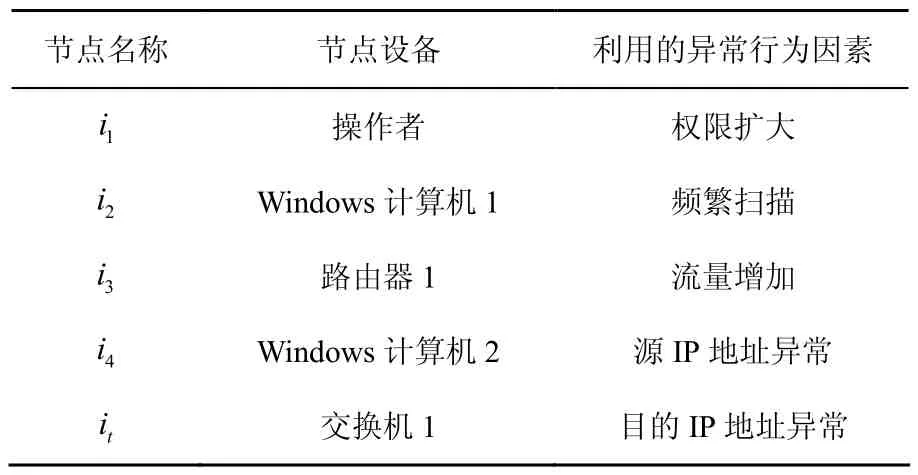

为了对模型进行原理性验证,本文在实验室安全内网环境中模拟一种未知的网络攻击手段对内网进行攻击的过程。为了仿真体现出网络攻击手段的未知性,本文着重设置了几个信息节点的异常风险因素,来模拟未知攻击手段造成的内网网络中的异常。相关系统环境设置如表1所示。

表1 模拟环境设置

根据未知攻击检测有向图建立的过程可知,该验证环境中最长的信息资源获取路径为所仿真的情况为内网操作者由于操作失误,使操作权限扩大,被Windows计算机1利用、进行频繁扫描,使通过路由器1流量增加;Windows计算机2通过修改源IP地址获取相关信息并由交换机1传出。

若在未知攻击检测的过程中,设置异常参数为 2,则其信息资源获取路径分别为和,4条路径的相关性为0,与)的匹配程度也很低,很难判断内网是否遭受了未知攻击;如果设置异常参数为 5,可以得到一条完整的信息资源获取路径与)匹配,可以判定内网遭受了网络攻击。

可以看出,未知攻击检测有向图模型可以通过网络中异常行为来判断是否遭受网络攻击,并不需要事先知道攻击的方式,对于未知攻击检测是有效的。有向图模型对未知攻击检测的一个关键性因素为在获取内网异常特征时的异常参数设置,异常参数设置越大,其对入侵检测的准确性越高,但是其检测过程中的匹配开销也越大[6,7];另一方面,内网信息节点中可利用进行信息资源获取的异常风险因素越多,检测时的信息资源获取路径构建就越复杂,检测的效果将降低。

由以上分析可知,利用基于内网行为分析的未知攻击检测有向图模型进行内网未知攻击检测分析的有效性和检测开销与检测时的异常参数成正比,与信息节点异常风险因素成反比。

5 结束语

针对日益增多的未知网络攻击手段,本文通过分析当前内网安全防护需求,以及整合内网在应对网络攻击时所拥有的资源,提出了一种基于内网行为分析的未知攻击检测有向图模型。经过原理性验证,该模型能够满足内网入侵检测需求,

达到了预期效果。然而,在网络攻击手段越来越复杂,越来越多样的今天,内网的信息安全防护不可能仅仅依靠单一的技术,本文所提的应对未知攻击的入侵检测模型可作为入侵检测的一个方面,为后续研究起抛砖引玉的作用。

[1]CHEN P, DESMET L, HUYGENS C. A study on advanced persistent threats[M]// Communications and Multimedia Security. Berlin Heidelberg:Springer, 2014:63-72.

[2]付钰, 李洪成, 吴晓平, 等. 基于大数据分析的APT攻击检测研究综述[J]. 通信学报, 2015, 36(11): 1-14. FU Y, LI H C, WU X P, et al. Detecting APT attacks:a survey from the perspective of big data analysis[J]. Journal on Communications,2015, 36(11):1-14.

[3]NIKOS V, DIMITRI G. The big four—what we did wrong in advanced persistent threat detection [C]// International Conference on Availability, Reliability and Security. c2013:248-254.

[4]YANG G M Z, TIAN Z H,DUAN W L. The prevent of advanced persistent threat[J]. Journal of Chemical and Pharmaceutical Research, 2015, 6(1): 572-576.

[5]杨文君. 基于有向图的数据流模式发现算法研究[D]. 秦皇岛:燕山大学, 2014. YANG W J. Research on data stream pattern discovery algorithm based on directed graph[D]. Qinhuangdao: Yanshan University, 2014.

[6]杨蕊. 基于定量知识的分层有向图故障诊断方法及其应用[D].太原: 太原理工大学, 2014. YANG R. Fault diagnosis method based on hierarchical directed graph with quantitative knowledge and its application[D]. Taiyuan:Taiyuan Institute of Technology, 2014.

[7]高东,许欣,马昕, 等. 基于符号有向图与趋势分析的故障诊断框架[J]. 计算机工程与应用, 2014(13):6-9. GAO D,XU X,MA X, et al. Fault diagnosis framework based on sign directed graph and trend analysis[J].Computer Engineering and Applications, 2014(13):6-9.

Unknown attack detection model based on network behavior analysis

YU Yi-han, FU Yu, WU Xiao-ping

(Department of Information Security, Naval University of Engineering, Wuhan 430033, China)

As for the intranet security threats of the increasing number of unknown attacks,an unknown attack detection model based on network behavior analysis was proposed. With the help of the information resources within the intranet, firstly, the information resources of the intranet were collected, then the risk factors of abnormal behavior of the internet information node were analyzed, finally, the information node and the information resources acquisition path as the key element were used to construct the detection model of the directed graph. By verifying, the model can achieve the desired detection results.

intranet behavior, unknown attacks, directed graph, detection model

TP309.7

A

10.11959/j.issn.2096-109x.2016.00058

2016-03-04;

2016-04-17。通信作者:俞艺涵,chenyike1992@163.com

国家自然科学基金资助项目(No.61100042);湖北省自然科学基金资助项目(No.2015CFC867);信息保障技术国防重点实验室基金资助项目(No.KJ-13-111)

Foundation Items: The National Natural Science Foundation of China (No.61100042), The Natural Science Foundation of Hubei Province (No.2015CFC867), The National Defense Key Laboratory of Information Security Technology (No.KJ-13-111)

对于信息资源获取路径S中的某一条路径?如果不存在信息资源节点?,则如果存在?满足即信息资源获取路径?存在圈,则?

俞艺涵(1992-),男,浙江金华人,海军工程大学硕士生,主要研究方向为信息系统安全。

付钰(1982-),女,湖北武汉人,博士,海军工程大学副教授,主要研究方向为信息安全风险评估。

吴晓平(1961-),男,山西新绛人,博士,海军工程大学教授,主要研究方向为系统分析与决策。