安全的服务器辅助验证代理重签名方案

2015-12-02李海芸

李海芸

(天水师范学院 电子信息与电气工程学院,甘肃 天水 741001)

安全的服务器辅助验证代理重签名方案

李海芸

(天水师范学院 电子信息与电气工程学院,甘肃 天水 741001)

大多数代理重签名方案需要复杂的双线性对运算,无法适用于计算能力较弱的低端计算设备。为了提高签名验证算法的计算性能,提出了一个可证明安全的双向服务器辅助验证代理重签名方案,能有效抵抗合谋攻击和选择消息攻击。分析结果表明,新方案减少了复杂的双线性对运算,提高了签名验证速度,在效率上优于同类代理重签名方案。

服务器辅助验证签名;代理重签名;双线性对;合谋攻击

引言

代理重签名能实现数字签名的转换,[1]在云存储、电子政务文件传输系统、数字版权管理系统等方面有广泛的应用前景。[2-3]Blaze等人[1]在1998年的欧密会上首次提出了代理重签名的概念。2005年Ateniese等人[4]提出了一个可证安全的双向多用代理重签名方案(下文简称Sbi方案)和两个单用单向的代理重签名方案。2007年Shao等人[5]构造了第一个标准模型下安全的代理重签名方案和一个基于身份的代理重签名方案-Sid-mb方案。Libert等人[6]设计了一个标准模型下安全的单向多用代理重签名方案;然而,该签名方案的重签名验证开销随着签名层数的增加呈线性增长。目前大部分代理重签名方案[7-9]的签名验证算法需要复杂的双线性对运算,无法适用于计算能力较弱的低端计算设备。Wang等人[10]提出两个单向的服务器辅助验证代理重签名方案,但无法抵抗服务器和非法代理者的合谋攻击。[11]为了克服这些安全缺陷,结合服务器辅助验证签名和代理重签名的安全特性,本文基于Sbi方案[4]构造了一个具有短签名长度的双向服务器辅助验证代理重签名方案。新方案将签名验证的大部分计算任务转移给一个计算能力很强的服务器执行,验证者以较小的计算代价完成签名的验证,提高了签名的验证速度,大大降低了验证者的计算量,并证明了新方案能有效抵抗合谋攻击和存在性不可伪造攻击。

1 预备知识

1.1双线性映射

假设G1和G2是两个阶为素数p的循环群,g是G1的生成元,e:G1×G1→G2是满足以下条件的双线性映射。[5]

(3)可计算性:有一个多项式时间的算法计算e(g1,g2),其中g1,g2∈G1.

1.2服务器辅助验证代理重签名的形式化定义

服务器辅助验证代理重签名由两部分组成:一个普通的代理重签名和一个服务器辅助验证协议。[12]设 SAVPRS=(Setup,KeyGen,ReKey,Sign,ReSign, Verify,SAV-Setup,SAV-Verify)是一个服务器辅助验证代理重签名方案,具体定义如下:

(1)Setup(1η)→cp:给定一个安全参数η,系统参数生成算法输出系统参数cp.

(2)KeyGen(cp)→(pk,sk):给定系统参数cp,密钥生成算法输出一个公钥/私钥对(pk,sk).

(3)ReKey(pkA,skA,pkB,skB):给定一个受托者和一个委托者的公私钥对(pkA,skA)和(pkB,skB),重签名密钥生成算法输出一个半可信代理者的重签名密钥rkA→B,其中skA是可选的。

(4)Sign(m,sk):给定一个消息m和一个私钥sk,签名生成算法输出一个对应于公钥pk的消息m的签名σ.

(5)ReSign(rkA→B,m,pkA,σA):给定重签名密钥rkA→B,消息m在受托者公钥 pkA下的签名σA,如果Verify(pkA,m,σA)=0,输出⊥;否则,重签名生成算法生成一个对应于委托者公钥pkB的重签名σB.

(6)Verify(m,pk,σ):给定消息m在公钥pk下的签名σ,如果σ是合法签名,签名验证算法输出1;否则如果σ是一个非法签名,输出0.

(7)SAV-Setup(cp):输入系统参数cp,服务器辅助验证参数生成算法输出一个字符串VString.

(8)SAV-Verify(VString,m,pk,σ):给定验证者的秘密字符串VString,消息m在公钥pk下的签名σ,如果服务器让验证者确信σ是一个有效签名,服务器辅助验证协议输出1;否则,该协议输出0.服务器辅助验证协议实际上是服务器和验证者之间的一个交互协议,验证者拥有较弱的计算能力,不能单独完成整个签名的验证过程,通过执行SAV-Verify协议,借助服务器来辅助验证。

定义1令Φ-Verify和Φ-SAV-Verify分别表示验证者在Verify算法和SAV-Verify算法中的计算量,如果Φ-SAV-Verify<Φ-Verify,则称SAVPRS方案是节约计算的。[10,12]

定义2如果一个代理重签名方案PRS在自适应选择消息攻击下是存在不可伪造的,相应的服务器辅助验证代理重签名方案SAVPRS的服务器辅助验证协议SAV-Verify是完备的,则称SAVPRS方案在合谋攻击和自适应选择消息攻击下是安全的。[10]

2 新的服务器辅助验证代理重签名方案

基于改进的Shao方案,[4]本节提出了由以下8个算法组成一个双向的服务器辅助验证代理重签名方案。

(1)系统参数生成算法(Setup)

选取一个大素数p,两个阶为p的循环群G1和G2,G1的一个任意生成元g,一个双线性映射e:G1×G1→G2,H:{0,1}*→G1是一个密码学哈希函数,系统参数为cp=(G1,G2,p,e,g,H).

(2)密钥生成算法(KeyGen)

(3)重签名密钥生成算法(ReKey)

已知一个受托者和一个委托者的私钥skA=α和skB=β,为半可信代理者生成重签名密钥rkA→B=β/α(modp).

(4)签名生成算法(Sign)

对于消息m,受托者利用私钥skA=α计算消息m的原始签名σA=H(m)α.

(5)重签名生成算法(ReSign)

已知受托者的公钥pkA,消息m和原始签名σA=H(m)α,代理者首先验证σA的合法性。如果Verify(pkA,m,σA)=0,输出⊥;否则,代理者借助重签名密钥rkA→B计算消息m的重签名

(6)签名验证算法(Verify)

给定一个公钥pk,一个消息m和一个待验证的签名σ,验证者检验等式e(σ,g)=e(H(m),pk)是否成立。如果等式成立,输出1;否则,输出0.

(7)服务器辅助验证参数生成算法(SAV-Setup)

(8)服务器辅助验证协议(SAV-Verify)

给定VString,一个公钥pk和一个消息签名对(m,σ),验证者和服务器之间的服务器辅助验证交互协议如下:

(1)验证者发送(σ,S)给服务器。

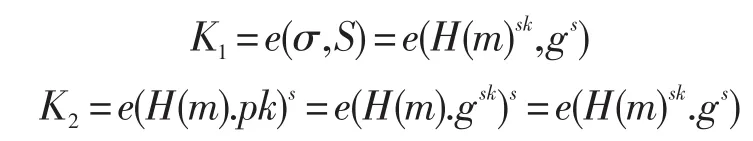

(2)服务器计算K1=e(σ,S),将K1发送给验证者。

(3)验证者K2=e(H(m).pk)s,并检验等式K1=K2是否成立。如果等式成立,输出1;否则,输出0.

3 安全性证明与性能分析

3.1正确性分析

令σ=H(m)sk是消息m对应于公钥pk的签名,字符串VString=(s,S),则有

所以,当σ是消息m的合法签名时,等式K1=K2成立。

由于Sign算法输出的原始签名与ReSign算法输出的重签名满足计算不可区分性,因此本文提出的新方案具有透明性和多用性。因为重签名密钥rkA→B=β/α=1/rkB→A,所以新方案满足双向性。代理者只需保存一个重签名密钥rkA→B,因此新方案满足密钥最优性。

3.2安全性分析

本文提出的新方案基于Sbi方案,[4]而文献[4]已证明Sbi方案是存在不可伪造的。因此,根据第2节的定义2,为了证明了新方案的安全性,只需证明新方案的服务器辅助验证协议SAV-Verify是完备的。

定理1新方案的服务器辅助验证协议SAV-Verify在合谋攻击和自适应性选择消息攻击下是完备的。

证明:采用文献[10,12]的方法来证明新方案的完备性。令A是SAV-Verify协议的攻击者,在协议中扮演服务器的角色;C是SAV-Verify协议的挑战者,在协议中扮演验证者的角色。给定一个消息的非法签名后,A的任务是让C确信这个非法签名是合法的。挑战者C与攻击者A进行如下的交互操作:

建立:挑战者C通过执行Setup算法获得系统参数cp,随机选取3个元素,计算两个公私钥对(pkA,skA)=(ga,a)和(pkB,skB)=(gb,b),一个重 签名 密 钥 rkA→B=b/a(modp)和 字 符串VString=(s*,S*=gs*),并将 {cp,rkA→B}发送给A.

查询:攻击者A收到参数后,向挑战者C发起若干次的服务器辅助验证询问。挑战者C通过与A执行SAV-Verify协议,对每次的询问(mi,σi)进行响应,并将协议的输出结果发送给A.

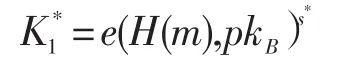

输出:经过有限次的询问结束后,攻击者A最后输出一个消息和非法签名(m*,σ*).假设Ωm*表示m*在公钥pkB下的合法签名集合,则σ*∉Ωm*.挑战者C收到(m*,σ*)后,将(σ*,S*)发送给攻击者A;A接着计算,并将返回给C;C然后计算.下面分析等式成立的概率是1/(p-1).

①由于S*=gs*且,因此攻击者A通过S*获得s*的概率是1/(p-1).

因为s*是从中随机选取的,所以攻击者A寻找s*使得上述等式成立的概率是1/(p-1).综上所述,攻击者A是让挑战者C确信非法签名σ*是是合法签名的概率是1/(p-1).由于素数p足够大,攻击者A成功的概率是可忽略的,因此新方案的服务器辅助验证协议SAV-Verify在合谋攻击和自适应性选择消息攻击下是完备的。

定理2在随机预言模型下,Sbi方案在自适应性选择消息下满足存在不可伪造性。[4]

结合第2.2节的定义2、4.2节的定理1和定理2,得到下面的定理3.

定理3本文提出的新方案在标准模型下能有效抵抗合谋攻击和自适应选择消息攻击。

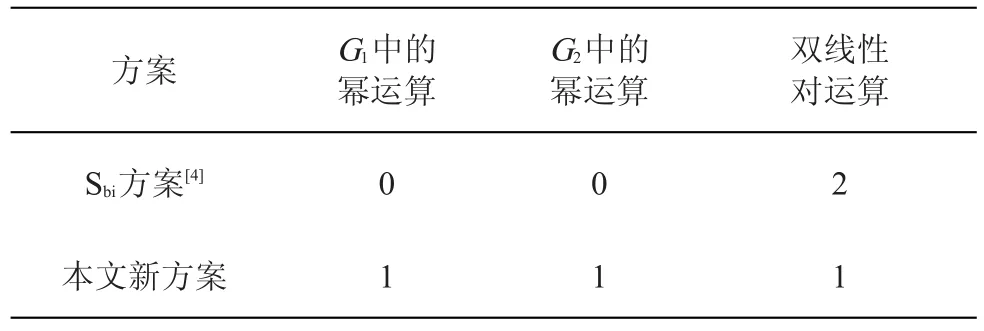

3.3性能比较分析

下面将本文提出的新方案与Sbi方案[4]进行签名验证者的计算开销比较。为了便于比较,假设两个方案选取相同安全强度的大素数p.由于乘法、加法、哈希函数等运算的计算量,相对于双线性对和幂运算而言比较小,因此将不再详细讨论这些运算的开销。具体比较结果如下表所示。

表1 验证者的计算开销比较

从表1可以看出,在本文提出的新方案中,签名验证算法Verify需要2个双线性对运算,服务器辅助验证协议SAV-Verify需要1个双线性对运算和2次幂运算,因此新方案是节约计算的。由于双线性对的运算量大于幂运算,因此新方案具有较高的计算效率,大大提高了签名的验证速度。

4结束语

基于Ateniese等人[4]提出的具有短签名长度的双向代理重签名案,构造了一个安全有效的服务器辅助验证代理重签名方案。由于新方案的签名长度短,并有效减少了复杂的双线性对运算,极大的节约了验证者的计算量,非常适用于低端计算设备。下一步的工作是服务器辅助验证门限代理重签名方案。

[1]BLAZE M,BLEUMER G,STRAUSS M.Divertible protocols and atomicproxy cryptography[C].Proceedings of EUROCRYPT'98,Helsinki,Finland,May31-June4,1998:127-144.

[2]HAO SHEN-GANG,LI ZHANG,GHULAM MUHAMMAD. A union authentication protocol of cross-domain based on bilinear pairing[J].Journal of Software,2013,8(5):1094-1100.

[3]NGUYEN T C,SHEN W,LUO Z,et al.Novel Data Integrity Verification Schemes in Cloud Storage[M].Computer and Information Science.Springer International Publishing,2015:115-125.

[4]ATENIESE G,HOHENBERGER S.Proxy re-signatures:new definitions,algorithms,and applications[C].Proceedings of the 12th ACM CCS,Alexandria,USA,Nov.7-11,2005:310-319.

[5]SHAO J,CAO Z,WANG L,et al.Proxy re-signature schemes without random oracles[C].Proceedings of INDO-CRYPT 2007,Chennai,India,Dec.9-13,2007:197-209.

[6]LIBERT B,VERGNAUD D.Multi-use unidirectional proxy resignatures[C].Proceedings of the 15th ACM Conference on Computer and Communications Security,Alexandria,USA, Oct.27-31,2008:511-520.

[7]WEI W.An identity-based blind proxy re-signature scheme [J].Computer Applications and Software,2012,29(10):308-313.

[8]YANG X,LI C,LI Y,et al.Divisible on-line/off-line proxy re-signature[J].Appl.Math,2015,9(2):759-767.

[9]YANG X,WANG C,ZHANG L,et al.On-line/off-line thresh old proxy re-signatures[J].Chinese Journal of Electronics, 2014,23(2).

[10]WANG Z,LV W.Server-aided verification proxy resignature[C].Proceedings of Trust,Security and Privacy in Computing and Communications,Melbourne,Australia,July16-18, 2013:1704-1707.

[11]WANG Z,WANG L,YANG Y,et al.Comment on Wu et al.'s server-aided verification signature schemes[J].IJ Network Security,2010,10(2):158-160.

[12]WU W,MU Y,SUSILO W,et al.Provably secure server-aid ed verification signatures[J].Computers&Mathematics with Applications,2011,61(7):1705-1723.

〔责任编辑李德录〕

Secure Sever-Aided Verification Proxy Re-Signature Scheme

Li Haiyun

(School of Electronic Information and Electrical Engineering,Tianshui Normal University,Tianshui Gansu741001,China)

Most proxy re-signature schemes require expensive bi-linear pairing operations,which are not suitable for low-power devices.To improve the performance of signature verification algorithm,a bidirectional sever-aided verification proxy re-signature is proposed.This scheme can effectively resist collusion attacks and adaptive chosen message attacks.Analysis results show that the proposed scheme reduces computation cost of pairing operation,and it greatly reduces speeds up signature verification.The proposed scheme is more efficient than the existing proxy re-signature schemes.

sever-aided verification signature;proxy re-signature;bilinear pairing;collusion attack

TP309

A

1671-1351(2015)05-0004-04

2015-06-15

李海芸(1979-),女,甘肃天水人,天水师范学院电子信息与电气工程学院讲师,硕士。