基于端信息自适应跳变的主动网络防御模型

2015-11-25张红旗代向东王义功

刘 江 张红旗 代向东 王义功

基于端信息自适应跳变的主动网络防御模型

刘 江*张红旗 代向东 王义功

(解放军信息工程大学 郑州 450001)(河南省信息安全重点实验室 郑州 450001)

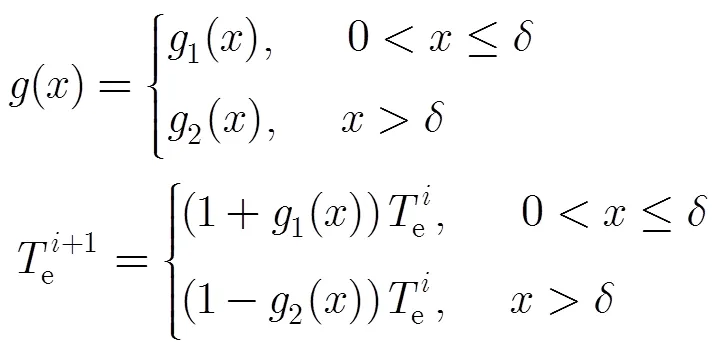

端信息跳变是目前主动网络防御领域的研究热点之一。该文构建了固定策略下的定时隙端信息跳变模型,分析了固定跳变周期引起的防御收益下降和跳变边界数据包丢失造成的服务损失问题。提出了基于非广延熵和Sibson熵融合的实时网络异常度量算法,在此基础上设计了端信息跳变周期和跳变空间自调整策略,构建了主动网络防御模型,提高了防御收益。给出了基于网络时延预测的跳变周期拉伸策略,保证了跳变边界的服务质量。理论分析与仿真实验结果表明了所提模型在网络防御中的有效性和良好的服务性。

主动网络防御;端信息跳变;自适应调整

1 引言

确定性、相似性、静态性是现有网络信息系统的致命安全缺陷[1],也是网络攻防双方长期处于不对称地位的重要原因。近年来,动态目标防御MTD (Moving Target Defense)作为一种新的主动网络防御技术备受关注,其核心思想是通过构建动态、异构、不确定的信息系统,增强其多样性、随机性和不可预测性,增加攻击者的攻击难度及代价、有效限制脆弱性暴露及被攻击的机会。端信息跳变作为动态目标防御在网络层实施的关键技术之一,指通信双方或者多方伪随机地改变地址、端口、协议等端信息,在保证服务质量的前提下,提升自身防御能力的一种主动网络防护技术。

合理的跳变策略和有效的同步机制是端信息跳变的两个关键技术。国外研究中,文献[5]采用伪随机函数生成服务端口并在跳变边界重叠开放,防止数据丢失。文献[6]将虚假随机地址和端口填充到数据报文重定向数据流,并指出攻击者使用“过期”端信息将增加被检测的可能性。文献[7]在通信过程中提供多条路由路径,提高对等节点数据传输的安全性。文献[8]提出透明地址跳变TAO(Transparent Address Obfuscation),转换数据流包头地址并维持地址转换表的新鲜度,阻止服务周期之外的连接请求。文献[9]提出随机端口跳变机制RPH(Random Port Hopping),利用ACK确认报文保持同步,根据共享密钥和已成功发送数据分组数目计算下一跳端口信息。文献[10]提出面向IPv6的动态目标防御架构MT6D(Moving Target IPv6 Defense),但网络延迟导致跳变周期之外的数据包被丢弃,影响正常通信。文献[11]基于离散时间马尔科夫链构建一种可靠性更高的RPH模型,改善了现有协议的通信成功率。文献[12]通过动态转换数据传输加密协议,获得比单一固定加密协议更高的安全性和更好的扩展性。文献[13]提出HOPERAA算法解决线性时钟漂移对同步的影响,实现了不需要第3方参与的多客户端同步机制。国内研究中,文献[14]分析了端信息跳变防护模型及其抗攻击性能,提出轻量级UDP服务时间戳同步方法。文献[15]指出跳变系统同步成功率直接受跳变时隙长短控制,额外开放前后两个跳变时隙对应的端信息接收同步失败的数据包,大幅提高了同步成功概率。

综上,端信息跳变策略包括跳变图案和伪随机函数两种方式。跳变图案[7,8]是通信双方通过初始数据交换,协商跳变序列和周期,严格按照既定策略实施跳变通信。跳变图案的安全交换和更新是该方式的一大难点。伪随机函数通过哈希函数生成端信息,其一般形式为,为伪随机函数,为时间戳,为共享密钥,和分别为当前和下一跳变周期端信息。伪随机函数法安全性较高,但扩展性不好,存在端信息碰撞的可能性。另外,端信息跳变策略动态调整需要压缩或放大可用端信息状态空间,伪随机函数方式显然无法满足这一需求。

同步机制研究中,不需要严格时间耦合的ACK应答同步[9]克服了网络延迟,但ACK报文易被截获和篡改,而且一旦丢失将迫使通信双方在很长一段时间使用相同端信息,带来较大安全威胁。时间戳同步技术[14,15]认为接收数据消息与时间戳初始化的时间差小于跳变时隙即同步成功,但大量的同步请求集中于一台时间戳服务器成为效率瓶颈,而分布式解决方案又存在服务器利用率低的问题。时钟漂移同步技术[13]通过调整通信双方固有时钟频率偏差引起的时间漂移达到同步,却存在遭受DoS攻击的隐患。高耦合度的严格时间同步[5]要求通信双方保持严格时间同步,但跳变系统不可避免地存在网络延迟。基于现有同步协议并容忍网络延迟对同步的影响是一种解决思路。

基于上述分析,本文首先基于跳变图案和严格时间同步机制构建了定时隙端信息跳变模型并分析了其存在的问题;然后,针对定时隙端信息跳变模型存在的问题设计了端信息自适应跳变模型,提出了跳变周期和跳变空间自调整策略;最后,利用NS2构建仿真实验环境验证了模型的有效性。

2 定时隙端信息跳变模型

2.1基本概念

表1跳变图案结构

跳变域说明 端信息状态空间 伪随机函数,生成,, 伪随机函数的初始种子 端信息跳变周期,即每隔时间更换跳变端信息 跳变图案生存周期,即每隔时间更新跳变图案

2.2跳变协议

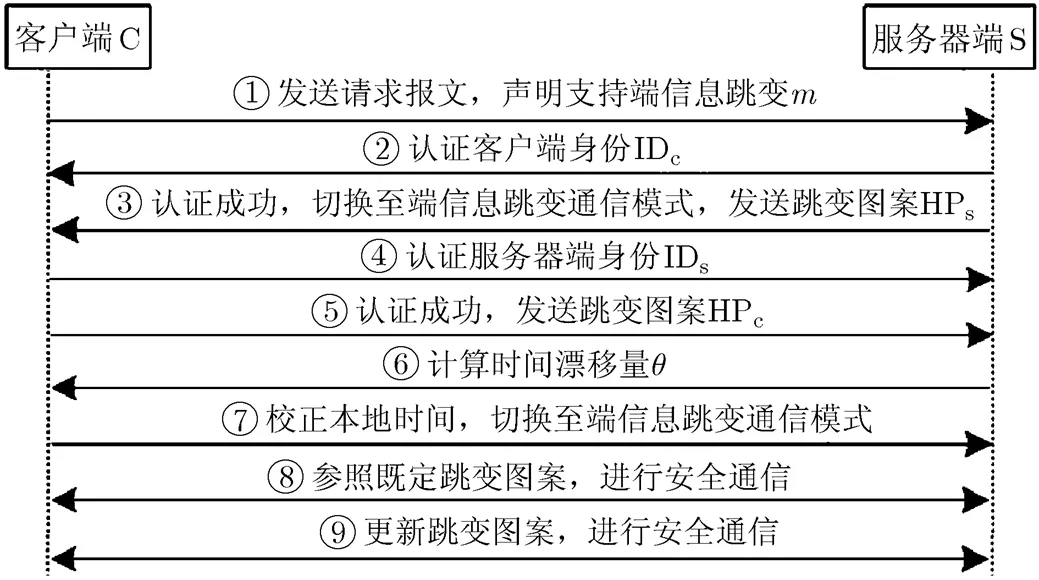

端信息跳变支持单点跳变,也支持通信双方对等跳变,甚至是多个通信对象之间的协同跳变。单点跳变是对等跳变的特例,多点协同跳变则可通过多个对等跳变实现。本节针对对等跳变设计跳变协议,允许多个跳变信道上独立的传输层连接,跳变图案双向交换。协议流程如图1所示。

图1 对等跳变协议流程

(3)客户端身份认证成功后,服务器切换至端信息跳变模式,向客户端发送响应报文,即使用服务器私钥对服务器身份、服务器端信息跳变图案和响应报文发送时间戳签名;

2.3 存在问题

定时隙端信息跳变对于传统网络攻击具有良好的防御效果[14,15],但仍存在以下两个问题。

(1)固定跳变周期引起的防御收益下降问题。防御收益指防御策略对跳变系统安全性能的提升与部署防御策略的操作成本和引起的服务损耗之差。服务损耗[16]包括端信息跳变服务切换的时间代价,以及因收发双方不同步数据包被丢弃等数据损失。跳变周期过长,攻击者拥有足够的时间对目标系统进行扫描和探测,能够准确有效地发起跟随攻击和半盲攻击;跳变周期过短,高频率的跳变又会带来服务损耗的增加。

(2)边界数据包丢失引起的服务质量下降问题。定时隙端信息跳变将时间轴按照跳变周期划分为定长时隙,为不同跳变周期分配不同的端信息。但网络不可避免地存在拥塞和延迟,客户端请求到达服务器时,服务器的端信息已经发生改变,引起高丢包率,使得客户端无法正常访问服务器,严重影响通信服务质量。

3 端信息自适应跳变模型

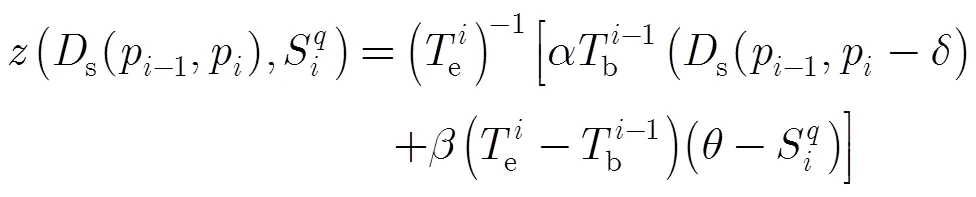

为简化阐述,本节的端信息自适应跳变模型仅阐述了部署跳变代理在服务器端的情形,客户端仅需等价的部署跳变代理即可实现对等跳变。对于2.3节问题(1),模型根据网络异常和网络延迟动态调整跳变周期,试图达到更好防御收益。对于2.3节问题(2),模型设计跳变周期拉伸策略,即服务器端除了维持跳变周期时间窗口,根据网络延迟延长活动端信息开放时间,用于接收客户端延迟的访问请求。

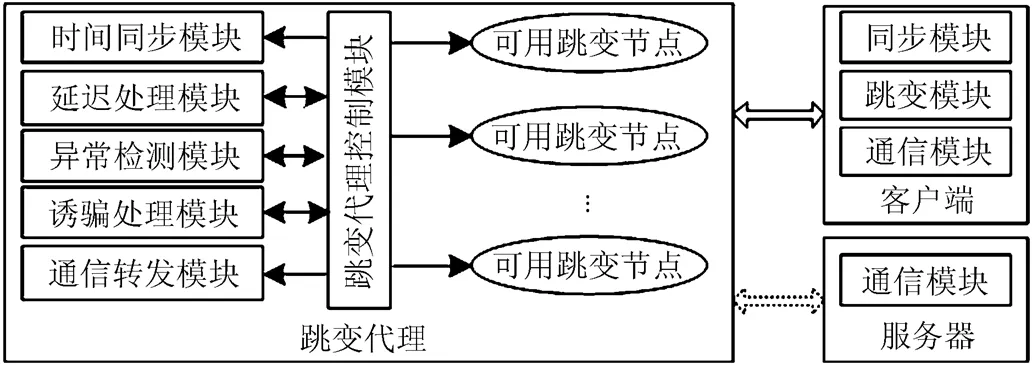

3.1 组成结构

端信息自适应跳变模型结构如图2所示,跳变代理是实现端信息自适应跳变的基础,控制其他模块和可用跳变节点,协调客户端和服务器间的通信;时间同步模块负责客户端和跳变代理之间的时间同步;异常检测模块对网络数据流进行抽样检测,利用异常检测算法分析网络异常;诱骗处理模块生成虚假报文,故意迷惑攻击者,增加攻击者对截获报文进行过滤和重组分析的难度;通信转发模块在服务器和客户端之间实施数据转发;每个可用跳变节点分配一个端信息,任意时刻只有处于活动期内的跳变节点才能被激活。

3.2 工作过程

端信息自适应跳变模型的工作过程包括3个阶段,具体如下:(1)跳变准备阶段:客户端和服务器利用跳变协议交换跳变图案,根据时间同步模块校准本地时钟,进入跳变通信模式。(2)跳变通信阶段:跳变代理控制模块根据既定跳变图案激活当前周期活动节点;合法客户端发送的数据通过当前活动跳变节点进入跳变代理,经通信转发模块发送给服务器;服务器发出的数据包经通信转发模块和活动跳变节点返回给客户端。(3)跳变调整阶段:延迟处理模块和异常检测模块采样网络数据流,评估网络异常和延迟,跳变代理控制模块根据评估结果和自调整策略动态改变活动端信息。评估方法和自调整策略将在下节进行详细阐述。

图2 端信息自适应跳变模型结构

3.3 跳变周期自调整策略

3.2.1网络异常度量 网络异常是跳变周期进行自适应调整的基础性参数。为方便表述,以地址跳变进行讨论。

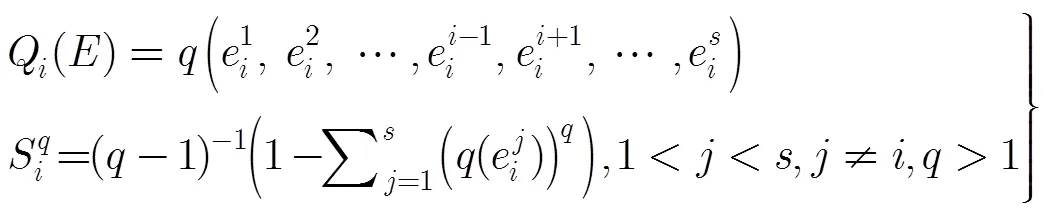

(1)假设不存在网络延迟,攻击滞后性使得攻击报文与当前端信息不匹配,认为延迟报文均是攻击报文。文献[16]认为边界同步失败产生的不同步包流量较小,用非服务节点接收的数据包估算该节点接收攻击包的数量评估网络异常。但针对跳变系统的攻击属于具有攻击集中性的跟随攻击,应该考虑数据包的分布特征。异常检测模块抽样统计跳变周期收到的数据报文,计算剔除映射目的地址的剩余目的地址的统计概率分布和非广延熵,是采样区间的状态空间。为异常度阈值,当时存在网络异常。

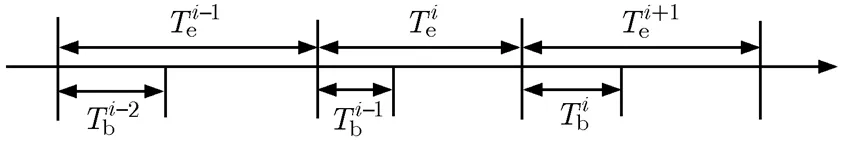

3.2.2自调整策略 跳变周期自调整策略指端信息生存周期随网络异常和延迟自适应动态改变,其对定时隙端信息跳变的改进体现在两个方面,一是动态调整,二是延长活动端信息跳变周期以外的开放时间,如图3所示。

图3 端信息跳变周期自调整

3.4跳变空间自调整策略

跳变空间自调整策略指通信一方或者双方按照既定策略扩大或压缩端信息状态空间。文献[16]依据受攻击强度对端信息集合进行排序,选择未受攻击的端信息作为下一跳变阶段的可用端信息,可以有效躲避半盲攻击。但是,该策略将端信息状态空间挤压到相对较小的空间。文献[15]的作者指出该方法降低了跳变系统的抗攻击性能,并利用博弈理论证明跳变系统与攻击者之间存在一个无空间自适应策略的纳什均衡。

存在半盲攻击的情况下,压缩端信息跳变空间,降低了攻击者通过监听掌握端信息状态空间的难度;反之,攻击者可利用过去一段时间探测到的可用端信息发起跟随攻击。如何在保持端信息跳变多样性的情况下,降低攻击者发起跟随攻击的威胁是一个难题。为此,提出基于诱骗端信息的跳变空间自调整策略。

(3)跳变代理控制模块激活蜜罐单元内的诱骗端信息。所谓诱骗端信息是以网络异常端信息为全集,存活周期满足分布的一组端信息集合;

(4)通信双方使用常规端信息正常通信的同时,跳变代理控制模块和客户端利用诱骗端信息发送虚假报文,迷惑攻击者。攻击者探测发现诱骗端信息处于存活期,向服务器发动跟随攻击,而跳变代理控制模块则将攻击报文导入蜜罐,进而对攻击进行检测和溯源分析。

3.5安全性分析

安全性是评价一个防御方法优劣的重要指标,本节首先分析模型的抗拒绝服务(DoS)攻击与抗截获攻击性能,它反映了模型的可用性和机密性[14];然后分析模型抵御跟随攻击和半盲攻击的性能。

(1)抗DoS攻击性能:针对跳变系统的DoS攻击实际上是一种有指导的盲攻击状态,即对攻击者探测到的所有端信息发起平均攻击。对于攻击者而言,无法确定当前哪一个节点处于活动状态,也就不能唯一地向当前活动端信息发起攻击。假定端信息跳变可用地址数,端口数,协议数。令表示攻击者发送数据包中所含当前活动端信息的数目,表示攻击数据速率,的期望为。

(2)抗截获攻击性能:端信息自适应跳变模型将正常通信数据报文扩散到背景数据报文中,截获者需要监听所有数据报文,过滤、破译和重组正常数据报文。假设攻击者可以猜测出网络拓扑,并且能够成功截获到所有正常数据报文,则攻击者的总开销。其中为攻击者截获所有数据报文的开销;为攻击者过滤虚假报文的开销,与异常端信息集合相关;为攻击者破译报文加密算法的开销,与加密算法种类及各个加密算法的性能相关;为攻击者重组正常数据报文的开销,与正常数据报文的分段大小相关。

(3)抗跟随攻击性能:跟随攻击是针对端信息跳变系统的一类特殊攻击,当防御方采用端信息跳变策略时,攻击者将努力探测和定位当前活动端信息并集中所有攻击强度对其进行攻击。假设攻击者截获数据包并分析获得有用信息的时间为,攻击者锁定目标、发起攻击并且准确命中目标的时间为,则系统遭受跟随攻击的概率。

4 实验与性能分析

基于NS2对自适应端信息跳变进行系统仿真,利用C++编写同步、跳变、通信等模块,使用OTcl脚本实现网络拓扑仿真。实验环境配置如表2所示,其中,跳变代理部署在服务器端,开启多个虚拟机模拟跳变节点。设初始跳变周期为120 s,,,,,,,,,。仿真实验结果如图4至图7所示。

表2原型系统实验环境配置

操作系统带宽(Mbps)数量工作方式 服务器Linux(kernel 2.6.1)1001端信息跳变 客户机Windows XP1004正常通信 DoS攻击机Linux(kernel 2.6.1)1001SYN-Flood

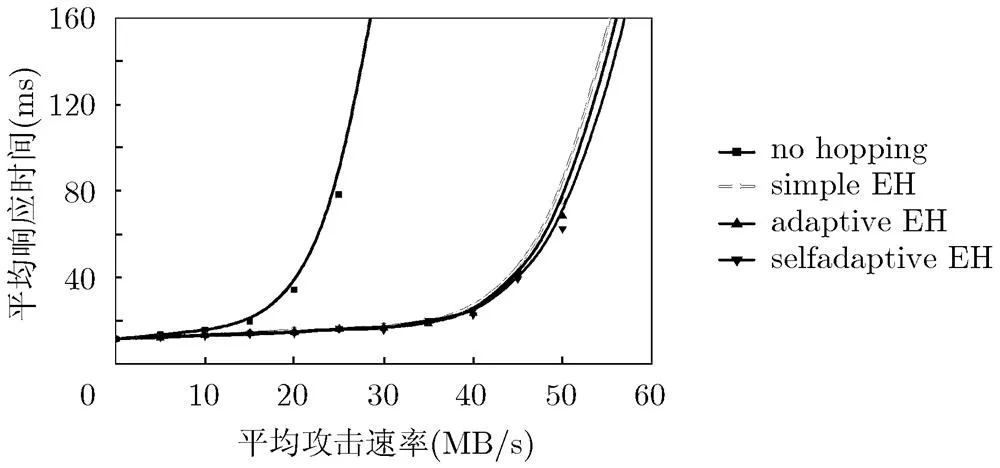

4.1 DoS攻击实验分析

采用SYN-Flood方式进行有指导的DoS攻击,测试端信息跳变系统在不同攻击速率下的平均服务响应时间。图4展示了无跳变策略(no hopping)、简单端信息跳变策略(simple EH)、文献[16]跳变策略(adaptive EH)以及本文自适应跳变策略(selfadaptive EH)抗DoS攻击性能。结果表明端信息跳变策略能够很好地抵御DoS,但性能差距不大,因为DoS攻击进入盲攻击状态对探测到的所有端信息发起平均攻击。随着DoS攻击的持续,由初始的120.0 s逐渐减小为90.0 s, 54.4 s, 21.6 s,分别约为上一跳变周期的75%, 60%, 40%;而后停止DoS攻击,由21.6 s逐渐增大为24.5 s, 29.8 s, 37.6 s,分别约为上一跳变周期的9%, 14%和20%,满足跳变周期自调整“慢增长,快减小”原则。

图4 DoS攻击仿真实验数据拟合

4.2跟随攻击实验分析

初始跳变周期设为60 s, simple EH跳变周期固定;adaptive EH一旦发现攻击,以每次减小一半的速率缩减;selfadaptive EH还考虑了网络异常,的下降速率更快,攻击者的跟随时延也随之增加。出于上述考虑,将三者的跟随时延分别设为5 s,12 s和15 s。实验结果如图5所示,simple EH策略的平均响应时间略好于无跳变策略,因为simple EH策略的跳变周期固定;adaptive EH策略和selfadaptive EH策略的平均响应时间远优于simple EH策略,但随着攻击速率的增大,攻击报文占用大量网络带宽,网络进入拥塞状态,即使攻击者无法确定当前端信息,也造成网络延时的快速增长,平均响应时间随之快速增长。

4.3半盲攻击实验分析

半盲攻击中空间挤压参数设为30%,即攻击者进行端信息状态空间挤压,每次攻击的目标端信息为可用端信息状态空间的70%,则一旦攻击者进行多次端信息状态空间挤压,可用端信息空间将呈指数级下降。实验结果如图6所示,adaptive EH策略的平均响应时间优于无跳变策略,但不如simple EH策略,这与文献[15]作者的分析相一致;selfadaptive EH策略的平均响应时间优于simple EH策略,因为诱骗端信息发送虚假报文迷惑攻击者,降低了半盲攻击对端信息状态空间挤压的威胁。

4.4 服务率实验分析

跳变策略对通信质量的影响是衡量跳变策略好坏的重要指标,为方便实验,仅考虑客户端和服务器收发数据包数据量之间的关系,将其定义为服务率,即客户端发送数据包数量与服务器收到的对应数据包数量的比值。实验结果如图7所示,在攻击强度较小时,无跳变策略的服务率要优于跳变策略,说明端信息跳变影响了通信质量;随着攻击强度的增加,无跳变策略和simple EH策略的服务率迅速下降并趋近于0; adaptive EH策略和本文selfadaptive EH策略在攻击强度不大时能够保证较好的服务率,且selfadaptive EH策略的服务率要优于adaptive EH策略,这是因为服务器端维持跳变周期滑动窗口,在当前跳变周期开放的端信息外,还延长非跳变周期端信息的存活时间用于接收客户端的访问请求,提高了服务率。

图5 跟随攻击仿真实验数据拟合 图6 半盲攻击仿真实验数据拟合 图7 服务率仿真实验数据拟合

5 结束语

端信息跳变是一种提升自身防御的主动网络防护技术,在安全和性能之间寻求平衡点,使得在保障正常服务的前提下,以一定的服务性能损耗换取安全性能的提高。本文建立了端信息自适应跳变模型,设计了跳变自调整策略。仿真实验结果表明,该模型对于拒绝服务攻击、半盲攻击和跟随攻击都具有良好的防御性能,而且保证了跳变边界的通信质量,这对于网络层的动态目标防御研究具有重要意义。在下一步研究工作中,拟考虑端信息跳变成本对自适应策略的影响,以提高端信息跳变在网络防御中的效能。

[1] Zhuang R, DeLoach S A, and Ou X. Towards a theory of moving target defense[C]. Proceedings of the First ACM Workshop on Moving Target Defense, Scottsdale, Arizona, 2014: 31-40.

[2] Jajodia S and Sun K. MTD 2014: first ACM workshop on moving target defense[C]. Proceedings of the 2014 ACM SIGSAC Conference on Computer and Communications Security, Scottsdale, Arizona, 2014: 1550-1551.

[3] Xu Jun, Guo Pin-yao, Zhao Ming-yi,.. Comparing different moving target defense techniques[C]. Proceedings of the 2014 ACM SIGSAC Conference on Computer and Communications Security, Scottsdale, Arizona, 2014: 97-107.

[4] Wang H, Jia Q, Fleck D,.. A moving target DDoS defense mechanism[J]., 2014, 46(3): 10-21.

[5] Lee H C J and Thing V L L. Port hopping for resilient networks[C]. Proceedings of the 60th IEEE Vehicular Technology Conference, Washington, 2004: 3291-3295.

[6] Atighetchi M, Pal P, Webber F,.. Adaptive use of network-centric mechanisms in cyber-defense[C]. Proceedings of the 6th IEEE International Symposium on Object-Oriented Real-Time Distributed Computing, Hokkaido, 2003: 183-192.

[7] Sifalakis M, Schmid S, and Hutchison D. Network address hopping: a mechanism to enhance data protection for packet communications[C]. 2005 IEEE International Conference on Communications, Seoul, 2005: 1518-1523.

[8] Antonatos S, Akritidis P, Markatos E P,.. Defending against hitlist worms using network address space randomization[J]., 2007, 51(12): 3471-3490.

[9] Badishi G, Herzberg A, and Keidar I. Keeping denial-of-service attackers in the dark[J]., 2007, 4(3): 191-204.

[10] Dunlop M, Groat S, Urbanski W,.. Mt6d: a moving target IPv6 defense[C]. The 2011 Military Communications Conference, Baltimore, Maryland, 2011: 1321-1326.

[11] Hari K and Dohi T. Dependability modeling and analysis of random port hopping[C]. 2012 9th International Conference on Ubiquitous Intelligence & Computing and 9th International Conference on Autonomic & Trusted Computing, Fukuoka, 2012: 586-593.

[12] Ellis J W. Method and system for securing data utilizing reconfigurable logic [P]. US, Patent 8127130, 2012-2-28.

[13] Fu Z, Papatriantafilou M, and Tsigas P. Mitigating distributed denial of service attacks in multiparty applications in the presence of clock drifts[J]., 2012, 9(3): 401-413.

[14] 石乐义, 贾春福, 吕述望. 基于端信息跳变的主动网络防护研究[J]. 通信学报, 2008, 29(2): 106-110.

Shi Le-yi, Jia Chun-fu, and Lü Shu-wang. Research on end hopping for active network confrontation[J]., 2008, 29(2): 106-110.

[15] 林楷, 贾春福, 石乐义. 分布式时间戳同步技术的改进[J]. 通信学报,2012, 33(10):110-116.

Lin Kai, Jia Chun-fu, and Shi Le-yi. Improvement of distributed timestamp synchronization[J]., 2012, 33(10): 110-116.

[16] 赵春蕾. 端信息跳变系统自适应策略研究[D]. [博士论文], 南开大学, 2012.

Zhao Chun-lei. Research on adaptive strategies for end-hopping system[D]. [Ph.D. dissertation], Nankai University, 2012.

[17] Yu S, Thapngam T, Liu J,.. Discriminating DDoS flows from flash crowds using information distance[C]. Proceedings of the third International Conference on Network and System Security, Piscataway, NJ, 2009: 351-356.

[18] Cong S, Ge Y, Chen Q,.. DTHMM based delay modeling and prediction for networked control systems[J]., 2010, 21(6): 1014-1024.

A Proactive Network Defense Model Based on Selfadaptive End Hopping

Liu Jiang Zhang Hong-qi Dai Xiang-dong Wang Yi-gong

(,450001,)(,450001,)

End hopping technology is one of the hot research domains in the field of proactive network defense. An end hopping model based on fixed time slot under the fixed policy is established. The defense gains decline caused by fixed hopping period and the service loss caused by data packet loss on hopping boundary are analyzed. The real-time network anomaly assessment algorithm based on the fusion of nonextensive entropy and Sibson entropy is proposed. Then, the selfadaptive end hopping period and space policy based on the proposed algorithm are designed and the proactive network defense model is constructed which improves the defense gains. Furthermore, Hopping period stretching policy based on network delay prediction is proposed to ensure the service quality on hopping boundary. Theoretical analysis and simulation results show the effectiveness and good service of the proposed model in network defense.

Proactive network defense; End hopping; Selfadaptive adjustment

TP393.08

A

1009-58969(2015)11-2642-08

10.11999/JEIT150273

2015-03-04;改回日期:2015-05-25;

2015-07-06

刘江 liujiang2333@163.com

国家863计划项目(2012AA012704)和郑州市科技领军人才项目(131PLJR644)

The National 863 Program of China (2012AA012704); Scientific and Technological Leading Talent Project of Zhengzhou (131PLJR644)

刘 江: 男,1988年生,博士生,研究方向为网络动态目标防御、安全策略管理.

张红旗: 男,1962年生,教授,博士生导师,研究方向为网络信息安全、安全管理.

代向东: 男,1977年生,硕士,讲师,研究方向为网络安全策略管理.

王义功: 男,1987年生,硕士,讲师,研究方向为网络安全策略管理.