基于协同干扰的能量收集两跳中继系统保密速率的优化

2015-06-05雷维嘉左莉杰谢显中

雷维嘉,江 雪,左莉杰,谢显中

(重庆邮电大学移动通信技术重庆市重点实验室,重庆400065)

基于协同干扰的能量收集两跳中继系统保密速率的优化

雷维嘉,江 雪,左莉杰,谢显中

(重庆邮电大学移动通信技术重庆市重点实验室,重庆400065)

在由一个源节点、中继节点、目的节点和窃听节点组成的两跳中继窃听信道模型中,假定各节点均具有能量收集能力,采用“储能—发送”模式工作,即先收集能量,然后再发送数据。中继节点采用放大转发方式,目的节点发送人工噪声协同干扰。首先分析得到目的端协同干扰方式下获得正的保密容量的条件;然后给出以最大化保密速率Rs为目标的吸收比例系数ρ和干扰功率分配因子α的迭代优化算法;最后对算法性能进行仿真。仿真结果表明,优化算法收敛速度快,能有效提高系统的保密传输速率。

保密速率;能量收集;放大转发中继;协同干扰;储能—发送

0 引 言

通信系统中信息的安全传输一直是一个难题,而无线信道的广播特性使得无线通信系统更易受到安全攻击。传统上一般采用在高层进行加密的方法保证信息的安全传输。近年来在物理层上实现保密传输的方法受到越来越多的关注[1-2]。物理层安全技术,是利用无线信道的物理特性结合物理层传输技术,提供一种无需密钥共享来实现安全通信的解决方案。干扰和窃听是无线网络物理层的两种主要攻击方式。物理层安全的实现方法大体可分为4类[3]:①信道方法,包括射频指纹识别、代数信道分解复用预编码和多输入多输出(multiple input multiple output,MIMO)传输系数随机化;②编码方法,包括纠错编码和扩频编码;③功率方法,包括定向天线和注入人工噪声;④信号检测方法。利用这些方法可以提升理论信道安全容量,实现授权通信节点间的保密通信。

窃听信道的开创性工作可追溯到1975年Wyner的论文[4],保密速率被定义为:从源节点到目的节点能实现完全保密传输的最大速率。如果授权信道条件比窃听信道好,就可以获得正的保密速率。利用信号处理技术中的多天线技术、中继技术[5]、协同干扰技术等则可突破该信道条件的限制,提高系统保密速率。在有中继辅助的窃听信道中,中继分为转发中继和聋中继两种:转发中继接收并转发消息,常见的转发方式有放大转发(amplify and forward,AF)和解码转发(decode and forward,DF)等;聋中继是指中继不接收来自合法发射机发送的信号,就像听不到声音的人一样,故用“聋”来描述它,聋中继不转发消息,而是发送干扰信号干扰窃听者。为了混淆窃听者,提高窃听信道的保密容量,而由聋中继或接收端作为辅助干扰者引入人工噪声[6],称为协同干扰(cooperative jamming,CJ)。当产生的干扰对窃听者的破坏比对合法接收机的破坏更大时,就能提高保密速率。

将中继技术和CJ技术相结合是提高物理层安全的有效方法[7-9]。文献[7]中中继采用AF方案,而目的端作为干扰者发送干扰噪声。根据目的端信道状态信息的可用情况,文献[7]给出了3种最小化安全中断概率的干扰功率分配策略。文献[8]提出了一种在双向中继网络中AF和CJ的混合方案,中继节点在第一阶段广播发送加权的干扰信号,第二阶段转发消息。该文献给出了最优干扰向量的闭式解。文献[9]考虑存在多个窃听者的情况下,一个MIMO中继节点除采用DF方案转发信号外,还同时注入人工噪声降低窃听链路性能。该文给出了最优的源端功率、中继转发加权权重和干扰协方差矩阵的优化方案。这些文献的研究表明,采用合适的CJ方案可明显改善窃听信道的保密容量。

在无线传感网、自组织网等一些无线网络中多采用有限能源供应设备,如电池等。由于电池的供电时间有限,当网络中一定数量节点的电能被耗尽时,整个网络就有可能瘫痪。作为一种能源供应有效的解决方案,近年来能量收集技术[10]受到了广泛的关注和研究。与传统的电池供电系统相比,从环境中收集能量有可能获得近乎无限的能源供应,能有效延长网络的寿命。收集的能源可来自太阳能、风能、机械振动,以及周围的无线信号等。文献[11]中,假定发射机为“储能—发送”模型,讨论在能量吸收速率为确定和随机的两种情况下,如何对能量吸收比例进行优化以最大化系统吞吐量。文献[12]分析了能量收集模型下,高斯中继信道吞吐量的最大化问题。该模型中中继采用DF方案,源节点和中继节点发送信号的能量均来自于收集的能量。文献[13]讨论三节点的AF中继网络中,源端和中继如何根据收集的能量和数据传输的要求调整它们的发送功率,在满足能量因果关系的约束下最大化系统容量。

能量收集约束下的无线网络的物理层安全问题最近成为研究的热点。文献[14]研究传统三节点的高斯窃听信道下,发射机具有能量收集能力时的安全容量疑义率域的最优边界分布。文献[15]中考虑带能量收集的协同干扰机的资源调度问题,所有节点均配置多天线。该文给出了在非因果能量信息条件下最优的离线协同干扰策略。文献[16]中,发射机发送保密消息给信息接收机,同时转移一部分无线能量给能量接收机。为防止能量接收机窃取保密信息,发射机在能量转移过程中注入人工噪声来提高安全性能。该文通过联合优化保密信息和人工噪声的协方差矩阵来最大化信息接收机的保密速率。

本文研究AF中继窃听信道下带能量收集的两跳中继系统的安全性能的优化问题。讨论由3个带能量收集设备的节点组成的单向中继信道,另外还存在一个潜在窃听者。窃听信道的模型与文献[11- 13]类似,但各节点为“储能—发送”工作模式,即要先收集能量,再进行数据传输。文献[14- 16]讨论了能量收集约束下的物理层安全问题,但在“储能—发送”这种工作模式下的保密速率优化问题目前还没人研究。相比较文献[7]的工作,本文引入了能量收集环节,因此系统优化过程中还需要考虑能量收集约束问题,复杂度更高。

1 系统模型

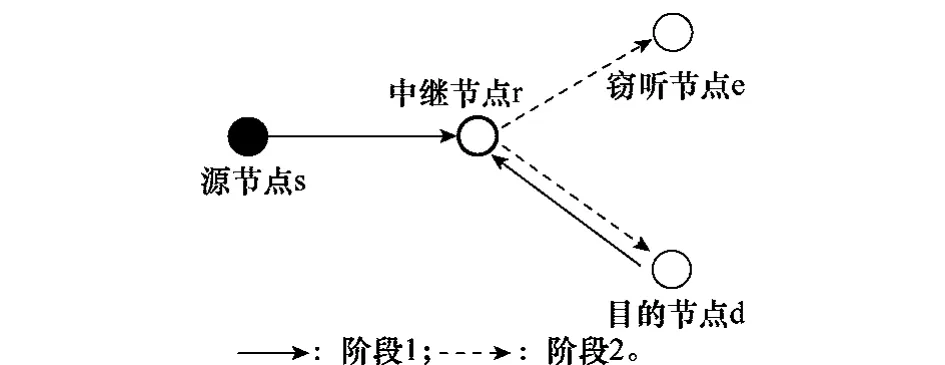

考虑一个两跳的中继网络,由一个源节点s、一个AF中继节点r、一个目的节点d和一个窃听节点e组成,每个节点都为单天线,采用半双工模式,如图1所示。所有节点均具有能量收集能力,采用“储能—发送”模式工作。源节点s与目的节点d、窃听节点e间无直接链路。为提高安全传输速率,传输中引入协同干扰技术,由目的节点发送人工噪声对窃听端进行干扰。

图1 两跳半双工的窃听信道模型

对于所有节点采用“储能—发送”方案,每个时隙的时间T内的工作分为两个过程:①能量收集过程,在时间间隔(0,ρT)内,从环境中收集能量,并储存在电池中,ρ(0<ρ<1)表示用于能量吸收的时间所占的比例;②数据传输过程,在时间间隔(ρT,T)内,将储能设备中的能量用于数据传输。其中数据传输又分为两个等时长的阶段:第一阶段(ρT,)内,源节点发送信号s到中继节点,同时目的节点发送干扰噪声z,干扰窃听节点接收消息;第二阶段T)内,中继节点转发消息到目的节点,由于无线信道的广播特性,窃听节点也能同时接收到保密消息。时间分配示意如图2所示。

图2 “储能—发送”能量收集传输时间模型

在该系统中,若分配给第一个过程的时间越长,即ρ越大,则吸收的能量越多,第二个过程中节点的发送功率越大,有利于提高传输速率,但相应可用于数据传输的时间越短。同时,ρ值也影响目的节点用于发送干扰噪声的功率。因此ρ值的设置影响能获得的保密速率,需要进行优化。

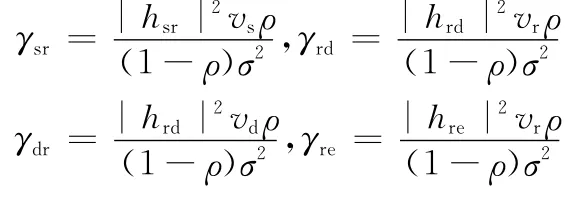

各节点在第一个过程ρT的时长内收集的能量为

式中,vs、vr、vd分别代表源节点、中继节点和目的节点的能量吸收速率,即在单位时间内吸收的能量,单位为J/s。在第二个过程(1-ρ)T的时长内各节点可持续发送的最大功率为

在数据传输过程中,假设s为源节点发送的消息,z为目的节点发送的干扰,均满足功率约束E[|s|2]=E[|z|2]=1;源节点和中继节点发送信号的功率分别为Ps、Pr,目的节点发送干扰信号的功率为Pd;信道系数hsr、hrd和hre为独立同分布的随机变量,满足零均值、单位方差的复高斯分布,且具有互易性;nr、nd、ne分别是中继节点r在第一阶段、目的节点d和窃听节点e在第二阶段接收到的噪声,均为均值为0、方差为σ2的复高斯噪声;g是满足功率约束条件(E[|gyr|2]=Pr)的中继增益。

在第一阶段,中继节点r接收到的信号为

在第二阶段,中继节点采用AF方式转发信号,目的节点d接收到的信号为

其中,由目的端自己产生的人工噪声部分可用干扰对消技术消除,所以目的节点d的接收信号又可写为

窃听节点e接收到的信号为

目的节点d发送的干扰信号功率为Pd。Pd越大,干扰对窃听者造成的破坏就越大,但在中继节点接收到的信号中,源节点s的消息信号功率比重越小。在满足一定功率约束的条件下,Pd越大则中继转发的信号中消息信号部分功率比重就越小。因此,Pd不一定是越大越好,Pd大小的设置影响系统的保密速率,也需要进行优化。因此,考虑干扰功率可变,其上限为Pd。为表示实际的干扰功率,引入标量因子α,0≤α≤1,实际的干扰功率为αPd。相应式(3)、式(4)、式(6)中的Pd都改为αPd。为满足功率约束,中继增益g为

目的节点的接收信噪比为

窃听节点的接收信噪比为

式中

在基本的两跳AF中继窃听信道中,目的端的信道容量为

窃听端的信道容量为

1/2表示s或r每次发送只使用一半的信道。

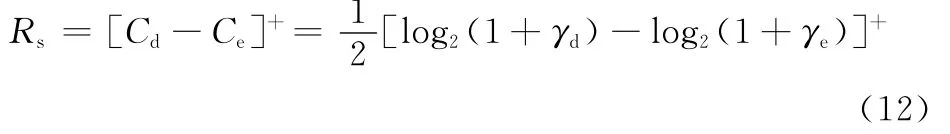

可实现保密速率为

式中,[·]+=max(0,·),表示若γd<γe时,保密速率为0。Rs单位为bit/s/Hz。本文系统模型采用“储能—发送”模式工作,因此可实现保密速率变为

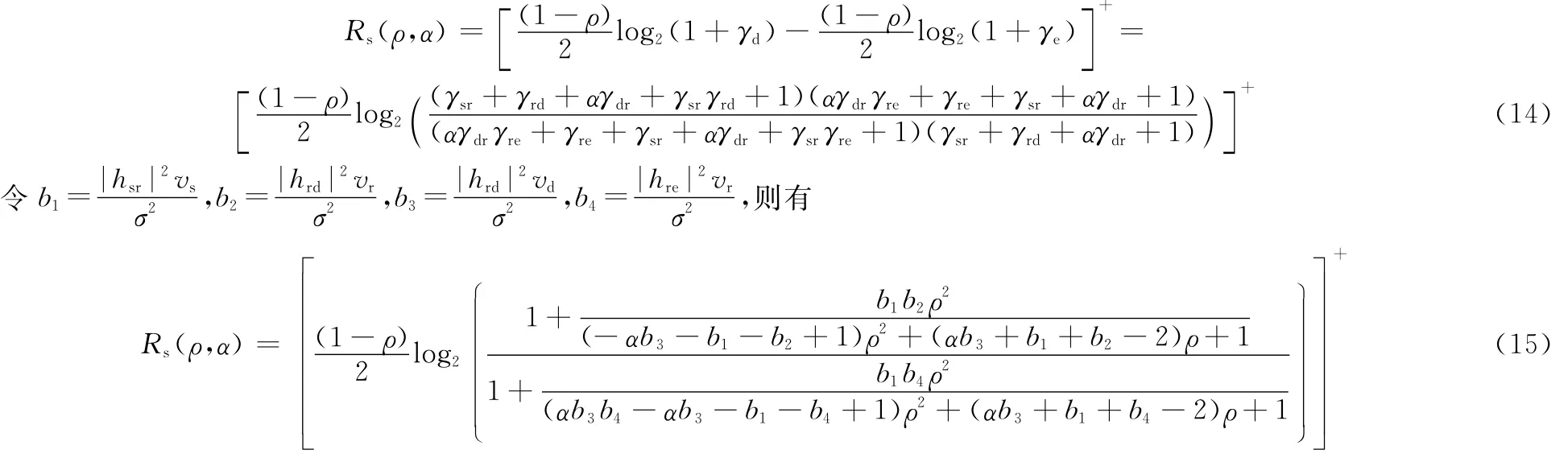

式中,因子1-ρ表示只在单位时间内的第2个工作过程才传输数据。将式(8)和(9)代入式(13),经化解得到

由式(15)可见,保密速率与ρ、α有关。因此要获得更大的保密速率,需要对能量吸收比例ρ和干扰功率分配因子α进行优化。

2 能量吸收比例ρ和干扰功率分配因子α的优化

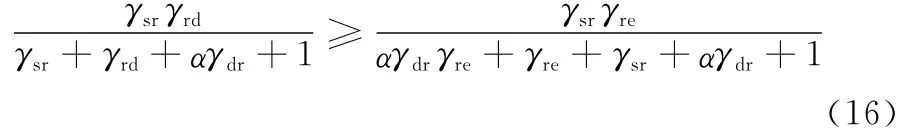

要获得正的保密速率,合法接收者的速率要大于窃听者的速率,由式(10)和式(11)可知,即Cd≥Ce,因为对数函数为增函数,所以只需γd≥γe,即满足

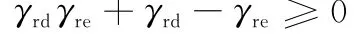

由式(16)得到Rs(ρ,α)≥0的条件为

由式(15)可知,保密速率与ρ、α有关,但不是它们的单调函数。因此可通过优化它们的取值获得最大保密速率

由于无法同时获得使保密最大化的最优α、ρ值,因此采用迭代的方法来求解优化问题。每次迭代时先固定α,获得ρ的优化值;然后固定ρ,再优化α。经过有限次迭代后,ρ、α值将会逐渐逼近最优值ρopt、αopt。下面说明ρ和α优化值的获得过程。以下求导过程均假定R s(ρ,α)>0。

2.1 最优吸收比例和最优干扰功率分配

在得到ρ的优化值后,再进行α的优化。若求解得到的最优值αopt使得γd<γe,则Rs为负,说明CJ不能有效改善保密速率,因此没有必要分配干扰功率,直接令αopt=0。若求得的αopt使得γd≥γe,Rs为正,由式(16)可知此时要求αγdr(γrdγre+γrd-γre)≥(1+γsr)(γre-γrd),又可分为以下几种情况:

(1)当γre-γrd≤0时,则有

此时αopt一定存在,αopt∈[0,1]。

(2)当γre-γrd>0时,分以下3种情况。

①若γrdγre+γrd-γre<0,则得

此时的αopt<0,而功率分配因子应为非负数,不符合条件,直接令αopt=0。

当αopt存在时,式(15)关于α的一阶导为

式中,td=γsr+γrd+1;te=γsr+γre+1;g(α)和f(α)分别为

(一)教学内涵。所谓的教学模式实际上就是在教学理论或教学思想的指导下建立起比较稳定的活动程序、教学框架。该框架突出了宏观教学中内部教学要素的功能与关系。其体现了教学模式的可操作性、有序性。在新课改出台以后,笔者通过实践得出,信息技术与习作教育的结合能够获得非常优质的教学效果。

因此在给定的信道条件下,得到最大化保密速率的最优干扰功率分配方案

式中

2.2 迭代过程

最优的ρ、α值需要通过上面介绍的两个优化过程反复迭代得到,逐步向最优值逼近。具体的迭代过程如下。

步骤1初始化,α0=1;

步骤2代入α 的值,按式(15)解出=0的吸i-1收比例ρi,i为迭代次数;

步骤3代入ρi的值,按式(22)求出αi;

步骤4计算|αi-αi-1|,如果|αi-αi-1|<Δ,迭代结束,将ρi和αi代入式(15),求出保密速率Rs,否则转步骤2继续迭代,其中Δ为一小正数,决定迭代优化结果的精度。

在本文算法的迭代优化过程中,需要计算α和ρ。在初始化α后,每次迭代中,先用数值方法求出满足=0的ρ,再将ρ代入式(22),得到干扰功率分配因子αJ2的值。迭代过程中的计算主要是实数加法和乘法。线性搜索算法需要不断更新参数值进行计算和比较,每次参数更新后需要进行多次乘法、加法和对数运算。搜索计算的循环次数与所取的步长和精度有关,步长越小结果越精确,但搜索计算次数越多,计算量也相应提高。与线性搜索算法相比,本文算法在有限次迭代收敛后即停止计算,且不需要进行对数计算,计算复杂度明显低于线性搜索算法。

3 仿真结果

在本节的仿真中,迭代优化算法的停止条件Δ=0.001,噪声方差σ2=1 W。

3.1 可实现保密速率与能量吸收比例、干扰功率分配因子的关系

图3是用线性搜索法得到的在不同的能量吸收比例ρ和干扰功率分配因子α下可实现保密速率Rs的变化图。仿真中,随机产生的信道系数为|hsr|=0.8,|hrd|=1.6,|hre|=1.4,各节点的能量吸收速率分别为vs=87.7 J/s,vr=92.5 J/s,vd=95.3 J/s。搜索过程中参数的步进长度为0.001。

图3 可实现保密速率与能量吸收比例、干扰功率分配因子的关系

可知保密速率Rs(ρ,α)是关于ρ和α的连续函数,图3显示出Rs随两个参数变化的性能,表明了它是一个凸函数。图形中当ρ=0.535,α=0.365时,保密速率Rs取得最大值1.189 7 bit/s/Hz。按照第2.2节中的优化过程得到的ρ和α的最优值为ρ=0.534,α=0.365,保密速率Rs最大值为1.198 1 bit/s/Hz。理论优化的结果与线性搜索的结果十分接近,证明了本文优化算法的准确性。

3.2 迭代算法收敛性能

图4为迭代优化算法收敛性能的仿真结果。仿真参数|hsr|、|hrd|、vs、vr、vd的设置与第3.1节相同,分别在|hre|=1.4和|hre|=0.2两种情况下进行了仿真。

从图4中可以看出,随着迭代的进行,能量吸收比例ρ、干扰功率分配因子α逐渐向最优值逼近,可实现保密速率Rs也在逐渐提高。在其他随机产生信道条件的500次蒙特卡罗仿真中,算法的收敛情况类似,在迭代3~4次后ρ和α即收敛,保密速率逼近最大值。可见,本迭代优化算法收敛性好,计算复杂度低。

图4 迭代算法收敛性能

3.3 优化的能量吸收比例和干扰功率分配因子下的性能

假设三节点的能量吸收速率相同,vs=vr=vd,随机产生能量吸收速率初值v0,在100~200 J/s的范围内,随后均以步长为1线性增加,仿真分析能量吸收速率分别与保密速率、干扰功率的关系,如图5所示。

图5 优化的传输方案性能

为验证对吸收比例ρ值和干扰功率分配因子α值进行优化后性能改善的效果,将α和ρ同时优化的方案与另外3种不同α和ρ取值方案进行对比:①ρ=0.5,α=1;②ρ=0.5,αopt;③ρopt,α=1;④ρopt,αopt。图5(a)和图5(b)是当随机产生的信道系数为|hsr|=0.8,|hrd|=1.6,|hre|=1.4时4种方案下可实现保密速率Rs和分配的干扰功率αPd的仿真结果。

由图5可知,对比所有时隙下的保密速率值和分配的干扰功率值,同时优化了能量吸收比例和干扰功率分配因子的传输方案的性能优于其他传输方案,说明本文的优化方案对保密速率改善明显,且所需分配的干扰功率小。另外通过观察可知,随着能量吸收速率的增加,无论哪一种传输方案的保密速率和分配的干扰功率都在提高。这是因为能量吸收速率增加,一方面源端可在更短时间内获得更多的能量,使第二过程有更多的时间、更大的功率用于数据传输;另一方面允许目的端发送的干扰功率增加,从而可分配的干扰功率增大。

3.4 最优干扰功率分配因子随信道条件的变化

设信道系数|hsr|=0.8,|hre|=1.4,|hrd|在0.1~9之间变化,各节点的能量吸收速率分别为vs=107.2 J/s,vr=103.9 J/s,vd=178.7 J/s,对最优干扰功率分配因子α和可实现保密速率Rs随信道系数hrd的变化情况进行了仿真,仿真结果如图6所示。

图6 干扰功率分配因子α、可实现保密速率Rs与信道系数hrd的关系

仿真结果表明,在不同信道情况下的干扰功率分配策略应有所不同。当|hre|>|hrd|时,α=1,表明此时目的节点d应以全功率发送干扰噪声;当|hre|≤|hrd|时,不必以全功率发送干扰,最优干扰功率分配应根据信道系数强度进行调整,此时存在最优的分配因子αopt。随着r到d的信道条件相对r到e的信道条件变得更好时,αopt逐渐减小,最终将趋于0,α=0说明此时不发送干扰噪声更好,因为干扰噪声对目的节点d造成的干扰比对窃听节点e造成的干扰更大,所以发送干扰反而会降低保密速率。另外可知随着节点r到节点d的信道条件越来越好,保密速率在提高,因为目的节点的接收信噪比γd在不断增大。

此外将各节点的能量吸收速率均提高100 J/s,再次对最优干扰功率分配因子α和可实现保密速率Rs随信道系数hrd的变化情况进行仿真,可知吸收速率增大可带来保密速率的提高,但干扰功率分配因子α的变化趋势仍和原来一样,因为影响α趋势的只是|hre|和|hrd|的相对大小。

4 结 论

本文对由具有能量收集能力的节点组成的无线窃听中继模型的保密速率优化问题进行了研究。模型中,中继采用AF模式,同时目的端发送人工噪声进行协同干扰。在各节点采用“储能—发送”工作模型式时,对系统能量收集阶段与数据发送阶段的时间分配比例系数ρ和目的端的干扰功率分配因子α进行了优化。分别给出了ρ和α的单独优化理论推导过程,并使用迭代优化的方法最终得到ρ和α的联合优化结果,最大化了保密速率。仿真结果表明,该迭代算法复杂度小、收敛性好。通过与其他方案的可实现保密速率值和所需分配的干扰功率值的仿真对比,验证了本文传输方案性能的优越性。

[1]Mathur S,Reznik A,Ye C,et al.Exploiting the physical layer for enhanced security[J].IEEE Wireless Communications,2010,17(5):63- 70.

[2]Mukherjee A,Fakoorian S,Huang J,et al.Principles of physical layer security in multiuser wireless networks:a survey[J].IEEE Communications Survey and Tutorials,2014,16(3):1550- 1573.

[3]Shiu Y S,Chang S Y,Wu H C,et al.Physical layer security in wireless networks:a tutorial[J].IEEE Trans.on Wireless Communications,2011,18(2):66- 74.

[4]Wyner A.The wire-tap channel[J].Bell System Technical Journal,1975,54(8):1355- 1387.

[5]Liu H,Ren S B,Xiang H G.Performance analysis of asymmetric two-way decode-and-forward opportunity relaying[J].Systems Engineering and Electronics,2012,34(11):2344- 2350.(刘洪,任术波,项海格.不均等双向解码转发机会中继通信性能分析[J].系统工程与电子技术,2012,34(11):2344- 2350.)

[6]Cepheli O,Kurt G K.Analysis on the effects of artificial noise on physical layer security[C]∥Proc.of the IEEE Signal Processing and Communications Applications Conference,2013:1- 4.

[7]Park K H,Wang T,Alouini M S.On the jamming power allocation for secure amplify-and-forward relaying via cooperative jamming[J].IEEE Journal on Selected Areas in Communications,2013,31(9):1741- 1750.

[8]Cao K,Guan X,Cai Y.Hybrid relaying and jamming for physical layer security improvement in two-way relay networks[C]∥Proc.of the IEEE International Conference on Wireless Communications and Signal Processing,2013:1- 4.

[9]Vishwakarma S,Chockalingam A.MIMO decode-and-forward relay beamforming for secrecy with cooperative jamming[C]∥Proc.of the IEEE 20th National Conference on Communications,2014:1- 6.

[10]Kim K,Cottone F,Goyal S,et al.Energy scavenging for energy efficiency in networks and applications[J].Bell Labs Technical Journal,2010,15(2):7- 29.

[11]Yin S,Zhang E,Li J,et al.Throughput optimization for selfpowered wireless communications with variable energy harvesting rate[C]∥Proc.of the IEEE Wireless Communications andNetworking Conference,2013:830- 835.

[12]Huang C,Zhang R,Cui S.Throughput maximization for the Gaussian relay channel with energy harvesting constraints[J].IEEE Journal on Selected Areas in Communications,2013,31(8):1469- 1479.

[13]Xia Y,Chen H,Fan L,et al.Optimal power control for source and relay in energy harvesting relay networks[C]∥Proc.of the IEEE 8th International Conference on Software Testing,Verification and Validation,2013:942- 947.

[14]Ozel O,Ekrem E,Ulukus S.Gaussian wiretap channel with a batteryless energy harvesting transmitter[C]∥Proc.of the IEEE Information Theory Workshop,2012:89- 93.

[15]Mukherjee A,Huang J.Deploying multi-antenna energy-harvesting cooperative jammers in the MIMO wiretap channel[C]∥Proc.of the IEEE 46h Asilomar Conference Record on Signals,Systems and Computers,2012:1886- 1890.

[16]Li Q,Ma W K,So A M C.Robust artificial noise-aided transmit optimization for achieving secrecy and energy harvesting[C]∥Proc. of the IEEE International Conference on Acoustic,Speech and Signal Processing,2014:1596- 1600.

Secrecy rate optimization for two-hop relay system with energy harvesting based on cooperative jamming

LEI Wei-jia,JIANG Xue,ZUO Li-jie,XIE Xian-zhong

(Chongqing Key Lab of Mobile Communications Technology,Chongqing University of Posts and Communications,Chongqing 400065,China)

A two-hop relay-eavesdropper channel model with one transmitter,one relay,one receiver and one eavesdropper is considered,where the nodes harvest energy and the save-then-transmit protocol is employed.That is,the nodes harvest energy first,which is then used to transmit the data.The relay is operated as an amplify-and-forward relay,and the destination sends an intended jamming noise to protect information,which is referred as cooperative jamming.First,the condition that ensures the promotion of secrecy capacity is derived.Second,an optimization algorithm to maximize secrecy rate Rsis given,which is based on the optimization of the energy saving time ratioρand the jamming power allocation scaling factorα.Simulation results show that the algorithm has a high convergence speed,and can effectively improve secrecy rate.

secrecy rate;energy harvesting;amplify-and-forward relay;cooperative jamming;save-then-transmit

TN 925

A

10.3969/j.issn.1001-506X.2015.12.26

雷维嘉(196-9- ),男,教授,博士,主要研究方向为无线和移动通信技术。

E-mail:leiwj@cqupt.edu.cn。

江 雪(1988- ),女,硕士研究生,主要研究方向为物理层安全。

E-mail:15215041148@163.com.

左莉杰(1989- ),女,硕士研究生,主要研究方向为物理层安全。

E-mail:zuolijie1111@163.com

谢显中(196-6- ),男,教授,博士,主要研究方向为无线和移动通信技术。

E-mail:xiexzh@cqupt.edu.cn

1001-506X(2015)12-2835-07

2014- 12- 04;

2015- 02- 08;网络优先出版日期:2015- 04- 03。

网络优先出版地址:http://www.cnki.net/kcms/detail/11.2422.TN.20150403.1340.004.html

国家自然科学基金(61471076,61271259,61301123);长江学者和创新团队发展计划(IRT1299);重庆市科委重点实验室专项经费资助课题