电力通信网PCM设备的安全模型研究

2014-12-19高会生王慧芳

高会生,王慧芳

(华北电力大学电气与电子工程学院,河北保定071000)

0 引言

电力通信网PCM 设备被广泛用于继电保护、安全稳定控制、远动、调度电话等主要电力通信业务的实现,是电力通信网的重要设备之一。PCM 设备的安全性直接影响电力系统一次设备的运行状态,其安全性模型对提高设备安全性,确定有效的安全防护措施具有重要意义。建立PCM 设备的安全模型不仅要考虑信息方面的影响,还要考虑设备的物理环境影响。对通信设备的安全性研究方法需要从纯粹的信息安全转向信息与物理的协同安全。文献[1]利用信息物理融合系统安全的观点,从物理组件、应用程序、网络设施等方面分析了电力控制环节和通信基础设施的脆弱性,并提出了相应的防御措施。文献[2]讨论了不同物理或网络攻击引起的智能电网基础设施的安全性问题。文献[3]针对电网中虚假信息注入攻击进行了建模及防御措施的定量分析。诸多研究表明,信息和网络安全的研究方法已经再不拘泥于单纯的定性和定量两种类别,而是两者的有效结合。文献[4]给出了基于贝叶斯网络的信息安全通用评估方法。文献[5]基于贝叶斯网络建立了攻击-防御图,对安全措施的效果进行了分析评估。文献[6]结合攻击图与通用安全脆弱点评估系统实现了复杂系统的安全性评估。文献[7]将贝叶斯网络与D-S 证据理论结合,建立了电力广域网通信系统的安全性模型。可以看出,贝叶斯网络已经成为通信设备安全性建模的有效手段,另外,MATLAB 工具箱和GeNIe 软件平台等计算工具也为贝叶斯网络的推理和分析提供了强有力的支持。然而,现有文献[8~10]重点关注电力通信网的整体安全,而没有涉及PCM 设备安全性。随着通信技术的发展,PCM 设备在三个方面存在特殊的安全性问题。(1)是网络管理功能的增强使PCM 设备出现了更多可攻击的漏洞;(2)PCM设备智能化水平的提高,工业计算机所存在的安全脆弱性在PCM 中同样存在;(3)PCM 设备的组网能力不断增强,一旦出现安全事件,将会对通信业务造成重大影响。鉴于此,本文从物理和信息两个方面分析了PCM 设备的脆弱性和可能存在的威胁,建立了安全威胁、脆弱性、防御措施和安全事件等四要素的贝叶斯网络模型。该模型可以对电力通信网PCM 设备的安全性进行量化评估,为保证电力通信业务的安全性提供支持。

1 电力通信设备的安全性

文献[11]中分析了智能电网的通信结构和信息安全需求,以及电力系统通信安全研究所面临的挑战。电力通信业务具有较高的实时性、可靠性和安全性需求,与公用通信网相比,存在较大差异。针对电力系统一次设备的控制而言,其通信业务的可用性等级远高于保密性,而公网业务的保密性通常比可用性更显得重要。这种业务安全性需求的特殊性导致了公网通信设备的安全模型不能直接用于电力通信设备的安全评估,需要专门开展电力通信设备的安全性模型研究。

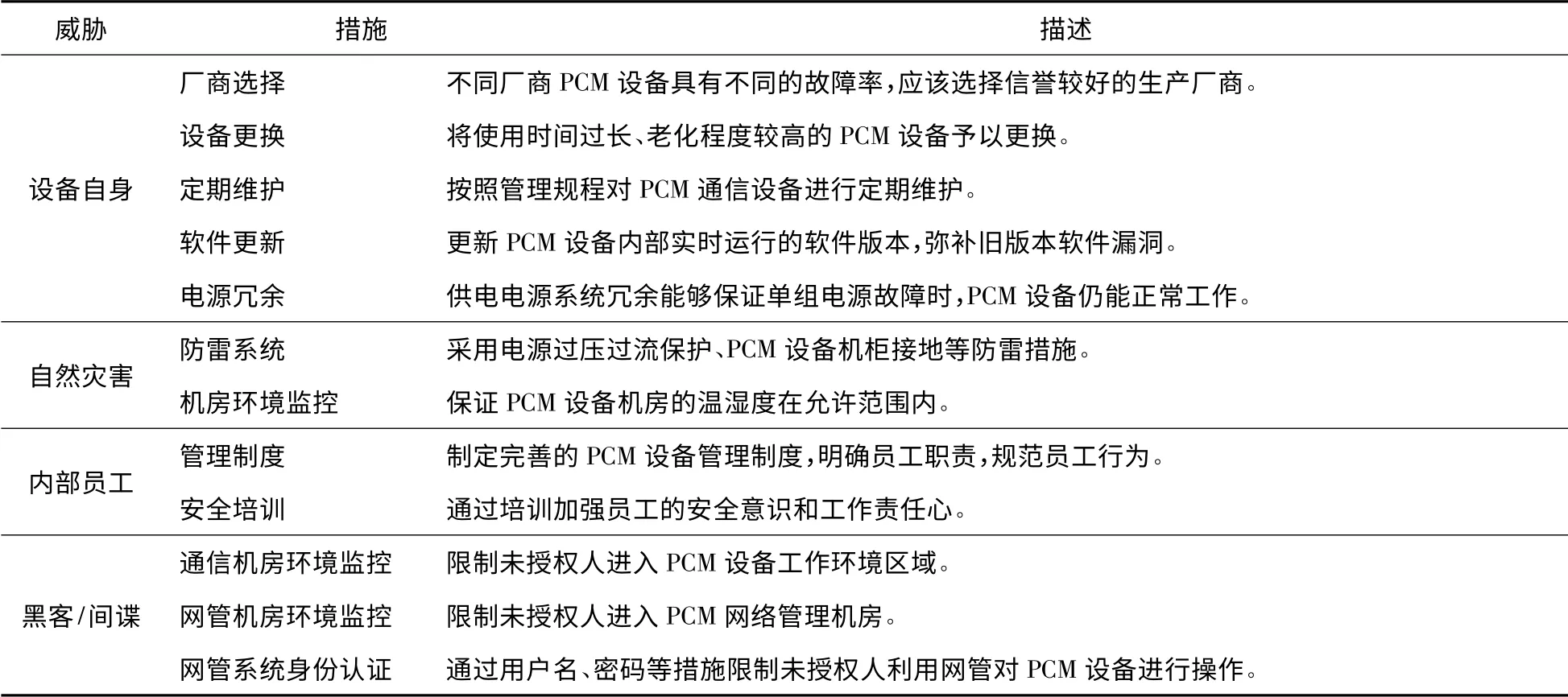

电力系统主要存在两大类安全威胁,分别是无意威胁和蓄意威胁[12]。无意威胁包括设备本身的失效、人员疏忽以及自然灾害的影响等。蓄意威胁包括恶意员工、恶意代码攻击以及黑客攻击等。根据信息安全相关标准[13,14],本文整理出了影响电力通信设备安全的主要威胁和防御措施,如表1所示。

1.1 设备自身失效

通信设备自身的软硬件故障可以引起安全事件,电力企业需要采用多种有效的安全防护措施来避免安全事件的发生。例如,在设备选型阶段应该选择声誉较好的供货商,对长时间运行的设备应该进行及时更换、定期维护和周期性检修,对设备的实时运行软件进行更新,设备供电电源采用冗余配置。为了突出重点,这里仅考虑与电力通信设备密切相关且行之有效的安全防护措施。

1.2 自然灾害影响

电力通信基础设施覆盖面广,容易遭受自然灾害的影响和破坏。运行经验表明,自然灾害是电力通信设备的重要威胁。针对自然灾害所采用的安全措施包括:通信设备的防雷、供电电源过压过流保护、电缆屏蔽以及设备机柜接地等。同时,采用通信机房环境监控系统可以有效降低自然灾害的影响。这些措施都充分考虑了电力通信业务的特殊需求。

1.3 内部员工的安全素质

员工安全素质和安全意识是保证安全的重要条件。员工安全意识淡薄和安全素质低下是重要的安全威胁。制定完善的管理制度,明确员工职责,规范员工行为,对员工进行安全意识培训,是保证通信设备安全的重要手段。其中,建立完善的安全管理制度和常规化职工安全培训是保证通信设备运行安全的关键。

1.4 黑客/间谍攻击

研究表明,黑客/间谍对电力通信网攻击的后果不容忽视[3,15,16]。电力系统在这方面已经制定了较为全面的制度和防御措施,为通信系统的安全性研究提供了重要参考依据。电力系统PCM通信设备的安全性主要受到未授权访问的威胁,因此,本文在建立PCM 通信设备安全模型时重点考虑了通信机房和网管的门禁系统,以及网管系统的身份认证机制。例如,通过用户名和密码等系统认证方式来限制未授权用户的访问及操作。

从系统的观点上看,表1 给出的安全威胁和防护措施远远不够。但是,本文的研究重点是电力通信PCM 设备的安全模型,因此在确定安全威胁和防护措施时,重点考虑了电力通信设备的特殊运行环境、电力通信业务的特殊需求和PCM 设备存在的特殊安全问题。这一方面保证模型的针对性,另一方面,也降低了模型计算的复杂度。

表1 电力通信设备的安全威胁及防护措施Tab.1 Security threats and protection measures of power communication equipments

2 电力通信网PCM 设备的安全模型

2.1 设备安全性的贝叶斯网络模型

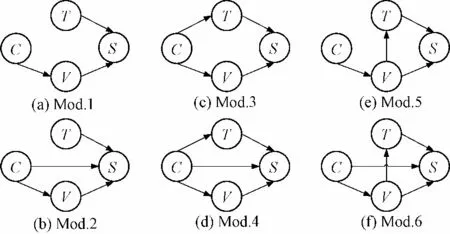

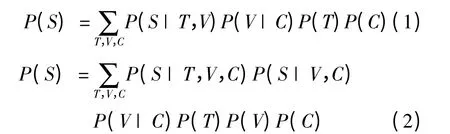

信息安全的主要影响因素分别为:资产、威胁、脆弱性和安全措施,文献[14]给出了这“四要素”的完整定义。根据“四要素”之间的逻辑关系,本文建立了6 个基本的贝叶斯网络模型,分别描述3 类不同的攻击模式,如图1所示。其中,威胁用T 表示,脆弱性用V 表示,防御措施用C 表示,安全事件用S 表示。

图1(a)中的Mod.1 描述了当T 是独立事件时,C 可以降低V,S 取决于T 和V;图1(b)中的Mod.2 说明了C 不仅影响V,还会直接影响S;图1(c)中的Mod.3 表示T 并非独立事件,T 的攻击意图受C 的影响;图1(d)中的Mod.4 描述了C 可能会对其他3 种因素都产生直接影响;图1(e)中的Mod.5 表明V 会增加T 的吸引力,使T 发生的可能性明显增强;图1(f)中的Mod.6 全面考虑了因素之间关系。可以看出,图1 中的不同模型可以表示表1 中不同的“攻击- 防御”模式。换句话说,不同的“攻击-防御”模式应该用不同的影响模型来表示,这样可以显著提高安全模型的可用性和高效性。

图1 中各因素间的量化关系可以方便地通过贝叶斯网络的条件概率来确定。若P(C)和P(T)分别为Mod.1 和Mod.2 的输入,则Mod.1 输出S的概率P(S)可通过式(1)得到,Mod.2 输出S 的概率P(S)可通过式(2)得到。

图1 设备安全性的贝叶斯网络模型Fig.1 Bayesian network models of equipments security

由此可见,安全模型的结构不同,安全事件的概率计算方法也不同。比较而言,Mod.2 中S 节点条件概率表的维数比Mod.1 多,因此,式(2)的计算复杂度明显增加。实际上,模型中节点间存在的相互依赖关系越多,模型的复杂度越高,条件概率表的赋值难度也越大,模型计算难度越大,反之,计算难度越小。但是,过分追求模型的简洁性可能会丢失因素间的关联信息,使模型的表现力变差。综合考虑计算复杂度和模型表现力之间的平衡关系,本文选用Mod.1,Mod.3 和Mod.5 作为电力通信网PCM 设备的基本安全模型。Mod.1 用来建立雷击等自然灾害以及黑客/间谍攻击的安全模型。Mod.3 用来建立设备自身失效的安全模型。Mod.5 主要用于分析内部员工行为对PCM 设备安全性的影响。这种优化既保证了安全模型的全面性和表现力,也兼顾了模型计算的低复杂度。

2.2 电力通信网PCM 设备的安全性分析

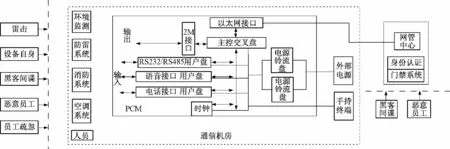

随着技术的发展,PCM 设备已经不是传统意义上仅用来实现脉码调制功能的简单设备,而是能够支持交叉连接、多种接口方式、灵活组网、远程管理和智能化配置维护等多种功能的复杂通信设备。然而,PCM 设备在智能化和灵活性方面提高的同时,其安全性和可靠性也面临着新的挑战。统计表明,PCM 设备与ATM 或SDH 设备相比,具有相对较高的故障率和特殊的故障点。PCM 设备的故障类型主要有接口模块故障、电源板故障、程序故障等[17]。PCM 设备的安全防护已经成为电力系统通信必须要考虑的问题。图2 给出了电力通信网PCM 设备可能受到的安全威胁。

图2 电力通信网PCM 设备的安全威胁Fig.2 Security threats of power communication PCM equipments

2.3 基于贝叶斯网络的PCM 设备安全模型

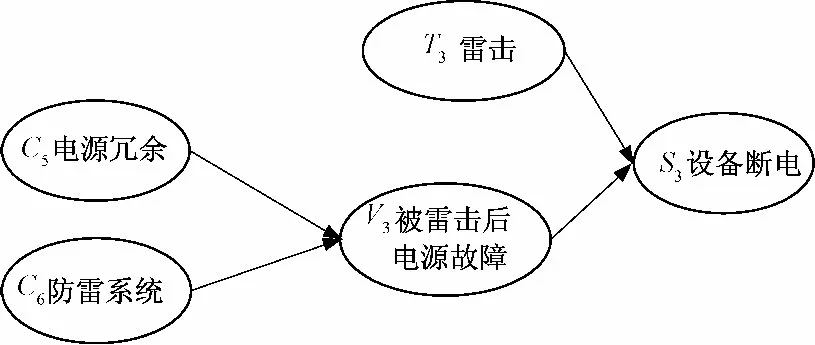

作为简单实例,图3 给出了雷击威胁对PCM设备供电电源系统的安全性影响关系。当雷击事件发生时,设备电源遭受雷击破坏,从而导致设备的供电电源中断,进一步破坏设备中存储或传输数据的可用性。采用冗余电源措施,并配置有效的防雷系统可抵御雷击引起的安全性破坏,降低安全事件的发生概率。图3 中的雷击模型符合图1(a)中Mod.1 的基本结构。

图3 贝叶斯建模示例Fig.3 A Bayesian modeling example

以图1 中Mod.1,Mod.3 和Mod.5 为基本模型,结合表1 给出的“攻击-防御”模式,完备的电力通信网PCM 设备安全模型如图4所示。图中C1~C12表示12 项安全防护措施,T1~T7表示7 类安全威胁,V1~V8表示PCM 设备在物理和信息方面存在的8 种安全脆弱性,S1~S12表示PCM 设备在给定威胁、脆弱性和防护措施前提下,可能出现的12 种安全性事件,G1~G5表示安全事件发生后对用户数据可用性、管理数据可用性、用户数据保密性、管理数据保密性和管理数据可用性等5 种安全属性的影响程度。这5 种属性综合起来可以描述设备的安全性。

需要指出的是,图4 是一个基于贝叶斯网络的电力通信PCM 设备安全模型。安全模型的建模方法是统一的贝叶斯网络技术,贝叶斯网络的结构取决于电力通信PCM 设备所特有的安全威胁、防护措施、安全脆弱性和安全事件,因此,该模型仅适用于电力通信PCM 设备的安全性分析。但是,本文提供的方法可以扩展到其他通信设备的建模。重点在于根据不同设备的安全性需求,建立不同的“攻击-防御”模式(表1),选择不同的基本模型(图1)。

2.4 安全模型的概率分配

贝叶斯网络结构定性描述了系统中各组成部分之间的因果关系。贝叶斯网络各节点的概率分配定量描述了条件概率关系。因此,PCM 设备的安全性模型不仅要给出如图4所示的贝叶斯网络结构,还要给出网络中各节点的概率分配方法。PCM 设备安全模型的量化过程包括输入节点赋值、条件概率表赋值、安全性量化计算和灵敏度分析等4 个步骤。

(1)输入节点赋值

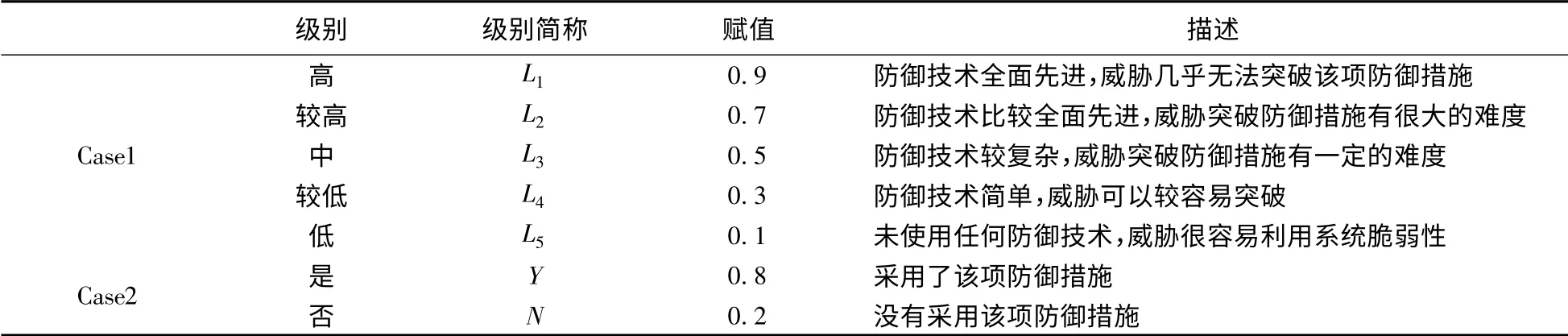

在图4 中,输入节点是指表示安全防御措施的节点。此类节点有两种赋值类型,一种是多等级赋值(Case1),本文采用5 等级划分制;另一种是2 等级赋值(Case2)。在Case1 中,防御措施强度定义为“高”、“较高”、“中”、“较低”和“低”等5 个级别。在Case2 中,防御措施强度也可定义“是”和“否”等2 个等级。防雷系统(C6)、设备更换(C3)和机房环境监控(C7)等措施属于Case1,电源冗余(C5)、定期维护(C4)和软件更新(C1)等措施属于Case2。

防御措施等级的赋值将影响评价结果,合理、细化、准确的等级划分是准确评价的关键环节。但是过分强调细化,又会增加赋值难度。表2 给出的赋值方案兼顾了赋值难度和赋值合理性两个方面。对于能够明确判定“是/否”的情形,采用Case2 的赋值方式较为合理,否则采用Case1 的方式。具体的判定准则以及赋值原则如表2所示。

贝叶斯网络输入节点赋值是建模的重要环节。为了最大限度保证模型的准确性和客观性,本文采用专家主观评价与NIST 公共脆弱性标度系统(Common Vulnerability Scoring System,CVSS)计算[18]相结合的方法确定防御措施的节点赋值。

图4 基于贝叶斯网络的PCM 设备安全模型Fig.4 PCM equipment security model based on Bayesian network

表2 防御措施等级描述Tab.2 Description of countermeasure level

(2)条件概率表赋值

表3 节点V3 的条件概率表Tab.3 Conditional probability of node V3

节点S3描述“设备断电”事件,节点T3描述“雷击”威胁,S3的父节点是V3和T3。当“雷击”威胁(T3)存在,且“被雷击后电源故障”事件(V3)发生时,“设备断电”事件(S3)的发生概率很大。节点S3的条件概率表如表4所示。

表4 节点S3 条件概率表Tab.4 Conditional probability of node S3

条件概率表与输入节点的赋值方法类似,也是在专家主观评价的基础上,利用CVSS 计算[18]结果加以修正,最终得到模型中所有中间结点的条件概率表。

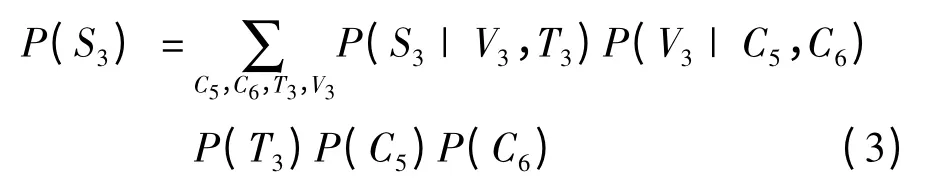

(3)安全性量化计算

式(3)可被用来计算安全事件发生的概率P(S3)。

(4)灵敏度

灵敏度表示输入节点值的变化对于输出节点值的影响程度。仅考虑某一个防御措施节点值的线性变化,且其他防御措施节点值保持原有状态不变,此时可计算目标节点Gj(j =1,2,3,4,5)相对于变化节点的变化率。例如,当C1节点的值为C1时,目标节点Gj的值为Gj。C1节点的值变为C1′,目标节点Gj的值变为Gj′,利用式(4)可计算每个输入参数的灵敏度。

3 算例

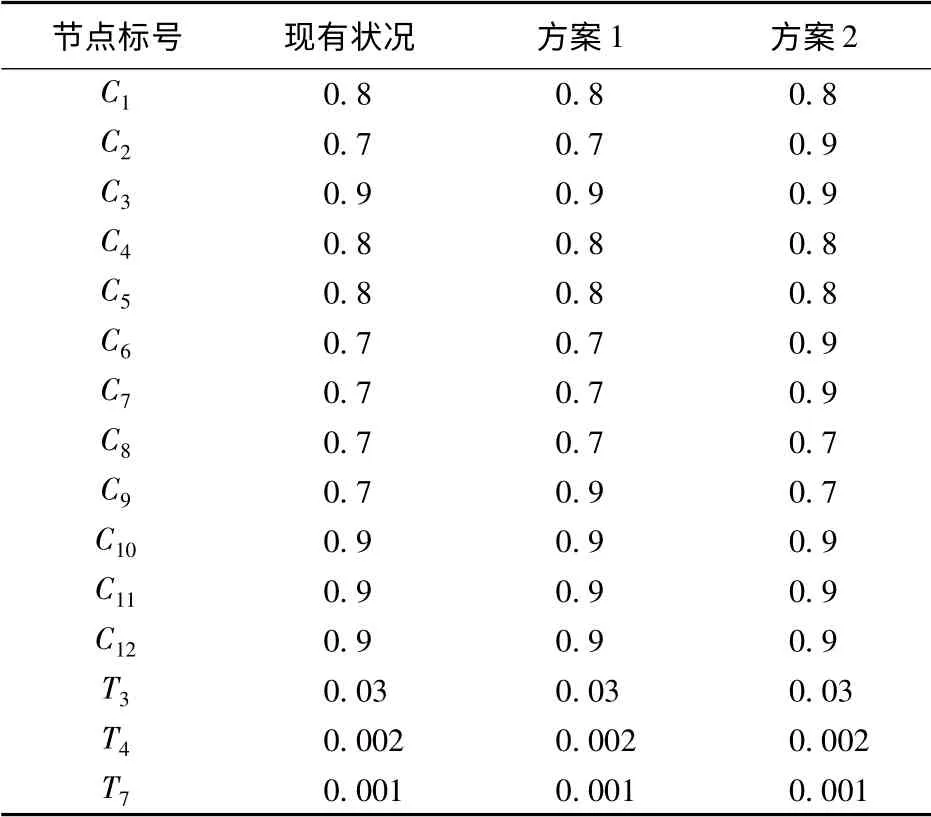

以实际电力通信系统中的PCM 设备为例进行设备的安全状态评估,并分析安全防护措施对设备安全性的影响,进一步验证安全模型的可行性和有效性。首先,根据表2 对防护措施进行量化;然后,统计威胁事件发生的频度和强度;最后得到模型输入节点的赋值,结果如表5所示。

表5 节点赋值Tab.5 Value assignment of nodes

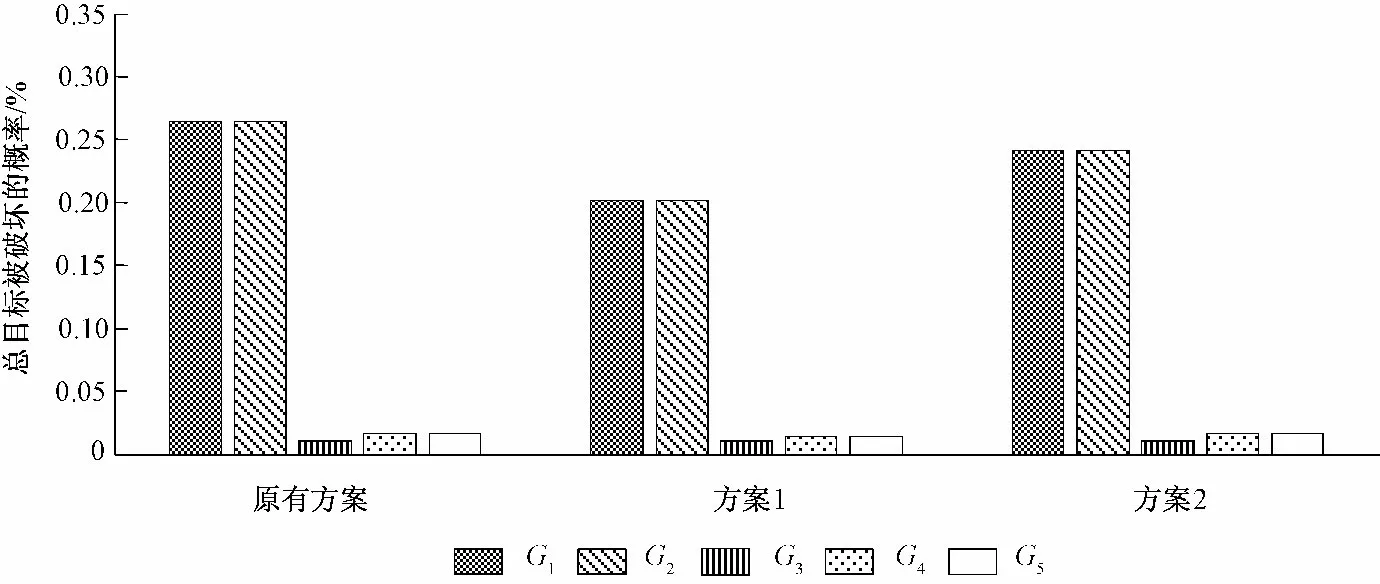

由表5 可知,方案1 在现有安全状态下加强了员工安全素质培训(C9),由0.7 提高到了0.9。方案2 在现有安全状态下加强了对产品供应商在信息安全声誉方面的选择(C2),并对防雷系统进行了完善(C6),同时提高了机房监控系统的性能(C7)。这两套方案在不同方面提高了PCM 设备的安全性。安全目标G1~G5的计算结果如图5所示。

目前,设备维修可以采取事后小修、预防维修与预防更换。小修能以最少的维修资源消耗使设备恢复至故障前的工作状态;预防维修可以适度改善设备劣化状况,充分发挥其性能以创造更多使用价值;当设备故障率较大或预防维修代价过高时,预防更换能够更好地保证设备可靠工作。综合利用以上3种维修方式的各自优势,本维护模型采取组合维修,执行不完全预防性的弹性计划检修模式,具体的不完全预防性维修策略安排如图1所示。

分析结果表明,方案1 加强了C9,有效降低了用户数据和网络管理数据在可用性方面遭受破坏(G1)的概率,但对其他安全目标的改善程度较小。方案2 同时加强了3 种安全防护措施,改善了设备的整体安全性,但显著程度比方案1 要低。也就是说,对PCM 设备而言,加强员工的安全培训要比选择厂商、加固防雷系统以及加强机房环境监测更能提高设备的整体安全性。这也说明,决策者选择恰当、有效防御措施的重要性。

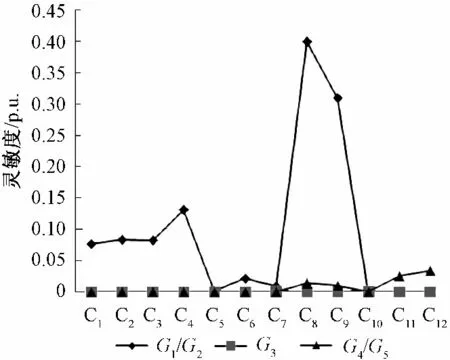

灵敏度计算可量化模型输入对输出的影响程度,有助于决策者选择最有效的防御手段。利用式(4)可以计算各种防御措施的灵敏度,结果如图6所示。

由图6 可知,在所有防御措施中,“完善规章制度”(C8)节点是影响电力通信系统用户和网管数据可用性的主要因素,“员工的安全培训”和“对设备的定期维护”等措施也对PCM 设备数据可用性具有较大影响。

图5 不同安全方案的效果比较Fig.5 Effect comparison of different security schemes

图6 不同防御措施的灵敏度Fig.6 Sensitivity of different countermeasures

由图6 还可以看到,用户和管理数据的可用性(G1,G2)被破坏的概率最高,相应的安全程度最低。在C2,C6,C7和C9等4 个节点中,C9的敏感度最高。这也说明了为什么方案1 比方案2 在设备安全性方面具有更好的效果。其实,根据所建立的安全模型,完善安全管理制度(C8)是提升PCM 设备安全性的关键。

4 结论

在电力系统通信中,PCM 设备承载着继电保护、安全稳定控制、远动、调度电话等绝大多数业务,其安全性直接影响到电力系统一次设备的可靠、安全运行。

本文从物理和信息两个方面分析了PCM 设备的脆弱性和可能存在的威胁。以威胁、脆弱性、防御措施和安全事件之间的关系为基础,建立了PCM 综合安全模型。实例表明该模型直观有效,有利于设备的安全等级量化,灵敏度分析则进一步帮助决策者进行设备的安全性防护。尽管本文建立的模型主要针对PCM 设备的安全,但是对其他电力通信设备的安全性建模仍然具有参考价值。下一步研究工作将集中在降低模型节点条件概率表赋值的主观性方面。

[1]Sridhar S,Hahn A,Govindarasu M.Cyber– physical system security for the electric power grid[J].Proceedings of the IEEE,2012,100 (1):210-224.

[2]Mo Y,Kim T H H,Brancik K,et al.Cyber–physical security of a smart grid infrastructure[J].Proceedings of the IEEE,2012,100 (1):195-209.

[3]Yang Q,Yang J,Yu W,et al.On False Data Injection Attacks against Power System State Estimation:Modeling and Counter measures[J].2013.

[4]叶云,徐锡山,齐治昌.大规模网络中攻击图的节点概率计算方法[J].计算机应用与软件,2011,28 (11):36-139,192.

[5]Sommestad T,Ekstedt M,Johnson P.Cyber Security Risks Assessment with Bayesian Defense Graphs and Architectural Models[C].HICSS,2009.1-10.

[6]王桢珍,姜欣,武小悦,等.信息安全风险概率计算的贝叶斯网络模型[J].电子学报,2010,38(B02):18-22.

[7]Sommestad T,Ekstedt M,Nordstrom L.Modeling security of power communication systems using defense graphs and influence diagrams[J].Power Delivery,IEEE Transactions on,2009,24 (4):1801-1808.

[8]冯小安.一种新的电力信息系统安全模型及其评价方法[J].华北电力大学学报,2010,37 (5):47-51.

[9]王宇飞,徐志博,王婧.层次化电力信息网络威胁态势评估方法[J].中国电力,2013 (7):121-125.

[10]李素若.电力监控系统的脆弱性量化模型研究[J].华北电力大学学报,2013,40 (5):70-74.

[11]Wang W,Lu Z.Cyber security in the Smart Grid:Survey and challenges[J].Computer Networks,2013,57(5):1344-1371.

[12]IEC/TS 62351-1 Power systems management and associated information exchange-data and communications security.Part 1:Communication network and system security introduction to security issues[S].2007.

[13]ISO/IEC 27002,Information technology– Security techniques-information security management guidelines for telecommunications organizations[S].2008.02.

[14]GB/T 20984-2007 信息技术信息安全风险评估规范[S].2007.

[15]Vukovic O,Sou K C,Dán G,et al.Network-aware mitigation of data integrity attacks on power system state estimation[J].Selected Areas in Communications,IEEE Journal on,2012,30 (6):1108-1118.

[16]Huang Y,Esmalifalak M,Nguyen H,et al.Bad data injection in smart grid:attack and defense mechanisms[J].Communications Magazine,IEEE,2013,51(1):27-33.

[17]郭玉松,蔡登荣.PCM 设备的维护与管理[J].电力系统通信,2009,30 (5):65-68.

[18]Nayot P,Rinku D,Indrajit R.Dynamic security risk management using Bayesian attack graphs[J].Dependable and Secure Computing,IEEE Transactions on,2012,9 (1):61-74.