基于渗透测试的IPv6网络脆弱性分析和研究

2013-08-21方世林

方世林

(湖南理工学院 计算机学院,湖南 岳阳414006)

引言

IP地址数量取决于地址长度,IPv6协议的128位地址长度很好的解决了IPv4地址数量短缺的问题,此外IPv6协议优越的扩展性和较强的安全防御性等诸多优点也是它产生的重要原因[1,2].

IPv6协议在IPv4协议的IP层做了改变,但是很多安全性问题依旧存在.在IPv4和IPv6共存期,我们要考虑双栈节点和过渡期隧道的安全性问题[3].

1 IPv6网络安全问题研究

IPv6在安全性方面有所提高,它自带了 IPSec,使得网络层安全性显著提高,但是有些攻击不是针对网络层,而是针对应用层的,这样一来,IPSec就措手无策了.IPv6网络中还存在以下这些网络攻击方式[4]:1)报文侦听;2)数据库服务器等设备的攻击;3)中间人攻击;4)泛洪攻击.

在 IPv4和 IPv6共存的过渡期间还存在着很多其它安全问题,如自动隧道中利用选路产生反射攻击,ISATAP隧道引入的分布式拒绝服务问题等等.在双栈环境和隧道机制两个方面存在的问题将是研究的重心所在.

2 IPv6网络脆弱性研究和关键性技术

IPv6网络渗透测试是研究和发现网络脆弱性的重要手段.渗透测试是先尽可能的模拟黑客攻击行为,从而发现网络的漏洞所在,这样才能查漏补缺,有针对性的为网络提供安全保障.

2.1 IPv6网络渗透测试面临的问题

IPv6和 IPv4为 IP协议的不同版本,数据包的传输机制没有发生变化,二者都支持 TCP/UDP协议.IPv6协议必选IPSec协议,而IPSec协议仅仅只是提供了对网络层的保护,无法阻止病毒对其它层的攻击.因此,对IPv6和IPv4网络的渗透有相似之处.常见的网络渗透测试问题有:漏洞扫描、网络层和应用层欺骗、ARP和DHCP、嗅探、Smurf攻击等等.

2.2 IPv6网络扫描技术研究

渗透测试的第一步是网络扫描.由于IPv6地址空间数量巨大,不可能采用IPv4网络中用枚举方法对子网主机进行选择甄别,所以我们就必须去制定如何减少分析地址空间的策略,而 IPv6采用多播地址机制播地址机制为减少分析主机,选择关键性主机提供了便利.

IPv6网络扫描方法:1)收集IPv6主机前缀信息;2)分析日志文件获取IPv6地址;3)在应用程序中发现IPv6主机地址;4)收集目标网络的相关信息,了解适用的过渡方法,利用这些技术特点发掘IPv6地址;5)链路上扫描探测.

2.3 IPv6邻居发现机制脆弱性分析

在 IPv6协议中,邻居发现机制用来发现链路中其它关键性主机,它可以让链路内的主机地址自动配置,但这样一来,会出现一些安全隐患问题,使得存在受攻击的可能性.

2.3.1 重复地址导致的安全隐患

在选择用无状态地址自动配置取得网络IP地址时,将会进行重复地址检测,这样安全隐患就出现了.攻击者会选择保持回复这个IP地址已经被占用,或者攻击者用此地址作为源地址发送邻居节点请求报文.这样都会造成主机获取不到IP网络地址,无法联入IPv6网络[5,6].

2.3.2 伪造路由公告消息

伪造路由公告消息是指当攻击者进入本地链路内后,会主动向链路内的其他主机发送伪造的路由器公告消息,于此同时它会把路由器的默认优先级别设置为最高,这样一来,在链路内所有节点都会误以为攻击者是默认的路由器.这就会让攻击者收到通信信息,造成报文数据泄密和被篡改[7,8,9].

3 IPv6渗透测试工具的设计与实现

常见的开放源代码的IPv6网络渗透测试工具有THC IPv6[11],它提供容易操作使用的IPv6报文构造库,IPv6报文构造库可以构造各种IPv6报文.我们在分析研究工具源代码的基础上,根据IPv6网络渗透的特性,设计了IPv6网络渗透测试工具包.

3.1 IPv6网络扫描程序设计

IPv6网络扫描程序包含三个部分.第一部分:把前缀固定,只是增加后缀号顺序的扫描模块;第二部分:根据IPv6地址,在考虑MAC地址的连续性后,从已知地址拓展开,对附近地址进行扫描;第三部分:发送伪造的邻居点请求报文,使得特定的网络网段中的主机就会以邻居节点公告报文,我们再通过查看返回的邻居节点公告报文,从而达到发现响应主机的接口单播地址[12].

如何判断IPv6主机是否在线,可以通过先构造出不同类型的ICMPv6请求数据包,然后将它发送到目标网络中进行分析测试,再根据其返回值来进行判断.

3.2 IPv6邻居发现机制脆弱性渗透工具的研究和设计

3.2.1 伪造路由器公告消息

原理:伪造路由器公告消息是渗透者欺骗网络中的主机的重要手段,让网络中的主机误以为它是默认网关,会首先把数据包发送给渗透者,这样会造成报文数据泄密和被篡改.实施关键步骤:

1)构造 IPv6数据包函数.My_ipv6_packet thc_create_ipv6(interface,PREFER_LINK,MY_IPv6_packet_len,src6,thc_resolvet(“FF02::1”),0,0,0,0,0)PREFER_LINK表示本地链路前缀.

2)构造ICMPv6报文.Thc_add_icmp6(my_ipv6_packet,&my_ipv6_packet_len,ICMP6_ROUTERADV,0,0,buf,24,0) ICMP6_ROUTERAD表示路由器公告报文类型,根据RFC2461规定,其值为134.

3)发送数据包.Thc_generate_and_send_pkt(interface,srcmac,dstmac,my_ipv6_packet,&my_ipv6_packet_len)参数srcmac表示源MAC地址,dstmac表示目的地的MAC地址.3.2.2 重复地址检测

当用户主机用无状态地址自动配置获得网络 IP地址后,将会进行重复地址检测,在重复地址检测过程中,攻击者会对外宣告此地址已被占用,这样主机将无法得到IP地址.

3.3 反射渗透测试工具设计

假设主机A、主机B都在内部局域网络中,接入外网处有防火墙,起到保护作用.防火墙的设置为允许主机A访问外网,而主机B不能访问外网.外网攻击者想要攻击主机B,它会先把带有伪造选路头的数据包通过路由器送达到主机A,如果主机A配置为处理选路头,则主机A在处理数据包时会查看选路头只剩最后一跳,发现选路头中目标地址是主机B,主机A会把这个伪造的数据包转发给主机B.这样攻击者就会攻击到了不能访问外网的主机B.

3.4 IPv6中的Smurf渗透测试设计

Smurf渗透测试是用伪造的 ICMPv6请求数据包导致受害主机服务性能下降,直到拒绝服务.当ICMPv6请求数据包发送到网段的多播地址后,它会把响应流导向受害主机,造成受害机拒绝服务.

4 IPv6渗透测试工具实现及相关测试

4.1 渗透测试工具实现框图

在利用THC API函数库为基础上,设计了四种渗透测试工具.

图1 实现渗透测试工具基础框图

4.2 IPv6主机扫描测试

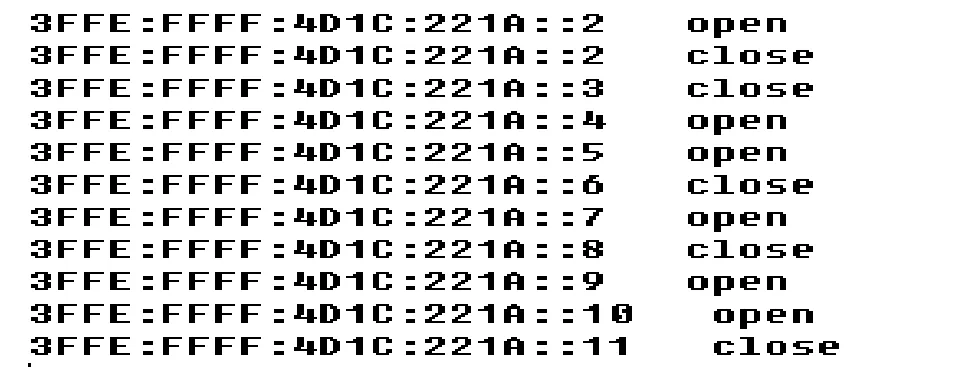

主机扫描测试的功能是用来发现活跃的IPv6主机.进行渗透测试,测试结果如图2所示.

图2 模块1扫描结果

4.3 伪造路由器公告消息测试

在对伪造路由器公告消息进行测试.测试结果如图3所示.

图3 伪造路由器公告消息测试

4.4 反射渗透测试测试

反射渗透测试时将防火墙后的主机A用作跳板,向主机A发送信息,然后转发给主机B,最后达到攻击主机B的作用.测试结果如图4所示.

图4 反射渗透测试抓包

4.5 Smurf渗透测试

Smurf渗透测试是用伪造的 ICMPv6请求数据包导致受害主机服务性能下降,直到拒绝服务.当ICMPv6请求数据包发送到网段的多播地址后,它会把响应流导向受害主机,造成受害机拒绝服务.测试结果如图5所示.

图5 Smurf渗透测试

5 总结

本文研究和分析了基于渗透测试的IPv6网络脆弱性及关键技术,以开放源代码工具THC IPv6为基础,设计了四种渗透测试工具,然后对它们进行试验测试.测试结果表明,渗透测试工具提高了网络的安全性,并且为以后检测IPv6网络安全性提供了参考价值.

[1] 褚玲瑜,吴学智,齐文娟.IPv6的安全问题探讨[J].微计算机信息,2006,22(1):10~12

[2] 方世林,蒋少博.IPv6协议在湖南理工学院校园网中的部署及关键技术[J].实验室研究与探索,2011,10:68~70

[3] 黄家林,张征帆.主动防御系统及应用研究[J].网络安全技术与应用,2007,03:54~55

[4] 李振强,赵晓宇,马 严.IPv6技术揭密[M].北京:人民邮电出版社,2006

[5] 刘 烃,郑庆华,管晓宏,陈欣琦,蔡忠闽.IPv6网络中蠕虫传播模型及分析[J].计算机学报,2006,8(129):1337~1345

[6] 唐述科,李汉菊.IPv6邻居发现协议的安全性分析[J].信息安全与通信保密,2006.9:100~104

[7] 华为3Com技术有限公司.IPv6技术[M].北京:清华大学出版社,2004

[8] Joseph Davies.理解IPv6[M].张晓彤,宴国晟,曾庆峰,译.北京:清华大学出版社,2004

[9] 张岳公,李大兴.IPv6下的网络攻击和入侵分析[J].计算机科学,2006,33(2):100~102

[10] 卿斯汉,蒋建春,马恒太,等.入侵检测技术研究综述[J].通信学报,2004,25(7):145~146

[11] B.Endicott.Active Defenses to Cyber Attacks[J].Information Assurance and Security,2006,06:27~28

[12] 戴宗坤.信息系统安全[M].北京:金城出版社,2000:156~159