从PDR模型的发展过程看信息安全管理

2012-12-10李尧

李尧

(工业和信息化部电子第五研究所,广东 广州 510610)

0 引言

云计算快速发展,物联网开始落地,在政府和各大IT公司的共同推动下,我国各行各业开始“腾云驾雾”,信息化的进程已经赶上中等发达国家的水平了。但是,高度信息化的同时也给我们带来了新的安全隐患。下面我们从入侵检测的一种模型——PDR模型的发展角度来论述信息安全管理的历程。

最初,对信息安全的定义基本上都停留在定性的阶段,比如经典的美国中央情报局 (CIA)三原则,只说要保护信息资产的机密性、完整性、可用性不受破坏,但并没有量化,不知如何衡量是否达到了CIA的目标?PDR则用数学建模的方式量化地描述了什么是信息安全:及时的检测就是安全,及时的响应就是安全。安全并不是绝对的,是相对的,是有时间性的,能够在可容忍的时间范围内,发现并阻断入侵,这样就达到信息安全的目标了。

1 PDR模型简介

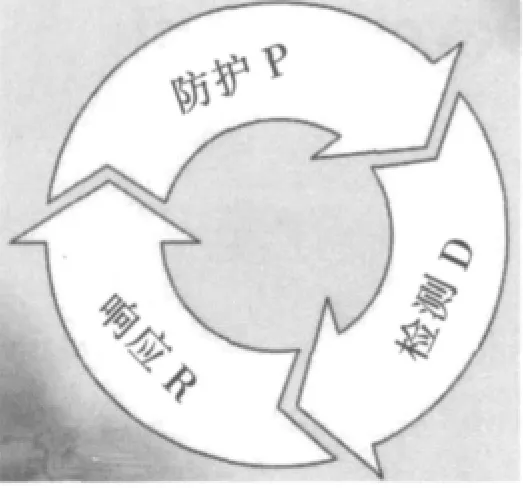

PDR模型源自美国国际互联网安全系统公司ISS提出的、自适应网络安全模型ANSM (Adaptive Network Security Model),这是一个可量化、可数学证明、基于时间的安全模型。PDR代表的内容分别是 (如图1所示):

1)Protection(保护——采用一系列手段 (识别、认证、授权、访问控制和数据加密)来保障数据的保密性、完整性、可用性、可控性和不可否认性等[1];

2)Detection(检测)——利用各类工具来检查系统可能存在的、供黑客攻击和病毒泛滥的脆弱性,即:入侵检测、病毒检测等;

3)Response(响应)——对危及安全的事件、行为、过程及时地做出响应处理,杜绝危害的进一步蔓延扩大,力求将安全事件的影响降到最低。

图1 PDR模型

PDR模型是建立在基于时间的安全理论基础之上的,该理论的基本思想是:信息安全相关的所有活动,无论是攻击行为、防护行为、检测行为还是响应行为,都要消耗时间,因而可以用时间尺度来衡量一个体系的能力和安全性。要实现安全,必须让防护时间大于检测时间加上响应时间[2]:

式中:Pt——攻击成功所需的时间,被称做安全体系能够提供的防护时间;

Dt——在攻击发生的同时,检测系统发挥作用,攻击行为被检测出来需要的时间;

Rt——检测到攻击之后,系统会做出应有的响应动作,所需的时间被称作响应时间。

在这一模型的推动下,以及漏洞扫描、入侵检测 (IDS)等产品厂商的宣传下,不少企业意识到了信息系统安全性问题,并且也开始慢慢地接受了信息安全这种只有投入没有产出的职能,并作为企业管理工作中不可缺少的一部分内容。此阶段是杀毒软件、防火墙等网络防护工具以及备份软件和磁带机横行的时代。确实,各类工具的使用给黑客、病毒等造成了不小的麻烦。

2 PDR的改进模型及其特点

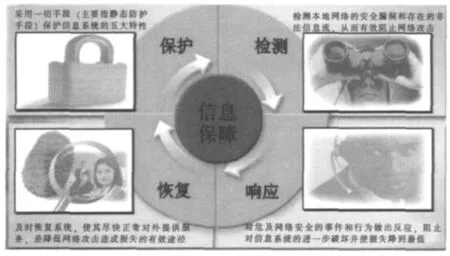

业界的专家们认为,虽然PDR模型基本上体现了信息安全体系的思想,但是还不完整,特别是对于系统恢复的环节没有足够的重视。在PDR模型中, 恢复 (Recovery) 环节是包含在响应(Response)环节中的,作为事件响应之后的一项处理措施。 “911”恐怖事件发生之后,人们对于PDR模型的认识也就有了新的内容,于是,PDRR模型也就应运而生了。PDRR模型与PDR模型的唯一区别就是把恢复环节提到了和防护、检测、响应等环节同等的高度。R代表Restore——一旦系统遭到破坏,就将采取一系列的措施如备份文件恢复、系统重置等,尽快恢复系统功能,提供正常的服务。如图2所示。

图2 PDRR模型

这一拓展模型的提出让不少企业意识到,在数据备份的基础上需要将业务连续性管理以及信息安全事件管理 (主要是将信息安全事件发生之后的纠正措施以及新增加的防护手段提升到了新的高度)融入到整个信息安全管理体系中去。

PDRR模型关注了各种信息安全技术,把可能出现的技术问题都囊括进了模型的保护范围。但是CIO们发现,数据损坏、数据丢失、系统宕机等问题仍在不断地出现,并且不少问题很难 “确诊”。此时,公司的CIO们针对技术管理手段提出了这些问题: “需要保护的是什么?” “面临的安全隐患到底有哪些?” “保护对象的边界到哪里?” “保护到什么程度?” “如何确定信息安全产品的运行效率和效果?”这一系列的问题使得越来越多的企业感觉到把信息安全防护简单地交给防火墙加杀毒软件已经不足以降低各种各样的信息安全隐患所带来的风险[2]。

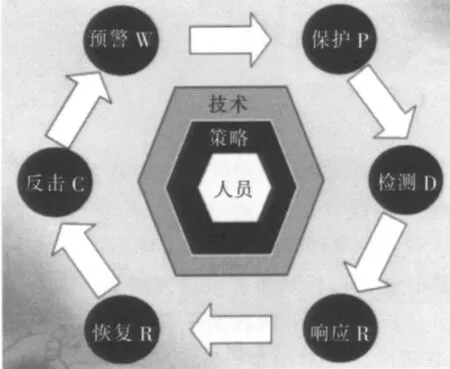

3 我国提出WPDRRC模型

针对这种情况,我国 “八六三”信息安全专家组结合中国国情,提出了更新的信息系统安全保障体系建设模型——WPDRRC,它在PDRR模型的前后增加了W和C[3]。如图3所示。

1)W代表Warning(预警)——采用多监测点的数据收集和智能化的数据分析方法来检测是否存在某种恶意的攻击行为,并评测攻击的威胁程度、攻击的本质、范围和起源,同时预测对手可能的行动;

2)C代表Counterattack(反击)——利用高技术工具,提供犯罪分子犯罪的线索、犯罪依据,依法侦查犯罪分子,处理犯罪案件,要求形成取证能力和打击手段,依法打击犯罪和网络恐怖主义分子。

图3 WPDRRC模型

WPDRRC模型有6个环节和3大要素。6个环节包括预警、保护、检测、响应、恢复和反击,它们具有较强的时序性和动态性,能够较好地反映出信息系统安全保障体系的预警能力、保护能力、检测能力、响应能力、恢复能力和反击能力。3大要素包括人员、策略和技术,人员是核心,策略是桥梁,技术是保证,落实在WPDRRC 6个环节的各个方面,将安全策略变为安全现实。该模型全面涵盖了各个安全因素,突出了人、策略、管理的重要性,反映了各个安全组件之间的内在联系[4]。

以ISO 27001标准为主导的ISMS体系也将人员、管理和技术作为信息安全体系化管理的3个核心内容,通过133条控制措施对13个控制领域的管理来将关键信息所面临的风险降低到可接受的范围内。这一框架与WPDRRC模型保持了一致,并且在信息安全管理中发挥了各自的作用。ISMS安全体系为信息安全问题的解决提供了一种可行的方法,从战略的高度结合企业的业务情况描述了应当关注的信息安全问题,但其可操作性差。信息安全模型在信息系统安全建设中起着指导作用,精确而形象地描述信息系统的安全属性,准确地描述安全的重要方面与系统行为的关系,明确了针对信息系统所存在的安全隐患应当采取哪些措施。

4 结束语

通过上面的分析,我们也可以简单地将信息安全管理理解为:对于信息安全的管理,从基本原则上来说各个模型和理论都是一致的。虽然当前IT技术的发展极为迅速,但是信息安全的管理仍旧是围绕着PDR这3个方面的内容来实施的,所以在建立和维护ISMS体系的时候,可以将PDR模型作为一个重要的参考内容。

[1]中国信息安全测评中心.信息安全模型 [Z].北京:中国信息安全测评中心,2008.

[2]张建东,陈金鹰,朱军.PDRR网络安全模型 [C]//四川省通信学会二零零四年学术年会论文集.2004.

[3]李磊.信息安全管理体系结构 [Z].广州:中山大学信息与网络中心,2009.

[4]姚传军.WPDRRC信息安全模型在安全等级保护中的应用,光通信研究 [J].2010,(5):27-29.