飞机加油车网络系统应对Deauth攻击策略研究

2024-12-31陈卜显张大帅任阳之刚万磊杨裕坤

摘要:在当今快速发展的网络环境下,网络安全备受重视,成为人们关注的焦点话题之一。如何采取有效的网络安全措施来防范各种危险,是相关技术人员热衷探讨的议题。从广义角度来看,涉及网络信息保密性、完整性、可用性、真实性和可控性等方面的理论和技术都是网络安全研究的范畴[1]。

关键字:网络安全;飞机加油车;网络攻击;ESP8826

本文通过研究对飞机加油车网络系统进行攻击并进行防护的实例,对此分析出当前可行的一些攻击方式,以及这些攻击方式的有效防御方法。文章采用ESP8266Wi-Fi模块作为攻击终端,对飞机加油车进行网络攻击和测试。以解除身份验证帧攻击方式为例,对飞机加油车网络设备进行了系统性能测试和分析。

一、802.11 MAC 协议的缺陷

当今,许多网络设备及服务器面临着被称为DDoS的攻击,其中分布式拒绝服务攻击(DDoS)是互联网环境下最具有破坏力的一种攻击方式。特别是SYN Flood攻击方式,它利用传统的TCP/IP协议中三次握手的不安全性,向互联网服务器发送大量的SYN报文。由于服务器接收大量无效的SYN报文,导致正常的SYN报文无法得到及时响应[2]。 在Wi-Fi协议标准中,802.11 MAC层包含了特殊的帧类型,用于网络和连接管理。当待连接设备在搜索Wi-Fi网络时,可以 Passively Identify WiFi 设备通过广播发送的 Beacon 管理帧,以告知待连接设备该网络的可用性。同时,待连接设备也会发送特殊的 Probe-Request 帧,用来识别以前连接过的网络是否具备连接条件。一旦 Wi-Fi 设备检测到周围存在待连接设备并接收到 Probe-Request 帧,该设备将向待连接设备发送 Probe-Response 帧以进行通信回应。

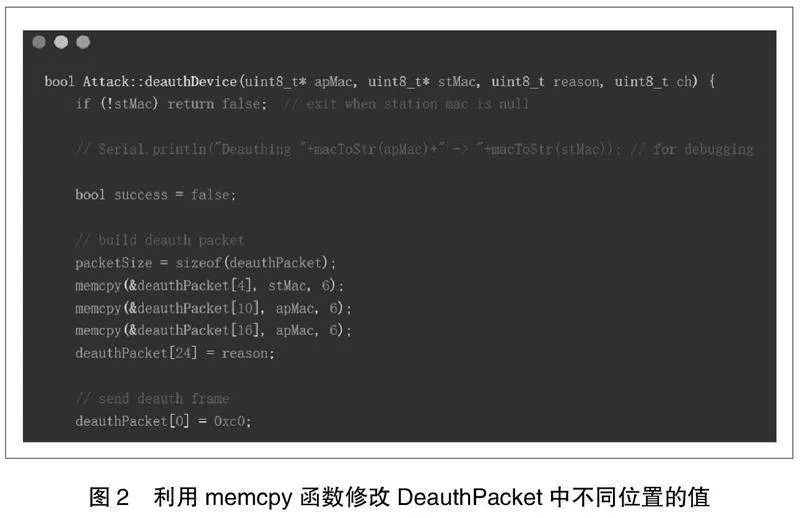

上述的Probe-Request和Probe-Response的特殊帧在传输过程中没有进行安全信息加密,这意味着这些数据交互可能会暴露在危险的环境下。这种未加密的设计选择是为了增加 Wi-Fi 的易用性,使用户能够在无需进行密钥交换或密码确认的情况下查看周围的 Wi-Fi 网络和热点名称[3]。虽然这样的设计简化了连接过程,但也增加了安全风险,应该在使用 Wi-Fi 时注意保护个人信息和网络安全。使用ESP8826 Wi-Fi开发板作为攻击端的情况下,由于该开发板核心是ESP8266 Soc芯片,这种芯片通常用于物联网Wi-Fi设备,也可以作为物联网串口Wi-Fi模块开发。它可以和用户的网络设备进行数据交互,接入局域网络,实现互联网或局域网通信。假如飞机加油车整车网络采用Wi-Fi形式进行通信连接,且使用存在安全漏洞的ESP8826 Wi-Fi开发板或类似设备,可能导致网络系统遭受攻击,进而引发飞机加油车网络系统的瘫痪、iPad系统和360摄像头等网络设备故障,如图1所示。

二、网络漏洞测试方法

飞机加油车正常连接网络的流程如下:

1.飞机加油车搭载的4G Wi-Fi设备按照定时要求发送信标帧(Beacon Frame),iPad通信设备接收到信标帧后,根据其中的数据更新自己的Wi-Fi无线网络列表。

2.加油车iPad设备在每个信道广播中发送请求帧,每个信道的Wi-Fi接入点响应识别到的响应帧。

3.加油车iPad设备向车载4G Wi-Fi设备发送身份认证帧,4G Wi-Fi设备回应认证帧。

4.加油车iPad设备向车载4G Wi-Fi设备发送关联请求帧,车载4G Wi-Fi设备回应并发送关联响应帧。

三、网络漏洞的攻击原理

当车载4G Wi-Fi设备和加油车iPad设备完成网络认证连接后,若任意一方或双方收到取消身份认证请求,它们将断开网络连接。此时,加油车iPad设备的状态从认证状态(Authentication Request)变为未认证状态(Authentication Response),同时该加油车iPad设备将无法继续使用车载4G WiFi设备提供的网络服务。

Wi-Fi协议标准中的802.11 MAC通过特殊帧方式进行网络和连接管理。在这些管理帧中,如Beacon帧、Probe-request和Probe-response等,存在安全漏洞,未进行安全信息加密,因此可能成为攻击目标。在管理帧中,Reason Code 字段长度为16位,用于解释待连接设备无法加入局域网的原因。当待连接设备无法接入局域网时,会向该设备发送Reason Code字段信息,其中包含解除身份认证帧(Deauthentication)的原因解释。该漏洞的攻击原理是利用了IEEE 802.11 协议本身设计上的漏洞,攻击者通过持续向车载4G WiFi设备发送Deauthentication(解除身份验证帧)。车载4G WiFi设备会误以为已连接的设备不再需要网络连接,于是会向这些设备发送解除认证的消息,从而导致它们与网络的连接断开。

四、网络漏洞的攻击流程

通过该漏洞发动取消身份验证洪水攻击步骤如下:

1.使用ESP8826开发板扫描车载4G提供的Wi-Fi,并获取相关信息。

2.通过伪造加油车iPad设备与车载4G WiFi设备之间的交互信息,在ESP8826开发板中烧录的程序中,修改DeauthPacket数据包中的信息,包括包的类型、发送对象、伪造的接收方和发送方信息,封包序列号以及原因码,然后注入取消身份认证帧到车载4G Wi-Fi目标网络中。

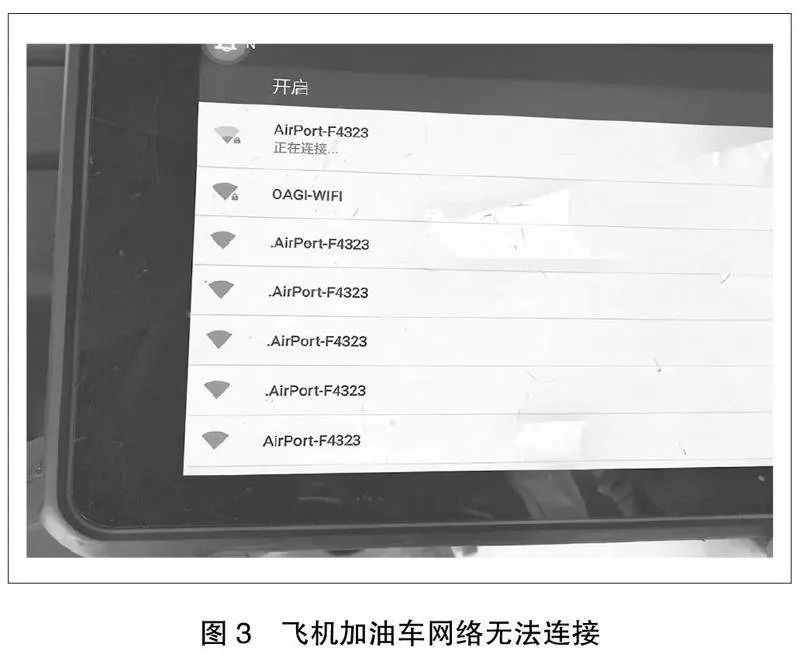

3.当车载4G Wi-Fi设备收到取消身份验证帧后,会与加油车iPad设备断开连接。通过ESP8826开发板中烧录的程序使用Memcpy函数来修改DeauthPacket中的不同位置的值,持续发送伪造的数据包实施取消身份认证帧攻击,导致连接到车载4G Wi-Fi网络的所有设备断开连接,如图2所示。

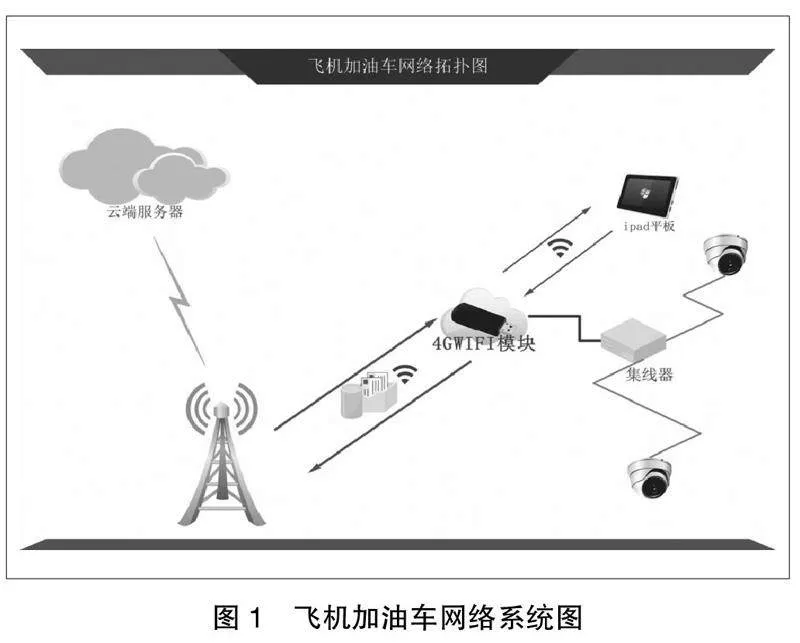

4.由于持续的攻击,加油车iPad设备与车载4G Wi-Fi设备无法正常连接,即使尝试重连也会失败。车载4G Wi-Fi网络会遭受持续性攻击,导致iPad设备在连接和断开状态之间反复切换,最终连接不上,表明攻击成功,如图3所示。

五、攻击飞机加油车网络系统造成的后果

1.ESP8826开发板具有行为隐蔽、成本低、范围广等特点,可以从任意网络接入点实施攻击行为,无需接近受攻击设备,旨在恶意入侵或干扰网络设备。

2.对加油车的车载4G Wi-Fi设备系统进行攻击可能导致系统瘫痪或崩溃,进而影响飞机加油车iPad系统的正常使用。在航班高峰期且部分机场缺乏专职调度人员的情况下,若发生网络故障,将导致油单无法正常上传。飞机加油员没有备用车辆可进行机坪加注时,可能导致航班延误甚至大范围延误情况。这一漏洞还可能导致飞机加油车信息泄露,不法分子或将对航线信息进行恶意调整。

3.通过验证阻断洪水攻击造成原Wi-Fi故障并创建相同Wi-Fi名称,攻击者可能获取该4G WiFi设备的用户名及密码。借助这些信息攻击者可对后台数据进行修改或泄露,使得上传的敏感数据,如Wi-Fi密码、航线系统信息、加注量及加注时间等,处于不安全状态。

六、针对deauth攻击的应对措施

1.使用ESP8826开发板在5G频段上攻击效果较弱,飞机加油车车载Wi-Fi设备已升级为支持双频段设备,并设置了单独的5G频段信道用于与加油车iPad设备进行通信连接。

2.iPad设备直接使用SIM卡进行网络通信,将飞机加油单中的航线信息、加注量及加注时间等重要数据直接上传至云端服务器,无需通过本地Wi-Fi进行数据交互。通过云端网络,iPad设备与加油车系统连接,实现数据交互。这种方式可以有效降低飞机加油车系统因本地Wi-Fi网络漏洞而导致的瘫痪风险。

3.升级网络设备为支持WPA2认证方式后的设备可以有效抵御攻击,网络设备供应商会逐步升级相关保护固件,支持“管理帧保护”功能后,可抵御Deauthentication(解除身份认证帧)攻击。从之前的WannaCry病毒扩散事件可以看出,安全隐患往往不是因协议或系统漏洞未能修复,而是由于用户安全意识不足、未及时更新固件或补丁,或未开启安全选项导致的安全问题。因此,及时升级固件、打补丁是必要的。

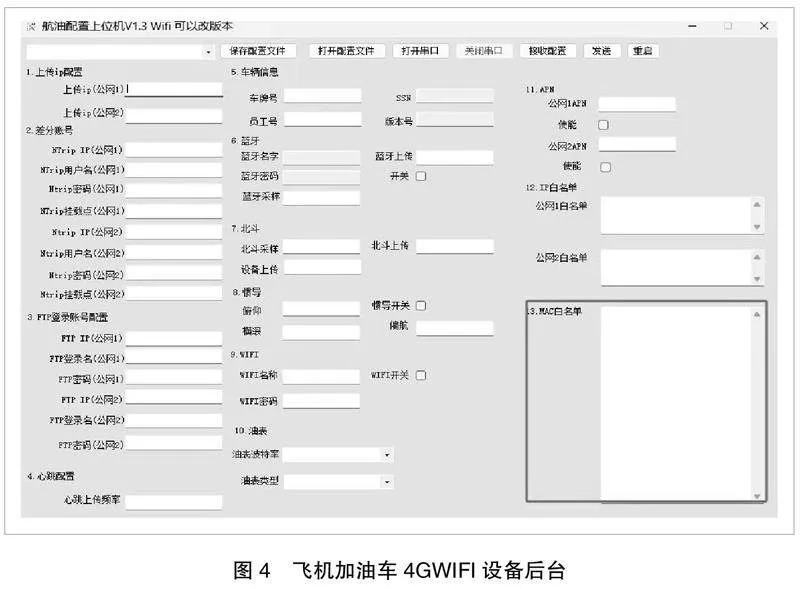

4.在飞机加油车4G Wi-Fi设备后台设置Mac地址白名单(如图4),将iPad设备的Mac地址设定为白名单,只有通过Mac地址验证的设备才能进行网络通信,同时仅设定特定Mac地址可访问网络管理后台页面,有效杜绝未设置Mac地址导致其他设备连接Wi-Fi的问题。

六、结束语

当前飞机加油车整体网络系统较为薄弱,网络漏洞较为明显,极易造成飞机加油车网络隐患的发生,通过对飞机加油车网络系统进行相关的安全设置,如设置Mac地址白名单加入、5G频段使用、SIM卡直接通信等方式,进一步降低了飞机加油车网络系统受到攻击的风险。

作者单位:陈卜显 张大帅 任阳之刚 万磊

杨裕坤 中国航空油料有限责任公司西安分公司

参考文献

[1] 王艳.计算机网络的危险因素与安全策略研究[J].电脑知识与技术,2009,5(14):3678-3679.

[2] 陈俊蔚.关于网络安全风险评估的讨论[J].电脑知识与技术,2008,1(6):1012,1064.

[3] 西安秦易.常见的WiFi攻击技术及检测方法总结[EB/OL].2018:[2023].