基于CP-ABE的客户服务平台异构数据共享方法

2024-12-06吴佐平徐景龙古敬彬甄宗刘若怡

摘 要:客户服务平台中存在多个异构数据源,数据源来自不同的系统、部门或业务线,因此数据格式、结构和存储方式等存在差异,影响数据共享效率。针对上述问题,本文提出基于CP-ABE的客户服务平台异构数据共享方法。首先,使用加密系统对客户服务平台异构数据进行加密与存储。其次,基于CP-ABE技术,结合AND、OR等逻辑操作和用户属性,设置访问策略,保证只有满足特定属性集合的用户才能解密和访问数据。最后,验证用户uid和属性集S是否满足访问策略,成功则执行解密算法,进行客户服务平台异构数据共享。试验结果表明,本文设计方法能够显著提高数据共享的效率,并保障数据在共享过程中的安全性,能为客户服务平台的数据共享提供强有力的支持。

关键词:CP-ABE;客户服务平台;异构数据;数据共享

中图分类号:TP 309" " 文献标志码:A

随着信息技术飞速发展,客户服务平台面临日益增长的数据处理需求,尤其是不同来源、结构和格式的异构数据。如何有效地融合、管理和共享这些异构数据是客户服务平台提升服务质量和用户体验的关键。传统的数据共享方法存在数据格式不统一、访问控制机制不完善等问题,导致数据共享效率低下,并存在安全隐患。

文献[1]从多个数据源中收集并预处理异构数据,利用知识图谱技术,从异构数据中抽取并整合实体、关系等关键信息,形成统一的知识图谱模型。采用实体对齐和关系映射技术对数据进行深度融合,基于知识图谱的推理能力进行数据智能查询和共享。文献[2]制定了统一的数据标准和规范,对异构数据进行清洗、转换和整合,基于规范化处理后的数据并结合业务需求,构建数据共享服务平台,为用户提供便捷的数据查询和共享服务。

尽管上述方法在异构数据共享领域取得了一定成效,但是2种方法均缺乏动态性,在面对数据动态变化的情况下显得不够灵活。为了克服这一局限性,本文提出基于CP-ABE的客户服务平台异构数据共享方法,旨在建立更灵活、高效和安全的数据共享机制。

1 客户服务平台异构数据加密

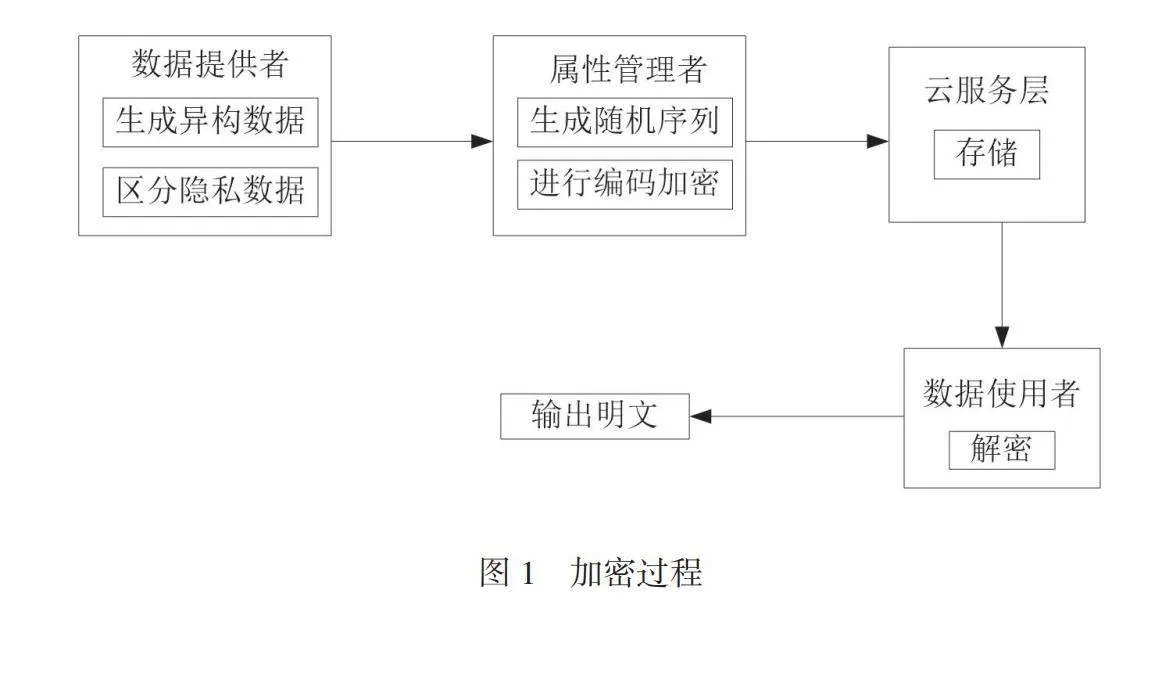

为了有效促进客户服务平台中异构数据的共享,本文采用先进的加密系统对数据进行加密处理。加密系统由4个核心组件,即属性管理者、云服务层、数据提供者和数据使用者构成[3]。这些组件在复杂的系统中相互协作、紧密配合,无论是在跨越网络边界进行数据传输的过程中,还是在各类存储介质中静置保存数据的过程中,都能使数据具有高度安全性和严格保密性,并能够有效抵御外部威胁,如果遇到未经授权的访问和数据窃取,还能防止内部泄露,为数据的完整性和隐私性筑起一道坚不可摧的防线。加密过程如图1所示。

数据提供者是客户服务平台中各种业务系统的代表,可生成含有异构信息的数据,并区分隐私数据和非隐私数据。假设存在异构数据集D,其中每个数据项di∈D都有一个与之关联的隐私属性Pi,该属性是一个二元变量,其中1表示隐私数据,0表示非隐私数据。定义一个指示函数I(di)来表示数据项di是否为隐私数据,如公式(1)所示。

(1)

对于隐私数据,系统直接进行加密保护;对于非隐私数据,系统根据实际需求进行相应的加密处理。在加密过程中,系统利用数据属性加密结构生成随机序列,并根据数据属性的随机特征进行编码,将数据原始形式转化为一种难以被破解的编码形式。加密过程如公式(2)所示。

E'(D)=E(di,R(Ai)) (2)

式中:Ai为数据项di的一组属性;R(Ai)为根据Ai生成随机序列的函数;E(di,R(Ai))为使用R(Ai)对di进行编码的函数;E'(D)为加密后的数据。

将加密后的客户服务平台异构数据上传到云服务层进行存储。云服务层是存储核心,采用分布式架构应对数据量的不断增长。当数据量扩大到单一机器无法承载时,引入数据分片技术,将数据分散至多台机器进行存储,从而在不依赖高性能服务器的情况下满足大规模数据的存储需求[4]。

2 基于CP-ABE的访问策略设置

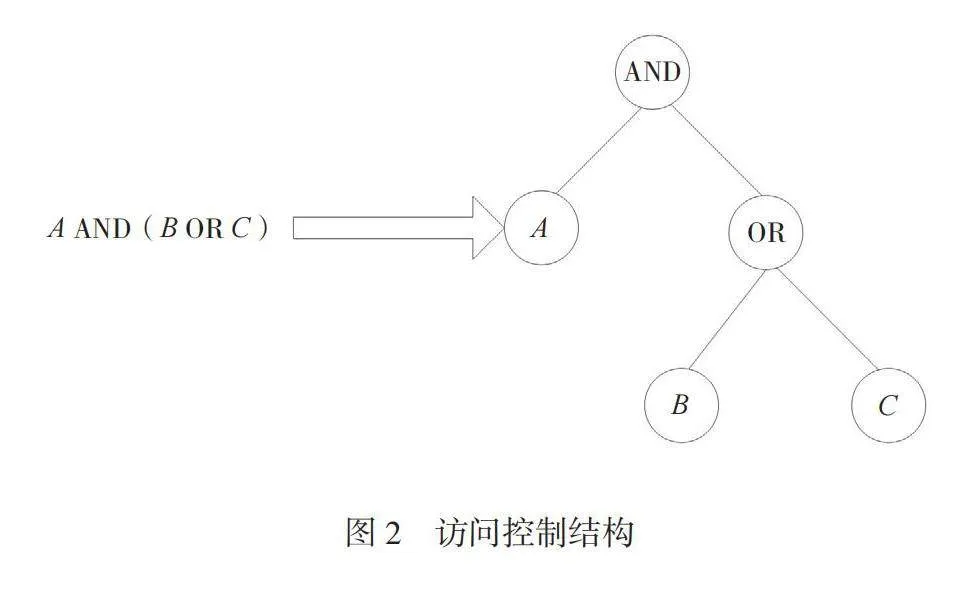

本文以对数据进行加密的方式保障异构数据的安全性。为了精细控制数据访问,本文基于CP-ABE技术,在客户服务平台上为异构数据制定了一套精细的访问策略,只有满足特定属性集合的用户才能解密和访问数据[5]。所采用的树状型访问控制结构如图2所示。

图2中,A、B和C为不同的叶子节点,每个叶子节点代表不同的属性,它们与特定的门限函数AND、OR相关联。这些门限函数不仅定义了访问控制的逻辑,还反映了节点的权限级别。在访问控制结构中,节点越靠近树根,权限越大。

为了精确设定访问控制策略,数据提供者需要清晰界定需要重点保护的数据,并细致分析应被授权访问这些数据的用户群体,并运用CP-ABE高级加密技术灵活地构建访问策略。这些策略巧妙地结合了逻辑操作,例如AND、OR等,保证只有同时满足一系列预设属性条件的用户才能解密并访问受保护的数据,从而进行既高效又安全的数据访问管理。设置过程如所示。

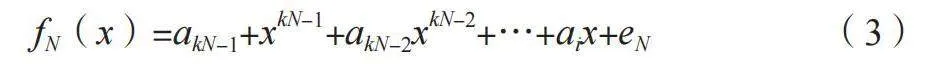

在构建ABE中的访问控制树过程中,每个非叶子节点代表一个控制门限,该门限指定了访问与该节点关联的异构数据所需满足的最小属性数量[6]。从根节点开始,为每个节点分配一个多项式函数。节点N的多项式函数fN(x)的最高次数为kN-1,其中kN是该节点的门限值,如公式(3)所示。

fN(x)=akN-1+xkN-1+akN-2xkN-2+…+aix+eN (3)

式中:ai为随机生成的系数;eN为常数项,是数据加密的密钥。

对于非叶子节点,将子节点的索引值代入其父节点的多项式函数可计算出子节点的密钥。假设节点N有子节点C1,C2,...,Cn,其中每个子节点的索引为i1,i2,...,in,则子节点Cj索引ij的密钥ecj如公式(4)所示。

ecj=fN(ij) (4)

使用封装密钥算法生成封装密钥对(lL,CL),lL为加密叶子节点的加密值,CL为与属性相关的其他信息。当用户尝试访问客户服务平台异构数据时,必须提供与属性基加密树(Attribute-based Encryption Tree,ACT)中叶子节点相匹配的属性密钥。只有用户拥有与叶子节点对应的属性密钥,才能解密相应的加密值[7]。综上所述,只有满足密文策略中定义条件的用户才能解密并访问数据,从而达到精细控制数据的访问权限并保证数据的机密性和完整性的目的。由于访问策略与密文绑定,即使数据在共享过程中被截获,没有适当属性的攻击者也无法解密数据,因此系统的安全性得到了提升。

3 异构数据解密和数据共享

在客户服务平台的数据共享场景中,用户检索与所需数据相关的元数据信息,这些信息包括文件标识符、密文以及访问控制列表[8]。为了解密这些数据,用户需要执行特定的解密算法,解密算法部分代码如下所示。

\text{is_valid_user}(uid,RL)=\begin{cases}

\text{true},amp; \text{if } uid \in RL \\

\text{],amp; \text{otherwise}

\end{cases}

解密过程需要验证用户的uid是否在RL中。如果uid不存在,用户将收到访问失败的提示并终止操作。如果uid存在于RL中,算法将进一步检查客户的属性集S是否满足数据提供者定义的访问结构。验证过程部分代码如下所示。

\text {satisfies_poliey}(S,OBDD)=\begin{cases}

\text{true},amp; \text{if }S \text{satisfies }OBDD \\

\text{}, amp; \text {otherwise}

\end{cases}

在上述代码中,“satisfies_policy”是一个抽象函数,表示用户属性集是否满足数据提供者定义的访问策略。解密算法从特定节点开始遍历所有分支。算法会检查每个节点关联的属性是否在用户的属性集S中,并据此决定向高子节点或低子节点移动[9]。如果用户的属性集S符合某条有效路径,算法将生成解密密钥Y。此时,数据提供者将密文W和解密密钥Y作为输入,将解密结果G(W,Y)输出为正常或异常,如公式(5)所示。

(5)

式中:M为解密后的明文;Fail为解密失败或异常结果。

如果解密处理后得到的是明文数据,就能得到异构数据的共享。如果解密失败,就会重新生成解密密钥,重复解密步骤,直到获得明文数据。至此完成客户服务平台异构数据共享。

4 试验

4.1 试验准备

为了验证本文方法在提升数据共享效率方面的实际效果与优势,本文设计并实施了一系列试验。在试验准备阶段,考虑服务器为高性能配置,并需要满足大规模数据处理的需求,本文检测了网络设备的稳定性与带宽能力,对操作系统的兼容性、稳定性与安全性进行了严格筛选,选用了能够优化数据检索与并发处理能力的数据库管理系统。在数据集成工具的选用与配置上,力求实现数据的无缝对接与高效整合。

选择配备Intel Xeon Gold 6248R处理器和2.7 GHz、20核心的服务器,并为其配备具有强大计算能力和数据存储性能的128 GB DDR4 ECC REG RAM和2 TB NVMe SSD。在网络设备方面,采用具有稳定网络连接和高效数据传输能力的Cisco Catalyst 9300系列交换机和Cisco 2911集成服务路由器。对于数据集成和共享的需求,本文将Apache NiFi 1.15.0作为数据集成工具,处理各种来源的异构数据。在网络配置方面,为试验环境分配192.168.1.0/24的IP地址段,并设置防火墙规则,允许TCP 80、443、5432和8080等关键端口通信,以满足不同服务的需求。在数据库管理系统方面,设置每日凌晨1:00的全库备份和每小时的增量备份策略,使数据具有安全性和可恢复性。

在试验中,本文模拟不同来源、结构和格式的异构数据在客户服务平台上的共享过程,旨在评估所提方法在数据共享效率方面的具体表现。鉴于试验涉及多种异构数据的共享,数据格式的兼容性和转换效率尤为重要。因此,在数据集成环节,必须特别注意不同数据源间的数据格式差异,并保证数据集成工具能有效、精确地处理这些差异,从而实现数据的顺畅共享。同时,考虑试验环境较复杂和所涉及的数据量较大,对服务器的性能和稳定性提出了极高要求。在服务器运行期间,需要密切监控各项性能指标,包括CPU利用率、内存占用以及磁盘I/O等,以保证服务器具有持续、稳定进行高性能数据处理的能力,从而满足试验需求。

4.2 试验结果和分析

为了验证本文方法在异构数据共享效率方面的优越性,按照上述试验准备,将本文方法与文献[1]、文献[2]方法应用于客户服务平台中进行对比试验。比较3种方法在不同条件下的异构数据共享效率,试验结果见表1。

由表1中的试验结果可知,本文方法在异构数据共享效率方面具有显著优势。在不同试验条件下,无论是数据量较小、数据格式简单的场景,还是中等数据量、多种数据格式的场景,甚至大数据量、复杂数据格式的复杂情况,本文方法均能保持较高的共享效率。特别是在数据量较大、数据格式复杂的条件下,本文方法的优势尤为明显,其共享效率远超对比方法。在网络带宽有限的限制下,本文方法依然能够保持较高的共享效率,显示出其在网络受限环境下的良好适应性。当服务器处于高负载状态时,本文方法也能保持稳定的共享效率,证明其抗压能力较高。值得一提的是,在实时性要求极高的场景下,本文方法同样能保持高效的共享效率,并且优于对比方法,充分说明本文方法在处理实时数据共享任务中的有效性。综上所述,本文方法在异构数据共享效率方面表现出色,为异构数据共享提供了一种高效、可靠的解决方案。

5 结语

本文提出了能够高效融合、管理和共享异构数据的方法。该方法不仅解决了数据格式不统一和访问控制机制不完善的问题,还利用CP-ABE技术实现了对数据访问的细粒度控制和动态管理,显著提升了数据共享的安全性和效率。在未来的研究工作中,本文将继续探索CP-ABE技术在异构数据共享领域的更多应用,进一步优化和完善现有方法。同时还将关注新技术的发展,探索如何将新兴技术,例如将人工智能、区块链等与CP-ABE相结合,提升数据共享的性能和安全性。

参考文献

[1]潘建宏,王磊,樊家树,等.一种基于知识图谱技术的多源异构数据融合、共享方法[J].电子设计工程,2022,30(23):185-188,193.

[2]陈玲玲,陈静霖,杨玉贤.面向电力多源异构的数据治理及共享服务研究与应用[J].中国高新科技,2021,(21):76,78.

[3]张学旺,姚亚宁,付佳丽,等.策略隐藏的高效多授权机构CP-ABE物联网数据共享方案[J].计算机研究与发展,2023,60(10):2193-2202.

[4]张恪易.基于云服务技术的数据共享交换集成应用探究[J].网络安全技术与应用,2023(9):67-69.

[5]谭海军.异构环境下分布式数据共享机制的研究[J].无线互联科技,2023,20(12):113-115.

[6]罗仲达,李容嵩,彭凌烟,等.基于区块链和CP-ABE的电力工程检测数据安全共享方法[J].电力信息与通信技术,2023,21(3):80-86.

[7]黄吉林.基于密文策略属性加密的广电监管数据共享系统[J].广播与电视技术,2023,50(1):105-109.

[8]黄思云,齐金平.云计算环境下基于XML的异构数据共享研究[J].信息与电脑(理论版),2022,34(19):16-19.

[9]侯戌非.物联网环境下海量多源异构数据的存储算法[J].宁夏师范学院学报,2022,43(7):80-85.