物理不可克隆函数的机器学习防御与攻击综述

2024-07-17寇瑜萍邓丁欧钢黄仰博牟卫华

摘 要:随着卫星导航技术的发展,芯片、模块和板卡等导航产品被广泛应用到各种导航终端设备上,但这些设备在开放环境中的通信安全问题日益凸显。物理不可克隆函数(Physical Unclonable Function,PUF) 是一种新型“硬件指纹”技术,基于PUF 的身份认证方式可以对设备进行硬件层面的认证,满足其轻量级和高安全性的认证需求。针对多数PUF 易受到机器学习(Machine Learning,ML) 建模攻击的问题,对不同的结构改进方法进行介绍,分析了几种常用ML 攻击算法的特点,提出了防御和攻击两方面的性能评价方法,从安全性方面讨论了PUF 的未来发展趋势。

关键词:物理不可克隆函数;导航设备;抗攻击结构;机器学习;可靠性

中图分类号:TP309 文献标志码:A 开放科学(资源服务)标识码(OSID):

文章编号:1003-3106(2024)04-1009-10

0 引言

全球导航卫星系统(Global Navigation SatelliteSystem,GNSS)为全球用户提供高精度定位、导航和授时(Positioning Navigation Timing,PNT)服务。随着导航技术的发展,导航产品被广泛应用到手机、汽车和无人机等具有导航功能的终端设备上[1-2],在电力、交通、金融和通信等领域发挥重要作用。然而,这些设备在开放环境中的通信安全问题日益凸显。目前,电子设备的认证和信息保护通过传统密码学的方法实现,但加密算法的密钥存储难度高且硬件开销大,无法满足其高安全性、低复杂性的认证需求。

物理不可克隆函数(Physical UnclonableFunction,PUF)是在物联网发展过程中提出的一种新型硬件安全原语[3],具有轻量级、无需密钥存储和不可克隆的特性。它可以利用集成电路在制造过程中的工艺偏差产生独特的激励- 响应对(ChallengeResponse Pair,CRP)。激励和响应均为指定长度的二进制序列,对应PUF 的输入和输出。例如,仲裁器PUF (Arbiter PUF,APUF)由上下2 路n 级并行的多路选择器(Multiplexer,MUX)链和尾端的Arbiter 构成。同一信号进入2 条链路后,n 位激励控制其在MUX 中的传输路径。由于工艺偏差,上下链路之间存在延迟差,Arbiter 通过比较2 条链路的快慢得到1 位响应0 或1。假如芯片A和B 为2 个不同的芯片,分别嵌入了结构相同的PUF 电路P 和Q。PUF 具有不可克隆性,即每个PUF 都有自己的“硬件指纹”,对电路P 和Q 施加相同的激励,会产生不同的响应。因此,嵌入PUF 的设备或系统能够被唯一地认证。基于PUF 的身份认证方式适用于众多的导航终端应用设备,能有效解决其通信安全和负载受限问题。

近年来随着机器学习(Machine Learning,ML)技术的发展,多数PUF 已被证明不够安全。ML 攻击是指在身份认证过程中攻击者收集认证双方传输的大量CRP,然后通过ML 算法对PUF 结构进行建模,从而能够预测其他未被使用过的CRP。一旦建模完成,关于PUF 不可克隆与不可预测的假设将不再成立,所有基于PUF 所实现的应用和协议也随之被破坏。因此,本文将从防御与攻击方面进行分析,包括抗ML 攻击的PUF 结构设计、针对PUF 的ML攻击算法、性能评价方法,并从安全性方面讨论PUF的发展趋势。

1 抗ML 攻击的PUF 结构设计

APUF 及其各种变体、双稳态(Bistable Ring,BR)PUF[4]和插值PUF(Interpose PUF,IPUF)[5]等延时类PUF 受到基于ML 的建模攻击的严重威胁。针对这一问题,许多抗ML 攻击的PUF 结构被提出,主要可分为3 类:结构非线性化、激励响应混淆和混合法。

1. 1 结构非线性化

结构非线性化是从PUF 结构本身出发,在原有的PUF 结构上增加非线性因素,包括增加反馈回路或多路径选择等,使得整体PUF 结构变为非线性模型。

前馈(FeedForward,FF)APUF 通过增加反馈回路引入非线性,其原理如图1 所示。在APUF 的基础上,增加一个FF Arbiter,输入连接到MUX 链的第i 级,FF 级为第j 级(i<j),(c1 ,…,ci,…,cj,…,cn)为输入电路的激励[6]。FF APUF 结构引入的非线性已被证明不足以抵抗ML 攻击[7]。之后,可重构FF APUF 被提出,通过增加FF 组件,在重叠、级联和分离3 种结构中配置,使得攻击者不能以单一的模型进行攻击[8]。文献[9]提出了一种基于功耗的ML 攻击方法,并通过现场可编程门阵列(FiledProgrammable Gate Array,FPGA)实验证明了该方法对FF APUF 攻击的有效性。在FF APUF 和异或(XOR) APUF 的基础上,文献[10 ]提出了同质FFXOR PUF 和异构FFXOR PUF。同质FFXORPUF 是对相同结构的FF APUF 响应进行异或,即FF 环路位于PUF 组件的同一位置。异构FFXORPUF 是对不同结构的FF APUF 进行XOR,即FF 环路位于PUF 组件的不同位置。通过改变中间Arbiter 的位置以及异或PUF 组件的数量,证明了该PUF 可以抵御逻辑回归(Logistic Regression,LR)和人工神经网络(Artificial Neural Network,ANN)的ML 攻击。

多路选择器PUF(Multiplexer PUF,MPUF)通过多路径选择增加非线性。用k 级MUX 从(2k -1)个APUF 中选择一个作为响应的最终来源,其中MUX的选择端来自k 个APUF 的输出[11]。该结构可以在解决XOR PUF 可靠性降低问题的同时提高安全性。rMPUF 和cMPUF 是MPUF 的2 种变体,rMPUF为每一个子MUX 配备一个单独的APUF,提高了抗ML 攻击能力但硬件消耗很大;cMPUF 引入非门节省了硬件开销但不能抵抗基于可靠性信息的建模攻击。由此可见,在电路中引入非线性虽然可以增加抵抗ML 攻击的可能性,但通常以降低PUF 可靠性为代价,需要增加其他电路以改善其可靠性。

混合型强PUF(Hybrid Strong PUF,HS-PUF)在2-1 双仲裁器PUF (Double APUF,DAPUF)的基础上进行了2 处改进:一是用FF APUF 替换APUF;二是将对称开关单元输出的下延时路径与上延时路径交叉,从而对输入激励进行倒置。因此,信号可以在上下FF APUF 链路间传输,增加了非线性因素,并通过异或混淆了响应。用LR、ANN 和支持向量机(Support Vector Machine,SVM)对其进行建模,结果显示,预测率从85% 降到了50% ,比2-1 DAPUF的抗攻击性能高出很多[12]。

文献[13]提出的混淆互连PUF(ObfuscatedInterconnection PUF,OIPUF)利用延迟级的随机互连引入了非线性运算。OIPUF 由2 个相同的混淆互连(Obfuscated Interconnection,OI)块组成。每个OI 块为n 级l 路的延迟链,上下块中各级相同索引路径的延迟差作为熵源。将随机分级互连得到的l 个响应进行XOR 得到最终响应。OIPUF 级互连是随机和未知的,因而攻击者无法绕过非线性从输入激励中提取特征矩阵来建立模型。用ANN、LR 和协方差矩阵自适应进化策略(Covariance Matrix AdaptationEvolution Strategy,CMAES)对(64,8)OIPUF 进行建模,预测率均为50% 左右,且随着n 和l 的增大,抗攻击性能进一步提高。

1. 2 激励响应混淆

激励响应混淆是通过增加混淆电路隐匿原始的CRP,使得攻击者无法获得二者之间的相关性而提高抗ML 攻击性能。混淆方法包括组合法、随机比特混淆法、加密法和XOR 门法等。

组合法是将2 种或多种PUF 组合起来,用一种PUF 的输出作为另一种PUF 的输入,从而混淆激励的方法。环形振荡器(Ring Oscillator,RO)PUF 与APUF 组合而成的复合(Composite)PUF[14],PicoPUF 与APUF 组合而成的基于数据选择器的混合PUF (Multiplexer based MultiPUF,MMPUF)[15]都是将原始激励输入前者,得到的响应作为APUF 的输入。该方法设计简单,但引入了弱PUF 的可靠性问题。文献[16]提出了一种可配置三态(ConfigurableTristate,CT)PUF,可以根据偶数位激励和奇数位激励中“1”的个数,配置为APUF、BR PUF 和RO PUF三种模式,增加了电路结构的灵活性,但攻击者可以通过训练3 种模型进行建模攻击。为此,提出了一种混淆机制,将APUF 生成的稳定响应与RO PUF或BR PUF 模式下的激励和响应XOR。同时,APUF只用于混淆,没有外部访问接口,使得攻击者无法获取真实的激励和响应。实验结果表明,该PUF 能有效抵抗LR 和ANN 攻击。

控制法是指对同一模式下生成的CRP 数量进行限制,当达到阈值时,更新控制密钥的方法。基于序列密码的APUF(Sequence Cipher base on APUF,SCAPUF)在查找表(Look Up Table,LUT)输入端存放密钥作为预置混淆电路的初始值,当CRP 数量达到设定阈值时密钥将进行更新,从而使多组激励的混淆结果不同[17]。基于随机集的混淆(Random Setbased Obfuscation,RSO)PUF 在准备阶段将多个激励存入非易失性存储器(NonVolatile Memory,NVM),然后将其逐个输入到PUF 电路,生成的响应作为混淆集临时存储在寄存器中。每次认证时,使用真随机数生成器(True Random Number Generator,TRNG)选择2 个响应,对输入激励和响应分别进行XOR。当攻击者收集的CRP 数量达到预设阈值时,更新机制将更新用于混淆激励和响应的密钥集[18]。RSO 不仅可以有效地抵抗ML 攻击,还可以解决结构非线性方法和激励响应混淆法中PUF 可靠性下降的问题,但攻击者可能会用相同的激励替换NVM内容,以绕过混淆过程。

随机比特混淆法是通过引入随机数使PUF 的激励或响应随机化的方法。随机激励PUF (PUFwith Randomized challenge,RPUF)通过增加一个激励随机化模块,根据随机数生成器(Random NumberGenerator,RNG)的输出对激励位进行选择性翻转,使得每个激励可以有多个响应以阻止攻击者获取有效的训练数据集。模拟仿真和FPGA 中实现的实验数据表明,RPUF 的平均预测率为73. 64% 和64. 45% ,证明了该方法在抵抗ML 建模攻击方面的有效性[19]。细长(Slender)PUF 采用4XOR PUF,约定设备端和服务器端使用各自的TRNG 来生成随机数,然后设备端将2 个随机数拼接作为伪随机数生成器(Pseudo Random Number Generator,PRNG)的种子,生成PUF 的激励,最后随机截取固定长度的响应段发送给服务器端以验证设备的合法性[20]。尽管RPUF 和Slender PUF 看似隐藏了激励和响应的真实对应关系,但文献[21-22]的实验表明,它们依然能被CMEES 攻破。文献[23]提出了一种强PUF 的动态响应机制。该机制由底层PUF、动态激励转换(Dynamic Challenge Transformation,DCT)模块和响应后处理模块组成。底层PUF 和DCT 模块结合生成动态响应。具体原理是:使用内部线性反馈移位寄存器(LinearFeedback Shift Register,LFSR)产生混淆子串,与底层PUF 的激励子串异或,生成多个子激励,子激励输入底层PUF 中生成多个子响应。假设LFSR 为m 位,则一个激励对应的完全响应长度为2m -1。采用ANN 和CMAES 对DCT 机制进行攻击,由于攻击过程中攻击者需要尝试多种LFSR 子串与激励子串的组合,所需的训练时间和CRP 数量大大增加,因此无法在有效时间内攻破。

加密法是将传统加密算法和PUF 结合以提高安全性的方法。用于PUF 的加密算法有哈希(hash)函数、高级加密标准(Advanced EncryptionStandard,AES)、矩阵加密和洗牌算法等,其中应用最多的是hash 函数。如图2 所示,受控PUF(Controlled PUF,CPUF)利用hash 散列电路对激励C 和响应R 进行混淆以防止对激励的选择性攻击和减少响应的相关性[24]。然而,hash 散列对噪声敏感,一位比特错误会导致整个序列改变,因此需要增加纠错码(Error Correcting Code,ECC),从而引入了显著的面积和功率开销。为了减少开销,文献[25]提出了有限状态机PUF (PUFFinite State Machine,PUFFSM)。该PUF 删除了CPUF 激励端的hash 电路,并用FSM 替换ECC 校验单元,消除了对纠错逻辑、相关计算、辅助数据存储与加载的需要,能够抵御基于可靠性的攻击,但由于hash 电路的存在仍会产生很大的开销,并且PUFFSM 也已被CMAES 变体攻破[22]。此外,文献[15]提出的基于置换盒的APUF(SubstitutionBox based APUF,SAPUF)使用AES 算法中的非线性替换函数SBox(SubstitutionBox)混淆激励,文献[26]提出的基于矩阵加密的PUF(Matrix Encryption PUF,MEPUF)对响应进行矩阵乘法加密。2 种方法均改进了抗攻击性能。

XOR 门法是将多位激励或响应进行XOR 的方法,是使用较多的方法之一,通常和其他混淆方法结合使用。例如,XOR APUF[27]、同质FFXOR PUF、异构FFXOR PUF[10]和IPUF[5]是对多个PUF 组件的响应进行异或;轻量安全(Lightweight Secure,LS)PUF 在输入和输出端添加了异或门网络,对并行激励和响应分别进行循环移位互连混淆[28];HSPUF[12]、OIPUF[13]是对2 个延迟链路互连的多个响应进行XOR;CT PUF[16]、双模反馈(Dual Feed,DF)PUF[29]等多态PUF 采用按位XOR 混淆机制同时混淆激励和响应;RSO PUF[18]与多态PUF 混淆原理类似,但使用底层PUF 产生的稳定响应。XOR 运算将耗费攻击者更多的计算资源和处理时间,攻击难度加大,但对于一些结构简单的PUF,XOR 门法增加的抗攻击性能有限,仍然存在被攻破的风险[7,30-32]。

1. 3 混合法

混合法是将非线性和激励响应混淆同时引入到PUF 结构中的方法。文献[29]提出了一种状态可配置的DF PUF,具有2 种模式:FF APUF 和混合PUF。FF APUF 通过增加一个FF Arbiter 引入了非线性,用尾端的Arbiter 生成响应;混合PUF 通过将RO PUF 与APUF 结合,构成了部分激励位可配置的振荡环路,用计数器和比较器生成响应。为了进一步提高安全性和可靠性,该结构还采用了文献[16]中的按位XOR 混淆机制以复杂化激励和响应之间的映射关系,增加了建模攻击的难度。文献[33]提出的动态重构混沌PUF(Dynamic Reconstruction of Chaotic PUF,CLC-PUF)增加了可重构LFSR 和混沌模块,同时对激励和响应进行混淆。轻量级流式加密PUF(Lightweight Stream Cipher PUF,LSCPUF)通过在激励端加入由混沌系统和移位寄存器组成的轻量级流式加密逻辑,在激励和响应之间引入了较强的非线性。该结构对多种ML 算法表现出良好的抗攻击性。

2 针对PUF 的ML 攻击算法

针对PUF 的常用ML 攻击算法有LR、SVM、进化策略(Evolution Strategy,ES)、ANN 和朴素贝叶斯(Na ve Bayes,NB)等。

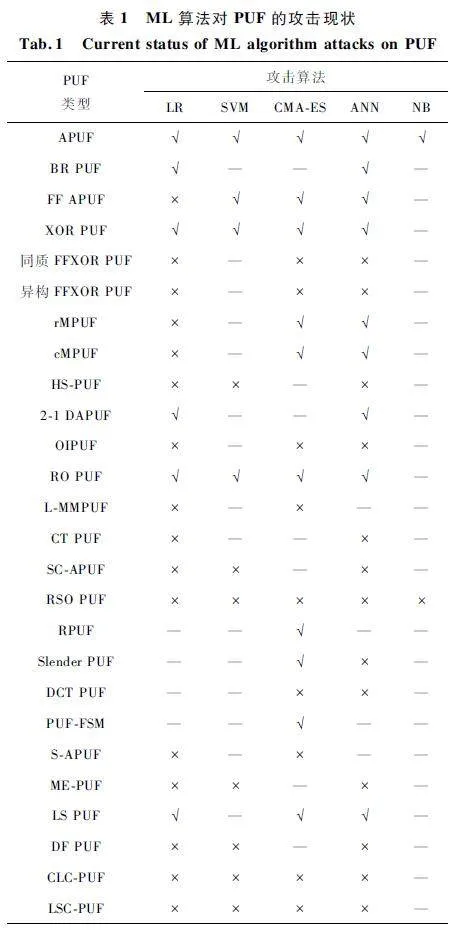

2. 1 LR

LR 可以用于解决二分类问题,是最早用于攻击PUF 的ML 算法[7],其原理如图3 所示。通过构造预测函数、损失函数和最小化损失函数来求解预测函数的最优系数。其中X = [1,x1 ,…,xn] T 为输入向量,W = [w0 ,w1 ,…,wn] T 为权值向量,z 为2 个向量的内积,g 为Sigmoid 函数,f 为预测函数。例如,APUF 可以被建模为线性递增延迟模型。首先,将激励通过数学表达式转换为特征向量,使得总延迟差与各级延迟差之间呈线性关系;然后,将特征向量和响应作为LR 算法的输入和输出,估计出各级延迟参数。对于新的激励,通过计算特征向量与延迟参数的内积得到总延迟,并将其输入Sigmoid 函数以预测新的响应[34]。

LR 本身是线性分类模型,对线性结构的PUF攻击效果显著,如对RO PUF[16]、XOR APUF 和LSPUF 的预测准确率均达到99% 以上[35]。然而,当数据特征缺失或激励响应线性关系不强时预测会变差,如FF APUF[7]。

2. 2 SVM。

SVM 是通过寻找特征空间中特征向量的分隔最大宽度(超平面)来解决二分类或多分类问题[36-37],对数据波动的鲁棒性强。与LR 相比,SVM可以调用不同的核函数将样本空间从低维映射到高维从而实现非线性分类,但核函数的选择和参数设置复杂,需要更多的时间和样本来调整参数。如图4 所示,一个二维平面上有2 类点,“+”代表正样本,“-”代表负样本,直线a 和b 之间的间隔为2 类点分隔最大宽度,a 和b 经过的点为支持向量,a、b的中线c 为2 类点的最佳分隔面,训练目的是求解该平面。与LR 攻击的原理类似,SVM 将响应{0,1}映射到{-1,1}。由于超平面只与支持向量有关,因此适用于小样本分类。SVM 在许多研究中已被用于攻击APUF[38]及其部分复杂度有限的变体[7,39-41]。

2. 3 ES。

ES 是一种仿照生物进化原理的启发式参数优化算法[42],算法过程如图5 所示。先构造一个PUF的数学模型和适应度函数,给模型的每个参数赋随机值作为父代;多个父代经过重组变异后衍生出一系列新的模型作为子代,筛选出子代中适应度较强的模型作为新的父代;循环迭代优化直至达到预期适应度或最大迭代次数,所得到的模型就是最优解。其中,CMAES 在复杂优化问题上表现良好[43],是对PUF 进行建模攻击时最常采用的方法。该方法使用协方差矩阵来调整正态分布中变量之间的相关性,其子代的随机突变通过对每个参数添加一个随机高斯变量N(0,σ)实现。标准差σ 可自适应地调整,准确率越接近PUF 实例,σ 越小。

文献[13]提出了一种遗传算法(Genetic Algorithm,GA)与CMAES 混合攻击的方法,用于攻击OIPUF。该方法使用GA 生成特定OIPUF 实例的混淆互连表(Obfuscated Interconnection Tables,OITs),并用其构建CMAES 模型,以优化延迟参数表(Delay Parameter Table,DPT)。具体步骤如下:首先,用GA 生成S 个OIPUF 的OIT 作为初始种群,S为子代数量;其次,将每个OIT 及激励转换为特征矩阵,输入到S 个具有自定义适应度函数的CMAES模型中,并计算每个模型的预测误差;然后,根据预测误差,用CMAES 优化DPT,用GA 优化OIT;最后,重复以上步骤,直到达到预设迭代次数或满足阈值条件。攻击结果显示,当l<4 时预测率在90% 以上。然而,由于XOR 运算的引入,算法有效性逐渐降低,当l≥5 时,攻击失败。

与LR 和SVM 相比,CMAES 不要求建模对象线性可分或损失函数可微,对Slender PUF[21]和RPUF [22]等非线性复杂PUF 结构的攻击效果更好,但由于算法搜索过程具有随机性,且最终结果依赖于模型初始值,因此需要重复运行多次才能找到最优解,求解过程十分耗时。

适应度函数的选择对ES 攻击的影响至关重要。适应度函数表示为:

A = f(M,M′), (1)

式中:M 和M′分别为虚拟模型和真实模型,f 为对二者的评估函数。比如A = HD(R,R′)/ l,HD(R,R′)为模型集R 和测试集R′的汉明距离,l 为PUF 响应的序列长度。准确率越高,表明子代越合适。

2. 4 ANN

ANN 是由众多神经元作为计算节点互连而成的一个自适应系统,每个神经元对应一个非线性激活函数,其算法核心为普遍逼近定理[44]。如图6 所示的神经网络由输入层、隐藏层和输出层构成。其中X = [x1 ,x2 ]为输入向量,W1 = [w11 ,w12 ,w13 ,w21 ,w22 ,w23 ]和W2 = [w1 ,w2 ,w3 ]为2 层之间的权值向量,y 为输出值。计算过程是输入向量经过加权、求和、偏置和激活,生成第一层神经元的输出。该输出再根据其网络关系采取类似的算法产生下一层输出,层层递进,直至产生最终输出。常用的激活函数有Sigmoid、Tanh 和ReLU 等,训练算法有梯度下降法[45]、列文伯格- 马夸尔特(LevenbergMarquardt,LM)算法、弹性反相传播(Resilient back Propagation,RPROP)算法[46]等。与LR 或SVM 等传统算法相比,ANN 的结构更具可配置性,可以对各种PUF 类型进行建模。

文献[47]提出了一种与目标PUF 工作原理和电路结构相匹配的ANN 模型。以FF APUF 为例,其结构如图1 所示。图7 展示的网络模型中,以FF路径的输入和输出为界,将FF APUF 的MUX 链分成3 段。第一段为MUX 链的第1 ~ i 级,第二段为MUX 链的第(i+1)~ j 级,第三段为其余级。对应的3 段延迟差为D[1:i]、D[i+1:j]和D[j+1:n],n 为级数。当FF Arbiter 的输出为0 时,第1 段和第2 段延迟差修正为(-D[1:i])、(-D[i+1:j])。将3 个延迟差作为隐藏层节点,构造了一个3 层ANN 网络。网络的输入为由激励转换的熵源(1 ,2 ,…,n),输出为响应R。由于专用ANN 的复杂度更接近目标PUF,与传统3 层ANN 相比,预测成功率更高。

前馈神经网络(Feedforward Neural Network,FNN)作为一种典型的没有反馈回路的多层神经网络,目前已经对APUF[6]、XOR APUF[27]、LS PUF[28]、IPUF[5]和MPUF[11]等多种PUF 成功建模[30]。

2. 5 NB

NB 是以条件独立性假设为前提的分类方法[48]。假设输入是一个特征向量,每个特征是相互独立的,求各类别在特征向量下的后验概率,取满足概率最大值的分类作为最终输出。在攻击PUF 时,激励和响应作为NB 算法的输入和输出。通过观察大量的CRP,NB 可以学习到PUF 的结构,并用于预测未知激励的响应[49]。与其他算法相比,NB 在小样本情况下预测率更高,但输入特征之间往往存在相关性,进而导致分类效果变差[15,50]。

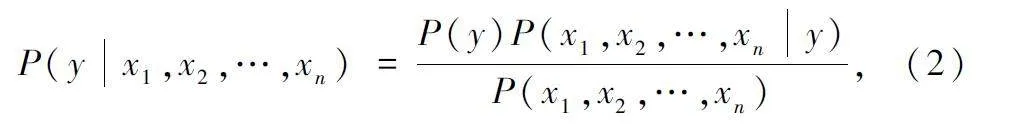

贝叶斯定理表达式为:

式中:X = [x1 ,x2 ,…,xn ]为n 维特征向量,y 为对应的标签,P(y)为某一标签的先验概率,P(x1 ,x2 ,…,xn)为多个特征的联合概率。

由于各个特征满足条件独立性,因此条件概率P(y x1 ,x2 ,…,xn)可表示为:

选择正确程度最高的类别作为分类的结果,判别式为:

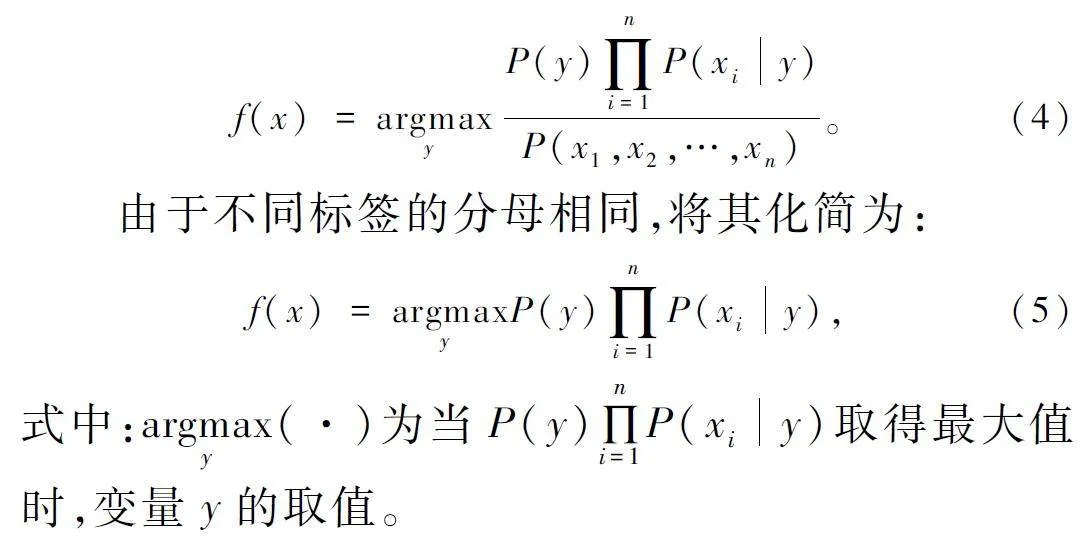

针对不同的PUF 结构,上述几种ML 算法各有优缺点。同一种PUF 结构可能被几种算法都攻破,但性能上存在较大差异。比如,对于APUF 而言,LR 速度最快,但对于5-XOR APUF 而言,LR 用时约16 h,深度神经网络(Deep Neural Network,DNN)用时仅30 min 左右[30],说明LR 对非线性结构的攻击难度大。这为算法选取的优先级提供了一定的依据。

几种ML 算法对本文PUF 的攻击现状如表1 所示。由表1 可知,虽然随着ML 技术的发展,部分改进结构逐渐被攻破,但PUF 整体抗ML 攻击性能有了明显提升。

3 性能评价方法

3. 1 比特预测准确率

比特预测准确率是当前用以评估PUF 抗ML攻击鲁棒性的最常用指标。该指标是指攻击者预测正确的响应比特数与总响应比特数的百分比。因为每位响应只有0、1 两种可能,因此理论值介于50% ~ 100% 。为了直观地比较不同PUF 的抗攻击性能,可定义Fability 来衡量PUF 的抗攻击能力:

Fability(pn ) = 1/tan(π pn - 0. 5 ), (6)

式中:pn 为训练集数量为n 时的比特预测准确率。当预测准确率为50% 时,预测的成功率并不比随机猜测更高,此时Fability 近似为无穷大,表明PUF 的抗攻击能力很强。

3. 2 模型熵界和熵密度

Maes[51]采用信息论中的定义提出了模型熵界H(Yn),即模型中响应序列熵值总和的上限,用来衡量模型的强度。熵界越小,模型的预测能力越强,H(Yn)的表达式为:

H(Yn )≤ Σni = 1h(pmodel(i)), (7)

式中:h(·)为每比特响应的熵,pmodel(i)为用(i-1)个先前观测到的响应比特预测第i 比特的平均预测率,预测率越大,熵值越小;Yn = [Y1 ,Y2 ,…,Yn ]为长度为n 的随机比特向量,Yi ∈{0,1}为随机变量,n为响应的序列长度。

为了比较模型对不同PUF 的预测能力,所有熵界用熵密度ρ(Yn)表示:

该界限的严格性取决于假设模型的强度,界限越严格,即熵密度越接近真实响应的熵,模型的预测能力越强。通常,训练的响应越多,预测率越高,即pmodel(i)随i 的增加而增加。因此,ρmodel(Yn )不是常数,而是取决于n。如果一个模型在用大量观测到的响应训练后产生了近乎完美的预测,后续响应将只贡献噪声熵。随着响应数量的增加,熵密度将进一步降低,趋于真实响应的熵。

4 结束语

PUF 的攻击与防御是相互促进的,新的或优化的ML 攻击算法会指导结构的改进。在设计PUF时要充分考虑能被ML 攻破的结构漏洞,同时平衡可靠性、面积、功耗和操作成本等因素,以满足实际应用需求。未来关于PUF 攻击与防御的研究可能将聚焦于以下几个方向:

① 提高可靠性。PUF 受电压、温度和老化等因素影响导致的可靠性下降是制约PUF 应用的主要问题。近年来,很多提高PUF 可靠性的方法被提出,如可靠性自检[52]、博斯- 查德胡里- 霍昆格姆(BoseChaudhuriHocquenghem,BCH)纠错[53]等。

② 减少硬件开销。PUF 主要应用于轻量级设备,因此对于硬件资源有限的PUF 实现载体应尽可能考虑成本效益。可以通过避免引入hash 散列、ECC 纠错等复杂电路,或者在服务器端纠错来节省额外开销。理想的PUF 结构是PUF 本身占用主体硬件资源,而其他辅助电路小到可以忽略。

③ 建立计算机辅助设计(ComputerAidedDesign,CAD)评估框架。对PUF 设计者和制造商而言,很难全面准确地评估新的结构设计或对策能否抵抗ML 和其他类型的攻击,如文献[54]仅支持对ML 攻击的鲁棒性评估。因此,需要开发CAD 框架来评估PUF 对所有类型攻击的鲁棒性。

④ 将PUF 的概念与加密算法相融合。传统加密算法的安全性已经过多轮验证,用PUF 响应替代加密算法的密钥或充当轻量级消息认证码(MessageAuthentication Code,MAC)[55],可以解决密钥的安全存储问题。

⑤ 开发新的ML 攻击算法。传统ML 学习算法对PUF 的攻击已较为成熟。近几年,一些新的ML算法如主成分分析(Principal Component Analysis,PCA )、生成对抗网络(Generative AdversarialNetwork,GAN)等开始用于PUF 建模,未来可以用更多的ML 算法或结合智能算法对PUF 进行攻击。

参考文献

[1] 黄浩,蔡戬,卢列文,等. 促进北斗卫星导航产品认证服务,提升北斗卫星导航产品质量[J]. 科学技术创新,2019(3):38-39.

[2] 窦志斌,白鹤峰,李文屏,等. 一种卫星网络中的星地轻量化认证鉴权架构[J]. 无线电工程,2020,50(4):262-268.

[3] PAPPU R,RECHT B,TAYLOR J,et al. Physical OnewayFunctions[J]. Science,2002,297(5589):2026-2030.

[4] CHEN Q Q,CSABA G,LUGLI P,et al. The Bistable RingPUF:A New Architecture for Strong Physical UnclonableFunctions[C]∥2011 IEEE International Symposium onHardwareOriented Security and Trust (HOST ). SanDiego:IEEE,2011:134-141.

[5] NGUYEN P H,SAHOO D P,JIN C L,et al. The InterposePUF:Secure PUF Design Against Stateoftheart MachineLearning Attacks [J ]. Transactions on CryptographicHardware and Embedded Systems,2019(4):243-290.

[6] LEE J W,LIM D,GASSEND B,et al. A Technique toBuild a Secret Key in Integrated Circuits for Identificationand Authentication Applications [C]∥ 2004 Symposiumon VLSI Circuits. Digest of Technical Papers. Honolulu:IEEE,2004:176-179.

[7] RHRMAIR U,SEHNKE F,S?LTER J,et al. ModelingAttacks on Physical Unclonable Functions[C]∥Proceedings of the 17th ACM Conference on Computer and Communications Security. New York:ACM,2010:237-249.

[8] LAO Y J,PARHI K K. Reconfigurable Architectures forSilicon Physical Unclonable Functions[C]∥2011 IEEEInternational Conference on Electro / Information Technology. Mankato:IEEE,2011:1-7.

[9] NOZAKI Y,YOSHIKAWA M. Power Consumption AwareMachine Learning Attack for Feedforward Arbiter PUF[C]∥International Conference on Computer and Information Science (ICIS 2018 ). Singapore:Springer,2018:49-62.

[10] AVVARU S V S,ZENG Z Q,PARHI K K. Homogeneousand Heterogeneous Feedforward XOR Physical UnclonableFunctions[J]. IEEE Transactions on Information Forensicsand Security,2020,15:2485-2498.

[11] SAHOO D P,MUKHOPADHYAY D,CHAKRABORTY RS,et al. A Multiplexerbased Arbiter PUF Compositionwith Enhanced Reliability and Security[J]. IEEE Transactions on Computers,2017,67(3):403-417.

[12] 翟官宝,汪鹏君,李刚,等. 混合型抗机器学习攻击的强PUF 电路设计[J]. 华东理工大学学报(自然科学版),2022,49(6):854-861.

[13] XU C Y,ZHANG L T,LAW M K,et al. Modeling AttackResistant Strong PUF Exploiting Stagewise Obfuscated Interconnections with Improved Reliability[J]. IEEE Internetof Things Journal,2023,10(18):16300-16315.

[14] SAHOO D P,SAHA S,MUKHOPADHYAY D,et al.Composite PUF:A New Design Paradigm for PhysicallyUnclonable Functions on FPGA[C]∥2014 IEEE International Symposium on HardwareOriented Security andTrust (HOST). Arlington:IEEE,2014:50-55.

[15] 方越. 强PUF 安全性分析及抗模型攻击策略[D]. 南京:南京航空航天大学,2020.

[16] WU Q,ZHANG J L. CT PUF:Configurable Tristate PUFAgainst Machine Learning Attacks[C]∥2020 IEEE International Symposium on Circuits and Systems (ISCAS).Seville:IEEE,2020:1-5.

[17] 汪鹏君,连佳娜,陈博. 基于序列密码的强PUF 抗机器学习攻击方法[J]. 电子与信息学报,2021,43 (9):2474-2481.

[18] ZHANG J L,SHEN C Q. Setbased Obfuscation for StrongPUFs Against Machine Learning Attacks[J]. IEEE Transactions on Circuits and Systems I:Regular Papers,2020,68(1):288-300.

[19] YE J,HU Y,LI X W. RPUF:Phyical Unclonable Functionwith Randomized Challenge to Resist Modeling Attack[C]∥2016 IEEE Asian HardwareOriented Security and Trust(AsianHOST). Yilan:IEEE,2016:1-6.

[20] MAJZOOBI M,ROSTAMI M,KOUSHANFAR F,et al.Slender PUF Protocol:A Lightweight,Robust,and SecureAuthentication by Substring Matching [C]∥ 2012 IEEESymposium on Security and Privacy Workshops. San Francisco:IEEE,2012:33-44.

[21] BEKER G T. On the Pitfalls of Using ArbiterPUFs asBuilding Blocks [J]. IEEE Transactions on Computeraided Design of Integrated Circuits and Systems,2015,34(8):1295-1307.

[22] DELVAUX J. Machinelearning Attacks on PolyPUFs,OBPUFs,RPUFs,LHSPUFs,and PUFFSMs[J]. IEEETransactions on Information Forensics and Security,2019,14(8):2043-2058.

[23] WANG Y L,WANG C H,GU C Y,et al. A Generic Dynamic Responding Mechanism and Secure AuthenticationProtocol for Strong PUFs[J]. IEEE Transactions on VeryLarge Scale Integration (VLSI)Systems,2022,30 (9):1256-1268.

[24] GASSEND B,CLARKE D,DIJK M V,et al. ControlledPhysical Random Functions[C]∥18th Annual ComputerSecurity Applications Conference. Las Vegas:IEEE,2002:149-160.

[25] GAO Y S,MA H,ALSARAWI S F,et al. PUFFSM:AControlled Strong PUF [J]. IEEE Transactions on ComputerAided Design of Integrated Circuits and Systems,2017,37(5):1104-1108.

[26] ZHOU Z Y,LI G,WANG P J,et al. Matrix Encryptionbased Antimachine Learning Attack Algorithm for StrongPUF[C]∥2021 IEEE 14th International Conference onASIC (ASICON). Kunming:IEEE,2021:1-4.

[27] SUH G E,DEVADAS S. Physical Unclonable Functionsfor Device Authentication and Secret Key Generation[C]∥2007 44th ACM / IEEE Design Automation Conference.San Diego:IEEE,2007:9-14.

[28] MAJZOOBI M,KOUSHANFAR F,POTKONJAK M.Lightweight Secure PUFs[C]∥2008 IEEE / ACM International Conference on ComputerAided Design. San Jose:IEEE,2008:670-673.

[29] 沈娟娟. 基于FPGA 的PUF 结构设计及RNG 应用分析[D]. 哈尔滨:黑龙江大学,2022.

[30] SANTIKELLUR P,BHATTACHARYAY A,CHAKRABORTYR S. Deep Learning Based Model Building Attacks on Arbiter PUF Compositions [EB / OL]. [2023 - 06 - 20 ].https:∥eprint. iacr. org / 2019 / 566. pdf.

[31] SANTIKELLUR P,CHAKRABORTY R S. A Computationally Efficient Tensor Regression Networkbased Modeling Attack on XOR Arbiter PUF and Its Variants[J].IEEE Transactions on ComputerAided Design of IntegratedCircuits and Systems,2020,40(6):1197-1206.

[32] WISIOL N,PIRNAY N. Short Paper:XOR Arbiter PUFsHave Systematic Response Bias[C]∥ International Conference on Financial Cryptography and Data Security. KotaKinabalu:Springer,2020:50-57.

[33] 黄芸. 抵抗机器学习攻击的强PUF 防御技术研究[D]. 长沙:湖南大学,2021.

[34] EBRAHIMABADI M,YOUNIS M,LALOUANI W,et al. ANovel Modelingattack Resilient ArbiterPUF Design[C]∥2021 34th International Conference on VLSI Design and2021 20th International Conference on Embedded Systems(VLSID). Guwahati:IEEE,2021:123-128.

[35] RHRMAIR U,S?LTER J,SEHNKE F,et al. PUF Modeling Attacks on Simulated and Silicon Data [J]. IEEETransactions on Information Forensics and Security,2013,8(11):1876-1891.

[36] 张学工. 关于统计学习理论与支持向量机[J]. 自动化学报,2000,26(1):32-42.

[37] 王国胜,钟义信. 支持向量机的理论基础———统计学习理论[J]. 计算机工程与应用,2001(19):19-20.

[38] LIM D,LEE J W,GASSEND B,et al. Extracting SecretKeys from Integrated Circuits[J]. IEEE Transactions onvery Large Scale Integration (VLSI) Systems,2005,13(10):1200-1205.

[39] KHALAFALLA M,GEBOTYS C. PUFs Deep Attacks:Enhanced Modeling Attacks Using Deep Learning Techniquesto Break the Security of Double Arbiter PUFs[C]∥2019Design,Automation & Test in Europe Conference & Exhibition (DATE). Florence:IEEE,2019:204-209.

[40] S?LTER J. Cryptanalysis of Electrical PUFs Via MachineLearning Algorithms [D ]. Munich:Munich TechniqueUniversity,2009.

[41] SAHOO S R,KUMAR K S,MAHAPATRA K. A NovelCurrent Controlled Configurable RO PUF with ImprovedSecurity Metrics[J]. Integration,2017,58:401-410.

[42] HANSEN N. The CMA Evolution Strategy:A ComparingReview [J]. Studies in Fuzziness and Soft Computing,2006,192:75-102.

[43] SCHWEFEL H P P. Evolution and Optimum Seeking:TheSixth Generation [M]. New York:John Wiley & Sons,Inc. ,1993.

[44] HORNIK K. Approximation Capabilities of MultilayerFeedforward Networks[J]. Neural Networks,1991,4(2):251-257.

[45] RUDER S. An Overview of Gradient Descent OptimizationAlgorithms[EB / OL]. (2016-09-15)[2023-06-28].https:∥arxiv. org / abs / 1609. 04747.

[46] RIEDMILLER M,BRAUN H. A Direct Adaptive Methodfor Faster Backpropagation Learning:The RPROP Algorithm[C]∥IEEE International Conference on Neural Networks.San Francisco:IEEE,1993:586-591.

[47] CHEN Y L,CUI X L,LIU Y,et al. An Evaluation Methodof the Antimodelingattack Capability of PUFs[J]. IEEETransactions on Information Forensics and Security,2023,18:1773-1788.

[48] NARAYANAN V,ARORA I,BHATIA A. Fast andAccurate Sentiment Classification Using an EnhancedNaive Bayes Model [EB / OL]. (2013 - 05 - 27)[2023 -06-28]. https:∥arxiv. org / abs / 1305. 6143.

[49] FANG Y,WANG C H,MA Q Q,et al. Attacking ArbiterPUFs Using Various Modeling Attack Algorithms:A Comparative Study[C]∥2018 IEEE Asia Pacific Conferenceon Circuits and Systems (APCCAS ). Chengdu:IEEE,2018:394-397.

[50] 马雪娇,李刚. 基于人工神经网络特征向量提取的FFAPUF 攻击方法[J]. 电子与信息学报,2021,43 (9):2498-2507.

[51] MAES R. Physically Unclonable Functions:Constructions,Properties and Applications[M]. Louven:Springer Science& Business Media,2013.

[52] 贺章擎,马丹,鲁\",等. 一种基于SR PUF 的可靠性自检和可靠响应去偏方法:CN202210163141. X [P ].2022-06-28.

[53] 张家梁,宋贺伦. 一种基于BCH 算法的SRAM PUF 芯片的设计、测试与分析[J]. 电子测量技术,2021,44(6):28-35.

[54] CHATTERJEE D,MUKHOPADHYAY D,HAZRA A.PUFG:A CAD Framework for Automated Assessment ofProvable Learnability from Formal PUF Representations[C]∥2020 IEEE/ ACM International Conference on Computer Aided Design (ICCAD). San Diego:IEEE,2020:1-9.

[55] QURESHI M A,MUNIR A. PUFRAKE:A PUFbasedRobust and Lightweight Authentication and Key Establishment Protocol[J]. IEEE Transactions on Dependable andSecure Computing,2022,19(4):2457-2475.

作者简介

寇瑜萍 女,(1996—),硕士研究生。主要研究方向:硬件安全。

邓 丁 男,(1993—),博士,讲师。主要研究方向:硬件安全。

欧 钢 男,(1969—),博士,教授,博士生导师。主要研究方向:星基导航与定位技术。

黄仰博 男,(1980—),博士,副研究员。主要研究方向:星基导航与定位技术。

(*通信作者)牟卫华 男,(1979—),博士,优聘研究员,硕士生导师。主要研究方向:导航与时空技术。

基金项目:湖南省自然科学基金(2022JJ30669)