基于K-modes的安全算法抵御SSDF攻击

2023-11-13陈玲玲

陈玲玲 沈 宣

(吉林化工学院,吉林 吉林 132022)

1 引言

为解决频谱资源紧缺的问题,认知无线电(Cognitive Radio,CR)技术应运而生[1]。该技术允许次用户(Secondary User,SU)在不干扰主用户(Primary User,PU)的前提下,通过频谱感知搜寻并机会性地访问可用的频谱空洞[2]。

CR提高频谱效率的能力主要取决于其频谱感知技术的有效性和准确性[3]。因此相比于感知不准确的单节点频谱感知,本文选择感知更准确的协作频谱感知(Cooperative Spectrum Sensing,CSS)[4]。根据网络中是否存在融合中心(Fusion Center,FC),CSS可以分为集中式和分布式[5]。相比于没有FC的分布式网络,集中式网络的FC基于融合规则综合所有SU的感知报告做出全局决策,所以它具有更强的网络感知性能。综上,本文研究集中式CSS网络。

然而,由于无线信道的开放性和机会主义,部分SU在CSS过程中会向FC故意发送伪造的本地感知报告,试图对FC的决策产生不利影响,恶化网络感知性能[6]。这种攻击称为频谱感知数据篡改(Spectrum Sensing Data Falsification,SSDF)攻击。这些攻击者通过误导FC,从而达到影响PU通信、恶意抢占或浪费频谱资源的目的。

针对集中式CSS中存在SSDF攻击的安全问题,目前已有大量文献展开研究。文献[7]提出了一种的基于信任度的可变门限能量检测算法,通过比较实际融合值与FC上、下边界值的关系来更新可变门限,其次采用基于正确感知次数比确定信任值的软融合方法得到最终判决。由于上述算法未考虑FC会做出模糊判决的情况,文献[8]提出了一种基于汉明距离的信任机制算法,根据汉明距离得到SU的融合信任权值,再根据实际模糊判决数目是否大于预设的模糊判决比例的上限,来决定是否动态更新FC的双门限值。但上述两种算法需要一些先验信息,且需仔细选择阈值。针对此类问题,文献[9]提出了一种基于贝叶斯推理的滑动窗口信任模型,该信任模型无需依赖于一些强假设,基于滑动窗口通过sigmoid函数赋予SU最终加权信任值而无需设置最佳检测阈值,但该算法的复杂度较高且计算量较大。

针对上述需要先验知识、设置阈值和算法复杂度高等问题,本文提出一种基于K-modes的安全算法抵御SSDF攻击。该算法利用对分类数据聚类效果好、算法思想简单和能处理大数据的K-modes对SU进行分类,在剔除掉被分类为攻击者的SU后,在FC处采用传统投规则进行融合决策。所提算法可以抵御集中式CSS网络中的SSDF攻击。

2 系统模型

2.1 集中式CR网络模型

本文中,我们考虑一个集中式协作频谱感知的CR网络模型。该网络模型由一个FC、一个PU和N个SU组成。所有的SU通过执行本地频谱感知(Local Spectrum Sensing,LSS)对当前频谱是否存在PU做出本地判决,并将感知报告发送给FC,最后FC基于融合规则将这些报告进行数据融合,得到最终的全局感知结果。另外,现实中并非所有的SU都会如实将本地感知结果报告给FC,一些SU会为了满足自身需求有目的性地破坏网络感知性能而篡改本地感知结果。因此,在本文所考虑的网络模型中,SU包含SSDF攻击者(Attacker)和报告真实感知结果的HU。集中式CR网络模型如图1所示。

图1 集中式CR网络模型

在上述网络模型中,为了参与CSS,所有SU首先需要感知当前频谱PU是否存在。由于能量检测具有感知速度快、计算方便、简单易实现等优势,因此SU采用能量检测执行LSS,得到感知能量值后在两个假设之间作出决策[10]:

其中,yi(t)表示第i个SU在第t个感知时隙感知PU是否存在于当前频谱的信号;ni(t)表示第i个SU在第t个感知时隙收到的加高斯白噪声,ni(t)~CN(0,);hi(t)表示第i个SU在第t个感知时隙收到的信道增益;si(t)表示第i个SU在第t个感知时隙收的PU发射信号;H1和H0分别表示此时当前频谱中PU存在和不存在的两种假设。

因此在第t个感知时隙第i个SU的能量检测统计量E(yi)即为:

其中,L指采样总数。

由于实际网络中SU的本地感知通常不完美,本文引入本地虚警概率和本地误报概率来描述SU的本地感知性能:

其中,d为基于能量观测值与阈值比较得到的本地二元感知报告,d=1和d=0分别表示SU作出的PU信号存在和不存在的二元感知决策。

2.2 SSDF攻击模型

在建立的集中式CR网络模型中,HU会上报真实的本地感知报告,而SSDF攻击者会以一定的攻击概率β翻转真实的本地感知报告。本文考虑攻击者采取比独立攻击危害力更强的协作方式发起攻击,攻击者们之间会互相交换感知信息,并采用“L-out-of-M”的协作策略进行攻击,即以M个攻击者中有L的二元感知结果为0,则所有攻击者都以攻击概率β向FC报1;反之,则所有攻击者都以攻击概率β向FC报告0。此类攻击既会对PU产生干扰,也会自私地占用或者浪费频谱资源。

3 基于K-modes的安全算法

K-modes是经典聚类算法K-means的变种扩展,不同于K-means只能处理数值型数据,K-modes是数据挖掘中针对分类属性型数据进行聚类分析的方法,适用于二进制数,其算法思想比较简单,时间复杂度也比K-means低。本文将其运用在认知无线电中对SU进行分类,方便在下一步FC的数据融合作最终决策之前剔除攻击者。

本文所应用的K-modes的算法思想是根据SU发送到FC的感知报告和FC通过多数规则作出的最终决策对SU进行分类。那么经过t个感知时隙,K-modes的输入数据集表示为X=xi(i=1,2,…,N,N+1),其中xi为由0和1组成的t维向量,则X由N个SU感知报告的t维向量和一个FC最终决策的t维向量组成。由于SU只有两类,即HU和攻击者,所以K-modes的分类簇数K=2。每个簇都有一个中心点,称为聚类中心。通过计算xi和聚类中心之间的差异,将xi划分到差异最小的簇,并通过计算簇内每个属性(即0和1)出现频率最大的属性来更新聚类中心,重复上述步骤直到发现更改聚类中心不会让聚类总成本减少为止。这里使用汉明距离计算差异,即两个向量之间的不匹配总数,这个数字越小,两个向量越相近、差异越小。聚类的总成本是聚类中每个向量与其对应聚类中心的差异之和。K-modes算法具体流程如下:

(1)聚类中心Ci(i=1,2)初始化:将FC的最终决策视为可靠参考信息,所以将其视为一个初始聚类中心C1,另一个初始聚类中心C2则从剩余的N个数据向量中随机选择。

(2)差异计算:对样本内每个数据向量,计算其与聚类中心之间的差异。汉明距离计算差异的公式为:D(xi,Cj)=xi⊕Cj。

(3)划分簇类及更新聚类中心:通过步骤2中的差异相似度,将xi划分到差异最小的簇。

(4)更新聚类中心:计算每个类别内所有数据点的均值,并更新聚类中心,Ci中每一个分量属性都更新为簇内每个属性(即0和1)出现频率最大的属性。

(5)终止条件并输出聚类结果:重复上述步骤2、3和4,如果聚类中心发生变化不会让聚类总成本降低,或达到预设的迭代次数阈值,返回当前的聚类结果。

在K-modes的最终聚类输出中,与FC相关联的向量一起聚类的SU识别为HU,其余的被识别为攻击者。考虑到传统投票规则(即多数规则)可以在低复杂度下实现,而无需对PU信号有任何先验知识,因此将其用作FC的融合规则。在将被识别为攻击者的SU剔除之后,利用传统投票规则对被识别为HU的SU感知报告进行数据融合以获得最终的感知决策。

4 仿真分析

为论证本文提出的基于K-modes的安全算法能有效识别攻击者并提高网络感知性能,本文通过Python仿真,在不同条件下对该算法的识别性能进行分析评估,并与传统防御算法进行性能对比,这里传统防御算法采用的是最常见、使用最广泛且复杂度较低的传统信誉度防御算法,即加权序列概率检验(Weighted Sequential Probability Radio Test,WSPRT)。最终证明了所提算法对SSDF攻击抵御的有效性。

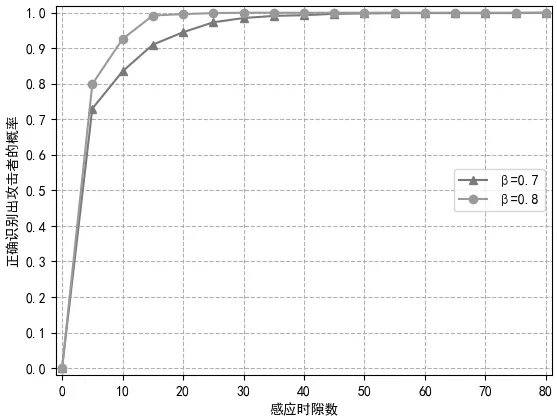

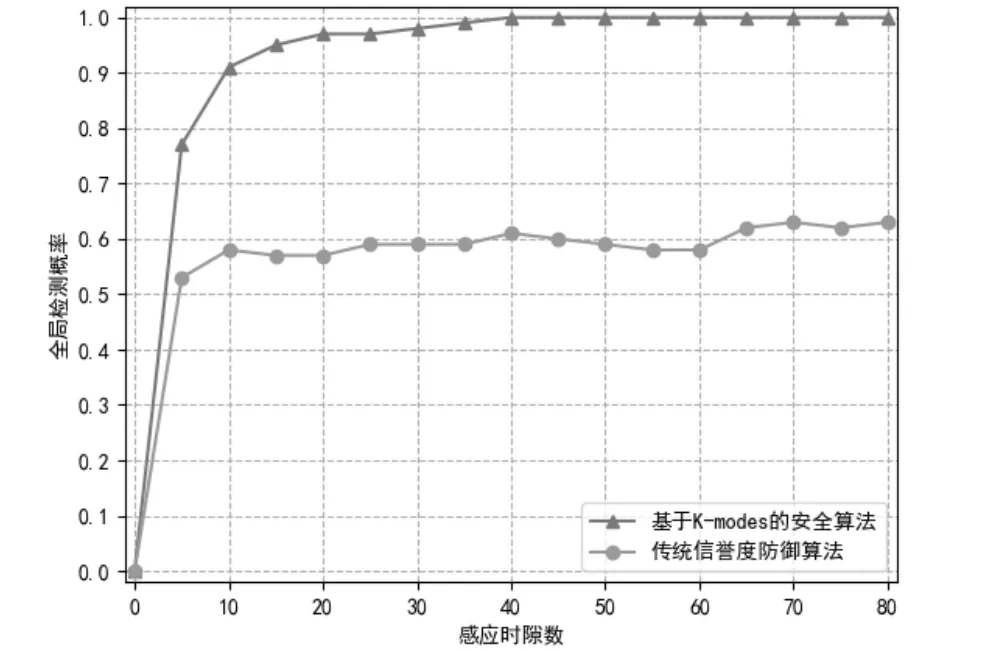

本文考虑的集中式CR网络模型中存在1个PU,以及100个SU,其中攻击者占比为SSDF攻击者个数在SU总数的占比,取值范围为[0.1,0.8],无特殊说明则默认30%。SSDF攻击者的攻击概率β可以取0.7或者0.8,无特殊说明则默认β=0.7。PU活跃于当前频谱的概率始终为1,设置信噪比SNR=-10dB,采样次数L=1000次,感知总时隙为80个;根据IEEE 802.22标准,设置所有SU的Pf=Pm=0.1。另外,为提高实验结果的准确性和稳定性,所有的仿真实验都采用蒙特卡洛方法,蒙特卡洛实验次数为100次。本文将正确检测出攻击者的概率作为所提算法对攻击者的识别性能的衡量指标,通过全局检测概率衡量算法下CR网络的感知性能。

如图2所示,在少量攻击者的情况下,攻击概率β=0.8时正确识别攻击者的概率曲线始终高于β=0.7情况下的曲线,说明攻击概率越高的攻击者因为攻击频繁而与HU感知行为差异更大而更容易被识别;而且,随着感知时隙增多,所提算法正确识别攻击者的概率提高,在攻击概率β=0.7和β=0.8的情况下识别性能分别在第40个和第20个感知时隙达到1。

图2 感应时隙数对所提算法识别性能的影响

本文还分析了攻击者占比对所提算法识别性能的影响,如图3所示。随着攻击者占比越高,所提算法正确识别攻击者的概率下降。当攻击概率β=0.7和β=0.8,所提算法的识别性能分别在攻击者占比为40%和30%时迅速下降,并分别在攻击者占比为65%和55%时下降至0。同时,图中表明攻击概率越大,识别性能恶化越严重。上述这两种情况均是因为随着攻击概率增大以及攻击者占比增高,FC处的正确决策受攻击者和错误感知的HU影响越大,即FC全局决策失误越多,攻击者越难以被识别。不过,所提算法在小规模攻击者的情况下的识别性能良好,正确检测出攻击者的概率始终稳定在1。

图3 攻击者占比对所提算法识别性能的影响

最后,图4对所提算法和传统防御算法进行了CR网络感知性能对比分析。由于所提算法在最终数据融合时剔除了攻击者并采用传统投票规则,传统信誉度防御算法在最终数据融合时仍然考虑了攻击者的报告。对比发现,所提算法下的全局检测概率始终高于传统信誉度防御算法,CR网络感知性能提高了约37%。

图4 不同算法下的CR网络感知性能对比

5 结语

本文考虑了集中式协作频谱感知的认知无线电网络环境,为抵御其中存在的SSDF攻击,提出了一种基于Kmodes的安全算法。该算法首先对收集到的SU的二元感知报告进行K-modes聚类,剔除掉攻击者之后,对仅含诚实用户的感知报告通过传统投票规则得到最终的感知决策。通过Python仿真,探讨了感知时隙数、攻击概率和攻击者占比对所提算法识别性能的影响。同时,与仍然考虑攻击者报告的传统信誉度防御算法相比,所提算法提高了检测性能,效果更好。