面向时间敏感网络的安全感知调度方法

2023-06-30陆以勤谢文静王海瀚陈卓星程喆潘伟锵覃健诚

陆以勤 谢文静 王海瀚 陈卓星 程喆† 潘伟锵 覃健诚

面向时间敏感网络的安全感知调度方法

陆以勤1谢文静2王海瀚1陈卓星1程喆2†潘伟锵3覃健诚1

(1. 华南理工大学 电子与信息学院,广东 广州 510640;2. 华南理工大学 计算机科学与工程学院,广东 广州 510006;3. 华南理工大学 信息网络工程研究中心,广东 广州 510640)

时间敏感网络(TSN)中信息的真实性是系统的关键安全要素,然而直接引入传统安全认证机制会导致系统可调度性和实时性大幅降低。现有的方法仍存在适用场景少、资源消耗高等问题。针对这些问题,文中提出了一种面向TSN的安全感知调度方法。首先基于TSN流量特性设计了一种时间有效的一次性签名安全机制,为消息提供高效的组播源认证;然后提出相应的安全模型对该机制进行评估,描述安全机制对任务和流量的影响;最后对提出的安全感知调度方法进行数学建模,在传统调度约束的基础上,增加了安全机制相关的约束,同时以最小化应用端到端时延为优化目标,使用约束规划进行求解。仿真实验结果表明:改进的一次性签名机制的引入可以有效保护TSN中关键信息的真实性,且对调度的影响有限;在多个基于真实工业场景生成的不同规模测试用例中,产生的应用端到端时延平均仅增加13.3%,带宽消耗平均仅增加5.8%;与其他同类型方法相比,文中方法的带宽消耗更低,更加适用于有严格带宽限制的TSN。

时间敏感网络;安全性;调度;约束规划

时间敏感网络(TSN)是由IEEE 802.1工作组修订的一系列标准,用于增强传统以太网的实时性,实现数据高可靠、低延迟、低抖动的确定性传输[1]。近年来,TSN由于其优越的传输特性,被广泛应用于车载网络、工业互联网、航空航天电子网络、移动前传等对实时性要求较高的领域。然而,随着物理信息系统的发展,TSN所应用的系统与周围环境连接愈发紧密,广泛的通信接口增加了系统被攻击者破坏的风险。这些系统一旦被攻击者入侵,将会引发系统故障,严重时会造成经济损失,甚至危害人的生命安全。以车载系统为例,攻击者可以通过注入恶意消息的方式致使系统执行恶意指令,从而引发行车过程中的交通事故[2]。因此,TSN在设计过程中必须考虑如何保证传输数据的真实性。但是,TSN的现有标准中并未提供安全认证机制来保护数据的真实性。将安全机制引入TSN中需要解决两个方面的问题:一是实时系统通常对带宽资源的分配有诸多限制,承担多余的安全机制开销,可能会导致系统无法满足硬实时消息的要求;二是TSN中时间关键的流量有严格的时序约束,其传输通常由调度表提前确定[3]。安全机制的时间开销将会对这些流量原本的调度计划产生影响,因此在调度表生成前必须把安全机制与其他约束条件综合进行考虑。文中将这种额外增加安全时序约束的调度称为安全感知调度。

TSN中的流量调度问题已被证实为NP完全问题,对于该问题,国内外已有较为丰富的研究成果。文献[4]将TSN中的无等待数据包调度问题建模为无等待作业车间调度问题,提出了一种禁忌搜索算法和调度压缩技术。文献[5]将调度问题描述为一个多目标组合优化问题,分别使用了整数线性规划(ILP)、增量启发式算法、元启发式算法对该问题进行求解。除了对流量进行调度外,任务的执行也将会影响到流量的调度,因此部分研究将调度从数据链路层扩展到应用层,实现了任务和流的联合调度[6]。文献[7]将任务和流协同调度问题建模为混合整数规划(MIP)问题,调度目标为应用程序的响应时间和流传输的端到端时延。文献[8]将任务和流量联合调度,并分别使用可满足性模理论(SMT)和MIP求解该问题。然而,以上研究只针对TSN中的调度问题而未考虑到安全威胁问题,对于TSN的安全感知调度问题的研究仍处于初始阶段。文献[9]使用消息验证码(MAC)为TSN流提供源认证,使用安全等级描述应用的安全需求,调度目标为保证系统可调度性的同时,最大化所有安全等级的加权和,以此权衡安全性能与安全开销。虽然MAC本身是开销较小的安全机制,但不适用于多播的场景。而TSN多应用在汽车内网、工业控制领域,为使多个终端协同工作,控制信号通常是多播的。文献[10]使用定时高效流丢失容忍认证(TESLA)[11]为TSN流提供消息认证(该方式可用于多播的场景),使用混合整数线性规划(MILP)模型求解安全感知的调度问题,但TESLA机制本身存在验证延迟,且需要缓存,在实时性要求很高的TSN系统中可能会无法得到满足所有约束的调度方案。文献[12]在文献[10]的基础上,增加了路径冗余机制,兼顾外部安全威胁和系统内部安全故障两个方面,并使用约束规划求解该问题,但仍未解决安全机制本身问题。因此,需要继续研究更为合理的安全验证方案,尽量减少安全机制引入的影响,在保证可调度性的同时,为系统提供有效的安全验证。

为解决存在的以上问题,文中提出了一种面向TSN的安全感知调度方法。该方法引入了时间有效的一次性签名作为安全认证机制,并根据TSN的特性对该机制进行了修改。针对修改后的一次性签名安全机制,文中提出了相应的安全模型,用以评估该机制带来的影响,并对TSN的安全感知问题进行数学建模,使用约束规划对该问题进行求解。最后,文中通过实验验证该方法的有效性。

1 基于时间有效的一次性签名的TSN安全机制设计

1.1 安全原理

1.1.1时间有效的一次性签名

一次性签名是一种基于单向哈希函数的消息源认证方案,其特征在于密钥在使用时就会暴露,因此密钥只能使用一次。此外,它具有签名生成快与验证效率高的优点。时间有效的一次性签名方案(TV-HORS)[13]对传统的一次性签名进行了改进。该方案只对消息摘要的一部分进行签名,缩短了签名长度。

获得随机子集一次性签名(HORS)[14]是一种较为经典的一次性签名方案,相较于其他经典方案,其具有签名长度短、签名效率高的特点。它使用双映射将消息映射到一个元素集合的唯一元素子集,消息长度必须不大于log2。即为私钥,公钥为对中的每个元素执行单向哈希生成的集合,而元素子集为签名。此处的双映射可用单向哈希函数代替。

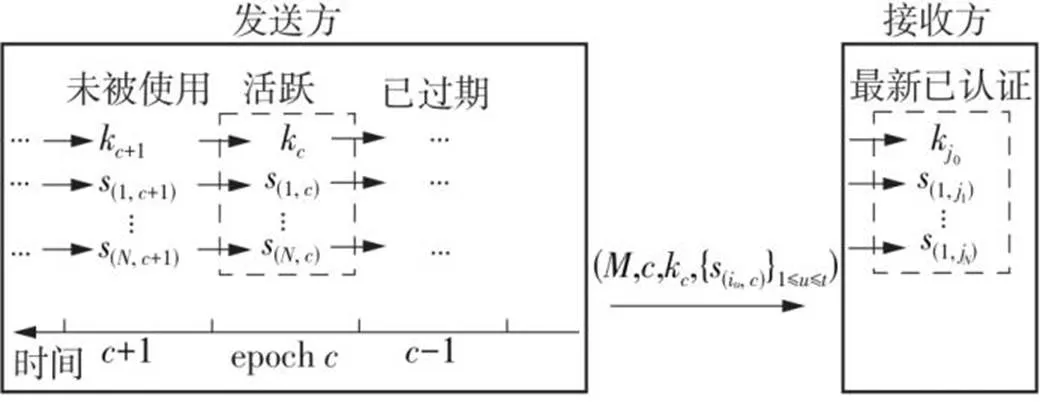

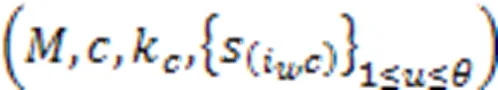

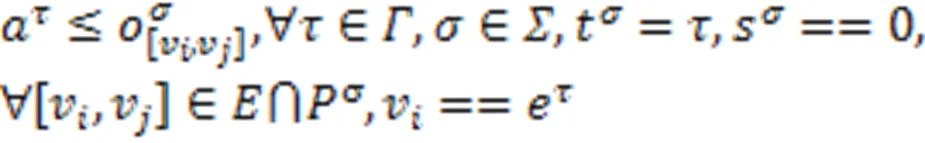

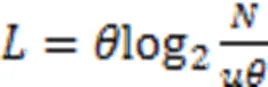

时间有效的一次性签名在HORS的基础上进行了改进,它只对消息摘要的前位进行签名,减少了签名长度。但这种方式会导致攻击者的攻击时间也随之缩短,因为攻击者只需找到合法消息的位部分哈希碰撞第二原像即可伪造恶意消息。为了解决该问题,由于攻击者找到位哈希碰撞原像需要进行2次哈希计算,TV-HORS通过控制的大小来控制攻击者找到哈希碰撞原像的时间,从而保证该签名方案的安全性。其原理如图1所示。TV-HORS的具体做法是发送端先指定一个签名周期,并且只在该周期内对消息进行签名。接收端在收到消息签名后,先计算签名暴露的最长时长。如果这个时长大于攻击者找到哈希第二碰撞原像的时间,则接收端将直接丢弃该消息,因为该消息有可能是攻击者伪造的;相反,如果接收端计算的签名暴露时长小于攻击者的攻击成功时间,则接收端接收该消息,并对其进行验证。即签名过程需满足以下关系式

式中,为签名周期,为攻击者可以成功执行攻击的时间,为同步误差,为发送端与接收端的最坏端到端时延。

该方案还有利于使用同一个密钥进行多次签名,降低密钥的更新频率。因为该方案限制了攻击者只能在有限的时间内找到哈希碰撞第二原像,所以只需保证签名的暴露时间仍然远远小于攻击者的攻击时间,即可有效保证签名的安全性。

为了进一步改善签名的一次性,文中使用哈希链将多个密钥串联到一起,从而避免频繁的密钥分发。

1.1.2针对TSN的修改

在TSN中,数据的传输时间是确定的,周期性消息必须在其截止时间内完成传输,最坏情况下也必须在其周期内完成传输。因此,可以直接在选择参数阶段就保证攻击者的攻击时间不可能小于消息的暴露时间。

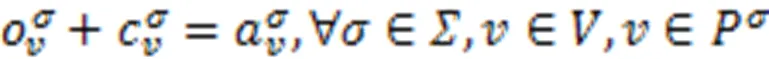

因为消息的暴露时长最长为其周期,所以只要使得攻击者需要的成功时间远远大于消息的周期,即可保证信息的安全。由于使用同一密钥对多个消息进行签名时,签名的暴露时长应该增加相应的倍数。那么,式(1)可改写为

1.2 机制设计

1.2.1初始化

图2 时间有效的一次性签名方案

1.2.2签署签名

1.2.3验证签名

2 TSN的安全感知调度问题描述和数学模型

2.1 问题描述

TSN通过流量整形等机制保证网络的确定性传输。TSN交换机出端口原理如图3所示。在每个TSN交换机的出端口有8个优先级队列,每个队列都有对应的门来控制队列中数据的传输。当门状态为“开”时表示传输数据,门状态为“关”时表示停止传输数据。TSN的交换机可以根据事先生成的门控列表(GCL)控制传输门的开关状态。如图3所示的GCL中,“T000:OCOOCOOO”即表示T000时刻8个队列对应的门的开关状态。门控列表通过调度算法生成,从而使TSN能够确定每个数据帧在交换机端口处的传输时间和顺序,保证不同的帧在出口链路上依次传输而不发生冲突。

图3 TSN交换机出端口原理

为了得到更好的调度结果,文中将运行在终端上的应用任务与流量联合调度,共同生成调度方案,从而使得流量的传输和任务的执行相匹配,减少应用的响应时间,提高系统运行的效率。而在文中所研究的TSN安全感知调度中,安全机制的引入将会产生两个方面的影响:一是安全机制需要进行签名的签署和认证,这会在终端增加安全任务,影响原本的任务调度;二是安全机制产生的签名需要附加在原本的消息上,影响流的大小和传输时间。因此,本研究有必要在传统的TSN调度问题的基础上,充分考虑安全机制对调度的影响。

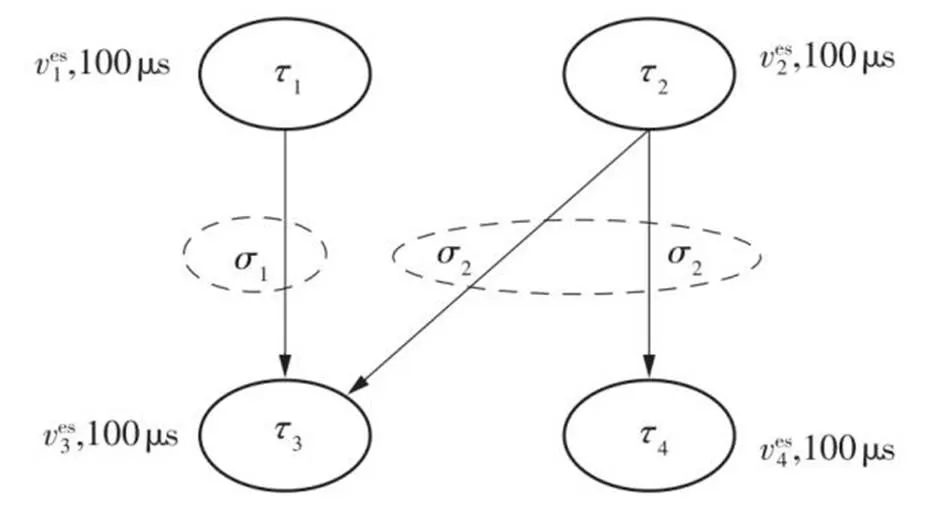

文中考虑以下调度问题:给定一个TSN网络,其中终端通过支持TSN的以太网交换机进行连接,链路的传输速度确定。终端上运行着一组由任务组成的应用,它们都有执行时间、周期、截止时间等参数。任务间交换的消息称为流,流有大小、周期、截止时间和是否需要进行签名等参数。系统通过时间有效的一次性签名机制提供消息源认证,该机制主要包括安全任务和签名。调度算法在保证满足所有任务和流的截止时间要求之外,还需要满足所有流对安全认证的需求,并最小化应用程序的总端到端时延。最后调度算法生成任务和流的调度表,确定每个任务和流的执行开始时间和顺序。

2.2 数学模型

2.2.1网络模型

图4 网络拓扑示例图

2.2.2通信模型

图5 应用超周期的示意图

图6 应用示例

2.2.3安全模型

图7 添加安全机制后的应用示例

3 基于约束规划的安全感知调度求解

3.1 决策变量

需要说明的是,流本身不在节点上传输,但安全任务的执行必须在流的传输开始之前和传输结束之后,为了更加方便地描述安全任务和流传输、普通任务之间的顺序,此处定义流在节点上的传输时间变量,实际上指的是安全任务的执行时间变量。

3.2 调度约束

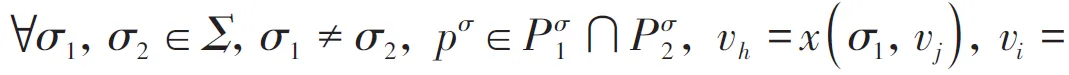

调度的主要对象是任务和流,但应用本身也存在完成截止时间。因此,调度约束分为3个部分,分别是流、任务和应用。

3.2.1流

在与路由路径无关的链路和节点上,流相关的所有变量,包括传输开始时间、传输持续时间和传输结束时间均为0,即

在流路由路径中的链路与节点上,流的传输结束时间为传输开始时间加上传输持续时间,即

在流的传输路由中的每一条链路上,流的传输持续时间为流的长度除以链路的传输速度。当流为普通流时,不需要安全机制。当流为安全流时,流的长度为流本身的长度加上安全机制增加的签名长度,即

当流为安全流时,其在路由路径的终端节点上的执行时间为安全任务的执行时间,即

必须保证每个流沿着路由路径连续调度的顺序。即在路由路径上的两条连续的链路之间,必须保证流在上一条链路中传输完成后,才能在下一条链路中传输,即

式(15)和式(16)保证的是安全任务和流的传输的顺序。

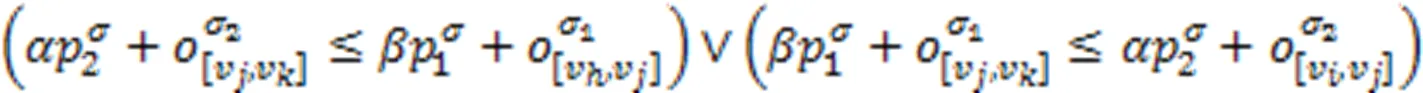

3.2.2任务

对于每一个任务,其执行结束时间为其执行开始时间加上执行时间,即

任务和其出流之间存在依赖关系:当任务执行完毕之后,其产生的流才可以开始传输,即

任务和其入流之间存在依赖关系:当任务的所有入流都到达之后,任务才能开始执行,即

3.2.3应用

3.3 目标函数

针对不同的应用场景,TSN的调度算法所注重的优化目标各不相同。TSN中最重要的是保证低时延的确定性传输,因此时间性能的表现至关重要。考虑到安全机制的加入会增加单个任务的执行时间和流传输时间,导致应用的总完成时间变长,易出现应用端到端时延超出截止时间的情况。因此,为了提升应用时间性能,提高方案可调度性,文中采用最小化所有应用的端到端时延总和作为优化目标,即

4 实验结果与分析

为验证文中提出的TSN安全感知调度方法,文中基于Python编程语言构建了实验代码,并使用谷歌OR-Tools提供的CP-SAT[15]求解器对该问题进行求解。文中实验均在一台处理器为Intel Core i7-8700、内存为48 GB的工作站上进行。

4.1 安全机制参数分析

为了最小化安全机制对调度的影响,文中先对安全机制的参数设计进行分析,为后续的调度选择合适的参数。

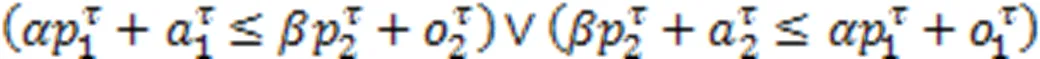

图8 哈希计算时间

根据图8提供的攻击者的攻击时间和式(29),即可选择合适的安全等级,并以此选择合适的安全参数。

不同参数取值下任务的执行时间和签名长度如表1所示。在文中的实验平台上,一次哈希的计算时间大约为1 μs。根据文献[13],哈希链中的盐长度为80位,SAGE长度为48位即可保证较好的安全性。

表1 不同参数取值下任务的执行时间和签名长度

Table 1 Task execution time and signature length with different values of parameters

θ 40913987117111792 419131 041123112392 42813976129112992 438131 029136113692 44713950143114392 45714909137113798 46614819144114498 47614860151115198 48614904158115898 49514791166116698 50514832174117498

4.2 实例测试与结果评估

4.2.1实例测试

表2 测试用例任务参数

Table 2 Task parameters of test case

任务ID执行终端执行时间/μs周期/μs截止时间/μs 2001 0001 000 2001 0001 000 2001 0001 000 2001 0001 000

表3 测试用例流参数

Table 3 Stream parameters of test case

流ID源任务目的任务长度/B周期/μs截止时间/μs安全流 5001 0001 0001 5001 0001 0001

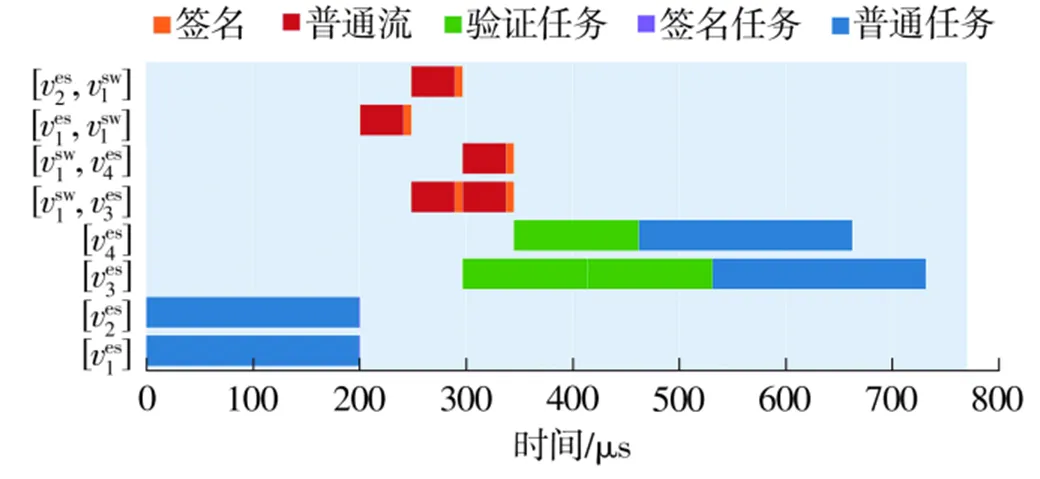

最终任务和流的调度结果如图9所示。其中流的路由路径直接由最短路径算法生成。

图9 测试用例调度结果

从图9可以看到,所有的约束条件都得到了满足,流和任务两两之间没有重叠,并且遵循一定的顺序。所有流的传输和任务的执行都在截止时间内完成。故加入了安全机制后,应用仍是可调度的。

此外,本实验还比较了非安全感知调度方法(CP-NS)与文中所提出的安全感知调度方法(CP-S)的性能,结果如表4所示。

表4 测试用例调度结果比较

Table 4 Scheduling results comparison of test case

方法端到端时延/μs带宽消耗/% CP-S7311.50 CP-NS5261.31

由表4可知,CP-S相较于CP-NS,端到端时延增加了205 μs。由于优化目标为最小化端到端时延,端到端时延的增加已经相对减少。CP-S带宽消耗较CP-NS增加了0.19%,这是由于签名的引入增加了带宽消耗。

4.2.2安全机制的影响分析

为了评估文中所提出的基于时间有效的一次性签名的TSN安全机制对调度的影响,文中从可调度性、端到端时延和带宽消耗3个方面,对文中提出的安全感知调度方法、基于TESLA机制的安全感知调度方法(TESLA-S)[10]和不添加任何安全机制的非安全感知调度方法进行性能比较和分析。文中根据实际的工业环境生成了一组综合应用和网络拓扑测试用例[8]。实际的工业和汽车控制系统一般由环型、网格型、树型网络构成,本实验将这几种类型网络随机组合,生成不同规模的网络拓扑。流大小在最大和最小以太网包大小之间随机选择,流周期在500、1 000、1 500 μs之间随机选择,任务大小在30~150 μs之间随机选择。链路的传输速度为1 000 Mb/s。选用的安全等级仍为40,签名任务执行时间为1 μs,验证任务执行时间为117 μs,签名长度为92 B。测试用例(TC1-small、TC2-medium、TC3-large、TC4-huge)的网络规模分为小型、中型、大型、巨大4种,每个测试用例的终端节点和交换机数量、任务和流数量都随网络规模扩大而增加,具体参数配置如表5所示。

表5 工业测试用例参数配置

Table 5 Parameter of industrial test cases

测试用例终端数交换机数任务数流数 TC1_small42165 TC2_medium843212 TC3_large1686427 TC4_huge321612852

为了评估CP-S对可调度性的影响,3种不同调度方法下求解器的求解质量如表6所示。求解器的最长求解时间为300 s。从表中可以看到,3种方法对于所有测试用例,求解器的求解质量完全一致。这说明无论是CP-S还是TESLA-S,安全机制的添加对可调度性的影响并不大,并且CP-S与TESLA-S两种安全感知调度方法在可调度性影响方面没有差别。

表6 3种方法的求解质量比较

Table 6 Comparison of solving quality among three methods

测试用例CP-STESLA-SCP-NS TC1_small可行解可行解可行解 TC2_medium可行解可行解可行解 TC3_large可行解可行解可行解 TC4_huge可行解可行解可行解

表7比较了不同网络规模下CP-S、TESLA-S和CP-NS所有应用的端到端时延总和。从表中可以看到,CP-S和TESLA-S的端到端时延总和总是大于CP-NS。这说明安全机制的添加总会增加应用的端到端时延总和,因为安全机制引入的安全任务的执行时间和安全认证信息的传输时间均会增加应用的端到端时延。CP-S的应用端到端时延总和略高于TESLA-S,但两者之间的差距很小。由于TESLA机制采用对称密钥的方式进行验证,故其验证速度很快,与一般的对称加密方式一致。而文中使用的基于时间有效的一次性签名机制则使用非对称密钥的方式进行验证,验证速度较对称加密方式慢。但从实验结果看,相对于非安全感知调度方法,CP-S增加的端到端时延仅为TESLA-S的1.5倍。这说明文中所提方案与使用对称加密方式的方案验证速度接近,验证速度较快。此外,随着网络规模的扩大,安全感知调度方法(CP-S、TESLA-S)与非安全感知调度方法(CP-NS)的差距越来越大。这和网络中增加的安全流的数量有关。总体上看,CP-S的端到端时延总和比CP-NS平均增加了13.3%,可以认为文中提出的安全机制的添加对网络产生的影响并不大。

表7 3种方法的端到端时延比较

Table 7 Comparison of end-to-end delay among three methods

方法端到端时延/μs TC1_smallTC2_mediumTC3_largeTC4_huge CP-S1 5482 8025 06210 512 TESLA-S1 4382 7534 9969 963 CP-NS1 3102 5604 7228 984

除了对端到端时延产生影响外,安全机制产生的签名也会使流的大小发生变化,表8比较了不同网络规模下CP-S、TESLA-S和CP-NS的带宽消耗百分比。从表中可以看出,CP-S和TESLA-S的带宽消耗总是大于CP-NS。这说明安全机制的添加总会增加带宽消耗,因为安全机制引入的安全认证信息的传输会占用一定的传输带宽。此外,随着网络规模的增大,带宽消耗呈下降趋势。这与网络中的交换机与链路的增加有关。CP-S的带宽消耗与CP-NS相近,平均仅增加5.8%。而TESLA-S相对于CP-NS的带宽消耗平均增加了23.0%,是CP-S的3.9倍。TESLA机制除了需要为每一条流生成验证信息外,还需要为每一条流发布密钥。频繁的密钥发布引入了大量的安全认证信息,增加了带宽消耗。相对而言,CP-S的带宽消耗很低,因此文中提出的安全认证机制对流传输的影响很小。这对TSN有重要的意义,因为TSN中带宽是非常重要的资源,尽量减少安全机制产生的认证信息对带宽的占用,有利于保证TSN中其他流量的传输质量。

表8 3种方法的带宽消耗比较

Table 8 Comparison of bandwidth overhead among three methods

方法带宽消耗/% TC1_smallTC2_mediumTC3_largeTC4_huge CP-S0.360.300.190.17 TESLA-S0.430.340.230.19 CP-NS0.350.280.190.15

5 结论

文中提出了一种面向TSN的安全感知调度方法。为保证关键信息的真实性,文中引入了时间有效的一次性签名机制,并根据TSN的流量特性对该机制进行了修改。与其他安全机制相比,该机制具有验证快、开销小的特点。在此基础上,文中针对该安全感知调度方案,分别对网络拓扑、通信过程和安全机制进行数学建模,并使用约束规划对该调度问题进行求解。仿真实验结果表明,该安全机制的引入可以有效地提高系统的安全性,且不会给TSN调度带来过多的额外开销,其产生的端到端时延平均仅增加13.3%,带宽消耗平均仅增加5.8%。

[1] BELLO L L,STEINER W.A perspective on IEEE time-sensitive networking for industrial communication and automation systems[J].Proceedings of the IEEE,2019,107(6):1094-1120.

[2] ASHJAEI M,BELLO L L,DANESHTALAB M,et al.Time-sensitive networking in automotive embedded systems:state of the art and research opportunities[J].Journal of Systems Architecture,2021,117:102137/1-15.

[3] CRACIUNAS S S,OLIVER R S,CHMELÍK M,et al.Scheduling real-time communication in IEEE 802.1 Qbv time sensitive networks[C]∥ Proceedings of the 24th International Conference on Real-Time Networks and Systems.Brest:ACM,2016:183-192.

[4] DÜRR F,NAYAK N G.No-wait packet scheduling for IEEE time-sensitive networks (TSN)[C]∥ Proceedings of the 24th International Conference on Real-Time Networks and Systems.Brest:ACM,2016:203-212.

[5] RAAGAARD M L,POP P.Optimization algorithms for the scheduling of IEEE 802.1 time-sensitive networking (TSN)[R/OL].(2017-01-15)[2022-05-06].https://www2.compute.dtu.dk/~paupo/publications/Raagaard2017aa-Optimization%20algorithms%20for%20th-.pdf.

[6] 张彤,冯佳琦,马延滢,等.时间敏感网络流量调度综述[J].计算机研究与发展,2022,59(4):747-764.

ZHANG Tong,FENG Jiaqi,MA Yanying,et al.Survey on traffic scheduling in time-sensitive networking [J].Journal of Computer Research and Development,2022,59(4):747-764.

[7] ZHANG L,GOSWAMI D,SCHNEIDER R,et al.Task-and network-level schedule co-synthesis of Ethernet-based time-triggered systems[C]∥ Proceedings of the 19th Asia and South Pacific Design Automation Conference.Singapore:IEEE,2014:119-124.

[8] CRACIUNAS S S,OLIVER R S.Combined task-and network-level scheduling for distributed time-riggered systems[J].Real-Time Systems,2016,52(2):161-200.

[9] MAHFOUZI R,AMINIFAR A,SAMII S,et al.Security-aware routing and scheduling for control applications on Ethernet TSN networks[J].ACM Transactions on Design Automation of Electronic Systems,2019,25(1):1-26.

[10] ZHAO R,QIN G,LYU Y,et al.Security-aware scheduling for TTEthernet-based real-time automotive systems[J].IEEE Access,2019,7:85971-85984.

[11] PERRIG A,CANETTI R,SONG D,et al.Efficient and secure source authentication for multicast[C]∥ Proceedings of 2001 Network and Distributed System Security Symposium.San Diego:Internet Society,2001:35-46.

[12] REUSCH N,POP P,CRACIUNAS S S.Work-in-progress:safe and secure configuration synthesis for TSN using constraint programming[C]∥ Proceedings of 2020 IEEE Real-Time Systems Symposium.Houston:IEEE,2020:387-390.

[13] WANG Q,KHURANA H,HUANG Y,et al.Time valid one-time signature for time-critical multicast data authentication[C]∥ Proceedings of IEEE INFOCOM 2009.Rio de Janeiro:IEEE,2009:1233-1241.

[14] REYZIN L,REYZIN N.Better than BiBa:short one-time signatures with fast signing and verifying[C]∥ Proceedings of the 7th Australasian Conference on Information Security and Privacy.Melboume:Springer,2002:144-153.

[15] Google.CP-SAT solver [DB/OL].(2022-03-05)[2022-05-06].https://developers.google.com/optimization/cp/cp_solver.

Security-Aware Scheduling Method for Time-Sensitive Networking

1211231

(1. School of Electronic and Information Engineering,South China University of Technology,Guangzhou 510640,Guangdong,China;2. School of Computer Science and Engineering,South China University of Technology,Guangzhou 510006,Guangdong,China;3. Information and Network Engineering and Research Center,South China University of Technology,Guangzhou 510640,Guangdong,China)

The authenticity of information is the key security factor of system in time-sensitive networking (TSN). However, the direct introduction of traditional security authentication mechanism will lead to a significant reduction in schedulability of the system. The existing methods still have the problems of few application scenarios and high resource consumption. To address this problem, a security-aware scheduling method for TSN was proposed. Firstly, based on the traffic characteristics of TSN, a time-efficient one-time signature security mechanism was designed to provide efficient multicast source authentication for messages. Secondly, the corresponding security model was proposed to evaluate the mechanism and describe the impact of the security mechanism on tasks and traffic. Finally, the proposed security-aware scheduling method was modeled mathematically. On the basis of traditional scheduling constraints, some constraints related to security mechanisms were added. At the same time, the optimization objective was to minimize the end-to-end delay of applications, and constraint programming was used to solve the problem. Simulation results show that the introduction of the improved one-time signature mechanism can effectively protect the authenticity of key information in TSN, and has limited impact on scheduling. In multiple test cases of different sizes generated based on real industrial scenarios, the average end-to-end delay and bandwidth consumption of the generated applications only increased by 13.3% and 5.8% respectively. Compared with other similar methods, this method consumes less bandwidth, thus more suitable for TSN networks with strict bandwidth restrictions.

time-sensitive networking;security;scheduling;constraint programming

Supported by the National Key R&D Program of China (2020YFB1805300)

10.12141/j.issn.1000-565X.220394

2022⁃06⁃22

国家重点研发计划项目(2020YFB1805300)

陆以勤(1968-),男,博士,教授,博士生导师,主要从事新型网络体系架构、网络安全研究。E-mail:eeyqlu@scut.edu.cn

程喆(1980-),男,博士生,主要从事计算机网络、信息安全研究。E-mail:cszcheng@mail.scut.edu.cn

TP393

1000-565X(2023)05-0001-12