电子不停车收费系统车载单元安全性测评

2023-02-18麦润锋时瑞浩李民锋

王 颉,胡 涛,麦润锋,时瑞浩,李民锋

电子不停车收费系统车载单元安全性测评

王 颉1,胡 涛2,麦润锋3,时瑞浩4,李民锋1

(1.深圳开源互联网安全技术有限公司,广东 深圳 518000;2.深圳市智城天威通信有限公司,广东 深圳 430074;3.华中科技大学 光学与电子信息学院,湖北 武汉 430074;4.广州汽车集团股份有限公司 汽车工程研究院,广东 广州 511434)

随着电子不停车收费系统的广泛使用,其面临的信息安全风险也不断增加。为了解决电子不停车收费(ETC)系统中车载单元的信息安全风险评估问题,论文提出了一种针对ETC车载单元的信息安全评估框架。该框架利用威胁分析对车载单元面临的潜在威胁进行系统性分析,利用风险评估对车载单元的面临的潜在威胁进行等级评定,利用测试用例对车载单元的信息安全风险进行验证。实验表明,该信息安全评估框架可以对ETC车载单元进行有效的信息安全评估,发现潜在的信息安全风险,为后续产品优化与安全防护提供有效参考。

ETC;车载单元;威胁分析;风险评估;信息安全;安全测评

汽车数量激增带来巨大便利[1]的同时也为交通管理带来了严峻挑战。电子不停车收费(Electr- onic Toll Collection, ETC)系统利用专用短程通信技术(Dedicated Short Range Communication, DSRC),通过车载单元(On Board Unit, OBU)与路侧单元(Road Side Unit, RSU)进行无线通信[2],实现在不停车通过收费站的情况下缴纳路桥费用,是解决高速公路及城市停车场收费效率低的关键技术[3]。

ETC系统在为交通运输管理带来巨大便利的同时也面临着潜在的信息安全威胁[4]。一方面OBU无线通信信道的开放性使得恶意攻击者可以截获并操纵OBU与RSU之间的通信数据。如果无线通信未采取相应的安全防护措施,OBU将会面临巨大的安全风险。另一方面,OBU硬件板卡也可能泄露芯片型号、通信接口、调试接口等关键信息。如果硬件板卡未采取相应的安全防护措施,OBU将会面临固件提取、系统调试等重大信息安全隐患。

本文针对ETC系统中车载OBU潜在的信息安全威胁提出了威胁分析模型与风险评估方法,并在此基础上对OBU进行威胁分析与风险评估。通过信息安全测评,本文揭示了某型OBU存在的信息安全风险并给出了相应的安全防护建议。

1 ETC系统概述

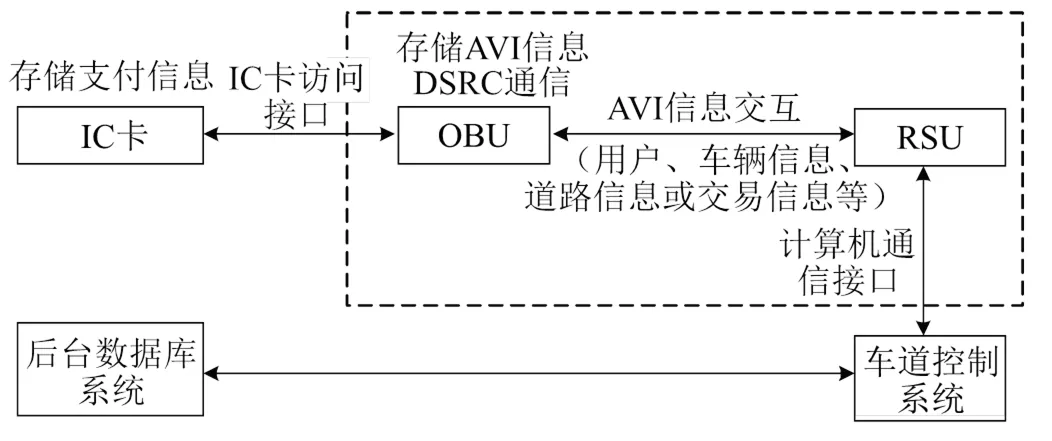

ETC系统架构如图1所示[5],主要包括车道控制系统、后台数据库系统、RSU、OBU以及集成电路(Integrated Circuit, IC)卡。其中车道控制系统完成道闸控制、通行灯控制、对车辆进行抓拍等功能;后台数据库系统辅助完成注册、结算相关操作。OBU存储预付金额、车辆型号、车辆颜色、车牌号码、车主信息等车辆识别信息[6],RSU安装在收费站道路边缘或者车道上方龙门架,通过射频天线利用微波技术读取OBU中相关信息识别车辆、计算收费金额从而完成自动化不停车收费。

图1 ETC架构图

2 威胁分析

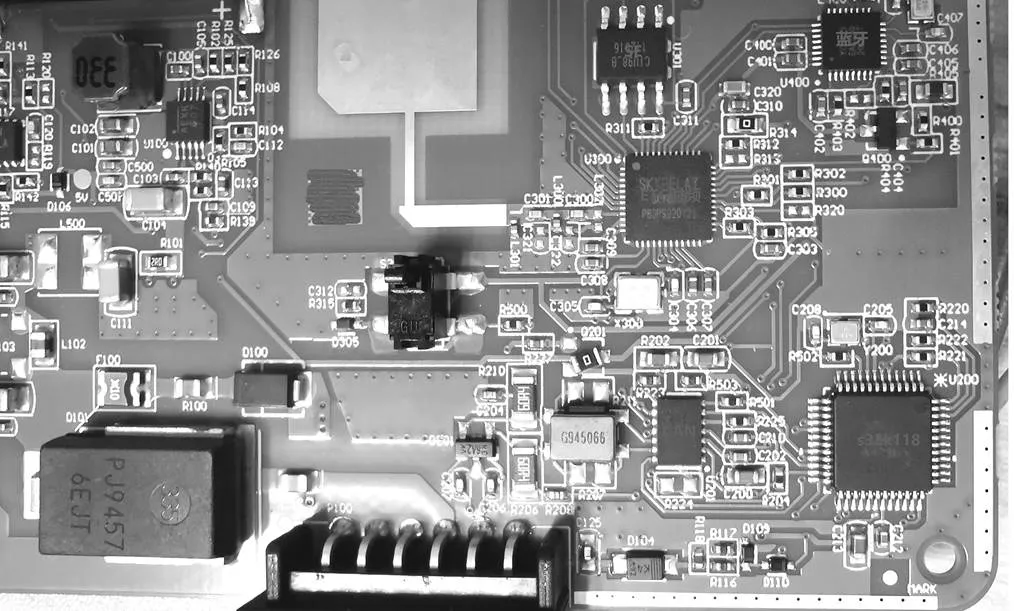

本文所选取的分析对象为一款前装OBU产品,其芯片及接口信息如图2所示,通过该OBU硬件板卡可获取如下信息:

(1)低功耗蓝牙(Bluetooth Low Energy, BLE)芯片具备BLE通信能力;

(2)安全模块(Secure Element, SE)芯片支持安全存储与数据加解密;

(3)控制器局域网(Controller Area Network, CAN)控制器支持与车载CAN网络通信;

(4)电机控制单元(Motor Control Unit, MCU)协调控制OBU各个模块之间的运行;

(5)ETC射频芯片用于处理DSRC通信数据,具备与RSU进行无线通信的能力;

(6)具备通用异步收发器(Universal Asynchr ONous Receiver/Transmitter, UART)、SWD(Serial Wire Debug)、CAN、BLE、ISO7816等外部接口;

(7)集成电路总线(I2C)、串行外设接口(Serial Peripheral Interface, SPI)总线用于各个模块之间的数据传输。

基于上述信息,本文提出一种针对OBU产品的威胁分析模型,该模型从资产、假设、威胁三个角度分析OBU产品面临的安全威胁。其中资产为目标OBU中具有价值的数据或功能,假设为对目标OBU进行安全分析的前提条件,威胁为目标OBU潜在的安全威胁。

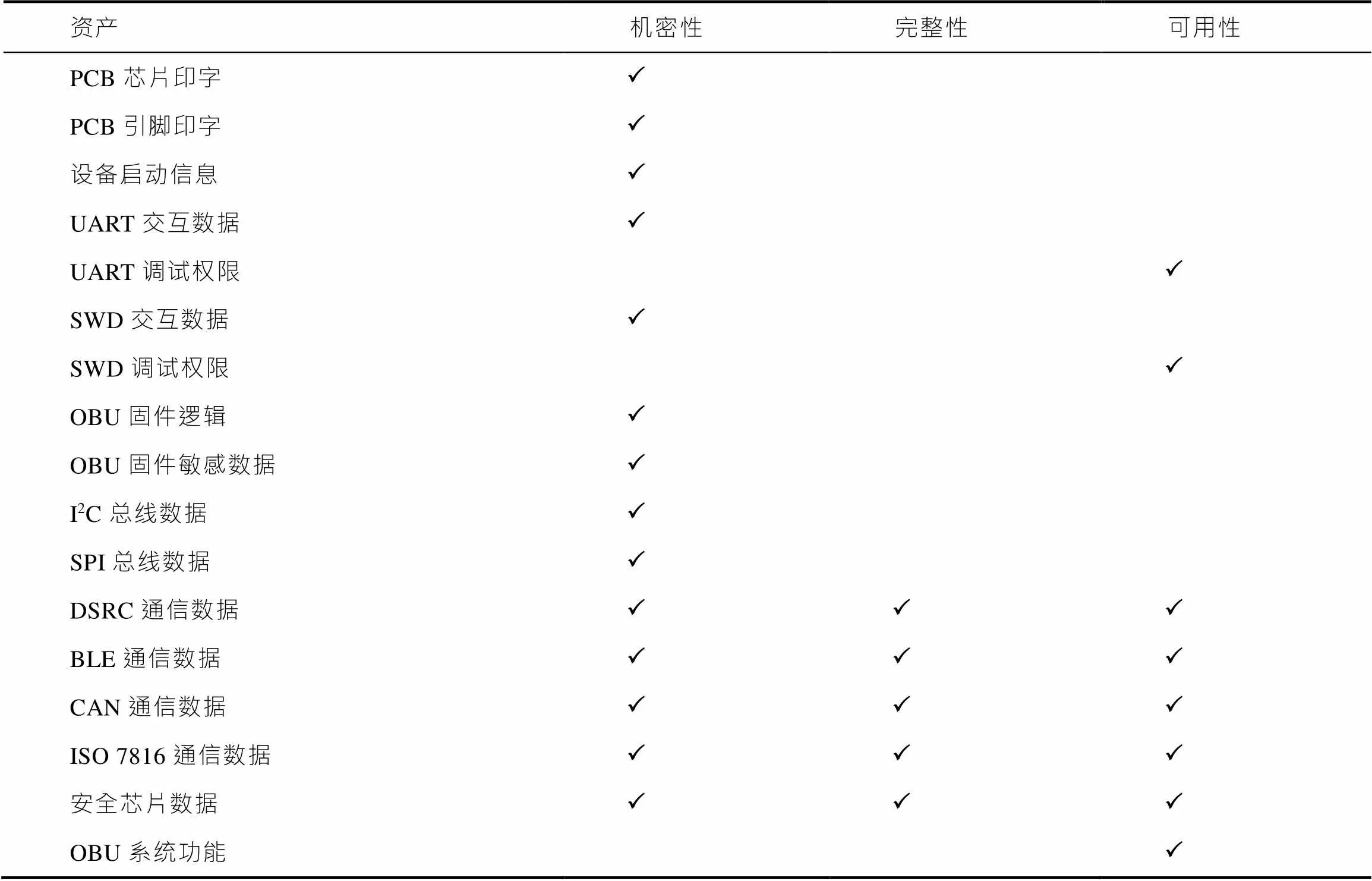

2.1 资产

基于OBU设备信息,从硬件安全、固件安全、通信安全、数据安全四个维度入手,识别OBU中具有利用价值的资产。

(1)硬件安全。攻击者通过印刷电路板(Printed Circuit Board, PCB)可获取目标设备采用的芯片型号、硬件接口引脚、总线通信类型,通过硬件接口可获取目标设备的启动信息、调试权限、交互数据、设备固件、内部存储数据等信息;通过总线可以获取模块通信数据、内部存储数据等信息;通过芯片分析可获取芯片功耗、运行时间、电磁信息等信息,进而推断出密钥、随机数等关键敏感数据。

(2)固件安全。攻击者获取设备固件,不仅可通过逆向分析揭露目标设备的运行逻辑,也可获得因开发人员疏忽而在固件中硬编码的密钥、网址、账号、邮箱等敏感信息。

(3)通信安全。如果通信数据未加密,攻击者可以了解通信内容;如果通信数据无完整性校验,攻击者可以篡改通信内容;如果通信实体之间无身份认证机制,攻击者可以仿冒通信实体以及发动中间人攻击;如果通信数据无防重放机制,攻击者可以重放通信数据;如果通信协议无防中继机制,攻击者可以中继通信数据。

(4)数据安全。攻击者可通过芯片分析获取芯片中存储的敏感数据,导致数据泄露、数据篡改等。硬件安全、固件安全、通信安全同样可以导致数据安全威胁,已在前述维度讨论,故此处不重复讨论。

基于上述维度,本文分析的目标OBU具有价值的安全资产如表1所示。其中,机密性标注该资产是否需要机密性保护以避免攻击者直接获取;完整性标注该资产是否需要完整性保护以避免攻击者篡改;可用性标注该资产是否需要可用性保护以免攻击者随意使用或拒绝服务。

表1 资产

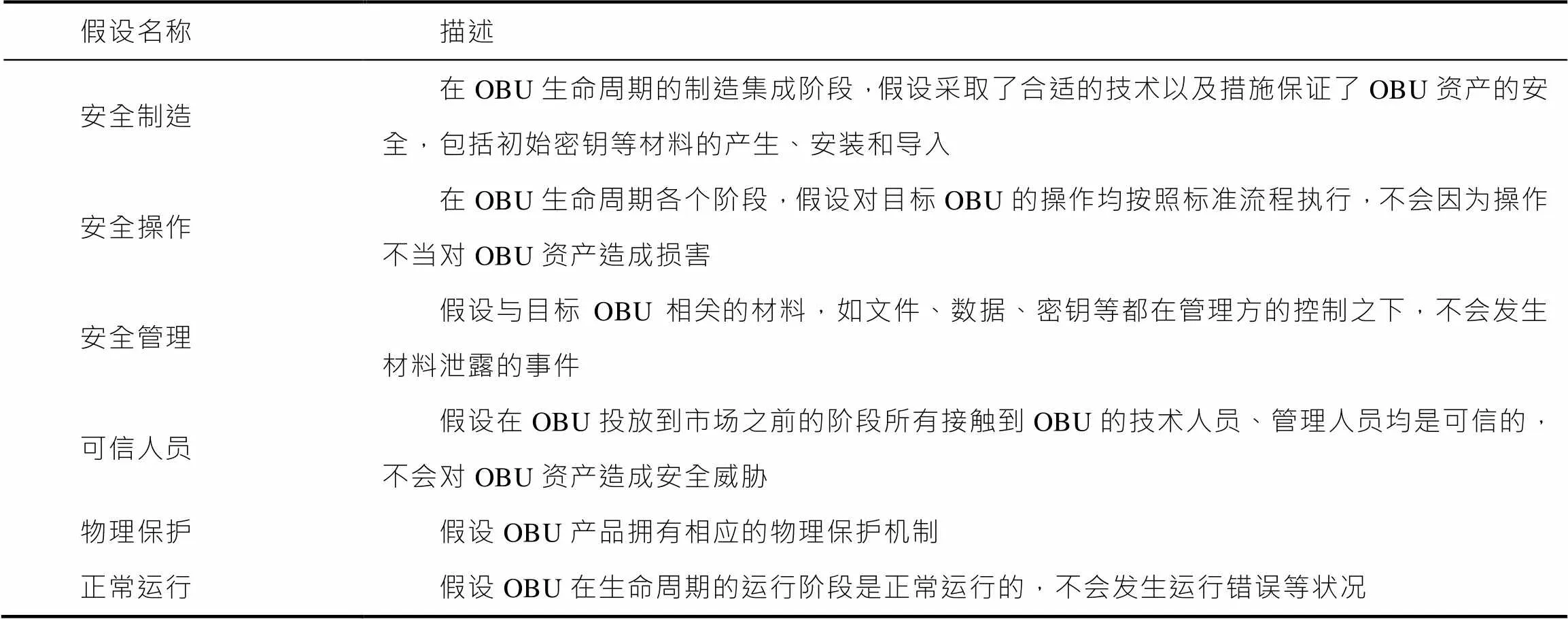

2.2 假设

假设描述了目标OBU产品可以稳定正常运行的前置条件,在威胁模型中使用假设进一步限定了威胁分析的前提,排除了OBU因制造、操作、管理不当等导致的信息安全威胁。本文OBU威胁分析的假设如表2所示。

表2 假设

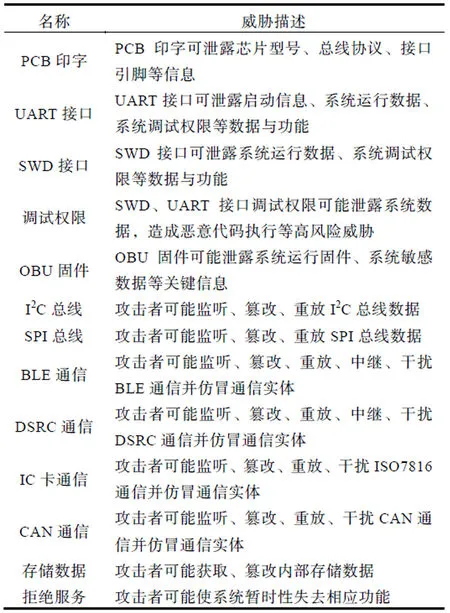

2.3 威胁

基于资产与假设,OBU威胁分析结果如表3所示。攻击者以获取、篡改、重放、中继OBU数据资产,或以获取、拒绝OBU功能资产为最终目的。

表3 威胁

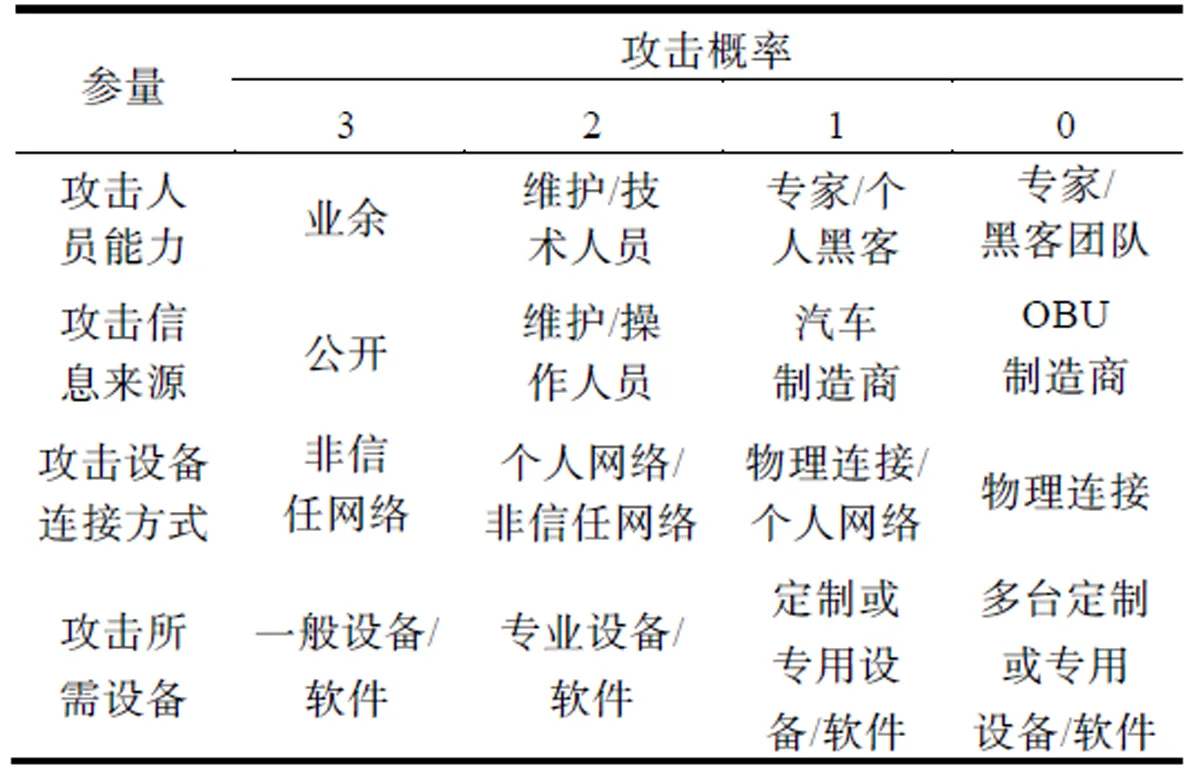

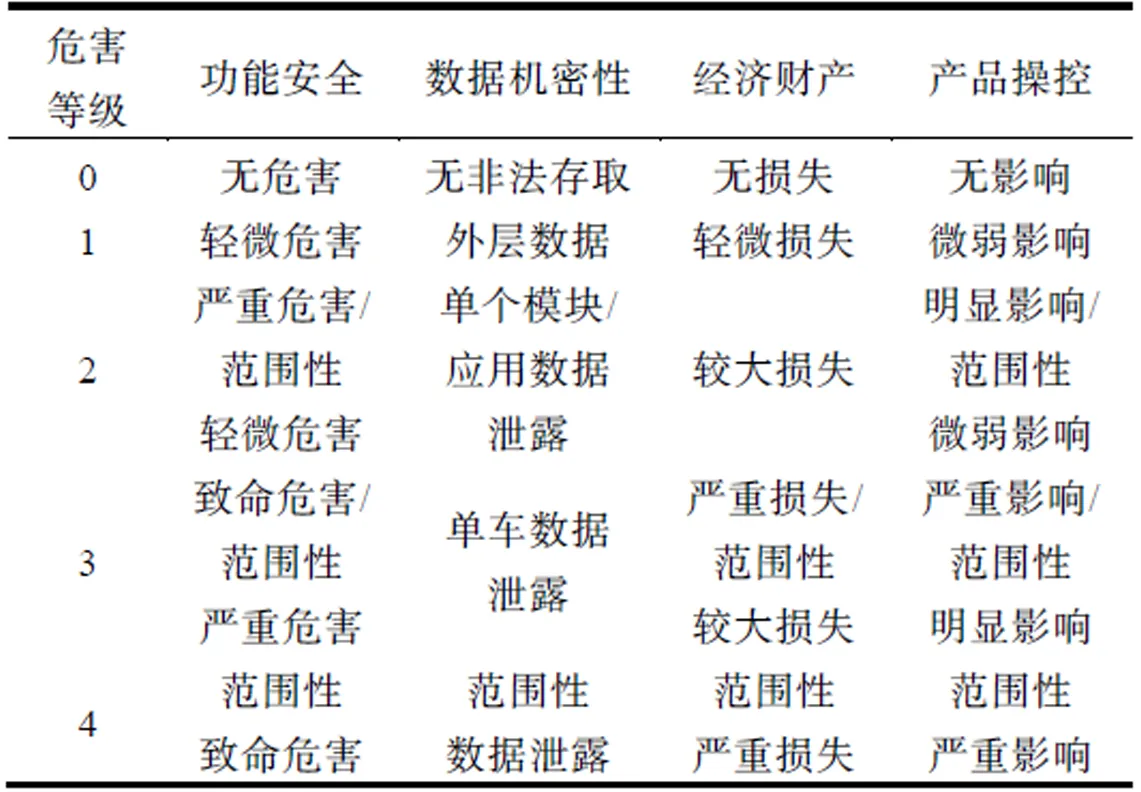

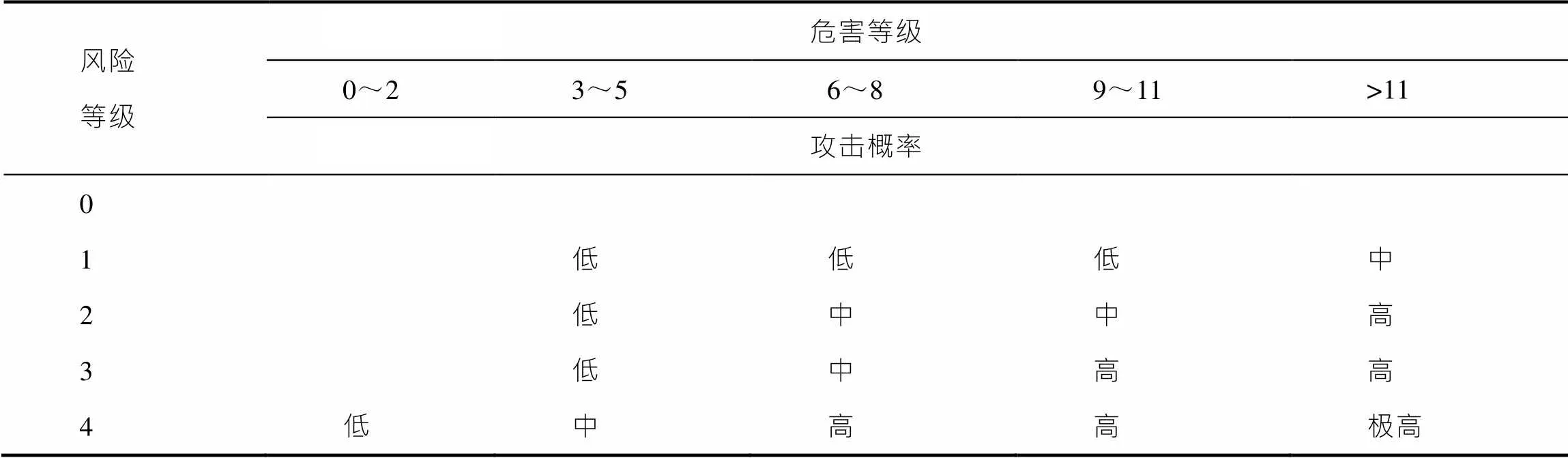

3 风险评估

不同的信息安全风险评估方法在车联网安全领域已经得到了应用[7-8]。本文基于HEAVENS[9]模型与EVITA[10]模型提出一种风险评估方法对OBU进行风险评估,如表4—表6所示。该方法综合评估攻击概率、危害等级,依据风险矩阵对安全威胁可能带来的潜在风险进行等级划分。攻击概率依据攻击人员能力、攻击信息来源、攻击设备连接方式、攻击所需设备综合判断某次攻击的难易程度。危害等级依据功能安全、数据机密性、经济财产、产品操控四个方面综合判断某次攻击的危害程度。风险矩阵通过综合分析攻击概率以及危害等级两个指标判定某个威胁的潜在安全风险等级。

以“调试权限”威胁为例,在攻击概率评估中,若要成功通过调试权限获取系统数据,需要攻击者达到专家级别水平以绕过调试权限保护,需要拆解OBU获取芯片信号及架构,需要设备物理连接OBU,需要使用专业的设备软件,综合攻击概率最高为1+2+1+2=6。在危害等级评估中,该项攻击一旦成功,可以调试OBU造成功能严重危害,获取OBU运行时数据,可能造成异常扣费,影响目标OBU运行,综合危害等级为2。依据风险矩阵,该项威胁风险评估结果为中等级风险。

表4 攻击概率

表5 危害等级

表6 风险矩阵

4 安全测评

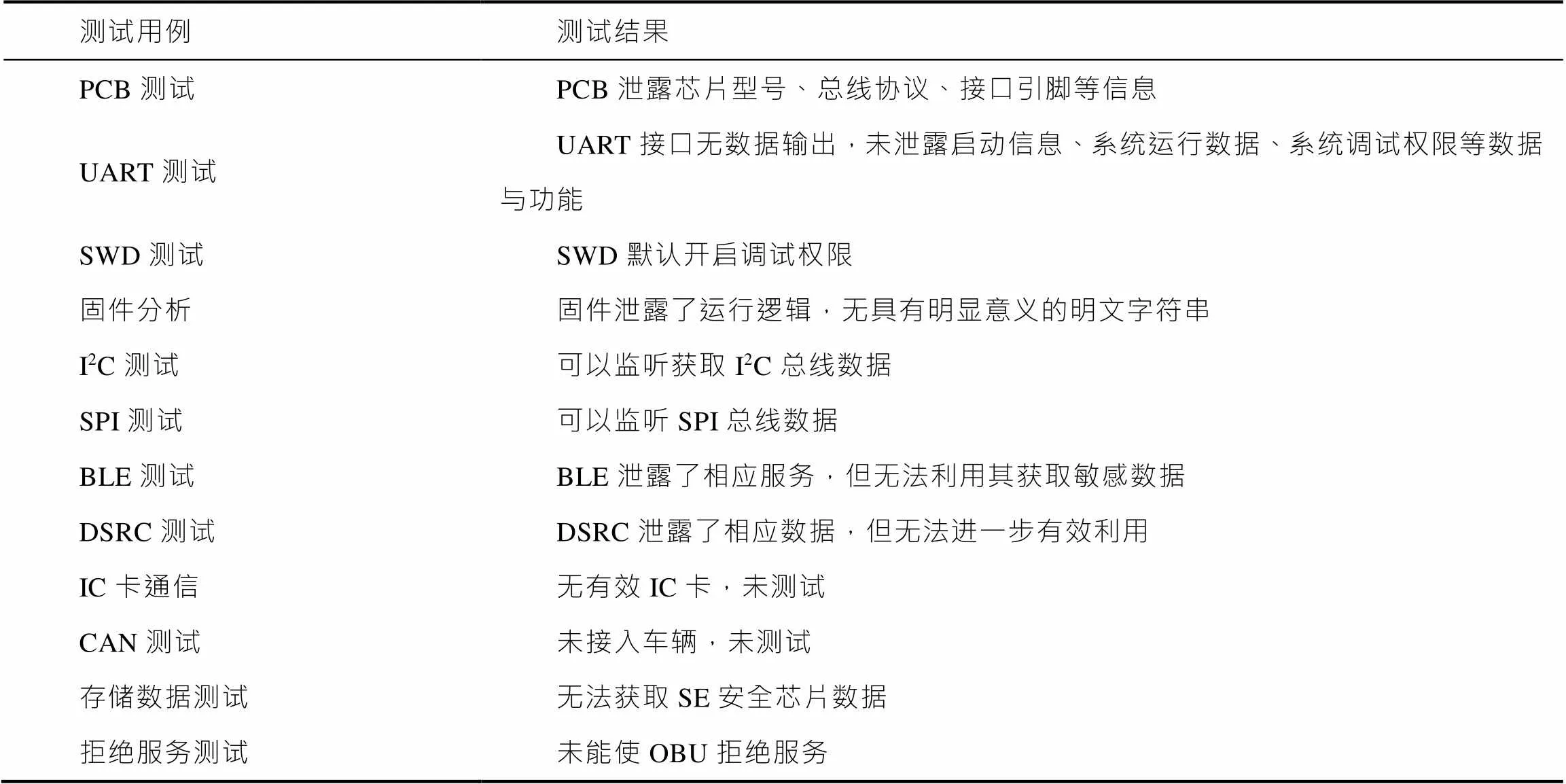

安全测评依据威胁列表制定测试用例,以保证测试用例可以有效覆盖目标OBU潜在安全威胁,测试结果如表7所示。

表7 测试用例及测试结果

由表7可知,本次实验中的OBU存在着信息泄露、权限提升两大类安全风险。其中PCB泄露的芯片型号、引脚定义等信息为后续攻击奠定了重要基础。I2C、SPI总线数据泄露尽管让攻击者获取了相应数据,但是由于总线通信与OBU运行时机高度耦合,如何解析与利用数据是十分困难的问题,对于不同的设备也不尽相同。此外,BLE模块尽管会暴露OBU BLE模块提供哪些子服务,但是均为公共服务,无法有效进行利用。对于DSRC通信,可以利用软件无线电工具截获OBU与RSU之间的通信数据,但是由于DSRC通信数据经过加密处理,RSU会验证OBU合法性,有效利用所获得数据变得十分困难。因此,上述三类信息泄露虽然十分普遍,但造成的危害有限,相应地,风险评估结果为低等级风险。

与信息泄露不同,本次OBU测评中的权限提升威胁具有较高的安全风险。目标OBU暴露了SWD调试接口,而厂商并未关闭SWD功能,开放了调试权限。攻击者可以通过SWD接口实现如下攻击行为:

(1)配合openOCD、ST-Link等工具实现对目标OBU的调试,获取系统运行时内部存储数据。

(2)配合调试功能读取目标OBU固件数据并对固件数据进行进一步分析获取。

(3)配合调试功能篡改固件数据形成后门并将篡改后的固件烧录到目标OBU,造成恶意代码执行,完全控制目标OBU。

实验中获取的目标固件包含两段主逻辑,分别用于OBU在生命周期的不同阶段。SWD调试权限具有十分严重的危害,可以造成重要的财产损失。此外,本实验中OBU默认开放调试权限,攻击者无需绕过SWD读写保护机制,降低了攻击难度,风险评估结果为高等级风险。

针对本次测评结果,提出如下建议以防止后续OBU产品开发中出现类似的安全威胁与风险。

(1)在产品正式版本中消除PCB芯片印字、引脚定义等明显泄露关键信息的印字。

(2)对于UART、联合测试工作组(Joint Test Action Group, JTAG)、SWD等重要的硬件接口,可以采取分散随机分布的方式隐藏接口引脚,增加攻击者接口逆向的难度。

(3)开启JTAG、SWD读写保护机制,避免对相关接口进行任意读写,禁用相关接口调试功能。

(4)禁止UART接口打印系统启动信息。

(5)固件采取混淆措施,防止攻击者进行逆向分析,固件中禁止硬编码密钥等敏感数据。

(6)在成本允许的条件下,对固件进行完整性校验,防止攻击者篡改固件。

(7)采用安全芯片对密钥进行安全存储,为通信数据进行加密保护。

(8)尽量不要使用片外flash芯片存储固件,防止固件泄露。

5 结论

威胁分析、风险评估与安全测评对于OBU安全研究具有重要意义。本文针对OBU潜在的信息安全问题,提出了一种威胁分析模型与风险评估方法。威胁分析模型可以有效分析OBU面临的信息安全威胁,风险评估方法可以定量的评估OBU潜在的信息安全风险。基于上述模型与方法,本文对OBU进行了信息安全测评,发现了若干低等级风险与一个高等级风险。实验证明,本文提出的威胁分析模型与风险评估方法具有良好的信息安全测评效果,可以有效评估OBU安全性,为后续产品测评与防护提供参考。

[1] 郑蕾.电子收费系统ETC的发展及应用[J].交通世界, 2018(15):174-175.

[2] 巫颖杰.车联网中安全认证协议研究[D].成都:电子科技大学,2021.

[3] 宁学武.高速公路ETC收费系统的网络安全防护探讨[J].工程技术研究,2020,5(13):259-260.

[4] 侯军健.高速公路ETC收费系统的网络安全防护研究[J].技术与市场,2021,28(7):86-87.

[5] 国家标准化管理委员会.电子收费专用短程通信第4部分:设备应用:GB/T 20851.4—2019[S].北京:国家标准化管理委员会,2019.

[6] 贾江波.高速公路ETC系统软件及硬件设计研究[D].西安:西安电子科技大学,2021.

[7] 赵浩,刘平一,刘天宇.基于混合分析的汽车信息安全风险分级方法[J].汽车应用技术,2021,46(16):26-29.

[8] 贾先锋,王鹏程,刘天宇.基于智能网联汽车车载网络防护技术的研究[J].汽车应用技术,2022,47(1):32- 35.

[9] LAUTENBACH A, ISLAM M. HEAVENS–HEAling Vulnerabilities to ENhance Software Security and Safety[J].The HEAVENS Consortium (Borås SE), 2016:04625.

[10] HENNIGER O,RUDDLE A,SEUDIÉ H,et al. Securing Vehicular On-board IT Systems: the Evita Project [C]// 25th VDI/VW Automotive Security Conference. Ingolstadt:Otto-von-Guericke University of Magdeburg, 2009:41.

Security Evaluation of the On Board Unit in the Electronic Toll Collection

WANG Jie1, HU Tao2, MAI Runfeng3, SHI Ruihao4, LI Minfeng1

( 1.Shenzhen Kaiyuan Internet Security Technology Company Limited, Shenzhen 518000, China;2.Shenzhen Smart City Topway Communication Company Limited, Shenzhen 430074, China;3.School of Optical and Electronic Information, Huazhong University of Science and Technology, Wuhan 430074, China; 4.Automotive Engineering Research Institute,Guangzhou Automobile Group Company Limited, Guangzhou 511434, China )

With the widespread use of electronic toll collection(ETC) systems, the cybersecurity risks are also increasing. In order to solve the problem of cybersecurity risk assessment of on-board units in ETC, the paper proposes a cybersecurity assessment framework for on-board units. The framework uses threat analysis to systematically analyze the potential threats faced by on-board units. Risk assessment is used to grade the potential threats. While, test cases are utilized to identify and verify the cybersecurity risk. Experiments show that the cybersecurity assessment framework can perform effective cybersecurity assessment on on-board units in ETC to identify potential cybersecurity risks, which provides an effective reference for protecting subsequent product.

ETC;On board unit;Threat analysis;Risk assessment;Cyber security;Security evaluation

U495

A

1671-7988(2023)03-33-06

10.16638/j.cnki.1671-7988.2023.03.006

王颉(1985—),男,博士,高级工程师,研究方向为网络安全、车联网安全、软件安全,E-mail: wangjie@ seczone.cn。

深圳市技术攻关面上项目(JSGG20201102170601003)。