基于内生安全架构的智慧校园数据中心安全体系的研究

2022-12-03张平华程芳

张平华,程芳

(1 合肥职业技术学院信息工程与传媒学院,安徽合肥 230000;2.奇安信科技集团股份有限公司,北京 100000)

伴随着5G 技术的发展与应用,在以大数据、云计算、边缘计算、边界模糊计算和人工智能以及联网技术等核心技术的支持下,高校的校园网中业务复杂多样[1],规模日益增大,智能化集成度越来越高。在纷繁复杂的网络中,黑客攻击、木马、病毒(如勒索病毒等)等各种攻击手段层出不穷,虽然等保2.0 将被动防御审计式改进为主动安全监测和动态响应,但高校校园网缺乏整体统一的规划,建设周期长,全面的网络安全保障体系缺失,故过去的网络架构和防御技术已经不能确保校园网的安全了。研究基于内生安全架构的智慧校园数据中心安全体系,对于加强智慧校园网络安全,确保师生等业务数据和隐私等[2]信息安全,打造平安校园具有重要的意义。

1 智慧校园安全风险分析

1.1 边界薄弱,暴露面多

在以大数据、云计算、边缘计算[3]、边界模糊计算和人工智能为代表的核心产业与技术下,网络的边界变得不那么明确。目前,各大高校基本上已经实现5G 全覆盖,随着移动办公和规模不断扩大,业务流程大量增多,网络南北通路上的数据流量巨大。在基于边界思维指导下构建的安全架构通常是在边界处部署防火墙、WAF、入侵检测等设备进行防御被动地监测与防御,业务流程的数据信息的流量安全一直被忽略。

1.2 渗透攻击与防御不对等

在智慧校园网的建设中,新技术和新应用被广泛地用于校园网中实验与创新,业务信息数据也趋于集中。同时,在边界思维的指导下企业内部网络中缺乏足够的安全访问控制[4]。对于动态的安全来说,在这些新技术的试验环境下系统必定存在不安全的设计或设置,攻击者会应用各种新技术去挑战网络的安全,在一定程度上智慧的校园网成了黑客们的练手技能场,特别是以APT 为代表的高级攻击层出不穷,攻击者可以利用大量的漏洞“武器”,试图对各种重要目标进行攻击[5]。

1.3 内部威胁加剧

智慧校园网的发展促使校园业务、应用功能不断的增多,并多样化,网络安全隐患也就不断地增加。在边界思维主导下,网络的设计与管理者认为校园网(内部网)是足够安全的,而忽略了来自“安全区”中的威胁与攻击,对安全访问控制策略的设置不严或者没有。往往因为非授权访问、雇员犯错、外包员工犯错等等原因,导致“合法用户”可以非法访问特定的业务和数据资源,造成组织内部数据泄漏。

2 基于内生安全架构的智慧校园数据中心安全体系

目前多数高校的智慧校园架构复杂和业务访问量巨大,这就要求网络安全建设需要从业务需求出发,围绕智慧校园“内生安全”能力应该具有自适应、自主、自生长三个特点对核心业务进行安全管制能力[6]。

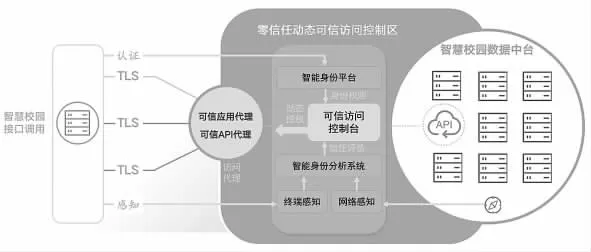

通过采用“内生安全”建设思路,通过经营安全,帮助学校智慧校园数据中心建立一个从预警、防御、检测、处置的一个闭环运营体系[7],实现对网络安全的动态掌控,是数据中心安全建设过程中必不可少的一环。智慧校园数据中心“内生安全”架构如图1 所示。

图1 智慧校园数据中心“内生安全”架构图

基于“内生安全”架构的智慧校园数据中心针对于不同安全级别的应用系统进行安全域的划分,同时结合网络业务的特点,将智慧校园数据中心网络划分三个相对独立的区域(如图2 所示),分别为核心业务区、安全边界、安全运营管理区。

图2 智慧校园数据中心安全建设拓扑图

核心业务区:用来部署数据中心服务器。

安全边界区:在出口采用两台下一代防火墙做冗余部署,下一代防火墙配置IPS、AV 等安全模块。

安全运营管理区:用来部署威胁感知平台、数据防泄漏、服务器加固系统、零信任API 网关等网络安全系统。在本地私有云核心交换部署威胁感知探针,在公有云平台中部署软件版威胁感知探针,将整个混合云的安全感知信息汇总至安全运营管理区的APT 威胁感知平台。

通过基于“内生安全”架构方案,构建一种扁平化的网络架构,面对威胁能防得住、面对残余攻击能测的出、面对安全事件能处置响应;面对更新快、变种多的攻击,充分发挥安全运营保障服务和人工智能技术的自动化能力,使防御、检测、响应能力能够不断更新和升级,有效应对未知威胁。

3 零信任技术测试方法

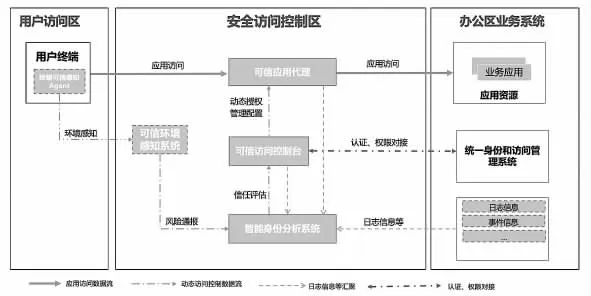

为实现方案目标,本方案采用零信任技术[8]对于某校基于“内生安全”架构的智慧校园数据中心安全体系进行实测,在校智慧校园的安全测试及应用上组织开展了基于零信任产品的POC 测试工作,确保达到建设的预期目标。见图3:

图3 零信任动态可信访问控制流程

主要完成以下安全方面的验证:

(1)零信任身份安全在主体(设备、用户、应用)和客体(业务应用和运维系统)之间的访问路径上是否建立完整信任链?

(2)能否实现访问过程的安全可控?

(3)是否可采取更严格的访问控制和安全检测方式,仅通过认证的主体(合法设备、合法用户、合法应用),才能够进行客体访问?

(4)能否提升安全风险感知能力,实现通过持续认证进行风险管控,并发现疏漏并及时自动调整访问控制及权限?

(5)能否建立以“动态身份”为边界的安全防护体系,构建出敏捷、智能、安全的“零信任”安全环境?

3.1 测试方法及流程

在数字化环境下,身份认证与访问控制面临巨大的挑战,新型身份安全应能够减少对人工的依赖,取而代之是更加广泛、安全、灵活的新型身份管理与访问控制机制,在增加信任、改善用户体验的同时更大的提升安全性。

下面通过在校园网中构建零信任身份服务系统(TAC:Trust Access Console)与云计算、大数据、应用系统等进行集成,通过部署到IT 的各层次的“零信任”访问控制组件,执行动态、精细化的访问控制。零信任测试拓扑和测试逻辑分别如图4 和图5 所示。

图4 零信任测试拓扑

图5 零信任测试逻辑

零信任安全平台必须依照零信任(Zero-Trust)安全访问模型进行建设,能够对时间策略、IP 限制、终端限制等访问策略进行控制,同时要求规定哪个用户或用户组可以访问哪个业务系统进行用户最小化授权。同时,零信任安全平台要求对终端安装状态进行综合评估,至少包括设备、身份、应用、行为几个维度来持续信任评估。零信任安全平台要求能够识别用户的异常行为,如异地、新设备登录、异常时间、操作次数过高等威胁,触发二次认证。

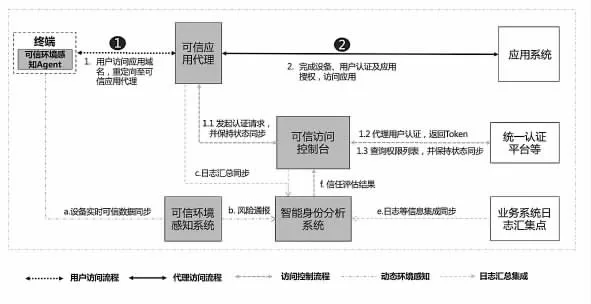

零信任认证交互流程如图6:

图6 零信任认证交互流程

首先,以身份为基石,保障用户和设备的合法性;为网络中的人、设备、应用都赋予逻辑身份,并基于身份进行细粒度的权限设置和判定。

然后,进行业务隐藏,访问加密;在零信任安全体系中,所有的访问请求(应用、接口等)都应该被认证、授权和加密。

持续信任评估,保障访问安全;对终端、用户等访问主体进行持续风险感知和信任评估,根据信任评估对访问权限进行动态调整。当终端的信任分值低于某个数值时,零信任安全平台服务器后台会将该终端下线,禁止访问业务系统,有效避免病从“口”入。

最后,实现动态访问控制,缓解业务风险。

3.2 测试用例

为体现测试效果,本案添加了一个7 层WEB应用和4 层代理应用(可以选择同一个应用创建不同类型应用,也可以选择两个及以上应用分别创建为7 层WEB应用和4 层代理应)。由于篇幅限制,以自适应认证为例进行介绍。

3.2.1 测试过程

(1)在可信访问控制台TAC【身份访问管理】-【认证服务】的【认证模块】中添加“XXXID”认证模块,添加页面只需要添一个名字“XXXID”然后保存即可。

(2)在可信访问控制台TAC【身份访问管理】-【认证服务】的【认证策略】中修改默认策略,打开多因子认证选项,多因子认证服务选择“XXX ID”,然后在【设置多因子认证规则】中添加一项【设备信任分规则】,设定可信分不属于“90-100”时登录认证需要做多因子认证。

(3)确保安装可信环境感知客户端;登录可信环境感知客户端管理页面:https://IP:8443 配置感知模板,进入【感知管理】-【感知模板】,点击【新建模板】,名字输入:“远控软件开启感知”,在【应用软件合规感知配置项】中只勾选“远控软件开启感知”,其余感知项都不勾选(注意基础安全感知、系统安全感知、健康状态感知、物理环境感知,都不勾选“启动评估项”),配置好后点击【保存并启用此策略】;

(4)配置感知策略,进入【感知管理】-【模板分发】,【感知策略名称】:“远控软件开启感知”,【选择感知模板】选择上一步的应用合规感知模板,【策略执行方式】为间隔执行,【最长间隔】输入1小时,选中【执行前通知用户】,并在【客户端提示消息】中输入“终端感知测试”,【风险预警方式】选中【有风险时提示用户】,点击【策略下发】,弹窗页面选中默认分组,点击【确定下发】;

(5)终端通过浏览器访问「demo7 层演示业务」应用有预期结果1;

(6)终端打开mstsc,通过浏览器访问「demo7层演示业务」应用有预期结果2;

(7)终端关闭mstsc,通过浏览器访问「demo7层演示业务」应用有预期结果3;

3.2.2 预期结果

(1)终端收到感知策略后,在右下角弹窗提示“终端感知测试”,并弹出感知结果界面,分数为100,可以访问「demo7 层演示业务」并且登录认证没有多因子认证;

(2)终端上点击感结果界面【重新感知】或等待1 分钟,终端感知到不通过项,分数扣为0,访问「demo7 层演示业务」,认证完成后需要输入多因子认证才能登录。

(3)终端上点击感结果界面【重新感知】或等待1分钟,终端感知分数变为100 分,可以访问「demo7层演示业务」,重新登录不需要输入多因子认证。自适应认证用例见表1:

表1 自适应认证用例

4 测试结果分析

在体系中通过零信任技术可消除对数据和服务的未授权访问,对于业务复杂的智慧校园通过零信任技术解决了过去困扰数据中心业务发展过程中面对的安全运营困扰,实现了对人、设备、系统的全面、动态、智能的访问控制。借助安全能力服务化,集约化的安全运营中心建设,体系化的安全能力设计,服务于并保障网络数据中心的快速发展。

5 结语

在新技术加持下,传统架构的校园网慢慢地由新型的智慧校园网所取代,海量数据被不断地聚集,给师生来带了前所未有的便利。但如何确保海量数据的安全以及师生的隐私、网络攻击等网络安全问题,却成了网络管理员和网络安全研究者心头痛。尤其是如何在现有的技术条件下,在智慧校园中保护用户隐私权的前提下,提供有效的、安全的数据传输仍需进一步研究。