接入层信令安全研究

2022-08-29李贵勇吴妙灵黄俊霖张杰棠杜海涛

李贵勇,吴妙灵,黄俊霖,何 沛,张杰棠,杜海涛

(1.重庆邮电大学 通信与信息工程学院,重庆 400065;2.中国移动通信集团公司研究院,北京 100053)

0 引 言

根据全球移动通信系统协会统计,截至2019年底,中国有12亿移动用户,占该地区总人口的82%。移动用户通过用户身份识别卡(universal subscriber identity module, USIM)连接到移动网络进行通信,并受到第三代合作伙伴计划(3rd generation partnership project,3GPP)组标准化安全机制的保护,用户和运营商都期望从所使用的机制获得安全保证[1]。由于3GPP在制定协议时需权衡各个方面的矛盾,导致长期演进(long term evolution,LTE)协议存在一些漏洞,用户容易受到攻击。在制定5G规范之前,3GPP安全小组讨论并报告了大多数LTE漏洞,以便制定更安全的5G规范[2]。但是,并非所有问题都已完全解决。考虑到4G和5G控制平面信令的相似性,5G网络仍然容易受到LTE中存在的大多数漏洞的攻击,因此对蜂窝网络的安全研究至关重要,这将帮助4G网络安全地演进到5G网络,具有非常重要的现实价值。

用户接入网络进行实际业务需按照3GPP标准中规定的信令流程进行传输,但有些在空口中传输的信令未经加密和完整性保护,很容易受到攻击者恶意监听、截获,对用户造成一定的安全隐患。如文献[3]中攻击者收集暴露在空口中的全球唯一临时标识(globally unique temporary identity,GUTI),并映射目标终端与其GUTI来确定目标终端是否存在于特定区域,从而泄露用户位置,但该攻击仅泄露用户位置,不能对用户造成进一步的影响。文献[4]中伪基站通过空口循环发送针对目标终端的国际移动用户标识寻呼,使目标终端脱离网络无法接受正常服务,但该攻击需已知目标终端的国际移动用户标识(international mobile subscriber identity,IMSI)。文献[5]中攻击者通过空口发送伪造的寻呼消息以触发终端的紧急预警功能,从而可能引起大面积的群众恐慌,但该攻击需目标终端支持地震和海啸警告系统或商业移动预警系统。文献[6]中攻击者通过空口中传播的系统消息和寻呼消息等明文信息,破解出用户的IMSI,但该攻击需已知目标终端的手机号码,且文中的暴力破解需较长的时间,在此期间目标很可能已经移动,同时5G中使用永久身份标识(subscription permanent identifier, SUPI)代替IMSI,以往使用IMSI的场合, 5G网络中将会使用加密的用户隐藏标识(subscription concealed identifier,SUCI),文中的IMSI暴力破解不再适用。

本文提出了一种无需知道目标终端信息,便可在终端注册过程中修改接入层用户设备能力信息的攻击方案。攻击者通过用户设备和真实网络之间的中继LTE系统,截获真实网络与真实终端之间的交互信令,并对以明文传输的用户设备能力信息进行修改发送到真实网络。分析和测试结果表明:与攻击前目标终端的数据速率相比,本文提出的方案可以显著减少目标终端的数据速率,极大地降低用户体验。

1 背景介绍

1.1 LTE系统架构

LTE系统架构如图1所示。

图1 LTE系统架构

图1所示系统架构由用户设备(user equipment,UE)、接入网(evolved umts terrestrial radio access network,E-UTRAN)和演进分组核心网(evolved packet core,EPC)组成[7]。

1)UE是向用户提供服务的移动终端设备,例如手机或平板电脑,通常需要配备运营商提供的用户身份识别卡,该模块中包含永久身份标识[8]。

2)eNodeB是E-UTRAN中的基站收发器(basetransceiver station,BTS),管理无线电资源,并对用户数据进行加密和解密。通常情况下,UE会选择信号强度最高的eNodeB。

3)EPC由移动性管理实体(mobility management entity,MME)、归属用户服务器(home subscriber server,HSS)、服务网关(serving gateway,S-GW)以及PDN网关(PDN gateway,P-GW)等网元组成,负责用户数据的身份验证,移动性管理等[9]。

1.2 终端注册流程

终端若要接入网络进行通信,应先在网络中进行注册,只有在注册成功后才可以接收来自网络的服务[10]。终端注册时,必须完成核心网与终端之间的相互认证。身份认证后,网络和终端需要对用于加密和完整性保护的密钥和算法完成协商,正确运行非接入层(non-access stratum,NAS)和接入层(access stratum, AS)的安全模式命令(security mode command, SMC)过程。终端注册流程如图2所示。

图2 终端注册流程

1.3 UE能力概述

UE能力包括核心网能力和无线接入能力,核心网能力在终端注册过程中通过Attach Request传输给MME。在Attach Request中,终端将自己的核心网能力即支持的EPS加密算法(EPS encryption algorithms,EEA)和EPS完整性算法(EPS integrity algorithms,EIA)上报,其目的是终端和网络协商安全算法以便对后续的NAS信令进行加密和完整性保护[11]。当UE的核心网能力发生改变时,UE向MME发起跟踪区域更新(tracking area update, TAU),将最新的能力信息带给MME。

对于UE的无线接入能力,在终端进行IMSI Attach时,通过UE Capability Information将所支持的UE类别、频带等信息传递给基站,基站获取到UE能力信息后上报给MME。由于UE的无线接入能力信息较大,不宜频繁在空口中传输,所以MME会保存UE的无线接入能力,当UE从RRC连接态转移到RRC空闲态时,基站会删除UE能力信息,但MME不会删除,直到终端从网络中注销。利用这一特性,可对目标终端造成持久攻击。

1.4 影响UE无线接入能力的要素

1)UE类别。UE类别用于设置基站在下行链路和上行链路传输中通过无线信道为终端分配的比特数。通常用Cat.X代表UE类别,用来衡量用户终端设备的无线性能,划分终端速率,不同类别支持的速率如表1所示。

表1 终端速率图

2)载波聚合(carrier aggregation,CA)和多输入多输出(multi input multi output,MIMO)。为了提高网络容量和比特率,3GPP引入了CA和MIMO技术。CA技术可以将多个LTE成员载波(component carrier,CC)聚合在一起,实现最大100 MHz的传输带宽,有效提高上下行传输速率[12]。MIMO技术可支持多用户同时传输,在不增加频谱资源和天线发射功率的情况下成倍地提高系统信道容量[13]。

3)频带。频带指UE支持的一组无线电频率。跨频切换需要多个频段的支持,方便跨多个区域的漫游。大多数商用UE支持多个频段。

2 漏洞分析与验证

2.1 漏洞分析

图2中,终端执行IMSI Attach时,在接入层安全模式建立之前,基站会向终端请求UE能力信息,这种情况下,UE能力信息以明文形式在空口中进行传输。攻击者可以截获并修改这条信息,从而对目标终端造成一定的影响。

2.2 漏洞验证

为了完成对上述漏洞的验证,实验部署了图3所示的中间人攻击(man-in-the-middle attack, MITM)系统。中间人攻击是无线移动通信系统中一种危害较大的攻击手段,攻击者获取来自网络或者终端的消息,恶意修改内容后再进行转发,以达到攻击的目的[14]。本文使用伪终端、伪基站、伪核心网来模拟真实无线环境下的中继功能,嗅探截获真实网络与真实终端之间的交互信令,进行数据修改转发,达到攻击的目的。实验装置的硬件元件包括两个使用Linux操作系统的PC机、一台插入了SIM卡的手机和两个由通用软件无线电B210构成的无线电模块。B210是一种软件定义的无线电,由基于主机的软件通过USB3.0端口控制,以执行发送和接收操作。手机充当目标终端,两台主机中一台执行伪基站,另一台执行伪终端及伪核心网,从而模拟真实无线环境下的中继功能。整个中间人攻击在开源代码srsLTE的基础上进行修改,利用srsUE和srseNB和srsEPC分别作为UE、eNodeB和EPC构建伪系统来实现移动通信网络中的中间人系统。

图3 中间人攻击系统

3 中间人能力截获攻击

IMSI Attach时,基站在接入层安全模式之前向目标终端发送UE能力请求,目标终端收到UE能力请求时,会发送UE能力信息,这允许MITM攻击者修改目标终端发送的UE能力信息。为了验证该漏洞,实验中实施如图4所示的中间人攻击。

图4 中间人攻击

中间人攻击首先是攻击者获取目标终端的IMSI。为了触发攻击,攻击者以较高功率吸引目标终端,且在正常网络系统消息基础上修改TAC,确保TAC值不在当前目标终端的TA列表内,从而诱使目标终端向伪核心网发起TAU请求,伪核心网收到后发送TAU拒绝,以删除目标终端当前的安全上下文和临时身份信息,迫使目标终端向伪核心网发送携带IMSI的Attach Request,伪核心网由此获得了目标终端的IMSI,其结果如图5所示。

图5 获取IMSI

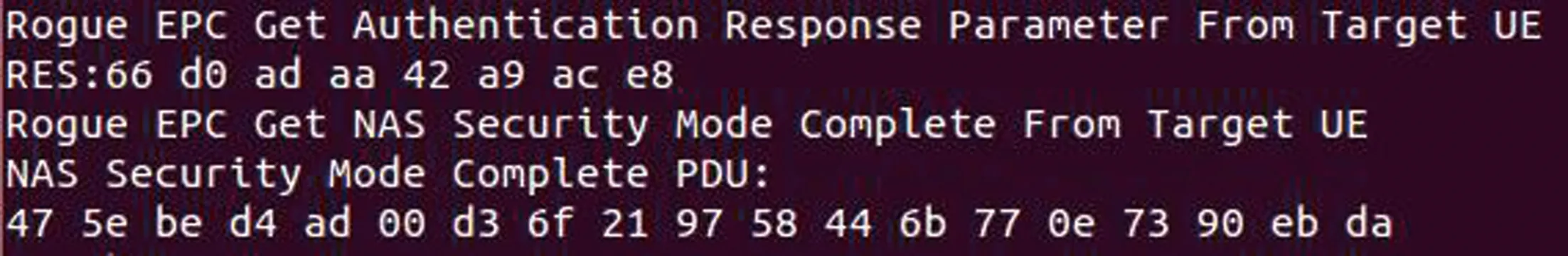

其次,攻击者获取目标终端和真实网络的相关参数,使伪终端代替目标终端完成身份认证及NAS安全模式过程。伪核心网获得了目标终端的IMSI后,将其转发给伪终端,伪终端伪装成目标终端向现网发起Attach Request。现网验证IMSI的合法性后向伪终端发送鉴权请求,伪终端提取AUTN,RAND,KSIASME这3个鉴权参数发送给伪核心网,伪核心网使用这些参数向目标终端发送鉴权请求。由于目标终端收到的是现网的鉴权参数,所以通过了终端对网络的认证,并计算鉴权响应RES返回给伪核心网,伪核心网将RES发送给伪终端,伪终端以此作为鉴权响应返回给现网,从而完成鉴权过程。鉴权完成后,现网信任伪终端的“合法”身份,发起NAS安全模式命令,伪终端获取到消息中选择的加密与完整性保护算法,发送给伪核心网,伪核心网再向目标终端发起NAS安全模式命令。目标终端启用安全模式命令中选择的算法对随后的NAS消息进行加密与完整性保护处理,并将加密的安全模式完成消息给伪核心网,由于数据被加密无法在RRC层做处理,伪核心网在PDCP层直接将PDU数据发送给伪终端,伪终端收到后替换NAS安全模式完成PDU并向现网发送安全模式完成消息。图6为伪终端收到的现网鉴权参数RAND,AUTN,KSIASME以及NAS安全模式命令的消息数据。图7为伪核心网收到的目标终端的鉴权响应RES以及NAS安全模式完成的消息数据。

图6 鉴权参数及NAS安全模式命令

图7 鉴权响应及NAS安全模式完成

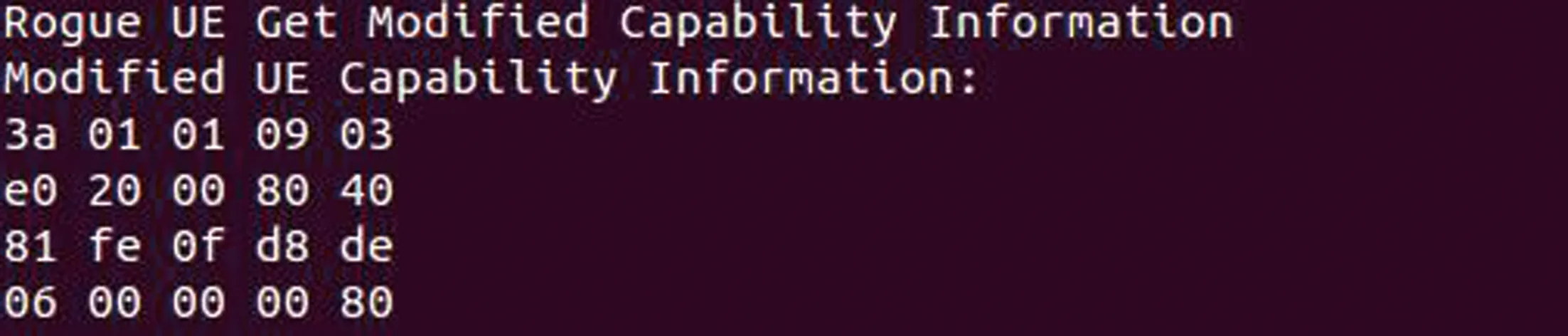

然后,攻击者获取目标终端的能力信息并对其进行修改。NAS安全模式完成后,真实网络会触发UE Capability Enquiry,伪基站接收并转发给目标终端,目标终端收到后向伪基站发送UE Capability Information。图8为伪基站收到的UE能力信息的ASN.1编码,对其进行解码可知,实验中使用的目标终端是一款Cat.4设备,支持CA、MIMO,支持38、39、40、41、34、3、1、8、5、19、4共11个LTE频带。伪基站将UE Capability Information中的UE类别修改为Cat.1,禁用CA和MIMO,仅支持单个频段,并将修改后的UE Capability Information发送给伪终端。图9为修改后的UE能力信息。

图8 真实UE能力信息

图9 修改后的UE能力信息

最后,伪终端将修改的UE能力信息发送到真实网络,以触发真实网络的AS Security Mode Command。真实网络发送AS安全模式命令,类似地被伪系统截获转发给目标终端,目标终端正常进行响应并通过伪系统转发到真实网络来完成AS安全模式过程,之后采用相同的方式完成注册过程。

4 实验结果

正常情况下,使用测速软件Speedtest对目标终端的速率进行测量,结果如图10所示,在ping命令为18 ms,抖动为2 ms的情况下,目标终端的下载速率为64.9 Mbps,上传速率为38.3 Mbps。

图10 正常速率图

利用中间人完成对目标终端的能力信息攻击后,目标终端将被视为Cat.1设备并根据Cat.1有权接收的上下行链路数据速率来传输数据。使用Speedtest对目标终端的速率进行测量,在ping为37 ms,抖动为27 ms的情况下,目标终端下行传输速率为3.9 Mbps,上行传输速率为2.6 Mbps。

通过对比测试结果可知,目标终端的下载和上传速率均显著降低,但ping命令和抖动却变大。为了对数据速率作进一步的验证,对攻击后目标终端的速率进行多次测量,发现攻击后上传和下载速率降低,在ping命令和抖动较低情况下,下载和上传速率相比于ping命令和抖动较高情况下会有所提高,但相对于攻击前的数据速率,整体速率还是显著降低。图11为ping命令和抖动较高情况下修改后的速率图,图12为ping命令和抖动较低情况下修改后的速率图。

图11 修改后ping和抖动较高速率图

图12 修改后ping和抖动较低速率图

5 结束语

本文分析了终端注册中相关协议的设计漏洞,发现终端注册过程中的UE Capability Information会暴露用户速率相关的信息,利用此漏洞搭建中间人系统对其进行截获修改,并将修改后的信息发送给真实网络。测试结果表明,攻击后目标终端的数据速率显著降低,极大影响用户体验。由于所有商用手机都必须遵循3GPP中的注册流程,这种攻击具有普遍适用性,本文方案可以为通信网络改进提供参考。