面向轻量级物联网设备的高效匿名身份认证协议设计

2022-08-04王振宇郭阳李少青侯申邓丁

王振宇,郭阳,李少青,侯申,邓丁

(1.国防科技大学计算机学院,湖南 长沙 410000;2.信息工程大学,河南 洛阳 471003)

0 引言

物联网(IoT,Internet of things)是一种新兴通信网络,基于互联网实现任何对象的互连互通,包括传感器、标签和智能设备[1-2]。物联网在人们生活和工作等各个应用场景都扮演着重要角色,包括智慧城市、智慧商城、智慧银行、智能农业以及家庭自动化等[3]。然而,物联网中存在大量体积小、硬件处理能力低、资源有限的终端设备,这使以用户为驱动的传统复杂安全认证协议很难在资源受限的物联网中发挥作用[4]。

为了满足物联网信息安全需求,采用轻量级安全协议是解决资源受限设备信息认证的有效方法[5]。大多数物联网设备的身份认证协议通过采用对称密钥算法、Hash 函数等轻量级安全原语,来保证信息传输的机密性、完整性以及不可否认性等安全属性[6-7]。然而,密钥存储在非易失性存储器(NVM,non-volatile memory)容易被侧信道攻击,无法保证关键信息安全性。

物理不可克隆函数(PUF,physical unclonable function)是一种新型轻量级安全原语,不需要使用NVM、不需要为每块芯片量身定制,且对侵入式攻击有较强的灵敏性反应,是平衡认证机制安全性和软硬件开销的合适方法[8]。PUF 利用芯片在制造过程中无法控制的随机工艺偏差来产生器件独有的数字签名,其安全性来自物理无序系统的复杂性和不可预测性[9-10]。PUF 特定的“激励−响应”机制触发,不需要存储且硬件开销小,可以避免传统密钥面临的安全问题,非常适用于物联网设备安全认证[11-12]。

在射频识别技术(RFID,radio frequency identification)、无线传感器网络(WSN,wireless sensor network)等物联网应用环境中,节点资源的严重受限使计算、存储和通信开销较大的传统认证技术无法应用,因此基于PUF的轻量级认证技术成为该领域研究的热点[13]。Gope 等[14]考虑到PUF 自身可靠性问题,基于理想PUF 与带纠错机制的噪声PUF分别提出匿名且不可追踪的安全认证协议。Hossain等[15]为解决IoT 系统受设备克隆和重新编程攻击,结合PUF 提出一种资源高效的双向身份认证协议。但是协议中加入了计算开销大的椭圆加密算法,从而不适合轻量级设备的认证。Akgün 等[16]根据Vaudenay安全模型对协议的隐私进行验证,同时采用PUF 生成的密钥对来保证设备的安全存储。Zhou 等[17]结合IoT 架构与云服务器提出了一种高效身份隐私验证方案,但是不能防御克隆攻击。Moriyama 等[18]针对攻击者通过物理攻击访问设备的内存试图破坏设备安全和隐私等问题,提出了一种可证明安全私有的RFID 身份认证协议,以防止设备整个内存的信息泄露。Patil 等[19]结合区块链技术,以PUF 为计算模型提出了一种隐私保护认证协议,该协议通过PUF 构造的智能合约区块链来确保用户的隐私性和机密性。

虽然上述轻量级安全协议能解决部分物联网设备的安全传输问题,但是这些协议仍存在效率低、安全性差、功能不完善等缺点。因此,本文基于PUF为物联网设备提出一种高效匿名轻量级身份互认证协议,该协议可以确保关键的安全属性,包括匿名性、可用性、机密性和前向/后向保密性等。此外,该协议还可以确保攻击者不能获取PUF的任何激励−响应对(CRP,challenge response pair)信息,从而防止攻击者对设备中的PUF 进行建模攻击。形式化安全模型和ProVerif 协议分析工具证明该协议可以防御窃听、克隆、重放等多种安全威胁。相比于其他近期的安全协议,该协议具备更低的计算开销、通信开销和存储开销,适用于资源受限的轻量级物联网设备。

1 物联网设备协议认证的安全模型

物联网系统的整体结构由设备、网关、网络与服务器构成。本文构建的物联网设备认证协议的安全模型如图1 所示。物联网设备认证协议的攻防体系由系统结构、安全威胁与安全需求三方面构成。

物联网设备认证协议的攻防体系可表示为

物联网设备认证协议的攻防体系=F(系统结构、安全威胁、安全需求)

系统结构=f(设备、网关、网络、服务器)

安全威胁=f(物理、去同步、克隆、DoS、假冒、重放、窃听等攻击)

安全需求=f(隐私与机密性、完整性、时效性、不可否认性、不可追踪性、前向/后向安全性、双向认证)

1.1 物联网设备安全威胁

由于物联网设备和服务器之间的信道传输不安全,设备在认证过程中会面临各种安全威胁。

1) 物理攻击。攻击者通过物理攻击访问设备的内存,以获得密钥等安全信息。

2) 去同步攻击。攻击者破坏设备与服务器的某次通信过程,使共享的信息经过本次交互后不再一致,导致双方不能成功进行后续认证。

3) 克隆攻击。攻击者非法获取电子设备信息后,通过复制或假冒的方式替代被攻击的设备。

4) 假冒攻击。在设备通信过程中,攻击者假冒设备(或服务器)身份,引入新的信息,删除原有信息来与服务器(或设备)进行交互,通过对方的验证,从而达到冒充合法设备(或服务器)的目的。

5) 重放攻击。攻击者通过窃听并收集设备与服务器之间的通信信息,然后在某个时间重放这些消息给另一方,来通过消息接收方的验证。

6) 窃听攻击。攻击者通过窃听服务器与设备之间的通信信道,非法获取通信的秘密信息。

1.2 物联网设备安全需求

为了保证物联网设备与服务器的安全认证,协议需满足以下安全需求。

1) 隐私与机密性。协议既要保护设备通信数据的机密性,同时也要保护用户身份、位置等敏感信息的隐私性。

2) 完整性。为了确保数据的完整性,协议必须有能力检测未授权方的数据操作,防止对物联网系统中的通信数据进行修改。

3) 时效性。包括物联网在内的所有信息系统,必须及时和正确地反馈合法用户的数据请求。安全协议要确保设备在遭受攻击的情况下,仍然可以完成数据的正常获取和安全传输。

4) 不可追踪性。为了更好地保护用户的隐私,协议应该支持不可追踪性,即攻击者无法从截获的消息中追踪用户的行为。

5) 前向/后向安全性。前向安全性意味着前一会话密钥的信息不能帮助攻击者获得后面认证的会话密钥,从而保证未来通信的安全性。同时,协议还应提供后向安全性,即一个安全信道的泄露不会损害先前信道的安全性。

6) 双向认证。为了减少通信开销,协议不提供在线注册中心,即不需要在线注册中心来实现相互认证。

2 数学理论知识

本节介绍用于保护信息隐私性和完整性的安全原语,包括物理不可克隆函数、PUF 建模攻击假设和单向Hash 函数假设。

2.1 物理不可克隆函数

由激励c∈C生成响应r∈R的操作也可以表示为

2.2 PUF 建模攻击假设

挑战攻击者A 随机选择一个不在以前查询序列中的激励Cx。

阶段2攻击者A 用建立的PUFA()模型查询激励Cx。

响应攻击者A 猜测PUF的输出响应Rx′,并且与真实的PUF 响应Rx=PUF(Cx)进行比对。如果Rx′ =Rx,则表明攻击者A 建模攻击成功。

2.3 单向Hash 函数假设

安全Hash 函数需满足以下几个基本条件。

1) 输入x可以是任意长度,输出数据串为固定长度。

2) 反向计算困难,即给出一个Hash 函数值h,很难找出特定输入x,使h=H(x)。

3) 对任何给定的分组x,找到满足x≠y且H(x)=H(y)的y在计算上是不可行的,满足抗弱碰撞性;同时,找到任何满足H(x)=H(y)的(x,y)在计算上是不可行的,满足抗强碰撞性。

3 协议机制

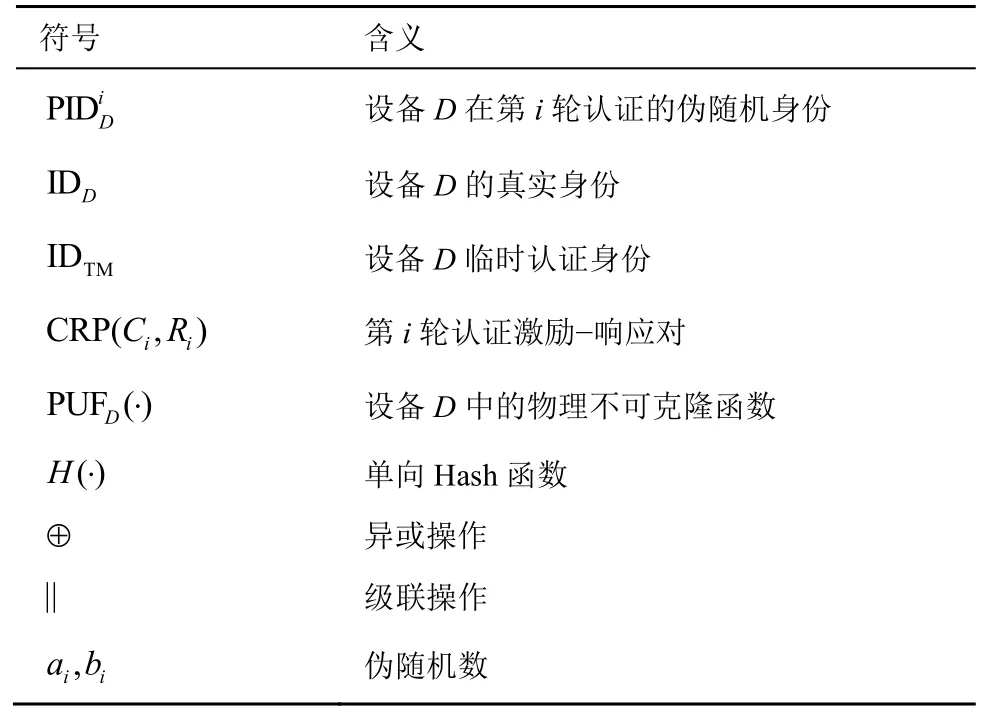

本文基于PUF的物联网设备提出高效匿名的身份认证协议。该协议可分为三部分,包括设备注册阶段、双向认证阶段、固件更新阶段。其相关符号说明如表1 所示。

表1 符号说明

3.1 协议的基本假设

本文基于PUF 提出了隐私匿名保护的轻量级认证协议,其基本假设如下。

1) 每个物联网设备都嵌入了PUF,任何篡改PUF的攻击都会更改设备的输入与输出,使设备无法工作。

2) 嵌入设备中的PUF 满足可靠性、不可预测性、不可克隆性等性能指标,不需要采用纠错机制来保证PUF的安全属性,即理想的安全PUF。

3) 攻击者可以对特定的强PUF 结构进行数学建模,并通过机器学习算法对其CRP 进行预测。攻击者可以通过物理攻击等手段访问设备端中存储的信息。

4) 假定设备的注册阶段在安全通信环境中进行,数据传输绝对安全。在设备认证与固件更新阶段,攻击者可以对传输的消息进行窃听、伪造或篡改等攻击。

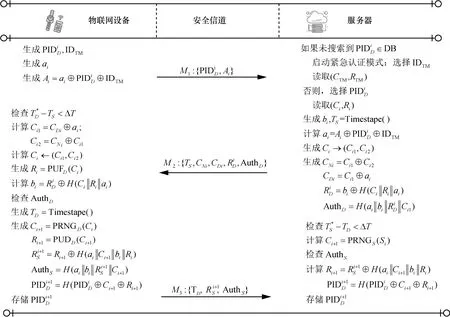

3.2 设备注册阶段

为了保证信息安全传输,设备需要先在服务器进行注册,其注册阶段步骤如图2 所示,具体说明如下。

图2 设备注册阶段步骤

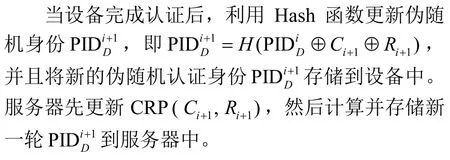

在设备注册阶段,服务器首先给设备分配一个身份IDD,并随机产生一个激励Ci。为防止设备在认证过程中遭受去同步攻击和DoS 攻击,服务器会随机产生临时应急激励CTM和临时认证身份IDTM,并将信息R1发送给设备端。

1) 当设备接收到IDD时,为了更好地隐藏身份,生成一个伪随机身份

Step3服务器存储信息

3.3 双向认证阶段

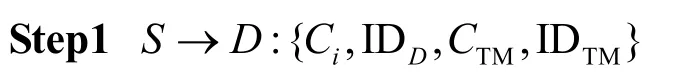

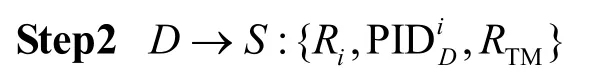

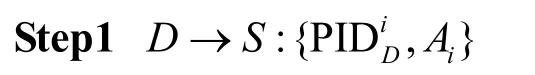

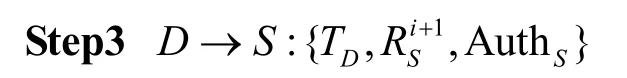

双向认证阶段实现物联网设备与服务器之间的相互认证,步骤如图3 所示,具体说明如下。

图3 认证阶段步骤

设备端生成一个随机数ai,并选择第i轮认证的伪随机身份以及临时身份IDTM。设备计算并发送消息M1到服务器S。

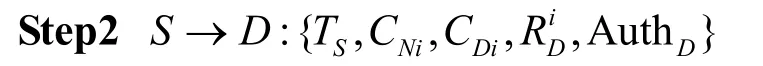

1) 服务器对设备发送的请求信息进行认证,如果服务器不能搜索到伪随机身份则拒绝设备认证。同时,服务器启动紧急认证模式,使用临时认证身份IDTM重新对服务器进行认证请求。在应急模式下,服务器将选择临时应急激励,并且提供新的伪随机的身份PIDi D给设备进行下一轮认证。临时认证身份IDTM和临时应急激励(CTM,RTM)被使用之后,服务器需要将这些信息从数据库中删除。该机制可以有效抵御DoS 攻击和去同步攻击,从而保证服务器的匿名性和不可追踪性。2) 如果服务器成功识别伪随机身份则记录该时刻的时间值TS,同时从存储器中读取(Ci,Ri)进行下一步认证。服务器从传输信息Ai解析出随机值ai,并且产生一个随机值bi。

3) 服务器将选取的激励Ci采用按位选取方式分成两段Ci1与Ci2,然后通过解析出的随机数ai计算出服务器计算出与AuthD,并且将消息M2发送给设备。

1) 设备首先检查传输时延是否在允许的时间间隔ΔT内,即。ΔT是服务器与设备完成多次认证的平均时间阈值(经验值),防止消息被重放。设备记录该时刻的时间值TD。

2) 设备从接收的信息中恢复PUF的激励Ci1与Ci2,然后按位选取方式拼接成Ci。设备输入激励Ci到PUF 中得到响应Ri,并解析出随机数bi。设备将计算值AuthD与服务器发送值AuthS进行比对,若相等,则设备对服务器的认证成功;否则,设备对服务器的认证失败。

3) 设备将激励Ci作为种子来产生新的激励Ci+1,并且计算新的响应值与Ri+1=PUFD(Ci+1)。同时,设备计算RSi+1和认证信息AuthS,并且将信息M3发送给服务器。

Step4服务器认证信息

服务器首先检查传输时延是否在允许时间间隔ΔT内,即。服务器将AuthS与设备发送的AuthD进行比对,若相等,则服务器对设备的认证成功,进入固件更新阶段;若不相等,则服务器对设备的认证失败。

3.4 固件更新阶段

4 形式化安全分析

本节通过随机预言模型和形式化工具Proverif对协议进行安全性分析。

4.1 形式化安全模型

为了证明本文所提协议的安全性,在随机预言模型下实现用户相互认证。假设存在一个多项式时间攻击者A,它可以访问设备和服务器传输信道之间的所有消息,以及所有公共参数。在该协议中,符号表示协议参与者P的第i次会话,参与者P包括设备D和服务器S,分别表示为和。攻击者A 可以在多项式时间内进行以下查询,来破坏协议的安全性。

4) Reveal(A)。该查询可模拟对手发起DoS 攻击。在该模式下,允许攻击者A 阻塞协议通信并且中断服务器和设备之间的同步。

6) Hash(M)。攻击者A 使用消息M进行Hash查询,查询中Hash 列表Lh中是否存在消息M。

7) Query(CRP)。该序列是查询认证过程中PUF 生成的CRP,若查询成功,则返回消息(Ci,Ri)到列表LC;否则,将生成一个随机值Ci,Ri∈{0,1}n重放给A,并将元组(Ci,Ri)存放在列表LC。

语义安全性概念。在测试中,需要区分协议中的真实会话信息和随机信息。允许攻击者A 对设备或服务器执行多次测试查询,最后A 输出一个猜测位c′。将Pr[Succ]定义为A 测试成功的概率,则A打破身份验证和密钥协商协议P的语义安全性方面的优势为。如果Advp(A)可以忽略不计(对于任何足够小的ε>0,有Advp(A)<ε),则证明所提协议安全。

4.2 形式化安全证明

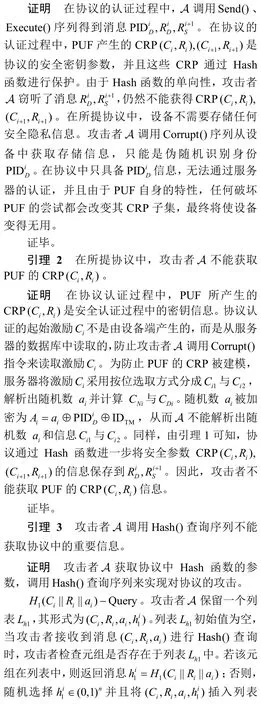

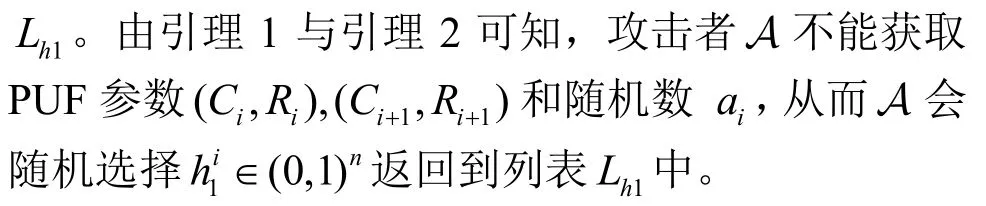

引理1在所提协议中,攻击者A 调用Send()、Execute()、Corrupt()等查询序列不能获得设备中任何机密信息。

调用Hash()序列的其他函数与之类似。因此,攻击者调用Hash()查询序列不能得到协议中的重要信息。

证毕。

引理4 所提协议可以防御DoS 攻击和去同步攻击。

证明 在所提协议中,为了防御DoS 攻击和去同步攻击,在注册阶段加入临时认证身份IDTM与临时应急假设攻击者A 在认证过程中调用了Reveal(A)序列,从而导致服务器不能接收消息,不能更新下一次认证的CRP (Ci+1,Ri+1)。为了防止服务器的资源被攻击者耗尽,则服务器需要设备端使用临时认证身份IDTM重新进行认证请求。一旦服务器接收到的消息为IDTM(代替PIDi D),服务器将发送临时激励并且继续这一轮的协议认证。通过该机制可以防御DoS 攻击和去同步攻击。

证毕。

引理5所提协议可以防御物理攻击和克隆攻击。

证明攻击者A 可以通过调用Corrupt()指令来进行物理攻击,获取存储在设备中的敏感信息。因此,安全的认证协议不应在内存中存储任何秘密。然而,现在大多数密码算法认证协议都是以密钥的形式存储一个或多个机密值在内存当中,从而会导致密钥泄露。根据引理1和引理2,本文所提协议在设备端存储任何密钥信息。另外,PUF 利用芯片在制造过程中无法控制的随机工艺偏差,从而使具有相同光刻掩模的制造商无法对这些签名进行物理上的复制。PUF 自身所具备的不可克隆特性保证设备可以防御克隆攻击。根据3.1 节内容,所提协议要求每个设备都嵌入了PUF。因此,所提协议可以防御物理攻击和克隆攻击。

证毕。

定理1所提协议可以防御机器学习。

证明虽然PUF的应用成功解决了密钥存储在片上NVM 中的不安全性,但是PUF 会同时产生大量的CRP 子集。攻击者A 通过获取PUF的大量CRP,利用已知的CRP子集模拟并训练模型,进而来预测未知的CRP。在该协议机制中,攻击者A 可以通过下面的训练模型来获得CRP 子集进行攻击。

1) 选择一个有效的认证环境,服务器S与设备D可以在该环境中通信。

2) 攻击者A 可以多次调用Send()、Execute()、Hash()、Corrupt()等操作。完成这些操作后,将消息返回给攻击者。

3) 攻击者调用Query(CRP)命令来获取PUF的CRP。

4) 如果攻击者A 可以猜测PUF的正确CRP,则认为设备中的PUF 能被建模攻击,攻击者赢得此次游戏,否则失败。

在该游戏模型中,如果攻击者A 能通过n轮认证之后获取PUF的大量CRP,则认为攻击者能对PUF 进行建模攻击。由引理1 可知,攻击者A 调用Send()、Execute()、Hash()等操作都只能获取伪随机身份并且所提协议没有存储任何CRP信息在设备中。因此,攻击者A 不能获取到任何CRP 信息。

证毕。

定理2在所提协议中,设备的每轮认证是不可追踪的。

证明在物联网设备认证过程中,如果攻击者无法对服务器的两次有效身份认证进行关联,则认为设备是无法追踪的。为证明该协议具备不可追踪性,通过调用安全模型的指令来构建一个训练模型。假设攻击者A 是多项式时间算法,其规则如下。

1) 选择2 个有效的设备D1和D2,以及一个可以正常通信的服务器S。

2) 攻击者在服务器S与设备D1和D2认证过程中可以多次调用以下操作:Send()、Execute()、Hash()、Corrupt()。在完成这些操作之后,将消息返回给攻击者。

3) 攻击者在2 个设备中随机挑选一个设备Di(i=0,1),并在服务器S与设备Di调用以下操作:Send()、Execute()、Hash()、Corrupt(),从而学习到更多信息。

4) 攻击者通过训练的结果来猜测设备D′。若D′=Di,则攻击者赢得此次游戏,否则失败。

证毕。

定理3 所提协议在保证设备具有向后不可追踪性的前提下,仍具有向前的保密性。

证明定理2 证明了协议具有不可追踪性,在定理2的游戏模型基础上,重新构建新的游戏模型。则攻击者模型如下。

1) 选择2 个有效的设备D1和D2,以及一个可以正常通信的服务器S。

2) 攻击者在服务器S与设备D1和D2可以调用以下操作:Send()、E xecute()、H ash()、C orrupt(),并将消息返回给攻击者。

3) 攻击者在2 个设备中随机挑选一个设备Di(i=0,1)。

4) 攻击者A 调用Corrupt()指令获得当前数据,即当前临时身份。

该协议没有存储任何CRP 以及机密信息在设备中,并且所使用的认证信息都是一次性的。即使攻击者A 获得当前身份信息和CRP,但A 仍然无法通过窃听或者物理攻击等手段来跟踪设备信息。攻击者将不能准确猜测出该设备,则成功的概率为因此,所提认证协议在保证设备具有向后不可追踪性的前提下,仍具有向前的保密性。

证毕。

定理4所提协议可以防御假冒攻击。

证明在协议认证机制中,攻击者尝试假冒为合法设备与服务器认证,则攻击者可以通过下面的训练模型来进行攻击。

1) 选择一个有效的认证环境,服务器S与设备D可以在该环境中通信。

2) 攻击者可以多次调用以下操作:Send()、Execute()、Hash()、Corrupt()。在完成这些操作之后,将消息返回给攻击者。

4) 如果攻击者可以与服务器相互认证,则攻击者赢得此次游戏,否则失败。

6) 如果攻击者可以与设备相互认证,则攻击者赢得此次游戏,否则失败。

证毕。

定理5所提协议可以防御重放攻击

证明在协议认证机制中,攻击者A 可以按定理4的训练模型来进行重放攻击,A 成功获得合法设备的身份验证信息,并收集该信息进行下一轮的身份验证,以欺骗合法设备与服务器。

4.3 形式化工具分析

ProVerif[20]是一种在形式模型中广泛用于验证密码协议的工具。ProVerif 支持许多加密原语,包括对称/非对称加密、数字签名、散列函数、Diffie-Hellman 密钥协议。ProVerif 能够证明多种安全属性,以及去同步、重放、窃听、假冒等各种攻击类型。本节使用ProVerif 工具来证明协议的隐私身份验证属性。

在Dolev-Yao 模型[21]下,该协议由设备和服务器2 个进程并行运行。图4和图5 分别为协议设备和服务器在注册阶段与认证阶段的运行代码。event DeviceStarted (IDi)表示设备开始认证,event DeviceAuthed (xAuthD)表示设备结束认证。同样,event ServerStarted (xPIDi)和event ServerAuthed (xAuthS)分别表示服务器开始认证和结束认证。

图4 设备运行代码

图5 服务器运行代码

协议查询结果如图6 所示,每个查询由虚线分隔。结果表明,服务器与设备之间的认证是稳定的,能防御各种类型攻击,且会话密钥对模拟攻击者具有稳健性。因此,设计的解决方案通过形式验证是安全的。

5 性能分析

由于大部分物联网设备体积小、移动需求高且安全性能低,因此本文协议需要从安全性能、计算开销、存储与通信开销等方面进行评估。本节将本文协议与近几年的认证协议(Wang 等[22]、Patil 等[19]、Gope等[14]、Bian 等[23]、Qureshi 等[24]、黄可可等[25])的性能进行比较分析。

5.1 安全性能

本节在安全性能方面将本文协议与其他协议进行对比分析,结果如表2 所示。攻击者可以通过物理攻击来获取存储设备中的信息,文献[19,22-25]协议都将关键信息存储在设备中,从而不可以防御物理攻击。根据定理1,所提协议可以防止攻击者获取PUF的CRP 子集,从而防御建模攻击。在文献[14,19,22,24-25]协议中,攻击者可以通过窃听、修改、假冒等攻击获取PUF的CRP,从而不能防御建模攻击。文献[14,23]协议中的设备存储了新旧2 个身份,攻击者很容易通过物理攻击获取当前身份信息,跟踪到前一轮或下一轮的认证信息,因此协议不具备不可追踪性。文献[25]协议在PUF的基础上,只采用了异或与移位操作,不能保证信息安全传输。在现今的密码学中,简单的异或操作是容易被破解的[26-27],并且移位操作的计算复杂度很低。因此,协议不能很好地防御假冒攻击、线上/线下密码猜测攻击以及DoS 攻击等。文献[19,22]协议遭受去同步攻击,导致服务器和设备的认证信息不一致,从而双方相互认证不同步。

5.2 计算开销

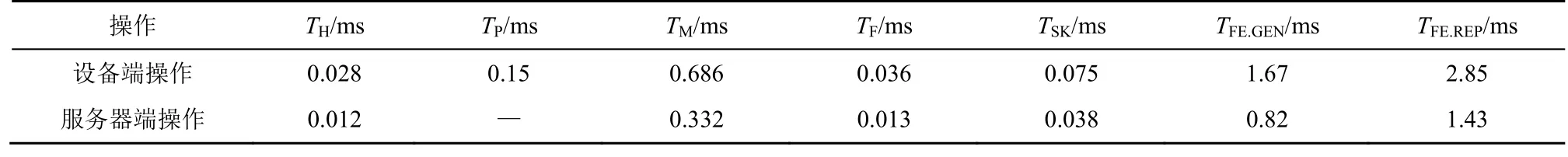

本节通过Python 编写程序在设备和服务器之间实现本文协议。网络交互是通过使用抽象TCP 客户端/服务器连接的套接字来完成的。服务器等待与指定IP 地址上的设备连接。一旦设备成功与服务器建立连接,该协议就会执行一个相互认证会话。本文在移动设备与服务器实现该协议,在MIRACL单元库中仿真协议中的安全原语操作。在FPGA 下运行128位SRPUF的运行时间[28]。本文中相关操作的运行时间如表3 所示。其中,TH为Hash 函数的运行时间,TP为PUF 模块的运行时间,TM为MASK/UNMASK 函数的运行时间,TF为辅助函数的运行时间,TSK为对称加密算法的运行时间,TFE.GEN为纠错函数生成的运行时间,TFE.REP为纠错函数恢复的运行时间。

表3 相关操作的运行时间

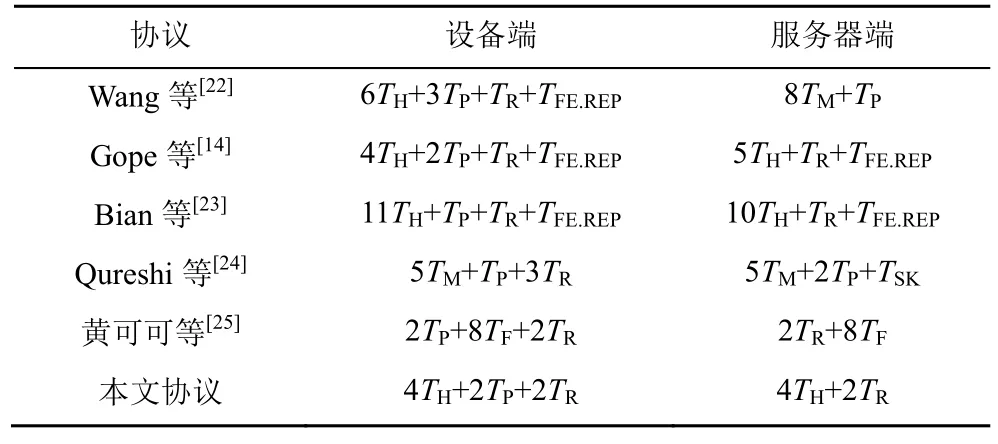

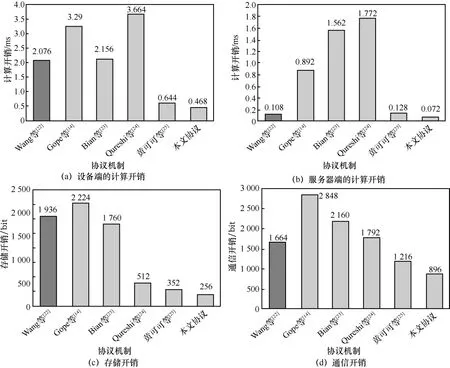

表4描述了协议计算开销的性能比较,包括PUF、Hash 函数、伪随机数发生器、对称加密算法等安全方法。本文协议在设备端使用了4 次Hash 函数、2 次PUF 操作以及2 次随机数发生器,其运行时间为4TH+2TP+2TR≈0.468 ms;在服务器端仅运行4次hash函数和2 次伪随机数发生器,其运行时间为4TH+2TR≈0.07 2ms。文献[14,22-24]协议中均使用了加密算法以及纠错机制,加密算法和纠错机制运行时间长且效率低,不适用于轻量级设备。虽然文献[25]协议使用的运行操作数很少,只采用了异或与移位操作,但是安全性得不到保障。各协议在设备端与服务器端的计算开销分别如图7(a)与图7(b)所示。

表4 协议计算开销的性能比较

5.3 存储与通信开销

图7(c)与图7(d)分别表示文献[14,22-25]协议在设备存储与通信开销方面的对比。借鉴文献[29]的实验数据,伪随机身份的字节长度为128 bit,临时身份IDTM的字节长度为128 bit,CRP(Ci,Ri)的字节长度均为128 bit,随机数nonce的字节长度为64 bit,密钥的字节长度为96 bit,辅助数据hd 为1 264 bit,Hash 函数的输出为128 bit。在设备存储需求方面,所提协议只存储了需要256 bit的存储开销,远低于其他协议的存储容量。而设备认证阶段,传输开销中采用了Hash 函数压缩字节长度,传输消息为A1,A2,A3,通信开销共896 bit。与文献[14,22-25]协议相比,本文协议的存储与通信开销远低于其他方案。

图7 协议中各类开销对比

6 结束语

面对物联网产生的海量数据给资源受限的终端设备带来信息传输的安全隐患,本文基于PUF 为物联网设备提出一种高效匿名轻量级身份认证协议。该协议结合PUF和轻量级安全原语来有效地确保信息传输安全性,包括匿名性、可用性、机密性和前向/后向保密性等。该协议通过保护CRP 子集的机密性,防止攻击者对PUF的建模攻击。攻击者可以通过物理攻击访问设备内存,但该协议中的设备不需要存储任何敏感信息。形式化安全模型和ProVerif 协议分析工具表明,该协议满足信息传输机密性、完整性、不可追踪性、抗中间人攻击、搞建模攻击等13 种安全属性。对比现有安全认证机制,所提协议具备计算开销、通信开销和存储开销低以及安全性能高的特点,适合轻量级物联网设备的安全通信。