基于Shamir秘密共享方案的文件图像篡改检测和修复方法

2022-06-09毕秀丽闫武庆邱雨檬李伟生马建峰

毕秀丽 闫武庆 邱雨檬 肖 斌 李伟生 马建峰

1(图像认知重庆市重点实验室(重庆邮电大学) 重庆 400065) 2(西安电子科技大学网络与信息安全学院 西安 710071)

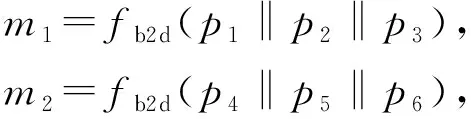

数字图像是保存重要信息的一种方式,随着数字技术的快速发展,对数字图像进行人眼无法察觉的篡改变得越来越容易,因此如何验证数字图像的真实性逐渐成为研究领域的一个热点.在日常生活中,因为某些文件的特殊性,例如重要的证件、签署的文件、电路图、艺术绘画、设计草案和遗嘱等,这类特殊文件一般需要进行数据化扫描后存档,并用于验证文件图像的真实性.针对此类文件图像,最理想的篡改检测方法是既可以判定文件图像是否被篡改,又可以修复原始内容.如图1所示,文件经过数字化后所得文件图像主要包含背景和前景2部分:1)灰度范围为背景,包含文件中大量的空白;2)灰度范围为前景,包含文件中的文本内容.因为此类文件图像简单的二值性,传统的图像篡改检测信号插入时,极易产生令人察觉的变化,引起攻击者的注意,所以传统的图像篡改检测方法并不适用于此类文件图像.因此,针对此类经过数字化扫描得到的文件图像,它所需要的篡改检测方法不仅需要考虑验证文件图像内容的真实性问题,还应该保证所插入的检测信号不破坏或改变图像的视觉效果,并且在这种严格的视觉审视下,能实现被篡改图像原始内容的修复.

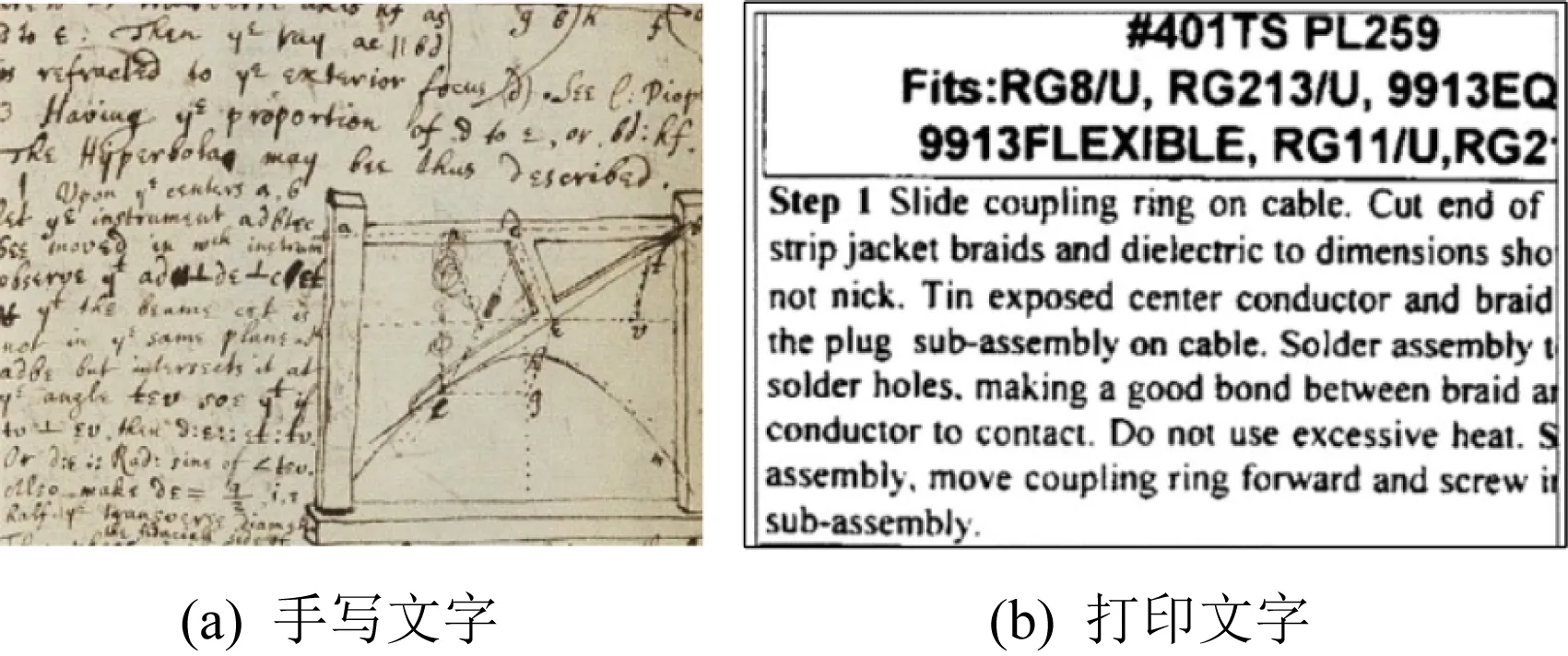

Fig. 1 Examples of different document images图1 不同文件图像实例

对于文件图像篡改检测的研究,学者们主要是先将文件图像转换为二值图像,然后基于人类视觉的特性找到图像中不容易引起注意的可翻转像素插入篡改检测信息,最后将篡改检测信号是否发生改变作为文件图像是否被篡改的依据.Tzeng等人[1]提出一种低失真度、高安全性的二值图像篡改检测方法,方法先将图像分为L块,再随机生成L个m位随机序列作为篡改检测码,在每个图像块中随机抽取n个候选位置,将n个候选位置的m位像素序列和该块的篡改检测码序列进行对比,找出最相近的像素序列对应的候选位置作为篡改检测码的插入位置.Wu等人[2]提出的方法将二值图像3×3分块,计算每个像素的翻转率,即变为另一种颜色而不被感知的概率.通过随机置乱,使每一个图像块都包含一定数量高翻转率的像素,利用高翻转率的像素改变分块中黑(白)色像素个数的奇偶来插入篡改检测信息,然后反向置乱得到已插入篡改检测信息的文件图像.文件图像真实性的篡改检测过程需要反向置乱,找到隐藏的篡改检测信息来判断图像是否被篡改.Yang等人[3]提出一种保持图像块连通性的二值图像篡改检测方法,方法先将图像进行3×3分块,图像块的连通性保持不变定义为:中心像素在翻转前后水平垂直方向连续一致的黑色和白色像素点个数、图像块的内部直角区域黑色像素个数和离中心像素最远的2个位置之间的黑色像素个数保持不变.找到所有符合要求的图像块,通过翻转中心像素改变分块中黑(白)色像素个数的奇偶来插入RSA加密的图像内容信息-摘要算法5(message-digest algorithm 5, MD5)信号和一个徽标图案内容的级联序列.如果图像发生篡改,提取出的徽标图案将发生改变.之后,Yang等人[4]又提出将图像分为多个大块,每个大块分为9个区域,每个区域分为多个小的3×3分块.可翻转像素的计算与文献[3]的作者所提方法相同,根据可翻转像素的个数将大块分为8个等级,前3个等级没有可翻转位置,称为不合格块,其余等级称为合格块.合格块的标识符是由大块分块的特征与其他合格块水平方向距离、垂直距离、相对位置和不合格块特征中的部分或全部信息组成.不同等级的合格块中适应性插入不同信息量的合格块标识符.高等级块插入合格块标识符后剩余空间插入图像内容MD5信号作为密码签名,篡改检测时根据密码签名检测图像内容的完整性,并根据合格块标识符进行篡改定位.Feng等人[5]提出了一种最小化纹理失真的二值图像篡改检测方法,选取二值图像中补码、旋转和镜像不变的局部图像块,并对不同位置的像素设置不同的权重以测量像素变化所带来的失真程度,找出失真程度最小的局部图像块插入篡改检测信息.Zhang等人[6]结合像素翻转引起的分辨效果和视觉效果变化提出了一种新的图像失真指标,并使用空时编码(space time coding, STC)[7]最小化插入检测信息带来的图像失真.

文献[1-6]所提的文件图像篡改检测方法只能检测出文件图像内容是否被篡改,无法实现对篡改内容的修复,且抵抗攻击的鲁棒性不高.为了实现篡改检测的同时实现篡改内容的修复,学者们提出了基于Shamir秘密共享方案[8]的文件图像篡改检测和修复方法.Lee等人[9]提出的方法先将文件图像划分为2×3不重叠的图像块,并使用Shamir秘密共享方案[8]为每个块生成多个共享信息组成一个α通道,将文件图像和α通道保存为可移植网络图形格式(portable network graphic format, PNG)的图像来实现篡改检测和修复.Ghazi等人[10]在文献[9]的基础上改进使用篡改检测者身份ID的ASCII码生成共享插入的位置,当图像发生篡改想要修复图像时,必须使用篡改检测者提供的ID,从而确定图像的版权归属.Sudha等人[11]对不同分块方法的修复能力和图像质量进行对比,得出了越大的块图像修复能力越强,但因为分块越大,α通道中每个共享包含的信息也越多,所以生成篡改检测图像的质量也越差.Wang等人[12]在文献[9]的基础上,改用Wang等人[13]提出的秘密共享方案,并使用3个随机二进制序列将所给的文件图像转变成随机的二值图像后再进行篡改检测.Raj Kumar等人[14]在文献[9]的基础上,改用半色调算法[15]对原始图像进行二值化,并使用Henon[16]算法将生成的共享信息进行映射.文献[10-12,14]都是在文献[9]基础上的改进,虽然它们在安全性、修复能力方面都有所提升,但因为保留了文献[9]中生成篡改检测信号的方法,所以文献[10-12,14]和文献[9]存在同样的缺陷,在篡改检测准确性和修复效果等方面还有很大的提升空间.

在基于Shamir秘密共享方案[8]的基础上,为了解决文献[9]引起篡改检测错误的本质问题,进一步提升篡改检测的准确率,同时提高图像篡改修复效果和对常见攻击的鲁棒性,本文提出了一种新的基于Shamir秘密共享方案[8]的文件图像篡改检测和修复方法.实验表明,本文提出的方法篡改检测准确率不低于99.405%,且在图像裁剪和噪声攻击情况下篡改检测和修复的鲁棒性更强.

1 相关工作

本节主要介绍Shamir秘密共享方案[8],以及Lee等人[9]提出的基于Shamir秘密共享方案的文件图像篡改检测和修复方法.然后讨论该方法存在的问题.

1.1 基于Shamir秘密共享方案的篡改检测方法[9]

Shamir秘密共享方案[8]包括秘密共享和秘密修复2个阶段,方案的核心思想是将整型实数秘密d转变成为多个共享信息分发给n名参与者,修复秘密d只需要k名参与者的共享信息,其中k≤n.秘密共享和修复算法的具体实现流程如算法1和算法2所示:

算法1.秘密共享算法.

输入:秘密d、参与者数量n、秘密修复阈值k;

输出:n条共享信息.

① 随机选择一个比d大的质数p;

② 选择k-1个整数c1,c2,…,ci,…,ck-1,且ci∈[0,p-1];

③ 选择n个不同的实数x1,x2,…,xi,…,xn;

modp,i=1,2,…,n;

⑤ 分发共享信息(xi,F(xi)).

算法2.秘密修复算法.

输入:k个共享信息、质数p;

输出:隐藏在共享中的秘密d和算法1中使用的系数ci(1≤i≤k-1).

① 使用k个共享(xi,F(xi))建立;

② 使用插值函数计算出d:

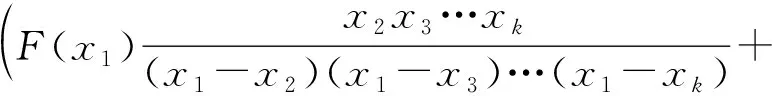

③ 展开下面等式,将其中的变量x视为①中的xi,对比①中的结果便可以得到c1,c2,…,ci,…,ck-1:

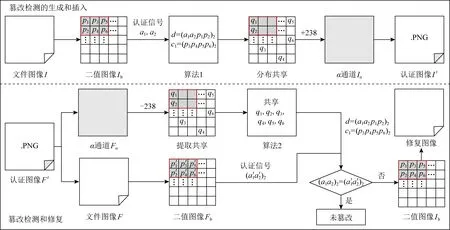

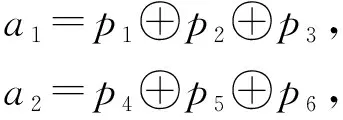

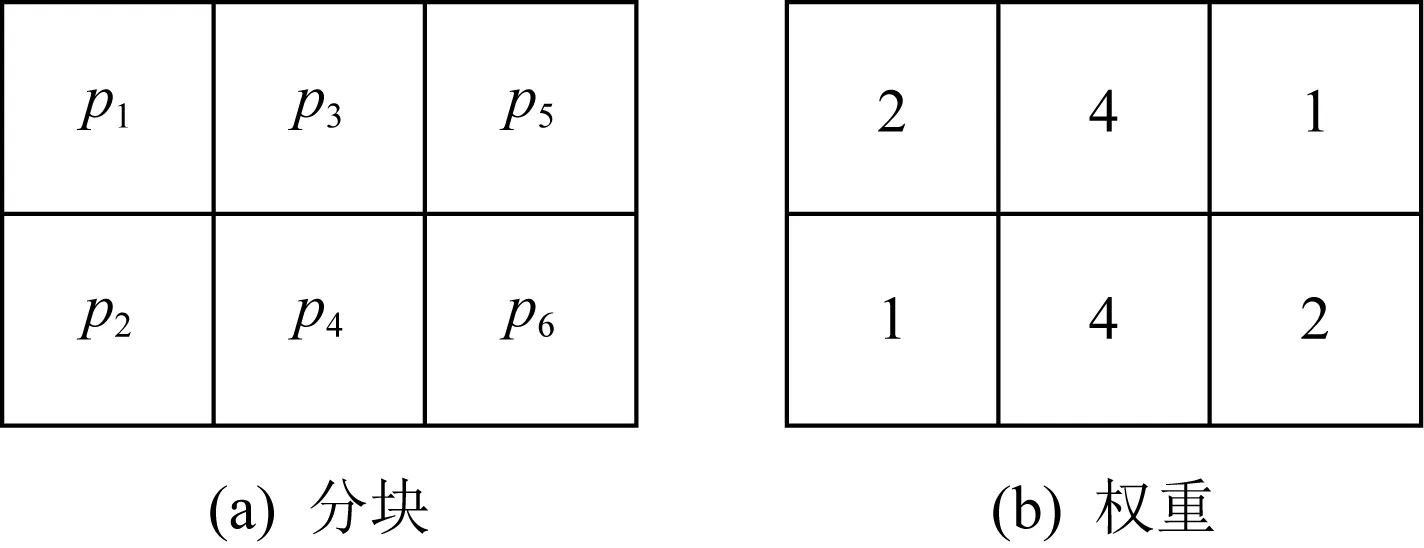

在Shamir秘密共享方案基础上,Lee等人[9]提出了一种文件图像篡改检测和修复方法,其算法框架如图2所示.方法可以分为2个步骤:篡改检测的生成和插入;篡改检测和修复.篡改检测的生成和插入步骤先利用阈值法[17]将文件图像I二值化为图像Ib,将图像Ib分为2×3的不重叠图像块,每个图像块内像素p1,p2,p3,p4,p5,p6生成一个2 b篡改检测信号s,篡改检测信号s由a1,a2组成,a1取像素p1,p2,p3异或值,a2取像素p4,p5,p6异或值.8 b二值序列(a1a2p1p2p3p4p5p6)2被分为2个4 b二值序列(a1a2p1p2)2和(p3p4p5p6)2作为算法1的输入生成共享q1,q2,q3,q4,q5,q6,取值范围为[0,16],并根据密钥Key将q1,q2,q3,q4,q5,q6映射到新的位置.所有的图像块进行上述操作后,将所有散布的共享加上238得到α通道Iα,通道的取值范围为[238,254].将文件图像I和α通道Iα保存为PNG格式图像I′.篡改检测和修复步骤利用阈值法将PNG格式图像F′中的图像F二值化为图像Fb,将图像Fb分为2×3的不重叠分块,并根据块内像素生成篡改检测信号s′.同时,使用密钥Key从α通道Fα找到对应的共享带入算法2得到原始图像块篡改检测信号s和像素值.若s≠s′,则图像块被篡改并进行标记,利用原始像素修复篡改块.

Fig. 2 Framework of the method of tampering detection and recovery based on Shamir secret sharing scheme图2 基于Shamir秘密共享方案的篡改检测和修复方法框架

1.2 基于异或运算的篡改检测信号生成方法

文献[9]在计算篡改检测信号a1和a2时,计算公式为

(1)

Pf=1-Pf=1-Pf=2,

(2)

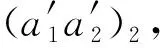

Fig. 3 Example of generating the tampering detection signals based on XOR operation and our method图3 基于异或运算和本文方法生成篡改检测信号的实例

其中,Pf=1代表a1,a2中一个出现错误而引起篡改检测错误的概率,Pf=2代表a1和a2同时出现错误而引起篡改检测错误的概率,所以篡改检测正确的概率Pf=1-(2×3/8×1/8)/(63/64)-(3/8×3/8)/(63/64)=48/63,接近75%.由此可知,篡改检测错误的来源便是异或操作不能在2个像素同时改变时做出正确判断,而同类型文献[10-12,14]的方法也延用了文献[9]中使用异或操作生成篡改检测信号的方法,因此也存在着同样的问题.

2 一种基于Shamir秘密共享的文件图像篡改检测和修复方法

为了解决文献[9]异或运算引起的篡改检测正确率较低的问题,本文首先提出了基于权重的篡改检测信号生成方法;同时,为了保证文件图像内容的安全性和篡改修复效果,本文提出使用标记点确定共享置乱区域,确保图像被裁剪后仍能恢复置乱的共享.之后,本文在二者的基础上提出了一种新的基于Shamir秘密共享方案[8]的文件图像篡改检测和修复方法.

2.1 基于权重的篡改检测信号生成方法

本文在1.2节中分析了文献[9]中出现篡改检测错误主要是由于异或运算生成篡改检测信号的原因,而2×3分块中2个像素同时发生改变的情况在一张篡改图像中并不少见,文献[9]实验部分也指出,其篡改检测准确率会随篡改块在整幅图像中占比的增加而降低,当篡改块的数量占比为17.82%时,篡改检测正确率最高只能达到76.70%,导致篡改图像的修复效果变差.为了消除文献[9]异或运算生成篡改检测信号引起的检测错误,同时提升基于Shamir秘密共享方案同类型方法的篡改修复能力和鲁棒性,本文提出了一种新的篡改检测信号生成方法.

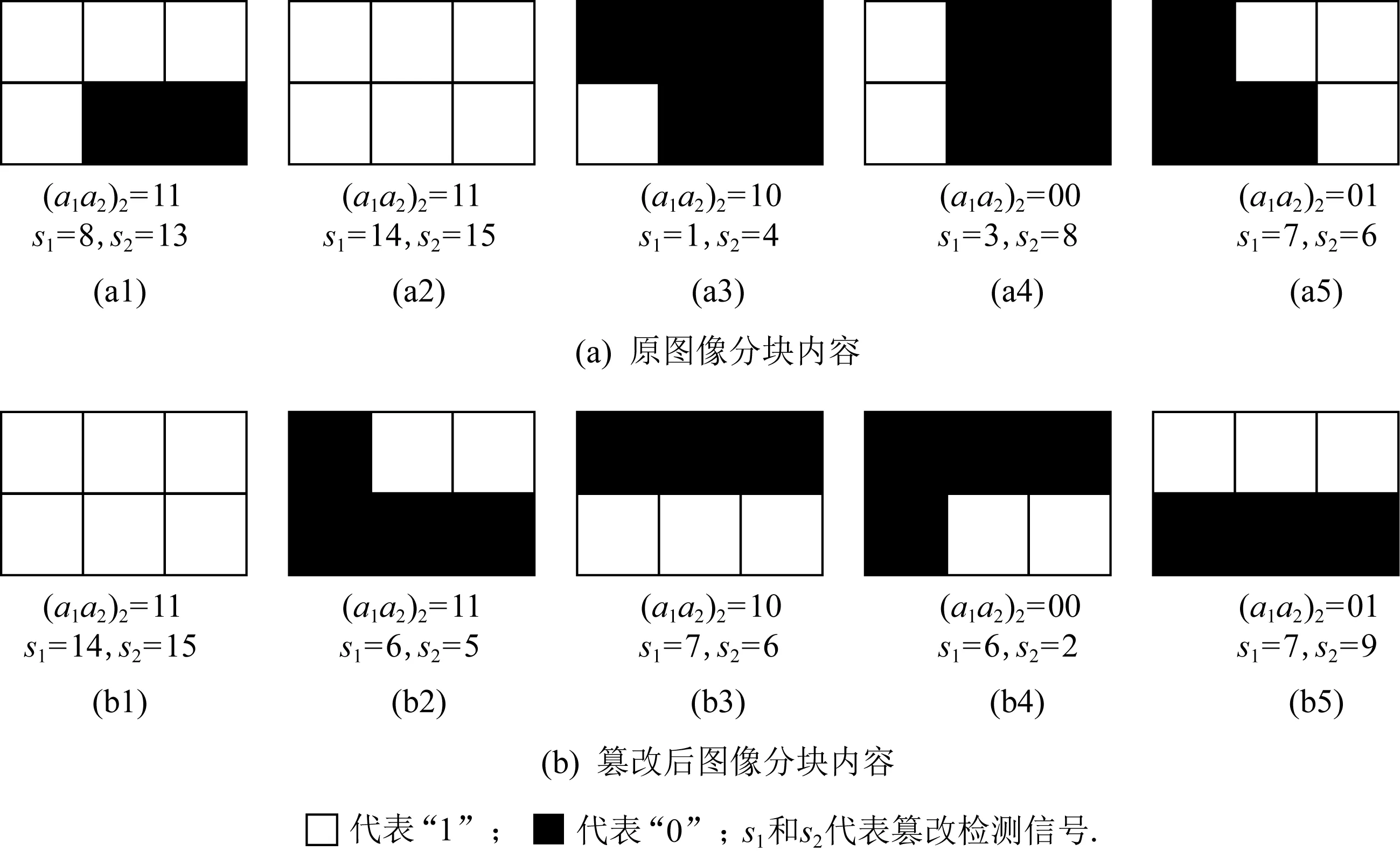

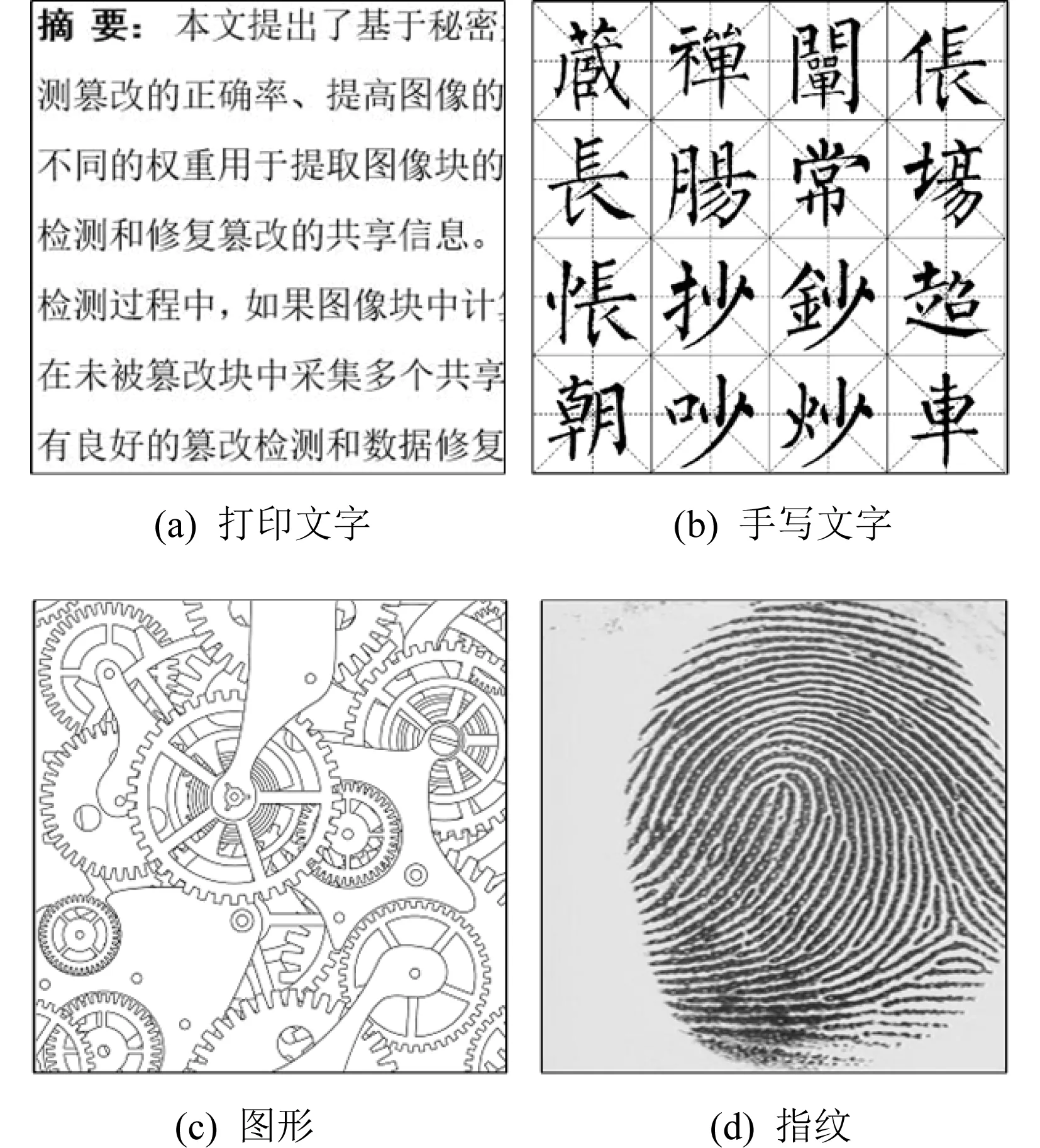

本文也采用文献[9]中的2×3分块大小,对于分块中的不同位置赋予不同权重值,为图像块生成篡改检测信号s1:

(3)

其中,pi(i=1,2,…,6)代表2×3分块的像素值,wi(i=1,2,…,6)为每个像素对应的权重值.

因为篡改检测信号是被保存到α通道,为了保证最后存储的PNG格式图像的视觉效果不被影响,所以,篡改检测信号的范围被控制在[0,16],即分块权值的总和被控制在[0,16],本文采用的权重分布如图4(b)所示.

Fig. 4 Distribution of weights on 2×3 image block图4 2×3图像分块的权重值分布图

如果只使用篡改检测信号s1,当块中相同权重的像素交换位置也会出现篡改检测错误的情况,如图3(a5)(b5),篡改检测信号s1均为4+2+1=7.为了避免这种情况的出现,本文方法将不同权重的像素p1,p2,p3和p4,p5,p6分为2组,利用2个分组中白色像素的个数信息,生成篡改检测信号s2进行辅助检测:

s2=fb2d(r1‖r2) modp,

(4)

其中,fb2d()将二进制序列转为十进制数,‖为二进制序列的级联操作,r1和r2分别为p1,p2,p3和p4,p5,p6中白色像素个数的二进制形式,其值范围为00到11,p=15.当分块中不同分组权值相同的像素交换位置时,篡改检测信号s2会发生改变.对于图3(a5)(b5)的情况,因为篡改检测信号s2的引入,避免了只使用篡改检测信号s1引起的检测错误的情况.

对于一个2×3大小的二值分块,共有26=64种分布情况.将每一种分布都等概率与其余63种分布情况进行对比,结合信号s1和s2进行篡改检测,可以得出只有p1,p2,p3和p4,p5,p6中2组相同权重的像素同时交换位置才能产生相同的篡改检测信号,如101110变为011101,p1和p2交换位置的同时p5和p6交换位置,s1=12和s2=10均未改变.对于(p1p2p3)2,000和111发生篡改不可能检测错误,其余6种排列均有2种交换位置篡改的可能,比如001可能变为010或100,且(p1p2p3)2和(p4p5p6)2这2组可进行不同的组合,所以篡改检测正确的概率Pf=[1-(6/64)×(2/63)×2]×100%≈99.405%,远高于文献[9]中基于异或运算生成检测信号的篡改检测正确率.

Fig. 5 Process of tampering protection generation for document image图5 文件图像篡改保护生成过程

2.2 文件图像篡改检测和修复

在基于权重的篡改检测信号生成方法的基础上,本文提出一种新的基于Shamir秘密共享的文件图像篡改检测和修复方法,方法分为篡改保护生成和篡改检测修复2个过程.

2.2.1 篡改保护生成

篡改保护生成是为文件图像内容生成篡改检测和数据修复信息的过程,其过程如图5所示.首先,使用阈值法[17]将需要生成保护的文件图像I二值化为图像Ib,并将图像Ib进行不重叠的2×3分块,图像可以被分块的区域大小为M×N,然后根据式(3)(4)为所有图像块生成篡改检测信号s1和s2,将图像Ib分块内(p1p2p3)2和(p4p5p6)2的内容转换为十进制值m1和m2,具体操作为

(5)

然后,将篡改检测信号s1,s2和m1,m2分别带入式(6)(7)生成图像篡改检测的共享qi(i=1,2)和数据修复的共享qi(i=3,4,5,6):

qi=F(xi)=shamir(s1,s2,xi) modp,i=1,2,

(6)

qi=F(xi)=shamir(m1,m2,xi) modp,i=3,4,5,6,

(7)

其中xi=i,p=15,所以qi∈[0,14].

图像Ib中所有的图像块都生成篡改检测的共享后,将分块中用于篡改检测的共享q1,q2固定在当前所在位置,用于修复的共享qi(i=3,4,5,6)使用基于排序变化的置乱算法[18]随机置乱,并插入到其他分块中篡改检测共享之外的其余位置.将散布的所有共享加上240组成α通道Iα,通道内每个像素点的取值范围为[240,254].将Iα中位于(1,1)和(1,M-2),(N-1,1),(N-1,M-2)及中心点(Mid_x,Mid_y)的值设为255作为文件图像共享置乱区域的标记点,中心点坐标为:

(8)

2.2.2 篡改检测修复

Fig. 6 Process of tampering detection and recovery for document image图6 文件图像篡改检测和修复过程

Fig. 7 Analysis of the tampering detection results of the proposed method图7 本文方法篡改检测结果分析

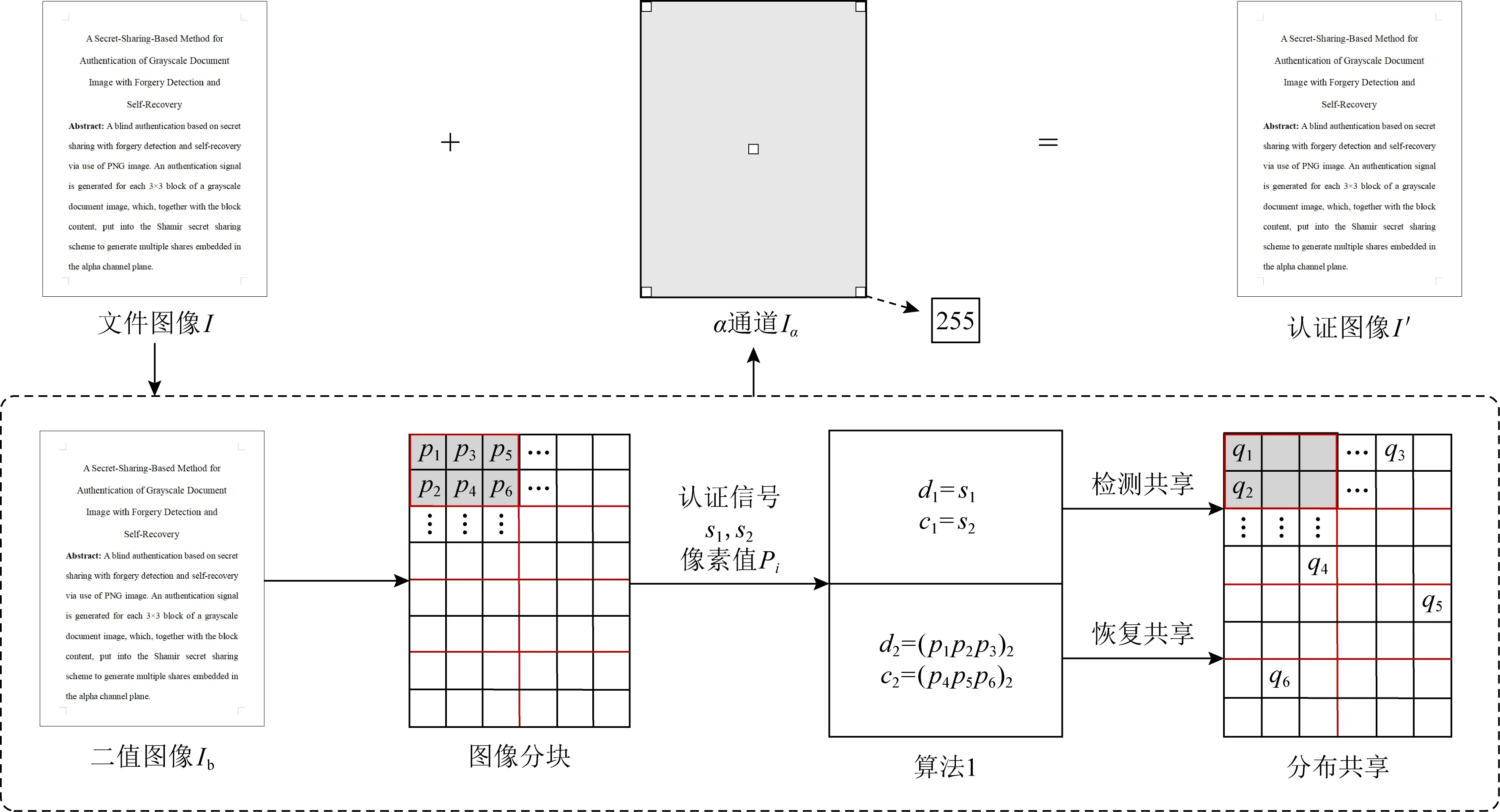

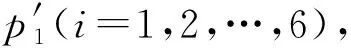

2.3 篡改检测正确率分析

2.1节在所有分布等概率的情况下,计算得到本方法篡改检测正确的概率为99.405%,但在图像中不同类型篡改的概率并不等同,图7给出了文件图像在篡改过程最常发生的抹去篡改、新增篡改和重叠篡改3种篡改的检测细节分析.对于文件内容的篡改,抹去和新增篡改所占比例较大,而本文方法对抹去和新增篡改的篡改检测正确率为100.0%,对应图7(d)中的圆圈和方块标记点;与原内容发生重叠的篡改所占比例较小,对应图7(d)中的曲线,其篡改检测正确率的平均值为99.405%.因此,本文方法对于整幅图像的篡改检测正确率将不低于99.405%.

3 实验结果与分析

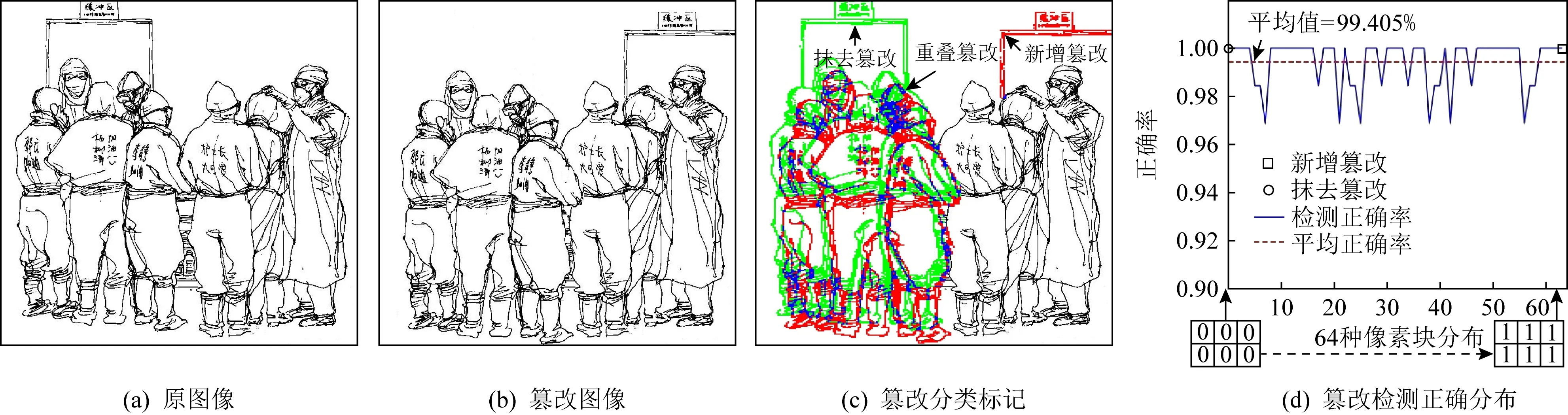

3.1 实验数据库

为了确保实验的可信度,实验数据库包含打印文字、手写文字、图形和指纹等多种形式的文件图像共126张,其中打印文字有57张,手写文字30张,图形24张,指纹15张.图8中给出了部分实验样例,图像的尺寸包含180×180到1296×621多种分辨率.

Fig. 8 Samples of the experiment database图8 实验数据库样例

3.2 评价指标

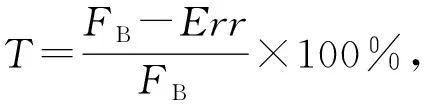

本文实验部分采用的评价指标有篡改检测正确率T和篡改修复率R.篡改检测正确率T定义为

(9)

其中,FB是整幅图像被篡改图像块总数,Err是篡改检测错误的图像块数.

篡改修复率R为图像中篡改检测正确并修复的图像块数在篡改的图像块数总数中的占比,是篡改修复效果的评价指标,其计算公式为

(10)

其中,URB表示检测为篡改块,但修复共享个数小于算法2输入阈值而不能被修复图像块的个数.

3.3 实验对比与分析

为了验证本文方法的有效性,本节在不同篡改方式以及不同攻击的情况下,讨论和分析本文方法的篡改检测准确率和修复效果,并与基于Shamir秘密共享方案的文献[9,12]进行对比,最后对实验结果进行总结分析.

3.3.1 不同篡改方式下的实验结果

常见的文件图像篡改手段主要包括复制-移动[19]和拼接篡改[20]等.本节主要验证本文方法对其中叠加图层篡改、图像内容新增篡改和抹去篡改情况下的篡改检测准确率和修复有效性.叠加篡改是在原图像上叠加图层的篡改,不同的软件对图像会产生不同的影响,如:Adobe Photoshop或者Corel PhotoImpact绘图软件会改变α通道的值,篡改部分α通道值变为最大透明值255,本文方法除标记点外α通道的最大值为254,所以叠加篡改很容易被检测.直接新增和抹去修改图像中的内容,并不会改变α通道的值,通过提取α通道中的共享可以对图像进行篡改检测和修复.本节在不同篡改方式的情况下,将本文方法与文献[9,12]进行对比.图9展示了不同类型的叠加图层篡改、新增抹去篡改的检测和修复结果.

针对图9(a2)(a3)中的叠加图层篡改,由于叠加图层的区域会改变α通道值,因此在不同方法中都会被检测为篡改.对于此类篡改,本文方法的检测过程与文献[9,12]相同,所以仅呈现本文篡改检测和修复效果,如图9(b1)~(b3)和图9(b4)~(b6)所示.图9(c1)~(c3)和图9(c4)~(c6)分别是文献[9,12]对新增和抹去篡改1和2的检测标记和数据修复图.文献[9,12]生成篡改检测信号的操作相同,不同的是文献[12]在生成篡改检测信号前,使用了3个以图像大小为随机种子的随机二进制序列对二值图像的每个像素进行异或,当图像的大小未发生变化时,随机的二进制序列不会发生改变,假设二值图像块的信息为111010,使用010101,111001,110101随机二进制序列按位进行异或操作,结果为100011,生成的篡改检测信号a1=1,a2=0,若像素块的信息被篡改为010100,随机二进制序列按位进行异或操作后结果为001101,生成的篡改检测信号仍是a1=1,a2=0,所以文献[9,12]在图像大小未发生变化时篡改检测和修复结果相同.图9中绿色、蓝色和红色部分分别是篡改检测标记、检测错误标记和无法修复的篡改标记.图9(d1)~(d3)和图9(d4)~(d6)分别为本文方法对新增和抹去篡改1和2的篡改检测标记和数据修复图.实验结果和理论计算相同,本文方法可以100%地检测出抹去和新增篡改.并且可以在篡改范围较小时,完整地修复新增和抹去的图像内容,相较于异或操作生成篡改检测信号的方法,具有良好的篡改检测和修复效果.鉴于文件图像的特殊性,这些细节成分必不可少.

3.3.2 噪声攻击下的实验结果

除了叠加图层、新增篡改、抹去篡改3种经常发生的篡改方式外,图像篡改检测方法经常受到各种恶意的攻击.攻击者通过观察图像的篡改检测结果破解或破坏图像的篡改检测方法.本节将验证本文方法对随机噪声攻击的鲁棒性,并与文献[9,12]进行对比.抵抗随机噪声攻击的能力是评价图像篡改检测和修复算法有效性的重要指标.因为感染噪声的随机性,会使图像中的像素发生各种变化.为了验证本文方法在随机噪声攻击下的篡改检测和修复效果,分别使用3种不同信噪比(signal-noise radio,SNR),SNR=0.95,SNR=0.85,SNR=0.75的椒盐噪声添加到数据库中的图像,实验结果如表1所示.

从表1可以看出,随着信噪比减小,篡改块数增多,本文方法篡改检测正确率仍很稳定,即使感染噪声的块数达到整幅图像的51.60%,也可以检测出99.99%的篡改块.但随着篡改块数的增多,不可修复块URB增多,图像修复率会随之降低.为了呈现主观效果,随机从数据库中选择图10(a1),将检测为篡改的图像块标记为绿色,检测错误的图像块标记为蓝色,篡改但无法修复的图像块标记为红色.从图10中可以看出,随着信噪比的减小,感染噪声的范围变大,图像质量明显下降.图10(b1)~(b3)和10(b4)~(b6)分别为文献[9,12]对SNR=0.95,SNR=0.85,SNR=0.75不同信噪比椒盐噪声的检测标记和数据修复图,图10(c1)~(c3)和图10(c4)~(c6)分别为本文方法对SNR=0.95,SNR=0.85,SNR=0.75不同信噪比椒盐噪声的检测标记和数据修复图.相较于异或操作生成篡改检测信号的方法,本文方法基本上可以检测出所有感染椒盐噪声的图像块,但不可修复块URB数量会增多,图像修复率会有所下降.

Fig. 10 Experimental results of tampering detection and recovery attacked by salt and pepper random noise图10 椒盐随机噪声攻击下的篡改检测和修复实验结果

3.3.3 裁剪攻击下的实验结果

裁剪是最常使用的图像操作,攻击者会裁剪掉图像内容,制作虚假的图像.裁剪部分图像内容有可能会使一些图像篡改检测方法产生错误,甚至丧失篡改检测能力,因为裁剪区域可能影响篡改检测信号的提取或生成.图11(a)使用基于排序变化的置乱算法随机置乱得到图11(b),对图11(b)使用反置乱算法得到图11(c),如果裁剪图11(b)最后一行,但其他参数保持不变,使用反置乱算法得到图11(d).可以看出虽然裁剪攻击的范围很小,但对置乱算法的影响很大,置乱分布在其他位置的像素无法回到原来位置.

Fig. 11 Impact of cropping attack on scrambling repair图11 裁剪攻击对修复置乱的影响

Fig. 12 Experimental results of tampering detection and recovery attacked by the cropping attack图12 裁剪攻击下的篡改检测和修复实验结果

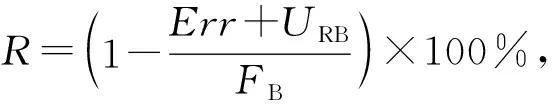

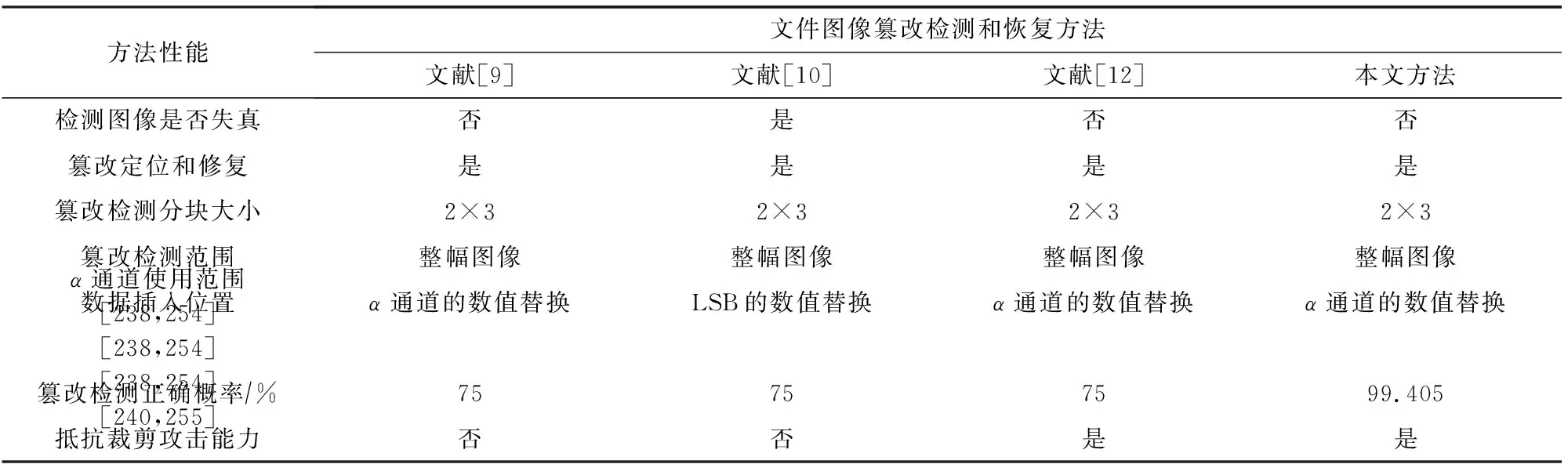

3.3.4 本文方法与其他方法的对比

表2列出了本文所提方法与其他文件图像篡改检测方法的比较情况.用于比较的方法都是整幅图像范围内的篡改检测,篡改检测和修复数据均使用了秘密共享方案,都具有篡改检测和篡改内容修复的能力.从表2可以看出,在篡改检测正确率方面,文献[9-10,12]使用异或操作生成篡改检测信号,不能在偶数像素改变时做出正确判断,所以篡改检测正确率较低,导致图像修复效果降低.本文方法对图像进行不重叠的2×3分块,分块中不同位置赋予不同的权重提取图像块的篡改检测信号明显提高了篡改检测正确率.其次,文献[9-10]所提方法无法抵抗文件图像的裁剪攻击,图像遭遇裁剪攻击后将无法进行图像修复.文献[12]具有抵抗裁剪攻击的鲁棒性,但对于裁剪攻击的篡改检测运算量极大,需要从数次的尝试中得到原始图像的大小,且要求至少有一个边没有被裁剪.本文方法不仅可以判断出裁剪区域,还可以有效地进行修复,具有计算复杂度低、鲁棒性高的优点.本文方法保持了文献[9-10,12]所提方法的优点,并在此基础上,使用更小的α通道占用范围提升了文件图像篡改检测的正确率,提高了篡改数据的修复能力和抗裁剪攻击的鲁棒性.

Table 2 Comparison of Different Document Image Authentication Methods with Our Method表2 本文方法与其他文件图像篡改检测方法的比较结果

4 总 结

本文提出了一种基于Shamir秘密共享方案的文件图像篡改检测和修复方法,利用基于权重的检测信号生成方法和Shamir秘密共享方法,用于检测和修复的数据被分布于PNG格式的α通道中.本文方法是一个块级别的检验和像素级别的修复算法,对抹去、新增等常见的篡改检测正确率高,且有较强的抵抗裁剪攻击的鲁棒性.同时,与其他基于Shamir秘密共享的篡改检测和恢复方法相比较,本文方法具有更强的文件数据修复能力.本文方法是以灰度文件图像篡改检测和恢复为研究目标,接下来的工作将继续针对多级灰度甚至彩色图像的篡改检测和恢复问题进行研究.

作者贡献声明:毕秀丽负责提出研究方案和实验构思;闫武庆负责实验执行和论文撰写;邱雨檬参与实验和论文修订;肖斌、李伟生和马建峰参与方案设计与分析.