基于单包授权的零信任架构下5G+医疗的网络安全研究*

2022-04-11张雨恬胡少文

章 俊,张雨恬,胡少文

(1.南昌大学第一附属医院,江西 南昌 330006;2.江西中医药大学附属医院,江西 南昌 330004;3.江西省科技基础条件平台中心,江西 南昌 330003)

0 引言

随着5G 应用的发展,5G 技术赋能医疗行业受到越来越多的关注,它对加快健康中国建设和推动医疗健康产业发展起到重要的支撑作用。如今在开展5G 院前急救和5G 影像诊断应用的同时,易忽视5G 技术带来的新的网络安全威胁。5G 网络使得医院原有的物理边界日益模糊和难以固化,因此以边界防护为中心的传统安全架构凸显出巨大的局限性。除此之外,5G 技术具有的高带宽、低时延和广连接等特性使得黑客更加便利地开展分布式攻击。

近年来,随着医院信息化的发展,医院的信息资源逐渐走进了黑客攻击的视野。不少大型医院曾遭遇过黑客的勒索攻击。因医疗行业有着其业务的独特性,所以医院的网络安全问题成为学者和工程师的研究方向,而5G+医疗的安全研究也势必成为网络安全的一个子方向。因此本文基于零信任架构,通过单包授权的敲门验证机制,以期解决5G 技术带来的网络安全问题。

1 5G 带来的网络安全隐患

近年来,各大医院如火如荼地开展5G+医疗的试点,并且取得了不少新颖的案例。医院通过5G医疗专网可以更加便捷、更加智慧地开展医疗服务和医疗管理,提升患者的就医体验。然而这种新的模式带来了新的隐患。

1.1 网络边界模糊

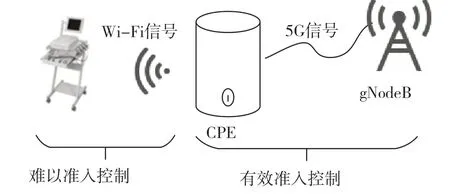

医院内部的网络与5G 网络对接后,医院传统的边界安全防护随即土崩瓦解。5G 网络的介入将给医院的网络安全带来前所未有的挑战。医院的网络不再局限于互联网边界或专线边界(如医保、银联专线),而是被5G 基站gNodeB 无限延伸了,如图1 所示。为了节省投资,一般情况下5G 医院专网建设会与公网共享gNodeB,甚至共享5G 用户面功能网元(User Plane Function,UPF)、5G核心网控制面网元(5G Core-Control Plane,5GCCP)、统一空间模型(Unified Dimensional Model,UDM)、移动边缘计算(Mobile Edge Computing,MEC)等。这使得医院网络边界变得日益模糊,从有边界的网络变成了无边界的网络。

图1 5G+医疗网络拓扑

1.2 准入系统的局限性

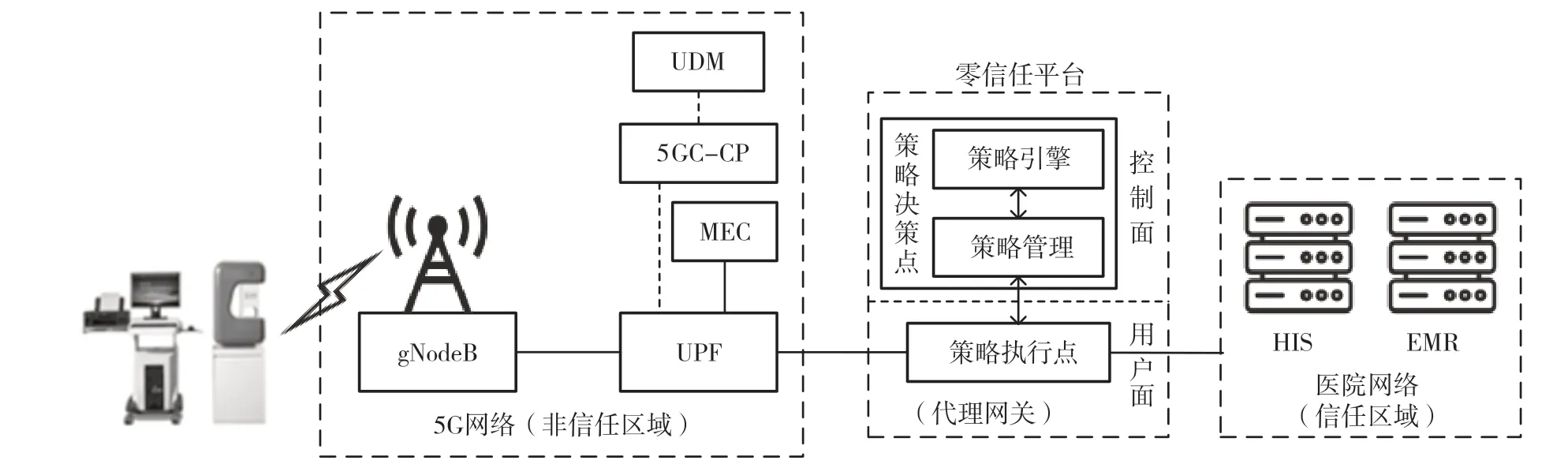

目前,许多医疗终端(如床旁心电图、移动推车)不支持5G 模组,不能直接通过5G 信号接入网络,必须通过客户前置设备(Customer Premise Equipment,CPE)将接收到的5G 信号转换成Wi-Fi的形式供终端接入。与此同时,CPE 设备充当了接入层面的代理网关,将终端IP 地址进行了一次地址转换(Network Address Translation,NAT),如图2 所示。然而,传统的准入系统通过802.1x 等协议,常以IP 地址+物理地址(Media Access Control Address,MAC)的方式认证合法终端,因此该方式只能对CPE 设备准入,无法有效管控到CPE 转换后接入的终端。CPE 发出的Wi-Fi 信号很容易被不法分子恶意利用来非法接入医院内网,窃取医疗信息。传统的终端安全准入系统不再具备完全控制终端安全接入的能力。5G 网络的应用,使医院网络暴露了严重的安全隐患。

图2 CPE 设备信号转换

5G 注册流程中,通过5G-全球唯一临时UE 标识(5G-Globally Unique Temporary UE Identity,5G-GUTI)和终端标识(Permanent Equipment Identifier,PEI)来验证身份的合法性。同时,通过签约的数据网络名称(Data Network Name,DNN)将会话锚定在5G 医疗专网上。5G-GUTI 和DNN 是基于用户识别卡(Subscriber Identity Module,SIM)上签约的信息。在使用CPE的场景下,这张5G SIM 卡插在CPE 设备上,验证的终端标识也同样是CPE的PEI。因此,在5G 网络的注册流程中,接入授权也无法有效管控CPE 转换后接入的终端。

2 零信任安全体系架构

如何解决5G 网络带来的安全隐患成为5G+医疗试点过程中不容忽视的难题。美国国家标准与技术研究院(National Institute of Standards and Technology,NIST)在2019 年发布了零信任架构(Zero Trust Architecture,ZTA)标准草案[1],其“永远不信任”的思想可以解决5G 带来的网络安全隐患。ZTA 打破了传统的基于网络边界防护的思路,不再是在边界上配置访问控制列表(Access Control Lists,ACL)、入侵防御系统(Intrusion Prevention System,IPS)、网站应用级入侵防御系统(Web Application Firewall,WAF)等安全防护设备,而是基于身份的细粒度安全访问。5G 技术给医院网络安全带来的首要问题就是,网络边界模糊导致传统边界防护方式失效。ZTA 技术恰好解决了该问题。与此同时,基于身份的动态授权和持续评估可以打破传统的基于IP 和MAC 地址等方式的局限性,解决经CPE 设备转换后,终端无法有效准入的问题,从而有效地保护了医院关键性资源,如医院信息系统(Hospital Information System,HIS)服务器和电子病历(Electronic Medical Record,EMR)数据库等。

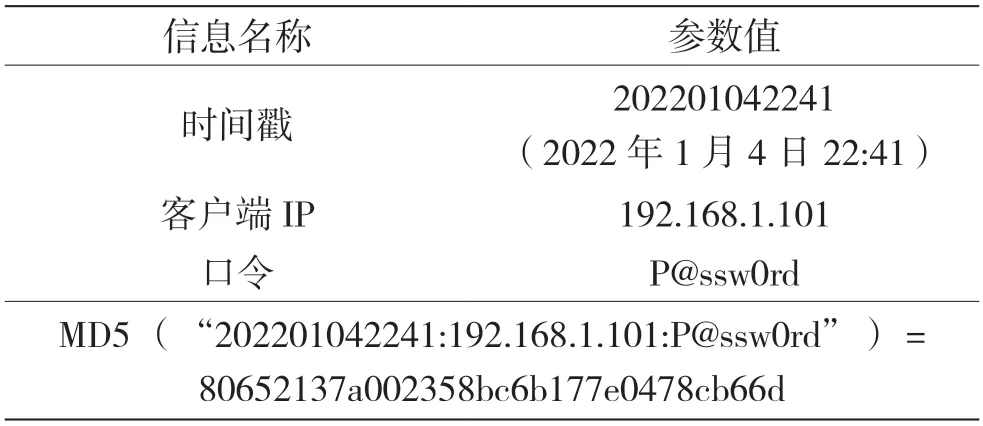

为解决5G网络在医院内部试点中的安全隐患,本文在医院内部搭建零信任架构平台。该平台作为5G 网络非信任区域通往医院信任区域的桥梁,负责终端的访问授权和流量的代理转发。ZTA 可分为用户平面和控制平面,如图3 所示。用户平面包括策略执行点(Policy Enforcement Point,PEP),它负责终端访问医院内部资源(如HIS、EMR)连接的建立、监控和释放,相当于代理网关。控制平面作为安全大脑,是客户端访问资源的持续信任评估和策略决策点。控制面从逻辑上可分为策略引擎(Policy Engine,PE)和策略管理(Policy Administrator,PA)[2]。PE 负责决策授予终端的资源访问权限,不同的身份被授予不同的权限范围。PE 可将威胁情报分析、安全事件分析、行业合规和身份管理系统等信息作为信任算法的输入,从而输出对客户端主体的授予、拒绝或撤销。而PA 通过下发指令至PEP 来建立和关闭终端与资源之间的通信。PA 生成基于会话的身份验证票据,作为客户端访问医院资源的有效凭证。如果会话被授权并且请求被认证,则PA 配置PEP 对会话放通,否则PA 向PEP 发出指令关闭连接。

图3 基于零信任的医院5G 网络安全架构

3 零信任关键技术——单包授权

ZTA的最佳实践方式为软件定义边界(Software Defined Perimeter,SDP)[3]。SDP的核心思想就是打破传统以边界防护为中心的思路,建立基于身份、运行环境和上下文信息的授权访问机制。SDP 只允许授权的数据包通过,对于非授权的数据包默认丢弃。它不同于传统交互机制,通过Internet 控制报文协议(Internet Control Message Protocol,ICMP)返回拒绝消息,而拒绝消息响应往往就是攻击者的利用点。SDP 默认丢弃非授权数据包的机制使得非授权的客户端无法感知到有效IP 和端口的存在,实现了网络隐身,起到了保护医院内部重要资源的作用。

SDP 中的关键技术是单包授权(Single Packet Authorization,SPA)协议[4],它作为端口敲门的演进协议,其核心思路是客户端只有通过单个数据包敲门认证成功后,才被授权建立安全连接,否则默认丢弃所有请求包。SPA 实现了先认证成功后再建立网络连接的安全性保障。

3.1 SPA 机制

SPA 将所有必要的身份信息组合起来[5],通过Hash算法将组合的信息进行编码,并将编码结果打包进一个数据包中,作为SPA 端口敲门的认证请求信息。为了保障网络的安全,敲门的数据包通常为用户数据报协议(User Datagram Protocol,UDP),而非传输控制协议(Transmission Control Protocol,TCP),所有的TCP 端口默认都是关闭状态。这些必要的信息集合可以由客户端IP、口令、时间戳(防止重放攻击)或其他的有效信息组合而成,如表1 所示。Hash算法可以是消息摘要算法第五版(Message-Digest Algorithm 5,MD5)、安全哈希算法(Secure Hash Algorithm,SHA)等摘要算法,带上了时间戳后,每次请求的Hash 编码值都是不同的,从而确保每次访问都需要经过授权认证。

表1 SPA 信息组合简单示例

表1 为SPA 数据包的简单举例。文献[4]描述了SPA的UDP 报文中包含加密的认证凭据和消息摘要,而消息摘要是将加密后的认证凭据再进行Hash 编码。通过SPA 敲门认证,实现了流量身份化。

SDP 控制器会同步客户端的相关算法。在收到SPA的敲门认证请求消息后,SDP 控制器解码该Hash 值并验证。如果验证合法的访问则暂时开放相应的TCP 业务端口,并返回授权策略和对应的SDP网关信息给客户端;如果身份验证未通过,则直接丢弃请求包。SDP 控制器同时将合法的客户端身份信息和授权策略发给SDP 网关。客户端将携带授权信息,向SDP 网关发送访问请求。SDP 网关将通过SDP 控制器收到的身份信息和授权,来验证客户端发送的请求,如验证通过则建立安全的TCP 连接,整个SPA 端口敲门过程如图4 所示。

图4 SPA 端口敲门流程

SPA 敲门验证过程的优势在于:

(1)遵守最小授权原则:对客户端的访问授权只会开放相应资源的相关端口,非必要的访问端口保持关闭,实现了最小授权的访问原则。

(2)形成微隔离:由于客户端只能由授权建立的TSL 连接来访问相关资源,逻辑上与其他客户端形成了微隔离。

(3)动态授权:客户端验证通过后,只授权了一段时间的访问权限,建立的连接并非永久的。

(4)持续监控:SDP 控制器作为安全大脑,会实时对访问连接监控,一旦发现威胁,将会立刻中断连接。

因此,该ZTA 下的资源访问授权是动态控制的,并非只要验证通过后就永远安全,而是持续性地监控。

3.2 多因子动态评估

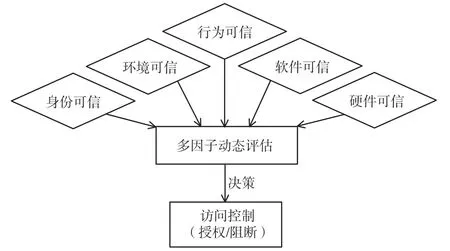

为了进一步提升访问授权过程的可靠性,零信任平台需要与其他相关信息结合起来,建立多因子联合决策访问机制,如图5 所示。

图5 多因子动态信任评估

多因子联合决策访问机制具体为:

(1)身份的可信任度:这里的身份不仅仅是登录账号,而且还包括需要访问的服务资源、需要开放的访问端口等。

(2)环境的可信任度:SDP 控制器可以与医院已部署的流量探针和态势感知平台联动,形成对网络环境的持续性评估,一旦发现威胁,立刻中断不安全的连接。

(3)行为的可信任度:根据客户端的流量特征、上下文信息分析,刻画出正常访问的行为基线,SDP控制器可基于行为基线判断当前的行为是否可信。

(4)软件的可信任度:设备的操作系统版本、应用软件版本等组合作为软件信息,通过判断当前版本是否存在已发布的高危漏洞来评估软件是否可信。

(5)硬件可信任度:终端硬件信息,例如设备制造商,它可由MAC 地址识别出来,并根据设备制造商判断终端是否为医院采购的床旁心电图、护士手持个人数字助手(Personal Digital Assistant,PDA)等物联网(Internet of Things,IoT)设备,从而评估硬件是否可信。

5 类信任因子(身份、环境、行为、软件和硬件)组合并作为信任算法的输入信息,打包在SPA 端口敲门的身份认证中。在授权过程中,SDP 控制器持续性地动态评估,并由信任算法输出决策,确定该访问是否可信。如果评估结果可信,客户端被授权访问,随之开放相关TCP 端口,建立安全的访问连接,否则将敲门的认证请求丢弃,阻断访问。

4 安全防御能力

通过SPA 实现的零信任架构体系,可对重要资源实现网络隐身,在动态地控制合法客户端安全连接的同时,屏蔽攻击者的探测从而预防攻击,如网络端口嗅探(Network Mapper,nmap),将医院的HIS、EMR 等重要资源放在SDP 服务之后,使得这些资源从黑客视角中不可见,起到了有效的保护作用,尤其是针对分布式拒绝攻击(Distributed Denial of Service,DDoS)和高级持续性威胁(Advanced Persistent Threat,APT)有很好的防御效果。

5G网络与医院内网对接后网络边界变得模糊,而零信任架构下,SDP 以身份认证为核心,超越了边界防护的思维,该思路与5G+医疗的现状不谋而合。在零信任架构下,所有终端访问必须经过授权、鉴权和加密,通过可信接入后才能访问核心资源。

在5G 信号经CPE 转换的场景下,零信任架构可有效管控终端访问医院内网,即在授权认证之前,关闭所有服务端口,强制性地执行先认证后连接的方式,通过评估身份、环境、行为和设备等因素决定流量是否可信任,从而动态地开启相应授权的访问服务,实现动态访问控制。一旦这些因素存在安全风险,终端将被立刻停止授权,关闭相应服务端口。零信任架构打破了传统的IP+MAC的准入模式,实现了流量身份化。

5 结语

本文探讨了5G 在医疗行业应用过程中面临的网络安全新的挑战,5G的应用对传统的边界防护、终端准入等安全防护机制带来了巨大的冲击,而本文提出了由医院建立的一套零信任架构平台。5G 网络通过零信任的代理访问,不仅可以对医院重要数据资源实现网络隐身,极大程度地减少网络暴露面,还可以打破传统的边界防护思维,建立以身份认证为基石的动态授权访问体系。基于零信任永远不相信的核心思想,实现了在5G 终端对医院HIS、EMR 等资源的访问中,对建立、交互、释放全过程的安全保护。

目前,许多医院的HIS 和EMR 等重要服务器资源存放在虚拟服务器中,由虚拟扩展局域网(Virtual eXtensible Local Area Network,VxLAN)构建基础网络,软件定义网络(Software Defined Network,SDN)动态管理,策略自动下发[6]。零信任的SDP 能与SDN 起到很好的互补效果。SDP 可以在动态的SDN 网络下为终端建立细粒度的访问控制,隐身非授权的资源,起到更好的安全防护效果。