基于自适应滤波处理的网络入侵监测系统设计

2022-03-15方雪琴石宏宇王信科

方雪琴,石宏宇,王信科

(南方电网海南数字电网研究院有限公司,海南海口 570100)

随着网络时代的高速发展,网络已经贯穿了大众的生活,根据网络真实的运行情况和大众的需求,设计出一款保证网络安全的系统[1]。传统的网络入侵监测系统不能及时地发现高级的网络入侵行为,使网络入侵攻击行为在网络系统中存在的时间延长,且误报率较高,降低了网络的安全性。因此,网络运行安全问题逐渐成为网络安全领域的重点研究方向,如何有效地发现网络入侵攻击行为,并快速地截获网络入侵行为,成为当前亟待解决的问题。

自适应滤波算法是在维纳滤波算法的基础上扩展推理出来的,其工作原理是通过采集分析各类型的网络信号,对信号所属器件进行运行分析,具有高效的适应性和滤波性,被广泛地应用于信号处理和网络领域[2-3]。

该文通过自适应滤波处理算法,结合传统系统的设计理念,构建基于自适应滤波处理的网络入侵监测系统,该系统可以及时检测网络入侵行为,且有效提升了结果准确率,避免网络受到非法攻击造成的不良影响[4]。

1 系统硬件设计

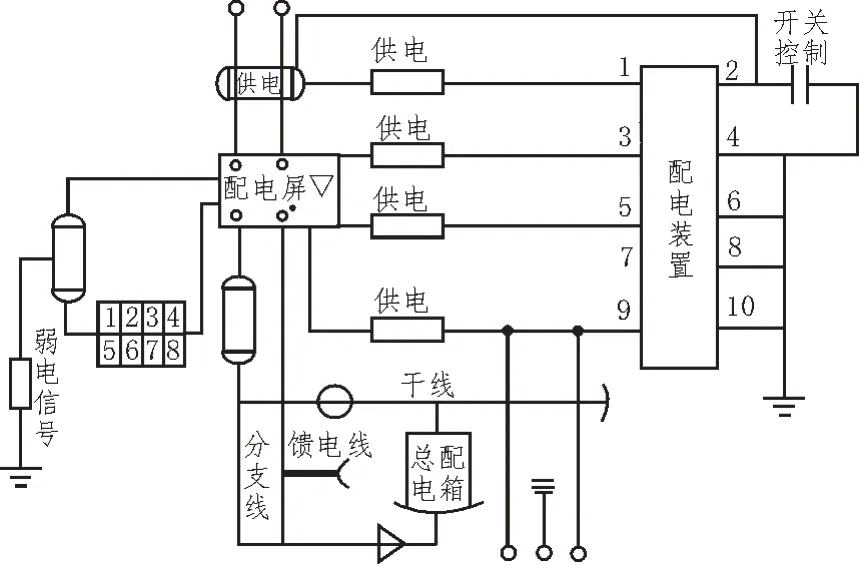

该文设计的基于自适应滤波处理的网络入侵监测系统硬件由滤波器、数据采集器、处理器和监测器组成。系统硬件结构如图1 所示。

图1 网络入侵监测系统硬件结构

1.1 滤波器

滤波器是由电容、电感以及电阻共同构建的一个滤波电路设备,可以识别网络电路中的特定频率和频点。该文在硬件区域设计滤波器的目的是调用自适应滤波处理算法,通过异常网络与其他正常网络的频率和频点不同的特点[5-8],提高网络入侵监测系统的准确率。滤波器结构如图2 所示。

图2 滤波器结构

1.2 数据采集器

数据采集器的工作任务是采集网络运行过程中所有的网络数据包,为处理器和监控器的处理提供分析数据。该文采用YUH75-1 系列的数据采集器,此采集器配置多个C825 接口、type 接口以及可扩充的卡槽,使数据采集器的采集速率达到250~500 kb/s,最高可以达到8 Mb/s,在一定程度上提高网络入侵监测系统的监测效率[9-11]。数据采集器电路如图3所示。

图3 数据采集器电路

YUH75-1 数据采集器可以同时采集扫描5 GB的网络通信数据包,并且筛选异常网络通信数据包的准确率为100%。因为网络信息量大,为了减少网络进程的排队时间,YUH75-1 数据采集器的内存为8+256G,采集处理器为8 核2.0 GHz 的C64 处理器。数据采集器的充电装置采用移动电源,可以随时随地更换电池,并且移动电源的工作周期长,可延长系统其他设备的使用周期。因为网络行为格式各种各样,所以数据采集器具有多模式自动调用功能,支持LTE CAT6 网络行为转码[12]。

1.3 处理器

处理器是入侵监测系统功能实现的基础,只有处理器的性能强大,才能带动其他硬件设备完成系统的功能调用,为此基于自适应滤波处理的网络入侵监测系统硬件区域选用英特尔I5 9400F 处理器。英特尔I5 9400F 处理器的光刻为14 nm,采用6 内核12 线程的处理模式[13],可以达到2.90 GHz 的基本频率,此处理器的优势在于额外配置4 个1.5 GHz 的基本频率模块,提高处理器的处理速度,保障网络的安全。英特尔I5 9400F 处理器的总线速度为1.5 Mb/s,处理器运行过程中需要65 W 的TDP 进行驱动,否则达不到预期效果。为了适应网络的发展性,处理器本身的内存规格为4*DDR4/128G,该文在处理器边缘另外设计了多个插槽,一旦处理器空间不足,利用插槽存储,同时清理处理器中的缓存冗余,提高处理器的利用率[14]。

1.4 监测器

监测器是基于自适应滤波处理的网络入侵监测系统硬件区域的核心硬件设备,监测器的功能是通过处理器、滤波器以及数据采集器的协助,监测网络整体运行状态,一旦发现网络入侵行为或者识别出网络入侵趋势,立即将该区域的IP 地址以及其他关键信息发送到网络管理中心,并且调用算法对网络入侵行为做出合适的应急处理。监测器结构如图4 所示。

图4 监测器结构

监测器的芯片采用SICCDF0-92 芯片,此芯片具有超强的网络行为识别能力,是一款双核四通道模式的公用芯片。

监测器的显示屏幕为3 840×2 160分辨率的4k高清屏幕,另一方面监测器采用6B/6C 双协议以及UHF超高频的网络数据帧筛查模块,使监测器的内部数据运行速度达到247 MIPS,保证监测器的工作效率。

2 系统软件设计

自适应滤波算法计算的关键指标为滤波步长、滤波稳态误差和信号的收敛速度,但是在传统的自适应滤波算法中,滤波步长和滤波的稳态误差为正比例关系,滤波稳态误差和信号收敛速度两个指标参数为反比例关系,网络信号的滤波稳态误差越小,信号的收敛速度越快[15]。

滤波步长指的是算法每秒分析信号帧的速率,滤波收敛速度指的是在自适应滤波算法开始的滤波分析模式与滤波选择模式两者间的滤波变化速度,其速度越快,自适应滤波算法的处理精度越高,计算速度也越来越快。因此,平衡网络信号中的滤波稳态步长和信号收敛速度的相对数值尤为重要。该文研究的自适应滤波处理算法通过借助一个瞬时控制滤波步长的控制函数,平衡滤波步长、滤波稳态误差以及信号收敛速度的关系,提高对网络信号的识别分析能力[16]。具体的控制函数如下:

其中,μmax为步长因子能取得的最大值;μmin表示步长因子的最小值。

信号滤波的步长因子的最大值受其他因素的制约。为了提高自适应滤波算法的收敛速度,其滤波步长应该适当取值,但是滤波步长不能超过μmax,也不能小于μmin。但是在平衡信号滤波的收敛速度时,势必会引入信号的噪音误差,对于网络信号的分析具有一定的引导偏差,使自适应滤波算法的分析效率得不到保障。所以该文在此基础上引入sigmoid 函数,用于平衡自适应滤波的步长与信号稳态误差之间的关系,提高算法的计算精度,整合后的计算公式如下:

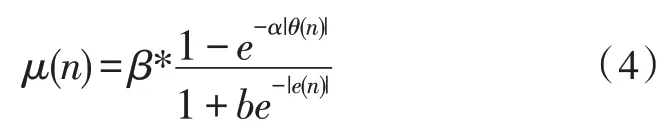

其中,μ(n)函数是一个非线性函数,在原有的自适应滤波算法计算方法下的滤波步长值较大时,会影响滤波稳态,那么函数立即降低滤波步长为零,去平衡整体的滤波分析算法的计算精度。在滤波步长取值较小时,函数立即根据信号的强度,将滤波步长提高至最大值。综上所述,公式只能根据需求将滤波步长最大化或者最小化,无法取中间值,因此最终的分析网络信号状态的自适应滤波处理算法的计算如式(4)所示:

其中,β表示滤波步长;e表示滤波的数据包个数;b表示自适应滤波的稳态系数;α表示网络平衡系数。

基于自适应滤波处理的网络入侵监测系统工作流程如图5 所示。

图5 网络入侵监测系统工作流程

1)首先启动基于自适应滤波处理的网络入侵监测系统,激活硬件区域的器件,利用数据处理器收集网络系统内的异常攻击信号和运行信号,采集到数据信号时,立即将信号的地址和相应操作系统信息的映射表打包传输到处理器;

2)处理器接收异常网络入侵信号和攻击信号的数据包时,根据入侵信号的IP 地址和操作系统信息的映射表,确定两者之间的网络入侵规则集,不同规则集的入侵模式不同,通过对入侵模式进行监测,提高系统的监测精度;

3)通过滤波器调用自适应滤波处理算法并根据算法分析的网络被入侵的攻击IP 地址,驱动监测器对该区域进行监测,一旦发现实质性的攻击行为立即进行初级阻止并及时反馈给网络安全管理中心,保证网络入侵的安全性。

3 实验研究

为了检测该文提出的基于自适应滤波处理的网络入侵监测系统的有效性,选用该文系统与传统系统进行实验对比。传统的监测系统分别为基于云计算的网络入侵监测系统、基于自适应深度检测的网络入侵监测系统。

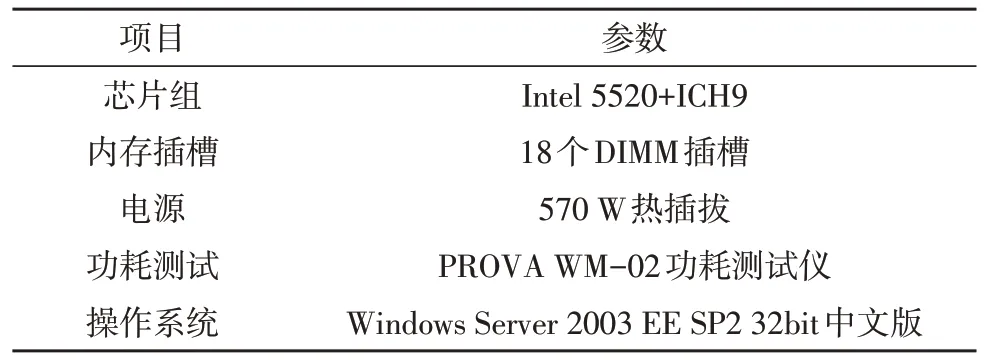

设定实验参数如表1 所示。

表1 实验参数

根据上述参数,选用该文提出的系统和传统系统进行实验对比,实验次数共有10 次。3 种系统得到的漏报率实验结果如表2 所示。

表2 漏报率实验结果

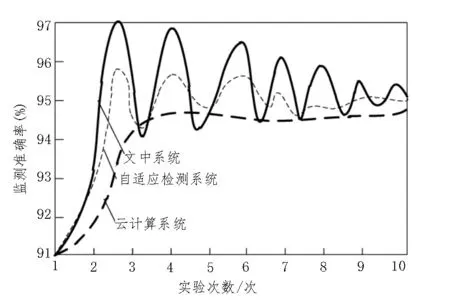

根据表2 的实验结果可知,该文提出的系统漏报率远远低于传统系统的漏报率,因此系统监测能力更强。监测准确率实验结果如图6 所示。

图6 监测准确率实验结果

观察图6 可知,该文提出的监测系统监测准确率高于传统监测系统的准确率。该文提出的系统应用自适应滤波处理技术具有很强的信息筛选能力,能够在短时间内确定入侵监测数据,从而实现监测,而传统系统受到噪声数据影响,监测准确率较低。

4 结束语

该文设计了滤波器、数据采集器、处理器以及监测器,分析各个器件的性能和工作任务,通过自适应滤波算法调用硬件区域的各个器件,完成网络入侵监测系统设计。实验结果表明,设计的系统能够达到提高网络入侵监测准确率的研究目的。