BP神经网络的网络安全态势评估探讨

2022-01-25朱敏

朱 敏

(湄洲湾职业技术学院 现代教育技术中心,福建 莆田,351119)

随着全球计算机技术以及互联网技术的快速发展,网络也逐步复杂化、大型化,网络攻击行为手段也越来越多样化,常规的网络安全措施(防火墙、入侵检测、加密等)大部分均属于被动防御,且各个防御措施之间并没有内在关联,无法全方位地应对严峻的网络安全形式,态势安全技术则应运而生[1]。态势安全最先起源于军事领域中,并引伸出了相关的态势感知技术(Situational Awareness),近几年也逐步应用到工业社会领域中。

网络安全态势评估技术的基本原理是通过安全机器收集到数据和信息,以此来获取到网络攻击行为和对象的一致性评估,这种动态来源相比单一的评估方式来源更加可靠。Jason Shiffley应用本体模块化分析网络态势安全形式,并针对不同模块采取了不同的安全检测技术,以此来获取得到整体网络安全态势。Olabelurin等设计熵聚类预测框架实现了DDos攻击行为实时监测,并可以主动对攻击行为实施防御。韦勇等[2]基于D-S证据理论,提出了基于日志审计的评估方法,该种评估方式更精确的评估网络安全现状以及发展趋势。陈虹等[3]进一步融合D-S理论和网络告警信息、日志记录等,结合分析链路安全态势来完成对网络安全态势的感知。

1 网络安全态势评价模型

1.1 网络安全态势评估

网络安全态势感知评估充分利用各种网络安全技术手段以及网络设备等多维角度分析网络安全要素,以此来构建基于网安全行为的网络安全态势评估体系,协助管理人员合理调整网络节点设备、主机等。

网络安全态势评估经典模型为Tim Bass入侵检测模型,它是一个研究框架,具体如图1所示。Tim Bass框架中包含了以下几个步骤:

图1 Tim Bass 入侵检测数据融合框架knowledge

(1)数据精炼模块:主要功能为收集网络安全设备实时监测的数据,并对这些数据进行预处理;

(2)攻击对象识别模块:从空间、时间等角度关联分析并预处理后的安全设备数据,从中识别网络攻击对象;

(3)动态理解提炼模块:在获取网络攻击对象后,充分挖掘对象之间的联系,充分了解网络实时运行状态,并实现评估网络安全态势。

(4)威胁评估模块:统计网络安全攻击行为发生概率以及造成的危害[3],此外评测不同网络安全攻击行为对网络造成的威胁程度;

(5)资源管理模块:实时监控全网态势系统,并制定确保网络安全的对策。

Tim Bass入侵检测模型虽然只是一个网络安全态势评估框架模型,但在网络安全态势评估发展中具有十分重要的作用。由于Tim Bass框架并没有完全实现,由此需要后续学者深入研究相关框架理论和实践。

1.2 网络安全态势评价模型

在当前研究中,网络安全态势评价模型有较大的差异性。根据需求不同,网络安全态势评价模型中评价因子主要有:计算机漏洞分析、入侵检测系统日志、网络攻击行为、防火墙日志信息、权限设置等[4]。在网络安全态势评价模型中可以通过添加多个评价因子来提升评估结果。在深入研究后,评价因子的增加会复杂化网络安全态势评价模型的全局,对于网络监管员的要求也非常高。

从宏观角度来提取网络安全信息数据源指标,忽视攻击行为中的细节,并将最后量化形式的评价结果直接呈现给网络监管员,具体流程如图2所示。

图2 网络评估模型

2 基于BP神经的网络安全态势评估

基于BP神经的网络安全态势评估实现流程如下:首先进行神经网络训练,训练过程中网络收敛后可以得到各项指标值;然后应用BP神经网络模型训练待评价评估因子,并得到网络安全评估结果,反应了当前网络的安全现状。

2.1 网络安全态势评估体系

网络安全态势评估结果要精准地反应网络安全现状,这就需要对各个网络安全攻击行为进行内在关联性进行分析[5],充分考虑网络复杂性和异构性,得出攻击行为对态势评估的影响,并以此来构造态势安全评估体系。

在分析了网络攻击行为对于态势评估的影响后,定义了以下态势评估因子:

(1)攻击频次因子:定义网络运行周期内实时监测到不同种类攻击行为的发生频次,符号定位为Ci(i表示第i种攻击行为类型)。

(2)攻击数量因子:定义网络运行周期内实时监测统计到的攻击行为数量,符号定义为N。

(3)攻击威胁因子:定义网络安全攻击行为导致的安全行为影响[1],符号定位为Xi(i表示第i种攻击行为类型)。

由于不同类型攻击行为对网络安全的威胁程度不同,因此,定义了在t时刻每种网络安全攻击类型的评估威胁指数为:

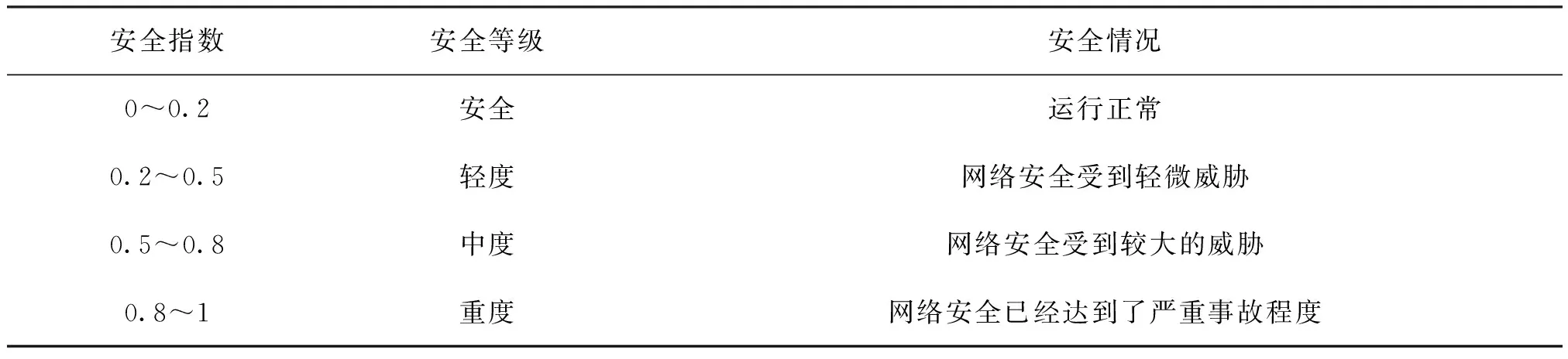

根据网络安全运行状态分析,根据攻击威胁度水平将态势评估指标体系划分为以下4个等级:安全、轻度、中度、重度[2]。为了更好地直观分析网络安全态势评估,对各个等级采用数值化定量分析,如表1所示。

表1 网络安全等级划分

2.2 构建BP网络安全态势评估模型

在构建网络安全态势评估模型中,将BP神经网络输入指标作为态势指标评估因子,BP神经网络在训练过程逐步优化确定每层中各个参数[5],输出参数为网络安全等级值。训练过程中应用遗传算法优化各个参数来快速获取全局最优解,提升网络安全态势评估模型准确性和效率[6]。

训练过程中遗传算法中通过优化权值避免初始值的盲目性[3]。BP神经网络学习中将神经元作为遗传算法中染色体,通过选择适合的适应度函数实现迭代操作,迭代结束后输出网络安全等级。

(1)编码。训练过程中BP神经网络中将节点划分为:输入层节点为j、隐含层节点为j、输出层节点为k,并定义训练矩阵为:

输入层-隐含层之间的权值矩阵为:

隐含层阙值矩阵为:

隐含层和输出层权值矩阵为:

输出层的阙值矩阵为:

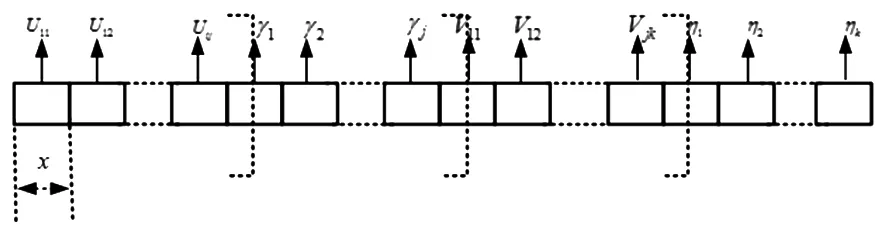

遗传算法会优化BP神经网络中的权值[4],这就需要将上述节点矩阵变换为染色体串,设计的染色体串编码方式为二进制编码,每个系数的值均采用x个染色体位构成,且x的值取决于当前精度,由此编码映射关系如图3所示。

图3 编码映射关系图

(2)适应度评价。适应度函数则是遗传算法性能的重要指标,在满足了BP算法需求后,适应度函数采用分类误差准确度函数:通过计算输入样本得到误差函数值,然后根据误差结果来评价网络安全,误差值越小表示适应度越大。

(3)选择、交叉、变异操作

保留适应度较高的个体,重组适应度较低的个体,并生成下一代适应度更高的群体。

(4)迭代上述操作,直至找到收敛值。

构建基于BP神经神经安全态势评估模型的基本流程如下:初始化BP神经网络参数,并将预处理后的原始数据输入到态势评估模型中[5],应用遗传算法对权值迭代选择优化,以此来快速获取得到训练参数值,增强网络泛化能力和训练结果精确性,训练结束后直接输出网络安全态势评估结果值。

3 实验结果分析

3.1 实验环境发建

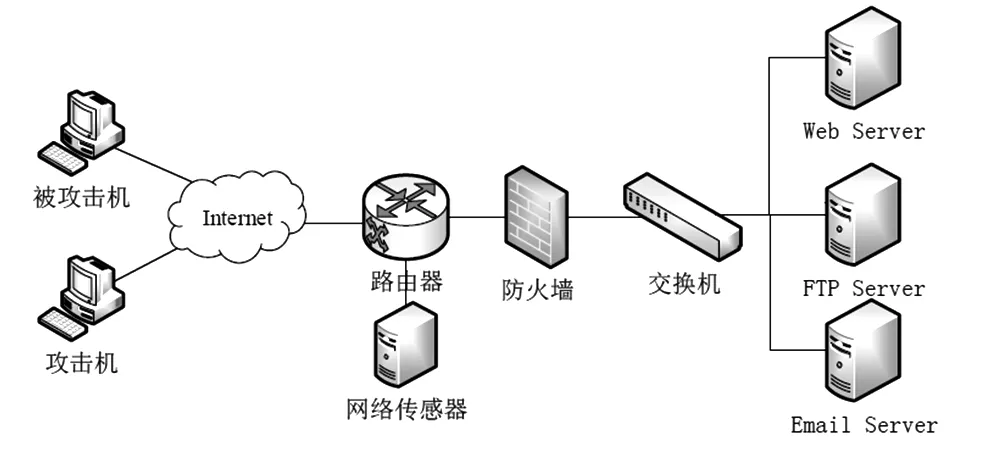

搭建网络拓扑结构如图4实验环境所示,模拟实际攻击行为发起对网络的攻击,应用网络传感器数据采集工具收集路由器的Snort攻击信息。实验数据采用KDD Cup99数据集,通过标注网络攻击行为能够较为精准的获取攻击行为监测率。KDD Cup99数据集中每条纪录都是由42位组成,前41位为特征字段,第42位为标注字段,根据设计的攻击威胁因子Xi,不同类型的攻击行为对网络安全运行威胁程度均不同,各个攻击类型分布如表2所示。

图4 网络拓扑结构图

表2 攻击行为类型分布表

KDD Cup数据集过于庞大,采取其中的10%数据作为实验数据,并随机划分为训练样本、测试样本,具体分配情况如表3所示。

表3 数据集划分

3.2 实验结果分析

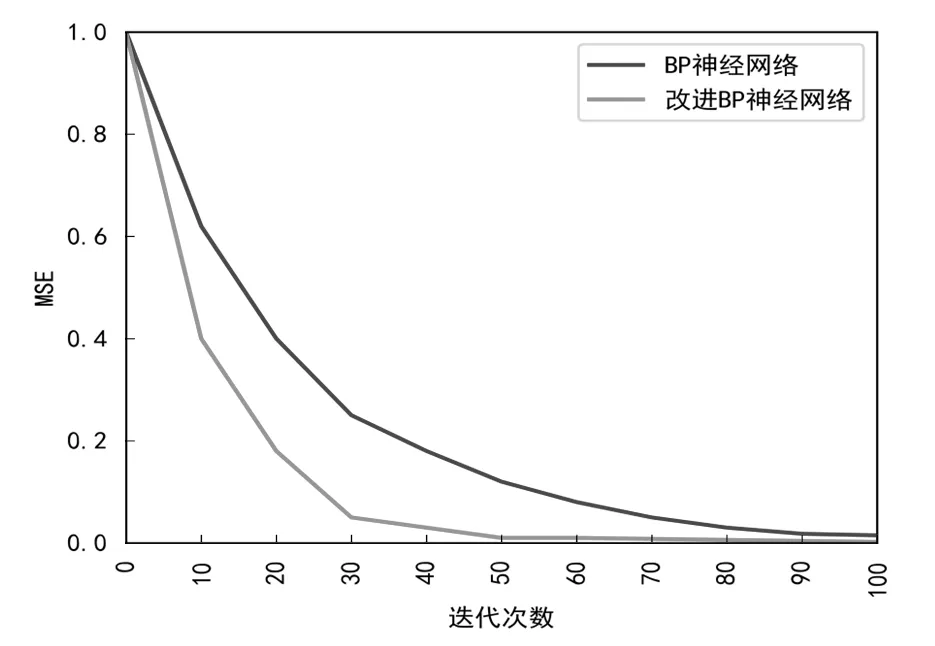

通过对比分析常规BP算法来验证遗传算法对BP神经网络权值算法的优化效率,实验结果如图5所示。实验结果显示两者算法收敛结果保持一致[6],但收敛速度明显高于常规BP算法,表明应用遗传算法优化BP神经网络权值可以确保训练结果的精确性,效率更高。

图5 实验结果对比图

应用BP神经网络训练集评估测试数据集,并分析输出的安全评估等级值(0~1),并将与期望值进行对比分,对比如图6所示。通过分析对比图可知,评估结果值和期望值趋向以及大小值均保持一致,表明设计的算法具备非常好的评估精确率、时效性。

图6 威胁值对比图

4 结 论

构建网络安全态势感知评估模型可以提升评估网络安全性能,并提升网络安全预警的精确性。通过分析当前网络安全情况,设计了攻击指标因子来全面反应网络攻击行为。此外更好地解决了收敛速度较低、训练效率差等问题。应用遗传算法来优化BP神经网络训练过程权值,提升了训练效率,并基于优化后的BP神经网络构建了网络态势评估模型指标体系,实时统计监控分析网络安全状态。实验结果表明,文章提出的基于BP神经网络安全态势评估模型中具备较好的训练集以及收敛速度,评估效率也更符合预期值。